È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare qui.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: “Hackerare l’FBI” da Mr. Robot su YouTube; audio separato ed estratto tramite Lalal.ai]

La puntata precedente di questo podcast ha raccontato in tempo reale la vicenda di due aziende, una svizzera e una italiana, colpite da attacchi informatici basati sul furto di dati e sulla minaccia di pubblicarli qualora non fosse stato pagato un riscatto. Ora gli ultimatum degli estorsori sono scaduti e si può raccontare l’epilogo della vicenda, che ha un piccolo colpo di scena che permette di fare maggiore chiarezza su nomi e fonti.

Questa è la storia delle cose strane e inaspettate che avvengono nel mondo del monitoraggio pubblico degli attacchi informatici, ed è anche un ripasso delle regole di legge che si applicano quando i dati confidenziali che gli utenti affidano alle aziende vengono sottratti e pubblicati.

Benvenuti alla puntata del primo dicembre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e, appunto, alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Ecco dove i criminali informatici pubblicano i dati rubati

Quando ho raccontato, la settimana scorsa, la cronaca di due attacchi informatici che erano in corso ai danni di due aziende in Italia e in Svizzera, ho omesso molti dettagli per tutelare le vittime. Ora tutti i dati disponibili indicano che gli attacchi si sono conclusi e posso quindi raccontarvi come sono andati a finire. Posso anche spiegare più in dettaglio come ho fatto a seguirli e descriverli nonostante le aziende coinvolte non li avessero annunciati pubblicamente.

Vorrei chiarire, prima di tutto, che le aziende in questione sono solo due fra le tante attaccate quotidianamente in tutto il mondo e che ho scelto di raccontare le loro vicende solo perché si trattava di aziende operanti in paesi di lingua italiana, cosa che rendeva molto più concreto e vicino il problema del ransomware, ossia il crimine informatico basato sul blocco o la sottrazione dei dati aziendali a scopo di estorsione.

Aggiungo inoltre che ho contattato le aziende in questione presso le loro caselle di mail apposite, ma non ho ricevuto risposte o prese di posizione. E sui loro siti non c’è ancora nessuna comunicazione riguardante l’attacco subìto.

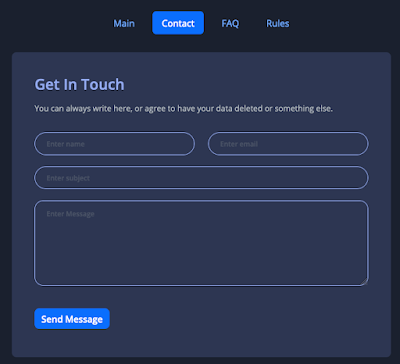

La sola presa di posizione pubblica, in questa storia, è quella dei criminali informatici, che dicono di aver messo a segno gli attacchi: loro affermano che i dati sottratti sono stati pubblicati sul web, come se l’azienda italiana, operante nel settore tessile di lusso, e l’impresa edile svizzera non avessero pagato il riscatto richiesto. Sono asserzioni da prendere ovviamente con le necessarie cautele, visto che sono decisamente di parte e non sono verificabili nella maniera più diretta, ossia esaminando i dati pubblicati.

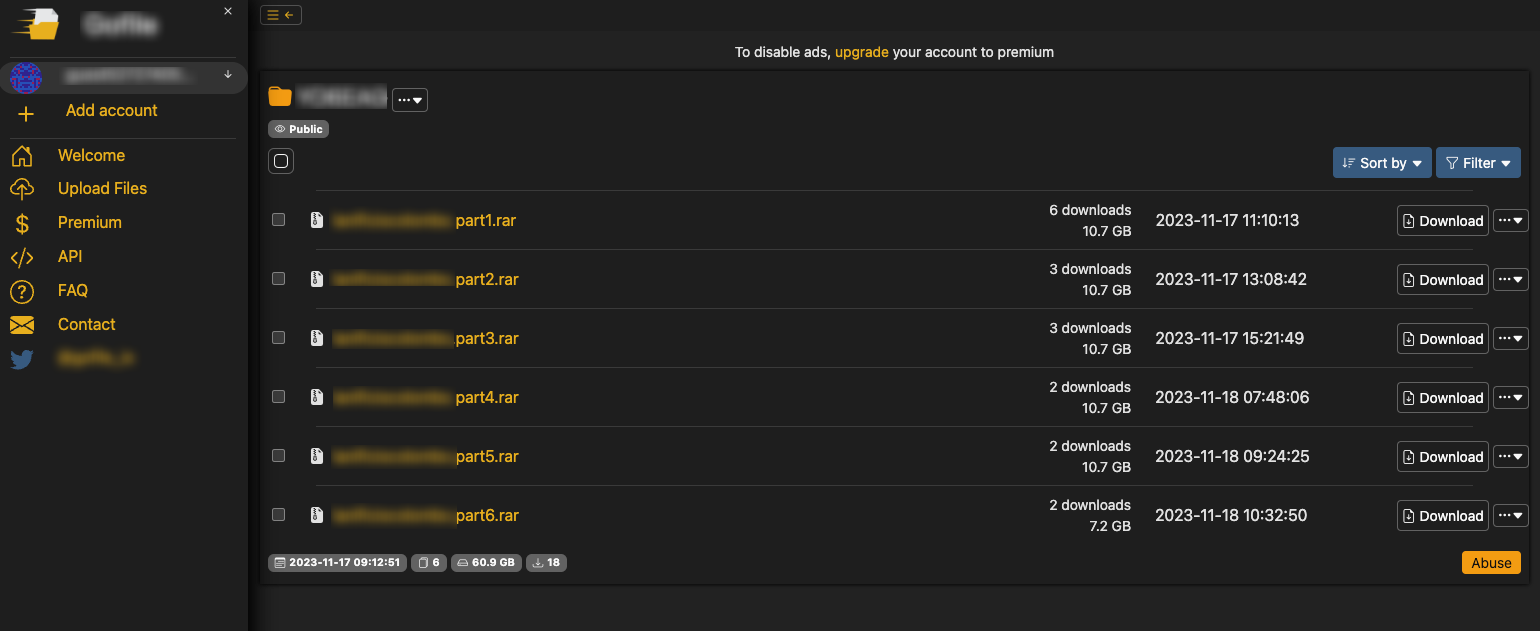

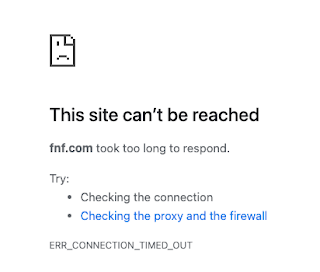

C’è stato infatti un piccolo colpo di scena che ha reso impossibile anche solo tentare di esaminarli, cosa che comunque sarebbe stata perlomeno legalmente discutibile anche se fatta a scopo di conferma giornalistica: il sito Gofile.io, presso il quale i criminali dichiarano di aver pubblicato i dati aziendali che dicono di aver acquisito, non contiene affatto quei dati. I link di pubblicazione (https://gofile.io/d/nzIrxs e https://gofile.io/d/YO6EAG) annunciati dagli estorsori restituiscono solo un avviso di file inesistente.

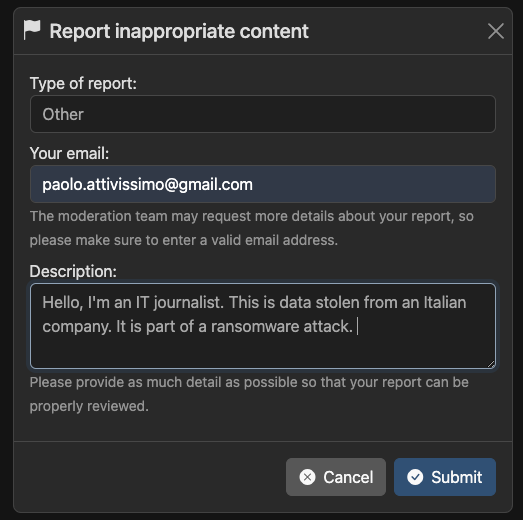

Questo fatto può essere interpretato in molti modi: può darsi che i dati siano stati realmente trafugati e che le aziende abbiano inizialmente rifiutato di pagare il riscatto, per poi arrendersi e pagare quando i criminali hanno pubblicato i dati come minacciato. Una volta ricevuto il riscatto, i criminali hanno rimosso prontamente i dati. Oppure i criminali hanno bluffato e in realtà non hanno mai sottratto nulla: può sembrare strano che un’azienda paghi senza avere prove di essere stata attaccata, ma capita spesso, perché la paura è una cattiva consigliera. È anche possibile che Gofile.io abbia ricevuto una segnalazione del fatto che ospitava dati rubati e quindi li abbia eliminati. E in effetti almeno una segnalazione di questo genere, riguardante i dati dell’azienda italiana che erano già stati messi online, è stata ricevuta da Gofile.io: lo so perché l’ho mandata io, come ho raccontato nella scorsa puntata di questo podcast, e i dati sono scomparsi poche ore dopo [appena dopo che avevo chiuso quella puntata del podcast].

Nel frattempo, la stessa banda di criminali annuncia nei propri bollettini nel dark web di aver messo a segno altri furti di dati ai danni di varie aziende di molti paesi, compresa una ditta italiana molto famosa nel settore delle macchine per caffè professionali. Anche qui, per ora, manca qualunque riscontro.

Mi raccomando, però: non precipitatevi nel dark web in cerca di questi bollettini. Non ce n’è bisogno.

I siti che catalogano gli annunci degli aggressori

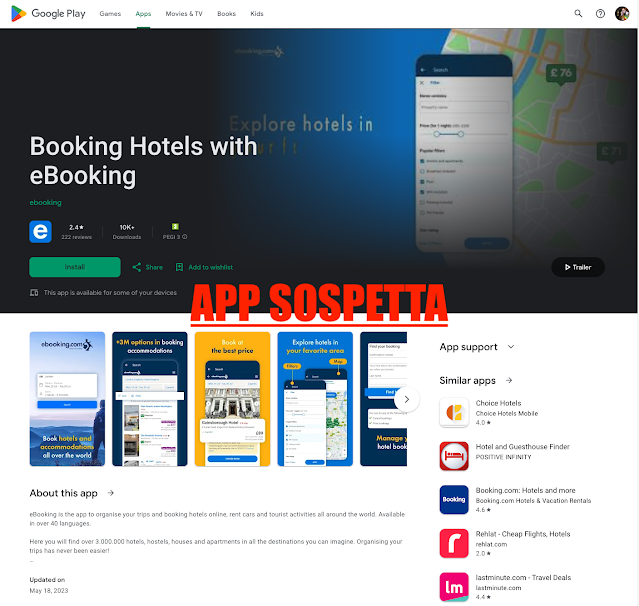

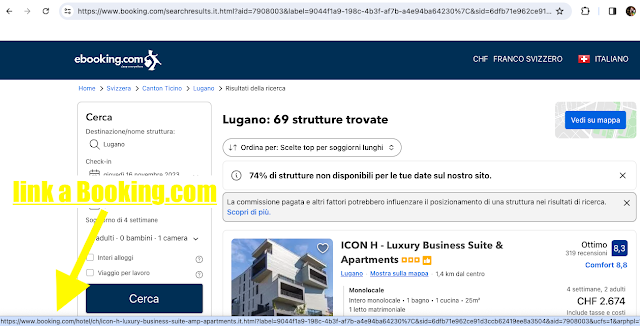

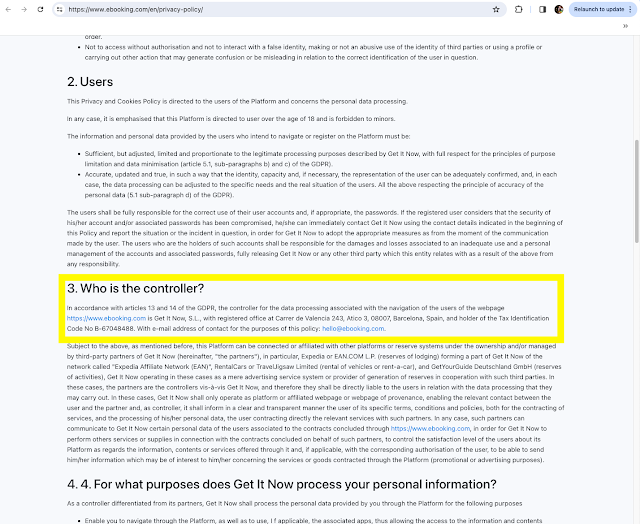

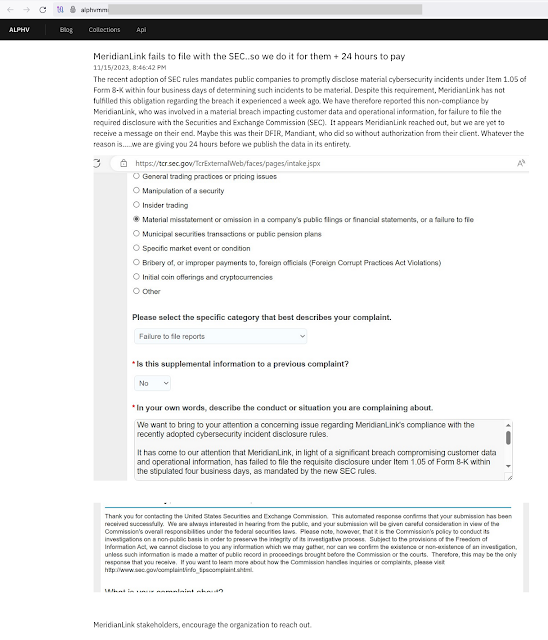

Gli annunci di questo gruppo di criminali informatici e di molte altre organizzazioni analoghe sono infatti pubblicati sul Web normale e sono quindi facilmente accessibili senza dover installare applicazioni particolari.

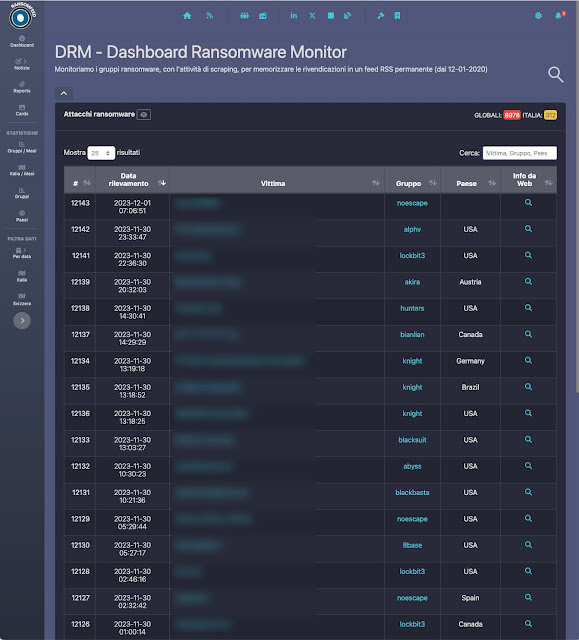

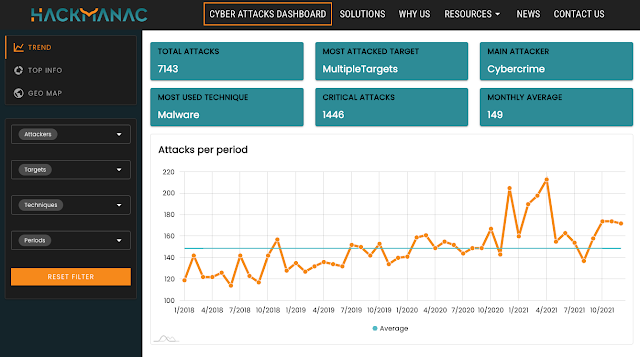

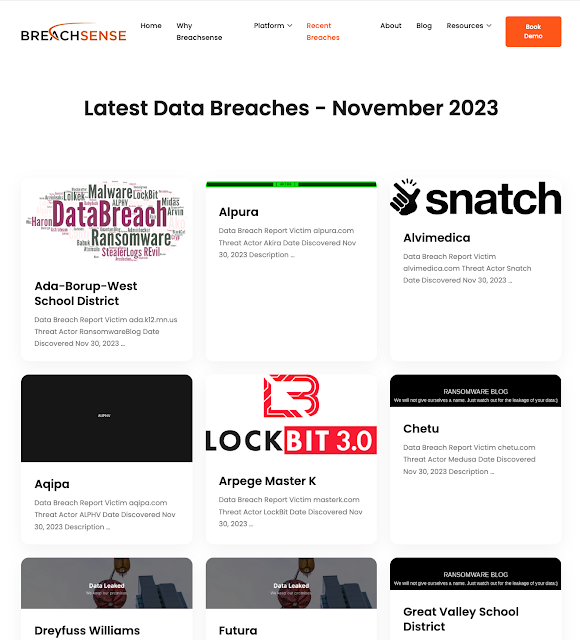

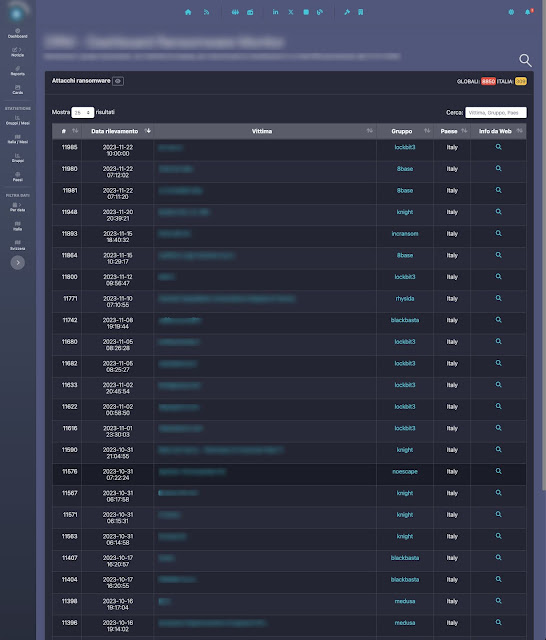

Esistono infatti molti siti che raccolgono questi annunci e li pubblicano. Siti come Hackmanac.com, Breachsense.com o l’italiano Ransomfeed.it, e i siti dei principali produttori di software di sicurezza, hanno delle sezioni specializzate nel monitoraggio degli attacchi informatici e offrono tutti i dettagli delle singole rivendicazioni: i nomi delle aziende attaccate, i nomi dei gruppi criminali che affermano di aver effettuato i singoli attacchi, e in alcuni casi anche i link ai siti di questi gruppi nel dark web.

Può sembrare strano che queste rivendicazioni vengano pubblicate, amplificandone inevitabilmente la visibilità, ma la catalogazione diligente degli attacchi è essenziale per poter redigere rapporti di analisi che offrano una visione globale di un problema che è ancora sottovalutato da tante aziende e che permettano di rilevare, per esempio, modalità operative e comportamenti che sono in continua evoluzione.

Fino a poco tempo fa, per esempio, il modello operativo del ransomware era relativamente semplice: i dati dell’azienda attaccata venivano cifrati dagli aggressori direttamente sui computer dell’azienda stessa e i criminali chiedevano soldi per dare la password per decifrarli. Poi molte aziende si sono attrezzate con delle copie di scorta dei dati, eseguite molto frequentemente e tenute fisicamente isolate dalla rete aziendale, per cui hanno smesso di pagare i riscatti perché erano in grado di ripristinare quei dati cifrati. E così i criminali hanno cambiato approccio e sono passati alla esfiltrazione, ossia allo scaricamento dei dati aziendali con minaccia di pubblicarli.

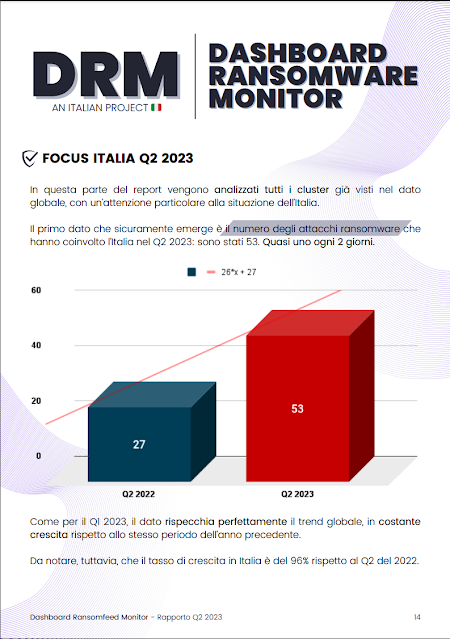

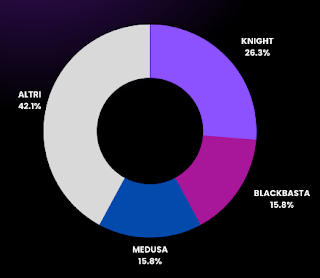

Questo lavoro di analisi permette anche di notare quali paesi sono maggiormente colpiti dagli attacchi ransomware: al primo posto, secondo la classifica più recente di Ransomfeed.it, ci sono gli Stati Uniti, e questo non sorprende viste le dimensioni del paese. Al secondo posto si trova il Regno Unito, seguito dalla Germania e dal Canada. Al quinto troviamo l’Italia, mentre la Svizzera si piazza undicesima, subito dopo un paese ben più vasto come l’India.

Rendere pubblici i dati degli attacchi è utile anche perché spessissimo i decisori aziendali agiscono solo se hanno dei numeri concreti a supporto delle proprie decisioni o delle richieste fatte per esempio dai responsabili informatici dell’azienda, che chiedono maggiore formazione del personale e hardware aggiornato e adeguato e rimangono tante volte inascoltati.

Ma in tutta questa vicenda di ladri, vittime e catalogatori di crimini c’è anche un altro gruppo che spesso non ha voce: le persone i cui dati sensibili vengono trafugati e pubblicati.

Cosa possono fare le vittime finali: gli utenti

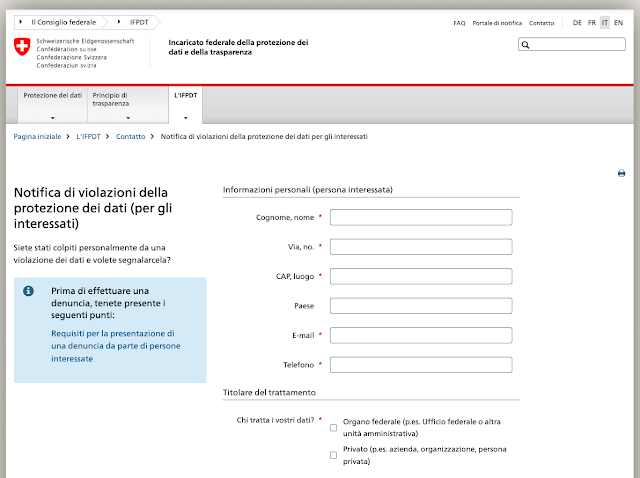

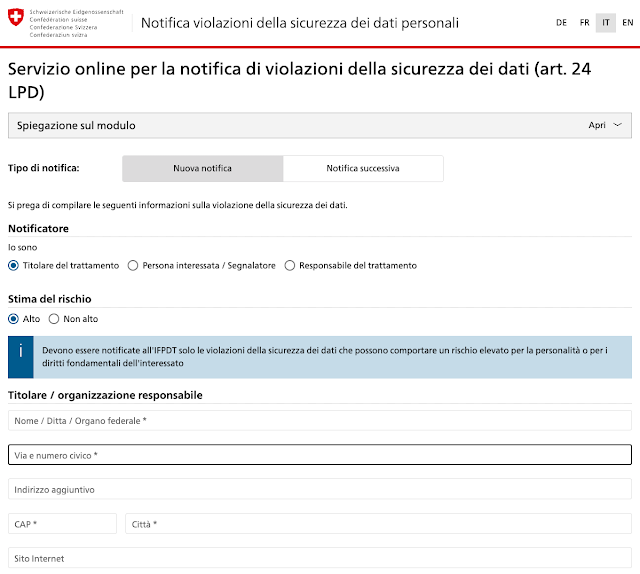

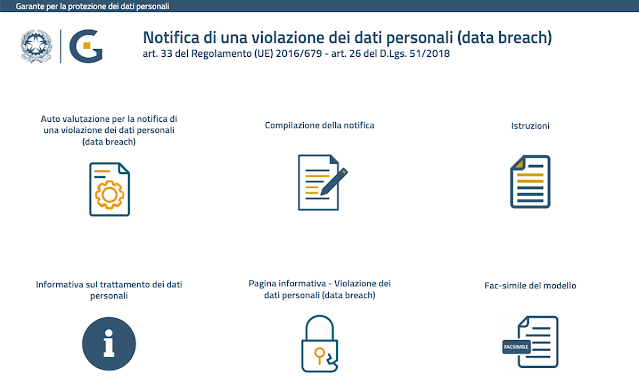

La legge, in Italia come in Svizzera, prevede degli obblighi molto chiari in caso di violazione dei dati, o di data breach per usare il termine tecnico. Il responsabile del trattamento dei dati dell’azienda che ha subìto un furto di dati sensibili deve notificare la violazione tempestivamente alle autorità, per esempio al Garante per la Privacy in Italia o all’Incaricato federale per la protezione dei dati in Svizzera, tramite un apposito modulo online.

Ma anche il cittadino che viene a sapere di essere coinvolto nella violazione può fare reclamo, come spiega per il caso italiano, ma con princìpi validi anche in altri paesi, lo sviluppatore di software e consulente informatico forense Andrea Lazzarotto:

“Ci sono due strumenti che le persone possono utilizzare, e la segnalazione è uno strumento che può utilizzare sostanzialmente chiunque per scrivere all'autorità garante per la protezione dei dati personali, ad esempio quella italiana o a seconda di dove uno risiede, per comunicare che c'è una certa situazione. Non è necessario per la segnalazione essere una delle persone che ha subito il data breach. Invece le persone che sono state soggette di un data breach o comunque vedono violati i propri diritti alla riservatezza, alla protezione dei dati personali, possono utilizzare uno strumento un po' più specifico che è il reclamo. Il reclamo quindi deve essere fatto dall'interessato, o direttamente o tramite il proprio avvocato, quindi si va a scrivere al garante per segnalare questo tipo di comportamento. Potrebbe essere un reclamo verso l'azienda: se io scopro che l'azienda X ha subito un data breach e io ero uno dei clienti dell'azienda X, ragionevolmente posso pensare che i miei dati siano stati violati, vado a fare un reclamo verso l'azienda X.”

L’intervista completa ad Andrea Lazzarotto e i link ai moduli citati sono, come consueto, su Disinformatico.info, dove trovate anche i link svizzeri alla Notifica di violazioni di protezione dei dati per i diretti interessati e anche quella per i responsabili del trattamento dei dati [la pagina del Garante italiano è questa].

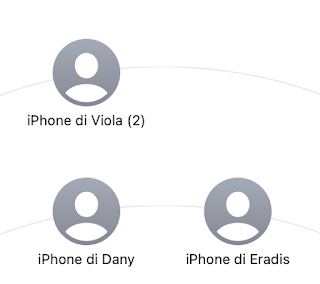

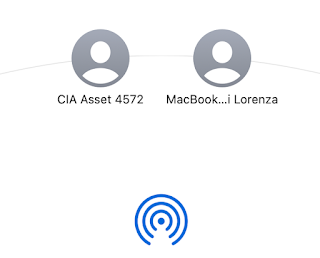

Le persone i cui dati vengono pubblicati in seguito a un attacco ransomware sono a rischio, perché quei dati possono essere usati per attacchi mirati molto credibili e per furti di identità, ma quasi sempre rimangono inconsapevoli del fatto che i loro dati sono in circolazione e quindi non possono prendere precauzioni. Per esempio, se il proprietario di una costosissima moto di una nota marca italiana non sa che l’elenco dei clienti è stato trafugato e riceve una mail da qualcuno che si spaccia per un rappresentante di quella marca e gli dice che c'è un problema nel pagamento, citandogli con precisione la marca e il modello della moto che ha acquistato, tenderà a credere che si tratti di un vero rappresentante. Chi altro, infatti, potrebbe sapere quelle informazioni?

Solitamente le aziende sono tenute per legge a informare i propri clienti di queste situazioni, ma è raro vedere annunci pubblici di trasparenza da parte di chi è colpito da un attacco ransomware che possano aiutare i cittadini a difendersi. E purtroppo questa riluttanza a essere trasparenti non aiuta nessuno. Parlare di queste fughe di dati, e documentarle pubblicamente, serve anche a evitare la tentazione del silenzio.