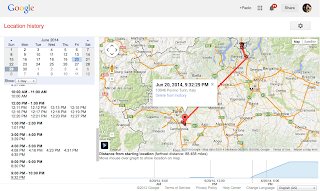

Fra l'altro, per gli increduli che ancora hanno dei dubbi sulla natura molto umana di questo cerchio, qui sotto c'è il log delle geolocalizzazioni del mio telefonino (che si vede in alcune delle foto) riferito alla sera della creazione del cerchio. Ero in roaming dati, per cui non ho tenuto la connessione permanentemente aperta e i punti sono pochi, ma ci sono.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2014/06/30

Due nuovi video del cerchio nel grano di Marocchi / Poirino

Guardo questi video e faccio fatica a credere che sono stato davvero io a contribuire alla creazione di questi cerchi sotto la guida del circlemaker Francesco Grassi. Sono contento anche che l'opera sia piaciuta tanto da attirare l'attenzione di visitatori dotati di droni che hanno gentilmente condiviso su Youtube i loro video. Ne parla anche Query.

Fra l'altro, per gli increduli che ancora hanno dei dubbi sulla natura molto umana di questo cerchio, qui sotto c'è il log delle geolocalizzazioni del mio telefonino (che si vede in alcune delle foto) riferito alla sera della creazione del cerchio. Ero in roaming dati, per cui non ho tenuto la connessione permanentemente aperta e i punti sono pochi, ma ci sono.

Fra l'altro, per gli increduli che ancora hanno dei dubbi sulla natura molto umana di questo cerchio, qui sotto c'è il log delle geolocalizzazioni del mio telefonino (che si vede in alcune delle foto) riferito alla sera della creazione del cerchio. Ero in roaming dati, per cui non ho tenuto la connessione permanentemente aperta e i punti sono pochi, ma ci sono.

Test di Turing: non è informatica, è filosofia

|

| Da Her (2013). Photo by Courtesy of Warner Bros. |

Non dimentichiamoci, infatti, che Turing descrisse il test nell'ambito di una domanda fondamentale: le macchine possono pensare? Ma soprattutto, noi saremo disposti ad accettare che un'entità così diversa da noi sia senziente quanto e forse più di noi?

Se avete visto il bellissimo Her, avrete toccato con mano e col cuore cosa significa davvero interagire con una macchina intelligente (indubbiamente la voce calda e sensuale di Scarlett Johansson aiuta parecchio): dialoghi brillanti, creativi, originali, emozionanti, chiari sintomi di un intelletto, per quanto differente e incorporeo, lontani anni luce dalle risposte incoerenti e meccaniche dei tredicenni ucraini virtuali del recente test londinese.

Marco Cagnotti ha rimesso al loro giusto posto i pezzi del rompicapo. Leggete il suo articolo su Dvel.ch per tutti i dettagli.

Dietro le quinte del video degli OK Go

Ricordate il video musicale degli OK Go pieno di effetti speciali fisici? È stato pubblicato un video che ne mostra gli effetti speciali fisici e la complessa coreografia da dietro le quinte. Affascinante.

Labels:

chicche,

effetti speciali,

illusioni ottiche

2014/06/29

Airpod, 13 anni di promesse mancate: l’auto ad aria è una bufala fino a prova contraria

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Sono ormai passati tredici anni (sì, tredici) da quando fu annunciata da Guy Negre l'auto ad aria che avrebbe rivoluzionato i trasporti. In questi tredici anni, per quel che mi risulta, nessuno l'ha mai vista funzionare come promesso. Abbiano pazienza gli imprenditori sardi che ora ne annunciano (di nuovo) l'imminente produzione, ma a questo punto la loro auto ad aria puzza proprio di bufala.

La Rai ha pubblicato oggi un articolo secondo il quale l'Airpod “sarà prodotta e distribuita a Bolotana (Nu) da Airmobility, una società di imprenditori sardi”. Ha scritto che “Tata Motors è in fase di predisposizione dei suoi modelli su tecnologia Mdi per il mercato indiano” e “la Sardegna si è candidata per la prima produzione europea del veicolo, prevista per il tardo autunno del 2014.”

Secondo l'articolo ci saranno “due versioni: motore 7 KW (guida con patente B) 80 km/h con autonomia di circa 120 km (circuito urbano); motore 4 KW (guida con patente A, motocicli) 45 km/h e stessa autonomia, entrambi dotate di un bagagliaio da 500 litri con incluso uno scomparto refrigerato da trenta litri.” L'Airpod “entrerà sul mercato con un modello base dal costo di 7.500 euro e sarà destinata al trasporto passeggeri... un pieno da 4 euro permette di percorrere 100 km alla velocità massima di 80 km/h... il rifornimento di aria compressa può avvenire tramite stazioni abilitate (2,5 minuti per un pieno) o presa di corrente domestica da almeno 10kw (3,5 ore per un pieno)”.

Sì, avete letto bene: per fare il pieno serve una presa di corrente da almeno 10 kW. Sa un tantinello di presa in giro, visto che in Italia il contratto domestico tipico è da 3 kW.

Non so voi, ma io dopo tredici anni senza mai vedere un veicolo funzionante come promesso (almeno 100 km con un pieno) mi sento legittimato a dire che l'Airpod è una bufala fino a prova contraria. Spetta ad Airmobility dimostrare che non lo è.

Se volete leggere tutta la storia di questa vicenda grottesca, leggete il mio articolo di approfondimento.

Sono ormai passati tredici anni (sì, tredici) da quando fu annunciata da Guy Negre l'auto ad aria che avrebbe rivoluzionato i trasporti. In questi tredici anni, per quel che mi risulta, nessuno l'ha mai vista funzionare come promesso. Abbiano pazienza gli imprenditori sardi che ora ne annunciano (di nuovo) l'imminente produzione, ma a questo punto la loro auto ad aria puzza proprio di bufala.

La Rai ha pubblicato oggi un articolo secondo il quale l'Airpod “sarà prodotta e distribuita a Bolotana (Nu) da Airmobility, una società di imprenditori sardi”. Ha scritto che “Tata Motors è in fase di predisposizione dei suoi modelli su tecnologia Mdi per il mercato indiano” e “la Sardegna si è candidata per la prima produzione europea del veicolo, prevista per il tardo autunno del 2014.”

Secondo l'articolo ci saranno “due versioni: motore 7 KW (guida con patente B) 80 km/h con autonomia di circa 120 km (circuito urbano); motore 4 KW (guida con patente A, motocicli) 45 km/h e stessa autonomia, entrambi dotate di un bagagliaio da 500 litri con incluso uno scomparto refrigerato da trenta litri.” L'Airpod “entrerà sul mercato con un modello base dal costo di 7.500 euro e sarà destinata al trasporto passeggeri... un pieno da 4 euro permette di percorrere 100 km alla velocità massima di 80 km/h... il rifornimento di aria compressa può avvenire tramite stazioni abilitate (2,5 minuti per un pieno) o presa di corrente domestica da almeno 10kw (3,5 ore per un pieno)”.

Sì, avete letto bene: per fare il pieno serve una presa di corrente da almeno 10 kW. Sa un tantinello di presa in giro, visto che in Italia il contratto domestico tipico è da 3 kW.

Non so voi, ma io dopo tredici anni senza mai vedere un veicolo funzionante come promesso (almeno 100 km con un pieno) mi sento legittimato a dire che l'Airpod è una bufala fino a prova contraria. Spetta ad Airmobility dimostrare che non lo è.

Se volete leggere tutta la storia di questa vicenda grottesca, leggete il mio articolo di approfondimento.

Labels:

Airpod,

antibufala,

auto ad aria,

catlg,

Eolo,

macchine miracolose

Disinformatico radiofonico 2014/06/28

Rituale appuntamento con il podcast scaricabile della diretta radiofonica del Disinformatico di ieri sulla Rete Tre della Radiotelevisione Svizzera. Ecco i link ai temi trattati:

Amazon, consegna merci con droni: trovata pubblicitaria o intento reale?

Archeoinformatica: ma cosa vuol dire la sigla Wi-Fi?

Il capo della sicurezza dei mondiali di calcio rivela la password Wi-Fi

Uomo entra in Facebook. Sul computer della casa che sta svaligiando

Amazon, consegna merci con droni: trovata pubblicitaria o intento reale?

Archeoinformatica: ma cosa vuol dire la sigla Wi-Fi?

Il capo della sicurezza dei mondiali di calcio rivela la password Wi-Fi

Uomo entra in Facebook. Sul computer della casa che sta svaligiando

2014/06/27

Amazon, consegna merci con droni: trovata pubblicitaria o intento reale?

A dicembre scorso ha suscitato scalpore la notizia che Amazon aveva intenzione di avviare la consegna dei propri libri e altri prodotti utilizzando dei droni che avrebbero volato automaticamente fino a casa del cliente. La consegna robotica avrebbe ridotto i costi e reso ancora più celere il servizio, recapitando addirittura entro mezz'ora dall'ordine online.

L'annuncio, tuttavia, è in conflitto con le norme che regolano l'aviazione negli Stati Uniti. La FAA (Federal Aviation Administration), l'ente preposto a gestire tutto il traffico aereo statunitense, ha da poco pubblicato un documento nel quale specifica “la consegna di pacchetti alle persone in cambio di un compenso” fra gli esempi di attività non consentite dalla regolamentazione dei droni, il cui uso commerciale è vietato.

Amazon si è affrettata ad argomentare che il documento della FAA si limita a dire che l'uso commerciale di droni non è equiparabile a quello per hobby o ricreativo (cosa ovvia ma che andava puntualizzata formalmente). La FAA, da parte sua, ha ribadito che comunque ogni attività aerea commerciale richiede un'autorizzazione specifica e che al momento l'autorizzazione viene data soltanto a velivoli certificati e comandati da un pilota con brevetto; quindi niente aerei automatici. Finora soltanto due attività commerciali basate su droni hanno ricevuto quest'autorizzazione ed entrambe sono nell'Artico.

Sia come sia, l'annuncio di Amazon resta per ora principalmente una trovata geniale per far parlare dell'azienda: chi si aspettava di assistere presto allo spettacolo discutibile di recapiti aerei ronzanti dovrà attendere a lungo e forse per sempre. Regolamenti a parte, far volare e atterrare autonomamente un drone incustodito in aree densamente abitate non sembra un'idea molto pratica.

Fonti: Ars Technica, Bizjournals.

L'annuncio, tuttavia, è in conflitto con le norme che regolano l'aviazione negli Stati Uniti. La FAA (Federal Aviation Administration), l'ente preposto a gestire tutto il traffico aereo statunitense, ha da poco pubblicato un documento nel quale specifica “la consegna di pacchetti alle persone in cambio di un compenso” fra gli esempi di attività non consentite dalla regolamentazione dei droni, il cui uso commerciale è vietato.

Amazon si è affrettata ad argomentare che il documento della FAA si limita a dire che l'uso commerciale di droni non è equiparabile a quello per hobby o ricreativo (cosa ovvia ma che andava puntualizzata formalmente). La FAA, da parte sua, ha ribadito che comunque ogni attività aerea commerciale richiede un'autorizzazione specifica e che al momento l'autorizzazione viene data soltanto a velivoli certificati e comandati da un pilota con brevetto; quindi niente aerei automatici. Finora soltanto due attività commerciali basate su droni hanno ricevuto quest'autorizzazione ed entrambe sono nell'Artico.

Sia come sia, l'annuncio di Amazon resta per ora principalmente una trovata geniale per far parlare dell'azienda: chi si aspettava di assistere presto allo spettacolo discutibile di recapiti aerei ronzanti dovrà attendere a lungo e forse per sempre. Regolamenti a parte, far volare e atterrare autonomamente un drone incustodito in aree densamente abitate non sembra un'idea molto pratica.

Fonti: Ars Technica, Bizjournals.

Archeoinformatica: ma cosa vuol dire la sigla Wi-Fi?

L'informatica è spesso vista dai non appassionati e non addetti ai lavori come un'insalata incomprensibile di sigle e abbreviazioni. Consolatevi: a volte in queste sigle si perdono anche gli esperti. Per esempio, sapete per che cosa sta la sigla WiFi che contraddistingue la tecnologia per collegare dispositivi digitali fra loro o con Internet? Probabilmente pensate, come molti, che sia l'abbreviazione di Wireless Fidelity.

Lo pensavo anch'io, perché è la spiegazione più diffusa, ma è sbagliata. L'equivoco iniziò nel 1999, quando si formò la Wireless Ethernet Compatibility Alliance (WECA), un consorzio di aziende pensato per incoraggiare l'adozione di un sistema compatibile e standardizzato per la trasmissione di dati senza fili. Il nome tecnico ufficiale del sistema, ossia IEEE 802.11b Direct Sequence, era poco accattivante, e così il consorzio commissionò un nome più facile alla Interbrand, società specializzata nella creazione di nomi di prodotti (suoi sono, per esempio, Compaq e Prozac). La Interbrand ne propose parecchi e quello che vinse fu appunto Wi-Fi. Altri candidati erano Trapeze (trapezio), Dragonfly (libellula) e Hornet (calabrone).

La WECA si ribattezzò quindi Wi-Fi Alliance. Ma c'era un problema: Phil Belanger, uno dei fondatori della Wi-Fi Alliance, racconta che i suoi colleghi, che erano tecnici e non capivano nulla di branding o di marketing, non riuscivano a concepire che Wi-Fi non avesse un significato e quindi gli appiccicarono una spiegazione. Decisero che voleva dire Wireless Fidelity, ossia “Fedeltà senza fili”. Che però a sua volta non vuol dire niente.

Certo, c'è l'assonanza con Hi-Fi, “alta fedeltà”, sigla cara agli audiofili, ma nel campo della trasmissione di dati non ci sono questioni di fedeltà o meno: i dati ricevuti devono essere esattamente quelli inviati. Non è accettabile una loro versione approssimata, come invece succede in campo musicale. Per aumentare la confusione, la Wi-Fi Alliance incluse inizialmente nel proprio materiale promozionale lo slogan “The standard for Wireless Fidelity”. E così nacque il mito che Wi-Fi significhi Wireless Fidelity, quando in realtà non è una sigla di nulla.

Fonti: Wi-Fi Planet, BoingBoing.

Lo pensavo anch'io, perché è la spiegazione più diffusa, ma è sbagliata. L'equivoco iniziò nel 1999, quando si formò la Wireless Ethernet Compatibility Alliance (WECA), un consorzio di aziende pensato per incoraggiare l'adozione di un sistema compatibile e standardizzato per la trasmissione di dati senza fili. Il nome tecnico ufficiale del sistema, ossia IEEE 802.11b Direct Sequence, era poco accattivante, e così il consorzio commissionò un nome più facile alla Interbrand, società specializzata nella creazione di nomi di prodotti (suoi sono, per esempio, Compaq e Prozac). La Interbrand ne propose parecchi e quello che vinse fu appunto Wi-Fi. Altri candidati erano Trapeze (trapezio), Dragonfly (libellula) e Hornet (calabrone).

La WECA si ribattezzò quindi Wi-Fi Alliance. Ma c'era un problema: Phil Belanger, uno dei fondatori della Wi-Fi Alliance, racconta che i suoi colleghi, che erano tecnici e non capivano nulla di branding o di marketing, non riuscivano a concepire che Wi-Fi non avesse un significato e quindi gli appiccicarono una spiegazione. Decisero che voleva dire Wireless Fidelity, ossia “Fedeltà senza fili”. Che però a sua volta non vuol dire niente.

Certo, c'è l'assonanza con Hi-Fi, “alta fedeltà”, sigla cara agli audiofili, ma nel campo della trasmissione di dati non ci sono questioni di fedeltà o meno: i dati ricevuti devono essere esattamente quelli inviati. Non è accettabile una loro versione approssimata, come invece succede in campo musicale. Per aumentare la confusione, la Wi-Fi Alliance incluse inizialmente nel proprio materiale promozionale lo slogan “The standard for Wireless Fidelity”. E così nacque il mito che Wi-Fi significhi Wireless Fidelity, quando in realtà non è una sigla di nulla.

Fonti: Wi-Fi Planet, BoingBoing.

Il capo della sicurezza dei mondiali di calcio rivela la password Wi-Fi

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

L'articolo è stato aggiornato dopo la pubblicazione iniziale.L'uomo nella foto qui accanto è Luiz Cravo Dorea, capo della sicurezza ai Mondiali in Brasile, ritratto nella sala controllo di uno stadio nel quale si disputano le partite. È coinvolto in una gaffe classica di sicurezza che ha fatto sorridere gli informatici, compresi quelli che non seguono affatto il calcio.

La foto è stata pubblicata dal Correio Braziliense e poi ritirata, ma troppo tardi: l'immagine stava infatti già facendo il giro del mondo su Twitter fra l'ilarità generale, perché nella foto, sul megaschermo del centro di sicurezza alle spalle di Luiz Cravo Dorea, campeggia questa dicitura:

Wifi Network: WORLDCUP

Password: b5a2112014

Presumibilmente la password è stata cambiata dopo la divulgazione, e non è la prima volta che questo genere d'incidente si verifica nei centri di sicurezza degli eventi sportivi (per esempio al Super Bowl di febbraio scorso), ma è un segno che le regole fondamentali della sicurezza non sono ancora state ben capite: se una password deve restare segreta, non la si mette su un megaschermo, e comunque in un centro di sicurezza (anche non sportivo, come questo nel Regno Unito) non deve essere permesso fare fotografie. Neanche allo scopo di farsi belli e di vantarsi delle dimensioni del proprio megaschermo.

Aggiornamento (13:40): La prima stesura di questo articolo indicava la società israeliana RISCO come responsabile del centro di controllo mostrato nella foto, come riportato da numerose fonti (per esempio Sophos, The Hacker News, Hackread, Giornalettismo, Il Secolo XIX), che indicavano inoltre che si trattava del centro di controllo dello stadio Arena Pantanal di Cuiaba, la cui sicurezza è appunto gestita da RISCO. Tuttavia un comunicato stampa della Risco Group Srl, ricevuto dopo la pubblicazione iniziale di questo articolo, dichiara l'estraneità di RISCO alla foto in questione e chiarisce che la foto è stata scattata nella sala controllo di un altro stadio, del quale RISCO non gestisce la sicurezza. In sintesi, RISCO non c'entra nulla con questa foto. L'articolo è stato aggiornato per rispecchiare questi nuovi dati.

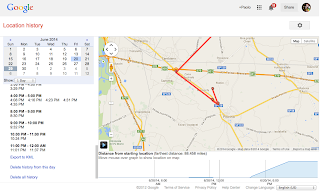

Uomo entra in Facebook. Sul computer della casa che sta svaligiando

Ogni ladro è convinto di essere un genio del crimine e di farla franca, ma ci sono persone alle quali la carriera di malvivente proprio non si adatta.

Prendete per esempio Nicholas Steven Wig, un uomo di 27 anni di South St. Paul, nel Minnesota. È stato arrestato con l'accusa di essersi introdotto abusivamente in una casa e averne rubato denaro, carte di credito, un orologio, un libretto degli assegni, le chiavi dell'auto della vittima, degli indumenti e un iPod shuffle.

Certo, non è un bottino di quelli che solitamente fanno notizia. Ma è speciale la ragione che ha permesso di identificare il superlestofante: quando la vittima è tornata a casa, si è accorta che il ladro aveva usato il computer dell'abitazione per entrare in Facebook. Cosa più importante, il ladro non era uscito dal proprio account.

Non è stato quindi molto difficile identificarlo e successivamente arrestarlo. Al momento dell'arresto Nicholas Wig indossava l'orologio rubato e ha dichiarato che avrebbe restituito la refurtiva, secondo il rapporto della polizia. Capisco il desiderio di essere social e restare sempre in contatto con gli amici, ma forse farlo durante un furto è un po' troppo.

Prendete per esempio Nicholas Steven Wig, un uomo di 27 anni di South St. Paul, nel Minnesota. È stato arrestato con l'accusa di essersi introdotto abusivamente in una casa e averne rubato denaro, carte di credito, un orologio, un libretto degli assegni, le chiavi dell'auto della vittima, degli indumenti e un iPod shuffle.

Certo, non è un bottino di quelli che solitamente fanno notizia. Ma è speciale la ragione che ha permesso di identificare il superlestofante: quando la vittima è tornata a casa, si è accorta che il ladro aveva usato il computer dell'abitazione per entrare in Facebook. Cosa più importante, il ladro non era uscito dal proprio account.

Non è stato quindi molto difficile identificarlo e successivamente arrestarlo. Al momento dell'arresto Nicholas Wig indossava l'orologio rubato e ha dichiarato che avrebbe restituito la refurtiva, secondo il rapporto della polizia. Capisco il desiderio di essere social e restare sempre in contatto con gli amici, ma forse farlo durante un furto è un po' troppo.

2014/06/26

Video: riprese aeree del cerchio nel grano di Marocchi / Poirino

Ho appena finito di montare il video delle riprese aeree del cerchio nel grano alla cui costruzione ho partecipato pochi giorni fa. Le riprese sono state effettuate con un drone da AeroDronika alle prime luci di sabato 21 giugno, prima che l'esistenza del cerchio fosse nota ad altri a parte noi creatori. Io non ero presente durante l'uso del drone: stavo recuperando la notte insonne di lavoro. Buona visione.

Le foto della costruzione del cerchio nel grano

|

| I creatori al centro del cerchio, a fine lavoro. |

C'è gente che rifiuta di credere che il cerchio nel grano comparso a Marocchi / Poirino pochi giorni fa sia opera umana (alla quale ho partecipato di persona) e pretende prove e controprove. A questa gente non basta il fatto che siamo stati i primi ad annunciare il cerchio e che l'abbiamo addirittura anticipato via Twitter. Se non siamo stati noi, come facevamo a saperne in anticipo e prima di chiunque altro?

Comunque sia, ecco qualche foto fra quelle rese pubbliche su Facebook poco fa da Francesco Grassi, progettista e coordinatore dell'esecuzione del cerchio. Confermo che sono state scattate in mia presenza o da me sul luogo dove è comparso il cerchio (a parte la prima, che è stata fatta in una pizzeria). Le foto sono state scattate con uno dei miei telefonini: non avevo di meglio e il tempo disponibile era pochissimo. Faremo di meglio la prossima volta.

Tra poco, inoltre, verrà reso pubblico un video del sorvolo del cerchio.

Aggiornamento (20:45): ecco il video.

|

| Il piano. |

|

| Il posto. Ci siamo fermati ad ammirare il passaggio della Stazione Spaziale Internazionale, poi abbiamo cominciato. |

|

| La squadra dei circlemaker si dirige verso il campo. |

|

| L'attrezzatura è semplice: questa è una tavola usata per spianare il grano. |

|

| È fondamentale pianificare e non sbagliare: le correzioni non sono possibili. |

|

| Avevamo un visore notturno, ma non è servito: la luce dell'illuminazione stradale era più che sufficiente, anzi a tratti fastidiosa, una volta che gli occhi si erano abituati all'oscurità. |

|

| Il centro di uno dei cerchi principali. Alcuni partecipanti hanno chiesto di non divulgare la propria immagine, che quindi è stata mascherata. |

|

| Un cerchio principale quasi terminato. |

|

| Controlliamo i dettagli. |

|

| Anche se ero lì e ci ho lavorato, mi sembra ancora incredibile che siamo riusciti a spianare tutta quella superficie in così poco tempo. |

|

| Resta qualche errore da correggere. |

|

| Finito! Un attimo di pausa per documentare che c'ero anch'io, in tenuta agricola ultima moda. |

2014/06/25

I truffatori della finta assistenza Microsoft ci riprovano. Li registro e li richiamo

Questo articolo vi arriva grazie alla gentile donazione di “andrea.rug*” e “fabiano.b*”.

Oggi pomeriggio mi hanno telefonato i truffatori che fingono di essere del servizio clienti Microsoft. Sì, di nuovo. Stavolta avevo un po' più di tempo a disposizione e così mi sono soffermato a prenderli un po' in giro e a chiedere loro informazioni.

La novità più significativa, rispetto al caso precedente, è che oltre a burlarmi di loro e far perdere loro un bel quarto d'ora li ho poi richiamati io al numero di telefono inglese che mi hanno fornito. E hanno risposto.

Insomma, adesso abbiamo un numero di telefono di truffatori conclamati. Verrebbe voglia di avviare un phonebombing per impedire loro di fare danni ad altre persone, ma ho preferito avvisare la polizia locale.

Cominciamo con ordine. La telefonata (da un numero mascherato) è arrivata sul mio numero di rete fissa; appena mi sono accorto dal contesto che era una chiamata truffaldina di questo genere ho acceso il vivavoce e ho avviato il registratore che ho sul telefonino. Quello che sentite qui sotto è il file integrale della registrazione, convertito in MP3 a 64k per stare nei limiti di dimensione di Tindeck. I vuoti nella registrazione sono presenti anche nella chiamata originale.

Il copione della truffa è il solito: lei (stavolta è una donna) dice di essere del “Windows PC Support” nel Regno Unito (specifica “East London”), mi dice che ho il computer infettato e che loro lo sanno tramite il loro server centralizzato. Cerca di convincermi a digitare dei comandi al mio PC Windows che mostrino l'Event Viewer e mi diano l'impressione che ci siano messaggi diagnostici che confermano il problema annunciato dalla truffatrice. Faccio finta di digitare i comandi: ovviamente lei in tutta questa storia non sa che sono seduto davanti a un Mac.

Le chiedo (a 2:50 circa) di spiegarmi cosa sto (o starei) facendo al mio (inesistente) computer Windows, ma lei ripete la solita litania. OK, allora provo un altro approccio: a 3:40 le chiedo se il mio computer infettato è contagioso e ha dei germi che potrebbero farmi male. Dico che è un po' che non mi sento bene, magari è colpa del computer infetto. Non mi dà retta.

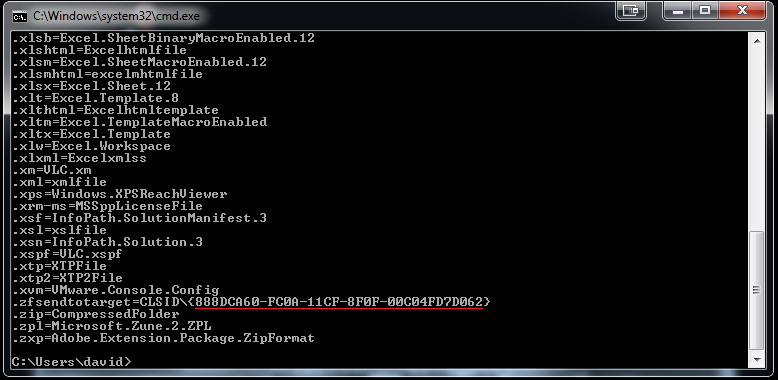

Ripete la litania delle lettere che compongono il comando eventvwr. A 6:55 le chiedo schiettamente se è consapevole di far parte di una truffa internazionale e che lei sta cercando di convincermi a eseguire malware sul mio computer. Lei ribatte che se fosse una truffatrice, non saprebbe il mio codice di licenza Windows, e procede a “dimostrarmi” che lo conosce dandomi delle istruzioni che in realtà farebbero comparire un codice, tipicamente 888DCA60-FC0A-11CF-8F0F-00C04FD7D062, che è presente in tutte le installazioni di Windows (è un CLSID). Non ha pudore, insomma.

A 8:30 le chiedo se sta chiamando da parte di Microsoft. Lei dice di no: dice che chiama dal “Windows technical department” e che Microsoft non chiama i clienti (vero). Lei telefona per conto di una società di servizi. Le chiedo come si chiama questa società, ma lei tergiversa e dice che i computer “in tutta l'India...”, poi si corregge (mi sa che s'è tradita e ha rivelato da dove chiama) e dice “in tutto il mondo”, sono collegati a un server specializzato e che tutto quello che passa da qualunque computer Windows viene trasmesso a quel server.

Allora le chiedo (9:35) se mi sta spiando, visto che dice che tutto quel che passa sui PC viene visto da quel presunto server. Lei comincia ad avere qualche difficoltà e ritorna alla sua litania standard.

A 10:49 le dico che sono un giornalista e che sto registrando la chiamata. Non sono sicuro che abbia capito ma dice che ho il permesso di registrare la chiamata. Le spiego che sono un informatico e che so che sta cercando di fregarmi e le propongo un'intervista. Macché. Lei insiste che sta chiamando da Londra. Allora le chiedo il suo numero di telefono per richiamarla.

Dopo un po' di esitazione, finalmente (a 13:30) mi dà un numero: 0044 2035 1430 93. Riprendiamo la procedura. Le rivelo (dopo un quarto d'ora che siamo al telefono) che non ho fatto nulla di quello che lei mi ha chiesto. Inesorabile, lei riprende da capo la sua procedura, chiedendomi di digitare di nuovo eventvwr. Le dico che non funzionerà, perché sono un informatico e so benissimo che sta cercando di fregarmi. Finalmente si arrende e riappende.

Ma a questo punto ho in mano un numero di telefono. Mi aspettavo che fosse finto, una sorta di bluff, ma quando l'ho chiamato (dopo un reverse lookup che lo piazzava a Croydon, Londra) mi ha risposto davvero qualcuno. Ecco la registrazione:

Risponde una voce registrata con l'annuncio “Windows PC Support”. Chiedo se sto parlando con qualcuno di Microsoft, ma lui (stavolta è una voce maschile) dice che è il “Windows software department”. Chiedo come fanno a sapere che il mio computer è infetto e lui parte con la storiella del CLSID. Stavolta (a 2:50) dico che non sono davanti al computer e chiedo di nuovo se fa parte di Microsoft. Lui mi passa un certo “Mark”. Ripeto la domanda: siete parte di Microsoft? No, risponde lui, si tratta di un'azienda indipendente. Ribadisce che ha la licenza del mio Windows (se solo sapesse) e crede che siano stati loro a chiamare (a 4:30).

Gli chiedo come fanno ad avere il mio numero di licenza se non fanno parte di Microsoft, ma lui racconta storie sul reparto ricerca e sviluppo per poi tornare alla litania standard. Dice (a 5:30) che ha davanti a lui una schermata che gli dice che il mio computer è infetto. Gli chiedo dettagli sul tipo d'infezione, ma lui s'irrita. Ho solo una domanda (a 6:55): se lui ha tutte queste informazioni riguardanti il mio computer, come mai non sa che non ho un PC Windows, ma un Mac? Lui bluffa, dicendo che sa che ho un laptop, ma ovviamente non attacca. Dice allora che si vede che ho sbagliato numero e si congeda.

Ho fatto immediatamente rapporto alla polizia britannica. Se ci saranno novità, ve le segnalerò.

Oggi pomeriggio mi hanno telefonato i truffatori che fingono di essere del servizio clienti Microsoft. Sì, di nuovo. Stavolta avevo un po' più di tempo a disposizione e così mi sono soffermato a prenderli un po' in giro e a chiedere loro informazioni.

La novità più significativa, rispetto al caso precedente, è che oltre a burlarmi di loro e far perdere loro un bel quarto d'ora li ho poi richiamati io al numero di telefono inglese che mi hanno fornito. E hanno risposto.

Insomma, adesso abbiamo un numero di telefono di truffatori conclamati. Verrebbe voglia di avviare un phonebombing per impedire loro di fare danni ad altre persone, ma ho preferito avvisare la polizia locale.

Cominciamo con ordine. La telefonata (da un numero mascherato) è arrivata sul mio numero di rete fissa; appena mi sono accorto dal contesto che era una chiamata truffaldina di questo genere ho acceso il vivavoce e ho avviato il registratore che ho sul telefonino. Quello che sentite qui sotto è il file integrale della registrazione, convertito in MP3 a 64k per stare nei limiti di dimensione di Tindeck. I vuoti nella registrazione sono presenti anche nella chiamata originale.

Il copione della truffa è il solito: lei (stavolta è una donna) dice di essere del “Windows PC Support” nel Regno Unito (specifica “East London”), mi dice che ho il computer infettato e che loro lo sanno tramite il loro server centralizzato. Cerca di convincermi a digitare dei comandi al mio PC Windows che mostrino l'Event Viewer e mi diano l'impressione che ci siano messaggi diagnostici che confermano il problema annunciato dalla truffatrice. Faccio finta di digitare i comandi: ovviamente lei in tutta questa storia non sa che sono seduto davanti a un Mac.

Le chiedo (a 2:50 circa) di spiegarmi cosa sto (o starei) facendo al mio (inesistente) computer Windows, ma lei ripete la solita litania. OK, allora provo un altro approccio: a 3:40 le chiedo se il mio computer infettato è contagioso e ha dei germi che potrebbero farmi male. Dico che è un po' che non mi sento bene, magari è colpa del computer infetto. Non mi dà retta.

Ripete la litania delle lettere che compongono il comando eventvwr. A 6:55 le chiedo schiettamente se è consapevole di far parte di una truffa internazionale e che lei sta cercando di convincermi a eseguire malware sul mio computer. Lei ribatte che se fosse una truffatrice, non saprebbe il mio codice di licenza Windows, e procede a “dimostrarmi” che lo conosce dandomi delle istruzioni che in realtà farebbero comparire un codice, tipicamente 888DCA60-FC0A-11CF-8F0F-00C04FD7D062, che è presente in tutte le installazioni di Windows (è un CLSID). Non ha pudore, insomma.

|

| Credit: Securelist.com. |

A 8:30 le chiedo se sta chiamando da parte di Microsoft. Lei dice di no: dice che chiama dal “Windows technical department” e che Microsoft non chiama i clienti (vero). Lei telefona per conto di una società di servizi. Le chiedo come si chiama questa società, ma lei tergiversa e dice che i computer “in tutta l'India...”, poi si corregge (mi sa che s'è tradita e ha rivelato da dove chiama) e dice “in tutto il mondo”, sono collegati a un server specializzato e che tutto quello che passa da qualunque computer Windows viene trasmesso a quel server.

Allora le chiedo (9:35) se mi sta spiando, visto che dice che tutto quel che passa sui PC viene visto da quel presunto server. Lei comincia ad avere qualche difficoltà e ritorna alla sua litania standard.

A 10:49 le dico che sono un giornalista e che sto registrando la chiamata. Non sono sicuro che abbia capito ma dice che ho il permesso di registrare la chiamata. Le spiego che sono un informatico e che so che sta cercando di fregarmi e le propongo un'intervista. Macché. Lei insiste che sta chiamando da Londra. Allora le chiedo il suo numero di telefono per richiamarla.

Dopo un po' di esitazione, finalmente (a 13:30) mi dà un numero: 0044 2035 1430 93. Riprendiamo la procedura. Le rivelo (dopo un quarto d'ora che siamo al telefono) che non ho fatto nulla di quello che lei mi ha chiesto. Inesorabile, lei riprende da capo la sua procedura, chiedendomi di digitare di nuovo eventvwr. Le dico che non funzionerà, perché sono un informatico e so benissimo che sta cercando di fregarmi. Finalmente si arrende e riappende.

Ma a questo punto ho in mano un numero di telefono. Mi aspettavo che fosse finto, una sorta di bluff, ma quando l'ho chiamato (dopo un reverse lookup che lo piazzava a Croydon, Londra) mi ha risposto davvero qualcuno. Ecco la registrazione:

Risponde una voce registrata con l'annuncio “Windows PC Support”. Chiedo se sto parlando con qualcuno di Microsoft, ma lui (stavolta è una voce maschile) dice che è il “Windows software department”. Chiedo come fanno a sapere che il mio computer è infetto e lui parte con la storiella del CLSID. Stavolta (a 2:50) dico che non sono davanti al computer e chiedo di nuovo se fa parte di Microsoft. Lui mi passa un certo “Mark”. Ripeto la domanda: siete parte di Microsoft? No, risponde lui, si tratta di un'azienda indipendente. Ribadisce che ha la licenza del mio Windows (se solo sapesse) e crede che siano stati loro a chiamare (a 4:30).

Gli chiedo come fanno ad avere il mio numero di licenza se non fanno parte di Microsoft, ma lui racconta storie sul reparto ricerca e sviluppo per poi tornare alla litania standard. Dice (a 5:30) che ha davanti a lui una schermata che gli dice che il mio computer è infetto. Gli chiedo dettagli sul tipo d'infezione, ma lui s'irrita. Ho solo una domanda (a 6:55): se lui ha tutte queste informazioni riguardanti il mio computer, come mai non sa che non ho un PC Windows, ma un Mac? Lui bluffa, dicendo che sa che ho un laptop, ma ovviamente non attacca. Dice allora che si vede che ho sbagliato numero e si congeda.

Ho fatto immediatamente rapporto alla polizia britannica. Se ci saranno novità, ve le segnalerò.

2014/06/24

Disinformatico di venerdì scorso, disponibile il podcast

Il podcast della puntata del Disinformatico radiofonico che ho condotto per la Rete Tre della Radiotelevisione Svizzera è scaricabile qui. Questi sono i temi trattati e i rispettivi articoli di supporto:

Ma quale sicurezza? Basta un dollaro per convincere gli utenti a installare software ignoto

Nuove forme di parodia online: videoclip musicali senza musica

La strana storia del videotelefono che compie... cinquant’anni?

Leggere su uno schermo ci rende stupidi?

Yo. Un milione di dollari per un’app che manda solo “Yo”. Perché?

Ma quale sicurezza? Basta un dollaro per convincere gli utenti a installare software ignoto

Nuove forme di parodia online: videoclip musicali senza musica

La strana storia del videotelefono che compie... cinquant’anni?

Leggere su uno schermo ci rende stupidi?

Yo. Un milione di dollari per un’app che manda solo “Yo”. Perché?

2014/06/21

Il cerchio nel grano di stanotte a Marocchi/Poirino/Chieri l’ho fatto io con gli amici circlemaker

L'articolo è stato ampliato estesamente dopo la pubblicazione iniziale. Ultimo aggiornamento: 2014/06/26.

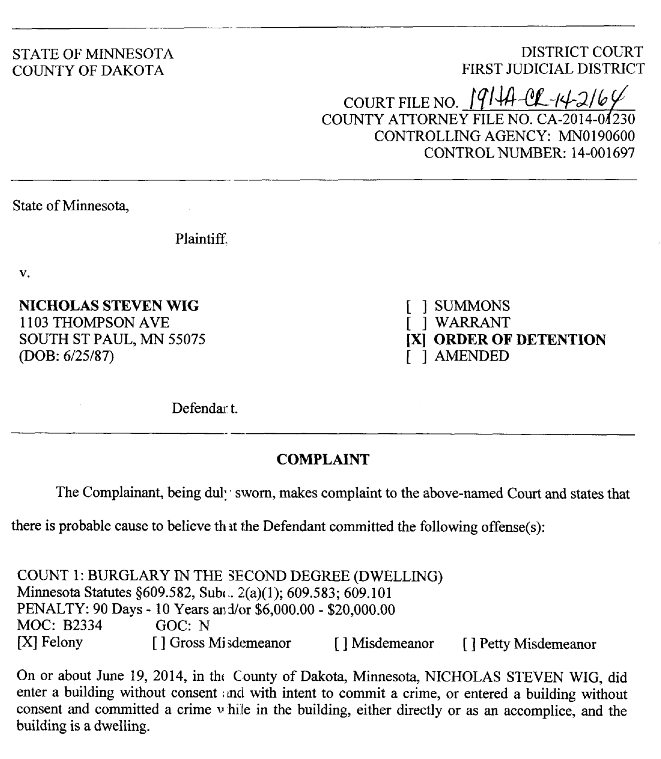

La mattina del 21 giugno scorso è comparso a Marocchi / Poirino / Chieri (Torino) il cerchio nel grano che vedete nella foto qui sopra. La foto proviene da un tweet di Francesco Grassi, autore del libro Cerchi nel grano, tracce d'intelligenza:

Il cerchio è stato realizzato da Francesco e alcune altre persone nella notte fra il 20 e il 21 giugno. Nessun alieno, nessuna apparecchiatura militare top secret: solo tanto ingegno e lavoro da parte di normali esseri umani con attrezzature semplici alla portata di tutti. Lo so per certo, perché una di quelle persone sono io.

Infatti il “mistero notturno” di cui parla Francesco si riferisce a questi miei tweet criptici delle ore precedenti:

Ora posso spiegarli. Il jingle di Rete Tre, andato in onda durante la mia trasmissione Il Disinformatico, parlava di cerchi nel grano. I numeri 14 30 22.5 sono alcune dimensioni dell'opera. Le 4 del mattino sono l'ora alla quale abbiamo finito il lavoro.

Francesco Grassi ha inoltre pubblicato su Facebook questo, insieme ad altre foto: “Il cerchio nel grano "orologio a reazioni nucleari a bassa energia" è stato realizzato questa notte (20 - 21 giugno 2014) nella località Marocchi (Poirino) da Francesco Grassi, Paolo Attivissimo, Marco Morocutti, Simone Angioni, Antonio Ghidoni, Davide Dal Pos, Alessandra Pandolfi”.

Francesco Grassi ha inoltre pubblicato su Facebook questo, insieme ad altre foto: “Il cerchio nel grano "orologio a reazioni nucleari a bassa energia" è stato realizzato questa notte (20 - 21 giugno 2014) nella località Marocchi (Poirino) da Francesco Grassi, Paolo Attivissimo, Marco Morocutti, Simone Angioni, Antonio Ghidoni, Davide Dal Pos, Alessandra Pandolfi”.

Questo è tutto quello che posso dire per ora:

– Ho partecipato alla creazione del cerchio, che si è svolta interamente fra le 22 e le 4 circa della notte fra il 20 e il 21 giugno.

– Nessun alieno è stato maltrattato per la realizzazione di quest'opera.

– Sono rimasto sorpreso dalla rapidità con la quale l'abbiamo realizzata.

– Il proprietario del campo ha dato il permesso.

– Le coordinate esatte del campo sono 44°56'01.3"N 7°49'43.2"E (link).

– Il disegno misura 65 x 120 metri.

Maggiori dettagli e immagini arriveranno nelle prossime ore. Per ogni dubbio, domanda o richiesta di contatto, sentite direttamente l'autore, Francesco Grassi, che spiega le tecniche e le motivazioni dietro questa creazione.

Del cerchio si parla già in giro:

Segnalo anche International Business Times (edizione in italiano), 2014/06/22; Affaritaliani, 2014/06/23; Chierioggi, 2014/06/23; Doubtful News, 2014/06/25.

2014/06/22. Sono già iniziati i tentativi di decodifica (su Cropcircleconnector.com, in inglese). Lo chiamano “capolavoro”: grazie, mi sento lusingato del mio piccolo contributo. Se ne parla anche su Cropfiles.it in italiano.

2014/06/22. Iniziano ad arrivarmi i commenti di chi a tutti costi vuole continuare a credere che alcuni cerchi siano opera di alieni o altre entità invece di accettare la spiegazione più semplice. Verascienza.com: “Perchè si continua a credere a questo ed ad altri eventi che non hanno una base scientifica?” Forse perché a scuola non si insegnano le basi della scienza: prove, sperimentazione, logica, misurazione, deduzione, metodo.

2014/06/22. Compare un cerchio anche a Rea Po: la Provincia Pavese ne parla e mi cita per una battuta sui cerchi nel grano su Twitter, ma io e Francesco non c'entriamo nulla con questo cerchio.

2014/06/23. Francesco Grassi spiega ancora una volta le motivazioni che lo spingono a creare cerchi nel grano: "Per fare in modo che le persone capiscano se qualcosa è veramente possibile per gli esseri umani e per amore della verità. Ora sapete che la formazione di Marocchi/Poirino 2014 è stata realizzata in poche ore durante la notte da uomini, 65 metri x 120 metri. Adesso, consideriamo che i primi semplici cerchi cominciarono ad apparire nel 1980 e avevano diametri inferiori a 10 metri. Così nacque il fenomeno, la gente diceva che era impossibile creare quei semplici cerchi con raggio di pochi metri. Siete in grado di proseguire il sillogismo?"

2014/06/24. Francesco ha pubblicato su Twitter lo schema del cerchio nel grano:

2014/06/24. Non mancano gli indignati su Facebook, che usano toni da minaccia: “il padrone del campo (un contadino), si è messo con un tavolino (dove si accede all'interno del pittogramma) a vendere i libri di Francesco Grassi del CICAP. Un gruppo di appassionati Francesi, è rimasto deluso da questa mafiosa attività. Questo fatto è un ATTO DIFFAMATORIO E VERGOGNOSO...da DENUNCIA!!! Il CICAP sta facendo del tutto per RIDICOLIZZARE la realtà dei Crop Circle e diffamare, denigrare tutti i ricercatori dei Crop, nonché tutta la comunità di appassionati del fenomeno.” Leggete anche il resto dei commenti e fatevi un'idea della mentalità di chi vuole credere a tutti i costi. Grazie a @Davidem* per la segnalazione.

2014/06/26. Sono state pubblicate le foto della costruzione del cerchio; ho inoltre montato e pubblicato un video con riprese aeree del cerchio appena completato.

English AbstractThe crop circle that appeared in a field near Marocchi / Poirino / Chieri (Turin, Italy) on June 21 was made overnight by a small group of Italian circlemakers led by Francesco Grassi. I am one of these circlemakers. We had the farmer's permission. Details will follow. In the meantime, enjoy!

La mattina del 21 giugno scorso è comparso a Marocchi / Poirino / Chieri (Torino) il cerchio nel grano che vedete nella foto qui sopra. La foto proviene da un tweet di Francesco Grassi, autore del libro Cerchi nel grano, tracce d'intelligenza:

| francescograssi Il mistero notturno di @disinformatico è in queste immagini e gli autori sono citati qui! https://t.co/aC67AChVdG http://t.co/ZMpTwmsqZL 21/06/14 09:09 |

Il cerchio è stato realizzato da Francesco e alcune altre persone nella notte fra il 20 e il 21 giugno. Nessun alieno, nessuna apparecchiatura militare top secret: solo tanto ingegno e lavoro da parte di normali esseri umani con attrezzature semplici alla portata di tutti. Lo so per certo, perché una di quelle persone sono io.

Infatti il “mistero notturno” di cui parla Francesco si riferisce a questi miei tweet criptici delle ore precedenti:

| disinformatico Se avete sentito il jingle pochi minuti fa su @ReteTre, tenetelo bene presente. Per ora non posso dire altro. 20/06/14 11:22 |

| disinformatico sono in una località segreta per un'operazione segreta con persone segrete. non ditelo a nessuno. 20/06/14 21:14 |

| disinformatico 14 30 22.5 dettagli domani 20/06/14 22:56 |

| disinformatico 4am. missione compiuta. 21/06/14 04:01 |

Ora posso spiegarli. Il jingle di Rete Tre, andato in onda durante la mia trasmissione Il Disinformatico, parlava di cerchi nel grano. I numeri 14 30 22.5 sono alcune dimensioni dell'opera. Le 4 del mattino sono l'ora alla quale abbiamo finito il lavoro.

Francesco Grassi ha inoltre pubblicato su Facebook questo, insieme ad altre foto: “Il cerchio nel grano "orologio a reazioni nucleari a bassa energia" è stato realizzato questa notte (20 - 21 giugno 2014) nella località Marocchi (Poirino) da Francesco Grassi, Paolo Attivissimo, Marco Morocutti, Simone Angioni, Antonio Ghidoni, Davide Dal Pos, Alessandra Pandolfi”.

Francesco Grassi ha inoltre pubblicato su Facebook questo, insieme ad altre foto: “Il cerchio nel grano "orologio a reazioni nucleari a bassa energia" è stato realizzato questa notte (20 - 21 giugno 2014) nella località Marocchi (Poirino) da Francesco Grassi, Paolo Attivissimo, Marco Morocutti, Simone Angioni, Antonio Ghidoni, Davide Dal Pos, Alessandra Pandolfi”.Questo è tutto quello che posso dire per ora:

– Ho partecipato alla creazione del cerchio, che si è svolta interamente fra le 22 e le 4 circa della notte fra il 20 e il 21 giugno.

– Nessun alieno è stato maltrattato per la realizzazione di quest'opera.

– Sono rimasto sorpreso dalla rapidità con la quale l'abbiamo realizzata.

– Il proprietario del campo ha dato il permesso.

– Le coordinate esatte del campo sono 44°56'01.3"N 7°49'43.2"E (link).

– Il disegno misura 65 x 120 metri.

Maggiori dettagli e immagini arriveranno nelle prossime ore. Per ogni dubbio, domanda o richiesta di contatto, sentite direttamente l'autore, Francesco Grassi, che spiega le tecniche e le motivazioni dietro questa creazione.

Reazioni

Del cerchio si parla già in giro:

|

| La Stampa 2014/06/21 |

|

| Quotidiano Piemontese 2014/06/21 |

|

| BoingBoing 2014/06/21 |

|

| Io9 2014/06/21 |

|

| Repubblica 2014/06/21 |

|

| La Stampa 2014/06/22 (screenshot inviatomi da lettore) |

Segnalo anche International Business Times (edizione in italiano), 2014/06/22; Affaritaliani, 2014/06/23; Chierioggi, 2014/06/23; Doubtful News, 2014/06/25.

Altri aggiornamenti

2014/06/22. Sono già iniziati i tentativi di decodifica (su Cropcircleconnector.com, in inglese). Lo chiamano “capolavoro”: grazie, mi sento lusingato del mio piccolo contributo. Se ne parla anche su Cropfiles.it in italiano.

2014/06/22. Iniziano ad arrivarmi i commenti di chi a tutti costi vuole continuare a credere che alcuni cerchi siano opera di alieni o altre entità invece di accettare la spiegazione più semplice. Verascienza.com: “Perchè si continua a credere a questo ed ad altri eventi che non hanno una base scientifica?” Forse perché a scuola non si insegnano le basi della scienza: prove, sperimentazione, logica, misurazione, deduzione, metodo.

2014/06/22. Compare un cerchio anche a Rea Po: la Provincia Pavese ne parla e mi cita per una battuta sui cerchi nel grano su Twitter, ma io e Francesco non c'entriamo nulla con questo cerchio.

2014/06/23. Francesco Grassi spiega ancora una volta le motivazioni che lo spingono a creare cerchi nel grano: "Per fare in modo che le persone capiscano se qualcosa è veramente possibile per gli esseri umani e per amore della verità. Ora sapete che la formazione di Marocchi/Poirino 2014 è stata realizzata in poche ore durante la notte da uomini, 65 metri x 120 metri. Adesso, consideriamo che i primi semplici cerchi cominciarono ad apparire nel 1980 e avevano diametri inferiori a 10 metri. Così nacque il fenomeno, la gente diceva che era impossibile creare quei semplici cerchi con raggio di pochi metri. Siete in grado di proseguire il sillogismo?"

2014/06/24. Francesco ha pubblicato su Twitter lo schema del cerchio nel grano:

2014/06/24. Non mancano gli indignati su Facebook, che usano toni da minaccia: “il padrone del campo (un contadino), si è messo con un tavolino (dove si accede all'interno del pittogramma) a vendere i libri di Francesco Grassi del CICAP. Un gruppo di appassionati Francesi, è rimasto deluso da questa mafiosa attività. Questo fatto è un ATTO DIFFAMATORIO E VERGOGNOSO...da DENUNCIA!!! Il CICAP sta facendo del tutto per RIDICOLIZZARE la realtà dei Crop Circle e diffamare, denigrare tutti i ricercatori dei Crop, nonché tutta la comunità di appassionati del fenomeno.” Leggete anche il resto dei commenti e fatevi un'idea della mentalità di chi vuole credere a tutti i costi. Grazie a @Davidem* per la segnalazione.

2014/06/26. Sono state pubblicate le foto della costruzione del cerchio; ho inoltre montato e pubblicato un video con riprese aeree del cerchio appena completato.

2014/06/20

Ma quale sicurezza? Basta un dollaro per convincere gli utenti a installare software ignoto

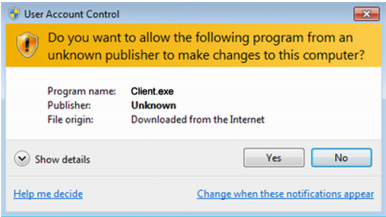

Uno studio condotto presso la Carnegie Mellon University sembra confermare uno dei luoghi comuni più diffusi fra gli informatici: gli utenti sono l'anello più debole della catena di sicurezza. Così debole che spesso basta offrire loro un dollaro per convincerli a installare software di provenienza sconosciuta e potenzialmente ostile, in barba a ogni buona norma di sicurezza.

I ricercatori della CMU hanno offerto anonimamente, sul sito Mechanical Turk di Amazon, un software per Windows dicendo vagamente che si trattava di un software di calcolo distribuito per una ricerca e offrendo a chi lo installava ed eseguiva sul proprio computer per un'ora un importo variabile da un centesimo a un dollaro. Il nome dell'università non veniva indicato.

Una delle regole fondamentali della sicurezza è che non si scarica e non si installa software di provenienza sconosciuta, eppure il 22% degli utenti che hanno visto l'offerta (64 su 291) ha violato questa regola in cambio di un centesimo. Quando il compenso è salito a 50 centesimi, la percentuale è salita al 36% (294 su 823). Per un dollaro, il 42% degli utenti (474 su 1105) è risultato disponibile a compromettere la propria sicurezza informatica.

Alcune versioni del software facevano comparire la finestra d'allarme dello User Account Control, che chiedeva esplicitamente all'utente se davvero voleva consentire al software di modificare le impostazioni del suo computer; l'avviso non ha fatto alcuna differenza significativa. Gli utenti erano disposti a eseguire un programma di origine sconosciuta che chiedeva permessi a livello di amministratore.

È vero che il software dei ricercatori non attivava gli antivirus, ma è comunque imprudente installare applicazioni sconosciute, perché solitamente gli antivirus riconoscono uno specifico malware soltanto se è già stato segnalato: per quel che ne sapevano gli utenti, in cambio di pochi soldi stavano installando un virus sconosciuto.

La ricerca fornisce molti altri spunti, come per esempio l'osservazione poco intuitiva che gli utenti che avevano un antivirus erano quelli maggiormente disposti a rischiare installando il software di test: l'uso di un antivirus dava loro un falso senso di sicurezza che li spingeva a rischiare più degli altri.

I risultati non mancheranno di suscitare polemiche, perché dicono fondamentalmente che gli utenti sono stupidi e che gli amministratori di sistema fanno bene a impedire l'installazione di applicazioni da parte degli utenti stessi e danno ragione al modello chiuso e monopolistico del “giardino cintato” proposto per esempio da Apple con l'App Store: non avrai altra fonte di software al di fuori di me, perché io sarò il garante della tua sicurezza. L'esatto contrario della libertà che era stata promessa agli utenti dal PC. Per questo, appunto, un tempo si chiamava “personal computer”.

I ricercatori della CMU hanno offerto anonimamente, sul sito Mechanical Turk di Amazon, un software per Windows dicendo vagamente che si trattava di un software di calcolo distribuito per una ricerca e offrendo a chi lo installava ed eseguiva sul proprio computer per un'ora un importo variabile da un centesimo a un dollaro. Il nome dell'università non veniva indicato.

Una delle regole fondamentali della sicurezza è che non si scarica e non si installa software di provenienza sconosciuta, eppure il 22% degli utenti che hanno visto l'offerta (64 su 291) ha violato questa regola in cambio di un centesimo. Quando il compenso è salito a 50 centesimi, la percentuale è salita al 36% (294 su 823). Per un dollaro, il 42% degli utenti (474 su 1105) è risultato disponibile a compromettere la propria sicurezza informatica.

Alcune versioni del software facevano comparire la finestra d'allarme dello User Account Control, che chiedeva esplicitamente all'utente se davvero voleva consentire al software di modificare le impostazioni del suo computer; l'avviso non ha fatto alcuna differenza significativa. Gli utenti erano disposti a eseguire un programma di origine sconosciuta che chiedeva permessi a livello di amministratore.

È vero che il software dei ricercatori non attivava gli antivirus, ma è comunque imprudente installare applicazioni sconosciute, perché solitamente gli antivirus riconoscono uno specifico malware soltanto se è già stato segnalato: per quel che ne sapevano gli utenti, in cambio di pochi soldi stavano installando un virus sconosciuto.

La ricerca fornisce molti altri spunti, come per esempio l'osservazione poco intuitiva che gli utenti che avevano un antivirus erano quelli maggiormente disposti a rischiare installando il software di test: l'uso di un antivirus dava loro un falso senso di sicurezza che li spingeva a rischiare più degli altri.

I risultati non mancheranno di suscitare polemiche, perché dicono fondamentalmente che gli utenti sono stupidi e che gli amministratori di sistema fanno bene a impedire l'installazione di applicazioni da parte degli utenti stessi e danno ragione al modello chiuso e monopolistico del “giardino cintato” proposto per esempio da Apple con l'App Store: non avrai altra fonte di software al di fuori di me, perché io sarò il garante della tua sicurezza. L'esatto contrario della libertà che era stata promessa agli utenti dal PC. Per questo, appunto, un tempo si chiamava “personal computer”.

Nuove forme di parodia online: videoclip musicali senza musica

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

C'è una forma d'intrattenimento (esito a chiamarla “arte”) che è possibile soltanto grazie a Internet e alle tecnologie digitali: la risonorizzazione dei videoclip musicali. In pratica, si prende un video di una canzone, con buona pace del copyright, si toglie la colonna sonora,e si ricreano gli effetti sonori e le voci dei cantanti e si pubblica il tutto su Youtube.

L'effetto è ridicolo ed è un ottimo promemoria per non prendere troppo sul serio gli atteggiamenti da diva delle popstar del momento. Ecco un paio di esempi tratti dal catalogo di Mario Wienerroither, che s'intitola appunto Musicless Musicvideo. Vi sfido a restare seri nel vedere David Bowie e Mick Jagger sbracciarsi in Dancing in the Street in versione risonorizzata o Shakira e Rihanna contorcersi senza musica sul letto che cigola o sbattere contro le pareti in Can't Remember to Forget. E che dire di Freddie Mercury che passa l'aspirapolvere senza il sottofondo di I Want to Break Free?

C'è una forma d'intrattenimento (esito a chiamarla “arte”) che è possibile soltanto grazie a Internet e alle tecnologie digitali: la risonorizzazione dei videoclip musicali. In pratica, si prende un video di una canzone, con buona pace del copyright, si toglie la colonna sonora,e si ricreano gli effetti sonori e le voci dei cantanti e si pubblica il tutto su Youtube.

L'effetto è ridicolo ed è un ottimo promemoria per non prendere troppo sul serio gli atteggiamenti da diva delle popstar del momento. Ecco un paio di esempi tratti dal catalogo di Mario Wienerroither, che s'intitola appunto Musicless Musicvideo. Vi sfido a restare seri nel vedere David Bowie e Mick Jagger sbracciarsi in Dancing in the Street in versione risonorizzata o Shakira e Rihanna contorcersi senza musica sul letto che cigola o sbattere contro le pareti in Can't Remember to Forget. E che dire di Freddie Mercury che passa l'aspirapolvere senza il sottofondo di I Want to Break Free?

La strana storia del videotelefono che compie... cinquant’anni?

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Avreste mai detto che il primo videotelefono risale al 1964? Bill Hammack di Engineerguy.com propone un bel video che ripercorre la storia bizzarra della videochiamata che oggi diamo assolutamente per scontata nei nostri smartphone e computer.

Il Bell PicturePhone, nella foto qui accanto, debuttò nel 1964 (e si vede dal design) alla World Fair, collegando New York con Disneyland: doveva essere una rivoluzione della comunicazione, ma fu un flop che costò all'azienda produttrice mezzo miliardo di dollari.

Tecnicamente era geniale: riusciva a trasmettere sulle normali linee telefoniche in rame (non c'era in giro l'ADSL o la fibra ottica, allora) un'immagine video in bianco e nero insieme all'audio della chiamata. Non c'erano schermi piatti, per cui usava un piccolo tubo catodico televisivo. A partire dalla versione del 1970, quella messa in vendita al pubblico, aveva già incorporata una videocamera CCD per riprendere gli interlocutori (il CCD era stato inventato l'anno precedente). La Bell installò cabine per le videochiamate in vari luoghi pubblici di grande traffico negli Stati Uniti per promuovere il servizio. Si aspettava che entro il 2000 avrebbe avuto una dozzina di milioni di abbonati al videotelefono.

Ma le cose andarono malissimo. La Bell chiedeva circa 160 dollari di allora (mille di oggi) di canone mensile e le chiamate costavano 20 dollari al minuto (circa 150 di oggi). E così nel 1964 c'erano in tutti gli Stati Uniti solo una settantina di utenti; sei anni dopo non ce n'era più neanche uno. Nel 1978 la Bell ritirò il prodotto dal mercato dopo aver speso circa 500 milioni di dollari in ricerca. Nessuno voleva videochiamare, specialmente non a questi prezzi.

Alla Bell non erano stupidi: i prezzi furono imposti dalle norme antimonopolio dell'epoca, che le impedirono di immettere il PicturePhone sul mercato offrendolo sottocosto per stimolarne la diffusione, come si fa spesso con le tecnologie innovative. Peccato, perché il videotelefono doveva essere il primo di una serie di servizi telematici che sarebbero stati veicolati tramite la rete telefonica, rendendo economicamente conveniente la modernizzazione dell'infrastruttura per offrire servizi in banda larga.

In altre parole, c'era chi concepiva e costruiva Skype e Internet già negli anni Sessanta. È per questo che chi ha qualche anno sulle spalle si lamenta che il futuro non è più quello di una volta.

È disponibile il video della prima chiamata commerciale del PicturePhone, effettuata a Pittsburgh nel 1970. Sulla genesi del CCD e sul suo uso nel PicturePhone, segnalo The Invention and Early Histoy of the CCD (disponibile anche qui), che mostra il vidicon usato inizialmente per poi sostituirlo con i primi CCD. Ho aggiornato l'articolo per chiarire che la versione del 1964 non usava ancora il CCD.

Avreste mai detto che il primo videotelefono risale al 1964? Bill Hammack di Engineerguy.com propone un bel video che ripercorre la storia bizzarra della videochiamata che oggi diamo assolutamente per scontata nei nostri smartphone e computer.

Il Bell PicturePhone, nella foto qui accanto, debuttò nel 1964 (e si vede dal design) alla World Fair, collegando New York con Disneyland: doveva essere una rivoluzione della comunicazione, ma fu un flop che costò all'azienda produttrice mezzo miliardo di dollari.

Tecnicamente era geniale: riusciva a trasmettere sulle normali linee telefoniche in rame (non c'era in giro l'ADSL o la fibra ottica, allora) un'immagine video in bianco e nero insieme all'audio della chiamata. Non c'erano schermi piatti, per cui usava un piccolo tubo catodico televisivo. A partire dalla versione del 1970, quella messa in vendita al pubblico, aveva già incorporata una videocamera CCD per riprendere gli interlocutori (il CCD era stato inventato l'anno precedente). La Bell installò cabine per le videochiamate in vari luoghi pubblici di grande traffico negli Stati Uniti per promuovere il servizio. Si aspettava che entro il 2000 avrebbe avuto una dozzina di milioni di abbonati al videotelefono.

Ma le cose andarono malissimo. La Bell chiedeva circa 160 dollari di allora (mille di oggi) di canone mensile e le chiamate costavano 20 dollari al minuto (circa 150 di oggi). E così nel 1964 c'erano in tutti gli Stati Uniti solo una settantina di utenti; sei anni dopo non ce n'era più neanche uno. Nel 1978 la Bell ritirò il prodotto dal mercato dopo aver speso circa 500 milioni di dollari in ricerca. Nessuno voleva videochiamare, specialmente non a questi prezzi.

Alla Bell non erano stupidi: i prezzi furono imposti dalle norme antimonopolio dell'epoca, che le impedirono di immettere il PicturePhone sul mercato offrendolo sottocosto per stimolarne la diffusione, come si fa spesso con le tecnologie innovative. Peccato, perché il videotelefono doveva essere il primo di una serie di servizi telematici che sarebbero stati veicolati tramite la rete telefonica, rendendo economicamente conveniente la modernizzazione dell'infrastruttura per offrire servizi in banda larga.

In altre parole, c'era chi concepiva e costruiva Skype e Internet già negli anni Sessanta. È per questo che chi ha qualche anno sulle spalle si lamenta che il futuro non è più quello di una volta.

Aggiornamenti

È disponibile il video della prima chiamata commerciale del PicturePhone, effettuata a Pittsburgh nel 1970. Sulla genesi del CCD e sul suo uso nel PicturePhone, segnalo The Invention and Early Histoy of the CCD (disponibile anche qui), che mostra il vidicon usato inizialmente per poi sostituirlo con i primi CCD. Ho aggiornato l'articolo per chiarire che la versione del 1964 non usava ancora il CCD.

Iscriviti a:

Post (Atom)