Quando gli esperti di sicurezza parlano della necessità di tutelare la privacy digitale e di non lasciare che le aziende possano raccogliere disinvoltamente dati sulle nostre attività capita spesso di sentire l’obiezione “Ma tanto io non ho niente da nascondere, e poi cosa vuoi che se ne facciano dei miei dati?”.

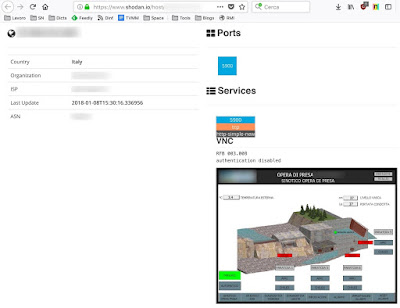

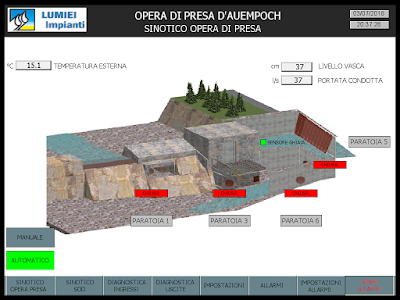

Una dimostrazione eloquente e un po' inquietante di quello che si può fare con dati apparentemente innocui se li si aggrega e analizza è arrivata proprio pochi giorni fa: gli esperti si sono accorti che i dati combinati dei braccialetti digitali di fitness rivelano l’ubicazione delle basi militari in vari paesi del mondo, compresi molti luoghi estremamente sensibili o segreti.

Molti utenti di questi dispositivi riversano le proprie passeggiate, corse, pedalate, nuotate, sciate o vogate in app come Strava, che si definisce un “social network per atleti”. Lo fanno per tracciare i propri progressi o per competere via Internet con altri utenti. Questi dati includono la distanza percorsa, la velocità e le calorie consumate e anche la geolocalizzazione. Gli utenti possono scegliere di non condividere questi dati, ma molti li lasciano liberamente accessibili. Tanto che male c’è? Anzi, magari c’è da mostrare agli amici qualche risultato.

Ma a novembre scorso Strava ha deciso di rendere pubblica su Internet una dettagliatissima mappa mondiale interattiva dei percorsi seguiti dai suoi utenti [circa 27 milioni] nel corso del tempo: circa un miliardo di attività [tre trilioni di coordinate latitudine-longitudine, 10 terabyte di dati]. In questa mappa i percorsi più frequentati sono evidenziati da linee più luminose.

Bell’idea, però quando queste linee tracciano percorsi in zone desertiche o interessate da conflitti, rivelano la presenza di una categoria di persone che comprensibilmente svolgono molta attività fisica: i militari, che per esempio fanno jogging dentro e intorno alle proprie basi, facendole così spiccare luminose nelle zone altrimenti disabitate e disegnandone i contorni e le forme interne, perché non hanno disabilitato la geolocalizzazione e non hanno attivato le opzioni di protezione della privacy offerte da Strava.

Strava released their global heatmap. 13 trillion GPS points from their users (turning off data sharing is an option). https://t.co/hA6jcxfBQI … It looks very pretty, but not amazing for Op-Sec. US Bases are clearly identifiable and mappable pic.twitter.com/rBgGnOzasq— Nathan Ruser (@Nrg8000) 27 gennaio 2018

Fitbit heatmap inside GCHQ building (left) is more hot than inside NSA building, probably because it rains all the time in the UK. https://t.co/a4a5AV4BCD pic.twitter.com/BCf8Hux2T2— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

Pretty faint but data from the Strava exercise app shows like China has deployed joggers to its disputed Woody Island in the South China Sea, in addition to fighter jets and HQ-9 SAMs pic.twitter.com/HG6zkb8tcw— Adam Rawnsley (@arawnsley) 27 gennaio 2018

A Russian soldier apparently went through the Kuzminsky base (largest of the new Russian bases near Ukrainian border) with their Strava tracking enabled. pic.twitter.com/4DdPfvvSkz— Aric Toler (@AricToler) 28 gennaio 2018

Looks like someone with a Fitbit was jogging a bit too close to the Korean DMZ https://t.co/6GgksVROTU pic.twitter.com/gV0vJy5VQM— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

North Korean and South Korean soldiers with Fitbits jogging in front of each other on both sides of the DMZ 🌈🌈🌈 https://t.co/ltjeLAPzlV pic.twitter.com/vm3Nnw88Fw— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

If soldiers use the app like normal people do, by turning it on tracking when they go to do exercise, it could be especially dangerous. This particular track looks like it logs a regular jogging route. I shouldn't be able to establish any Pattern of life info from this far away pic.twitter.com/Rf5mpAKme2— Nathan Ruser (@Nrg8000) 27 gennaio 2018

All activity + cycling routes around and inside Pine Gap military facility, Australia #Strava https://t.co/ZRYpYyMVvq https://t.co/K9dtVn3iVp pic.twitter.com/CE9jNWU6F5— Ketan Joshi (@KetanJ0) 28 gennaio 2018

This is Strava fitness tracker data at HMNB Clyde, a military base where Britain's nuclear weapons are stored. How are the security checks so bad in these places, that employees are allowed to bring arbitrary electronic devices in close proximity to nukes? https://t.co/5BtgiZ4NNK pic.twitter.com/e9mQpPbGD4— Mustafa Al-Bassam (@musalbas) 29 gennaio 2018

It gets better, someone even created a Strava run segment in the UK nuclear weapons military base (HMNB Clyde) called "You shouldn't be using Strava here", but it was clearly ignored by employees. pic.twitter.com/RCzktTefpS— Mustafa Al-Bassam (@musalbas) 29 gennaio 2018

So you could find out which hero did this? https://t.co/u06WLZsXPq pic.twitter.com/xsepQAR1pt— Dave Clark (@DaveClark_AFP) 29 gennaio 2018

Nei paesi in guerra questi dati rischiano di essere sfruttabili per esempio per un’imboscata o un attacco. La mappa, infatti, è consultabile da chiunque, ed è facile anche estrarne i dati individuali e scoprire i nomi degli utenti e i rispettivi percorsi abituali: dati perfetti per pedinare o rapire qualcuno. Su Twitter fioccano così le segnalazioni di installazioni militari sensibili di vari paesi, per esempio in Siria e in Afganistan, messe a nudo dalla decisione di Strava di rendere pubblici i propri dati senza pensare alle conseguenze, ma anche dalla mancanza di consapevolezza da parte di chi usa questi dispositivi e queste app di fitness in zone a rischio.

It just keeps getting deeper. You can also trivially scrape segments, to get a list of people who travelled a route, and trivially obtain a list of users. #Strava pic.twitter.com/U9DnPsyHUD— Paul D (@Paulmd199) 28 gennaio 2018

The Strava heatmap data leak just got a whole lot worse:— WIRED UK (@WiredUK) 29 gennaio 2018

- The data can be de-anonymised

- Includes names and running routes of people at high-security military facilities

- A quick search shows the names of 50 US personnel at a base in Afghanistan

https://t.co/JZCi7sINf8

Outside GCHQ: "Snowden's Way" (2,301 attempts by 573 people). pic.twitter.com/T7AQD1S9DH— Tobias Schneider (@tobiaschneider) 29 gennaio 2018

Anche se non vivete in una zona di guerra e non siete militari, affidare informazioni sensibili come la vostra posizione e i vostri percorsi abituali ad aziende che poi le pubblicano e le offrono a chiunque vi espone al rischio di stalking e altre molestie. Ne vale la pena, per potersi vantare delle proprie prodezze sportive? Pensateci: se la risposta è no, trovate la maniera di spegnere la geolocalizzazione.

You can see individuals that are using Strava by zooming it to houses that have a short line. Strava gives the ability to set up privacy zones, but it's not on by default. pic.twitter.com/azqZFXiVQZ— Brian (@BrianHaugli) 28 gennaio 2018

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 30 gennaio 2018. Fonti: The Verge, Hacker News, Ars Technica, The Register, Washington Post, Electronic Frontier Foundation.

Aggiornamento: 2018/01/30 9:50

Strava ha pubblicato un post di chiarimento, dal quale cito e traduco: “ci siamo resi conto nel corso del fine settimana che i membri di Strava nelle forze armate, fra gli operatori umanitari e altri che vivono all’estero possono aver condiviso la propria localizzazione in zone prive di altra densità di attività e così facendo possono aver inavvertitamente aumentato la consapevolezza di luoghi sensibili”. Ma pensarci prima di pubblicare la mappa no? Il post ricorda anche le istruzioni di privacy di Strava.

Più in generale, questa vicenda sottolinea tre principi di fondo:

- ogni dato personale è abusabile;

- affidare i propri dati personali a un’azienda motivata dal guadagno su quei dati è irresponsabile;

- sperare che quella società commerciale custodisca diligentemente i nostri dati invece di monetizzarli è una pia illusione.

Ora pensate a tutto quello che avete riversato in Facebook in questi anni. Non dite che non ve l’avevamo detto.