Pubblicazione iniziale: 2023/11/17 8:48. Ultimo aggiornamento: 2023/11/23 23:23.

È disponibile subito il podcast di oggi de Il Disinformatico della

Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate

qui sul sito della RSI

(si apre in una finestra/scheda separata) e lo potete scaricare

qui.

Le puntate del Disinformatico sono ascoltabili anche tramite

iTunes,

Google Podcasts,

Spotify

e

feed RSS.

Buon ascolto, e se vi interessano il testo e le immagini di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Suono di notifica dell’AirDrop]

Molti utenti di iPhone hanno un’abitudine rischiosa: lasciano attiva la

funzione AirDrop per la condivisione rapida di foto, video e documenti,

aprendo così la porta a stalker, truffatori e molestatori. Le prenotazioni

online delle vacanze sono a rischio per via di messaggi fraudolenti che

sembrano arrivare da Booking.com ma in realtà rubano i dati delle carte di

credito. E i criminali online sono diventati così spavaldi che denunciano alle

autorità le aziende che hanno attaccato e che non hanno notificato al pubblico

la fuga di dati.

Queste tre storie di truffe informatiche, da conoscere per difendersi meglio,

sono gli argomenti della puntata del 17 novembre 2023 del

Disinformatico, il podcast della Radiotelevisione Svizzera dedicato

alle notizie e alle storie strane dell’informatica. Benvenuti. Io, come al

solito, sono Paolo Attivissimo.

[SIGLA di apertura]

Stalking sugli iPhone con AirDrop, come difendersi

Immagine generata da DALL-E. Il prompt completo e il metodo che ho usato per generarla sono descritti in dettaglio in

questo articolo.

[CLIP in sottofondo: rumore soffuso di scompartimento di treno in corsa]

Dany è sul treno, e sfoglia il suo iPhone per passare il tempo. A un certo

punto le compare una notifica molto strana che dice

“Sicurezza Ferroviaria vorrebbe condividere Notifica Infrazione.pdf”. Preoccupata e al tempo stesso incuriosita,

accetta di ricevere il documento. Lo apre per leggerlo e vede che si tratta di

un avviso tecnico automatico, che la informa che è stato rilevato un abuso del

Wi-Fi del servizio ferroviario: risulta infatti che il suo iPhone è stato

usato per condividere immagini illegali mentre era collegato al Wi-Fi del

treno.

Dany è sempre più agitata e confusa. Sul telefono ha forse qualche selfie un

po’ intimo, ma addirittura illegale? O si tratta di un errore di persona? No,

perché l’avviso la cita per nome e specifica che lei ha un iPhone.

Il documento della Sicurezza Ferroviaria prosegue dicendo che l’abuso verrà

denunciato e sanzionato con una multa, che si può pagare immediatamente

cliccando sul link appositamente fornito se si vuole evitare il sequestro

cautelativo del telefono da parte della polizia quando scenderà dal treno.

Lei, ormai nel panico, clicca sul link e paga la multa usando la propria carta

di credito. Si accorgerà di essere stata truffata solo quando riceverà la

notifica che la sua carta è stata bloccata a causa di un tentativo di addebito

fraudolento.

Quello che ho appena raccontato è uno scenario di fantasia, ma perfettamente

plausibile. Dany esiste davvero, ma non è stata truffata: è semplicemente una

delle tante persone vulnerabili a un particolare tipo di attacco informatico

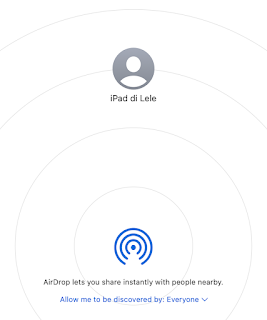

che colpisce specificamente gli iPhone, gli iPad e i Mac. Dany infatti era sul

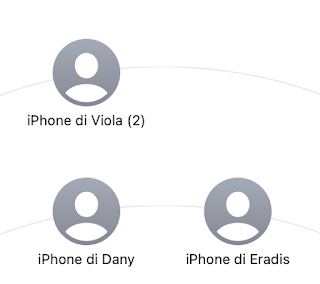

mio stesso treno, pochi giorni fa, insieme a Lorenza, Eradis, Viola e Lele:

tutte persone che un aggressore informatico avrebbe potuto attaccare con un

raggiro come questo, che è solo uno dei tanti possibili che sfruttano

AirDrop, ossia il

servizio di condivisione di dati dei dispositivi Apple.

AirDrop è molto utile quando si tratta di condividere una foto o un documento

fra un iPhone e un altro, per esempio, ma tenerlo sempre attivo e accessibile

anche agli sconosciuti è pericoloso, perché annuncia il vostro nome a chiunque

abbia un dispositivo Apple nelle vicinanze e quindi facilita lo stalking e la

molestia, e perché permette l’invio di foto indesiderate o di documenti

ingannevoli come quello che ho descritto nello scenario immaginario e che apre

la porta a truffe di vario genere.

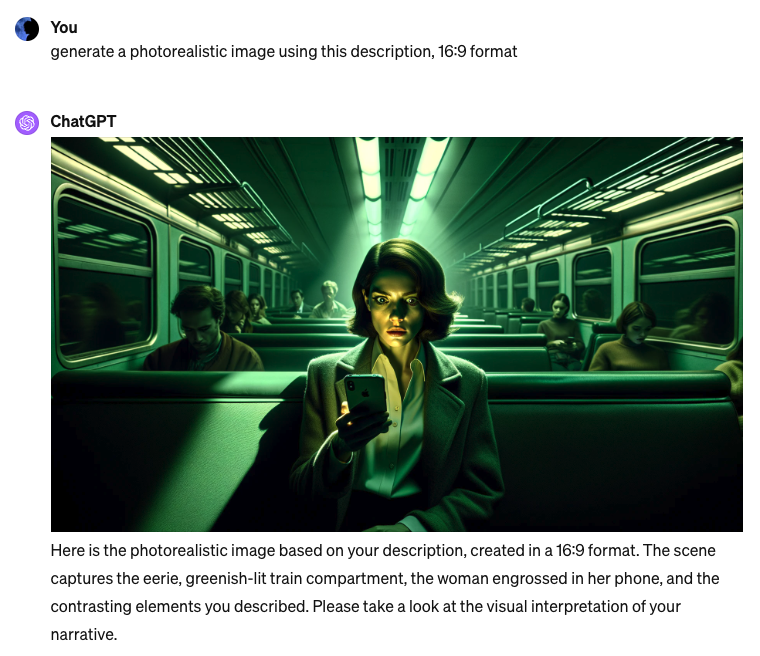

Per trovare Dany, Lorenza e gli altri utenti vulnerabili che erano presenti

sul treno ho semplicemente usato il Finder, l’app di gestione di file del mio

Mac: sono comparse sul mio schermo le icone dei loro dispositivi, accompagnate

dai nomi di queste persone.

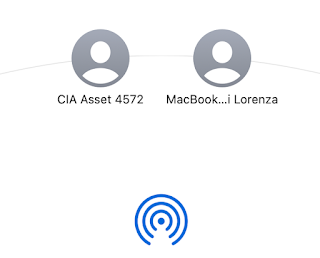

Screenshot dal mio Mac. “CIA Asset 4752” è il mio iPhone di test, che

ho lasciato aperto per l’occasione.

I dispositivi Apple, infatti, per impostazione predefinita si annunciano su

AirDrop con il nome del dispositivo seguito dal nome dell’utente: per esempio,

MacBook Air di Lorenza, iPhone di Viola, iPad di Lele, e così via. Il

nome di persona si può togliere, andando in

Impostazioni - Generali - Info - Nome, ma non lo fa praticamente

nessuno.

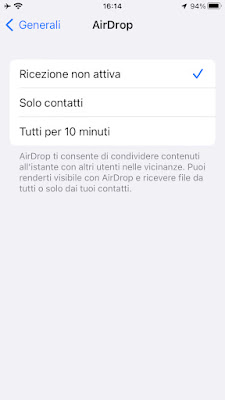

Moltissimi utenti, inoltre, tengono AirDrop sempre attivo e aperto a chiunque:

conviene invece disattivarlo, andando in

Impostazioni - Generali - Airdrop e scegliendo

Ricezione non attiva, per poi attivarlo solo quando serve, in modo da

non rendersi visibili e tracciabili dagli sconosciuti [le altre opzioni sono Solo contatti e Tutti per 10 minuti].

Lo so: a mente fredda, mentre ascoltate serenamente questo podcast, l’idea che

qualcuno accetti un documento o una foto da uno sconosciuto e si faccia

prendere dal panico sembra implausibile. Ma io uso questa tecnica nelle mie

dimostrazioni di privacy digitale nelle scuole, con una semplice scansione

passiva dei dispositivi disponibili, e l’espressione di ansia e smarrimento

sui volti degli studenti quando comincio a chiamarli per nome senza averli mai

visti prima è eloquentissima.

E poi non bisogna sottovalutare la curiosità delle persone: se per esempio

Matteo vede sul suo iPhone la richiesta di ricevere una foto da Samantha, che

lui non conosce, riuscirà a resistere alla tentazione di accettarla? O se il

nome del dispositivo dal quale arriva l’invito è quello di un’autorità, come

per esempio “Sicurezza Ferroviaria” nello scenario che ho descritto prima,

Matteo se la sentirà di rifiutarlo?

Chiarisco subito che non ho inviato nulla a Lele, Lorenza e agli altri utenti

che ho incrociato nel mio viaggio in treno, per non allarmarli. Al tempo

stesso, non ho potuto avvisarli del loro comportamento informatico a rischio.

Infatti so per esperienza che mandare un avviso tramite AirDrop scatena paura

o aggressività, e che un uomo che si avvicina a qualcuno in treno, lo chiama

per nome e tenta di spiegargli che il suo telefonino è impostato in modo

vulnerabile di solito viene interpretato molto male.

E se vi state chiedendo come faccio a identificare la persona che ha impostato

incautamente AirDrop, posso solo dire che ci sono tecniche relativamente

semplici per farlo che non è il caso di rendere pubbliche per non facilitare

gli aspiranti stalker.

Se avete un dispositivo Apple, insomma, disattivate AirDrop, attivatelo solo

quando vi serve e togliete il vostro nome dal nome del dispositivo. Anche

questo aiuta a rendere la vita più difficile ai truffatori e ai molestatori.

Truffe agli utenti di Booking.com: attenzione a Ebooking.com

Si avvicina il periodo natalizio, che per molti è un’occasione per prenotare

vacanze online. Ci sono due trappole particolarmente subdole che riguardano

Booking.com, uno dei servizi di prenotazione via Internet più popolari. È

meglio conoscerle per evitare di diventarne vittime.

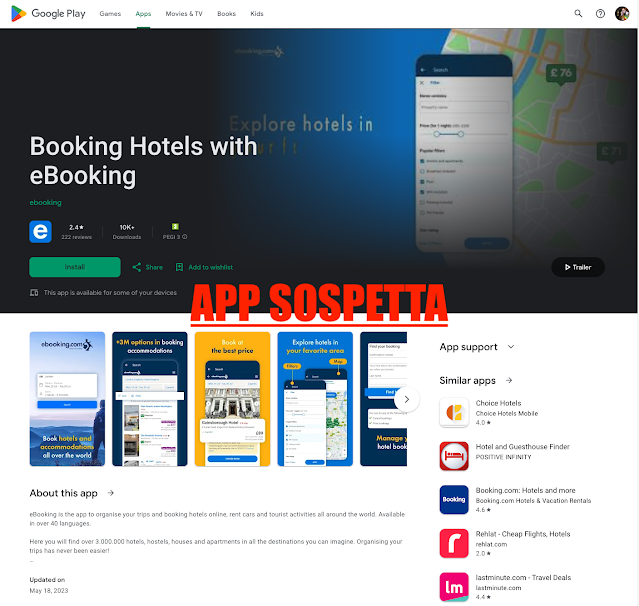

La prima trappola si basa su un equivoco molto facile. Esiste un sito che si

chiama Ebooking.com, che non va confuso con Booking.com, senza la E

iniziale. Ebooking ha anche un’app nell’App Store di Apple [ho detto “Play Store” nel podcast, scusatemi] e su Google Play

per Android, e questo sembra dare credibilità ai suoi servizi, ma ci sono

moltissime segnalazioni (Trustpilot,

Reddit,

Booking,

Tripadvisor,

Reddit) che lo indicano come fraudolento e citano le lamentele di utenti che hanno

prenotato voli e alloggi tramite Ebooking.com, pagandoli in anticipo, per poi

scoprire che la prenotazione era inesistente e che il pagamento non sarebbe

stato rimborsato.

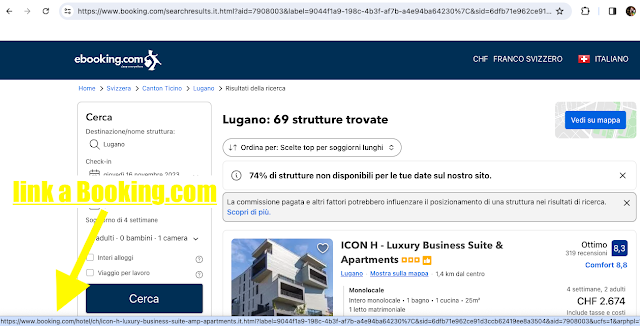

Quello che rende particolarmente sospetto il comportamento di Ebooking.com è

che se si visita il suo sito lo si trova pieno di offerte prenotabili ben

confezionate, ma quando si clicca sui link di queste offerte ci si accorge che

appartengono a Booking.com (senza la E iniziale).

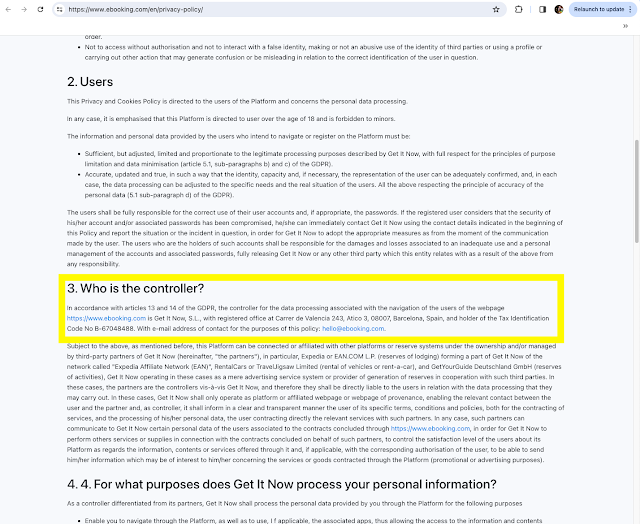

Anche i link alle condizioni di prenotazione, i termini generali e altri link

portano a Booking.com; solo un link all’informativa sulla privacy presente

nella pagina di pagamento porta a una

pagina di Ebooking.com, dalla quale risulta che Ebooking.com appartiene a una società a

responsabilità limitata con sede a Barcellona e non ha alcun legame con

Booking.com.

Qualunque comunicazione proveniente da Ebooking.com va insomma trattata con

molta diffidenza, e conviene controllare sempre che le prenotazioni vengano

realmente fatte su Booking.com, senza la E iniziale.

Messaggi interni di Booking.com veicolano

frodi

La seconda trappola,

segnalata

dall’esperto di sicurezza Graham Cluley, che ha rischiato di esserne vittima,

è ancora più sofisticata: in questo caso la comunicazione arriva

davvero da Booking.com ed è disponibile anche nell’app e nel sito web

di Booking.com. Non è, insomma, la classica mail del truffatore che usa un

mittente simile a Booking.com sperando che la vittima non se ne

accorga.

Questo messaggio arriva dall’albergo dove effettivamente è stata fatta la

prenotazione e avvisa che quella prenotazione rischia di essere annullata

perché la carta di credito del cliente non è stata verificata con successo.

Per tentare una nuova verifica si deve cliccare su un link cortesemente

fornito, ed è qui che scatta la truffa: il link porta a un sito il cui nome

somiglia a quello di Booking.com e che chiede di immettere i dettagli della

carta di credito. Se la vittima non se ne accorge, fornisce i dati della sua

carta ai malviventi.

Il raggiro è molto efficace e credibile appunto perché il messaggio arriva via

mail da Booking.com ed è effettivamente presente anche nell’app di questo

servizio, insieme a tutti gli altri messaggi scambiati con l’albergo, e

include i dettagli effettivi dell’utente e della sua prenotazione, creando

così un falso senso di sicurezza.

Ma come fanno i criminali a mandare messaggi dall’interno di Booking.com? La

spiegazione più probabile è che i malviventi siano riusciti a ottenere la

password dell’account dell’albergo su Booking.com e usino questo account per

inviare le loro comunicazioni, che si mischiano così con quelle autentiche

dell’hotel. In questo modo basta un momento di disattenzione per cliccare sul

link truffaldino e dare la propria carta di credito ai truffatori.

Difendersi da inganni così sofisticati non sembra facile, ma in realtà c'è un

rimedio piuttosto semplice: fare le prenotazioni telefonando o scrivendo una

mail direttamente all’albergo trovato online.

Aggressori informatici denunciano l’azienda che hanno attaccato

Le estorsioni informatiche non sono certo una novità: una banda di criminali

penetra via Internet nei sistemi informatici di un’azienda, si scarica una

copia dei suoi dati confidenziali e poi mette una password sui dati originali

presenti sui computer dell’azienda, rendendoli inaccessibili. Così l’azienda

non può più lavorare, e a questo punto i criminali chiedono denaro –

molto denaro – per rivelarle la password che blocca i dati e consentire

la ripresa dell’attività. Per evitare che l’azienda cerchi di recuperare i

dati da una sua copia di scorta, i criminali minacciano inoltre di pubblicare

i dati confidenziali scaricati e causare un gravissimo danno d’immagine

all’azienda se non verrà pagata la cifra richiesta.

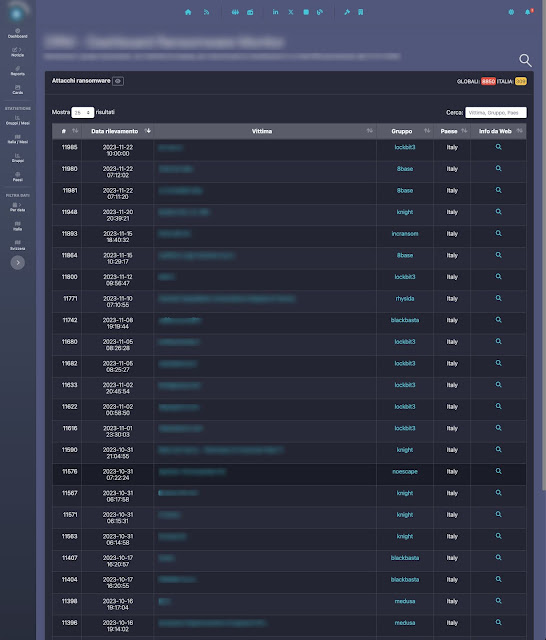

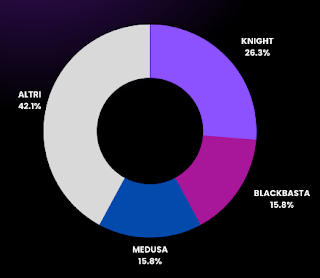

Attacchi di questo tipo sono purtroppo

frequentissimi: pochi giorni fa ne è stata vittima anche un’azienda svizzera produttrice di software per amministrazioni pubbliche, come

segnala

il sito web del Dipartimento federale delle finanze. In casi come questi, le

aziende colpite sono tenute a informare le autorità e i loro clienti che è

avvenuta una fuga di dati.

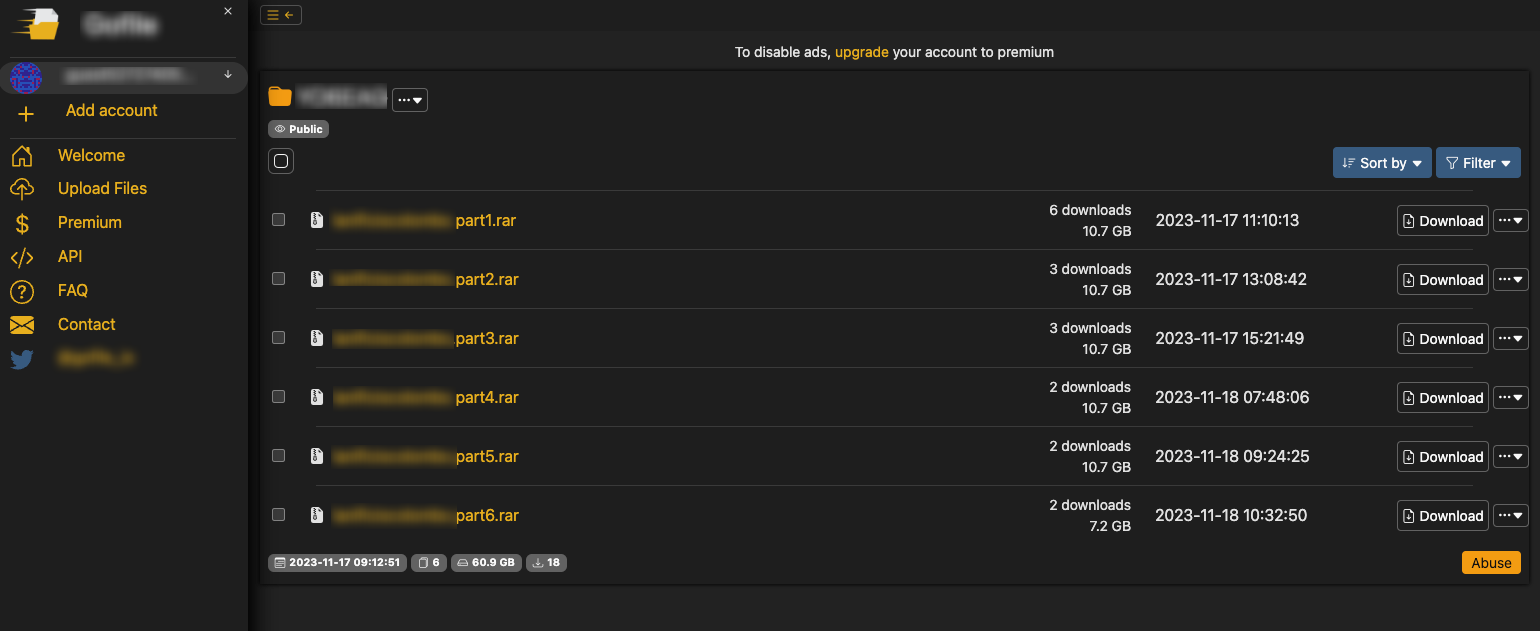

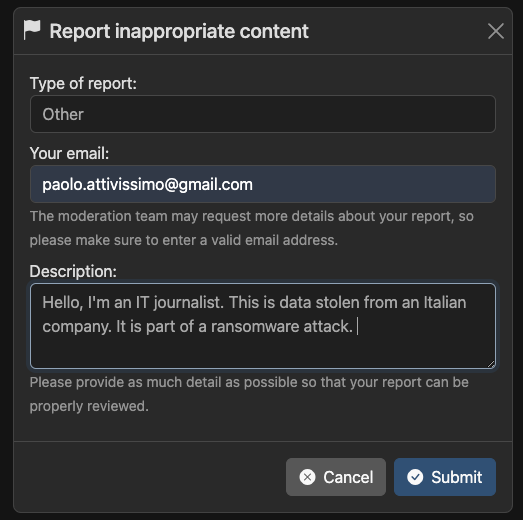

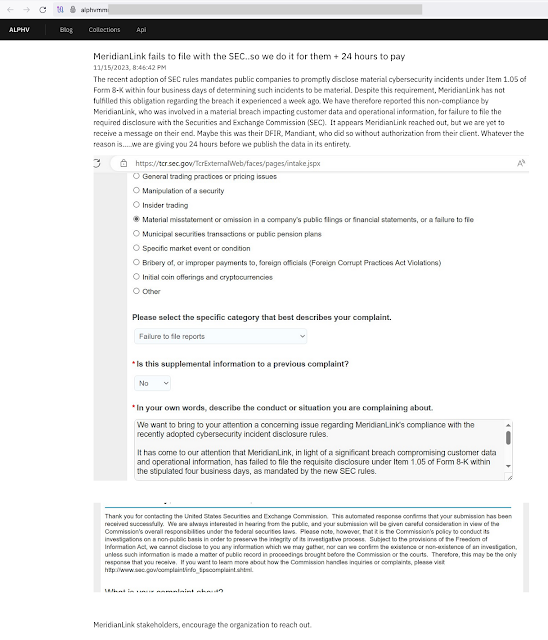

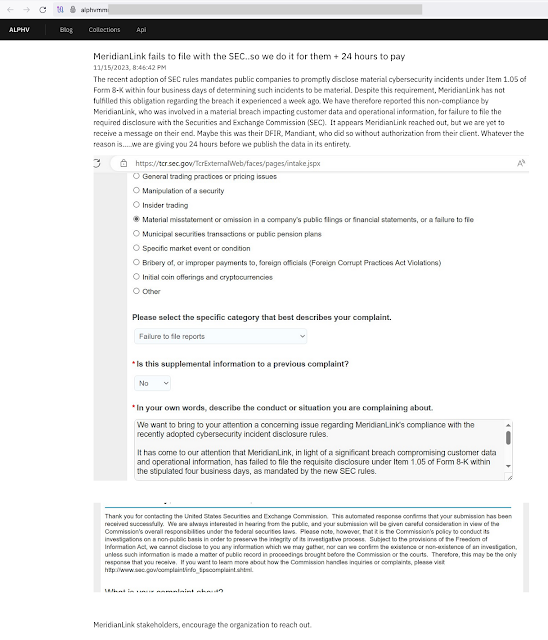

Quello che è meno frequente è che l’informazione alle autorità venga

comunicata dai criminali stessi. È quello che è successo il 15 novembre

scorso, quando un’organizzazione criminale nota come AlphV ha pubblicato, sul

proprio sito nel dark web, una schermata dalla quale risulta che AlphV ha

denunciato alle autorità una delle aziende di servizi finanziari che ha

attaccato, la californiana

MeridianLink, che non avrebbe

segnalato alla Securities and Exchange Commission (SEC), l’ente governativo che vigila sulle borse valori, di essere stata

attaccata e di aver subìto una fuga di dati.

Secondo le informazioni raccolte dal sito

Databreaches.net, l’attacco non avrebbe cifrato i dati aziendali, ma li avrebbe

scaricati, e questo scaricamento (o esfiltrazione in termini tecnici)

sarebbe avvenuto il 7 novembre scorso. Sarebbe quindi scaduto il tempo

entro il quale l’azienda avrebbe dovuto denunciare l’attacco alle autorità di

vigilanza, e così gli autori stessi dell’aggressione hanno provveduto a fare

denuncia.

Questo comportamento dei criminali informatici può sembrare una spavalderia

insolita o una ripicca infantile, ma in realtà ha uno scopo cinicamente

pratico: serve per massimizzare il danno alla vittima e mantenere la

reputazione dei malviventi. L’estorsione informatica, infatti, è efficace –

dal punto di vista dei criminali – soltanto se la vittima ha la certezza che

se non paga la cifra richiesta dagli estorsori ci saranno delle conseguenze

pesanti, e questa certezza viene costruita da AlphV e da altre organizzazioni

criminali tramite gesti vistosi come questo.

Se avete un’azienda e subite un attacco informatico che comporta una fuga di

dati, far finta di nulla per evitare imbarazzi pubblici può sembrare una buona

idea, ma oltre a essere illegale rischia di diventare un autogol se emerge che

non solo siete stati vittima di un furto di dati dei vostri clienti, ma avete

anche nascosto il furto. Ed è paradossale che siano proprio i criminali a

indurre le vittime a rigare dritto ed essere trasparenti.

Fonti aggiuntive:

RSI;

Swissinfo; The Cyberexpress; Ars Technica; Admin.ch.