Varie testate stanno riportando la notizia che sarebbero stati trovati dei batteri “alieni” o “extraterrestri” all’esterno della Stazione Spaziale Internazionale:

- Batteri ‘alieni’ fuori dalla Stazione Spaziale Internazionale: prove di vita extraterrestre? (Fanpage.it; copia su Archive.is)

- Bacteria found on International Space Station may be alien in origin, says cosmonaut (The Independent; copia su Archive.is)

- Batteri alieni viventi trovati sulla ISS, saranno innocui? (Tomshw.it; copia su Archive.is)

- Media: sulla superficie della ISS sono stati trovati batteri di origine extraterrestre (SputnikNews; copia su Archive.is)

- ISS contaminata da batteri extraterrestri: nessun pericolo per l’uomo (HDBlog.it; copia su Archive.is), titolo poi modificato in ISS contaminata da batteri sopravvissuti nello Spazio: nessun pericolo per l’uomo (ma il link e il tweet rivelano il titolo originale)

La prima cosa da fare, in casi come questi, è andare all’origine della notizia, che è questo articolo in russo della TASS (copia su Archive.is). Si tratta di un’intervista molto corposa al cosmonauta Anton Shkaplerov, che sta per tornare nello spazio ed è stato fra l’altro comandante della Soyuz che ha portato alla Stazione Spaziale Internazionale Samantha Cristoforetti. L’intervista è ricca di riflessioni e informazioni sulle attività spaziali e sulla vita da cosmonauta e non ha nulla di sensazionale.

In questo articolo della TASS c’è, fra le tante altre informazioni, una breve parte nella quale Shkaplerov parla di quelli che alcuni media stanno chiamando “batteri alieni” (la traduzione arriva subito sotto, non preoccupatevi):

— Неоднократно сообщалось об эксперименте по поиску жизни на внешней обшивке МКС. В чем заключается этот эксперимент, что космонавты делают во время его проведения? Откуда жизнь на обшивке МКС?

— Есть такой эксперимент, он состоит из нескольких частей. Во-первых, во время выхода выносятся специальные планшеты и устанавливаются на внешней обшивке станции. В них содержатся различные материалы, которые сейчас применяются в космосе и которые в будущем хотят использовать для изготовления космических аппаратов. Эти планшеты находятся вне станции годами. Через определенное время мы их забираем, доставляем на Землю, и специалисты, ученые смотрят, что там есть.

Нашли бактерии, которые там три года на поверхности прожили в условиях космического пространства

Сейчас нашли бактерии, которые там три года на поверхности прожили в условиях космического пространства, где вакуум и температура колеблется от минус 150 до плюс 150, и остались живы. Такие эксперименты называются "Тест" и "Биориск".

Кроме того, во время выходов мы берем ватными тампонами мазки с внешней стороны станции. Нам с Земли указывают, где нужно взять мазок, например, в месте скопления отходов топлива, выбрасываемых при работе двигателей, или в местах, где поверхность станции более затемнена, или, напротив, где чаще попадает свет солнца. Эти тампоны мы тоже доставляем на Землю.

И теперь выяснилось, что откуда-то на этих тампонах обнаружились бактерии, которых не было при запуске модуля МКС. То есть они откуда-то прилетели из космоса и поселились на внешней стороне обшивки. Пока они изучаются и, похоже, никакой опасности не несут.

Grazie a Luca Boschini (l’autore dell’ottimo libro Il mistero dei cosmonauti perduti) e ad alcuni lettori (in particolare Raimondo C.) posso offrirvi la traduzione di questo brano:

Si è parlato ripetutamente dell'esperimento di ricerca della vita sul rivestimento esterno della ISS. In cosa consiste questo esperimento? Cosa fanno i cosmonauti durante la sua esecuzione? Da dove viene la vita sul rivestimento della ISS?

C'è un esperimento di questo genere, costituito da diverse parti. Per prima cosa, durante le uscite si portano con sé delle tavolette speciali che si installano sul rivestimento esterno della stazione. Su di esse si trovano diversi materiali, che ora vengono adottati per lo spazio e che in futuro si vuole utilizzare per la costruzione degli apparati spaziali. Queste tavolette si trovano fuori dalla stazione da anni. Dopo un certo tempo, le andiamo a prendere, le portiamo a terra e gli esperti, gli scienziati, guardano cosa c'è.

Adesso hanno trovato dei batteri, che sono vissuti là fuori sulla superficie per tre anni, nell'ambiente del vuoto cosmico, dove c'è il vuoto e la temperatura va da meno 150 a più 150, e sono rimasti vivi. Questi esperimenti si chiamano "Test" e "Biorisk".

Inoltre, durante le uscite noi prendiamo delle pennellate con dei tamponi d'ovatta sulla parte esterna della stazione. Dalla Terra ci indicano dove bisogna prendere il tampone, per esempio nel punto dove si accumulano i residui del propellente che fuoriesce durante il funzionamento dei motori, oppure nel punto dove la superficie della stazione è più in ombra o, al contrario, dove più spesso cade la luce del sole. Anche questi tamponi li mandiamo a terra.

E adesso è stato chiarito che da qualche parte in questi tamponi si sono manifestati dei batteri che non c'erano al lancio della ISS. Perciò, da qualche parte dello spazio devono essere venuti, e si sono posati sulla parte del rivestimento esterno. Per ora li stanno studiando e, pare, non recano nessun pericolo.

Tutto il clamore, insomma, deriva dall’ultimo paragrafo di questa parte dell’intervista: qualcuno ha pensato bene che se un cosmonauta parla di batteri che provengono da qualche parte dello spazio devono essere per forza batteri extraterrestri. Un’idea acchiappaclic irresistibile.

Prima di approfondire la questione scientifica, possiamo fare una semplice riflessione di buon senso. Scoprire la vita extraterrestre sarebbe clamoroso: perché un cosmonauta dovrebbe annunciarlo distrattamente, quasi per caso, insieme a tanti altri argomenti relativamente banali come la cucina e la ginnastica di bordo? Se davvero si trattasse di prove oggettive di vita aliena, l’intera intervista sarebbe dedicata a questo tema. E se ne parlerebbe nelle pubblicazioni scientifiche.

Inoltre, se si trattasse davvero di vita extraterrestre, come avrebbero fatto a decidere che si tratta proprio di batteri e non, che so, di virus o altri microorganismi? Che senso avrebbe classificare così categoricamente e rapidamente una forma di vita presumibilmente diversissima da quelle terrestri? E chi avrebbe fatto questa classificazione? Chiaramente qualcosa non quadra.

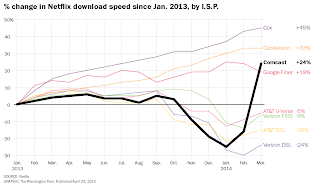

Infatti chi si occupa più seriamente di ricerca spaziale ha pubblicato articoli che spiegano la pseudonotizia: National Geographic, Slate, Popular Science chiariscono che parte del clamore deriva dalla traduzione erronea della parola russa космос, che in inglese è stata resa con outer space (spazio esterno o profondo), dando l’impressione che i batteri in questione arrivino da lontanissimo. Ma in realtà космос è semplicemente “spazio”: non implica affatto grandi distanze, visto che lo spazio inizia a cento chilometri dalla superficie terrestre (oltre la linea di Karman).

La presenza di batteri all’esterno della Stazione Spaziale Internazionale non è affatto sorprendente:

- I componenti della Stazione non sono stati sterilizzati a fondo prima del lancio, come si fa per esempio con le sonde destinate a scendere su Marte, perché non c’è l’esigenza di non contaminare un ambiente extraterrestre.

- La Stazione orbita a soli 400 km dalla superficie della Terra ed è quindi ancora nella termosfera, lo strato tenue dell’atmosfera terrestre nel quale si formano le aurore, dove c’è ancora abbastanza aria da frenare lievemente la Stazione (che infatti ha bisogno di essere riaccelerata periodicamente); non è impossibile che batteri sospesi nell’altissima atmosfera possano raggiungerla e depositarsi, visto che sono state trovate forme di vita anche a circa 80 km di quota (Appl Environ Microbiol. 1978 Jan;35(1):1-5).

- Gli astronauti e cosmonauti periodicamente effettuano delle “passeggiate spaziali” (EVA) usando tute che non vengono sterilizzate e che stanno a lungo all’interno della Stazione, dove vengono toccate da tutti. La carica batterica che si accumula sull’esterno di queste tute può quindi trasferirsi alla superficie esterna della Stazione.

- Quando gli astronauti effettuano una EVA, parte dell’atmosfera di bordo, quella presente nell’airlock (camera di compensazione), viene scaricata nello spazio e viaggia insieme alla Stazione, sulla quale può quindi portare batteri.

- Sappiamo che molte spore e alcune forme di vita più complesse, come i tardigradi, sono in grado di sopravvivere nello spazio in condizioni estreme.

Insomma, ci sono molti motivi assai terrestri per spiegare la presenza di batteri all’esterno della Stazione. Prima di invocare spiegazioni straordinarie come quella di visitatori alieni, bisogna come sempre escludere le spiegazioni ordinarie. E magari cogliere l’occasione per imparare come funziona realmente l’Universo, che è sempre ricco di meraviglie e di sorprese.