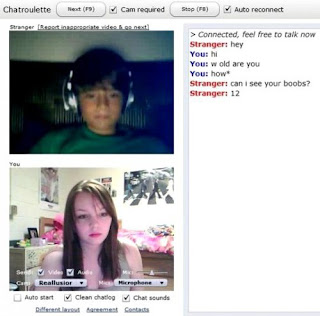

Non ci sono regole: è Chatroulette, l'antisocial network

Ho resistito per qualche tempo, in attesa di vedere se il fenomeno

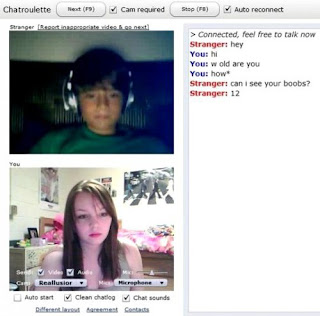

Chatroulette fosse la moda del microsecondo o qualcosa di più duraturo, ma ormai questo nuovo servizio di Internet sta raggiungendo una certa popolarità fra gli utenti. Per cui ne parlo perlomeno per mettervi in guardia: Chatroulette non è adatto ai palati delicati o alle menti giovani e innocenti. Se per lavoro dovete filtrare le connessioni Internet per evitare contenuti indesiderati, vi suggerisco di aggiungere questo sito alla lista. Immediatamente.

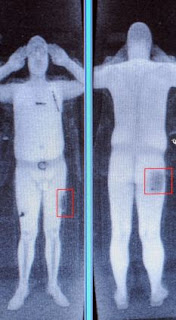

La ragione è semplice: Chatroulette è una chat anonima con webcam. Si viene connessi a caso con persone sconosciute. Se i due interlocutori si trovano interessanti a vicenda, possono chattare fra loro con testo o audio. Se a uno dei due non va a genio l'altro, preme F9 e passa a un altro utente a caso. Non ha regole (o se le ha, non vengono rispettate), non ha filtri, non richiede software da installare, non richiede di aprire un account. Si entra e basta. È anarchia pura.

Questo naturalmente significa che troverete su Chatroulette il peggio del peggio dei comportamenti umani. L'anonimato permette abusi visivi e verbali che lascio alla vostra immaginazione. Ma c'è qualcosa di affascinante in questo contatto improvviso fra sconosciuti che stanno chissà dove, magari a continenti di distanza però faccia a faccia per un istante, con il rischio dell'F9 che incombe per troncare un contatto che non c'è modo di ristabilire, con il brivido di trovarsi di fronte volgarità estreme o un momento di ilarità condivisa, sapendo di essere comunque al riparo da ogni conseguenza fisica (sempre che non siate così imprudenti da dare all'interlocutore i vostri dati personali). È un salto indietro a Internet com'era in origine: folle, sperimentale, senza regole, senza mappe e senza ordine, con un alto rischio di umiliazione.

A cosa serve? Assolutamente a nulla: è come viaggiare in treno e guardare dentro le finestre delle case che scorrono via davanti al finestrino e per un istante sbirciare nella vita di chissà chi. Non è utile, ma lo facciamo lo stesso perché c'intriga.

Forse Chatroulette è l'effimero spinto al massimo, la non socialità terminale. Ma vedo che molti trovano, o ritrovano, il piacere di far ridere uno sconosciuto o vedere le espressioni sorprese o inorridite del nostro interlocutore di fronte alla gag visiva che abbiamo creato, come nel

video qui sotto: un utente ha collocato davanti alla propria webcam un foglio sul quale ha scritto, in modo non molto leggibile,

"se inclini la testa, ho vinto". Questo induce l'altro utente a inclinare la testa per leggere, e a quel punto compare una mano che segna i punti. Guardare la reazione delle persone, vedere i loro sorrisi spontanei quando capiscono la burla, è un passatempo al quale è difficile resistere, tanto da generare compilation di video su Youtube. Entrare per un istante nella vita di una persona, farla sorridere e andarsene ha un non so che di inebriante.

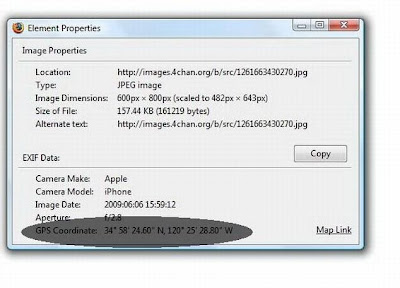

Ma ci sono anche nuove forme di cattiveria in Chatroulette, concepite prontamente dagli utenti e basate sul

social engineering: l'uso della psicologia per ottenere ciò che si vuole da una persona. Per esempio, fase 1: andare su un sito di webcam a luci rosse e registrare uno spezzone di video di una chattatrice in topless, per poi usarlo come falso segnale della propria webcam su Chatroulette. Fase 2: attendere che arrivi qualcuno e lasciare che dica qualcosa di sconveniente, attratto dal topless in questione.

Fase 3: chiedergli il suo indirizzo di e-mail e ottenerlo al volo grazie agli ormoni che fanno dimenticare ogni prudenza. Fase 4: andare su Facebook e cercare quell'indirizzo di e-mail per vedere se la vittima ha un account Facebook. Fase 5: se ce l'ha, vedere se ha una ragazza e ne ha pubblicato il link al profilo in Facebook. Fase 6: contattare la ragazza via Facebook e mandarle la schermata della chat a luci rosse in cui si vede la vittima e la sua conversazione con una ragazza in topless.

Non so se quest'esempio è autentico, ma il principio lo è senz'altro. Non mettete in piazza (e in Rete) la vostra vita e i vostri affetti, altrimenti qualcuno ne approfitterà.

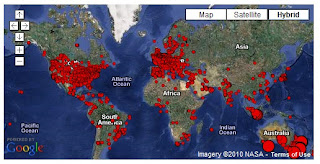

Da dove viene la follia disordinata di Chatroulette? Secondo il

New York Times, è un parto dello studente diciassettenne moscovita Andrey Ternovskiy. O almeno così dice lui. L'idea è scaturita come progetto per uso personale, ma poi è cresciuta grazie al passaparola degli utenti e oggi si mantiene grazie alla pubblicità. Durerà? Difficile a dirsi. Ma è un esperimento molto illuminante, non tanto dal punto di vista tecnico, ma da quello umano. Se avete lo stomaco forte, provatelo e scoprirete aspetti della comunicazione umana che non conoscevate. E che forse avreste preferito non conoscere. Non dite che non vi ho avvisato.