Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2014/03/28

Android, come scoprire le app ficcanaso o prosciugabatteria

Avete notato che la batteria del vostro tablet o telefonino Android non dura più a lungo come prima? La colpa potrebbe essere di un'app che avete installato: per scoprire quale c'è uno strumento gratuito che si chiama App Permissions di F-Secure.

Questa app visualizza i permessi delle app (in altre parole, le cose che un'app può fare), indicando per nome quelle che possono costarvi denaro, per esempio perché inviano messaggi o fanno chiamate senza il vostro consenso, oppure quelle che riducono l'autonomia della batteria perché attivano servizi ad alto consumo come il GPS. App Permissions consente anche di scoprire quali app si fanno i fatti vostri, per esempio leggendo la rubrica.

Molte app gratuite, particolarmente i giochi, sono delle esche usate per catturare informazioni personali a scopo commerciale (dove va e dove si sposta l'utente, qual è il suo numero di telefonino o quali sono i suoi account, per esempio) o per attivare servizi (per esempio scattare foto e video o fare chiamate senza conferma dell'utente). Con App Permissions si fanno delle scoperte sorprendenti e inattese: per esempio, un'app che fa il cronometro per gli scacchi (Chess Clock for Android) chiede e ottiene il permesso di sapere dove si trova l'utente. Perché? E perché Barcode Scanner si legge la cronologia Internet dell'utente e i suoi siti preferiti?

App Permissions non consente di alterare i permessi concessi alle altre app: offre soltanto la possibilità di rimuovere le app che ci insospettiscono perché chiedono permessi non attinenti alla loro funzione. E se ve lo state chiedendo, App Permissions non chiede nessun permesso: per verificarlo (o per verificare i permessi di qualunque app Android) si va nelle Impostazioni di Android, si sceglie Altro e poi Gestione applicazioni, si sceglie l'app da ispezionare e si scorre verso il basso per vedere la sezione Autorizzazioni.

Questa app visualizza i permessi delle app (in altre parole, le cose che un'app può fare), indicando per nome quelle che possono costarvi denaro, per esempio perché inviano messaggi o fanno chiamate senza il vostro consenso, oppure quelle che riducono l'autonomia della batteria perché attivano servizi ad alto consumo come il GPS. App Permissions consente anche di scoprire quali app si fanno i fatti vostri, per esempio leggendo la rubrica.

Molte app gratuite, particolarmente i giochi, sono delle esche usate per catturare informazioni personali a scopo commerciale (dove va e dove si sposta l'utente, qual è il suo numero di telefonino o quali sono i suoi account, per esempio) o per attivare servizi (per esempio scattare foto e video o fare chiamate senza conferma dell'utente). Con App Permissions si fanno delle scoperte sorprendenti e inattese: per esempio, un'app che fa il cronometro per gli scacchi (Chess Clock for Android) chiede e ottiene il permesso di sapere dove si trova l'utente. Perché? E perché Barcode Scanner si legge la cronologia Internet dell'utente e i suoi siti preferiti?

App Permissions non consente di alterare i permessi concessi alle altre app: offre soltanto la possibilità di rimuovere le app che ci insospettiscono perché chiedono permessi non attinenti alla loro funzione. E se ve lo state chiedendo, App Permissions non chiede nessun permesso: per verificarlo (o per verificare i permessi di qualunque app Android) si va nelle Impostazioni di Android, si sceglie Altro e poi Gestione applicazioni, si sceglie l'app da ispezionare e si scorre verso il basso per vedere la sezione Autorizzazioni.

Twitter cambia faccia e copia Facebook: arrivano i tag

Pochi giorni fa Twitter ha introdotto i tag, ossia la possibilità di identificare le persone nelle fotografie, come Facebook fa già da tempo. Questo recente aggiornamento ha attivato anche la possibilità di aggiungere fino a quattro foto a un singolo tweet.

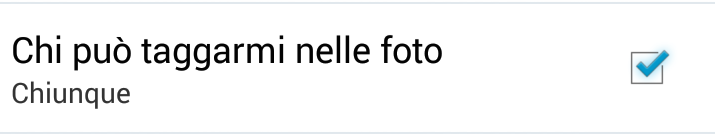

L'opzione di taggare le persone è operativa automaticamente, senza che l'utente ne richieda l'attivazione: questo significa che chiunque può cominciare a etichettarci nelle foto e quindi farsi un po' di più i fatti nostri (per esempio cercando tutte le foto in cui compariamo). Una delle caratteristiche distintive di Twitter è che consente di interagire con gli altri senza esporsi eccessivamente pubblicando dati personali, ma con questa novità controversa questa prerogativa è andata persa. O quasi, perché si può rimediare.

Per disattivare la possibilità di essere taggati su Twitter andate nelle Impostazioni (su dispositivi mobili, toccate Account e poi l'icona dell'ingranaggio oppure toccate i tre puntini in alto a destra; su computer, toccate l'icona dell'ingranaggio in alto a destra), scegliete la sezione Sicurezza e privacy e disattivate il taggaggio: se state usando un dispositivo mobile, disattivate il segno di spunta accanto alla voce Chi può taggarmi nelle foto scegliendo Nessuno, mentre se usate un computer scegliete Non permettere a nessuno di taggarmi nelle foto.

L'opzione di taggare le persone è operativa automaticamente, senza che l'utente ne richieda l'attivazione: questo significa che chiunque può cominciare a etichettarci nelle foto e quindi farsi un po' di più i fatti nostri (per esempio cercando tutte le foto in cui compariamo). Una delle caratteristiche distintive di Twitter è che consente di interagire con gli altri senza esporsi eccessivamente pubblicando dati personali, ma con questa novità controversa questa prerogativa è andata persa. O quasi, perché si può rimediare.

Per disattivare la possibilità di essere taggati su Twitter andate nelle Impostazioni (su dispositivi mobili, toccate Account e poi l'icona dell'ingranaggio oppure toccate i tre puntini in alto a destra; su computer, toccate l'icona dell'ingranaggio in alto a destra), scegliete la sezione Sicurezza e privacy e disattivate il taggaggio: se state usando un dispositivo mobile, disattivate il segno di spunta accanto alla voce Chi può taggarmi nelle foto scegliendo Nessuno, mentre se usate un computer scegliete Non permettere a nessuno di taggarmi nelle foto.

Salvagente per Facebook: la notifica e i codici in caso di furto di account

Volete blindare il vostro account Facebook contro i furti? C'è un trucco molto semplice ma spesso tralasciato: la notifica di accesso.

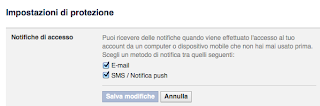

Andate nelle Impostazioni (su computer, cliccando sul triangolino in alto a destra; su dispositivi mobili, toccando l'icona di menu in alto a sinistra e poi scorrendo verso il basso) e scegliete Protezione.

Qui trovate la voce unica Notifiche di accesso (se accedete via computer) o le due voci separate Notifiche di accesso via SMS e Notifiche di accesso via e-mail (se accedete da dispositivo mobile). Se le attivate e qualcuno vi ruba la password, riceverete un avviso via SMS e via mail che qualcuno sta accedendo al vostro account da un computer diverso da quelli che usate solitamente.

Potrete riprendere il controllo del vostro account e respingere l'intruso in vari modi. Per esempio, se siete abbastanza celeri nel notare il furto, andate alla voce Da dove sei connesso (o Sessioni attive nella versione mobile), sempre nella sezione Protezione, e guardate l'elenco delle sessioni Facebook attive: disattivatele tutte tranne quella del dispositivo che state usando. Spesso i ladri non hanno la vostra password, ma riescono lo stesso a prendere il controllo del vostro profilo intercettando il flusso di dati (per esempio quando vi collegate usando una rete WiFi insicura), per cui bloccare le sessioni è sufficiente.

Un'altra opzione consigliabile è definire degli amici fidati che possono intervenire in caso di furto: sono i Contatti fidati, che stanno sempre nella sezione Protezione. Queste persone fidate riceveranno da Facebook un codice di emergenza. Se vi viene rubato l'account, potete chiamarle (ovviamente non via Facebook ma usando un altro canale di comunicazione) e farvi dare questi codici, da digitare in Facebook per riprendere il controllo dell'account e toglierlo al ladro.

Andate nelle Impostazioni (su computer, cliccando sul triangolino in alto a destra; su dispositivi mobili, toccando l'icona di menu in alto a sinistra e poi scorrendo verso il basso) e scegliete Protezione.

Qui trovate la voce unica Notifiche di accesso (se accedete via computer) o le due voci separate Notifiche di accesso via SMS e Notifiche di accesso via e-mail (se accedete da dispositivo mobile). Se le attivate e qualcuno vi ruba la password, riceverete un avviso via SMS e via mail che qualcuno sta accedendo al vostro account da un computer diverso da quelli che usate solitamente.

Potrete riprendere il controllo del vostro account e respingere l'intruso in vari modi. Per esempio, se siete abbastanza celeri nel notare il furto, andate alla voce Da dove sei connesso (o Sessioni attive nella versione mobile), sempre nella sezione Protezione, e guardate l'elenco delle sessioni Facebook attive: disattivatele tutte tranne quella del dispositivo che state usando. Spesso i ladri non hanno la vostra password, ma riescono lo stesso a prendere il controllo del vostro profilo intercettando il flusso di dati (per esempio quando vi collegate usando una rete WiFi insicura), per cui bloccare le sessioni è sufficiente.

Un'altra opzione consigliabile è definire degli amici fidati che possono intervenire in caso di furto: sono i Contatti fidati, che stanno sempre nella sezione Protezione. Queste persone fidate riceveranno da Facebook un codice di emergenza. Se vi viene rubato l'account, potete chiamarle (ovviamente non via Facebook ma usando un altro canale di comunicazione) e farvi dare questi codici, da digitare in Facebook per riprendere il controllo dell'account e toglierlo al ladro.

Le applicazioni di Facebook sono impiccione: ecco come smascherarle

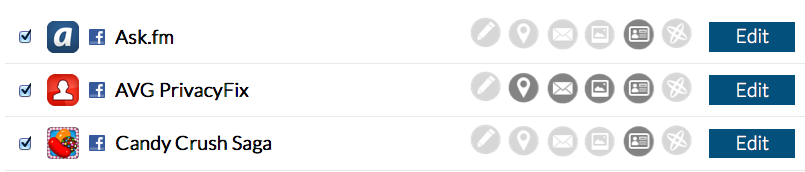

Le applicazioni di Facebook sono i giochi e i servizi ai quali ci si iscrive usando la propria identità Facebook, come per esempio il popolarissimo Candy Crush Saga. Molti utenti, però, non sanno neanche di avere queste applicazioni e non sanno che possono fare di tutto, come per esempio scrivere su Facebook a nome loro, prendere i dati personali e disseminarli o darli ad agenzie pubblicitarie, e così via. Siete sicuri, per esempio, di voler far sapere a tutti quelli che vi conoscono che avete visto un video dal titolo salace? Socialcam lo fa: propone video discutibili e poi ne pubblica l'anteprima sul vostro Diario, dove tutti li possono vedere.

Se volete vedere quante applicazioni di Facebook avete, potete andare nelle Impostazioni di Facebook e poi scegliere Applicazioni: cliccando su Modifica accanto alla singola applicazione potete scoprire quali permessi si è presa.

Di solito si scopre che le applicazioni installate sono tantissime e molte sono completamente sconosciute, magari perché sono state installate tempo fa e poi sono state dimenticate, e così si sono accumulate a decine. Passata la sorpresa, ci si rende conto che ispezionare le impostazioni di ciascuna applicazione è un'opera interminabile. Per fortuna esiste un metodo più semplice.

Si può infatti usare My Permissions, disponibile come app gratuita per iPhone/iPod touch/iPad e per Android e come plug-in per Firefox, che fa una scansione automatica di tutte le configurazioni delle applicazioni di Facebook (e anche di Instagram, Google Plus, Twitter, Dropbox, Yahoo, Linkedin e molti altri servizi di Internet) e visualizza le informazioni che raccolgono o possono pubblicare. Una volta installato (cliccando su Download nella pagina iniziale di MyPermissions.com, nel caso del plug-in), genera un resoconto grafico di tutto quello che le applicazioni possono fare, come per esempio:

My Permissions permette di disinstallare facilmente e in blocco le applicazioni che non servono più o sono troppo invadenti, semplicemente attivando il segno di spunta accanto a quelle indesiderate e poi cliccando su Remove.

È affascinante scoprire quante informazioni si prendono i giochi più diffusi: Candy Crush Saga, per esempio, acquisisce l'indirizzo di e-mail, il nome, l'immagine del profilo, la lista degli amici e qualunque altra informazione che l'utente ha impostato come pubblica e può pubblicare qualunque cosa a nome dell'utente.

Se volete vedere quante applicazioni di Facebook avete, potete andare nelle Impostazioni di Facebook e poi scegliere Applicazioni: cliccando su Modifica accanto alla singola applicazione potete scoprire quali permessi si è presa.

Di solito si scopre che le applicazioni installate sono tantissime e molte sono completamente sconosciute, magari perché sono state installate tempo fa e poi sono state dimenticate, e così si sono accumulate a decine. Passata la sorpresa, ci si rende conto che ispezionare le impostazioni di ciascuna applicazione è un'opera interminabile. Per fortuna esiste un metodo più semplice.

Si può infatti usare My Permissions, disponibile come app gratuita per iPhone/iPod touch/iPad e per Android e come plug-in per Firefox, che fa una scansione automatica di tutte le configurazioni delle applicazioni di Facebook (e anche di Instagram, Google Plus, Twitter, Dropbox, Yahoo, Linkedin e molti altri servizi di Internet) e visualizza le informazioni che raccolgono o possono pubblicare. Una volta installato (cliccando su Download nella pagina iniziale di MyPermissions.com, nel caso del plug-in), genera un resoconto grafico di tutto quello che le applicazioni possono fare, come per esempio:

- agire al posto dell'utente

- sapere dove l'utente si trova

- accedere ai messaggi o alla rubrica dei contatti

- accedere ai immagini e video e altri file dell'utente

- leggere la data di nascita o l'indirizzo di e-mail

My Permissions permette di disinstallare facilmente e in blocco le applicazioni che non servono più o sono troppo invadenti, semplicemente attivando il segno di spunta accanto a quelle indesiderate e poi cliccando su Remove.

È affascinante scoprire quante informazioni si prendono i giochi più diffusi: Candy Crush Saga, per esempio, acquisisce l'indirizzo di e-mail, il nome, l'immagine del profilo, la lista degli amici e qualunque altra informazione che l'utente ha impostato come pubblica e può pubblicare qualunque cosa a nome dell'utente.

Arriva Microsoft Office per iPad

Word, Excel e Powerpoint sbarcano su iPad sotto forma di app separate, che sono gratuite se ci si accontenta di leggere i documenti ma si pagano se si vuole modificarli.

Per usare appieno le app di Microsoft Office occorre un abbonamento a Office 365, a partire da 120 franchi (99 euro) l'anno per uso domestico su un massimo di 5 PC o Mac e 5 tablet.

Si tratta di una mossa molto importante per Microsoft, che offre sulla piattaforma del concorrente Apple i propri gioielli più preziosi: Office genera infatti oltre la metà dei guadagni di Microsoft.

Sorprendentemente, le versioni di Office per Apple sono state rielaborate e adattate all'interfaccia tattile molto più di quando lo sia Office per il tablet di Microsoft (Surface).

Office per iPad non è completo quanto Office per PC e Mac, ma include tutte le funzioni più importanti, compresa la modifica in collaborazione: più persone possono modificare contemporaneamente lo stesso documento, vedendo in tempo reale le modifiche apportate da tutti e tracciando le identità del responsabile di ciascuna modifica. La versione iPad di Office va vista come un complemento di quella per computer convenzionali e non come suo sostituto. Certo, ci sono già applicazioni per iPad che offrono l'equivalente di Office (Keynote, Pages e Numbers di Apple, per esempio) e costano molto meno: ma se si tratta di gestire documenti nei formati Microsoft, queste app alternative hanno sempre problemi di compatibilità. Ce li ha anche Office per iPad, stando ai primi test, ma sono minori: grosso modo quelli che già esistono fra le varie versioni di Office per PC.

Le app sono veloci ma piuttosto pesanti: Powerpoint, Excel e Word insieme occupano circa 450 megabyte sull'iPad, mentre OneNote (componente di Office già disponibile da tempo per iPad) occupa quasi 600 MB. I documenti creati possono essere salvati localmente oppure condivisi sul cloud OneDrive di Microsoft. Excel per iPad, fra l'altro, introduce una tastiera speciale (opzionale) che include finalmente i tasti freccia, che semplificano il posizionamento del cursore, normalmente così difficile se fatto con le dita. In PowerPoint, invece, tenendo premuto il dito durante una presentazione si attiva un “puntatore laser” virtuale ed è possibile anche mettere in evidenza del testo con degli evidenziatori anch'essi virtuali.

Fra l'altro, in occasione del debutto di Office per iPad, Microsoft ha reso gratuite le versioni di Office per iPhone e dispositivi Android, che prima richiedevano un canone di abbonamento. Tuttavia si tratta di versioni molto limitate e assai meno versatili di quella per iPad.

Per usare appieno le app di Microsoft Office occorre un abbonamento a Office 365, a partire da 120 franchi (99 euro) l'anno per uso domestico su un massimo di 5 PC o Mac e 5 tablet.

Si tratta di una mossa molto importante per Microsoft, che offre sulla piattaforma del concorrente Apple i propri gioielli più preziosi: Office genera infatti oltre la metà dei guadagni di Microsoft.

Sorprendentemente, le versioni di Office per Apple sono state rielaborate e adattate all'interfaccia tattile molto più di quando lo sia Office per il tablet di Microsoft (Surface).

Office per iPad non è completo quanto Office per PC e Mac, ma include tutte le funzioni più importanti, compresa la modifica in collaborazione: più persone possono modificare contemporaneamente lo stesso documento, vedendo in tempo reale le modifiche apportate da tutti e tracciando le identità del responsabile di ciascuna modifica. La versione iPad di Office va vista come un complemento di quella per computer convenzionali e non come suo sostituto. Certo, ci sono già applicazioni per iPad che offrono l'equivalente di Office (Keynote, Pages e Numbers di Apple, per esempio) e costano molto meno: ma se si tratta di gestire documenti nei formati Microsoft, queste app alternative hanno sempre problemi di compatibilità. Ce li ha anche Office per iPad, stando ai primi test, ma sono minori: grosso modo quelli che già esistono fra le varie versioni di Office per PC.

Le app sono veloci ma piuttosto pesanti: Powerpoint, Excel e Word insieme occupano circa 450 megabyte sull'iPad, mentre OneNote (componente di Office già disponibile da tempo per iPad) occupa quasi 600 MB. I documenti creati possono essere salvati localmente oppure condivisi sul cloud OneDrive di Microsoft. Excel per iPad, fra l'altro, introduce una tastiera speciale (opzionale) che include finalmente i tasti freccia, che semplificano il posizionamento del cursore, normalmente così difficile se fatto con le dita. In PowerPoint, invece, tenendo premuto il dito durante una presentazione si attiva un “puntatore laser” virtuale ed è possibile anche mettere in evidenza del testo con degli evidenziatori anch'essi virtuali.

Fra l'altro, in occasione del debutto di Office per iPad, Microsoft ha reso gratuite le versioni di Office per iPhone e dispositivi Android, che prima richiedevano un canone di abbonamento. Tuttavia si tratta di versioni molto limitate e assai meno versatili di quella per iPad.

2014/03/26

Huffington Post italiano “scrive” gli articoli usando traduttori automatici. Ecco il nuovo giornalismo

Questo articolo vi arriva grazie alla gentile donazione di “surp1*” e con il contributo di @timendum, @salaros, @roundmidnight e @3volteM.

Questo, secondo l'Huffington Post italiano, realizzato in collaborazione con l'Espresso, sarebbe giornalismo: prendere un articolo inglese, darlo in pasto a un traduttore automatico e pubblicarlo senza neppure rileggerlo.

La fonte di queste perle è questo articolo di HuffingtonPost.it. Ora è stato corretto, senza una parola di scuse o un'indicazione della correzione, ma la cache di Google non dimentica. E non lo fanno neanche i miei screenshot.

Prendendo questo articolo dell'Huffington Post inglese e dandolo in pasto a Google Translate si ottiene lo stesso testo delirante.

Se siete incuriositi di come possa generarsi una porcata come “uomini di grossa cilindrata” o "è stato poi a spillo”, ecco il paragrafo originale:

Non c'è che dire, è proprio un bel modo per dimostrare quanta considerazione si ha dei propri lettori.

Questo, secondo l'Huffington Post italiano, realizzato in collaborazione con l'Espresso, sarebbe giornalismo: prendere un articolo inglese, darlo in pasto a un traduttore automatico e pubblicarlo senza neppure rileggerlo.

La coppia si sposò nel 2003 e hanno due figli insieme. Negli ultimi mesi ci sono state voci che presunti affari di Paltrow con vari uomini di grossa cilindrata è stato impostato per essere oggetto di un profilo di Vanity Fair che è stato poi a spillo a causa della sua campagna contro la rivista.

La fonte di queste perle è questo articolo di HuffingtonPost.it. Ora è stato corretto, senza una parola di scuse o un'indicazione della correzione, ma la cache di Google non dimentica. E non lo fanno neanche i miei screenshot.

Prendendo questo articolo dell'Huffington Post inglese e dandolo in pasto a Google Translate si ottiene lo stesso testo delirante.

Se siete incuriositi di come possa generarsi una porcata come “uomini di grossa cilindrata” o "è stato poi a spillo”, ecco il paragrafo originale:

The pair married in 2003 and have two children together. In recent months there were rumors that Paltrow's alleged affairs with various high-powered men was set to be the subject of a Vanity Fair profile that was then spiked due to her campaign against the magazine.

Non c'è che dire, è proprio un bel modo per dimostrare quanta considerazione si ha dei propri lettori.

2014/03/25

Il podcast del Disinformatico di venerdì

La puntata di venerdì scorso del Disinformatico radiofonico che ho condotto in diretta per la Rete Tre della Radiotelevisione Svizzera è scaricabile qui. Nella puntata ho trattato i seguenti temi, con i rispettivi articoli d'accompagnamento:

Le parole di Internet: morphing

Occhio ai siti che usano Google per rubare password

L'App Store di Apple non è infallibile: il caso Tor Browser

Aggiornate Firefox: turate al volo quattro falle appena scoperte

Otto anni di Twitter: aggirate il blocco in Turchia, scoprite il primo tweet di chiunque

Buon ascolto!

Le parole di Internet: morphing

Occhio ai siti che usano Google per rubare password

L'App Store di Apple non è infallibile: il caso Tor Browser

Aggiornate Firefox: turate al volo quattro falle appena scoperte

Otto anni di Twitter: aggirate il blocco in Turchia, scoprite il primo tweet di chiunque

Buon ascolto!

2014/03/24

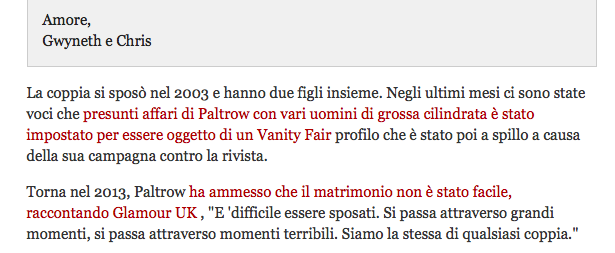

Io no spik svizzerano: Burger King

“I BURGER DIVENTANO DI NUOVO PIÙ LUNGO!”. Poster di Burger King a Lugano, fotografato oggi da Rodri e pubblicato per sua gentile concessione.

Ma davvero è così difficile far controllare un poster da qualcuno che parli davvero italiano, prima di mandarlo in stampa e in giro facendo figure barbine?

2014/03/21

Le parole di Internet: morphing

morphing. Effetto speciale visivo, generato tramite computer, che trasforma progressivamente un'immagine in un'altra senza stacchi visibili. Fu utilizzato in dettaglio per la prima volta al cinema nel film Willow (1988; video), anche se era già comparso, in forma molto grezza e non fotorealistica, ne Il Bambino d'Oro e in Rotta verso la Terra (entrambi del 1986).

Il morphing divenne popolare in particolare grazie al film Terminator 2 (1991), che lo usò massicciamente per animare il cyborg T-1000, interpretato da Robert Patrick: la sua capacità di assumere qualunque forma, con trasformazioni mostrate appunto tramite morphing, divenne uno degli aspetti centrali del film.

Questo effetto digitale, tuttavia, ha radici ben più remote: compie quarant'anni. Infatti risale al 1974 il cortometraggio d'animazione canadese Hunger/La Faim, che divenne il primo film animato al computer a ricevere una candidatura all'Oscar come miglior corto e un premio della Giuria al Festival di Cannes. Oggi questo film è visionabile online su Vimeo.

La tecnica del morphing usata in Hunger/La Faim fu concepita e realizzata da Nestor Burtnyk e Marceli Wein ispirandosi al lavoro degli animatori tradizionali: in un cartone animato disegnato a mano, l'animatore capo disegna le immagini principali (keyframe) che descrivono il movimento di un personaggio e una squadra di assistenti crea i disegni intermedi. Un procedimento manuale molto costoso e lento, che il sistema di Burtnyk e Wein rendeva automatico, consentendo animazioni e transizioni prima impossibili. Nel morphing moderno, un animatore capo segna e abbina i punti salienti nell'immagine iniziale e in quella finale e il computer provvede a generare le immagini fotorealistiche intermedie.

Il morphing divenne popolare in particolare grazie al film Terminator 2 (1991), che lo usò massicciamente per animare il cyborg T-1000, interpretato da Robert Patrick: la sua capacità di assumere qualunque forma, con trasformazioni mostrate appunto tramite morphing, divenne uno degli aspetti centrali del film.

Questo effetto digitale, tuttavia, ha radici ben più remote: compie quarant'anni. Infatti risale al 1974 il cortometraggio d'animazione canadese Hunger/La Faim, che divenne il primo film animato al computer a ricevere una candidatura all'Oscar come miglior corto e un premio della Giuria al Festival di Cannes. Oggi questo film è visionabile online su Vimeo.

La tecnica del morphing usata in Hunger/La Faim fu concepita e realizzata da Nestor Burtnyk e Marceli Wein ispirandosi al lavoro degli animatori tradizionali: in un cartone animato disegnato a mano, l'animatore capo disegna le immagini principali (keyframe) che descrivono il movimento di un personaggio e una squadra di assistenti crea i disegni intermedi. Un procedimento manuale molto costoso e lento, che il sistema di Burtnyk e Wein rendeva automatico, consentendo animazioni e transizioni prima impossibili. Nel morphing moderno, un animatore capo segna e abbina i punti salienti nell'immagine iniziale e in quella finale e il computer provvede a generare le immagini fotorealistiche intermedie.

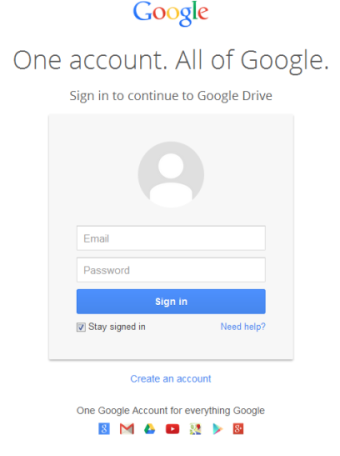

Occhio ai siti che usano Google per rubare password

|

| La falsa schermata di login (credit: Symantec) |

Una delle tecniche più diffuse e classiche per rubare le password è il cosiddetto phishing: la vittima riceve una mail, proveniente da un mittente apparentemente credibile, che contiene un invito a cliccare su un link allo scopo di aggiornare i propri dati o recuperare un account bloccato o altre scuse analoghe. Il link porta in realtà a un sito falso, gestito dai ladri di password, che assomiglia visivamente al sito autentico relativo all'account: immettendovi la password, la vittima la regala ai ladri.

La difesa è altrettanto classica: guardare la destinazione del link, per esempio lasciando fermo il puntatore del mouse sopra il link per qualche istante oppure (soluzione meno preferibile) cliccando sul link e guardando se nella barra dell'indirizzo compare un lucchetto chiuso insieme all'indicazione “https” e al nome esatto del sito di cui è stata chiesta la password.

Questo di solito è sufficiente, ma di recente è stato segnalato da Symantec un caso di phishing per il quale questa difesa non basta. Infatti è in circolazione un tentativo di rubare le password degli account Google che arriva, come consueto, sotto forma di una mail proveniente apparentemente da Google e contenente il solito link-trappola, con la differenza che stavolta il link ingannevole porta a Google.

I ladri di password, infatti, hanno creato in Google Drive una pagina che imita l'aspetto della schermata di login di Google, che è quello che l'utente tipicamente si aspetta di vedere. Essendo ospitata su Google, la pagina visualizza il lucchetto chiuso e l'https che solitamente garantiscono l'autenticità del sito visitato. Se l'utente abbocca e immette la propria password, viene poi portato a un documento Google normalissimo, per cui è possibile che non si accorga neanche di essere stato ingannato dai ladri.

Qualunque buon antivirus dovrebbe proteggere contro questo genere di trappola, ma è meglio comunque essere vigili:

- Diffidate sempre delle mail che vi chiedono di cliccare su un link per accedere a un account per qualunque ragione e usano un testo molto generico.

- Se le ricevete, cestinatele senza pietà.

- Se volete essere sicuri di non aver cestinato un messaggio autentico, accedete manualmente al sito citato nella mail (digitandone il nome o cliccando sui Preferiti se l'avete incluso fra i Preferiti) per vedere se c'è davvero una comunicazione da parte del sito: se non c'è, vi siete appena salvati da un tentativo di furto di password.

L’App Store di Apple non è infallibile: il caso Tor Browser

Rispondo a una domanda ricorrente dei Disinformatici: ci si può fidare al 100% delle app presenti nell'App Store di Apple? Versione breve: no. Versione meno breve: solitamente sì.

Apple si vanta di esercitare un controllo molto rigoroso su tutte le app che distribuisce attraverso l'App Store; è un ambiente ben diverso da quello del rivale Google Play, nel quale le app ostili o scorrette superano spesso i controlli. La proposta commerciale di Apple è, in sostanza, che se l'utente accetta di rinunciare a qualunque altro negozio di app al di fuori dell'App Store, avrà in cambio una sicurezza maggiore.

Non si sa quale sia, di preciso, il processo di verifica usato da Apple, e questa dipendenza da un distributore unico non va giù a molti perché offre occasioni di monopolio e censura molto allettanti, ma per molti utenti è un compromesso che offre sicurezza (a patto, ovviamente, di non eludere tutti i controlli facendo il jailbreak del proprio iPhone, iPod touch o iPad per installarvi a scrocco app trovate nei peggiori anfratti di Internet).

Di solito questo patto funziona bene, ma non è una garanzia totale. È stato infatti segnalato che Tor Browser, un'app usata per sfogliare la parte di Internet “sommersa” accessibile soltanto tramite il sistema Tor, è un falso che ha funzioni di violazione della privacy (spyware) e di diffusione incontrollata di pubblicità indesiderata (adware). La segnalazione è stata fatta dai gestori del vero Tor a dicembre scorso, ma l'app è ancora al suo posto [aggiornamento: è stata rimossa poco dopo la pubblicazione iniziale di questo articolo] e Apple, come consueto, non ha ancora rilasciato alcun commento sulla vicenda.

Almeno una mela marcia, insomma, nell'App Store c'è, per cui formalmente non si può parlare di sicurezza al cento per cento. Ma il numero molto basso di contestazioni indica che il livello di sicurezza è ragionevole.

Fonti: Ars Technica, ThreatPost. L'articolo è stato aggiornato dopo la pubblicazione iniziale per rispecchiare la rimozione dell'app Tor Browser dall'App Store.

Apple si vanta di esercitare un controllo molto rigoroso su tutte le app che distribuisce attraverso l'App Store; è un ambiente ben diverso da quello del rivale Google Play, nel quale le app ostili o scorrette superano spesso i controlli. La proposta commerciale di Apple è, in sostanza, che se l'utente accetta di rinunciare a qualunque altro negozio di app al di fuori dell'App Store, avrà in cambio una sicurezza maggiore.

Non si sa quale sia, di preciso, il processo di verifica usato da Apple, e questa dipendenza da un distributore unico non va giù a molti perché offre occasioni di monopolio e censura molto allettanti, ma per molti utenti è un compromesso che offre sicurezza (a patto, ovviamente, di non eludere tutti i controlli facendo il jailbreak del proprio iPhone, iPod touch o iPad per installarvi a scrocco app trovate nei peggiori anfratti di Internet).

Di solito questo patto funziona bene, ma non è una garanzia totale. È stato infatti segnalato che Tor Browser, un'app usata per sfogliare la parte di Internet “sommersa” accessibile soltanto tramite il sistema Tor, è un falso che ha funzioni di violazione della privacy (spyware) e di diffusione incontrollata di pubblicità indesiderata (adware). La segnalazione è stata fatta dai gestori del vero Tor a dicembre scorso, ma l'app è ancora al suo posto [aggiornamento: è stata rimossa poco dopo la pubblicazione iniziale di questo articolo] e Apple, come consueto, non ha ancora rilasciato alcun commento sulla vicenda.

Almeno una mela marcia, insomma, nell'App Store c'è, per cui formalmente non si può parlare di sicurezza al cento per cento. Ma il numero molto basso di contestazioni indica che il livello di sicurezza è ragionevole.

Fonti: Ars Technica, ThreatPost. L'articolo è stato aggiornato dopo la pubblicazione iniziale per rispecchiare la rimozione dell'app Tor Browser dall'App Store.

Aggiornate Firefox: turate al volo quattro falle appena scoperte

Se usate Firefox, aggiornatelo alla nuova versione, la 28.0, che è stata pubblicata il 18 marzo: risolve quattro falle di sicurezza molto gravi, che consentivano di prendere il controllo del computer della vittima.

Le falle sono state corrette in tempi brevissimi: erano state annunciate il 13 marzo scorso, durante la gara annuale di attacco ai browser PWN2OWN che si tiene a Vancouver, in Canada. La gara offre ai migliori esperti di sicurezza l'occasione di vincere premi tutt'altro che trascurabili: gli sponsor hanno pagato 50.000 dollari a ciascuno degli specialisti che sono riusciti a superare le difese di Firefox.

Le regole del premio obbligano i vincitori a spiegare in modo riservato come hanno agito, in modo che i creatori di Firefox e degli altri browser possano correggere la falla senza divulgarla ai malfattori.

Se volete sapere che versione di Firefox state usando, guardate nei menu del browser oppure andate per esempio a Whatismybrowser.com. L'aggiornamento alla versione 28.0 è solitamente automatico, ma potete anche effettuarlo manualmente visitando Mozilla.org.

Fra l'altro, non è andata meglio agli altri browser: Internet Explorer 11, Google Chrome e Apple Safari sono tutti crollati sotto i colpi precisi degli aggressori a fin di bene. Anche le loro falle verranno corrette, si spera, altrettanto prontamente.

Le falle sono state corrette in tempi brevissimi: erano state annunciate il 13 marzo scorso, durante la gara annuale di attacco ai browser PWN2OWN che si tiene a Vancouver, in Canada. La gara offre ai migliori esperti di sicurezza l'occasione di vincere premi tutt'altro che trascurabili: gli sponsor hanno pagato 50.000 dollari a ciascuno degli specialisti che sono riusciti a superare le difese di Firefox.

Le regole del premio obbligano i vincitori a spiegare in modo riservato come hanno agito, in modo che i creatori di Firefox e degli altri browser possano correggere la falla senza divulgarla ai malfattori.

Se volete sapere che versione di Firefox state usando, guardate nei menu del browser oppure andate per esempio a Whatismybrowser.com. L'aggiornamento alla versione 28.0 è solitamente automatico, ma potete anche effettuarlo manualmente visitando Mozilla.org.

Fra l'altro, non è andata meglio agli altri browser: Internet Explorer 11, Google Chrome e Apple Safari sono tutti crollati sotto i colpi precisi degli aggressori a fin di bene. Anche le loro falle verranno corrette, si spera, altrettanto prontamente.

Otto anni di Twitter: aggirate il blocco in Turchia, scoprite il primo tweet di chiunque

| Credit: Wikipedia |

Otto anni più tardi, su Twitter ci sono 240 milioni di utenti che pubblicano oltre 500 milioni di messaggi ogni giorno, e può essere interessante vedere il debutto su questo canale di comunicazione di aziende e celebrità: per questo Twitter ha attivato First-tweets.com, un sito nel quale basta digitare il nome di un utente Twitter per vedere il suo primo messaggio: spesso cauto, tanto per provare, talvolta sfacciatamente autopromozionale, e magari in alcuni casi imbarazzante col senno di poi.

In questa rassegna di esordi si possono trovare il primo tweet dalla Stazione Spaziale Internazionale (2010), quelli di Pelé (2012), Barack Obama (2007), Shakira (2009), Madonna (2012), Miley Cyrus (2011), Katy Perry (2009) e del Papa (2013). Quello di ReteTre è del 2011; e se proprio ci tenete, quello del Disinformatico, datato giugno 2007, è qui.

|

| Credit: @paulmasonnews (foto non verificata) |

In Rete abbondano i suggerimenti per eludere il blocco: Twitter stessa suggerisce di mandare i tweet via SMS: per Avea e Vodafone si manda la parola START al numero breve 2444, mentre per Turkcell si manda la stessa parola al 2555. In alternativa i circa 10 milioni di utenti Twitter in Turchia possono cambiare il DNS della propria connessione a Internet e usare il DNS di Google: le istruzioni sono per esempio su Wikileaks Supporters Forum. Si può anche usare Tor o una VPN. Va detto, tuttavia, che queste operazioni potrebbero facilitare il tracciamento degli utenti che eludono il blocco, per cui è il caso di valutare con prudenza il da farsi.

2014/03/17

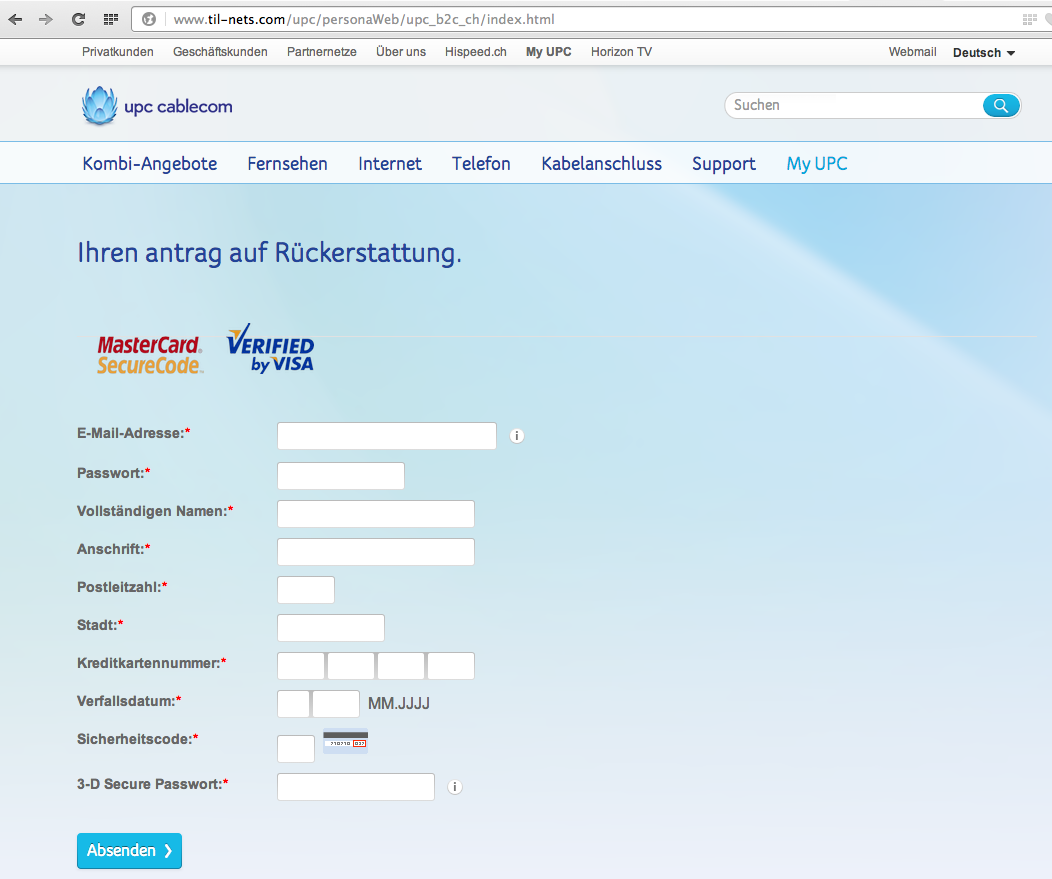

Siete utenti Cablecom? Occhio alle mail che promettono rimborsi

Questo articolo vi arriva grazie alla gentile donazione di “nicola.rom*” e alla segnalazione di “kayott*”.

Se siete utenti di Cablecom (provider Internet e TV via cavo svizzero), fate attenzione alle mail che annunciano un rimborso e che invitano a cliccare su un link per ricevere il denaro.

Il link porta a quella che sembra essere una pagina del sito Cablecom che chiede i dati della carta di credito del “beneficiario” del presunto rimborso, ma in realtà risiede altrove (presso Til-nets.com) ed è presumibilmente controllata dai truffatori che stanno inviando le mail.

Questo è un campione delle mail in questione (scam):

Una volta immessi i dati nel sito fasullo, la vittima viene portata al sito vero di Cablecom, col rischio di non accorgersi neppure di aver dato i propri codici a un truffatore.

Ho già segnalato a Netcraft il sito di phishing. Se ricevete questo genere di mail, cancellatela senza seguire eventuali link contenuti nel messaggio.

Mi sto chiedendo se potrebbe valere la pena di saturare il sito di phishing immettendogli dati fasulli ma credibili. Avrebbe il vantaggio di annacquare il database dei criminali. Qualcuno ha voglia di scrivere un'app o qualcosa del genere per automatizzare il processo?

Se siete utenti di Cablecom (provider Internet e TV via cavo svizzero), fate attenzione alle mail che annunciano un rimborso e che invitano a cliccare su un link per ricevere il denaro.

Il link porta a quella che sembra essere una pagina del sito Cablecom che chiede i dati della carta di credito del “beneficiario” del presunto rimborso, ma in realtà risiede altrove (presso Til-nets.com) ed è presumibilmente controllata dai truffatori che stanno inviando le mail.

Questo è un campione delle mail in questione (scam):

Sehr geehrter Kunde,

Nach den neuesten Berechnungen des Einkommens Steuern, haben wir festgestellt, dass Sie Anspruch auf eine

Rückerstattung von uns für einen Betrag von 165.00 CHF zu erhalten sind.

Was sind die Schritte, um für mein Rückerstattung folgen?

Eine Rückerstattung kann aus verschiedenen Gründen verzögert werden. Zum Beispiel die Vorlage ungültige

Datensätze oder die Anwendung nach Ablauf der Frist.

Wir bitten Sie, Ihre Bankdaten aktualisieren, so dass ihre Rückerstattung so bald wie möglich gemacht werden,

und Sie erlauben uns 3 Arbeistage, um Ihre Situation zu verarbeiten.

Ich schaue mir die Schritte zu folgen >>

Aus Gründen der Sicherheit und der Privatsphäre, ist dieser Link zur Einzelnutzung und einer Dauer von 48 Stunden.

Vielen Dank und akzeptieren Sie bitte, Frau, Herr, Mit freundlichen Grüssen.

Una volta immessi i dati nel sito fasullo, la vittima viene portata al sito vero di Cablecom, col rischio di non accorgersi neppure di aver dato i propri codici a un truffatore.

Ho già segnalato a Netcraft il sito di phishing. Se ricevete questo genere di mail, cancellatela senza seguire eventuali link contenuti nel messaggio.

Mi sto chiedendo se potrebbe valere la pena di saturare il sito di phishing immettendogli dati fasulli ma credibili. Avrebbe il vantaggio di annacquare il database dei criminali. Qualcuno ha voglia di scrivere un'app o qualcosa del genere per automatizzare il processo?

2014/03/16

Ci vediamo domani (17/3) a Cesena per parlare di complotti(smi)?

Domani sera (17 marzo) alle 20:45 sarò a Cesena, presso il Museo di Scienze Naturali (Piazza Zangheri 6), per parlare sul tema “Internet, complotti e leggende” nell'ambito dei “Lunedì del Museo”.

Segnalo inoltre altri appuntamenti golosi presso il Museo: lunedì 31/3 ci sarà Photobuster, alias il fototecnico Paolo Bertotti, esperto smascheratore di falsi fotografici e di inganni ufologici, che parlerà appunto sul tema “UFO: le prove fotografiche”; lunedì 7/4 ci saranno Pier Luigi Bazzocchi e Lorenzo Rossi, che parleranno di “Animali in mezzo a noi: fascino e paure”; il 14/4 sarà il turno di Medbunker, al secolo Salvo di Grazia, medico che spiegherà gli inganni delle pseudomedicine in una conferenza intitolata “Salute e bugie: come difendersi da farmaci inutili, cure fasulle e ciarlatani”.

Segnalo inoltre altri appuntamenti golosi presso il Museo: lunedì 31/3 ci sarà Photobuster, alias il fototecnico Paolo Bertotti, esperto smascheratore di falsi fotografici e di inganni ufologici, che parlerà appunto sul tema “UFO: le prove fotografiche”; lunedì 7/4 ci saranno Pier Luigi Bazzocchi e Lorenzo Rossi, che parleranno di “Animali in mezzo a noi: fascino e paure”; il 14/4 sarà il turno di Medbunker, al secolo Salvo di Grazia, medico che spiegherà gli inganni delle pseudomedicine in una conferenza intitolata “Salute e bugie: come difendersi da farmaci inutili, cure fasulle e ciarlatani”.

Aggiornamento di Flash Player per Mac, Windows, Linux

Adobe ha rilasciato la versione 12.0.0.77 per Mac e Windows di Flash Player e la versione 11.2.202.346 per Linux. Questi aggiornamenti turano falle di sicurezza importanti, come descritto nel bollettino Adobe.

Se usate Flash, controllate se avete già la versione più aggiornata cliccando qui e scaricate l'aggiornamento qui.

Se usate Google Chrome come browser, l'aggiornamento della versione di Flash usata in questo browser è automatico.

Se usate Flash, controllate se avete già la versione più aggiornata cliccando qui e scaricate l'aggiornamento qui.

Se usate Google Chrome come browser, l'aggiornamento della versione di Flash usata in questo browser è automatico.

Il 30 marzo partirà per lo spazio un missile con le zampette

SpaceX lancerà il prossimo 30 marzo il missile mostrato in questa foto: un Falcon 9 dotato di zampe retrattili di atterraggio, come nei film classici di fantascienza. Mentre il resto del vettore (che è privo di equipaggio) proseguirà per lo spazio, raggiungendo la Stazione Spaziale Internazionale con materiali e risorse, il primo stadio tornerà a terra in modo controllato, estendendo le proprie zampe e riducendo la propria velocità a zero per simulare un atterraggio morbido.

Scrivo simulare perché per motivi di sicurezza questo primo test verrà effettuato sull'oceano, per cui il missile s'inabisserà. Ma se sarà riuscito a frenare, avrà dimostrato la fattibilità dell'idea, che mira a riutilizzare gli stadi dei missili e ridurre così i costi.

Se l'esperimento v'interessa, potrete seguirlo in diretta dalle 9 del mattino, ora italiana, su Livestream. Il decollo è previsto per le 4:41 AM EDT (9:41 AM italiane).

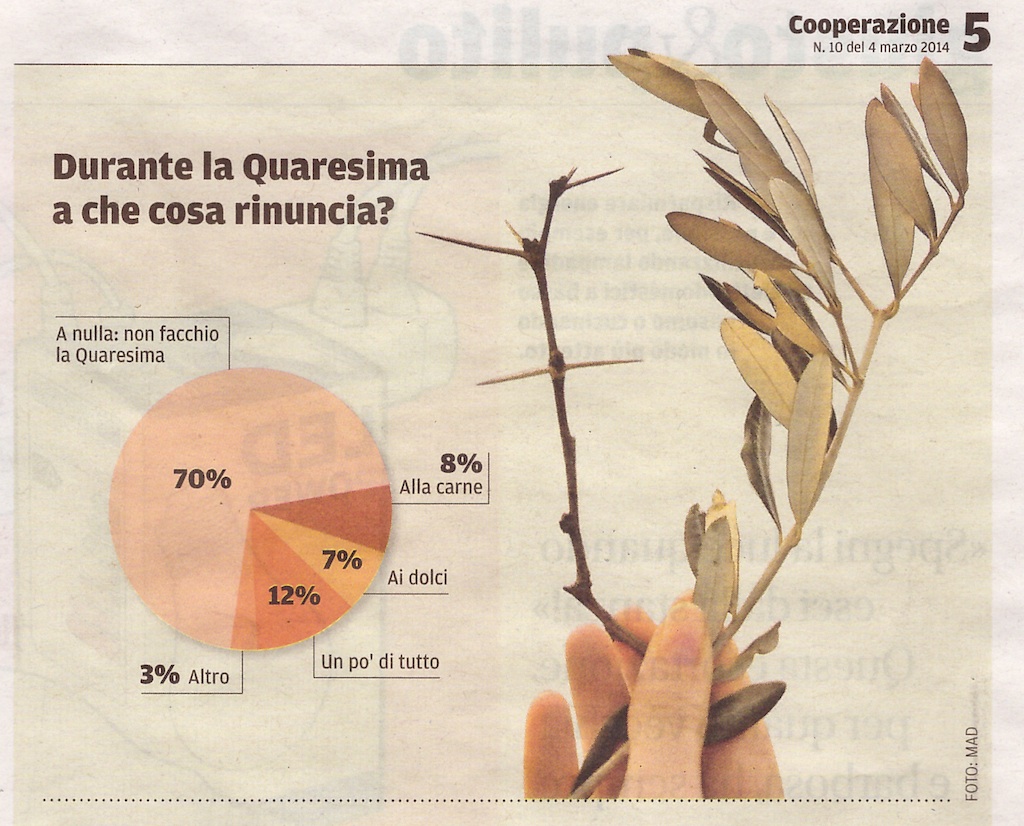

In Svizzera molti non facchiano la Quaresima

La contaminazione linguistica inevitabile nel tri/quadrilinguismo svizzero, combinata con il fatto che molta della produzione pubblicitaria italofona avviene nei cantoni svizzerotedeschi, ogni tanto produce scivoloni che fanno sorridere.

Per esempio, secondo il sondaggio mostrato qui accanto, il 70% degli interpellati ha risposto alla domanda “Durante la Quaresima a cosa rinuncia?” con “A nulla: non facchio la Quaresima”.

Scansione eseguita personalmente dall'edizione cartacea della rivista Cooperazione n. 10 del 4 marzo scorso.

Per esempio, secondo il sondaggio mostrato qui accanto, il 70% degli interpellati ha risposto alla domanda “Durante la Quaresima a cosa rinuncia?” con “A nulla: non facchio la Quaresima”.

Scansione eseguita personalmente dall'edizione cartacea della rivista Cooperazione n. 10 del 4 marzo scorso.

2014/03/15

Disinformatico radio, il podcast di ieri

Il podcast della puntata di ieri del Disinformatico radiofonico, dedicata interamente a come si autentica e protegge la propria mail tramite la crittografia a chiave pubblica, è a vostra disposizione qui. Ho trattato il tema con quattro articoletti di supporto: uno, due, tre, quattro. Buona cifratura a tutti!

2014/03/14

Come cifrare e autenticare la mail: quarta parte

Il contenuto di questo articolo è stato trasferito qui.

Come cifrare e autenticare la mail

Questo articolo era stato pubblicato inizialmente in quattro parti, che ora sono accorpate qui. Ultimo aggiornamento: 2015/09/23 11:05.

Nelle puntate precedenti del Disinformatico ho segnalato i limiti delle promesse di privacy e di garanzia d'identità dei social network e dei vari sistemi di chat, da WhatsApp a Telegram: in pratica non c'è nessun sistema social, per ora, che sia allo stesso tempo:

1. completamente trasparente e ispezionabile (open source);

2. indipendente da un servizio o fornitore centrale;

3. basato su uno standard universale, per non avere il problema di convincere i nostri amici e contatti a seguirci nell'adottare un'app specifica.

C'è già, però, un sistema di comunicazione via Internet che ha tutte queste caratteristiche. Esiste da prima che ci fossero le app e i social network: è la mail cifrata con la cosiddetta crittografia a chiave pubblica.

Anche se il nome può dare l'impressione che si tratti di una cosa difficile e riservata solo agli smanettoni, in realtà oggi è piuttosto facile da adoperare. Non solo vi consente di comunicare in modo realmente riservato, ma vi permette anche di autenticare i vostri messaggi e quelli altrui.

Tanto per fare un esempio, se tutti usassero la mail autenticata sarebbero molto più difficili da portare a segno le truffe basate su mail false che fingono di provenire da banche o altri servizi e ci invitano a cliccare su un link per confermare la password ma in realtà ce la vogliono rubare (phishing).

Se volete un'analogia, la crittografia a chiave pubblica è contemporaneamente come una busta che protegge una mail (che altrimenti è leggibile in transito quanto una cartolina, salvo sistemi come TLS che la proteggono mentre viaggia su Internet) e come un sigillo personalizzato che ne garantisce l'origine.

Interessati? Allora serve una breve introduzione al concetto di crittografia a chiave pubblica.

Il limite dei sistemi di crittografia tradizionali è che richiedono che gli interlocutori si scambino un codice segreto prima di poter comunicare in modo protetto. Farlo per ciascuna persona con quale vogliamo comunicare sarebbe un lavoro immenso, e comunque per farlo bisogna già avere un canale segreto o sicuro, per cui si finisce in un circolo vizioso.

La crittografia a chiave pubblica risolve il problema usando due chiavi, legate tra loro grazie a della matematica che non faccio neppure finta di capire a fondo (se volete, qui trovate i dettagli). Una chiave è segreta e viene custodita gelosamente dall'utente che l'ha generata, mentre l'altra viene resa pubblica. Sì, sembra paradossale rivelare un pezzo di “password”, ma è così che funziona.

Questa chiave pubblica viene data proprio a tutti, tanto che viene indicata in coda a ogni mail autenticata o cifrata. Per esempio, Glenn Greenwald, giornalista legato al caso Snowden, la mette in ogni articolo che pubblica su The Intercept, principalmente per consentire a chiunque di autenticare i messaggi che Greenwald invia e per permettere a chiunque di mandare a Greenwald messaggi cifrati senza doversi prima incontrare con lui per scambiarsi le password di decrittazione. Soltanto chi ha la chiave privata può decifrare i messaggi destinati a lui e cifrati con quella chiave pubblica.

Confusi? È normale. In realtà l'uso pratico di questi sistemi è molto automatizzato: una volta che avete installato il software necessario, tutto avviene dietro le quinte. Il modo migliore per capire come funziona questo processo è vederlo in pratica.

Vediamo allora come si installa un sistema di crittografia a chiave pubblica aperto e trasparente: GnuPrivacy Guard, che è software libero, gratuito, conforme allo standard OpenPGP e disponibile per i sistemi operativi più diffusi. La versione Windows è Gpg4Win; quella Mac è GPGTools; per Linux c'è per esempio GPA; le altre versioni sono nella sezione di download di Gnupg.org.

L'installazione è piuttosto semplice ed è descritta in dettaglio nei rispettivi siti di download: la cosa importante è che al termine dell'installazione dovete generare la vostra coppia di chiavi (quella privata e quella pubblica), da associare all'indirizzo di mail che volete proteggere.

In pratica, immettete nel software il vostro nome (o pseudonimo) e il vostro indirizzo di mail e poi generate una passphrase, ossia una password molto lunga e complessa. Questa passphrase deve restare assolutamente segreta e protetta, perché protegge la vostra coppia di chiavi di cifratura: pensatela come la chiave che chiude un armadietto che custodisce delle altre chiavi.

A questo punto il software vi propone di pubblicare la vostra chiave pubblica presso un server su Internet, dove tutti potranno reperirla per mandarvi mail cifrate e verificare l'autenticità delle mail che mandate: è una scelta consigliabile, perché semplifica moltissimo tutto l'uso futuro della mail cifrata, ma se volete potete anche distribuire la vostra chiave pubblica in maniere differenti (per esempio dandola materialmente soltanto ad alcuni amici o colleghi).

Ultima fase: procurarsi un software che permetta al vostro programma di mail di cifrare le mail e autenticarle. Per esempio, per Thunderbird (Windows, Mac, Linux) c'è Enigmail e per Mail.app (Mac) c'è GPGTools. Li installate, riavviate il computer se richiesto, e siete a posto. Riavviando il vostro programma di mail troverete che sono comparsi dei pulsanti in più, che servono per gestire la crittografia e l'autenticazione delle vostre mail.

Il grosso è fatto. Resta solo da procedere alle prove pratiche, inviando mail autenticate e cifrate. Secondo le rivelazioni di Edward Snowden, a questo punto neanche l'NSA è in grado di leggere le vostre mail in transito su Internet: l'unica cosa che può fare per leggerle è cercare di entrare nel vostro computer.

Cominciamo con le cose semplici: mandiamo una mail autenticata. Per ora non si tratta di comunicare in modo segreto, ma semplicemente di dare a chi ci legge la possibilità di verificare che il nostro messaggio arriva veramente da noi e non è stato falsificato o alterato.

Inviare una mail autenticata è semplicissimo: la si compone esattamente come una mail normale, ma alla fine della composizione, prima di inviarla, si attiva l'autenticazione (di solito cliccando su un'icona OpenPGP o simile e scegliendo Firma il messaggio). Tutto qui.

Chi riceve la vostra mail autenticata troverà che contiene il testo normale, seguito da una serie di caratteri strani che iniziano con l'avviso “Begin PGP Signature”: quei caratteri sono la firma digitale del messaggio. Il messaggio in sé è ricevibile e leggibile da chiunque e con qualunque dispositivo e programma, anche da chi non usa la crittografia: la firma è semplicemente un'opzione che consente, a chi vuole, di verificare l'autenticità del mittente.

Potete insomma firmare tutti i messaggi che inviate: se il destinatario ha il software giusto, come voi, potrà autenticarli. Se non ce l'ha, vedrà semplicemente questi caratteri strani in calce al messaggio, ma leggerà comunque senza problemi il testo del messaggio stesso.

Autenticare una mail ricevuta è altrettanto semplice: se avete installato il software di crittografia a chiave pubblica, il vostro programma di posta vi avvisa visivamente che il messaggio ricevuto contiene codici di autenticazione (è firmato, insomma) e vi informa sul livello di fiducia che ha la firma, che potete scegliere voi in base a quanto conoscete il mittente e al modo in cui avete ricevuto la sua chiave pubblica.

Fra l'altro, se il vostro interlocutore ha depositato la propria chiave pubblica su Internet (presso i cosiddetti keyserver), come proposto durante l'installazione, potete procurarvela semplicemente avviando il vostro software di gestione delle chiavi e digitando l'indirizzo di mail dell'interlocutore.

In alternativa, potete guardare se il vostro interlocutore ha pubblicato da qualche parte il fingerprint della propria chiave e immettere quello nel software di crittografia. Una delle mie chiavi ha per esempio questo fingerprint: BE61 583A 1113 DC92 6CB5 0125 C29D C040 2C35 CD18.

Per mandare una mail cifrata (ossia leggibile soltanto dal destinatario che abbiamo scelto) vi serve la chiave pubblica del vostro interlocutore (e ovviamente il vostro interlocutore deve averne una). La potete trovare in una sua mail oppure nel suo sito oppure ancora nei keyserver, come descritto prima. Se non avete la sua chiave pubblica, il vostro programma di posta si ferma e vi propone di procurarvela.

Fatto questo, componete il messaggio come al solito e alla fine cliccate sul pulsante OpenPGP (o simile) scegliendo l'opzione Cifra il messaggio. Chiunque intercetti la mail cifrata vedrà soltanto l'indirizzo del mittente, quello del destinatario e il titolo: il contenuto sarà completamente incomprensibile.

Se invece ricevete una mail cifrata, il procedimento è molto simile: dovete aprirla su un computer nel quale ci sia la vostra chiave con il software di gestione. Questo impedisce ad altri di decifrare il messaggio.

Tutto il processo è assolutamente trasparente: il software decifra automaticamente il messaggio e ve lo visualizza subito in chiaro, indicando che si tratta di un messaggio cifrato e autenticato.

La crittografia a chiave pubblica, insomma, non è un arcano riservato a spie e superesperti: è una garanzia che possiamo usare tutti per tutelare il nostro lavoro e la nostra privacy contro qualunque occhio indiscreto.

Nelle puntate precedenti del Disinformatico ho segnalato i limiti delle promesse di privacy e di garanzia d'identità dei social network e dei vari sistemi di chat, da WhatsApp a Telegram: in pratica non c'è nessun sistema social, per ora, che sia allo stesso tempo:

1. completamente trasparente e ispezionabile (open source);

2. indipendente da un servizio o fornitore centrale;

3. basato su uno standard universale, per non avere il problema di convincere i nostri amici e contatti a seguirci nell'adottare un'app specifica.

C'è già, però, un sistema di comunicazione via Internet che ha tutte queste caratteristiche. Esiste da prima che ci fossero le app e i social network: è la mail cifrata con la cosiddetta crittografia a chiave pubblica.

Anche se il nome può dare l'impressione che si tratti di una cosa difficile e riservata solo agli smanettoni, in realtà oggi è piuttosto facile da adoperare. Non solo vi consente di comunicare in modo realmente riservato, ma vi permette anche di autenticare i vostri messaggi e quelli altrui.

Tanto per fare un esempio, se tutti usassero la mail autenticata sarebbero molto più difficili da portare a segno le truffe basate su mail false che fingono di provenire da banche o altri servizi e ci invitano a cliccare su un link per confermare la password ma in realtà ce la vogliono rubare (phishing).

Se volete un'analogia, la crittografia a chiave pubblica è contemporaneamente come una busta che protegge una mail (che altrimenti è leggibile in transito quanto una cartolina, salvo sistemi come TLS che la proteggono mentre viaggia su Internet) e come un sigillo personalizzato che ne garantisce l'origine.

Interessati? Allora serve una breve introduzione al concetto di crittografia a chiave pubblica.

La mia password? È pubblica (o quasi)

Il limite dei sistemi di crittografia tradizionali è che richiedono che gli interlocutori si scambino un codice segreto prima di poter comunicare in modo protetto. Farlo per ciascuna persona con quale vogliamo comunicare sarebbe un lavoro immenso, e comunque per farlo bisogna già avere un canale segreto o sicuro, per cui si finisce in un circolo vizioso.

La crittografia a chiave pubblica risolve il problema usando due chiavi, legate tra loro grazie a della matematica che non faccio neppure finta di capire a fondo (se volete, qui trovate i dettagli). Una chiave è segreta e viene custodita gelosamente dall'utente che l'ha generata, mentre l'altra viene resa pubblica. Sì, sembra paradossale rivelare un pezzo di “password”, ma è così che funziona.

Questa chiave pubblica viene data proprio a tutti, tanto che viene indicata in coda a ogni mail autenticata o cifrata. Per esempio, Glenn Greenwald, giornalista legato al caso Snowden, la mette in ogni articolo che pubblica su The Intercept, principalmente per consentire a chiunque di autenticare i messaggi che Greenwald invia e per permettere a chiunque di mandare a Greenwald messaggi cifrati senza doversi prima incontrare con lui per scambiarsi le password di decrittazione. Soltanto chi ha la chiave privata può decifrare i messaggi destinati a lui e cifrati con quella chiave pubblica.

Confusi? È normale. In realtà l'uso pratico di questi sistemi è molto automatizzato: una volta che avete installato il software necessario, tutto avviene dietro le quinte. Il modo migliore per capire come funziona questo processo è vederlo in pratica.

Installare il software

Vediamo allora come si installa un sistema di crittografia a chiave pubblica aperto e trasparente: GnuPrivacy Guard, che è software libero, gratuito, conforme allo standard OpenPGP e disponibile per i sistemi operativi più diffusi. La versione Windows è Gpg4Win; quella Mac è GPGTools; per Linux c'è per esempio GPA; le altre versioni sono nella sezione di download di Gnupg.org.

L'installazione è piuttosto semplice ed è descritta in dettaglio nei rispettivi siti di download: la cosa importante è che al termine dell'installazione dovete generare la vostra coppia di chiavi (quella privata e quella pubblica), da associare all'indirizzo di mail che volete proteggere.

In pratica, immettete nel software il vostro nome (o pseudonimo) e il vostro indirizzo di mail e poi generate una passphrase, ossia una password molto lunga e complessa. Questa passphrase deve restare assolutamente segreta e protetta, perché protegge la vostra coppia di chiavi di cifratura: pensatela come la chiave che chiude un armadietto che custodisce delle altre chiavi.

A questo punto il software vi propone di pubblicare la vostra chiave pubblica presso un server su Internet, dove tutti potranno reperirla per mandarvi mail cifrate e verificare l'autenticità delle mail che mandate: è una scelta consigliabile, perché semplifica moltissimo tutto l'uso futuro della mail cifrata, ma se volete potete anche distribuire la vostra chiave pubblica in maniere differenti (per esempio dandola materialmente soltanto ad alcuni amici o colleghi).

Ultima fase: procurarsi un software che permetta al vostro programma di mail di cifrare le mail e autenticarle. Per esempio, per Thunderbird (Windows, Mac, Linux) c'è Enigmail e per Mail.app (Mac) c'è GPGTools. Li installate, riavviate il computer se richiesto, e siete a posto. Riavviando il vostro programma di mail troverete che sono comparsi dei pulsanti in più, che servono per gestire la crittografia e l'autenticazione delle vostre mail.

Il grosso è fatto. Resta solo da procedere alle prove pratiche, inviando mail autenticate e cifrate. Secondo le rivelazioni di Edward Snowden, a questo punto neanche l'NSA è in grado di leggere le vostre mail in transito su Internet: l'unica cosa che può fare per leggerle è cercare di entrare nel vostro computer.

Mandare una mail autenticata

Cominciamo con le cose semplici: mandiamo una mail autenticata. Per ora non si tratta di comunicare in modo segreto, ma semplicemente di dare a chi ci legge la possibilità di verificare che il nostro messaggio arriva veramente da noi e non è stato falsificato o alterato.

Inviare una mail autenticata è semplicissimo: la si compone esattamente come una mail normale, ma alla fine della composizione, prima di inviarla, si attiva l'autenticazione (di solito cliccando su un'icona OpenPGP o simile e scegliendo Firma il messaggio). Tutto qui.

Chi riceve la vostra mail autenticata troverà che contiene il testo normale, seguito da una serie di caratteri strani che iniziano con l'avviso “Begin PGP Signature”: quei caratteri sono la firma digitale del messaggio. Il messaggio in sé è ricevibile e leggibile da chiunque e con qualunque dispositivo e programma, anche da chi non usa la crittografia: la firma è semplicemente un'opzione che consente, a chi vuole, di verificare l'autenticità del mittente.

Potete insomma firmare tutti i messaggi che inviate: se il destinatario ha il software giusto, come voi, potrà autenticarli. Se non ce l'ha, vedrà semplicemente questi caratteri strani in calce al messaggio, ma leggerà comunque senza problemi il testo del messaggio stesso.

Ricevere una mail autenticata

Autenticare una mail ricevuta è altrettanto semplice: se avete installato il software di crittografia a chiave pubblica, il vostro programma di posta vi avvisa visivamente che il messaggio ricevuto contiene codici di autenticazione (è firmato, insomma) e vi informa sul livello di fiducia che ha la firma, che potete scegliere voi in base a quanto conoscete il mittente e al modo in cui avete ricevuto la sua chiave pubblica.

Fra l'altro, se il vostro interlocutore ha depositato la propria chiave pubblica su Internet (presso i cosiddetti keyserver), come proposto durante l'installazione, potete procurarvela semplicemente avviando il vostro software di gestione delle chiavi e digitando l'indirizzo di mail dell'interlocutore.

In alternativa, potete guardare se il vostro interlocutore ha pubblicato da qualche parte il fingerprint della propria chiave e immettere quello nel software di crittografia. Una delle mie chiavi ha per esempio questo fingerprint: BE61 583A 1113 DC92 6CB5 0125 C29D C040 2C35 CD18.

Mail cifrata

Per mandare una mail cifrata (ossia leggibile soltanto dal destinatario che abbiamo scelto) vi serve la chiave pubblica del vostro interlocutore (e ovviamente il vostro interlocutore deve averne una). La potete trovare in una sua mail oppure nel suo sito oppure ancora nei keyserver, come descritto prima. Se non avete la sua chiave pubblica, il vostro programma di posta si ferma e vi propone di procurarvela.

Fatto questo, componete il messaggio come al solito e alla fine cliccate sul pulsante OpenPGP (o simile) scegliendo l'opzione Cifra il messaggio. Chiunque intercetti la mail cifrata vedrà soltanto l'indirizzo del mittente, quello del destinatario e il titolo: il contenuto sarà completamente incomprensibile.

Se invece ricevete una mail cifrata, il procedimento è molto simile: dovete aprirla su un computer nel quale ci sia la vostra chiave con il software di gestione. Questo impedisce ad altri di decifrare il messaggio.

Tutto il processo è assolutamente trasparente: il software decifra automaticamente il messaggio e ve lo visualizza subito in chiaro, indicando che si tratta di un messaggio cifrato e autenticato.

La crittografia a chiave pubblica, insomma, non è un arcano riservato a spie e superesperti: è una garanzia che possiamo usare tutti per tutelare il nostro lavoro e la nostra privacy contro qualunque occhio indiscreto.

2014/03/10

Disinformatico radio del 2014/03/07, pronto il podcast

Potete scaricare qui il podcast della puntata di venerdì scorso del Disinformatico radiofonico, nella quale ho parlato dei seguenti temi:

Windows XP sta per cadere: cambiatelo, Microsoft vi aiuta

Europol: non usate i WiFi pubblici, sono a rischio di furto di dati. Come difendersi

Criminali informatici assaltano via Internet una banca. Quella sbagliata

Getty Images apre i propri archivi d'immagini all'uso gratuito non commerciale

Antibufala: lo skateboard antigravità di ”Ritorno al Futuro”

Buon ascolto.

Windows XP sta per cadere: cambiatelo, Microsoft vi aiuta

Europol: non usate i WiFi pubblici, sono a rischio di furto di dati. Come difendersi

Criminali informatici assaltano via Internet una banca. Quella sbagliata

Getty Images apre i propri archivi d'immagini all'uso gratuito non commerciale

Antibufala: lo skateboard antigravità di ”Ritorno al Futuro”

Buon ascolto.

2014/03/07

Windows XP sta per scadere: cambiatelo, Microsoft vi aiuta

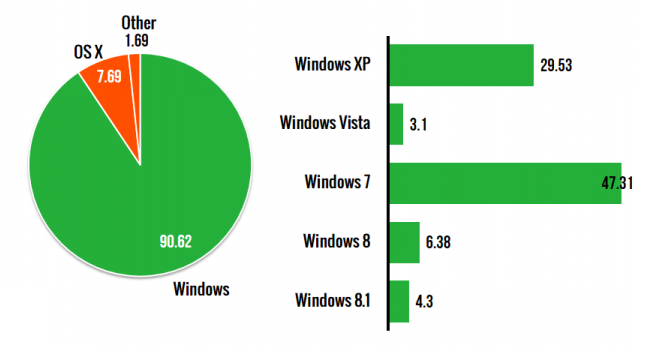

|

| Fonte: Net Market Share |

Restare con Windows XP su un computer che si affaccia a Internet sarà particolarmente rischioso dall'8 aprile in poi, perché da quella data Microsoft non fornirà più aggiornamenti di sicurezza che correggano le falle di XP man mano che verranno scoperte. Chi resterà a XP sarà quindi un bersaglio facile per gli attacchi informatici.

L'8 marzo prossimo (domani) Microsoft farà comparire sugli schermi di tutti i computer che usano XP e hanno gli aggiornamenti automatici attivi una finestra di allerta che li avviserà dell'imminente cessazione del supporto tecnico. L'avviso si ripeterà mensilmente. Inoltre Microsoft ha predisposto un sito, AmIRunningXP.com, che dice all'utente se ha o no Windows XP e lo aiuta nella migrazione (c'è anche questa pagina in italiano). Sì, molti utenti non sanno che sistema operativo stanno usando, purtroppo, anche se è l'equivalente di guidare un'auto senza sapere se è diesel o a benzina.

Microsoft offrirà inoltre del software gratuito, PCmover Express, per facilitare il trasferimento di dati e impostazioni da XP a Windows 8.1, e un sito informativo. Se avete Windows XP, datevi da fare: il tempo stringe.

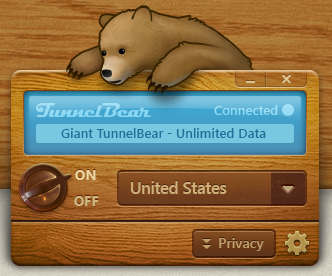

Europol: non usate i WiFi pubblici, sono a rischio di furto di dati. Come difendersi

Troels Oerting, responsabile dell'Europol (Ufficio di Polizia Europeo) per la lotta al crimine informatico, ha messo in guardia gli internauti contro il rischio di furto di dati sensibili se usano gli accessi WiFi pubblici.

In un'intervista alla BBC, Oerting ha segnalato la crescita degli attacchi effettuati utilizzando questi accessi “per rubare informazioni, identità o password e soldi... dovremmo insegnare agli utenti che non dovrebbero gestire informazioni sensibili quando usano un WiFi aperto non sicuro.” Il WiFi di casa va bene, ha aggiunto, ma è meglio evitare l'accesso senza fili spesso offerto da luoghi di ristoro o locali pubblici.

La tecnica d'attacco è semplice: il criminale crea un hotspot WiFi che somiglia a quelli pubblici (non è difficile, basta un laptop o uno smartphone) e convince le persone a collegarsi a Internet tramite quell'hotspot. In questo modo i dati delle vittime transitano dai dispositivi del criminale che, con il software opportuno, può intercettarli e decifrarli.

L'attacco in sé non è una novità (in gergo si chiama “man in the middle”, letteralmente “uomo che si mette in mezzo”): uno dei casi più noti riguarda il Parlamento europeo, che qualche mese fa ha spento il proprio sistema WiFi pubblico dopo che un informatico ha dimostrato quanto era facile usarlo per compiere proprio questo genere d'incursione.

La difesa, per fortuna, è semplice: usare la connessione dati cellulare invece del WiFi. Purtroppo questo diventa assai costoso se si è in roaming. In casi come questo si può usare il WiFi pubblico, avendo però l'accortezza di adottare un software di cifratura della connessione (VPN), che ha il vantaggio aggiuntivo di mascherare la reale posizione geografica e di scavalcare i filtri adottati da molti fornitori d'accesso (consentendo, per esempio, di vedere i video di Youtube che hanno restrizioni geografiche). Alcuni nomi: Anonymizer, Avast SecureLine, TunnelBear, disponibili per Windows, Android e iOS.

In un'intervista alla BBC, Oerting ha segnalato la crescita degli attacchi effettuati utilizzando questi accessi “per rubare informazioni, identità o password e soldi... dovremmo insegnare agli utenti che non dovrebbero gestire informazioni sensibili quando usano un WiFi aperto non sicuro.” Il WiFi di casa va bene, ha aggiunto, ma è meglio evitare l'accesso senza fili spesso offerto da luoghi di ristoro o locali pubblici.

La tecnica d'attacco è semplice: il criminale crea un hotspot WiFi che somiglia a quelli pubblici (non è difficile, basta un laptop o uno smartphone) e convince le persone a collegarsi a Internet tramite quell'hotspot. In questo modo i dati delle vittime transitano dai dispositivi del criminale che, con il software opportuno, può intercettarli e decifrarli.

L'attacco in sé non è una novità (in gergo si chiama “man in the middle”, letteralmente “uomo che si mette in mezzo”): uno dei casi più noti riguarda il Parlamento europeo, che qualche mese fa ha spento il proprio sistema WiFi pubblico dopo che un informatico ha dimostrato quanto era facile usarlo per compiere proprio questo genere d'incursione.

La difesa, per fortuna, è semplice: usare la connessione dati cellulare invece del WiFi. Purtroppo questo diventa assai costoso se si è in roaming. In casi come questo si può usare il WiFi pubblico, avendo però l'accortezza di adottare un software di cifratura della connessione (VPN), che ha il vantaggio aggiuntivo di mascherare la reale posizione geografica e di scavalcare i filtri adottati da molti fornitori d'accesso (consentendo, per esempio, di vedere i video di Youtube che hanno restrizioni geografiche). Alcuni nomi: Anonymizer, Avast SecureLine, TunnelBear, disponibili per Windows, Android e iOS.

Criminali informatici assaltano via Internet una banca. Quella sbagliata

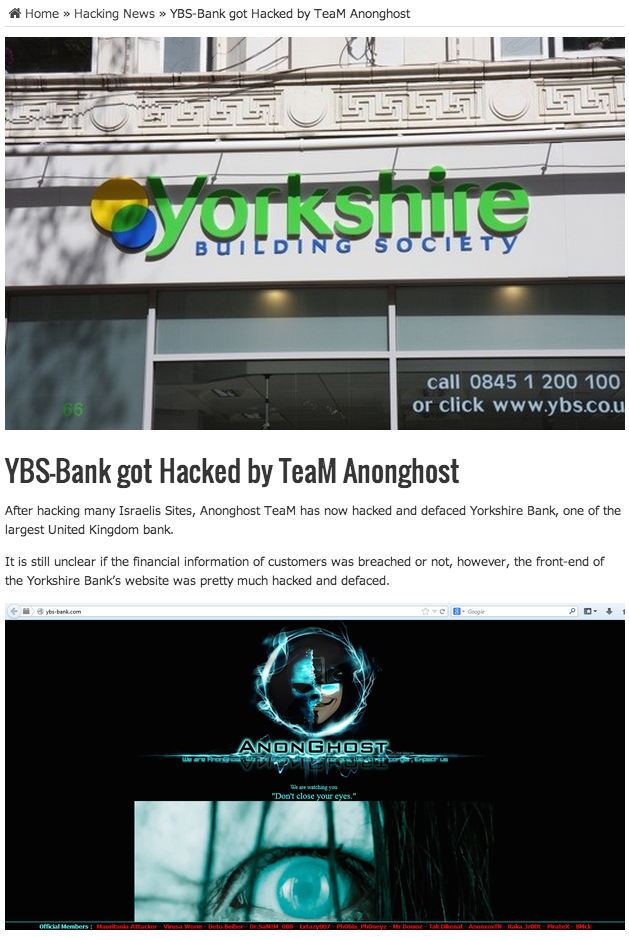

Figura barbina per Team Anonghost, un gruppo di vandali informatici che si è vantato di aver penetrato le difese digitali di un'importante banca britannica e di averne deturpato il sito.

Annunciando la trionfale scorribanda su p0ison e su Zone-h, gli Anonghost hanno dichiarato di aver colpito “la Yorkshire Bank, una delle più grandi banche del Regno Unito”. Solo che il bersaglio preso di mira non è affatto una banca: è il sito-trappola gestito da una banda di criminali, che simula la Yorkshire Bank per rubare password e soldi ai correntisti con la classica tecnica del phishing.

Nel phishing, le vittime ricevono una mail che sembra provenire dalla loro banca e contiene un link che porta al sito-trappola, il cui aspetto è identico a quello del sito della banca vera. Le vittime cadono nella trappola, immettono le proprie credenziali d'accesso e le regalano ai malviventi.

Stavolta i vandali sono andati a fare una spaccata in casa di ladri, insomma, e hanno quindi tolto da Internet un sito pericoloso: se prima il sito-trappola sembrava proprio quello di una banca e poteva quindi ingannare molti utenti, ora che contiene un'immagine inquietante e una grossa dicitura “Anonghost” sarà ben difficile che qualche utente creda di avere a che fare con una banca. Forse non erano proprio queste le loro intenzioni, ma comunque il risultato netto è positivo. Il sito della banca reale, fra l'altro, è ancora intatto.

Annunciando la trionfale scorribanda su p0ison e su Zone-h, gli Anonghost hanno dichiarato di aver colpito “la Yorkshire Bank, una delle più grandi banche del Regno Unito”. Solo che il bersaglio preso di mira non è affatto una banca: è il sito-trappola gestito da una banda di criminali, che simula la Yorkshire Bank per rubare password e soldi ai correntisti con la classica tecnica del phishing.

Nel phishing, le vittime ricevono una mail che sembra provenire dalla loro banca e contiene un link che porta al sito-trappola, il cui aspetto è identico a quello del sito della banca vera. Le vittime cadono nella trappola, immettono le proprie credenziali d'accesso e le regalano ai malviventi.

Stavolta i vandali sono andati a fare una spaccata in casa di ladri, insomma, e hanno quindi tolto da Internet un sito pericoloso: se prima il sito-trappola sembrava proprio quello di una banca e poteva quindi ingannare molti utenti, ora che contiene un'immagine inquietante e una grossa dicitura “Anonghost” sarà ben difficile che qualche utente creda di avere a che fare con una banca. Forse non erano proprio queste le loro intenzioni, ma comunque il risultato netto è positivo. Il sito della banca reale, fra l'altro, è ancora intatto.

Getty Images apre i propri archivi d’immagini all’uso gratuito non commerciale

Chi vuole aggiungere immagini al proprio sito o blog spesso ricorre a immagini prese da Internet, senza riconoscerne la paternità e violando solitamente il diritto d'autore. I più diligenti e onesti ricorrono alle immagini di Wikipedia, liberamente usabili se se ne cita la fonte. Le foto di grande impatto, quelle usate commercialmente, finora erano troppo costose per un sito amatoriale.

Pochi giorni fa le cose sono cambiate: Getty Images ha deciso di concedere l'incorporamento gratuito, senza watermark, di una buona porzione del proprio vasto catalogo. Le regole dicono che le immagini non possono essere utilizzate “per qualsiasi scopo commerciale”, per cui un sito amatoriale che non generi introiti e non contenga pubblicità sulla quale guadagna l'utente dovrebbe essere libero di usare l'offerta di Getty Images. Le immagini concesse con questa licenza sono pubblicabili anche su Twitter e Tumblr.

In concreto, per usare una foto di Getty Images si procede andando alla pagina di ricerca e immettendo i criteri di ricerca (anche in italiano). Nella pagina dei risultati si lascia un istante il mouse sull'immagine che interessa: se compare l'icona dell'HTML (simbolo di minore, trattino, simbolo di maggiore), l'immagine può essere incorporata liberamente inserendo il codice nella pagina del blog o sito.

Le dimensioni dell'immagine incorporata possono essere modificate a piacimento e il codice include automaticamente una dicitura che evidenzia l'uso di Getty Images e indica l'autore dell'immagine. Cliccando su di essa si viene portati alla sua pagina nel sito di Getty Images, dove è possibile acquistarla per altri usi oppure pubblicarla su Tumblr o Twitter cliccando sulle rispettive icone.

Sembra insomma una soluzione vincente per tutti: gli utenti possono abbellire le proprie pagine senza violare il copyright, mentre Getty Images e i suoi fotografi guadagnano visibilità (e presumibilmente attirano acquirenti). L'unico neo del servizio è che al momento non è possibile chiedere di visualizzare soltanto le immagini incorporabili.

Pochi giorni fa le cose sono cambiate: Getty Images ha deciso di concedere l'incorporamento gratuito, senza watermark, di una buona porzione del proprio vasto catalogo. Le regole dicono che le immagini non possono essere utilizzate “per qualsiasi scopo commerciale”, per cui un sito amatoriale che non generi introiti e non contenga pubblicità sulla quale guadagna l'utente dovrebbe essere libero di usare l'offerta di Getty Images. Le immagini concesse con questa licenza sono pubblicabili anche su Twitter e Tumblr.

In concreto, per usare una foto di Getty Images si procede andando alla pagina di ricerca e immettendo i criteri di ricerca (anche in italiano). Nella pagina dei risultati si lascia un istante il mouse sull'immagine che interessa: se compare l'icona dell'HTML (simbolo di minore, trattino, simbolo di maggiore), l'immagine può essere incorporata liberamente inserendo il codice nella pagina del blog o sito.

Le dimensioni dell'immagine incorporata possono essere modificate a piacimento e il codice include automaticamente una dicitura che evidenzia l'uso di Getty Images e indica l'autore dell'immagine. Cliccando su di essa si viene portati alla sua pagina nel sito di Getty Images, dove è possibile acquistarla per altri usi oppure pubblicarla su Tumblr o Twitter cliccando sulle rispettive icone.

Sembra insomma una soluzione vincente per tutti: gli utenti possono abbellire le proprie pagine senza violare il copyright, mentre Getty Images e i suoi fotografi guadagnano visibilità (e presumibilmente attirano acquirenti). L'unico neo del servizio è che al momento non è possibile chiedere di visualizzare soltanto le immagini incorporabili.

2014/03/06

Giornalista di Russia Today si dimette in diretta: c’è ancora chi ha integrità

Ieri Liz Wahl, giornalista della sede di Washington del canale televisivo russo Russia Today, ha dato le dimissioni in diretta, disgustata per quello che la Russia sta facendo in Ucraina. Ha detto di non poter più far parte di un canale televisivo che “copre con una mano di bianco le azioni di Putin”.

“Credo nel diffondere la verità, e per questo, al termine di questa trasmissione, mi dimetterò.” Maggiori dettagli qui.

Ogni tanto qualcuno si ricorda che cosa vuol dire fare giornalismo.

“Credo nel diffondere la verità, e per questo, al termine di questa trasmissione, mi dimetterò.” Maggiori dettagli qui.

Ogni tanto qualcuno si ricorda che cosa vuol dire fare giornalismo.

Corriere, Panorama e Repubblica colti a copiare da Wikipedia: per loro, “Fra Martino” l’ha scritta Manlio Sgalambro

Questo articolo vi arriva grazie alla gentile donazione di “ilaria.f” e “orsymp” e alla segnalazione di Silvo C.

La morte del filosofo Manlio Sgalambro ha messo in luce, ancora una volta, come lavorano le redazioni dei principali giornali di oggi. Qualcuno ha modificato la voce di Wikipedia dedicata a Sgalambro, inserendo (anche in altre occasioni) la frase “è anche l'autore del testo di canzoni per bambini, come Madama Dorè, Fra Martino campanaro, Il merlo ha perso il becco, su musica di Giovanni Ferracin” o sue varianti. Una frase che dovrebbe suscitare perlomeno qualche perplessità, per ovvie ragioni storiche. La modifica ora è stata rimossa.

Cosa ha fatto la redazione del Corriere? Ha pubblicato questo, a firma di Redazione online:

Sì, avete letto bene: “È morto Manlio Sgalambro, il filosofo di Battiato - Il paroliere, scrittore e poeta aveva scritto anche i testi di famose canzoni per bambini come «Madama Dorè» e «Fra Martino campanaro»”.