Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2013/10/27

Teamviewer non funziona con OS X Mavericks? Reinstallatelo

Questo sarà probabilmente uno degli articoli più corti che io abbia mai scritto, ma vorrei condividere rapidamente questo suggerimento per farvi risparmiare il tempo che ci ho perso io.

Se avete installato il nuovo OS X (Mavericks) sopra un'installazione esistente di OS X, occhio che Teamviewer smette di funzionare. Quando cercate di collegarvi con Teamviewer al Mac dotato di Mavericks, Teamviewer parte e chiede la password, come se tutto andasse bene. Poi si blocca senza dare alcun segno di vita e alcuna spiegazione del perché.

Soluzione: disinstallare, scaricare e reinstallare Teamviewer. Tutto riprende a funzionare magicamente. Ringrazio Miska_FL che ha segnalato il trucco nei forum Apple.

Se avete installato il nuovo OS X (Mavericks) sopra un'installazione esistente di OS X, occhio che Teamviewer smette di funzionare. Quando cercate di collegarvi con Teamviewer al Mac dotato di Mavericks, Teamviewer parte e chiede la password, come se tutto andasse bene. Poi si blocca senza dare alcun segno di vita e alcuna spiegazione del perché.

Soluzione: disinstallare, scaricare e reinstallare Teamviewer. Tutto riprende a funzionare magicamente. Ringrazio Miska_FL che ha segnalato il trucco nei forum Apple.

Labels:

desktop remoto,

Mac OS X,

Mavericks,

Teamviewer

2013/10/25

Prova su strada dei bitcoin

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Sto testando i bitcoin, la controversa moneta virtuale che farebbe a meno di un'autorità centrale e che è oggetto di molte attenzioni da parte di chi la vede come uno strumento per terroristi e spacciatori di droga. Eppure ci sono molte organizzazioni non criminali che accettano bitcoin (Wikileaks e la Electronic Frontier Foundation, per esempio).

Se già usate bitcoin e volete darmi una mano con questo test, potete inviarmi una donazione (anche simbolica) a sostegno del Disinformatico qui:

17WDK1SMbRFu3e9vSADupjJ9J1E985rMf4

Grazie!

Grazie a tutti coloro che mi hanno inviato qualche spicciolo in Bitcoin: sono riuscito a fare le prove che volevo e continuerò a testare il sistema. Nel frattempo ho realizzato per la Radiotelevisione svizzera un dossier dettagliato e un podcast sui bitcoin.

NOTA: Dato che tutti i miei articoli sul sito di ReteTre sono al momento irraggiungibili, ripubblico qui l'articolo sui bitcoin che avevo pubblicato per l'emittente il 25 ottobre 2013.

Ieri il Consiglio federale ha “espresso dubbi in merito all'uso della moneta virtuale ‘bitcoin’, usata su Internet”, soprattutto perché questi bitcoin verrebbero usati per il riciclaggio di denaro o per finanziare attività criminali. Vari paesi premono per regolamentarli o vietarli. Ma che cos'è un bitcoin, e perché una moneta che non esiste fisicamente e non ha una banca centrale che la garantisca, esattamente come i soldi del Monopoli, si merita così tante attenzioni?

I bitcoin sono una valuta digitale inventata nel 2008 da uno sviluppatore che usa lo pseudonimo Satoshi Nakamoto. Il suo sito di riferimento è Bitcoin.org. Non ha un'autorità centrale e non è falsificabile o inflazionabile, perché i bitcoin sono autenticati da sistemi di crittografia distribuita e il loro numero è limitato intrinsecamente. È concepita principalmente per effettuare pagamenti via Internet, ma è usabile anche per transazioni locali.

Una transazione fatta con bitcoin ha numerosi vantaggi. Per esempio, avviene senza alcun intermediario e quindi consente pagamenti diretti tra persone, ha commissioni nulle o comunque molto più basse di altri sistemi, ed è utilizzabile in qualunque paese del mondo: basta che ci sia un accesso a Internet. Inoltre un conto in bitcoin non può essere bloccato e chiunque può averne uno. Altri sistemi di pagamento via Internet sono inaccessibili in alcuni paesi e i loro conti possono essere bloccati in caso di controversie o se si è personaggi non graditi agli operatori dei sistemi (come è successo per esempio a Wikileaks, i cui pagamenti tramite carte di credito sono stati congelati da Visa, Mastercard, Paypal e altri operatori).

Non c'è una zecca o una banca centrale che genera i bitcoin e li controlla: vengono prodotti in modo distribuito, da tutti gli utenti che partecipano al circuito di scambio di bitcoin (un po' come avviene per lo scambio di file nei circuiti peer-to-peer) usando un programma che si chiama “bitcoin miner”, letteralmente “minatore di bitcoin” (varie versioni sono scaricabili presso bitcoin.org/it/scarica).

Generare un bitcoin richiede calcoli molto complessi, e per evitare che vengano generati troppi bitcoin questa complessità aumenta progressivamente in modo automatico e c'è un limite matematico al numero di bitcoin che è possibile creare: non più di 21 milioni (il conteggio di quelli attualmente prodotti è presso blockchain.info/charts/total-bitcoins). Tutto il sistema è distribuito, senza un “cervello” centrale che possa creare vulnerabilità o dipendenze. Anche l'archivio delle transazioni è decentrato ed è inoltre pubblico e permanente.

Conviene smontare subito alcuni miti intorno ai bitcoin. Le normali transazioni fatte con questa moneta virtuale non sono realmente anonime: è piuttosto semplice risalire a chi vi ha partecipato, perché ogni movimento e ogni saldo di ogni portafogli di bitcoin sono pubblicamente consultabili per sempre e ogni singolo flusso di denaro virtuale è documentato e tracciabile (anche se i nomi sono cifrati).

Inoltre i bitcoin non sono usati soltanto dai criminali: associazioni come la Electronic Frontier Foundation e Wikileaks e servizi online regolari come Wordpress, Reddit e Baidu accettano donazioni e pagamenti in bitcoin (un elenco di altri siti che accettano bitcoin è presso www.spendbitcoins.com/places/). Fra l'altro, la tracciabilità e la natura pubblica delle transazioni in bitcoin rendono disagevole un uso che eluda le leggi vigenti, anche se esistono sistemi, come il tumbling, che permettono di far perdere le tracce di un flusso di bitcoin, esattamente come esistono sistemi per rendere impraticabile il tracciamento dei contanti e anche delle transazioni bancarie tradizionali.

Di per sé, i bitcoin sono neutrali quando un coltello da cucina: si prestano sia ad usi positivi, sia ad usi criminosi. Paradossalmente, una banconota tradizionale è invece molto più adatta dei bitcoin per gli illeciti, perché è davvero del tutto anonima, è scambiabile privatamente ed è quasi impossibile da tracciare, eppure nessuno si sogna di abolirla.

La prima cosa da fare per usare i bitcoin è, proprio come per i soldi normali, procurarsene un po' e metterli in un portamonete. Uno virtuale, s'intende: in questo caso si tratta di un particolare software, disponibile per Windows, Mac, Linux e Android. I vari portafogli virtuali per bitcoin si possono scaricare da Bitcoin.org, sono liberi e gratuiti e oltretutto completamente ispezionabili: si tratta di software open source, ossia è possibile vederne ogni singola istruzione informatica in un formato che un programmatore può decifrare per capirne il funzionamento e verificare che non contenga falle o trappole. Questa trasparenza è una buona forma di garanzia.

Si può possedere più di un portafogli, in modo da poter avere conti separati per le varie attività. Quando si ha almeno un portafogli per bitcoin si diventa un nodo della rete di calcolo distribuita sulla quale si basa il sistema di questa moneta virtuale.

Dopo aver installato il portafogli occorre mettergli dentro qualche soldo. Ci si può rivolgere a vari “uffici di cambio”, o exchange, che permettono di cambiare monete tradizionali (dollari, euro, franchi, per esempio) in bitcoin. Uno di questi uffici di cambio per bitcoin è Mt. Gox, dove si può creare un account gratuito, protetto da una password robusta, dando semplicemente un indirizzo di mail. Per poter effettuare depositi o prelievi, però, bisogna inviare un'immagine di un documento d'identità: altro che anonimato facile.

In sostanza, i bitcoin si acquisiscono in modo molto simile alle valute tradizionali, nelle quali sono riconvertibili passando sempre dagli “uffici di cambio” appositi. È vero che i tassi di cambio fra bitcoin e altre valute sono molto volatili: per esempio, a maggio 2013 un bitcoin valeva circa 125 dollari, mentre ora ne vale circa 202. Ma soprattutto in passato anche monete “reali” come la sterlina britannica o la lira italiana hanno subìto oscillazioni estreme e improvvise. Per cui il rischio di speculazione sui cambi dei bitcoin c'è, ma c'è anche con altre monete tradizionali.

La differenza fondamentale fra bitcoin e valute tradizionali emerge potentemente quando si tratta di fare o ricevere un pagamento. Mentre una transazione convenzionale via Internet richiede l'intermediazione di una banca o di un operatore analogo (per esempio Paypal), con i bitcoin il passaggio di denaro è diretto. Per ricevere un pagamento in bitcoin è sufficiente dare al debitore l'“indirizzo” pubblico del proprio portafogli virtuale, che ha un aspetto del tipo 175tWpb8K1S7NmH4Zx6rewF9WQrcZv245W; per inviare un pagamento, viceversa, basta conoscere l'indirizzo del portafogli del creditore.

È anche possibile assegnare allo stesso portafogli più di un indirizzo, in modo da avere flussi di denaro suddivisi. Per evitare di dover trascrivere il complicatissimo indirizzo di un portafogli, si può inoltre creare un codice QR da stampare o mostrare sullo schermo dello smartphone, oppure generare un pratico pulsante da incorporare in una pagina Web; questo, insieme alle commissioni inesistenti o quasi e all'assenza di spese di avvio del servizio, rende i bitcoin molto appetibili per i piccoli negozi via Internet e per le piccole transazioni private.

È anche possibile assegnare allo stesso portafogli più di un indirizzo, in modo da avere flussi di denaro suddivisi. Per evitare di dover trascrivere il complicatissimo indirizzo di un portafogli, si può inoltre creare un codice QR da stampare o mostrare sullo schermo dello smartphone, oppure generare un pratico pulsante da incorporare in una pagina Web; questo, insieme alle commissioni inesistenti o quasi e all'assenza di spese di avvio del servizio, rende i bitcoin molto appetibili per i piccoli negozi via Internet e per le piccole transazioni private.

Chi ha preoccupazioni di sicurezza, inoltre, troverà confortante il fatto che pagando in bitcoin non occorre affidare al venditore i dati della propria carta di credito o farli viaggiare via Internet e non è neanche necessario comunicare il proprio nome o indirizzo di e-mail (cosa invece necessaria con i sistemi alternativi). Ma attenzione: come già accennato e a differenza dei normali sistemi di pagamento, la cronologia di ogni transazione in bitcoin è pubblica e consultabile via Internet da chiunque. Per esempio, è sufficiente visitare blockchain.info oppure blockexplorer.com e immettere l'indirizzo di un portafogli o un indirizzo IP per vedere tutte le transazioni associate a quelle coordinate identificative.

La matematica che sta alla base del sistema bitcoin (la cosiddetta crittografia a chiave pubblica) non è particolarmente intuitiva e comporta delle conseguenze altrettanto poco evidenti. Per esempio, un portafogli virtuale è rubabile esattamente quanto un portafogli tradizionale: se il computer sul quale lo custodiamo viene violato da un attacco informatico o da un virus, i file che contengono il portafogli possono essere trasferiti altrove e utilizzati dal ladro, oppure l'intruso digitale può disporre un trasferimento verso il proprio portafogli. In tutti questi casi è estremamente difficile risalire al colpevole, e a differenza dei conti bancari non c'è nessun obbligo legale di rimborso.

Allo stesso modo, un danneggiamento o un guasto del computer contenente il portafogli di bitcoin può rendere illeggibile il portafogli stesso e quindi far perdere il valore contenuto. Anche dimenticarsi la password che protegge il proprio portafogli è quasi sempre fatale: in pratica non ci sono opzioni di recupero. Infine va ricordato che le transazioni in bitcoin non sono revocabili: una volta che un pagamento è stato fatto, non ci si può più ripensare, come è invece possibile in altri sistemi. In questo senso i bitcoin sono come il denaro contante tradizionale.

L'aspetto in assoluto meno intuitivo del sistema bitcoin è che in caso di furto della chiave privata del portafogli digitale il ladro può rubare non solo il suo contenuto attuale, ma anche quello futuro. Però c'è un modo semplice e sorprendente per tenere al sicuro il proprio portafogli digitale: stamparlo e riporlo in un luogo fisicamente sicuro. Siti come BitAddress.org e BitcoinPaperWallet.com offrono tutto quello che serve per generare una copia cartacea (ma leggibile con sistemi informatici, come scanner o fotocamere) di un portafogli per bitcoin.

La massa monetaria attuale di bitcoin equivale a circa un miliardo e mezzo di dollari: quasi nulla rispetto alle masse delle altre valute tradizionali. Eppure è sufficiente a impensierire alcune autorità politiche ed economiche. La ragione più immediata è che i bitcoin consentono transazioni anonime che possono agevolare attività criminali (traffico di droga o di armi) ma anche facilitare l'evasione fiscale o il gioco d'azzardo non autorizzato (l'FBI ha recentemente sequestrato circa 28 milioni di dollari in bitcoin appartenenti a Silk Road, un'organizzazione dedita allo spaccio di stupefacenti via Internet). Se dovessero prendere piede, sarebbe necessario ripensare drasticamente i sistemi fiscali e riaddestrare le forze dell'ordine per conoscere questo nuovo canale di crimine potenziale.

Ma oltre a questo c'è la preoccupazione che un successo dei bitcoin come valuta di scambio diretto e gratuito fra persone e aziende possa rendere inutili gli operatori delle carte di credito e le banche, eliminando il mercato delle commissioni sulle transazioni con la stessa tecnica con la quale la musica online ha soppiantato il mercato dei CD musicali.

Per contro, una riduzione del costo delle transazioni economiche via Internet potrebbe aprire nuove opportunità di lavoro e di commercio, soprattutto nei paesi emergenti e per le piccole imprese. Cosa ancora più insidiosa, i bitcoin, essendo slegati dalle altre valute convenzionali e non soggetti alle decisioni delle banche centrali, potrebbero rendere obsoleto l'attuale monopolio di queste banche centrali sull'emissione di moneta, come ipotizzato in un rapporto della Banca Centrale Europea sulle monete virtuali, che sottolinea che alcuni economisti ritengono che questo porterebbe a “un sistema monetario altamente efficiente nel quale coesisterebbero soltanto valute stabili”. Internet e l'informatica, insomma, produrrebbero un'altra trasformazione epocale della società oltre a quelle già compiute nel settore delle comunicazioni e della cultura. Staremo a vedere.

Sto testando i bitcoin, la controversa moneta virtuale che farebbe a meno di un'autorità centrale e che è oggetto di molte attenzioni da parte di chi la vede come uno strumento per terroristi e spacciatori di droga. Eppure ci sono molte organizzazioni non criminali che accettano bitcoin (Wikileaks e la Electronic Frontier Foundation, per esempio).

Se già usate bitcoin e volete darmi una mano con questo test, potete inviarmi una donazione (anche simbolica) a sostegno del Disinformatico qui:

17WDK1SMbRFu3e9vSADupjJ9J1E985rMf4

Grazie!

2013/11/02

Grazie a tutti coloro che mi hanno inviato qualche spicciolo in Bitcoin: sono riuscito a fare le prove che volevo e continuerò a testare il sistema. Nel frattempo ho realizzato per la Radiotelevisione svizzera un dossier dettagliato e un podcast sui bitcoin.

2014/01/29

NOTA: Dato che tutti i miei articoli sul sito di ReteTre sono al momento irraggiungibili, ripubblico qui l'articolo sui bitcoin che avevo pubblicato per l'emittente il 25 ottobre 2013.

Ieri il Consiglio federale ha “espresso dubbi in merito all'uso della moneta virtuale ‘bitcoin’, usata su Internet”, soprattutto perché questi bitcoin verrebbero usati per il riciclaggio di denaro o per finanziare attività criminali. Vari paesi premono per regolamentarli o vietarli. Ma che cos'è un bitcoin, e perché una moneta che non esiste fisicamente e non ha una banca centrale che la garantisca, esattamente come i soldi del Monopoli, si merita così tante attenzioni?

I bitcoin sono una valuta digitale inventata nel 2008 da uno sviluppatore che usa lo pseudonimo Satoshi Nakamoto. Il suo sito di riferimento è Bitcoin.org. Non ha un'autorità centrale e non è falsificabile o inflazionabile, perché i bitcoin sono autenticati da sistemi di crittografia distribuita e il loro numero è limitato intrinsecamente. È concepita principalmente per effettuare pagamenti via Internet, ma è usabile anche per transazioni locali.

Una transazione fatta con bitcoin ha numerosi vantaggi. Per esempio, avviene senza alcun intermediario e quindi consente pagamenti diretti tra persone, ha commissioni nulle o comunque molto più basse di altri sistemi, ed è utilizzabile in qualunque paese del mondo: basta che ci sia un accesso a Internet. Inoltre un conto in bitcoin non può essere bloccato e chiunque può averne uno. Altri sistemi di pagamento via Internet sono inaccessibili in alcuni paesi e i loro conti possono essere bloccati in caso di controversie o se si è personaggi non graditi agli operatori dei sistemi (come è successo per esempio a Wikileaks, i cui pagamenti tramite carte di credito sono stati congelati da Visa, Mastercard, Paypal e altri operatori).

Non c'è una zecca o una banca centrale che genera i bitcoin e li controlla: vengono prodotti in modo distribuito, da tutti gli utenti che partecipano al circuito di scambio di bitcoin (un po' come avviene per lo scambio di file nei circuiti peer-to-peer) usando un programma che si chiama “bitcoin miner”, letteralmente “minatore di bitcoin” (varie versioni sono scaricabili presso bitcoin.org/it/scarica).

Generare un bitcoin richiede calcoli molto complessi, e per evitare che vengano generati troppi bitcoin questa complessità aumenta progressivamente in modo automatico e c'è un limite matematico al numero di bitcoin che è possibile creare: non più di 21 milioni (il conteggio di quelli attualmente prodotti è presso blockchain.info/charts/total-bitcoins). Tutto il sistema è distribuito, senza un “cervello” centrale che possa creare vulnerabilità o dipendenze. Anche l'archivio delle transazioni è decentrato ed è inoltre pubblico e permanente.

Conviene smontare subito alcuni miti intorno ai bitcoin. Le normali transazioni fatte con questa moneta virtuale non sono realmente anonime: è piuttosto semplice risalire a chi vi ha partecipato, perché ogni movimento e ogni saldo di ogni portafogli di bitcoin sono pubblicamente consultabili per sempre e ogni singolo flusso di denaro virtuale è documentato e tracciabile (anche se i nomi sono cifrati).

Inoltre i bitcoin non sono usati soltanto dai criminali: associazioni come la Electronic Frontier Foundation e Wikileaks e servizi online regolari come Wordpress, Reddit e Baidu accettano donazioni e pagamenti in bitcoin (un elenco di altri siti che accettano bitcoin è presso www.spendbitcoins.com/places/). Fra l'altro, la tracciabilità e la natura pubblica delle transazioni in bitcoin rendono disagevole un uso che eluda le leggi vigenti, anche se esistono sistemi, come il tumbling, che permettono di far perdere le tracce di un flusso di bitcoin, esattamente come esistono sistemi per rendere impraticabile il tracciamento dei contanti e anche delle transazioni bancarie tradizionali.

Di per sé, i bitcoin sono neutrali quando un coltello da cucina: si prestano sia ad usi positivi, sia ad usi criminosi. Paradossalmente, una banconota tradizionale è invece molto più adatta dei bitcoin per gli illeciti, perché è davvero del tutto anonima, è scambiabile privatamente ed è quasi impossibile da tracciare, eppure nessuno si sogna di abolirla.

La prima cosa da fare per usare i bitcoin è, proprio come per i soldi normali, procurarsene un po' e metterli in un portamonete. Uno virtuale, s'intende: in questo caso si tratta di un particolare software, disponibile per Windows, Mac, Linux e Android. I vari portafogli virtuali per bitcoin si possono scaricare da Bitcoin.org, sono liberi e gratuiti e oltretutto completamente ispezionabili: si tratta di software open source, ossia è possibile vederne ogni singola istruzione informatica in un formato che un programmatore può decifrare per capirne il funzionamento e verificare che non contenga falle o trappole. Questa trasparenza è una buona forma di garanzia.

Si può possedere più di un portafogli, in modo da poter avere conti separati per le varie attività. Quando si ha almeno un portafogli per bitcoin si diventa un nodo della rete di calcolo distribuita sulla quale si basa il sistema di questa moneta virtuale.

Dopo aver installato il portafogli occorre mettergli dentro qualche soldo. Ci si può rivolgere a vari “uffici di cambio”, o exchange, che permettono di cambiare monete tradizionali (dollari, euro, franchi, per esempio) in bitcoin. Uno di questi uffici di cambio per bitcoin è Mt. Gox, dove si può creare un account gratuito, protetto da una password robusta, dando semplicemente un indirizzo di mail. Per poter effettuare depositi o prelievi, però, bisogna inviare un'immagine di un documento d'identità: altro che anonimato facile.

In sostanza, i bitcoin si acquisiscono in modo molto simile alle valute tradizionali, nelle quali sono riconvertibili passando sempre dagli “uffici di cambio” appositi. È vero che i tassi di cambio fra bitcoin e altre valute sono molto volatili: per esempio, a maggio 2013 un bitcoin valeva circa 125 dollari, mentre ora ne vale circa 202. Ma soprattutto in passato anche monete “reali” come la sterlina britannica o la lira italiana hanno subìto oscillazioni estreme e improvvise. Per cui il rischio di speculazione sui cambi dei bitcoin c'è, ma c'è anche con altre monete tradizionali.

La differenza fondamentale fra bitcoin e valute tradizionali emerge potentemente quando si tratta di fare o ricevere un pagamento. Mentre una transazione convenzionale via Internet richiede l'intermediazione di una banca o di un operatore analogo (per esempio Paypal), con i bitcoin il passaggio di denaro è diretto. Per ricevere un pagamento in bitcoin è sufficiente dare al debitore l'“indirizzo” pubblico del proprio portafogli virtuale, che ha un aspetto del tipo 175tWpb8K1S7NmH4Zx6rewF9WQrcZv245W; per inviare un pagamento, viceversa, basta conoscere l'indirizzo del portafogli del creditore.

È anche possibile assegnare allo stesso portafogli più di un indirizzo, in modo da avere flussi di denaro suddivisi. Per evitare di dover trascrivere il complicatissimo indirizzo di un portafogli, si può inoltre creare un codice QR da stampare o mostrare sullo schermo dello smartphone, oppure generare un pratico pulsante da incorporare in una pagina Web; questo, insieme alle commissioni inesistenti o quasi e all'assenza di spese di avvio del servizio, rende i bitcoin molto appetibili per i piccoli negozi via Internet e per le piccole transazioni private.

È anche possibile assegnare allo stesso portafogli più di un indirizzo, in modo da avere flussi di denaro suddivisi. Per evitare di dover trascrivere il complicatissimo indirizzo di un portafogli, si può inoltre creare un codice QR da stampare o mostrare sullo schermo dello smartphone, oppure generare un pratico pulsante da incorporare in una pagina Web; questo, insieme alle commissioni inesistenti o quasi e all'assenza di spese di avvio del servizio, rende i bitcoin molto appetibili per i piccoli negozi via Internet e per le piccole transazioni private.Chi ha preoccupazioni di sicurezza, inoltre, troverà confortante il fatto che pagando in bitcoin non occorre affidare al venditore i dati della propria carta di credito o farli viaggiare via Internet e non è neanche necessario comunicare il proprio nome o indirizzo di e-mail (cosa invece necessaria con i sistemi alternativi). Ma attenzione: come già accennato e a differenza dei normali sistemi di pagamento, la cronologia di ogni transazione in bitcoin è pubblica e consultabile via Internet da chiunque. Per esempio, è sufficiente visitare blockchain.info oppure blockexplorer.com e immettere l'indirizzo di un portafogli o un indirizzo IP per vedere tutte le transazioni associate a quelle coordinate identificative.

La matematica che sta alla base del sistema bitcoin (la cosiddetta crittografia a chiave pubblica) non è particolarmente intuitiva e comporta delle conseguenze altrettanto poco evidenti. Per esempio, un portafogli virtuale è rubabile esattamente quanto un portafogli tradizionale: se il computer sul quale lo custodiamo viene violato da un attacco informatico o da un virus, i file che contengono il portafogli possono essere trasferiti altrove e utilizzati dal ladro, oppure l'intruso digitale può disporre un trasferimento verso il proprio portafogli. In tutti questi casi è estremamente difficile risalire al colpevole, e a differenza dei conti bancari non c'è nessun obbligo legale di rimborso.

Allo stesso modo, un danneggiamento o un guasto del computer contenente il portafogli di bitcoin può rendere illeggibile il portafogli stesso e quindi far perdere il valore contenuto. Anche dimenticarsi la password che protegge il proprio portafogli è quasi sempre fatale: in pratica non ci sono opzioni di recupero. Infine va ricordato che le transazioni in bitcoin non sono revocabili: una volta che un pagamento è stato fatto, non ci si può più ripensare, come è invece possibile in altri sistemi. In questo senso i bitcoin sono come il denaro contante tradizionale.

L'aspetto in assoluto meno intuitivo del sistema bitcoin è che in caso di furto della chiave privata del portafogli digitale il ladro può rubare non solo il suo contenuto attuale, ma anche quello futuro. Però c'è un modo semplice e sorprendente per tenere al sicuro il proprio portafogli digitale: stamparlo e riporlo in un luogo fisicamente sicuro. Siti come BitAddress.org e BitcoinPaperWallet.com offrono tutto quello che serve per generare una copia cartacea (ma leggibile con sistemi informatici, come scanner o fotocamere) di un portafogli per bitcoin.

La massa monetaria attuale di bitcoin equivale a circa un miliardo e mezzo di dollari: quasi nulla rispetto alle masse delle altre valute tradizionali. Eppure è sufficiente a impensierire alcune autorità politiche ed economiche. La ragione più immediata è che i bitcoin consentono transazioni anonime che possono agevolare attività criminali (traffico di droga o di armi) ma anche facilitare l'evasione fiscale o il gioco d'azzardo non autorizzato (l'FBI ha recentemente sequestrato circa 28 milioni di dollari in bitcoin appartenenti a Silk Road, un'organizzazione dedita allo spaccio di stupefacenti via Internet). Se dovessero prendere piede, sarebbe necessario ripensare drasticamente i sistemi fiscali e riaddestrare le forze dell'ordine per conoscere questo nuovo canale di crimine potenziale.

Ma oltre a questo c'è la preoccupazione che un successo dei bitcoin come valuta di scambio diretto e gratuito fra persone e aziende possa rendere inutili gli operatori delle carte di credito e le banche, eliminando il mercato delle commissioni sulle transazioni con la stessa tecnica con la quale la musica online ha soppiantato il mercato dei CD musicali.

Per contro, una riduzione del costo delle transazioni economiche via Internet potrebbe aprire nuove opportunità di lavoro e di commercio, soprattutto nei paesi emergenti e per le piccole imprese. Cosa ancora più insidiosa, i bitcoin, essendo slegati dalle altre valute convenzionali e non soggetti alle decisioni delle banche centrali, potrebbero rendere obsoleto l'attuale monopolio di queste banche centrali sull'emissione di moneta, come ipotizzato in un rapporto della Banca Centrale Europea sulle monete virtuali, che sottolinea che alcuni economisti ritengono che questo porterebbe a “un sistema monetario altamente efficiente nel quale coesisterebbero soltanto valute stabili”. Internet e l'informatica, insomma, produrrebbero un'altra trasformazione epocale della società oltre a quelle già compiute nel settore delle comunicazioni e della cultura. Staremo a vedere.

“Perché ti scoccia se ti sorveglio? Hai qualcosa da nascondere?”

In tutto questo pasticcio delle intercettazioni statunitensi rivelate da Edward Snowden sento levarsi una puzza d'ipocrisia. Troppe volte i governanti (anche europei) hanno detto che la sorveglianza elettronica sistematica, il tracciamento di tutte le transazioni economiche e la raccolta a lungo termine di dati sono una necessità anche nelle società che si definiscono democratiche, perché c'è il terrorismo, e soprattutto hanno spesso zittito chi osava chiedere il rispetto del diritto fondamentale alla privacy insinuando che soltanto chi ha qualcosa da nascondere ha paura della sorveglianza.

È un mantra che sento ripetere anche a tante persone comuni, che sono indifferenti alla marea montante di rivelazioni su quanto siamo spiati perché, dicono, tanto non hanno nulla da nascondere.

La notizia di stasera, proveniente dal Guardian, è che l'NSA avrebbe spiato le comunicazioni telefoniche di almeno 35 leader politici e militari del mondo. È partito subito il coro degli indignati, in Francia e Germania (con Hollande e Merkel in testa) ma anche in Italia.

Cari politici, adesso che siete voi a essere intercettati, la cosa improvvisamente dà fastidio ed è uno scandalo inaccettabile. Ma scusate un momento: se non avete niente da nascondere, perché vi indignate?

È il solito teatrino della sicurezza: i politici strilleranno, manderanno lettere di ferma protesta a Washington, il governo americano giurerà che davvero non lo farà mai più (ma in realtà continuerà a farlo, perché così fan tutti – perlomeno tutti quelli che possono), i nostri governanti potranno vantarsi pubblicamente di aver risolto il problema e noi, che eleggiamo questi commedianti della sicurezza, faremo finta di crederci. E il teatrino riprenderà come prima, come fa da decenni. Che pena.

È un mantra che sento ripetere anche a tante persone comuni, che sono indifferenti alla marea montante di rivelazioni su quanto siamo spiati perché, dicono, tanto non hanno nulla da nascondere.

La notizia di stasera, proveniente dal Guardian, è che l'NSA avrebbe spiato le comunicazioni telefoniche di almeno 35 leader politici e militari del mondo. È partito subito il coro degli indignati, in Francia e Germania (con Hollande e Merkel in testa) ma anche in Italia.

Cari politici, adesso che siete voi a essere intercettati, la cosa improvvisamente dà fastidio ed è uno scandalo inaccettabile. Ma scusate un momento: se non avete niente da nascondere, perché vi indignate?

È il solito teatrino della sicurezza: i politici strilleranno, manderanno lettere di ferma protesta a Washington, il governo americano giurerà che davvero non lo farà mai più (ma in realtà continuerà a farlo, perché così fan tutti – perlomeno tutti quelli che possono), i nostri governanti potranno vantarsi pubblicamente di aver risolto il problema e noi, che eleggiamo questi commedianti della sicurezza, faremo finta di crederci. E il teatrino riprenderà come prima, come fa da decenni. Che pena.

|

| La postazione d'ascolto statunitense di Menwith Hill, nel Regno Unito (2003). |

2013/10/24

Sabato 26 a Milano parlo di complotti lunari. Bonus: in una focacceria

Questo sabato (dopodomani, 26 ottobre) alle 17 sarò alla Focacceria San Francesco di via San Paolo 15 a Milano per una conferenza dedicata specificamente al tema del complottismo lunare organizzata dal Rotaract Visconteo. Questa conferenza è distinta dall'incontro di lunedì 28 al Museoscienza insieme a Giovanni Caprara, che sarà dedicato alla riscoperta dell'avventura spaziale che ha portato un pezzo di Luna a Milano, non alle tesi di complotto.

La conferenza di sabato sarà seguita da un aperitivo alle 19:30. L'ingresso include conferenza e aperitivo e costa 15 euro: il ricavato sarà devoluto al Service Keep on Smiling, che si occupa di assistere i bambini ricoverati presso la Clinica De Marchi di Milano giocando con loro e intrattenendoli attivamente e sta raccogliendo fondi, insieme ad altre associazioni, per una borsa di studio per un ricercatore biologo che operi presso la Clinica e per l'acquisto di materiale per il reparto di pediatria.

È necessario confermare la propria presenza iscrivendosi per garantirsi un posto (vanno compilati almeno i primi due campi). Chi arriva senza essersi iscritto rischia di non poter entrare, perché verrà data precedenza a chi ha effettuato la registrazione.

Come consueto, porterò con me qualche copia del mio libro sui complotti lunari e delle penne USB con l'edizione più recente del mio documentario Moonscape (riprese restaurate del primo sbarco sulla Luna). Porterò le versioni in italiano, ma se a qualcuno interessano le edizioni in inglese (anche su carta), basta che me lo dica nei commenti qui sotto o via mail. A sabato!

La conferenza di sabato sarà seguita da un aperitivo alle 19:30. L'ingresso include conferenza e aperitivo e costa 15 euro: il ricavato sarà devoluto al Service Keep on Smiling, che si occupa di assistere i bambini ricoverati presso la Clinica De Marchi di Milano giocando con loro e intrattenendoli attivamente e sta raccogliendo fondi, insieme ad altre associazioni, per una borsa di studio per un ricercatore biologo che operi presso la Clinica e per l'acquisto di materiale per il reparto di pediatria.

È necessario confermare la propria presenza iscrivendosi per garantirsi un posto (vanno compilati almeno i primi due campi). Chi arriva senza essersi iscritto rischia di non poter entrare, perché verrà data precedenza a chi ha effettuato la registrazione.

Come consueto, porterò con me qualche copia del mio libro sui complotti lunari e delle penne USB con l'edizione più recente del mio documentario Moonscape (riprese restaurate del primo sbarco sulla Luna). Porterò le versioni in italiano, ma se a qualcuno interessano le edizioni in inglese (anche su carta), basta che me lo dica nei commenti qui sotto o via mail. A sabato!

2013/10/18

Sapere tutto di un utente Twitter: FollowerWonk

Questo articolo era stato pubblicato inizialmente il 18/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Followerwonk

è un sito che permette di esplorare in lungo e in largo gli account

Twitter: sia il proprio, sia quelli altrui. Anche senza iscriversi al

servizio (facendo login con il proprio account Twitter) è possibile

effettuare ricerche nelle descrizioni dei profili, per esempio

immettendo parole chiave che definiscano una professione o una

categoria e poi cercando, all'interno dei profili risultanti, chi ha

scritto il maggior numero di tweet, chi ha il maggior numero di

follower,

chi ha l'account più vecchio e chi ha la “social

authority” più alta.

Si possono

anche creare grafici che confrontano vari account Twitter, per

scoprire quanti sono i follower

condivisi e i followed

(utenti seguiti dagli account analizzati) in comune, insieme a tante

statistiche, come la percentuale di retweet o di tweet contenenti un

link. Nella sezione Analyze follower

è possibile generare una mappa della distribuzione geografica e

delle fasce d'età dei follower,

mentre in Track followers

si può produrre un grafico dell'evoluzione dei follower:

quanti ne arrivano, quanti se ne vanno, gli orari nei quali sono

maggiormente attivi, se sono uomini o donne, le lingue utilizzate e

altro ancora.

Alcuni di

questi servizi possono richiedere un account a pagamento,

specialmente se l'utente Twitter da analizzare ha un numero elevato

di follower.

C'è insomma da sbizzarrirsi se si tratta di misurare l'efficacia di

una presenza su Twitter o la significatività di un utente in questo

social network: gli appassionati di marketing faranno festa.

Facebook, nuove impostazioni di privacy per i teenager

Questo articolo era stato pubblicato inizialmente il 18/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

A partire dal 16 ottobre scorso, qualunque

contenuto pubblicato dagli utenti di Facebook che hanno meno di 17

anni sarà automaticamente visibile soltanto agli amici, ma sarà

anche possibile pubblicare contenuti visibili a chiunque. Prima di

questo cambiamento ogni post scritto da utenti che si dichiarano

minorenni era visibile anche agli amici di amici come impostazione

predefinita e non c'era l'opzione di rendere visibile a chiunque un

post.

Questa novità, annunciata

pochi giorni fa da Facebook, verrà attivata progressivamente a tutti

gli utenti. Da un lato, insomma, c'è un giro di vite sulla privacy:

i destinatari predefiniti sono d'ora in poi gli amici, invece degli

amici di amici. Dall'altro c'è un'apertura agli sconosciuti: diventa

possibile anche per i minorenni scrivere post pubblici. Questa nuova

possibilità, potenzialmente rischiosa, verrà accompagnata da un

avviso esplicito quando verrà selezionata.

LINK:

http://techland.time.com/2013/10/16/facebook-now-lets-teens-live-out-their-awkward-years-in-public/

Autoscatti? Mica sono una novità. Risalgono almeno al 1839

Questo articolo era stato pubblicato inizialmente il 18/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Nonostante la

dichiarazione

semiseria di Sir Paul McCartney di essere l'inventore del selfie,

ossia dell'autoritratto fotografico, fatta recentemente alla TV

statunitense, questo genere d'immagine, così popolare oggi nel bene

e nel male, è in realtà molto antico. Così antico che risale a

prima dell'invenzione della pellicola fotografica.

Uno degli

autoscatti più lontani nel tempo che si conoscano ci arriva infatti

dal 1839: è un dagherrotipo che ritrae il chimico Robert Cornelius.

Per tramandarci questo ritratto fu costretto a stare immobile per

parecchi minuti davanti alla macchina fotografica, perché i prodotti

chimici fotosensibili usati dalla dagherrotipia richiedevano tempi di

posa lunghissimi: è per questo che nelle foto antiche tutti hanno

espressioni serie.

Dal 1914,

invece, ci arriva un autoritratto di una giovane adolescente, che a

parte il vestiario potrebbe essere stata scattata da una teenager di

oggi: lo stesso uso dello specchio e lo stesso sguardo rivolto

appunto allo specchio anziché al mirino della fotocamera. Ma lei è

una teenager che ha fatto la storia, o meglio, l'ha subita: è la

principessa russa Anastasia Romanova, la cui breve vita avrà un

epilogo tragico nella Rivoluzione Russa.

Altrettanto

inquietanti sono gli autoscatti dei soldati della Grande Guerra,

realizzati spendendo non poco (la fotografia era ancora un privilegio

costoso) con la consapevolezza amarissima di sapere che

quell'immagine rischiava di essere l'unico ricordo che rimaneva ai

propri cari.

Se siete

affascinati da questi messaggi così personali che ci arrivano dal

passato e vi interrogate su come verranno interpretati dai posteri i

nostri autoscatti attuali, sfogliate la rassegna di queste immagini

d'epoca presso News.com.au.

Pirateria, i film più scaricati sono quelli meno disponibili legalmente

Questo articolo era stato pubblicato inizialmente il 18/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

I pirati del

cinema sono degli “scariconi” inguaribili? Una ricerca

basata sui dati recenti raccolti dai circuiti di distribuzione

alternativi (quelli che non remunerano le case cinematografiche)

sembra smentire questo luogo comune. Nessuno dei dieci film più

piratati di questa settimana è offerto in download da servizi

regolari come Netflix. Questa è la classifica:

1. Pacific Rim

2. White House Down

3. Elysium

4. The Internship

5. The Lone Ranger

6. Monsters University

7. The Mortal Instruments City of Bones

8. 2 Guns

9. After Earth

10. This is the End

Nessuno di

questi dieci, inoltre, è disponibile nei cinema degli Stati Uniti,

che sono il mercato di riferimento dell'indagine. Questo vuol dire

che l'unico modo per vederli è comperare il DVD (eccezion fatta per

tre di questi titoli).

Questi dati

possono essere interpretati come un'indicazione che gli utenti

piratano quello che non possono avere come download legale e non se

la sentono di pagare un DVD di prima visione a prezzo pieno, magari

per vederlo una sola volta, e soprattutto di doverselo andare a

comperare quando c'è ormai l'abitudine di poter vedere i film

tramite download legali.

Le vendite

dei DVD, infatti, stanno precipitando e l'approccio attuale di non

offrire per il noleggio digitale regolare i film subito dopo averli

tolti dalle sale, ma di aspettare ad offrirlo in modo da incoraggiare

gli acquisti di DVD, comincia a sembrare antiquato rispetto

all'immediatezza e alla comodità del download.

Ovviamente

gli scrocconi a qualunque costo ci sono eccome, e infatti titoli come

The Lone Ranger,

After Earth

e This is the End

sono in classifica nonostante siano disponibili per il noleggio in

streaming. Ma sono i consumatori a fare il mercato, e i consumatori

sembrano dire, secondo questi dati, che il modo migliore per

contrastare la pirateria audiovisiva è abbandonare i DVD e offrire

l'acquisto legale in download subito dopo la fine della disponibilità

nelle sale cinematografiche.

Asteroide ci colpirà nel 2032? Niente panico

Questo articolo era stato pubblicato inizialmente il 18/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Se una

testata autorevole come Time

lancia un titolo che dice “Questo

asteroide gigante potrebbe colpire la Terra entro vent'anni”,

il brivido di panico è un po' più giustificato di quando lo

annuncia, come capita spesso, qualche blog catastrofista.

L'asteroide

in questione è un macigno di circa 400 metri di diametro, denominato

2013 TV135, che è stato scoperto dieci giorni fa da un gruppo di

astronomi dell'Ucraina. La scoperta è stata confermata da altri

cinque gruppi di astronomi in vari paesi del mondo. La data d'impatto

prevista è il 26 agosto 2032 e l'esplosione sarebbe equivalente a 50

delle bombe atomiche più grandi mai fatte esplodere: circa 2500

megatoni.

È il caso di

correre verso le colline? Di costruirsi un rifugio nel cuore di una

montagna nell'Himalaya? Parrebbe di sì, fino al momento in cui si

legge tutto l'annuncio della rivista statunitense e si scopre che

“gli scienziati non sono certi che il pianetino

colpirà davvero la Terra”.

Se poi si va

a leggere una fonte tecnica, come il comunicato

stampa della NASA sulla stessa notizia, salta fuori che quel “non

sono certi che colpirà”

è in realtà un “sono praticamente sicuri che non

colpirà”. Le probabilità

calcolate dalla NASA sono infatti attualmente una su 63.000, e si

prevede che diminuiranno ulteriormente man mano che verranno raccolti

dati sulla traiettoria dell'oggetto.

Don

Yeomans, responsabile del Near-Earth Object Program Office della NASA

a Pasadena, in California, ha dichiarato che “l'attuale

probabilità di un mancato impatto è circa il 99,998%”.

Sonni tranquilli, dunque, ma con un pensiero grato a chi sorveglia il

cielo e magari uno meno grato a chi fa allarmismi ingannevoli.

2013/10/15

Le foto “temporanee” di Snapchat non sono temporanee. Ma che sorpresa

Questo articolo vi arriva grazie alla gentile donazione di “multijog” ed è stato aggiornato dopo la pubblicazione iniziale.

Sarebbe anche ora di piantarla di chiamarli “nativi digitali”, questi giovani d'oggi. Come se avessero chissà quale naturale, istintiva dimestichezza con il funzionamento degli aggeggi digitali. Certo, cliccano icone colorate e pigiano bottoni, ma con pochissime eccezioni non sanno un bel nulla dei principi di base dell'informatica. Chiedi loro anche solo cos'è un tag HTML e ti guardano come comparse prelevate di peso da Idiocracy.

Nativi dei miei stivali. Non che gli adulti siano molto meglio, s'intende; ma almeno non vengono etichettati coniando espressioni tanto trendy quanto vuote di significato.

L'unica accezione decente di “nativo digitale” sarebbe “persona che è nata quando le tecnologie digitali già erano capillarmente diffuse”, con la precisazione “ma non per questo ci capisce automaticamente qualcosa”. Ma è raro sentirla usata così. Mamme e papà adoranti contemplano il loro pargoletto che tocca iconcine sullo schermo touch e credono che questo faccia di lui un informatico provetto. Più in là gli faranno vedere Rocco invades Poland e penseranno che questo lo renderà un ginecologo sensibile e premuroso.

Fine del pistolotto da vecchietto. Passiamo alle cose concrete.

Prendiamo il caso di Snapchat, l'app che promette di mandare delle foto che scompaiono dal telefonino del destinatario entro un certo numero di secondi senza che sia possibile salvarle. Questi “nativi digitali” (e non solo loro, perché lo fanno anche molti adulti) si bevono la promessa e si mandano foto stra-intime con Snapchat pensando che vengano cancellate poco dopo e che sia impossibile salvarle. Che gonzi.

Se avessero un briciolo di conoscenza dell'informatica, saprebbero che un dato digitale è fatto apposta per essere duplicato facilmente e che una volta arrivato su un dispositivo che è al di fuori del loro controllo non ha alcuna garanzia di cancellazione. I bit son fatti così, e non c'è promessa di venditore che tenga.

Puntualmente, infatti, arriva l'app che permette di salvare le foto che non dovevano essere salvabili. Stavolta si chiama Snaphack. La trovate, almeno per ora, sull'App Store di Apple, accompagnata da un bel “ve l'avevamo detto” cantato dal Coro dei Nativi Analogici.

Fra l'altro, secondo Ars Technica SnapChat non purga affatto le foto dal dispositivo del destinatario dopo la loro scadenza: si limita a cambiarne l'estensione a .nomedia (nella cartella RECEIVED_IMAGES_SNAPS, su Android) e poi le cancella senza sovrascriverle o cifrarle. Per cui un po' di competenza nel recupero di file cancellati da un filesystem Android permette di recuperarle (anche se non è facilissimo, secondo TechCrunch). Utente avvisato, mezzo salvato.

Maggiori info: Business Insider, Heavy, BBC.

Sarebbe anche ora di piantarla di chiamarli “nativi digitali”, questi giovani d'oggi. Come se avessero chissà quale naturale, istintiva dimestichezza con il funzionamento degli aggeggi digitali. Certo, cliccano icone colorate e pigiano bottoni, ma con pochissime eccezioni non sanno un bel nulla dei principi di base dell'informatica. Chiedi loro anche solo cos'è un tag HTML e ti guardano come comparse prelevate di peso da Idiocracy.

Nativi dei miei stivali. Non che gli adulti siano molto meglio, s'intende; ma almeno non vengono etichettati coniando espressioni tanto trendy quanto vuote di significato.

L'unica accezione decente di “nativo digitale” sarebbe “persona che è nata quando le tecnologie digitali già erano capillarmente diffuse”, con la precisazione “ma non per questo ci capisce automaticamente qualcosa”. Ma è raro sentirla usata così. Mamme e papà adoranti contemplano il loro pargoletto che tocca iconcine sullo schermo touch e credono che questo faccia di lui un informatico provetto. Più in là gli faranno vedere Rocco invades Poland e penseranno che questo lo renderà un ginecologo sensibile e premuroso.

Fine del pistolotto da vecchietto. Passiamo alle cose concrete.

Prendiamo il caso di Snapchat, l'app che promette di mandare delle foto che scompaiono dal telefonino del destinatario entro un certo numero di secondi senza che sia possibile salvarle. Questi “nativi digitali” (e non solo loro, perché lo fanno anche molti adulti) si bevono la promessa e si mandano foto stra-intime con Snapchat pensando che vengano cancellate poco dopo e che sia impossibile salvarle. Che gonzi.

Se avessero un briciolo di conoscenza dell'informatica, saprebbero che un dato digitale è fatto apposta per essere duplicato facilmente e che una volta arrivato su un dispositivo che è al di fuori del loro controllo non ha alcuna garanzia di cancellazione. I bit son fatti così, e non c'è promessa di venditore che tenga.

Puntualmente, infatti, arriva l'app che permette di salvare le foto che non dovevano essere salvabili. Stavolta si chiama Snaphack. La trovate, almeno per ora, sull'App Store di Apple, accompagnata da un bel “ve l'avevamo detto” cantato dal Coro dei Nativi Analogici.

Fra l'altro, secondo Ars Technica SnapChat non purga affatto le foto dal dispositivo del destinatario dopo la loro scadenza: si limita a cambiarne l'estensione a .nomedia (nella cartella RECEIVED_IMAGES_SNAPS, su Android) e poi le cancella senza sovrascriverle o cifrarle. Per cui un po' di competenza nel recupero di file cancellati da un filesystem Android permette di recuperarle (anche se non è facilissimo, secondo TechCrunch). Utente avvisato, mezzo salvato.

Maggiori info: Business Insider, Heavy, BBC.

Labels:

EPIC FAIL,

nativi digitali,

privacy,

sicurezza

Come non far comparire il vostro nome nelle inserzioni di Google

Questo articolo vi arriva grazie alla gentile donazione di “maurizio.rond*” ed è stato aggiornato dopo la pubblicazione iniziale.

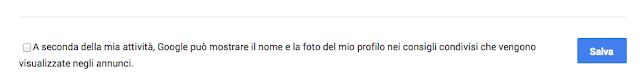

Se siete allarmati all'idea che prossimamente (dall'11 novembre) Google potrà usare il vostro nome e la vostra foto del profilo Google nelle proprie inserzioni, niente panico. Basta andare a questa sezione delle impostazioni dell'account, disattivare la casella di spunta A seconda della mia attività, Google può mostrare il nome e la foto del mio profilo nei consigli condivisi che vengono visualizzate [sic] negli annunci e poi cliccare su Salva. Così:

In ogni caso il vostro nome e la vostra foto possono essere usati soltanto in relazione a contenuti sui quali avete cliccato “+1” (l'equivalente in Google+ del “Mi piace” di Facebook) o avete fatto un commento o che avete deciso di seguire. Inoltre foto e nome verrebbero mostrati soltanto ai vostri amici e contatti in Google+.

Anche disattivando quest'impostazione, il nome e la foto possono essere usati altrove da Google, per esempio in Google Play, secondo l'annuncio di Google.

C'è chi sta protestando contro la novità usando un metodo originale: sostituire la propria foto con quella di Eric Schmidt (executive chairman di Google).

Se siete allarmati all'idea che prossimamente (dall'11 novembre) Google potrà usare il vostro nome e la vostra foto del profilo Google nelle proprie inserzioni, niente panico. Basta andare a questa sezione delle impostazioni dell'account, disattivare la casella di spunta A seconda della mia attività, Google può mostrare il nome e la foto del mio profilo nei consigli condivisi che vengono visualizzate [sic] negli annunci e poi cliccare su Salva. Così:

In ogni caso il vostro nome e la vostra foto possono essere usati soltanto in relazione a contenuti sui quali avete cliccato “+1” (l'equivalente in Google+ del “Mi piace” di Facebook) o avete fatto un commento o che avete deciso di seguire. Inoltre foto e nome verrebbero mostrati soltanto ai vostri amici e contatti in Google+.

Anche disattivando quest'impostazione, il nome e la foto possono essere usati altrove da Google, per esempio in Google Play, secondo l'annuncio di Google.

C'è chi sta protestando contro la novità usando un metodo originale: sostituire la propria foto con quella di Eric Schmidt (executive chairman di Google).

Ecco il libro sui cosmonauti perduti (ed ecco le copertine)

È stata lunga (in parte anche per colpa mia), ma alla fine ce l'abbiamo fatta: il libro di Luca Boschini che finalmente chiarisce le teorie e le dicerie sui presunti “cosmonauti perduti” (comprese quelle dei fratelli Judica-Cordiglia) è ora disponibile sia in forma cartacea, sia come e-book.

S'intitola Il mistero dei cosmonauti perduti – Leggende, bugie e segreti della cosmonautica sovietica e lo trovate da ordinare via Internet qui su Cicap.org rispettivamente a 14,90€ e 4,99€.

Quella che vedete qui accanto è la copertina finale, scelta fra tutte quelle pervenute a Luca e realizzate per passione dai lettori del Disinformatico, come raccontato qui. Le altre copertine proposte (quelle i cui autori hanno dato il permesso) sono pubblicate qui.

Buona lettura!

S'intitola Il mistero dei cosmonauti perduti – Leggende, bugie e segreti della cosmonautica sovietica e lo trovate da ordinare via Internet qui su Cicap.org rispettivamente a 14,90€ e 4,99€.

Quella che vedete qui accanto è la copertina finale, scelta fra tutte quelle pervenute a Luca e realizzate per passione dai lettori del Disinformatico, come raccontato qui. Le altre copertine proposte (quelle i cui autori hanno dato il permesso) sono pubblicate qui.

Buona lettura!

2013/10/14

FAQ: “Paolo, ma il blog ‘il Re della Bufala’ è tuo?

Da anni ricevo segnalazioni di lettori che cercano informazioni su Google usando il mio cognome come una delle parole chiave, in modo da trovare eventuali articoli scritti da me sull'argomento cercato, e incappano in un sito fake:

http://attivissimo-bufala blogspot it

che usa il titolo “Paolo Attivissimo il Re della Bufala”, imita la grafica del Disinformatico, usa la stessa piattaforma di blogging e pubblica una marea di scempiaggini complottiste (screenshot qui accanto).

Il blog ingannevole giace privo di aggiornamenti da novembre 2009 ma continua a confondere molti utenti, anche se i commenti in coda ai post sono piuttosto eloquenti.

Ho segnalato la questione a Google/Blogger come possibile furto d'identità, ma non c'è stato alcun risultato concreto, nonostante il fatto che il gestore del blog usi il mio vero nome e cognome nel proprio profilo e il fatto che il nome del blog causi confusione nei lettori. Forse rientra nel caso di “parodia o satira di persone” previsto dalle condizioni di Google.

Sia come sia, scrivo questo post per chiarire a chi mi segnala quel blog che:

Grazie a tutti, comunque, per l'interessamento!

Aggiornamento (2014/10/02): il blog è stato rimosso.

http://attivissimo-bufala blogspot it

che usa il titolo “Paolo Attivissimo il Re della Bufala”, imita la grafica del Disinformatico, usa la stessa piattaforma di blogging e pubblica una marea di scempiaggini complottiste (screenshot qui accanto).

Il blog ingannevole giace privo di aggiornamenti da novembre 2009 ma continua a confondere molti utenti, anche se i commenti in coda ai post sono piuttosto eloquenti.

Ho segnalato la questione a Google/Blogger come possibile furto d'identità, ma non c'è stato alcun risultato concreto, nonostante il fatto che il gestore del blog usi il mio vero nome e cognome nel proprio profilo e il fatto che il nome del blog causi confusione nei lettori. Forse rientra nel caso di “parodia o satira di persone” previsto dalle condizioni di Google.

Sia come sia, scrivo questo post per chiarire a chi mi segnala quel blog che:

- sono al corrente della sua esistenza

- non è roba mia

- non so chi c'è dietro

- l'ho già segnalato a Google come possibile abuso (e l'ho segnalato di nuovo a settembre 2014), ma senza risultato

- non ho tempo per insistere sulla questione, ma se volete provarci voi, non ho nulla in contrario

- Internet è fatta così

- una risata lo seppellirà

Grazie a tutti, comunque, per l'interessamento!

Aggiornamento (2014/10/02): il blog è stato rimosso.

Labels:

comunicazioni di servizio,

FAQ,

furto d'identità

Ci vediamo a Calavino il 18?

Venerdì 18 ottobre sarò al Teatro di Calavino (TN), alle 20:30, per un incontro pubblico sul tema degli inganni e autoinganni del giornalismo nell'era di Internet e su come difendersi da bufale, incompetenze, propaganda, sensazionalismo e comunicatori sottopagati.

I dettagli sono qui; l'incontro si tiene nell'ambito della Settimana della Cooperazione organizzata dalla Cassa Rurale della Valle dei Laghi.

I dettagli sono qui; l'incontro si tiene nell'ambito della Settimana della Cooperazione organizzata dalla Cassa Rurale della Valle dei Laghi.

La cometa ISON è “scortata” da due oggetti. Sono i neuroni dei fUFOlogi

Questo articolo vi arriva grazie alla gentile donazione di “maxwell49”.

Stanno comparendo già da un po' articoli e post deliranti come questo su Antikitera.net, tratto da CentroMeteoItaliano, secondo i quali la cometa ISON sarebbe “scortata da due oggetti sconosciuti” che sarebbero “a forma di sigaro”.

Il fenomeno sarebbe documentato da un video ripreso da “un radar spaziale cinese”.

Cosa sia di preciso un “radar spaziale cinese” non è spiegato, né viene chiarito come facciano i cinesi ad avere immagini così dettagliate di un oggetto relativamente piccolo (circa 5 km di nucleo) che si trova a 262 milioni di chilometri dalla Terra (dati WolframAlpha di oggi), quando l'immagine radar migliore di un asteroide largo 1 chilometro e 32 volte più vicino (acquisita ad Arecibo) è questa.

La tesi della “scorta” cometaria è diffusa da molti altri siti (basta cercare "Chinese space radar" comet ison), ma non c'è nessun sito astronomico serio che ne parli. Lascio a voi decidere se il silenzio collettivo degli astronomi è dovuto a una congiura mondiale o al fatto che l'annuncio è una corbelleria.

Altri dettagli e analisi sono su Godlikeproductions.

Stanno comparendo già da un po' articoli e post deliranti come questo su Antikitera.net, tratto da CentroMeteoItaliano, secondo i quali la cometa ISON sarebbe “scortata da due oggetti sconosciuti” che sarebbero “a forma di sigaro”.

Il fenomeno sarebbe documentato da un video ripreso da “un radar spaziale cinese”.

Cosa sia di preciso un “radar spaziale cinese” non è spiegato, né viene chiarito come facciano i cinesi ad avere immagini così dettagliate di un oggetto relativamente piccolo (circa 5 km di nucleo) che si trova a 262 milioni di chilometri dalla Terra (dati WolframAlpha di oggi), quando l'immagine radar migliore di un asteroide largo 1 chilometro e 32 volte più vicino (acquisita ad Arecibo) è questa.

La tesi della “scorta” cometaria è diffusa da molti altri siti (basta cercare "Chinese space radar" comet ison), ma non c'è nessun sito astronomico serio che ne parli. Lascio a voi decidere se il silenzio collettivo degli astronomi è dovuto a una congiura mondiale o al fatto che l'annuncio è una corbelleria.

Altri dettagli e analisi sono su Godlikeproductions.

2013/10/13

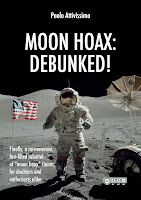

Adesso smonto i complotti lunari in inglese anche su carta

Ci ho messo quasi quattro anni, ma alla fine ce l'ho fatta: ho trovato il tempo di scrivere e impaginare anche in edizione inglese il mio libro dedicato alle tesi di complotto intorno agli sbarchi sulla Luna.

Se vi interessa questa versione cartacea o avete qualche amico anglofono al quale volete regalarla, la trovate qui su Lulu.com. Tenete presente, comunque, che è disponibile anche come e-book per Kindle qui su Amazon e in versione gratuita PDF ed EPUB light (con immagini a risoluzione ridotta) sostenuta dalle donazioni.

L'edizione italiana, già in circolazione da tempo e periodicamente aggiornata, resta a disposizione qui come PDF ed EPUB light e come libro cartaceo ed e-book.

Se vi interessa questa versione cartacea o avete qualche amico anglofono al quale volete regalarla, la trovate qui su Lulu.com. Tenete presente, comunque, che è disponibile anche come e-book per Kindle qui su Amazon e in versione gratuita PDF ed EPUB light (con immagini a risoluzione ridotta) sostenuta dalle donazioni.

L'edizione italiana, già in circolazione da tempo e periodicamente aggiornata, resta a disposizione qui come PDF ed EPUB light e come libro cartaceo ed e-book.

Labels:

Creative Commons,

e-book,

libri,

lunacomplottismo,

spazio

SpaceX: razzo Grasshopper decolla, sale a 750 m e riatterra

Nuovo record di arrampicata per Grasshopper, il razzo sperimentale riutilizzabile di SpaceX in grado di tornare al punto di partenza e atterrare verticalmente, proprio come nei film di fantascienza classici (compresa la fiammella laterale tipica degli effetti speciali dei film di serie B). Lunedì scorso Grasshopper è salito fino a 744 metri ed è poi atterrato dolcemente sul punto di partenza. Le riprese ravvicinatissime dall'esacottero sono splendide.

Lo scopo finale è ridurre i costi dei lanci spaziali usando razzi il più possibile riutilizzabili invece degli attuali usa-e-getta. Immaginatevi quanto sarebbe proibitivo viaggiare se dovessimo distruggere e ricomprare l'auto o l'aereo ogni volta che ci spostiamo.

2013/10/12

Disinformatico radiofonico del 2013/10/11

Come ti arresto il guardone delle webcam. Lei è Cassidy Wolf, diventata celebre per due ragioni. La prima è che è stata eletta Miss Teen USA. La seconda è che è stata spiata in camera propria, mentre si svestiva, tramite la webcam del suo computer.Il guardone ha registrato le immagini e le ha inviate via mail alla ragazza, minacciando di trasmetterle a tutti gli amici della miss se lei non gli avesse mandato altre immagini di “buona qualità” (indovinate in che senso) o se non fosse andata in video su Skype con lui per fare quello che le chiedeva (continua).

Facebook: basta utenti invisibili e arriva la ricerca completa nei post pubblici. Nel prossimo futuro sarà possibile cercare qualunque post e aggiornamento di stato mai scritto su Facebook come post pubblico e i nostri amici potranno cercare tutti i post che abbiamo condiviso con loro. Sparisce, insomma, l'oblio prodotto dall'accumulo cronologico di post. Inoltre è già stata rimossa un'opzione che permetteva a un utente di non essere trovato se veniva cercato in base al nome e cognome (dettagli).

La T-shirt contro il riconoscimento facciale. Una proposta originale per confondere i sistemi automatici di riconoscimento dei volti, considerati spesso troppo invasivi da parte di molti utenti, per esempio quando vengono usati nei social network per consentire il tagging automatico delle foto: indossare una T-shirt decorata con volti di sosia di persone famose (dettagli).

WhatsApp, cifratura dei messaggi fallata (di nuovo). La popolarissima app di messaggistica WhatsApp è ancora nei guai per i buchi nella sicurezza apparentemente promessa ai propri utenti. Lo ha scoperto uno studente olandese: WhatsApp usa una cifratura inadeguata (RC4, che ha falle note) e genera una sorta di one-time pad... che viene riusato (dettagli).

Super Mario in HTML5: giocare nel browser senza installare nulla. L'HTML5 è il futuro standard per la creazione di pagine Web. Molto promettente, ma se volete una demo subito di quello che si potrà fare con questo nuovo standard, provate Full Screen Mario. Non occorre Flash o Java, ma solo un browser compatibile (Chrome).

Il podcast della puntata è scaricabile qui.

Facebook: basta utenti invisibili e arriva la ricerca completa nei post pubblici. Nel prossimo futuro sarà possibile cercare qualunque post e aggiornamento di stato mai scritto su Facebook come post pubblico e i nostri amici potranno cercare tutti i post che abbiamo condiviso con loro. Sparisce, insomma, l'oblio prodotto dall'accumulo cronologico di post. Inoltre è già stata rimossa un'opzione che permetteva a un utente di non essere trovato se veniva cercato in base al nome e cognome (dettagli).

La T-shirt contro il riconoscimento facciale. Una proposta originale per confondere i sistemi automatici di riconoscimento dei volti, considerati spesso troppo invasivi da parte di molti utenti, per esempio quando vengono usati nei social network per consentire il tagging automatico delle foto: indossare una T-shirt decorata con volti di sosia di persone famose (dettagli).

WhatsApp, cifratura dei messaggi fallata (di nuovo). La popolarissima app di messaggistica WhatsApp è ancora nei guai per i buchi nella sicurezza apparentemente promessa ai propri utenti. Lo ha scoperto uno studente olandese: WhatsApp usa una cifratura inadeguata (RC4, che ha falle note) e genera una sorta di one-time pad... che viene riusato (dettagli).

Super Mario in HTML5: giocare nel browser senza installare nulla. L'HTML5 è il futuro standard per la creazione di pagine Web. Molto promettente, ma se volete una demo subito di quello che si potrà fare con questo nuovo standard, provate Full Screen Mario. Non occorre Flash o Java, ma solo un browser compatibile (Chrome).

Il podcast della puntata è scaricabile qui.

Il CICAP abbraccia la magia. Quella vera. Stasera

È un viaggio nel tempo che fa scoprire quanto i giochi di prestigio di 300, 500, ma anche di più di 2000 anni fa restino vivi ed attuali. Io l'ho visto all'opera e il suo spettacolo è davvero notevole per il suo talento di accompagnare gli effetti di illusionismo al racconto della loro storia secolare. Ci si diverte, ci si meraviglia e intanto s'impara.

Il biglietto intero costa 20 €; il ridotto (ragazzi fino a 14 anni e adulti oltre i 65) 15 €. Se vi interessa prenotare telefonicamente o via Internet, trovate tutti i dettagli qui sul sito del CICAP. Sì, il sito del CICAP: perché l'illusionismo e la sua conoscenza fanno parte del bagaglio utile di chiunque sia interessato ai misteri e perché anche gli scettici allegri amano farsi incantare, ogni tanto. Nel foyer del teatro sarà presente una postazione CICAP dove sarà possibile aderire al Comitato, rinnovare la propria adesione, prendere contatto con il CICAP-Lombardia e abbonarsi alla rivista Magia.

2013/10/11

Super Mario in HTML5: giocare nel browser senza installare nulla

Questo articolo era stato pubblicato inizialmente il 11/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

L'HTML5 è il

futuro standard per la creazione di pagine Web: promette contenuti

più multimediali senza ricorrere ad accessori (plug-in)

esterni, come Java, Flash o Silverlight, lenti e vulnerabili. Ma non

occorre aspettare il futuro: molti dispositivi, sia smartphone sia

computer tradizionali, sono già compatibili con HTML5 e permettono

di vedere subito come sarà l'aspetto futuro del Web.

Parlarne in

astratto, però, non è efficace e illuminante quanto vederne una

dimostrazione concreta. Josh

Goldberg ha creato per questo Full Screen Mario: una

ricostruzione completa del videogioco classico che usa esclusivamente

le funzionalità di HTML5 per giocare dentro il browser (è

necessario Google Chrome o altro browser che supporti pienamente

HTML5). Potete creare nuovi livelli in un editor (anch'esso basato su

HTML5), scaricare il software

per modificarlo o semplicemente sbizzarrirvi con i livelli di gioco

già pronti.

Non c'è

bisogno di scaricare o installare il gioco: si apre come se fosse una

pagina Web tradizionale. Provatelo presso www.fullscreenmario.com.

Buon divertimento.

WhatsApp, cifratura dei messaggi fallata (di nuovo)

Questo articolo era stato pubblicato inizialmente il 11/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

La

popolarissima app di messaggistica WhatsApp è ancora nei guai per i

buchi nella sicurezza apparentemente promessa ai propri utenti. Già

in passato era emerso che la cifratura di WhatsApp che dovrebbe

garantire che i messaggi non siano intercettabili e leggibili da

altri utenti era risultata lacunosa e che la società che gestisce

WhatsApp raccoglieva e conservava troppi dati dalle rubriche degli

utenti. La cifratura di WhatsApp era stata cambiata, ma anche quella

nuova ha dei problemi fondamentali, secondo le ricerche pubblicate

dallo studente di matematica e informatica olandese Thijs

Alkemade.

Se in passato

le chiavi crittografiche di WhatsApp si erano basate incautamente su

dati facilmente reperibili (e trasmessi in chiaro) come il codice

IMEI identificativo del cellulare o il MAC address del dispositivo

mobile, stavolta viene usata una cifratura inadeguata (RC4, che ha

falle note) che oltretutto genera una chiave di sessione che viene

usata per cifrare sia i messaggi trasmessi, sia quelli ricevuti: un

errore fondamentale, perché queste chiavi di sessione sono, per

definizione, da usare una sola volta (sono simili agli one-time

pad, che come dice il nome

sono pensati per essere utilizzati una singola occasione e poi

sostituiti).

Riutilizzare

la stessa chiave significa che chiunque riesca a intercettare uno

scambio di messaggi cifrati li può decifrare con un'operazione di

calcolo banalissima (una serie di XOR).

In altre

parole, chi usa WhatsApp dovrebbe presumere che tutto quello che

scrive, legge, invia o riceve non abbia alcuna garanzia di privacy o

segretezza.

La T-shirt contro il riconoscimento facciale

Questo articolo era stato pubblicato inizialmente il 11/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Una proposta

originale per confondere i sistemi automatici di riconoscimento dei

volti, considerati spesso troppo invasivi da parte di molti utenti,

per esempio quando vengono usati nei social network per consentire il

tagging automatico delle foto: indossare una T-shirt decorata con

volti di sosia di persone famose.

È la

proposta-provocazione dell'olandese Simone

C. Nyquille, realizzata nell'ambito della sua tesi in design

presso il Sandberg Institute di Amsterdam. Fatte e stampate su

misura, costano circa 65 dollari. L'idea di fondo è creare “uno

strumento di protezione della privacy che non richieda grande sforzo”

per l'uso.

Secondo

Nyquille, più è aderente la T-shirt, più è efficace nel

confondere i sistemi di riconoscimento facciale. Un'altra idea

originale di Nyquille è una serie di lenti a contatto riflettenti,

che rimandano verso la fotocamera una luce accecante se vengono fatte

foto con il flash. Se volete saperne di più sulla T-shirt o volete

crearne una personalizzata, trovate tutte le informazioni presso

realface.s-c-n.biz.

http://nakedsecurity.sophos.com/2013/10/03/creepy-t-shirts-designed-to-baffle-facebook-facial-reconition-software

Come ti arresto il guardone dalla webcam

Questo articolo era stato pubblicato inizialmente il 11/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Lei è

Cassidy Wolf, diventata celebre per due ragioni. La prima è che è

stata eletta Miss Teen USA. La seconda è che è stata spiata in

camera propria, mentre si svestiva, tramite la webcam del suo

computer.

Il guardone

ha registrato le immagini e le ha inviate via mail alla ragazza,

minacciando di trasmetterle a tutti gli amici della miss se lei non

gli avesse mandato altre immagini di “buona

qualità" (indovinate

in che senso) o se non fosse andata in video su Skype con lui per

fare quello che le chiedeva.

Cassidy non

si è piegata al ricatto ma ha chiamato l'FBI, che ha trovato sul

laptop della ragazza due RAT, ossia due software ostili di comando a

distanza, scaricati e installati non si sa bene come. Rintracciare

chi li stava usando non è stato facile: le mail provenivano da un

indirizzo non tracciabile. Ma il guardone ha commesso un errore,

perché le sue sessioni di voyeurismo passavano da No-ip.org, che ha

fornito i dati delle sessioni all'FBI.

L'account

No-ip.org usato per quelle sessioni era intestato a un signor

Abrahams con l'alias "cutefuzzypuppy".

A quel punto è stato sufficiente fare una ricerca in Google con

quell'alias per scoprire i messaggl pubblici lasciati dallo spione e

fare una capatina su Facebook per trovare il profilo di Jared, figlio

diciannovenne del signor Abrahams. Lo hanno pedinato a scuola, in

California, e hanno scoperto, grazie alla collaborazione dei servizi

informatici dell'istituto, che il giovane si era collegato ai

computer delle vittime usando i PC scolastici. Jared è stato

arrestato.

Quel

"vittime", al plurale, è purtroppo corretto: l'FBI ha

infatti trovato

altre ragazze spiate da Jared Abrahams. Fra l'altro, Cassidy Wolf non

aveva alcun sentore di essere sorvegliata tramite la webcam del

computer perché la spia della telecamera non si accendeva quando

Abrahams la usava per guardarla. Jared aveva infatti raccolto

informazioni su quali marche e modelli di laptop potevano essere

comandati in modo da accendere la webcam senza far illuminare la

spia.

Facebook: basta utenti invisibili, arriva la ricerca completa nei post pubblici

Questo articolo era stato pubblicato inizialmente il 11/10/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Nel prossimo

futuro sarà possibile cercare qualunque post e aggiornamento di

stato mai pubblicato au Facebook, grazie a Graph

Search, un'opzione che

viene progressivamente attivata a tutti gli utenti che usano

l'inglese come lingua per l'interfaccia di Facebook. Lo ha annunciato

il social network pochi giorni fa. Saranno possibili ricerche in base

alla cronologia ("all of my posts from 2012",

per esempio), ai partecipanti o alla posizione geografica.

Con questa

nuova opzione diventerà cercabile tutto quello che è stato

condiviso con la persona che effettua la ricerca ma soprattutto tutti

i i post pubblici (quelli visibili senza aver ottenuto l'amicizia di

chi li ha scritti). I post pubblici saranno insomma analizzabili per

aggregazione e non ci sarà più l'oblio prodotto dal passare del

tempo che rendeva difficile scorrere la cronologia alla ricerca di un

post specifico.

Fate quindi

attenzione alle impostazioni dei vostri post e assicuratevi che siano

pubblici soltanto quelli che volete davvero condividere con chiunque.

Se volete ripassare i livelli di visibilità dei vostri post,

cliccate sul lucchettino nella barra superiore di Facebook, scegliete

Chi può vedere le mie cose?

e poi Usa il registro attività.

Nel frattempo

Facebook ha già rimosso un'altra funzione: l'opzione che permetteva

di rendersi irreperibili a chi ci cercava tramite nome e cognome.

Nelle Impostazioni sulla privacy potevate scegliere, nella colonna di

sinistra, la sezione Privacy

e da lì decidere chi poteva trovarvi su Facebook. D'ora in poi non

ci si potrà più nascondere. Secondo l'annuncio

di Facebook, non lo facevano in molti ed è per questo che l'opzione

è stata rimossa.

http://readwrite.com/2013/10/10/facebook-privacy-setting-checkup#awesm=~ojW173PStbnAbi

http://techland.time.com/2013/10/10/facebook-no-longer-lets-users-hide-their-profiles-in-search/

http://newsroom.fb.com/News/735/Reminder-Finishing-the-Removal-of-an-Old-Search-Setting

2013/10/08

Pensare prima di postare: @needadebitcard

Questo articolo vi arriva grazie alla gentile donazione di “stefano” ed è stato aggiornato dopo la pubblicazione iniziale.

Conoscete @needadebitcard? È un account Twitter che raccatta e ripubblica qualunque tweet pubblico contenga parole che descrivano una carta di credito o debito accompagnata da un'immagine.

Vedere così gli atti di furbizia di chi si vanta col mondo intero di aver ricevuto la propria nuova carta di credito e ne pubblica una foto, con tanto di numeri e data di scadenza, è ormai un classico che fa riflettere su quanto sia evidentemente difficile, per molta gente, pensare alle conseguenze dei propri atti.

Poco fa, però, qualcuno ha voluto dare ancora di più:

Sì, avete capito bene. È una richiesta di aiuto perché la persona ha rovesciato del solvente per unghie sulla propria carta di credito. Che già in sé non è una grande furbata, ma pazienza.

Il bello è che la richiesta include una foto della carta. Non una foto qualsiasi, ma una del retro della carta. Che ha quindi in bella mostra non solo il numero della carta, la sua data di scadenza e il nome e cognome della persona (visibili perché impressi in rilievo nello spessore della carta), ma anche il codice CVV.

L'utente ha insomma pubblicato volontariamente tutti i dati necessari per consentire a chiunque di usare fraudolentemente la carta. I dati erano perfettamente leggibili nell'immagine originale, che qui ho degradato e ridotto per sicurezza. Il tweet originale è stato rimosso dall'utente dietro mio consiglio.

Quando si cerca di spiegare la sicurezza informatica, questo è il genere di mentalità con il quale si ha troppo spesso a che fare. Sono senza parole.