Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2013/11/29

Internauti europei: tre su quattro usano la stessa password per più siti

Trasmissione dati in roaming con roaming dati disattivato

I risultati del WeChat Challenge

Datagate: il mito di non avere niente da nascondere

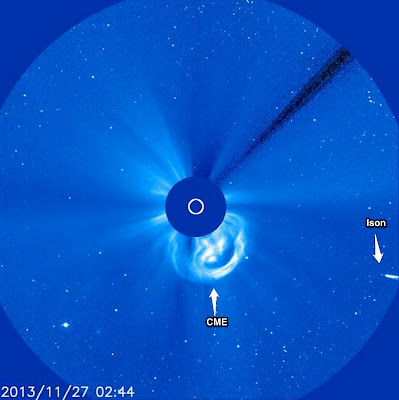

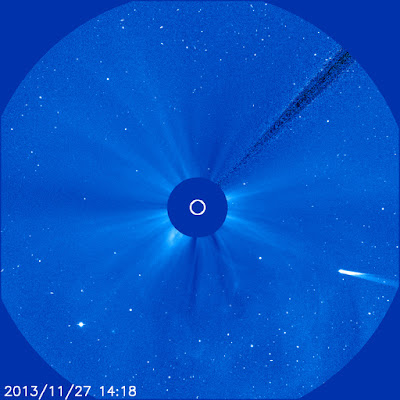

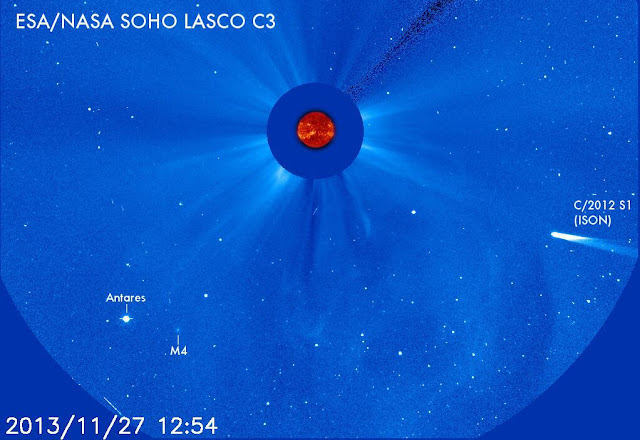

Cometa ISON data per spacciata, ma qualcosa riemerge dal tuffo verso il Sole

|

| Credit: NASA / ESA / SOHO / Emily Lakdawalla |

Poche ore fa la cometa ISON ha raggiunto la distanza minima dal Sole (il circolo bianco al centro di quest'animazione) e per un po' si è temuto che si fosse disintegrata. Ma le immagini più recenti sembrano mostrare che qualcosa è rimasto. L'animazione, davvero spettacolare, viene dal blog di Emily Lakdawalla su Planetary.org.

2013/11/28

Roberto Formigoni ritwitta chiappe: lezione di sicurezza informatica

Ilarità a parte, l'incidente dimostra che il concetto di sicurezza dei dispositivi digitali non è ancora ben chiaro a chi governa e fa politica. Stavolta è andata bene (se vogliamo dare per buona la giustificazione di Formigoni): solo (si fa per dire) retweet di siti porno decisamente ridicoli e imbarazzanti.

Ma sarebbe stato altrettanto facile iniettare malware di ogni genere su quel telefonino (ammesso che i tweet non siano causati appunto di malware che fa spamming). O rubarne la rubrica con i numeri. O copiarne i messaggi e le mail private. Magari fare una richiesta di reset delle password per i siti e i servizi usati da Formigoni e colleghi e prenderne il controllo, leggerne il contenuto, postare notizie false devastanti. In confronto a quello che sarebbe stato possibile fare, ritwittare a 68.417 follower due chiappe che abbracciano un palo è davvero niente.

Insomma, uno smartphone andrebbe trattato con la stessa cura che si ha per le chiavi di casa e il portafoglio: non va mai lasciato incustodito, perché offre accesso a troppe informazioni sensibili. Speriamo che la lezione sia stata imparata.

2013/11/27

Beppe Grillo prende(va) in giro i seguaci delle scie chimiche

Grazie a Giornalettismo per la chicca.

La cometa ISON corre verso il Sole

E guardate questa GIF animata su Spaceweather:

Impressionante. Un'altra, più estesa e personalizzabile, è qui (grazie a latente per la segnalazione).

Tanto per darvi un po' di geografia celeste (via @SungrazerComets):

Domani è il giorno decisivo in cui ISON avrà la distanza minima dal Sole. Seguitela su questi link: NASA SOHO Realtime, The Wire, Planetary.org, Nasa.gov/ison. Molte info e mappe per vederla sono su NightSkyInfo. Non dimenticate il calcolatore in tempo reale di velocità e distanza, che indica ora una velocità di 148 km al secondo, ossia più di mezzo milione di chilometri l'ora.

Questa animazione arriva da NASA Goddard Images:

I complottismi distraggono dalle cospirazioni reali

Sull'International Business Times è uscita un'intervista in italiano al sottoscritto, a firma di Alessandro Martorana, nella quale parlo di complottismi, complottisti e debunker e dei danni sociali causati dal cospirazionismo che spinge a sprecare risorse a rincorrere complotti inesistenti intanto che quelli reali avvengono sotto il naso dei complottisti e instilla paure idiote nei confronti di rimedi fondamentali come le vaccinazioni.

Chiarisco, a titolo preventivo viste le polemiche passate, che l'intervista è una trascrizione sostanzialmente testuale di quello che ho detto telefonicamente e via Skype all'intervistatore. Le mie dichiarazioni sono state fatte a voce, di getto, non per iscritto, e vanno lette tenendo presente questo fatto. Mi tocca dirlo, altrimenti c'è gente che s'attacca a queste cose per accusarmi di usare un italiano scritto scadente e impreciso. Buona lettura.

2022/01/14: Dai commenti mi arriva la segnalazione che l’intervista non è più disponibile sull’IBT. Tuttavia ne esiste una copia archiviata presso Archive.org, che riporto qui sotto escludendo le immagini (che trovate su Archive.org).

"Scie chimiche e teorie del complotto distraggono dai problemi reali", intervista a Paolo AttivissimoDi Alessandro Martorana | 27.11.2013 10:51 CET

Paolo Attivissimo è un nome che, nella comunità italiana di internet, è molto ben conosciuto, come testimoniato dai tre Macchianera Awards vinti nel 2008, 2009 e 2013 con il suo blog "Il Disinformatico" come Miglior Sito Tecnico-Divulgativo. Giornalista, consulente informatico e divulgatore scientifico, il blogger italo-britannico (è infatti nato a York, ma risiede in Svizzera) è molto conosciuto in rete per la sua attività di debunker ossia, come lui stesso si definisce sul suo sito, cacciatore di bufale.

IBTimes Italia ha avuto l'opportunità di intervistare Attivissimo sul tema delle teorie del complotto e sulla loro enorme diffusione, una questione che avevamo già affrontato nei giorni scorsi in occasione del 50° anniversario dell'omicidio di John Kennedy, un evento che ha generato una serie quasi infinita di "conspiracy theory".

Partiamo proprio dalla basi: ci può dare una definizione di "Teoria del complotto"?

Una teoria del complotto è una ricostruzione di un evento basata su una selezione scorretta dei fatti, o addirittura su fatti che non sono tali, cioè fasulli. La differenza tra una tesi di complotto e una ricostruzione da detective, per così dire, di un evento, è l'approccio: il cospirazionista parte da una tesi preconcetta, poi sceglie i fatti che gli fanno comodo, che confermano la sua idea preconcetta. Mentre il ricercatore, che vuole capire come sono andate le cose, prima raccoglie tutti i fatti, e poi su quelli cerca di costruire una tesi che soddisfi tutti i fatti conosciuti, e non soltanto un sottoinsieme.

Qual è invece la definizione di "debunker"? Le va bene come definizione di ciò di cui si occupa?

Si, va benissimo: "debunker" per alcuni è un termine denigratorio, ma la cosa non mi turba affatto. Il debunker è semplicemente qualcuno che cerca di fare chiarezza su un singolo, specifico aspetto di una tesi di complotto. Ad esempio, il lavoro del debunker è proprio quello di andare a prendere un'affermazione fatta dai sostenitori delle tesi di complotto e vedere se quella affermazione è valida, se ci sono dei riscontri sulla base dei fatti, se c'è un riscontro logico, se ci sono delle perizie o qualche altro dato tecnico che ci permette di confermare o smentire quello che è stato asserito dai sostenitori delle tesi alternative.

Faccio giusto un esempio: se qualcuno mi viene a dire che il buco nel Pentagono dell'11 settembre è troppo piccolo, si dice: "Bene, questa è l'affermazione, andiamo a vedere se è vera". Ci può passare un aereo di linea da quel buco? Secondo i cospirazionisti il buco è largo 5 o 6 metri. Poi si vanno a vedere le fotografie della breccia prima del crollo della facciata, ed emerge che la breccia è larga circa 35 metri, vale a dire l'equivalente di un aereo di linea come il Boeing 757. Si tratta di questo: si fa un controllo delle affermazioni. Lo si fa sia per le tesi cospirazioniste sia per le ricostruzioni ufficiali, per carità. Si fa imparzialmente dovunque ci sia un sospetto che ci sia qualcosa di mal spiegato o interpretato scorrettamente.

Alcuni cospirazionisti sostengono che il metodo dei debunker non sia scientificamente valido, perché partono dalle conclusioni di una teoria per confutarne le basi. Lei cosa ne pensa?

Trovo che questa interpretazione del lavoro del debunker sia scorretta, nel senso che in realtà non si parte da una tesi preconcetta. Il compito del debunker non è quello di difendere una tesi preconcetta, che sia ufficiale o di altro genere. È semplicemente quello di verificare le affermazioni fatte dai sostenitori delle teorie alternative ed anche dalle fonti ufficiali, per vedere se sono coerenti e se soddisfano tutte le conoscenze tecniche che abbiamo. Il debunker è semplicemente uno che verifica quello che gli altri hanno detto.

Perché le teorie del complotto hanno tutto questo successo e raccolgono tanti proseliti?

Credo sia perché sono delle narrazioni affascinanti: sono gialli, dei drammi. Oltretutto appagano alcuni bisogni psicologici comunissimi e perfettamente umani. Uno di questi bisogni è la necessità, il desiderio di trovare ordine nelle cose. Vale a dire che io posso scegliere se pensare che i terremoti capitano per caso e non ci posso fare nulla, quindi avere un senso di impotenza, oppure che i terremoti sono causati da un'installazione americana in Alaska, e quindi avere la sensazione che ci sia un ordine nel mondo: non è colpa mia se sul lavoro vado male e viene promosso il mio collega; è perché il mio collega fa parte della massoneria, o degli Illuminati, o dei rettiliani. Il cospirazionismo è gratificante perché dà ordine al caos.

Noi, umanamente, tendiamo di solito ad avere paura di ciò che è disordinato. Un altro fenomeno, un'altra leva molto diffusa a supporto della popolarità delle tesi alternative è che sono grandi storie che corrispondono a grandi fenomeni. Mi spiego: tendenzialmente, quando succede qualcosa di grande, di simbolico, di catastrofico, che cambia la storia, ci sembra squilibrato pensare che possa essere stato causato da un fenomeno così piccolo. Per esempio: la morte di John Lennon, ucciso per strada, ha cambiato per molti la storia. È stato uno shock planetario, e pensare che sia stato fatto da un semplice squilibrato sembra strano, sembra implausibile, e allora si va spesso a cercare la dietrologia.

Quindi esistono delle teorie anche sulla morte di John Lennon?

Le tesi di complotto esistono su qualunque fenomeno, la fantasia in questo senso non conosce limiti.

E cosa si dice? Che Mark Chapman (l'assassino di Lennon) fosse un agente della CIA o qualcosa del genere?

Tutto è possibile, tutto è già stato teorizzato. Quindi presumo esista anche questa tesi in rete. C'è sempre qualcuno che vuole ricamare su questi avvenimenti.

Anche per lucrarci?

No, questa è una cosa che tengo a mettere in chiaro. La maggior parte dei sostenitori delle tesi alternative, quelli che ci credono, non lo fa per i soldi. Anzi: di solito ci rimette soldi, lavoro, reputazione, perché insegue queste visioni un po' bizzarre. Altra cosa succede invece per i leader del cospirazionismo, ad esempio Alex Jones, un conduttore radiofonico americano che su queste tesi alternative e sulla paranoia che le circonda ha costruito un impero economico con gadget, cappellini e paccottiglia varia che viene venduta. La tazza con le Torri Gemelle che prendono fuoco è un esempio del kitsch che circonda certo cospirazionismo.

Lei molto spesso parla di una pericolosità sociale delle teorie del complotto, cosa intende?

Intendo che creano delle angosce per fenomeni che in realtà non hanno nessun aspetto di pericolosità, e distraggono dai fenomeni che in realtà sono davvero pericolosi. Faccio un esempio: proprio in questi giorni si sta parlando tantissimo di mobilitazione per le scie chimiche, che farebbero chissà quali danni ecologici, avvelenerebbero la popolazione, favorirebbero il controllo mentale. E questo distrae da problemi ben più concreti come l'inquinamento prodotto, ad esempio, dalle automobili, dagli impianti di riscaldamento, dalle nostre scelte di vita quotidiana. Distrae da tante questioni che potrebbero essere affrontate più seriamente.

Causano danni sociali, come per esempio questa tesi che circola da tempo secondo la quale i vaccini causerebbero l'autismo. Questo sta spingendo molti genitori a non vaccinare i figli, col risultato che malattie che avevamo sostanzialmente debellato adesso stanno ricomparendo, e stanno causando morti assolutamente inutili. Quindi è in questo senso che si va seriamente a costituire un pericolo sociale.

Poi ci sono anche queste trasmissioni di fandonie spacciate per programmi di divulgazione scientifica, come per esempio Voyager, nelle quali ti raccontano le cose più strampalate presentandole come se fossero reali, quando basterebbe sentire, invece del solito individuo mascherato, un archeologo, un paleontologo, un biologo, per smentire subito queste tutta questa fantasia su Atlantide, le visite degli alieni nell'antichità, le pietre scolpite con i dinosauri e quant'altro.

Purtroppo, da parte di una buona parte del giornalismo non c'è nessun interesse a voler fare chiarezza. Si fa poca fatica a costruire un servizio televisivo sul nulla, e invece si fa tanta fatica a fare indagini che smentiscano o che diano dei dati concreti. per cui il cospirazionismo prospera anche con il favore e la complicità di un certo giornalismo sensazionalista.

È mai capitata una teoria del complotto che almeno inizialmente l'ha fatta vacillare? Che le ha fatto pensare: "Mah, forse è vero"?

Senz'altro. Per l'11 settembre io sono stato cospirazionista della prima ora: Thierry Meyssan, uno dei leader del cospirazionismo, ha scritto un libro sull'11 settembre tradotto in una trentina di lingue, con il quale ha guadagnato più di un milione di euro, nel quale sosteneva che le foto dimostravano che l'aereo al Pentagono non c'era. Quando queste foto hanno cominciato a circolare su internet io le ho viste, e per un attimo mi si è accesa la scintilla del dubbio, perché guardandole sembrava una tesi perfettamente coerente e plausibile. Ho pensato: "Metti che questa volta qualcuno ha scoperto davvero un inghippo".

E cosa le ha fatto cambiare idea?

Dopo il primo quarto d'ora di perplessità, invece di star lì a dire "Si, è sicuramente un complotto", quindi partire da una tesi preconcetta, ho detto: "Aspettiamo un momento, cerchiamo di avere tutti i dati che ci servono per arrivare ad una conclusione". E allora con l'aiuto di colleghi e di fotografi professionisti ho chiesto in giro se ci fossero altre fotografie del Pentagono subito dopo l'impatto, e puntualmente nel giro di un quarto d'ora sono emerse. Peraltro erano già disponibili su internet, e hanno permesso di capire che Thierry Meyssan aveva semplicemente selezionato ad arte le immagini che corrispondevano alla sua tesi, quelle dove sembrava che la breccia fosse piccola. Perché la breccia più grossa era, guarda caso, coperta dal getto di un idrante. Ecco, su queste basi si costruiscono le tesi di complotto: si fabbricano mostrando solo i dati che fanno comodo, e nascondendo o facendo finta di non conoscere gli altri.

Questo weekend: Reunion di fantascienza a Riccione

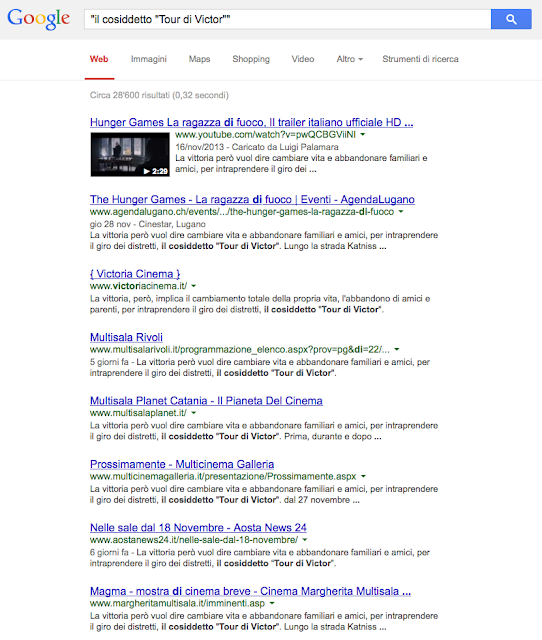

“Hunger Games” in italiano: nessuno che si chieda chi è questo Victor, vero?

Spiegazione:

2013/11/24

Il cinquantenario di “Doctor Who”

Non dico nulla per non spoilerare, ma è un divertissement davvero speciale per tutti i fan della serie (e probabilmente incomprensibile per chi non conosce Doctor Who), strapiena di chicche e allusioni che richiedono almeno un paio di visioni per essere colte tutte. È una puntata di Natale fuori stagione del Dottore: un bel regalo anticipato.

Pubblico queste righe anche per dare uno spazio in cui parlarne insieme, ma mi raccomando: niente spoiler. I commenti di questo blog sono moderati, per cui casserò qualunque commento che riveli dettagli della trama della puntata.

Il cinquantenario è stato festeggiato alla grande, con proiezioni in varie sale cinematografiche in 3D e trasmissione televisiva (quasi) simultanea in almeno settanta paesi (dieci milioni di telespettatori solo nel Regno Unito), e con una serie di documentari, mini-episodi e video di contorno davvero notevole: non perdetevi, in particolare, The Fiveish Doctors e An Adventure in Space and Time: una ricostruzione storica amorevole e dettagliatissima come solo la BBC sa fare nei suoi momenti migliori. Ah, e procuratevi il mini-episodio The Night of the Doctor.

Allons-y!

2013/11/22

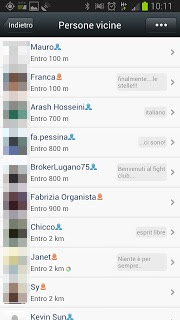

WeChat, prove di stalking

A parte il fatto che offrirsi per scambiare conversazioni e foto con totali sconosciuti è una pessima idea oltre che un sintomo di disperazione o incoscienza, il fatto che WeChat si presta a questo genere di geolocalizzazione permette a uno stalker di scegliersi la vittima e poi scoprire dove abita, dove va a scuola o dove va a lavorare.

Oggi mi sono offerto come cavia di una prima caccia al tesoro, ma alla fine sono stato io a trovare altri utenti (alcuni con album di foto pubbliche veramente imbarazzanti per ingenuità e narcisismo). Nei prossimi giorni farò dei test di localizzazione precisa di un utente-bersaglio (consenziente, ovviamente).

Se volete saperne di più su WeChat e come disattivare questa funzione di geolocalizzazione, date un'occhiata al mio articolo sul sito della Radiotelevisione Svizzera.

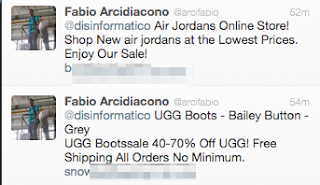

Per favore fate attenzione ai tweet che inviate

Non è il primo tweet che vedo nella mia cronologia con questo contenuto spammatorio. Presumo che l'utente si sia fatto infettare da qualche malware. Fate attenzione. Io segnalo questi tweet come spam e blocco l'utente. Mi spiace, ma non ho tempo di fare avvisi individuali.

Giornalismo di qualità

Due refusi in tre righe. Un piccolo esempio di cosa non funziona nel giornalismo di lingua italiana. Da Gazzetta.it. Grazie a fraverce per la segnalazione.

Password di Adobe rubate: come sapere se siete a rischio

La truffa dell’“assistente finanziario” su Internet: come riconoscerla

WeChat Challenge: trovate il Disinformatico!

2013/11/19

Screenshot autentico di Paginegialle.it ORA

2013/11/17

La cometa ISON come non l’avete mai vista

Ora andate a godervi l'originale a piena risoluzione.

Quando avete finito di sbavare, divertitevi con il calcolatore di distanze e velocità in tempo reale e con la carta celeste per localizzare ISON nel cielo.

Chiacchierata antibufala a Glocal (Varese)

Provo a inserire qui sotto la mia prima cronologia personalizzata (Custom Timeline) di Twitter sul tema, realizzata con TweetDeck (versione web) e basata su queste istruzioni :

Antibufala: l’isola di detriti “grande come il Texas”

Repubblica, l'AGI e altre testate hanno pubblicato la notizia allarmante di un'isola di detriti “compatta e grande come il Texas” che starebbe per colpire la costa degli Stati Uniti.

È una stupidaggine epica che mi ispira un'idea per migliorare di colpo la qualità del giornalismo italiano: smettere di copiare dal Daily Mail, che troppo spesso è la fonte originale di queste panzane.

Purtroppo nelle redazioni di alcuni giornali si scambia il copia-e-incolla per giornalismo. No, mi spiace: il giornalismo non consiste nel fidarsi di quello che dicono altri giornali o agenzie di cui non si conosce nemmeno la reputazione o l'attendibilità: consiste nel fare ricerca, andare alla fonte originale e dare la notizia in mano a chi sa almeno leggere un grafico in inglese. Se vi interessano i dettagli, sono qui.

Cinquant’anni dall’assassinio Kennedy. Qualche link e una elaborazione impressionante del filmato Zapruder

Il filmato dell'assassinio di John Fitzgerald Kennedy nel 1963 a Dallas, ripreso da Abraham Zapruder, è scioccante quando lo si vede nella sua versione originale tremolante. Stabilizzato digitalmente ed elaborato per estenderne l'inquadratura usando altri fotogrammi dello stesso filmato diventa agghiacciante nella sua nitidezza e nella sua inesorabilità glaciale. I viaggiatori nel tempo probabilmente vedono così.

Sul tema delle false piste e tesi di complotto intorno al delitto Kennedy ho scritto due righe qui, ma lo ha fatto molto più ampiamente Massimo Polidoro qui.

Fra l'altro, un sondaggio recente della Gallup segnala che la credenza nelle tesi di complotto sull'assassinio Kennedy è ai minimi storici, anche se “minimo” è un po' fuorviante, dato che i credenti sono il 61%, mentre prima erano oltre il 70% e hanno raggiunto punte dell'80%.

C'è anche un montaggio delle dirette televisive statunitensi di quel giorno.

Android si Siri-izza un po’ con l’update di Google Search (ma soltanto in inglese USA)

Durante la puntata del Disinformatico di venerdì scorso ho provato ad aggiornare in tempo reale sul mio telefonino Android l'app di ricerca di Google, dato che correva voce che consentisse di dialogare a voce e comandare il dispositivo in modo interattivo (in altre parole, come Siri su iPhone), ma l'esperimento è fallito miseramente.

Durante la puntata del Disinformatico di venerdì scorso ho provato ad aggiornare in tempo reale sul mio telefonino Android l'app di ricerca di Google, dato che correva voce che consentisse di dialogare a voce e comandare il dispositivo in modo interattivo (in altre parole, come Siri su iPhone), ma l'esperimento è fallito miseramente.Ho scoperto perché: avevo settato l'inglese USA come lingua d'interfaccia del telefonino ma non avevo fatto la stessa cosa per la lingua della ricerca vocale. Se volete sapere come si fa e provare (finalmente?) l'ebbrezza di mandare un SMS usando soltanto la voce su un cellulare Android, leggete queste mie istruzioni.

La telecamera di Xbox One è un po’ guardona

Secondo questo articolo, la telecamera a infrarossi della Kinect di Xbox One ci vede fin troppo bene attraverso i vestiti. O meglio, evidenzia rilievi e curve normalmente poco rilevabili. Sembra di essere davanti a uno scanner aeroportuale.

Secondo questo articolo, la telecamera a infrarossi della Kinect di Xbox One ci vede fin troppo bene attraverso i vestiti. O meglio, evidenzia rilievi e curve normalmente poco rilevabili. Sembra di essere davanti a uno scanner aeroportuale.Dettagli in questo mio articoletto.

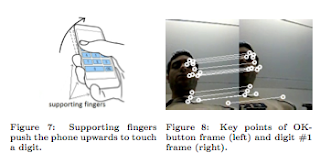

Android, come scoprire il PIN di uno smartphone tramite la sua telecamerina

Ross Anderson, prolifico ricercatore di falle nella sicurezza nei nostri dispositivi, ha trovato una maniera per dedurre il PIN di un utente Android anche su telefonini e tablet che usano la virtualizzazione e/o due sistemi operativi (uno trusted e l'altro untrusted) per aumentare la sicurezza. Usa la telecamerina frontale e il microfono, che sono periferiche solitamente non soggette a restrizioni trusted/untrusted. Geniale.

Ross Anderson, prolifico ricercatore di falle nella sicurezza nei nostri dispositivi, ha trovato una maniera per dedurre il PIN di un utente Android anche su telefonini e tablet che usano la virtualizzazione e/o due sistemi operativi (uno trusted e l'altro untrusted) per aumentare la sicurezza. Usa la telecamerina frontale e il microfono, che sono periferiche solitamente non soggette a restrizioni trusted/untrusted. Geniale.Cosa più importante, emerge che è possibile attivare la telecamerina frontale senza accenderne la spia luminosa. Il link alla ricerca di Anderson e i dettagli sono in questo mio articolo per la Radiotelevisione Svizzera.

2013/11/15

Antibufala: dal Giappone l’isola di detriti grande come il Texas

Secondo numerose testate giornalistiche (Repubblica, AGI, Daily Mail, The Independent), dal Giappone sarebbe in arrivo sulla costa occidentale degli Stati Uniti una vera e propria “isola galleggiante di detriti”, un residuo dello tsunami che colpì il Giappone nel 2011. Quest'isola sarebbe “compatta e grande come il Texas”.

Secondo numerose testate giornalistiche (Repubblica, AGI, Daily Mail, The Independent), dal Giappone sarebbe in arrivo sulla costa occidentale degli Stati Uniti una vera e propria “isola galleggiante di detriti”, un residuo dello tsunami che colpì il Giappone nel 2011. Quest'isola sarebbe “compatta e grande come il Texas”.La fonte originale della notizia sarebbe, secondo queste testate, l'ente statunitense NOAA (National Oceanic and Atmospheric Administration, non Association come hanno scritto alcuni), che però ha smentito categoricamente. Alcuni giornali hanno infatti travisato il grafico dell'ente, che non parla affatto di un'isola “compatta” ma semplicemente delinea un'area in cui i detriti sono meno dispersi che nel resto del'oceano: “non c'è nessuna massa solida di detriti”, spiega il NOAA, aggiungendo che anche nell'area delineata i detriti “sono così dispersi che potreste sorvolare l'Oceano Pacifico senza mai vederne”. Si tratta, oltretutto, di simulazioni, non di dati reali osservati.

Vale anche stavolta, come sempre, la regola d'oro: più una notizia è sensazionale, più va verificata prima di pubblicarla o diffonderla. Bufale come questa dimostrano che purtroppo molti se la dimenticano.

Android, la ricerca vocale di Google fa conversazione come Siri

Assassinio di JFK: i link per saperne di più

Xbox One ha una telecamerina troppo rivelatrice?

Come scoprire il PIN di uno smartphone tramite la sua telecamerina

2013/11/14

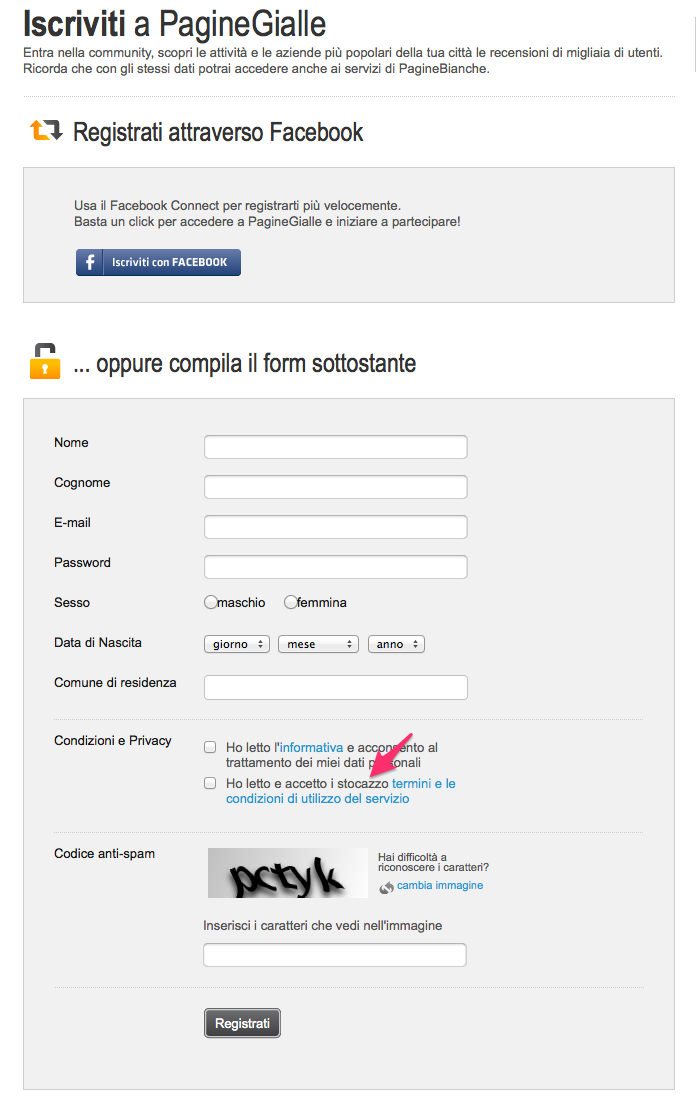

Comprate questo libro, sfamerete questo gatto

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Sono appena arrivate le prime copie della nuova edizione massicciamente aggiornata del mio ultimo parto letterario, Facebook e Twitter: manuale di autodifesa. Ombra, uno dei miei gatti, partecipa languidamente alla promozione perché sa che mangerà meglio se il libro ha successo. In una novantina di pagine ampiamente illustrate, il libro vi offre una guida rapida a tutte le impostazioni di questi social network, per usarli in modo efficace riducendo al minimo i rischi di sicurezza e di privacy. Se vi interessa, lo potete acquistare su Lulu.com qui a 10 franchi (circa 8 euro) o ritirare dalle mie mani in occasione delle mie apparizioni pubbliche.

Risposte alle domande più frequenti

Chi ha fatto il disegno in copertina? Mia figlia Linda.

È molto diverso dall'edizione precedente? Sì. Ha 23 pagine in più ed è aggiornato alla situazione di fine ottobre 2013; l'edizione precedente risaliva a marzo del 2012.

Si può leggere in anteprima?

Farai una versione EPUB? Forse, ma non subito. Ci vuole troppo tempo per fare la conversione e adesso non ne ho.

Farai una versione PDF?

Le versioni digitali saranno a pagamento?

Perché Lulu.com? Perché mantengo il controllo completo dei diritti sui miei libri, non ho nessuno che mi dice cosa scrivere e cosa non scrivere, e ho tempi di produzione e aggiornamento fulminei. Ho mandato in stampa questa nuova edizione il 10 novembre e mi è arrivata a casa oggi (14 novembre).

Quanto vuoi per il gatto? Non è cedibile, ma chi vuole venire a fargli le coccole e portargli da mangiare è sempre benvenuto.

Se non vendi abbastanza copie, che fine fa il gatto? Continuerà ad essere accudito con amore come ora.

2013/11/12

Disinformatico radiofonico del 2013/11/08

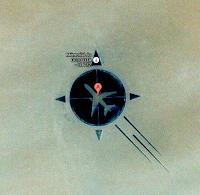

Nella puntata di venerdì scorso (8 novembre) del Disinformatico che ho realizzato per la Radiotelevisione Svizzera (podcast) ho parlato della straordinaria storia dell'icona d'aereo su Google Maps che non è un'icona (immagine qui accanto), del dossier Apple sulle richieste di informazioni sugli utenti da parte dei governi, dell'arrivo di Internet Explorer 11 anche per Windows 7 (con strano cartone animato al seguito) e del cambio dell'icona "Mi piace" di Facebook.

Nella puntata di venerdì scorso (8 novembre) del Disinformatico che ho realizzato per la Radiotelevisione Svizzera (podcast) ho parlato della straordinaria storia dell'icona d'aereo su Google Maps che non è un'icona (immagine qui accanto), del dossier Apple sulle richieste di informazioni sugli utenti da parte dei governi, dell'arrivo di Internet Explorer 11 anche per Windows 7 (con strano cartone animato al seguito) e del cambio dell'icona "Mi piace" di Facebook.Per la rubrica antibufala, inoltre, ho fatto un po' di chiarezza sulla notizia della “scoperta” di una nuova parte anatomica nel ginocchio umano.

Stasera parlo di Luna e dei suoi misteri e complotti a Trento

L'incontro si tiene nell'ambito di Scienza dietro le quinte, un ciclo di incontri organizzati dal Laboratorio di Comunicazione delle Scienze fisiche del Dipartimento di Fisica dell’Università di Trento, ed è aperto a tutti. Porterò con me copie del mio libro Luna? Sì, ci siamo andati e delle penne USB contenenti il mio documentario Moonscape, di cui proietterò alcuni brani. A stasera!

Come l’NSA ha tradito la fiducia del mondo: l’appello appassionato di un esperto, Mikko Hypponen

Il video è già stato tradotto e sottotitolato da Anna Cristina Minoli e Alessandra Tadiotto, ma con l'aiuto di Luigi Rosa mi sono permesso di sistemare qualche refuso e presentare qui il discorso di Hypponen nella sua interezza, perché merita davvero ed è ricco di spunti per riflessioni profonde e amare, non soltanto sull'informatica, ma sul senso profondo di cosa intendiamo per democrazia e libertà. È un discorso tecnico che finisce per essere politico nell'accezione più nobile di questo termine, spesso annacquato dai teatrini di alcuni commedianti.

Anna, Alessandra, se leggete queste righe e concordate con le nostre modifiche, usatele pure: questo testo è liberamente condivisibile. Per tutti: se trovate refusi o avete traduzioni migliori, segnalatele nei commenti. E se siete d'accordo con quello che ha detto Hypponen, fate circolare le sue idee.

Mikko Hypponen: Come l'NSA ha tradito la fiducia del mondo. È ora di agire

Le due invenzioni più grandi della nostra generazione sono probabilmente Internet e il telefonino. Hanno cambiato il mondo. Eppure, un po' a sorpresa, si sono anche rivelate gli strumenti perfetti per lo stato di sorveglianza. È emerso che la capacità di raccogliere dati, informazioni e connessioni su praticamente chiunque di noi e su tutti noi è proprio quella che abbiamo sentito per tutta l'estate attraverso le rivelazioni e le fughe di notizie riguardanti le agenzie di intelligence occidentali, in gran parte agenzie di intelligence statunitensi, che sorvegliano il resto del mondo.

Ne abbiamo sentito parlare a cominciare dalle rivelazioni del 6 giugno scorso. Edward Snowden ha cominciato a far trapelare informazioni, informazioni classificate top secret, provenienti dalle agenzie di intelligence statunitensi, e abbiamo cominciato a conoscere cose come PRISM, XKeyscore e altre. E questi sono esempi del tipo di programmi che le agenzie di intelligence statunitensi stanno impiegando in questo momento contro il resto del mondo.

E se ripensate alle previsioni sulla sorveglianza espresse da George Orwell, beh, viene fuori che George Orwell era un ottimista.

(Risate del pubblico)

Stiamo assistendo ora a tracciamenti di singoli cittadini su scala molto più vasta di quanto Orwell avrebbe mai potuto immaginare.

Questo è il famigerato centro dati della NSA nello Utah. Aprirà prossimamente e sarà sia un centro di supercalcolo che un centro di archiviazione dati. Potete immaginarlo come una sala immensa, piena di dischi rigidi per l'immagazzinaggio dei dati che stanno raccogliendo. È un edificio piuttosto grande. Quanto grande? Posso darvi i numeri – 140 000 metri quadrati – ma questo non vi dice molto. Forse è meglio immaginarlo con un termine di paragone. Pensate al più grande negozio IKEA in cui siate mai stati. Questo è cinque volte più grande. Quanti dischi rigidi ci stanno in un negozio IKEA? Giusto? È piuttosto grande. Stimiamo che la sola bolletta dell'elettricità per far funzionare questo centro di archiviazione dati sarà dell'ordine delle decine di milioni di dollari all'anno. E questo tipo di sorveglianza a tappeto significa che è possibile raccogliere i nostri dati e conservarli sostanzialmente per sempre, conservarli per lunghi periodi di tempo, conservarli per anni, per decenni. Questo crea dei rischi completamente nuovi per tutti noi. Questa è sorveglianza a tappeto, globale, di tutti.

Beh, non esattamente di tutti, perché l'intelligence americana ha solo il diritto legale di monitorare gli stranieri. Possono monitorare gli stranieri quando le connessioni dati degli stranieri terminano negli Stati Uniti o passano per gli Stati Uniti. Sorvegliare gli stranieri non sembra tanto grave, finché non ci si rende conto che io sono uno straniero e voi siete degli stranieri. Di fatto, il 96 per cento del pianeta è abitato da stranieri.

(Risate del pubblico)

Giusto?

Quindi è in effetti una sorveglianza a tappeto, globale, di tutti noi, tutti noi che usiamo le telecomunicazioni e Internet.

Ma non fraintendetemi: ci sono dei tipi di sorveglianza che vanno bene. Amo la libertà, ma anch'io riconosco che certa sorveglianza va bene. Se le forze dell'ordine stanno cercando di trovare un assassino, o catturare un signore della droga o prevenire una sparatoria in una scuola, e hanno delle piste e un sospettato, va benissimo che intercettino le telefonate di questo sospettato e le sue comunicazioni via Internet. Questo non lo metto affatto in discussione.

Ma non è di questo che si occupano i programmi come PRISM. Non hanno nulla a che vedere con la sorveglianza di persone per le quali ci sono buone ragioni per sospettare che abbiano commesso qualche reato, ma sono sorveglianza di persone che loro sanno essere innocenti.

Quindi le quattro grandi argomentazioni a sostegno di questo tipo di sorveglianza sono: prima di tutto, non appena si comincia a discutere di queste rivelazioni, ci sono quelli che negano cercando di minimizzare l'importanza di queste rivelazioni, dicendo che sapevamo già tutto, sapevamo che stava accadendo, non c'è niente di nuovo. E non è vero. Non lasciatevi dire da nessuno che lo sapevamo già, perché non lo sapevamo. Le nostre peggiori paure potevano essere qualcosa del genere, ma non sapevamo che stava accadendo. Ora sappiamo per certo che sta accadendo. Non lo sapevamo. Non sapevamo di PRISM. Non sapevamo di XKeyscore. Non sapevamo di Cybertrans. Non sapevamo di DoubleArrow. Non sapevamo di Skywriter -- tutti questi programmi diversi gestiti dalle agenzie di intelligence statunitensi. Ma ora lo sappiamo.

E non sapevamo che le agenzie di intelligence degli Stati Uniti si spingessero al punto di infiltrare organismi di normazione per sabotare intenzionalmente gli algoritmi di cifratura. Questo significa prendere una cosa sicura, un algoritmo di cifratura che è così sicuro che se lo usate per criptare un singolo file, nessuno può decifrare quel file. Anche se prendono ogni singolo computer del pianeta solo per decifrare quel singolo file, ci vorranno milioni di anni. In sostanza è perfettamente sicuro, inattaccabile. Una cosa di quel livello viene presa e indebolita di proposito, con il risultato di renderci tutti meno sicuri. Un equivalente nel mondo reale sarebbe che le agenzie di intelligence imponessero un PIN segreto in tutti gli antifurto di ogni singola abitazione in modo da poter entrare in ogni singola casa. Perché sapete, magari i cattivi hanno l'antifurto. Ma alla fine ci renderebbe anche tutti meno sicuri. Inserire una backdoor negli algoritmi di cifratura è semplicemente sconvolgente.

Ma certo, queste agenzie di intelligence stanno soltanto facendo il proprio lavoro. È quello che è stato detto loro di fare: spiare i segnali, monitorare le telecomunicazioni, monitorare il traffico Internet. Questo è quello che stanno cercando di fare, e dato che la maggior parte del traffico Internet oggi è cifrato, stanno cercando modi per aggirare la cifratura. Un modo è sabotare gli algoritmi di cifratura, e questo è un grande esempio di come le agenzie di intelligence americane stiano operando a briglia sciolta. Sono totalmente fuori controllo, e si dovrebbe riprenderne il controllo.

Cosa sappiamo in realtà di queste fughe di notizie? Tutto si basa sui file fatti trapelare dal signor Snowden. Le prime slide di PRISM dell'inizio di giugno descrivono un programma di raccolta in cui i dati vengono raccolti dai service provider, e fanno anche i nomi dei service provider ai quali hanno accesso. Hanno persino una data specifica in cui è iniziata la raccolta di dati per ogni service provider. Per esempio, specificano che la raccolta da Microsoft è iniziata l'11 settembre 2007, per Yahoo il 12 marzo 2008, e poi gli altri: Google, Facebook, Skype, Apple e così via.

E ognuna di queste aziende nega. Dicono tutte che semplicemente non è vero, che non danno accesso tramite backdoor ai loro dati. Eppure abbiamo questi file. Quindi una delle due parti sta mentendo, o c'è una spiegazione alternativa?

Una spiegazione sarebbe che queste parti, questi service provider, non stanno collaborando. Invece hanno subìto un attacco informatico. Sarebbe una spiegazione. Non stanno collaborando. Sono stati attaccati. In questo caso, sono stati attaccati dal loro stesso governo. Potrebbe sembrare assurdo, ma si sono già verificati casi di questo tipo. Per esempio, il caso del malware Flame che crediamo fermamente sia stato creato dal governo americano, e che per diffondersi ha sovvertito la sicurezza della rete di aggiornamenti Windows. Questo significa che l'azienda è stata attaccata dal proprio governo. Ci sono altre prove che supportano questa teoria. Der Spiegel, in Germania, ha fatto trapelare altre informazioni sulle operazioni gestite dalle unità di hacker di elite che operano all'interno di queste agenzie di intelligence. All'interno della NSA, l'unità si chiama TAO, Tailored Access Operations, e all'interno del GHCQ, che è l'equivalente britannico, si chiama NAC, Network Analysis Centre.

Queste recenti fughe di notizie di queste tre slide descrivono in dettaglio un'operazione gestita dall'agenzia di intelligence GCHQ del Regno Unito che aveva come obiettivo una società di telecomunicazioni qui in Belgio. Questo significa quindi che un'agenzia di intelligence europea sta violando intenzionalmente la sicurezza di una telecom di un vicino paese dell'Unione Europea, e ne parlano nelle loro slide molto disinvoltamente, come se fosse una cosa normale. Ecco l'obiettivo primario, ecco l'obiettivo secondario, ecco il team. Probabilmente fanno team building il giovedì sera al bar. Usano addirittura stucchevoli clip art su PowerPoint come: "Successo", quando riescono ad accedere a servizi come questo. Che diavolo sta succedendo?

E poi si discute che OK, certo, probabilmente sta succedendo ma, di nuovo, lo fanno anche altri paesi. Tutti i paesi spiano. E magari è vero. Molti paesi spiano, non tutti, ma prendiamo un esempio. Prendiamo per esempio la Svezia. Parlo della Svezia perché la Svezia ha leggi abbastanza simili agli Stati Uniti. Quando i vostri dati attraversano la Svezia, la sua agenzia di intelligence ha il diritto per legge di intercettare il traffico. Bene, quanti soggetti di potere, politici, leader d'azienda svedesi usano quotidianamente servizi basati negli Stati Uniti, come Windows o OS X, o usano Facebook o LinkedIn, o salvano i propri dati in cloud come iCloud o Skydrive o DropBox, o magari usano servizi online come Amazon Web Services o SalesForce? La risposta è: lo fa ogni singolo leader d'azienda, ogni giorno. Ribaltiamo la prospettiva. Quanti leader americani usano webmail e servizi di cloud svedesi? La risposta è nessuno. Quindi non c'è bilanciamento. Non c'è assolutamente equilibrio, neanche lontanamente.

E quando abbiamo la sporadica storia di successo europea, anche quella, tipicamente finisce per essere venduta agli Stati Uniti. Per esempio, Skype una volta era sicuro. Era cifrato da un capo all'altro della comunicazione. Poi è stato venduto agli Stati Uniti. Oggi non è più sicuro. Ancora una volta, prendiamo una cosa sicura e la rendiamo meno sicura di proposito, con la conseguenza di rendere tutti noi meno sicuri.

E poi c'è l'argomentazione che gli Stati Uniti stanno solo combattendo i terroristi. È la guerra al terrorismo. Non dovete preoccuparvi. Beh, non è la guerra al terrorismo. Certo, è in parte guerra al terrorismo, e sì, ci sono terroristi, che uccidono e mutilano, e dovremmo combatterli, ma sappiamo da questa fuga di notizie che hanno usato le stesse tecniche per ascoltare telefonate di leader europei, per intercettare le email dei presidenti del Messico e del Brasile, per leggere il traffico di mail nelle sedi delle Nazioni Unite e del Parlamento Europeo, e non credo che stiano cercando terroristi all'interno del Parlamento Europeo, giusto? Quindi non è guerra al terrorismo. Potrebbe esserlo in parte, e ci sono terroristi, ma pensiamo veramente ai terroristi come a una minaccia esistenziale tale da essere disposti a fare davvero qualunque cosa per combatterli? Gli americani sono pronti a buttare via la Costituzione, buttarla nel cestino, solo perché ci sono i terroristi? La stessa cosa per il Bill of Rights (la Carta del Diritti) e tutti gli emendamenti, la Dichiarazione Universale dei Diritti dell'Uomo, le convenzioni europee sui diritti dell'uomo e le libertà fondamentali e la libertà di stampa? Pensiamo veramente che il terrorismo sia una tale minaccia esistenziale da essere disposti a fare qualunque cosa?

Ma la gente ha paura dei terroristi, e pensa che la sorveglianza sia accettabile perché tanto non ha niente da nascondere. Siete liberi di sorvegliarmi, se può aiutare. E chiunque vi dica che non ha niente da nascondere semplicemente non ci ha riflettuto abbastanza.

(Applausi)

Perché abbiamo questa cosa chiamata privacy, e se pensate veramente di non avere niente da nascondere, assicuratevi che sia la prima cosa che mi direte, perché saprò che non dovrò affidarvi nessun segreto, perché ovviamente non siete in grado di mantenere un segreto.

Ma la gente è brutalmente onesta su Internet, e quando sono iniziate queste fughe, molta gente ha cominciato a interrogarmi. Non ho niente da nascondere. Non sto facendo niente di male o illegale. Eppure, non c'è niente che ho piacere di condividere con un'agenzia di intelligence, specialmente una agenzia di intelligence straniera. E se proprio abbiamo bisogno di un Grande Fratello, preferirei avere un Grande Fratello nazionale che un Grande Fratello straniero.

Quando sono iniziate le fughe di notizie, la prima cosa che ho twittato è stato un commento su come, usando i motori di ricerca, stiamo potenzialmente mostrando tutto all'intelligence americana. Due minuti dopo ho ricevuto una risposta da una persona di nome Kimberly dagli Stati Uniti che controbatteva: perché dovevo preoccuparmene? Cosa sto mandando che mi dovrebbe preoccupare? Sto mandando foto di nudo o qualcosa del genere? La mia risposta a Kimberly è stata che quello che stavo mandando non erano affari suoi, e non dovrebbero essere neanche affari del suo governo. Perché si tratta di questo, si tratta di privacy. La privacy non è negoziabile. Dovrebbe essere parte integrante di tutti i sistemi che usiamo.

(Applausi)

Una cosa che dovremmo capire è che siamo brutalmente onesti con i motori di ricerca. Mostratemi la cronologia delle vostre ricerche, e vi troverò qualcosa di incriminante o di imbarazzante in cinque minuti. Siamo più onesti con i motori di ricerca di quanto non lo siamo con le nostre famiglie. I motori di ricerca sanno più di noi di quanto non sappiano di voi le vostre famiglie. E queste sono tutte informazioni che diamo via, le stiamo dando agli Stati Uniti.

La sorveglianza cambia la storia. Lo sappiamo da esempi di presidenti corrotti come Nixon. Immaginate se avesse avuto il tipo di strumenti di sorveglianza disponibili oggi. Fatemi citare testualmente il presidente del Brasile, la signora Dilma Rousseff. È stata uno degli obiettivi della sorveglianza della NSA. Le sue mail sono state lette, e lei ha parlato alla sede delle Nazioni Unite e ha detto: “Se non c'è nessun diritto alla privacy, non può esistere nessuna vera libertà di espressione e opinione, e quindi non può esistere una democrazia efficace.”

Ecco di cosa si tratta. La privacy è il mattone fondamentale delle nostre democrazie. E per citare un collega ricercatore della sicurezza, Marcus Ranum gli Stati Uniti oggi stanno trattando Internet come se fosse una delle loro colonie. Siamo tornati all'epoca della colonizzazione, e noi, gli “stranieri“ che usiamo Internet, dovremmo vedere gli Americani come i nostri padroni.

Il signor Snowden è stato accusato di molte cose. Qualcuno lo accusa di avere causato, con le sue rivelazioni, problemi all'industria del cloud e alle società di software. Dare la colpa a Snowden di aver causato problemi all'industria del cloud americano sarebbe come dare la colpa del riscaldamento globale ad Al Gore.

(Risate e applausi)

Allora, cosa dobbiamo fare? Dovremmo preoccuparci? No, non dovremmo preoccuparci. Dovremmo arrabbiarci, perché tutto questo è sbagliato ed è prepotente e non si dovrebbe fare. Ma questo non cambierà la situazione. Quello che cambierà la situazione per il resto del mondo è cercare di stare lontani dai sistemi costruiti negli Stati Uniti. È molto più facile a dirsi che a farsi. Come si fa? Un singolo paese, qualunque singolo paese in Europa non può sostituire o creare dei sostituti dei sistemi operativi e dei servizi cloud statunitensi.

Ma magari non lo si deve fare da soli. Magari lo si può fare insieme ad altri paesi. La soluzione è l'open source. Creando insieme dei sistemi aperti, liberi e sicuri, possiamo aggirare questa sorveglianza, e così il singolo paese non deve risolvere il problema da solo. Deve solo risolvere un piccolo problema. E per citare un collega ricercatore sulla sicurezza, Haroon Meer, un paese deve solo far partire una piccola onda, queste piccole onde insieme diventano una marea, e la marea solleverà tutte le barche nello stesso tempo, e la marea che costruiremo con sistemi sicuri, liberi e open source, diventerà la marea che ci innalzerà tutti al di sopra dello stato di sorveglianza.

Grazie.

(Applausi)

2013/11/11

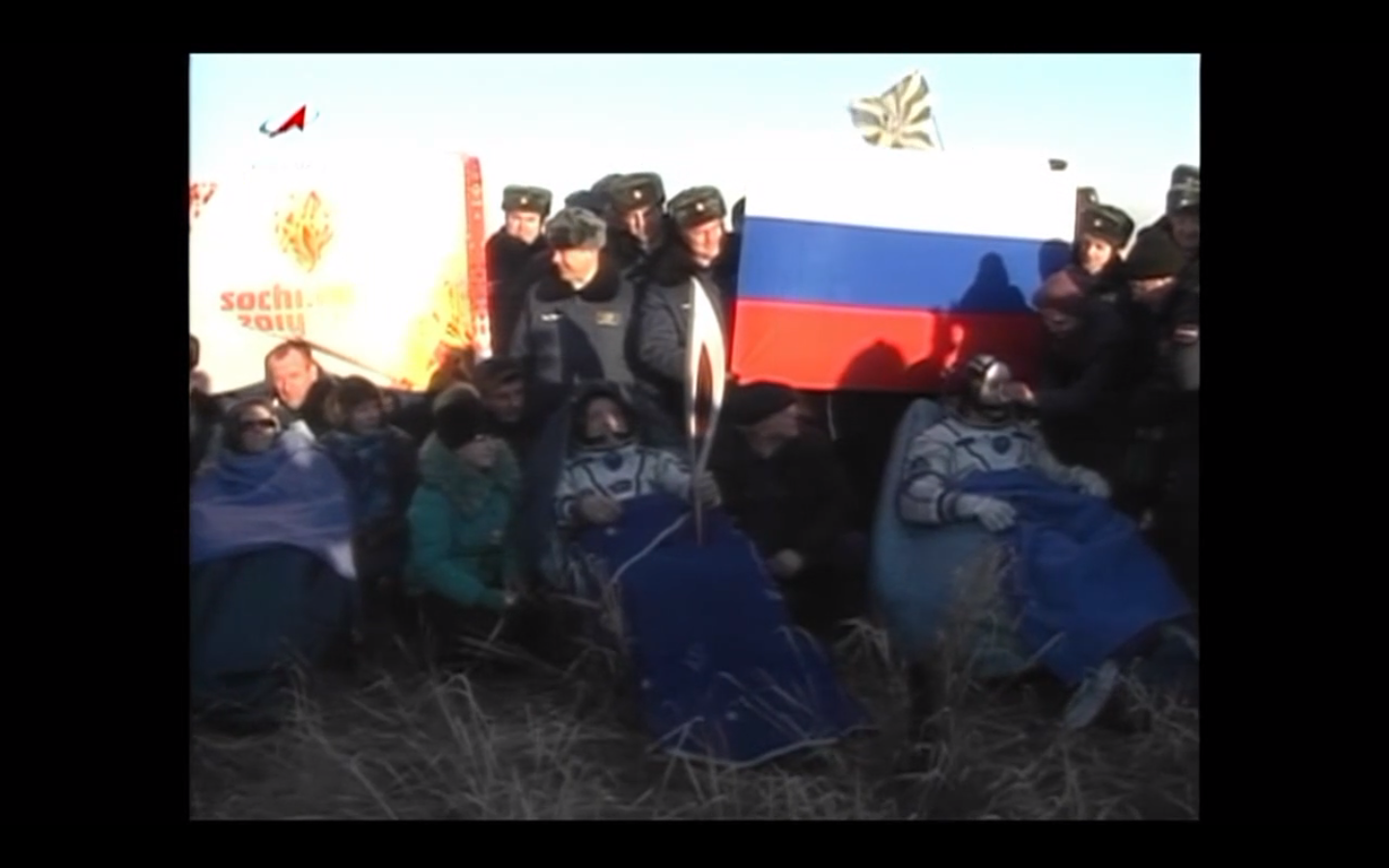

Il rientro di Luca Parmitano dallo spazio

|

| Yurchikhin fa il discorso di congedo e passaggio del comando... |

|

| ...e tutti ridono quando s'impapera sbagliando il numero della missione. |

|

| Luca fa capolino da dentro la Soyuz poco prima che si chiuda il portello. |

|

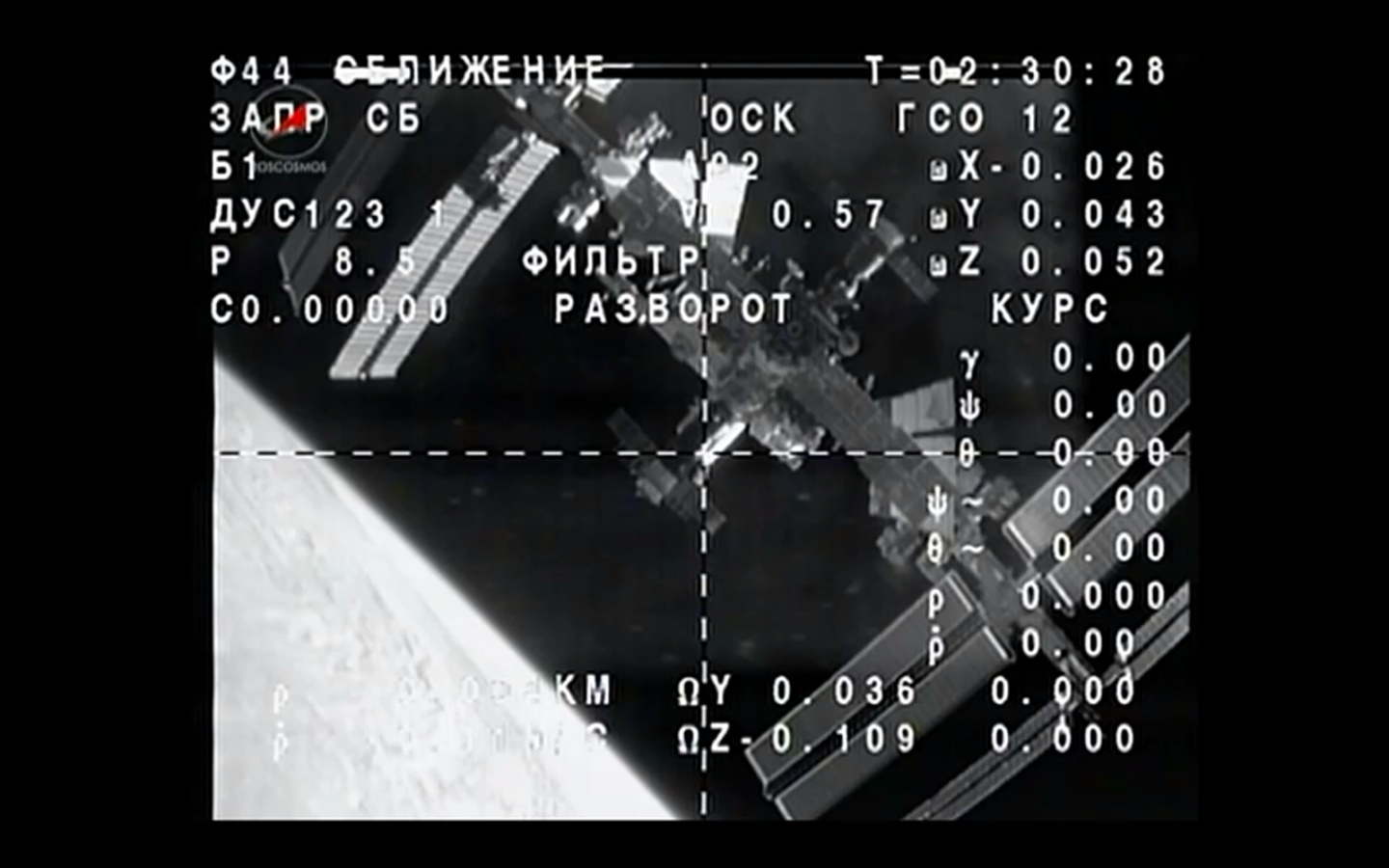

| Poco dopo lo sgancio, questa è la vista dalla telecamera della Soyuz. |

|

| Immagine del pannello comandi della Soyuz. |

|

| Luca, Karen e Fyodor sono già un puntino lontano... |

|

| ...ma lo zoom, almeno per un po', riesce a seguirli. |

Intorno alle 2:55 ora italiana è avvenuta l'accensione di frenata, che è durata circa cinque minuti e si è conclusa regolarmente. Poi la Soyuz si è divisa nei suoi tre moduli e quello centrale, l'unico che rientra, ha proseguito la propria discesa fino al punto di atterraggio in Kazakistan, frenata dapprima dallo scudo termico e poi da un grande paracadute.

Ed eccoli, estratti dalla capsula e messi subito seduti per sopportare l'improvviso passaggio dall'assenza di peso alla gravità terrestre.

Bentornato a casa, Luca!