Nota: alcuni dettagli di questa vicenda sono stati alterati oppure omessi per proteggere gli interessati ma in modo da non alterare il senso tecnico del racconto. Ultimo aggiornamento: 2018/11/10 01:00.

Un paio di giorni fa mi è capitata un’occasione molto particolare: la possibilità di assistere al lavoro di una persona esperta nell’hacking, che chiamerò Mario (ovviamente non è il suo vero nome). Io ho assistito come giornalista per documentare e raccontare una sessione dimostrativa di questo lavoro, facendo attenzione a non rivelare troppo pur mantenendo il valore educativo degli esempi concreti che ho visto.

Cominciamo dall’inizio. La prima questione è capire che c’è una grandissima differenza fra un attacco mirato a un obiettivo specifico e una pesca a casaccio. Nel primo caso ci vuole molto tempo ed è necessaria una pianificazione attenta. Nel secondo, beh, il mare è pieno di pesci: basta scegliere quello più vulnerabile.

Mario stavolta va appunto a pesca. È una pesca a strascico, che prende chiunque riesca a prendere, quella che coglie in fallo tutti quelli che dicono

“Ma io non sono nessuno, ho un’aziendina come tante, chi vuoi che mi prenda di mira?”. Nella pesca a strascico finiscono tutti, grandi e piccoli, aziende e privati, perché è facile. Terribilmente facile.

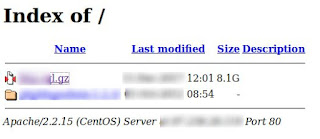

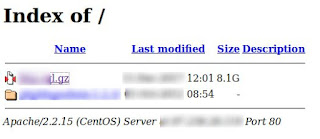

Infatti trovare informazioni lasciate incautamente online è spesso soltanto una questione di saper usare Google. Niente violazioni di siti: basta un po’ di

Google hacking, basato su parametri come il tipo di file e sulla ricerca di parole o coppie di parole potenzialmente interessanti, oppure di nomi di file particolari che vengono generati per esempio da backup o da programmi per l'archiviazione della mail.

Sì, la gente mette online inavvertitamente documenti contenenti password e altri dati personali, backup completi dei propri database e altro ancora. Li mette in directory pubblicamente accessibili di un proprio server perché così è comodo (

“tanto se nessuno sa che sono lì, non li troverà nessuno”),

come ben sa la BBC. Comodo anche per chi li vuole trovare, visto che vengono indicizzati da Google.

So che sembra impossibile: non ci credi finché non lo vedi con i tuoi occhi.

Essendo dati pubblicati online, formalmente non è neanche un’intrusione. Basta scaricare i file e poi analizzarli con calma. Nel caso preso in esame da Mario, si tratta di un classico file di testo nel quale l’utente conserva in chiaro tutte le proprie password; è ancora lì, online, in questo momento, in una sezione di un sito pubblico creato per un cliente. Il file contiene tutte le coordinate di una ditta del sud Italia.

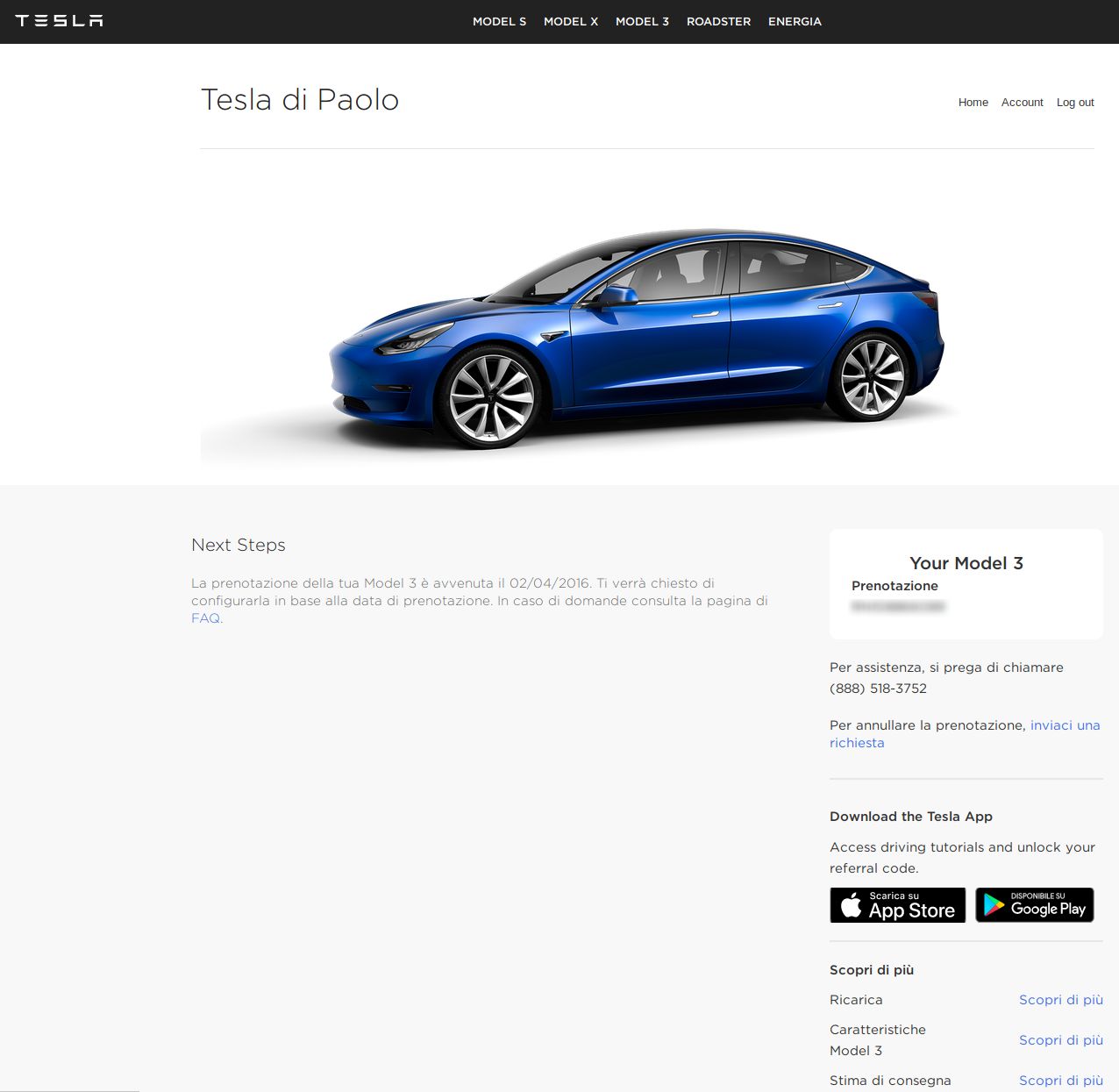

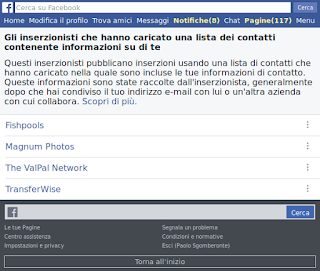

Mario esamina il file: nota che gli utenti elencati tendono a usare sempre la stessa password, la stessa casella di mail e lo stesso nome utente nei vari account, sia mail sia social, sia privati sia di lavoro. Un classico.

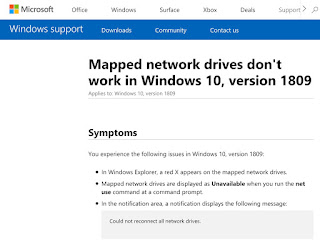

L’autenticazione a due fattori (2FA) si rivela un salvagente prezioso: l’esperto trova nel file password e nome utente di un account Paypal: se avesse intenzioni ostili, questo sarebbe il suo primo bersaglio, immediatamente monetizzabile. La password è banale e valida, ma c'è la 2FA che allerta l’utente e blocca l’intrusione. Ottimo. Lo stesso vale per Gmail, Skype e Amazon. Non sarebbe possibile quindi causare danni economici diretti saccheggiando conti o facendo acquisti, ma sapere le password di account del genere sarebbe più che sufficiente per fare attacchi di social engineering come quello recente

“so la tua password, ti ho registrato mentre guardavi siti porno”.

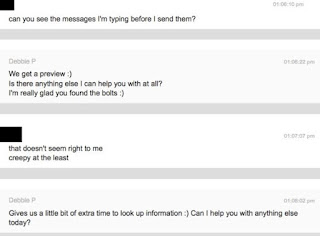

Le cose si fanno più interessanti con gli account social. Su quello Twitter non c’è 2FA, ma nel file di password manca il nome dell’account: ci sono solo (si fa per dire) l’indirizzo di mail e la password. Ma per Mario la cosa non pone nessun problema: basta guardare gli schemi usati altrove e diventa facile indovinare il nome dell’account. È quello dell’azienda seguito dal tipo di ragione sociale.

Se Mario entrasse a fondo nell’account, avrebbe accesso a tutti i messaggi pubblici e privati e potrebbe fare qualunque cosa: cancellare l’account, scaricare le foto (anche quelle definite “private”), mandare messaggi fingendo di essere l’azienda e distruggerne la reputazione, cambiare la password dell’account e chiedere denaro per ridarne il controllo al legittimo proprietario, eccetera. Ma si tratta di una dimostrazione, per cui si limita a lasciare su Twitter un messaggio per avvisare che la password è nota e consigliare di cambiarla.

Anche l’account Facebook non è protetto dalla 2FA. Ci sono anche foto di bambini (i figli?) e naturalmente ci sono i nomi degli amici e i luoghi visitati. Anche qui il potenziale di far danni è altissimo, ma Mario non fa nulla.

Ci sono anche i documenti: account di canali TV a pagamento cessati, vecchie bollette telefoniche, carte di credito scadute. Anche così, comunque, sono utili perché forniscono nomi, cognomi, indirizzi, codici fiscali e partite IVA, utilissimi per fare

escalation e imbastire un attacco informatico più approfondito. Per esempio, l’azienda usa un sistema di fatturazione online, e uno dei parametri necessari per consultarlo (oltre ai codici, incautissimamente scritti nel file lasciato su Internet) è la partita IVA. Che Mario ha subito a disposizione tramite le fatture. A questo punto sarebbe banale ficcare il naso nella fatturazione dell’azienda e acquisire altri dettagli utili: i nomi dei fornitori, le coordinate bancarie e altro ancora.

Ci sono anche le credenziali di affiliazione a un movimento politico, ma Mario non se ne fa nulla a parte riderci sopra.

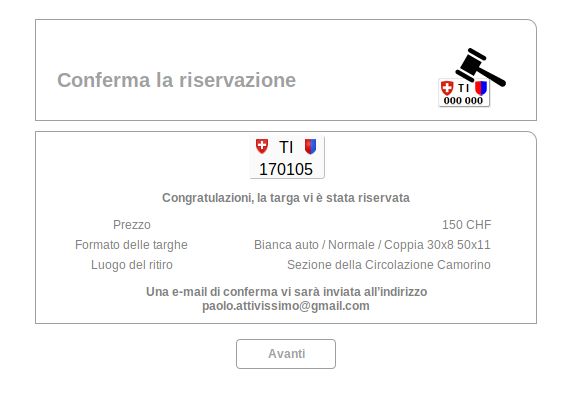

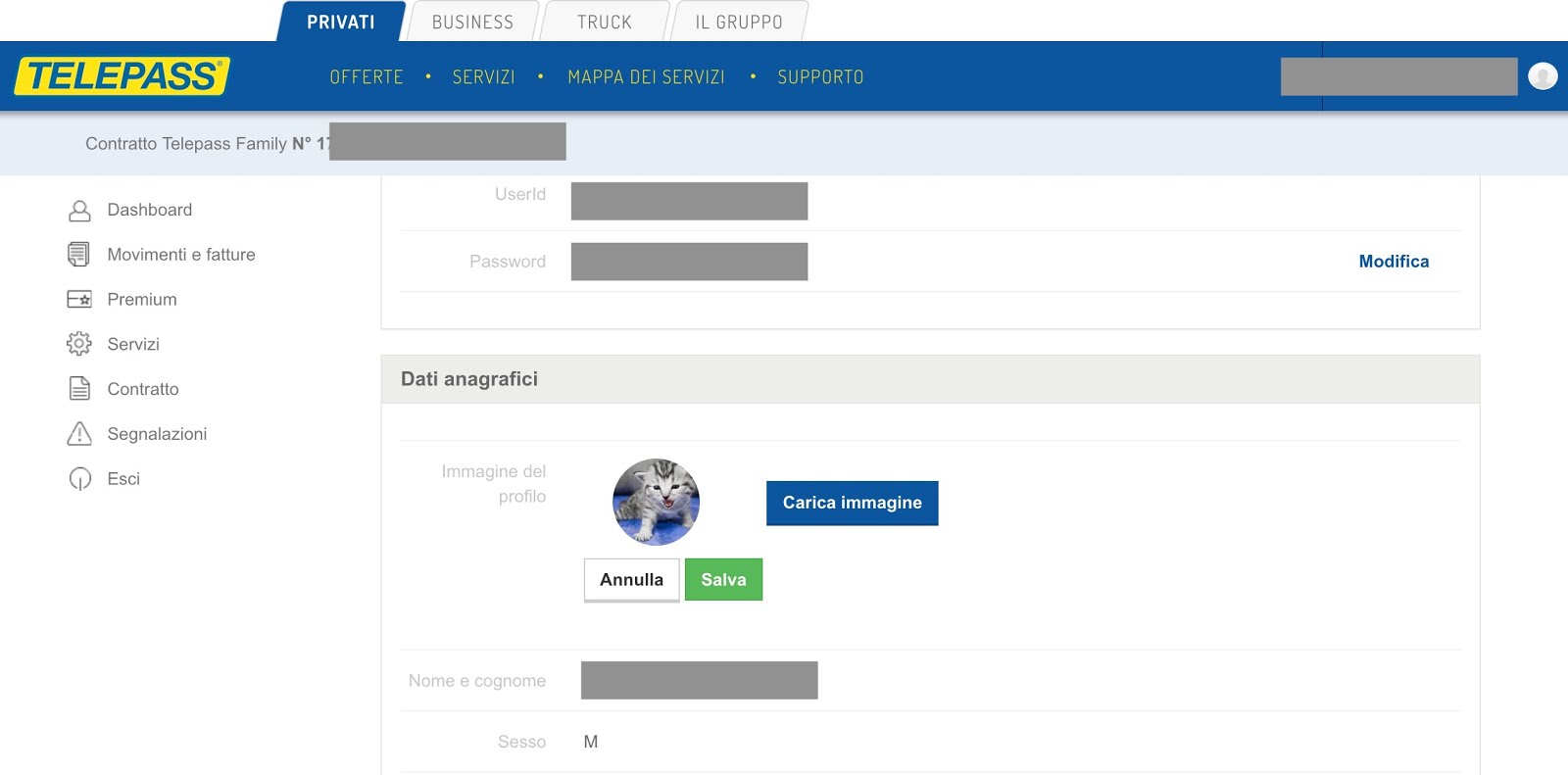

La lezione finale, piuttosto sorprendente, di questa storia è che bisogna lasciare una traccia innocua del proprio passaggio perché altrimenti spesso non si verrà creduti quando si avviserà l’utente che le sue password sono a spasso. Così Mario cambia l’immagine nel profilo Telepass (che potrebbe usare per sorvegliare gli spostamenti del titolare) e ci mette un bel gattino. Fine della dimostrazione.

A me restano le questioni etiche: quante violazioni del GDPR avrà accumulato quest’azienda? E se ci fossero di mezzo altre persone (clienti, fornitori), sarebbe opportuno o necessario avvisarle? Una cosa è certa: l’azienda va informata. L’ho fatto subito via mail e via SMS, perché chiunque potrebbe trovare online quei dati (basta una banale ricerca in Google) e fare danni: l’azienda ha risposto stamattina dicendo che si stava recando alla Polizia Postale.

Utente avvisato, mezzo salvato: spero che questo resoconto, anche se pesantemente anonimizzato, possa ispirare chi lo legge a prendere precauzioni più serie e a non pensare di essere troppo poco interessante o appetibile.

Ricordo che per le segnalazioni di dati riservati lasciati incautamente online, in Svizzera ci si può rivolgere all’

apposita pagina dell’Ufficio Federale di Polizia e a

quella di MELANI (la

Centrale d'annuncio e d'analisi per la sicurezza dell'informazione), mentre in Italia si può contattare il

CNAIPIC (Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche).

2018/11/10 01:00

I dati sono spariti dall’URL pubblicamente accessibile. Noto ora che in una delle risposte di una delle persone interessate c’è questa chiusura:

Nessun virus nel messaggio.

Controllato da AVG - www.avg.com

Versione: 2016.0.8048 / Database dei virus: 4793/15883 - Data di rilascio: 14/08/2018

Database dei virus interno non č aggiornato.

Sicurezza, questa sconosciuta.