L’articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2016/08/26 18:00.

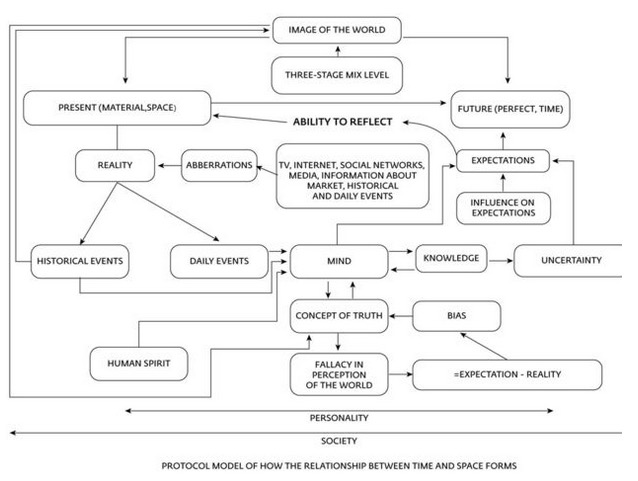

Quando siete su Facebook e anche quando navigate in altri siti tenendo attiva la connessione a Facebook, il social network di Zuckerberg vi sorveglia e raccoglie dati su di voi. Ogni pagina del Web che contiene un

“Mi piace” o

“Condividi” di Facebook contribuisce a questa raccolta, che è ora documentata in un’apposita

pagina di impostazioni.

Il

Washington Post ha analizzato il funzionamento della profilazione di Facebook, rivelando che il social network raccoglie anche dati che non ci rendiamo conto di condividere. Ecco una mia traduzione sommaria dell’

elenco pubblicato in inglese dal Post: alcune voci sono veramente surreali.

1. Localizzazione

2. Età

3. Generazione

4. Sesso

5. Lingua

6. Livello scolastico

7. Settore di studio

8. Scuola

9. Affinità etnica

10. Reddito e valore netto

11. Proprietà di case e tipo

12. Valore della casa

13. Dimensioni della proprietà

14. Metratura della casa

15. Anno di costruzione

16. Struttura della famiglia

17. Anniversario entro 30 giorni

18. Vive lontano dalla propria famiglia o città di riferimento

19. Amicizia con qualcuno che ha un anniversario, appena sposato, appena traslocato, o compleanno in arrivo

20. Impegno in rapporti a distanza

21. Impegno in relazioni nuove

22. Nuovo lavoro

23. Fidanzato da poco

24. Sposato da poco

25. Traslocato da poco

26. Compleanno imminente

27. È genitore

28. È in attesa di diventare genitore

29. Madre e tipo di madre

30. Disponibilità a impegno politico

31. Orientamento politico

32. Situazione relazionale

33. Datore di lavoro

34. Settore industriale

35. Qualifica professionale

36. Tipo di ufficio

37. Interessi

38. Possiede moto

39. Intende acquistare un’auto (e che tipo/marca e quando)

40. Ha comprato di recente ricambi o accessori per auto

41. Probabilmente avrà bisogno di ricambi o servizi per auto

42. Stile e marca dell’auto guidata

43. Anno di acquisto dell’auto

44. Età dell’auto

45. Quanto è probabilmente disposto a spendere per la prossima auto

46. Dove è probabile che acquisterà la prossima auto

47. Numero di dipendenti dell’azienda

48. Possiede una piccola azienda

49. Lavora come dirigente o amministratore

50. Ha fatto donazioni benefiche (suddivise per tipo)

51. Sistema operativo

52. Giocatore di giochi Canvas

53. Possiede console di gioco

54. Ha creato un evento Facebook

55. Ha usato Facebook Payments

56. Spende più della media in Facebook Payments

57. Amministra una pagina Facebook

58. Ha caricato di recente foto su Facebook

59. Browser usato

60. Servizio di mail usato

61. Pioniere/tardivo nell’adozione di tecnologie

62. Espatriato (con suddivisione per paese d’origine)

63. Membro di un’associazione di credito, banca nazionale o regionale

64. Investitore (con suddivisione per tipo d’investimento)

65. Numero di linee di credito

66. Usa attivamente carte di credito

67. Tipo di carta di credito

68. Possiede carte di debito

69. Ha sospesi sulla carta di credito

70. Ascolta la radio

71. Programmi TV preferiti

72. Usa dispositivi mobili (con suddivisione per marca)

73. Tipo di connessione a Internet

74. Ha acquisito di recente uno smartphone o tablet

75. Accede a Internet tramite smartphone o tablet

76. Usa buoni sconto

77. Tipi di abbigliamento acquistati in famiglia

78. Periodo dell’anno di maggiore spesa in famiglia

79. Consuma assiduamente birra, vino o alcolici

80. Compra cibo (e quali tipi)

81. Compra prodotti di bellezza

82. Compra medicinali per allergie, tosse/raffreddore, analgesici e medicinali da banco

83. Compra prodotti per la casa

84. Compra prodotti per bambini o animali domestici (e quali tipi di animali)

85. Appartiene a famiglia che acquista più della media

86. Tende a fare/non fare acquisti su Internet

87. Tipi di ristoranti frequentati

88. Tipi di negozi frequentati

89. “Ricettivo” a offerte di aziende che offrono via Internet assicurazioni auto, corsi d’istruzione superiore, mutui, carte di debito e per TV satellite prepagate

90. Tempo per il quale ha vissuto in casa

91. Probabilmente traslocherà presto

92. Interessato a Olimpiadi, football, cricket o Ramadan

93. Viaggia frequentemente per lavoro o piacere

94. Pendolare

95. Tipi di vacanza abituali

96. Tornato di recente da un viaggio

97. Ha usato di recente un’app per viaggi

98. Socio di una multiproprietà

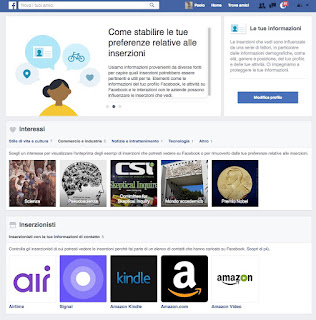

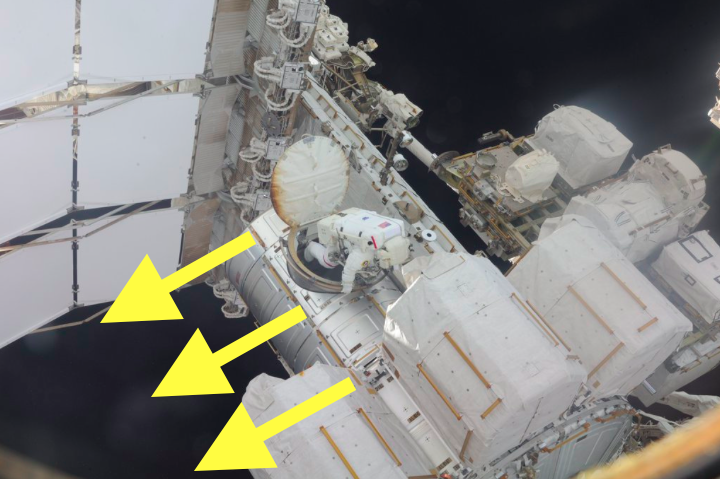

Sophos consiglia un modo per esaminare ed eventualmente correggere l’idea che Facebook si è fatta di voi: andare alla

sezione Inserzioni delle impostazioni di Facebook e sfogliare le varie categorie. Queste sono alcune delle mie:

Cliccando sull’icona di una categoria compare una crocetta che consente di rimuoverla.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/08/31 11:50.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/08/31 11:50.