Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2016/04/29

Podcast del Disinformatico del 2016/04/29

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Come eliminare il proprio account su Snapchat

Mi sono arrivate molte richieste di istruzioni su come uscire da Snapchat, magari per eliminare un account che contiene foto imbarazzanti e crearsene uno nuovo. Molti utenti che adoperano principalmente lo smartphone e poco il computer non riescono infatti a trovare nell’app di Snapchat l’opzione per eliminare un account. Non la trovano per una buona ragione: perché nell’app non c’è.

Bisogna infatti usare un browser, per esempio Safari su un iPhone o iPad, e visitare questo link:

In questa pagina si immette il proprio nome utente e poi la propria password, si clicca sulla casella Non sono un robot per confermare di essere una persona reale e non un programma automatico, si clicca su Accedi e si digita il codice di sicurezza che è arrivato nel frattempo sul telefonino.

A questo punto compare la richiesta di conferma dell’eliminazione dell’account: si reimmette il nome utente seguito dalla password e si clicca Continua. Snapchat dice che l’account verrà dapprima disattivato, ossia reso inaccessibile agli altri utenti, e che verranno cancellate eventuali chat non salvate e le foto non aperte. Dopo trenta giorni l’account verrà eliminato definitivamente: se cambiate idea durante questo periodo, sarà sufficiente rientrare nell’account (su computer o su smartphone) e l’account verrà riattivato.

Bisogna infatti usare un browser, per esempio Safari su un iPhone o iPad, e visitare questo link:

http://support.snapchat.com/delete-account

In questa pagina si immette il proprio nome utente e poi la propria password, si clicca sulla casella Non sono un robot per confermare di essere una persona reale e non un programma automatico, si clicca su Accedi e si digita il codice di sicurezza che è arrivato nel frattempo sul telefonino.

A questo punto compare la richiesta di conferma dell’eliminazione dell’account: si reimmette il nome utente seguito dalla password e si clicca Continua. Snapchat dice che l’account verrà dapprima disattivato, ossia reso inaccessibile agli altri utenti, e che verranno cancellate eventuali chat non salvate e le foto non aperte. Dopo trenta giorni l’account verrà eliminato definitivamente: se cambiate idea durante questo periodo, sarà sufficiente rientrare nell’account (su computer o su smartphone) e l’account verrà riattivato.

Un altro sito d’incontri violato: un milione di profili privati di BeautifulPeople è ora in Rete

Ricordate Ashley Madison, il sito dedicato agli incontri intimi infedeli i cui utenti furono messi a nudo ad agosto 2015 dal furto e dalla pubblicazione dei loro dati personali maldestramente custoditi? Adesso è il turno di un altro sito dello stesso genere, BeautifulPeople.com, che si vanta di selezionare i propri membri in base al loro aspetto.

A quanto pare BeautifulPeople ha selezionato con lo stesso criterio anche i responsabili della sicurezza informatica, perché i dati personali di un milione di utenti del sito sono ora in vendita nei bassifondi di Internet: nomi utenti, indirizzi di mail, collocazione geografica, caratteristiche fisiche, professione, preferenze sessuali e altro ancora.

I dati sono stati trafugati attingendo a un server di test non protetto sul quale girava il software MongoDB, che ha seri problemi di sicurezza: per esempio, per colpa sua di recente sono finiti online 93 milioni di dati identificativi riservati degli elettori messicani e pochi mesi fa hanno fatto la stessa fine i dati di circa 13 milioni di utenti di MacKeeper. Secondo il motore di ricerca Shodan l’anno scorso c’erano circa 600 terabyte di dati esposti in circa 30.000 database di vari siti grazie alle errate configurazioni di MongoDB.

BeautifulPeople.com dice di aver avvisato tutti gli utenti coinvolti e che le password e le informazioni finanziarie non sono state compromesse. Ma anche senza questi dati le possibilità di ricatto e di furto d’identità sono enormi.

A quanto pare BeautifulPeople ha selezionato con lo stesso criterio anche i responsabili della sicurezza informatica, perché i dati personali di un milione di utenti del sito sono ora in vendita nei bassifondi di Internet: nomi utenti, indirizzi di mail, collocazione geografica, caratteristiche fisiche, professione, preferenze sessuali e altro ancora.

I dati sono stati trafugati attingendo a un server di test non protetto sul quale girava il software MongoDB, che ha seri problemi di sicurezza: per esempio, per colpa sua di recente sono finiti online 93 milioni di dati identificativi riservati degli elettori messicani e pochi mesi fa hanno fatto la stessa fine i dati di circa 13 milioni di utenti di MacKeeper. Secondo il motore di ricerca Shodan l’anno scorso c’erano circa 600 terabyte di dati esposti in circa 30.000 database di vari siti grazie alle errate configurazioni di MongoDB.

BeautifulPeople.com dice di aver avvisato tutti gli utenti coinvolti e che le password e le informazioni finanziarie non sono state compromesse. Ma anche senza questi dati le possibilità di ricatto e di furto d’identità sono enormi.

Storia di un furto informatico da un miliardo di dollari

Sono emersi alcuni dettagli tecnici molto interessanti a proposito del furto informatico milionario ai danni della Bangladesh Bank che ho raccontato un mesetto fa.

Sono emersi alcuni dettagli tecnici molto interessanti a proposito del furto informatico milionario ai danni della Bangladesh Bank che ho raccontato un mesetto fa.Si sapeva già che criminali informatici erano riusciti a penetrare nei computer della banca centrale del Bangladesh e a sottrarre le credenziali necessarie per effettuare bonifici, inviandone una quarantina per un importo complessivo di circa un miliardo di dollari, che sarebbero finti nei conti di complici nelle Filippine e nello Sri Lanka se i ladri non avessero commesso un banale errore di ortografia (indicando come beneficiaria la Shalika Fandation al posto della Shalika Foundation) che aveva insospettito un intermediario presso la Deutsche Bank. Il furto era stato quindi interrotto quando la cifra sottratta era soltanto (si fa per dire) di circa ottanta milioni di dollari.

Ora è emerso che la Bangladesh Bank era in pratica priva di firewall e usava una rete informatica di seconda mano con componenti a bassissimo costo, secondo le indagini della BAE Systems, che hanno rivelato che i ladri avevano alterato il software del sistema SWIFT in modo da poter spedire denaro in tutto il mondo senza lasciarne tracce in Bangladesh.

Normalmente il sistema interbancario SWIFT è sicuro: è una rete privata e la maggior parte delle banche consente trasferimenti soltanto fra mittenti e destinatari concordati. Per alterarlo bisogna essere all’interno dell’organizzazione di una delle banche che partecipano al sistema, come appunto la Bangladesh Bank. Purtroppo questa banca, usando componenti di rete a basso costo, non aveva isolato i propri sistemi SWIFT dal resto della rete informatica aziendale.

Come spiega Ars Technica, questa vulnerabilità ha consentito ai criminali di entrare nella rete bancaria via Internet, farsi strada fino ai sistemi SWIFT e alterare il software Alliance Access, che effettua e registra le transazioni SWIFT. La modifica ha rimosso i controlli di integrità e coerenza di questo software, consentendo di alterare gli importi dei bonifici e il contenuto dei messaggi di conferma in modo che non rimanesse traccia dei bonifici fraudolenti dopo il loro invio. Il tutto veniva gestito da un server situato in Egitto, anche se questo non vuol dire che i criminali risiedevano in questo paese.

Il riciclaggio del denaro sottratto è passato attraverso le Filippine, dove è in corso un’indagine governativa: i soldi sono arrivati su conti intestati a due cittadini cinesi che gestiscono il gioco d’azzardo a Macao e nelle Filippine, e da lì sono stati trasferiti a vari casinò e poi a conti bancari internazionali. I casinò nelle Filippine sono esentati dalle norme antiriciclaggio e quindi sono un canale perfetto (consapevole o inconsapevole) per queste operazioni fraudolente. Le indagini hanno già portato alle dimissioni del governatore della Bangladesh Bank e all’incriminazione di altre persone che hanno fatto da tramite per i movimenti illeciti di denaro.

Hai un vecchio Android? Criminali te lo bloccano e chiedono un riscatto da pagare con carte iTunes

Uno dei problemi principali della sicurezza dei dispositivi Android è la mancanza di aggiornamenti del sistema operativo: molti utenti non solo non aggiornano il proprio telefonino o tablet, ma non lo possono proprio aggiornare perché l’operatore o il produttore non prepara e non distribuisce gli aggiornamenti. Questo può avere conseguenze molto più gravi di quello che molti utenti immaginano.

Per esempio, Blue Coat Labs segnala che i telefonini Android non recenti (che usano versioni di Android fino almeno alla 4.4) possono essere attaccati con un ransomware che li blocca, mostrando pubblicità persistenti che impongono alla vittima di comperare 200 dollari di carte prepagate iTunes. L’attacco è particolarmente aggressivo perché avviene senza l’interazione dell’utente e non viene visualizzata la normale finestra di dialogo che descrive le richieste di permessi delle applicazioni.

Un utente colpito può copiare i propri file dal telefonino infetto e poi entrare in recovery mode per reinstallare una versione di Android non infetta, ma si tratta di un compito al di sopra delle capacità dell’utente medio, per cui molti rischiano di trovarsi costretti a pagare i criminali per riavere il controllo del proprio telefonino e soprattutto i propri dati.

Per esempio, Blue Coat Labs segnala che i telefonini Android non recenti (che usano versioni di Android fino almeno alla 4.4) possono essere attaccati con un ransomware che li blocca, mostrando pubblicità persistenti che impongono alla vittima di comperare 200 dollari di carte prepagate iTunes. L’attacco è particolarmente aggressivo perché avviene senza l’interazione dell’utente e non viene visualizzata la normale finestra di dialogo che descrive le richieste di permessi delle applicazioni.

Un utente colpito può copiare i propri file dal telefonino infetto e poi entrare in recovery mode per reinstallare una versione di Android non infetta, ma si tratta di un compito al di sopra delle capacità dell’utente medio, per cui molti rischiano di trovarsi costretti a pagare i criminali per riavere il controllo del proprio telefonino e soprattutto i propri dati.

2016/04/28

“Ti Porto La Luna” arriva in Abruzzo domani e sabato

Sono in viaggio verso l’Abruzzo, dove sarò insieme a Luigi Pizzimenti per una tappa di Ti Porto La Luna edizione 2016: il tour che porta in giro per l’Italia un campione di roccia lunare raccolto dagli astronauti della missione Apollo 14 nell’ormai lontano 1971 (le tappe sono su Tiportolaluna.it). Non per la solita esposizione in museo, ma per essere visto da vicino e per far raccontare la propria storia da Luigi e dai suoi colleghi e compagni d’avventura Paolo Miniussi e Paolo D’Angelo, reduci da un viaggio a Houston proprio per ritirare in prestito questa roccia dalla NASA. In Abruzzo sarò io il co-conduttore, insieme a Luigi, degli appuntamenti di Ti Porto La Luna:

– venerdì 29 aprile alle 21 a Sant’Omero (Teramo), alla Sala Marchesale in piazza Dauri

– sabato 30 aprile alle 10 ad Ancarano, all’Auditorium Comunale (incontro pubblico con gli alunni delle scuole)

– sabato 30 aprile alle 21 a Torano Nuovo (Teramo), alla Sala Polifunzionale A. Bizzarri.

Sto portando con me vari oggetti spaziali (alcuni firmati dagli astronauti Apollo), un po’ di copie del mio libro Luna? Sì, ci siamo andati!, del documentario Moonscape che ricostruisce con immagini originali restaurate il primo allunaggio (Apollo 11) e dei DVD con tutte le foto scattate dagli astronauti di Apollo 14. Ma soprattutto sto portando, insieme a Luigi, il racconto di un’avventura eccezionale testimoniata da un reperto eccezionale.

– venerdì 29 aprile alle 21 a Sant’Omero (Teramo), alla Sala Marchesale in piazza Dauri

– sabato 30 aprile alle 10 ad Ancarano, all’Auditorium Comunale (incontro pubblico con gli alunni delle scuole)

– sabato 30 aprile alle 21 a Torano Nuovo (Teramo), alla Sala Polifunzionale A. Bizzarri.

Sto portando con me vari oggetti spaziali (alcuni firmati dagli astronauti Apollo), un po’ di copie del mio libro Luna? Sì, ci siamo andati!, del documentario Moonscape che ricostruisce con immagini originali restaurate il primo allunaggio (Apollo 11) e dei DVD con tutte le foto scattate dagli astronauti di Apollo 14. Ma soprattutto sto portando, insieme a Luigi, il racconto di un’avventura eccezionale testimoniata da un reperto eccezionale.

2016/04/25

Gabriella Mereu, radiata dall’Ordine dei Medici italiano, opera in Canton Ticino e “cura” consigliando medagliette della Madonna in vagina

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Pubblicazione iniziale: 2016/04/25 16:28. Ultimo aggiornamento: 2016/04/25 17:55.

Gabriella Mereu dice di far camminare i paraplegici usando solo esortazioni e insulti e di poter curare disturbi e problemi sessuali facendo inserire in vagina una medaglietta della Madonna. Per lei l’AIDS non esiste e i suoi malati sono stati uccisi dai farmaci. Gli epilettici, a suo dire, sono semplicemente “degli esibizionisti”. Non sono i deliri di un complottista qualsiasi: sono le affermazioni di un medico. O meglio, di un ex medico, dato che la Mereu è stata radiata dall’Ordine dei Medici italiano nel 2015, come riferisce l’Unione Sarda.

Ora Gabriella Mereu ha trasferito la propria residenza in Canton Ticino, a Stabio, a una ventina di chilometri da casa mia. E ha ripreso a operare, offrendo consulti senza avere un’autorizzazione né come medico né come terapista complementare.

La Mereu è una vecchia conoscenza di chi si occupa di pseudoscienze e ciarlatani: il CICAP ha raccontato una sua conferenza in provincia di Cuneo nel 2012; il medico Salvo di Grazia ne ha parlato qui nel 2015 e qui nel 2012; se ne è anche occupato Le Iene e il 2 aprile scorso ne ha parlato il programma Patti Chiari della Radiotelevisione svizzera di lingua italiana, con un’inchiesta devastante, che parla di “affermazioni pericolose per l’incolumità dei pazienti”, chiedendosi come faccia Gabriella Mereu a “esercitare nel Canton Ticino senza l’autorizzazione, obbligatoria per legge”. Trovate altre dettagli su Tvsvizzera.it.

Quest’inchiesta ha fatto esplodere il caso Mereu e in generale quello della presenza sul territorio svizzero di persone che praticano e propongono rimedi pseudoscientifici. O come li chiama l’interrogazione presentata al Consiglio di Stato, “guaritori e ciarlatani”. C’è stata anche una presa di posizione del sindaco di Lugano, Marco Borradori, “fortemente impressionato dai metodi di questa persona”, interpellato dal Giornale del Popolo perché Gabriella Mereu è stata invitata a tenere una conferenza a Lugano dagli organizzatori di Tisana, “fiera del benessere olistico, della medicina naturale e del vivere etico”, il prossimo 28 aprile, e il Comune di Lugano offre da anni gli spazi espositivi a questa fiera; se insultare i pazienti paralizzati e dir loro di mettersi una medaglietta della Madonna nella vagina è il tipo di “vivere etico” e di “medicina naturale” che Tisana vuole importare dall’Italia, quest’ospitalità espositiva rischia di essere compromessa.

A mio parere, vietare l’intervento della Mereu a Lugano rischierebbe di essere un autogol che permetterebbe ai suoi sostenitori di atteggiarsi a vittime di censura. Inoltre ognuno è libero di curarsi come meglio crede (anche con le panzane) e di esprimere le proprie opinioni. Ma per evitare che qualcuno speculi sulle malattie e sulla disperazione sarebbe buona cosa se chi va a sentire Gabriella Mereu venisse informato molto chiaramente dei fatti. Un po’ come si fa con le sigarette: sei libero di comprarle e di avvelenarti, ma sulla confezione c’è scritto chiaramente che il fumo nuoce gravemente alla salute. Poi se decidi di avvelenarti lo stesso, non puoi dire che non sei stato avvisato.

Se volete far sapere il vostro parere agli organizzatori di Tisana, il modulo di prenotazione per la sua conferenza ha uno spazio per le eventuali note. Siate educati.

2016/04/25 17:55. Ho ricevuto un comunicato stampa di Tisana che annuncia che l’intervento della signora Mereu è stato cancellato. La pagina dedicata alla conferenza della Mereu ora riporta la dicitura “Conferenza annullata”. Ho corretto il luogo della sua conferenza del 2012, che avevo indicato erroneamente come Varese e invece era Saluzzo, in provincia di Cuneo.

Gabriella Mereu dice di far camminare i paraplegici usando solo esortazioni e insulti e di poter curare disturbi e problemi sessuali facendo inserire in vagina una medaglietta della Madonna. Per lei l’AIDS non esiste e i suoi malati sono stati uccisi dai farmaci. Gli epilettici, a suo dire, sono semplicemente “degli esibizionisti”. Non sono i deliri di un complottista qualsiasi: sono le affermazioni di un medico. O meglio, di un ex medico, dato che la Mereu è stata radiata dall’Ordine dei Medici italiano nel 2015, come riferisce l’Unione Sarda.

Ora Gabriella Mereu ha trasferito la propria residenza in Canton Ticino, a Stabio, a una ventina di chilometri da casa mia. E ha ripreso a operare, offrendo consulti senza avere un’autorizzazione né come medico né come terapista complementare.

La Mereu è una vecchia conoscenza di chi si occupa di pseudoscienze e ciarlatani: il CICAP ha raccontato una sua conferenza in provincia di Cuneo nel 2012; il medico Salvo di Grazia ne ha parlato qui nel 2015 e qui nel 2012; se ne è anche occupato Le Iene e il 2 aprile scorso ne ha parlato il programma Patti Chiari della Radiotelevisione svizzera di lingua italiana, con un’inchiesta devastante, che parla di “affermazioni pericolose per l’incolumità dei pazienti”, chiedendosi come faccia Gabriella Mereu a “esercitare nel Canton Ticino senza l’autorizzazione, obbligatoria per legge”. Trovate altre dettagli su Tvsvizzera.it.

Quest’inchiesta ha fatto esplodere il caso Mereu e in generale quello della presenza sul territorio svizzero di persone che praticano e propongono rimedi pseudoscientifici. O come li chiama l’interrogazione presentata al Consiglio di Stato, “guaritori e ciarlatani”. C’è stata anche una presa di posizione del sindaco di Lugano, Marco Borradori, “fortemente impressionato dai metodi di questa persona”, interpellato dal Giornale del Popolo perché Gabriella Mereu è stata invitata a tenere una conferenza a Lugano dagli organizzatori di Tisana, “fiera del benessere olistico, della medicina naturale e del vivere etico”, il prossimo 28 aprile, e il Comune di Lugano offre da anni gli spazi espositivi a questa fiera; se insultare i pazienti paralizzati e dir loro di mettersi una medaglietta della Madonna nella vagina è il tipo di “vivere etico” e di “medicina naturale” che Tisana vuole importare dall’Italia, quest’ospitalità espositiva rischia di essere compromessa.

A mio parere, vietare l’intervento della Mereu a Lugano rischierebbe di essere un autogol che permetterebbe ai suoi sostenitori di atteggiarsi a vittime di censura. Inoltre ognuno è libero di curarsi come meglio crede (anche con le panzane) e di esprimere le proprie opinioni. Ma per evitare che qualcuno speculi sulle malattie e sulla disperazione sarebbe buona cosa se chi va a sentire Gabriella Mereu venisse informato molto chiaramente dei fatti. Un po’ come si fa con le sigarette: sei libero di comprarle e di avvelenarti, ma sulla confezione c’è scritto chiaramente che il fumo nuoce gravemente alla salute. Poi se decidi di avvelenarti lo stesso, non puoi dire che non sei stato avvisato.

Se volete far sapere il vostro parere agli organizzatori di Tisana, il modulo di prenotazione per la sua conferenza ha uno spazio per le eventuali note. Siate educati.

2016/04/25 17:55. Ho ricevuto un comunicato stampa di Tisana che annuncia che l’intervento della signora Mereu è stato cancellato. La pagina dedicata alla conferenza della Mereu ora riporta la dicitura “Conferenza annullata”. Ho corretto il luogo della sua conferenza del 2012, che avevo indicato erroneamente come Varese e invece era Saluzzo, in provincia di Cuneo.

2016/04/23

Podcast del Disinformatico del 2016/04/22

È disponibile per lo scaricamento il podcast della puntata di ieri del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2016/04/22

Hacking Team, svelata la tecnica d’intrusione

Ricordate Hacking Team, la controversa società italiana di sicurezza informatica che è stata violata circa un anno fa e i cui dati più riservati sono stati pubblicati in Rete? Molti si sono chiesti come sia stata possibile un’intrusione così vasta, soprattutto ai danni di un’azienda informatica che vive appunto di sicurezza. Ora è stato pubblicato su Reddit un racconto che, stando al suo autore, spiega come sono andate le cose.

Ricordate Hacking Team, la controversa società italiana di sicurezza informatica che è stata violata circa un anno fa e i cui dati più riservati sono stati pubblicati in Rete? Molti si sono chiesti come sia stata possibile un’intrusione così vasta, soprattutto ai danni di un’azienda informatica che vive appunto di sicurezza. Ora è stato pubblicato su Reddit un racconto che, stando al suo autore, spiega come sono andate le cose.L’autore usa lo pseudonimo Phineas Phisher e dice di essere stato lui, da solo, con circa cento ore di lavoro, a scardinare tutta la sicurezza di Hacking Team senza mai mettervi piede, smentendo quindi le ipotesi di un complice interno o di un dipendente infedele. Il sito Web dell’azienda era ben protetto e aggiornato, per cui Phineas ha scelto un’altra strada: ha trovato un dispositivo embedded (forse una telecamera) accessibile via Internet il cui software di base (più correttamente il firmware) era difettoso e vulnerabile. L’intruso ha modificato questo software, trasformando il dispositivo in un accesso nascosto persistente (backdoor).

Da questo dispositivo ha iniziato una lenta scansione della rete interna di hacking e ha trovato un’installazione non protetta del database MongoDB. Poi si è accorto che i dispositivi usati da HackingTeam per i propri backup erano accessibili sulla sottorete locale e così li ha configurati in modo da renderli leggibili via Internet.

Nei backup ha trovato le credenziali di amministrazione, e così si è promosso ad amministratore remoto dei computer di HackingTeam. A quel punto aveva in mano le chiavi di tutto. Ha scaricato tutta la posta di HackingTeam e poi si è accorto che Christian Pozzi, uno degli amministratori dell’azienda, teneva tutte le proprie password in un volume cifrato con TrueCrypt. Phineas ha aspettato che Pozzi aprisse il volume e poi ne ha copiato i file. Da lì ha avuto accesso al codice sorgente dei prodotti dell’azienda e l’ha copiato. Infine ha pubblicato in Rete tutto quanto.

Phineas Phisher, ammesso che il suo racconto sia vero (è perlomeno tecnicamente plausibile), ha anche spiegato la motivazione della sua incursione: dimostrare “la bellezza e l’asimmetria dell’hacking: con cento ore di lavoro, una sola persona può disfare anni di lavoro di un’azienda multimilionaria. L’hacking dà al perdente la possibilità di lottare e vincere”, ponendo fine a quelli che Phisher chiama gli “abusi contro i diritti umani” di Hacking Team.

Fonti aggiuntive: Ars Technica.

WhatsApp cifrato, come aumentare la sicurezza e l’autenticazione

WhatsApp ha attivato pochi giorni fa la crittografia end-to-end, rendendo molto più difficile intercettare le comunicazioni durante il tragitto fra un telefonino e l’altro. È un’ottima novità per la sicurezza, ma ha creato un po’ di confusione fra gli utenti. Provo a fare chiarezza e rispondere pubblicamente alle tante domande che mi sono arrivate.

WhatsApp ha attivato pochi giorni fa la crittografia end-to-end, rendendo molto più difficile intercettare le comunicazioni durante il tragitto fra un telefonino e l’altro. È un’ottima novità per la sicurezza, ma ha creato un po’ di confusione fra gli utenti. Provo a fare chiarezza e rispondere pubblicamente alle tante domande che mi sono arrivate.Prima di tutto, una volta tanto per attivare la protezione della crittografia non è necessario fare nulla, a parte scaricare la versione più recente dell’app. Non capita spesso che la sicurezza venga aumentata senza richiedere qualche fatica agli utenti.

Si può fare anche di più. Per esempio, due interlocutori che si conoscono di persona possono autenticarsi reciprocamente per essere sicuri delle rispettive identità quando si ritrovano online: è a questo che serve quel codice QR che compare toccando il nome dell’interlocutore in una chat e scegliendo Crittografia. Per usarlo, ci si incontra fisicamente e si mostra questo codice al telefonino dell’altra persona, sul quale gira WhatsApp impostato allo stesso modo ma con l’opzione Scannerizza codice, che appunto legge il codice QR.

Ma è necessario usare questo codice? No: la crittografia di base funziona comunque. Questa ulteriore garanzia serve per tutelarsi, per esempio, da un malintenzionato che ha rubato la SIM all’interlocutore e la usa per impersonarlo. Con questo scambio di codici si viene avvisati che forse si sta comunicando con un impostore. Ricordate di andare nelle Impostazioni e attivare la voce Mostra notifiche di sicurezza e di ripetere questa identificazione con tutti i vostri contatti, se possibile.

Questo vuol dire che le comunicazioni di WhatsApp ora sono impossibili da intercettare e quindi si può dire qualunque cosa impunemente? Assolutamente no. Sui telefonini dei partecipanti a una chat rimane comunque una copia delle conversazioni e un’altra è solitamente salvata su Google Drive (per gli smartphone Android) o su iCloud (per gli smartphone Apple), e comunque WhatsApp tiene traccia di chi ha comunicato con chi e quando lo ha fatto (i metadati).

Informatico viola la sicurezza di Facebook, scopre di essere in compagnia

Ultimo aggiornamento: 2016/05/09 1:50.

Ultimo aggiornamento: 2016/05/09 1:50.Un informatico della società di sicurezza informatica Devcore che si fa chiamare Orange Tsai ha pubblicato un singolare racconto di come è riuscito a penetrare in Facebook e vi ha trovato una sorpresa inaspettata.

In sintesi, Orange ha iniziato con una ricognizione del bersaglio, come si fa spesso in questi casi, scoprendo che Facebook era intestataria di un nome di dominio piuttosto insolito, ossia vpn.tfbnw.net. Da lì ha scoperto che esisteva anche files.fb.com, che era un server dedicato alla collaborazione all’interno dell’azienda.

Il server aveva alcuni difetti di sicurezza, per cui Orange Tsai è riuscito a creare una web shell, ossia è stato in grado di eseguire da remoto comandi sul server come se fosse stato uno dei suoi gestori interni.

Qui è arrivata la sorpresa: si è accorto che sul server di Facebook c'erano molti file che non appartenevano a Facebook ma erano chiaramente avanzi lasciati da un intruso che era arrivato prima di lui. Uno dei file era un log che conteneva delle credenziali di login di Facebook non cifrate: nomi utente e password di dipendenti di Facebook, si presume.

Quando Orange Tsai ha informato Facebook della vulnerabilità, è stato ricompensato con 10.000 dollari di premio, ma Facebook non si è detta particolarmente preoccupata per quello che Orange aveva trovato: gli ha spiegato che l’intruso precedente era una persona che partecipa alla caccia ai difetti di sicurezza promossa da Facebook. Come faccia Facebook a saperlo resta un mistero.

Fonte aggiuntiva: Naked Security.

Esperti: presto, disinstallate QuickTime per Windows! Adobe: ma anche no

Il CERT (Computer Emergency Readiness Team) statunitense, una delle principali autorità di sicurezza informatica al mondo, è stato molto chiaro nel suo recente avviso: se usate QuickTime su Windows, vi conviene disinstallarlo, perché contiene almeno due falle critiche che permettono di infettare un computer semplicemente convincendo il suo utente a guardare un video o visitare un sito.

Il problema è che non c’è un aggiornamento di sicurezza da scaricare, perché Apple ha smesso di aggiornare QuickTime per Windows e consiglia di rimuoverlo. In pratica, continuare ad avere QuickTime per Windows installato è come lasciare la porta di casa spalancata e non poterla chiudere a chiave.

Di solito in questi casi si segue il consiglio degli esperti, ma stavolta c’è qualcuno che ha alzato la manina per obiettare: è Adobe, perché molti suoi prodotti assai diffusi, come per esempio After Effects, rischiano di trovarsi menomati o non funzionare se si rimuove QuickTime, dato che dipendono fortemente da questo software.

Adobe si sta dando da fare per eliminare questa dipendenza, ma in attesa di quel momento chi usa After Effects si trova senza protezione: l’unico rimedio è non navigare su Internet con computer dotati di QuickTime per Windows.

Fonti aggiuntive: The Register, Graham Cluley.

Il problema è che non c’è un aggiornamento di sicurezza da scaricare, perché Apple ha smesso di aggiornare QuickTime per Windows e consiglia di rimuoverlo. In pratica, continuare ad avere QuickTime per Windows installato è come lasciare la porta di casa spalancata e non poterla chiudere a chiave.

Di solito in questi casi si segue il consiglio degli esperti, ma stavolta c’è qualcuno che ha alzato la manina per obiettare: è Adobe, perché molti suoi prodotti assai diffusi, come per esempio After Effects, rischiano di trovarsi menomati o non funzionare se si rimuove QuickTime, dato che dipendono fortemente da questo software.

Adobe si sta dando da fare per eliminare questa dipendenza, ma in attesa di quel momento chi usa After Effects si trova senza protezione: l’unico rimedio è non navigare su Internet con computer dotati di QuickTime per Windows.

Fonti aggiuntive: The Register, Graham Cluley.

2016/04/21

Antibufala: le auto elettriche inquinano più di quelle tradizionali!

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento), come ha fatto "francodu*".

Ieri Tio.ch ha pubblicato un articolo che a prima vista getta dubbi sulle auto elettriche in termini ecologici. Citando “uno studio effettuato dall'Istituto Fraunhofer per la fisica delle costruzioni, pubblicato nel 2015 dal ministero tedesco dei trasporti e delle infrastrutture digitali” (questo), si dice che “[n]ella produzione di un'auto elettrica viene prodotto il 60% in più di CO2 rispetto ad un'auto a combustione interna” e che “se un automobilista rifornisce la propria autovettura elettrica sempre e solo con corrente elettrica verde riuscirà ad annullare gli effetti negativi sull'ambiente verificatisi durante la fase produttiva a partire dai 30mila chilometri percorsi. E' infatti da questa cifra che le auto elettriche risultano più "pulite" rispetto alle auto con motore a diesel o benzina.”

Ieri Tio.ch ha pubblicato un articolo che a prima vista getta dubbi sulle auto elettriche in termini ecologici. Citando “uno studio effettuato dall'Istituto Fraunhofer per la fisica delle costruzioni, pubblicato nel 2015 dal ministero tedesco dei trasporti e delle infrastrutture digitali” (questo), si dice che “[n]ella produzione di un'auto elettrica viene prodotto il 60% in più di CO2 rispetto ad un'auto a combustione interna” e che “se un automobilista rifornisce la propria autovettura elettrica sempre e solo con corrente elettrica verde riuscirà ad annullare gli effetti negativi sull'ambiente verificatisi durante la fase produttiva a partire dai 30mila chilometri percorsi. E' infatti da questa cifra che le auto elettriche risultano più "pulite" rispetto alle auto con motore a diesel o benzina.”

Quelle virgolette intorno alla parola pulite sono meritatissime, perché il termine è usato a sproposito e rischia di essere fortemente ingannevole. L’articolo, infatti, considera soltanto il bilancio di CO2, dimenticandosi tutte le altre emissioni inquinanti di un’auto tradizionale. Come se dallo scappamento di un’auto a benzina o diesel uscissero arcobaleni.

Ieri Tio.ch ha pubblicato un articolo che a prima vista getta dubbi sulle auto elettriche in termini ecologici. Citando “uno studio effettuato dall'Istituto Fraunhofer per la fisica delle costruzioni, pubblicato nel 2015 dal ministero tedesco dei trasporti e delle infrastrutture digitali” (questo), si dice che “[n]ella produzione di un'auto elettrica viene prodotto il 60% in più di CO2 rispetto ad un'auto a combustione interna” e che “se un automobilista rifornisce la propria autovettura elettrica sempre e solo con corrente elettrica verde riuscirà ad annullare gli effetti negativi sull'ambiente verificatisi durante la fase produttiva a partire dai 30mila chilometri percorsi. E' infatti da questa cifra che le auto elettriche risultano più "pulite" rispetto alle auto con motore a diesel o benzina.”

Ieri Tio.ch ha pubblicato un articolo che a prima vista getta dubbi sulle auto elettriche in termini ecologici. Citando “uno studio effettuato dall'Istituto Fraunhofer per la fisica delle costruzioni, pubblicato nel 2015 dal ministero tedesco dei trasporti e delle infrastrutture digitali” (questo), si dice che “[n]ella produzione di un'auto elettrica viene prodotto il 60% in più di CO2 rispetto ad un'auto a combustione interna” e che “se un automobilista rifornisce la propria autovettura elettrica sempre e solo con corrente elettrica verde riuscirà ad annullare gli effetti negativi sull'ambiente verificatisi durante la fase produttiva a partire dai 30mila chilometri percorsi. E' infatti da questa cifra che le auto elettriche risultano più "pulite" rispetto alle auto con motore a diesel o benzina.”Quelle virgolette intorno alla parola pulite sono meritatissime, perché il termine è usato a sproposito e rischia di essere fortemente ingannevole. L’articolo, infatti, considera soltanto il bilancio di CO2, dimenticandosi tutte le altre emissioni inquinanti di un’auto tradizionale. Come se dallo scappamento di un’auto a benzina o diesel uscissero arcobaleni.

2016/04/19

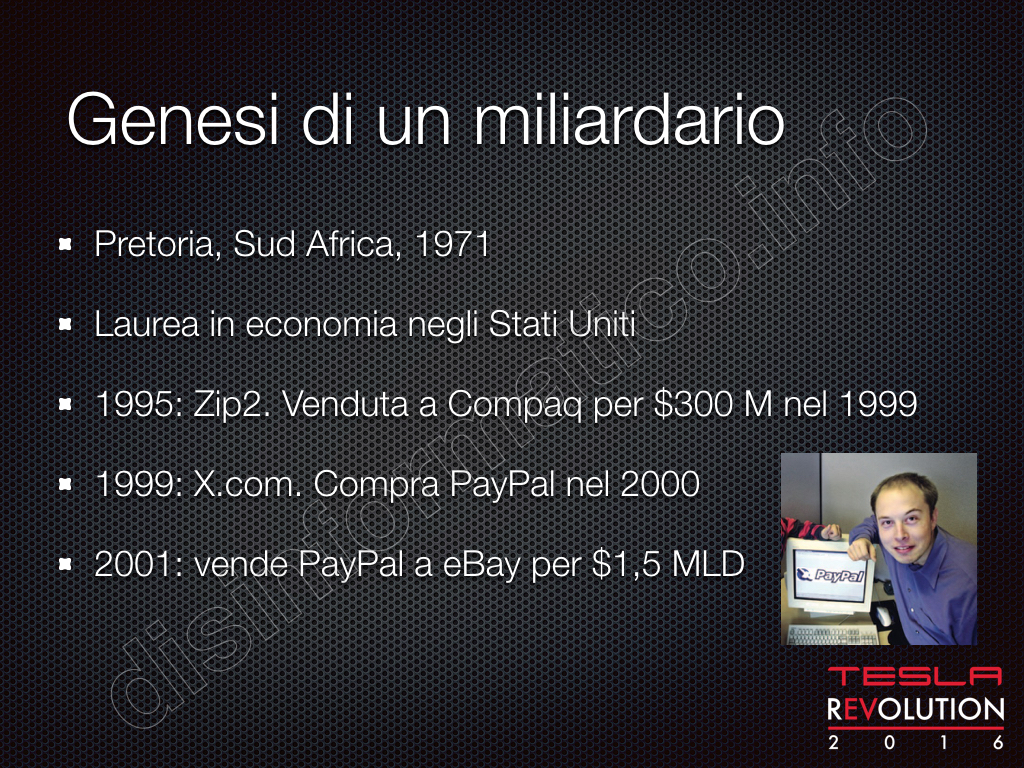

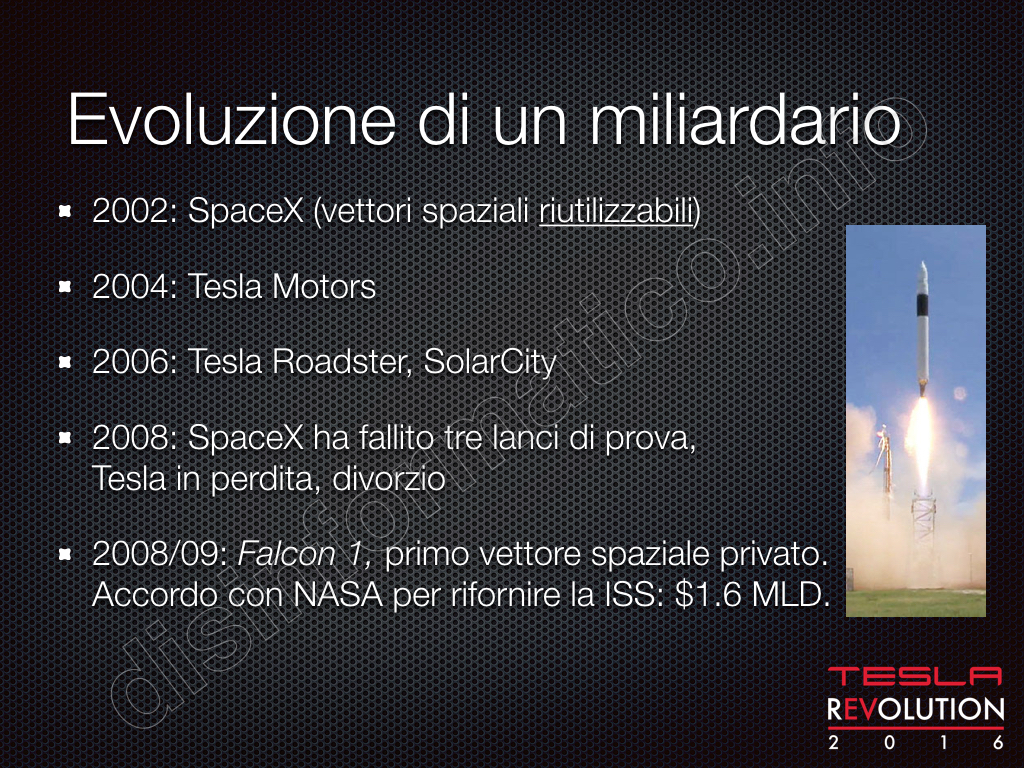

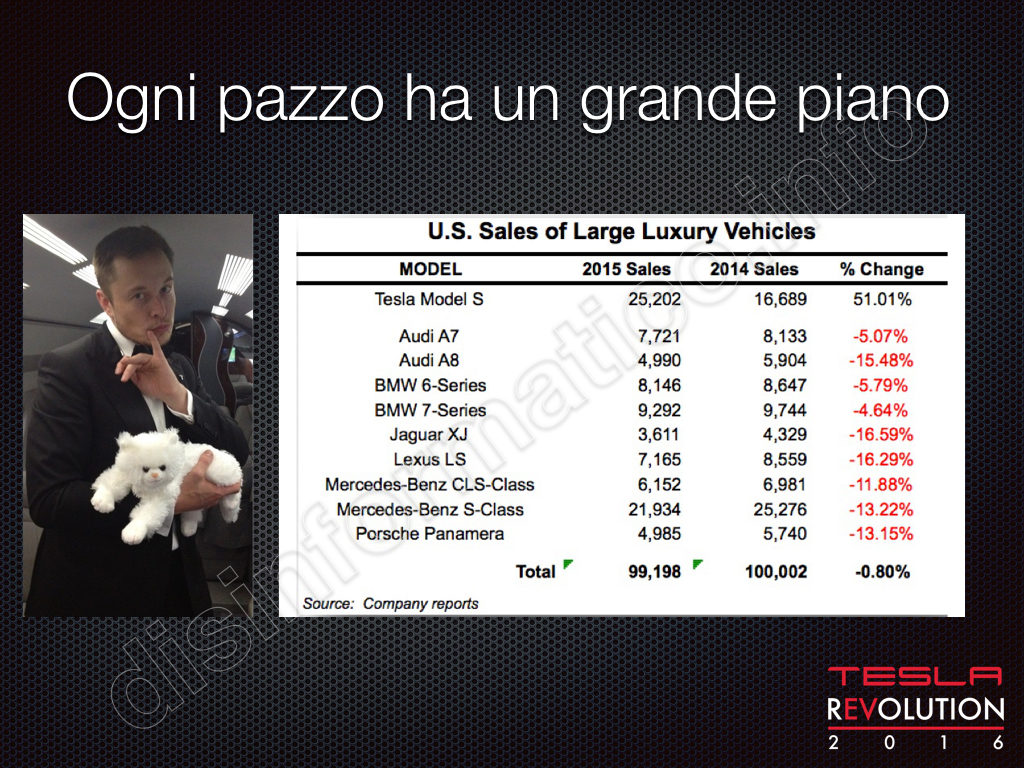

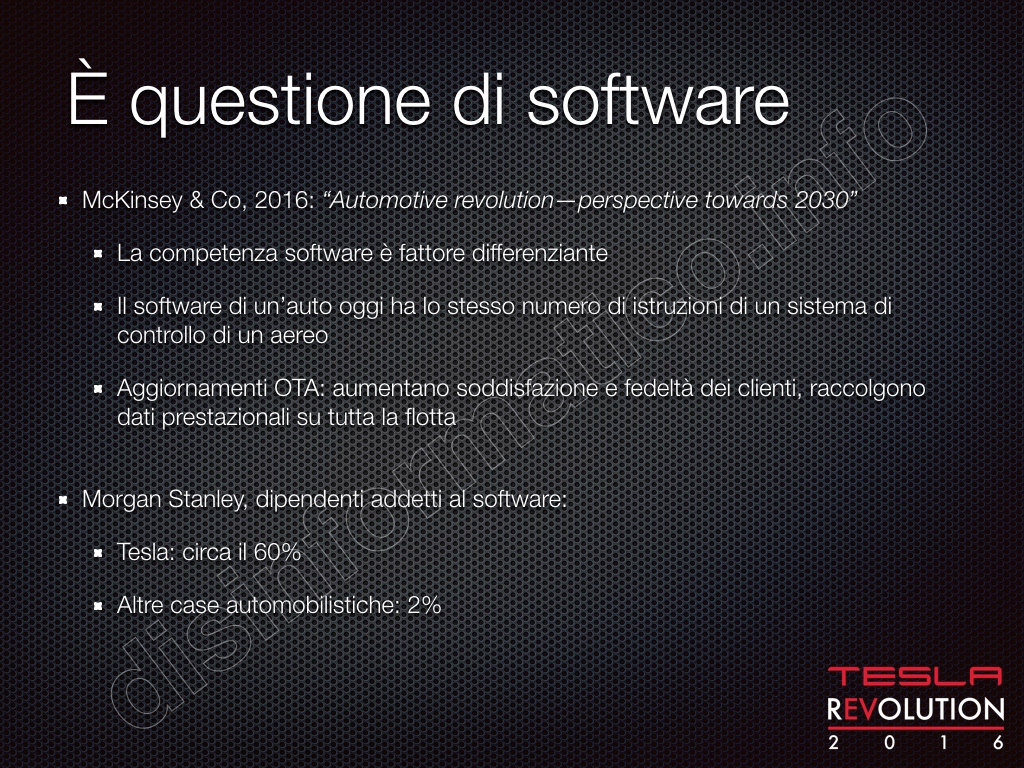

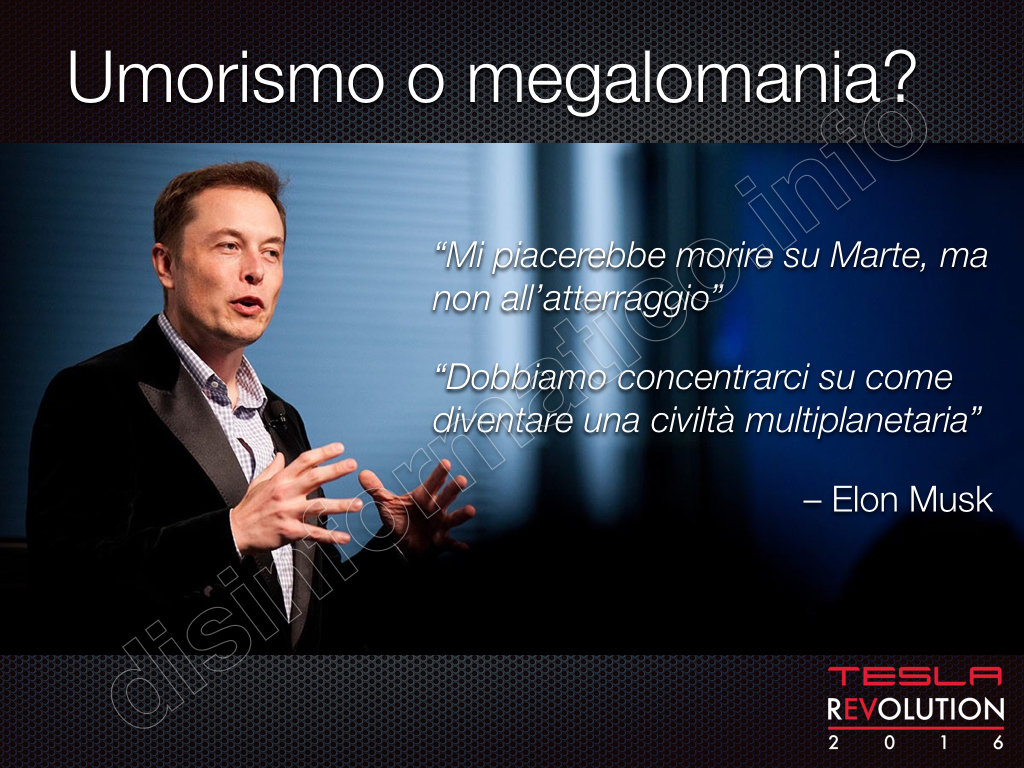

In Tesla fino a Verona per parlare di Elon Musk: visionario illuminato o folle ottimista?

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2018/08/05 12:15.

Il 12 marzo scorso, prima del lancio della Tesla Model 3 (la versione “economica” delle auto elettriche di Elon Musk), sono stato invitato da Redder.it a parlare per una ventina di minuti a Verona, all'incontro Tesla Revolution, dove sono arrivato a bordo di una splendida Tesla Model S rossa (grazie Danilo!).

Abbiamo percorso 205 km in due ore e 21 minuti, senza fermarci a ricaricare e con la guida assistita (Autopilot) quasi sempre inserita, consentendoci un viaggio rilassato e una guida morbidissima. L’auto in Autopilot sembra seguire un binario invisibile, tanto che sembra di stare in treno, in un abitacolo silenzioso e comodo. L’ho provata per un breve tratto autostradale e cittadino, ed è sorprendentemente agevole da guidare anche in città. Ho già guidato auto da cinque metri (ho avuto per undici anni un monovolume Pontiac Trans Sport), ma mai così basse costose e con un’interfaccia utente così informatizzata, per cui ho un po’ di patema. Ma nel complesso è una bella esperienza.

L’indomani, dopo una ricarica al Supercharger presente presso l’albergo nel quale si teneva il convegno, siamo andati in città per pranzare insieme a Danilo e consorte e goderci un po’ Verona.

Parcheggiare un’auto da cinque metri per due negli stretti autosilo europei non è proprio agevole, e soprattutto bisogna cercare un posto che esponga il meno possibile ai danni da manovra inconsulta altrui, ma il sistema di indicazione delle distanze dagli ostacoli dell’auto facilita l’operazione.

Fa freddo, per cui approfittiamo con piacere di un’altra funzione utilissima, offerta dal fatto che l’auto è elettrica e comandabile da remoto e quindi è possibile farla funzionare anche al chiuso senza emettere gas di scarico tossici: il preriscaldamento dell’abitacolo. Durante il viaggio d’andata, Danilo ha fatto scoprire a mia moglie Elena il piacere dei sedili riscaldati elettricamente e ha spiegato che sono comandabili tramite app sul telefonino. Per cui a Elena, durante la freddolosa passeggiata per tornare all’auto, esclama “Danilo, scalda i sedili!”. Ci si abitua in fretta al lusso.

Il viaggio di ritorno al Maniero Digitale è altrettanto piacevole e tranquillo: nessuna sosta di ricarica, Autopilot quasi sempre attivo. Noto però che un paio di volte l’Autopilot mantiene la corsia stando più vicino ai veicoli laterali di quanto farebbe un conducente umano: è leggermente inquietante trovarsi a qualche decina di centimetri dalla fiancata di un camion. Certo, i sensori laterali misurano costantemente la distanza laterale e sono pronti a intervenire sterzando se il veicolo che ci sta a fianco si sposta verso di noi, ma un po’ di tensione si prova lo stesso.

Anche Danilo, che è alla guida, non è entusiasta di questo comportamento dell’auto, e tende a correggerlo: è interessante notare che la Model S in Autopilot, prima di cedere il controllo al conducente, oppone una leggera ma avvertibile resistenza. “Lei non vuole”, commenta Danilo.

Ieri è stato pubblicato il video del mio intervento, che è una sorta di mini-biografia critica, e un po’ antibufala, di Elon Musk e dei suoi progetti.

Dato che alcune delle immagini che ho mostrato nella presentazione non sono molto visibili nel video, le pubblico qui sotto. Buona visione.

Il 12 marzo scorso, prima del lancio della Tesla Model 3 (la versione “economica” delle auto elettriche di Elon Musk), sono stato invitato da Redder.it a parlare per una ventina di minuti a Verona, all'incontro Tesla Revolution, dove sono arrivato a bordo di una splendida Tesla Model S rossa (grazie Danilo!).

Abbiamo percorso 205 km in due ore e 21 minuti, senza fermarci a ricaricare e con la guida assistita (Autopilot) quasi sempre inserita, consentendoci un viaggio rilassato e una guida morbidissima. L’auto in Autopilot sembra seguire un binario invisibile, tanto che sembra di stare in treno, in un abitacolo silenzioso e comodo. L’ho provata per un breve tratto autostradale e cittadino, ed è sorprendentemente agevole da guidare anche in città. Ho già guidato auto da cinque metri (ho avuto per undici anni un monovolume Pontiac Trans Sport), ma mai così basse costose e con un’interfaccia utente così informatizzata, per cui ho un po’ di patema. Ma nel complesso è una bella esperienza.

L’indomani, dopo una ricarica al Supercharger presente presso l’albergo nel quale si teneva il convegno, siamo andati in città per pranzare insieme a Danilo e consorte e goderci un po’ Verona.

Parcheggiare un’auto da cinque metri per due negli stretti autosilo europei non è proprio agevole, e soprattutto bisogna cercare un posto che esponga il meno possibile ai danni da manovra inconsulta altrui, ma il sistema di indicazione delle distanze dagli ostacoli dell’auto facilita l’operazione.

Fa freddo, per cui approfittiamo con piacere di un’altra funzione utilissima, offerta dal fatto che l’auto è elettrica e comandabile da remoto e quindi è possibile farla funzionare anche al chiuso senza emettere gas di scarico tossici: il preriscaldamento dell’abitacolo. Durante il viaggio d’andata, Danilo ha fatto scoprire a mia moglie Elena il piacere dei sedili riscaldati elettricamente e ha spiegato che sono comandabili tramite app sul telefonino. Per cui a Elena, durante la freddolosa passeggiata per tornare all’auto, esclama “Danilo, scalda i sedili!”. Ci si abitua in fretta al lusso.

Il viaggio di ritorno al Maniero Digitale è altrettanto piacevole e tranquillo: nessuna sosta di ricarica, Autopilot quasi sempre attivo. Noto però che un paio di volte l’Autopilot mantiene la corsia stando più vicino ai veicoli laterali di quanto farebbe un conducente umano: è leggermente inquietante trovarsi a qualche decina di centimetri dalla fiancata di un camion. Certo, i sensori laterali misurano costantemente la distanza laterale e sono pronti a intervenire sterzando se il veicolo che ci sta a fianco si sposta verso di noi, ma un po’ di tensione si prova lo stesso.

Anche Danilo, che è alla guida, non è entusiasta di questo comportamento dell’auto, e tende a correggerlo: è interessante notare che la Model S in Autopilot, prima di cedere il controllo al conducente, oppone una leggera ma avvertibile resistenza. “Lei non vuole”, commenta Danilo.

---

Ieri è stato pubblicato il video del mio intervento, che è una sorta di mini-biografia critica, e un po’ antibufala, di Elon Musk e dei suoi progetti.

Dato che alcune delle immagini che ho mostrato nella presentazione non sono molto visibili nel video, le pubblico qui sotto. Buona visione.

2016/04/17

Podcast del Disinformatico del 2016/04/15

È disponibile per lo scaricamento il podcast della puntata di venerdì del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2016/04/15

Collegamento ARISS con la Stazione Spaziale Internazionale sabato 16 aprile

Domani 16 aprile la stazione telebridge IK1SLD di Casale Monferrato, l'unica in Italia e una delle due europee, effettuerà un collegamento dal vivo con la Stazione Spaziale Internazionale, con audio e video streaming, per consentire ai bambini presenti al Festival dell'Ingegneria a Washington di parlare con l'astronauta Tim Peake (KG5BVI).

Se volete seguirlo, sarà visibile presso www.ariotti.com: inizierà alle 18:19 UTC (quindi alle 20:19 ora italiana), ma se vi collegate prima vedrete anche le fasi preparatorie. Potrete anche riceverlo direttamente sui 145,800 MHz FM in banda stretta, se siete in Europa e avete le attrezzature radio adeguate.

Queste attività radioamatoriali non sono facili da organizzare: se volete farvi un’idea del lavoro necessario, guardate questo video.

Se volete seguirlo, sarà visibile presso www.ariotti.com: inizierà alle 18:19 UTC (quindi alle 20:19 ora italiana), ma se vi collegate prima vedrete anche le fasi preparatorie. Potrete anche riceverlo direttamente sui 145,800 MHz FM in banda stretta, se siete in Europa e avete le attrezzature radio adeguate.

Queste attività radioamatoriali non sono facili da organizzare: se volete farvi un’idea del lavoro necessario, guardate questo video.

Trovato il Mostro di Loch Ness. Sul serio

Non è uno scherzo: lo conferma la serissima BBC. È stato davvero trovato il Mostro di Loch Ness. Nel lago Ness, in Scozia, un robot sommergibile della Kongsberg Maritime dotato di sonar ha infatti individuato una sagoma inconfondibile, lunga circa nove metri, con un corpo allungato e un lungo collo sormontato da una piccola testa (immagine qui accanto).

Non è un errore del sonar o un effetto di pareidolia che ci induce a interpretare in modo errato una forma indistinta: è davvero il Mostro di Loch Ness. Ma non nel senso che state probabilmente immaginando. So di dare una delusione agli appassionati di criptozoologia, me compreso, ma si tratta del Mostro di Loch Ness costruito per il film del 1970 Vita privata di Sherlock Holmes (The Private Life of Sherlock Holmes), prodotto e diretto da Billy Wilder.

Il Mostro fu costruito da Wally Veevers, grande firma degli effetti speciali (2001 Odissea nello Spazio e mille altri titoli), ma non piacque a Wilder, che ordinò di rimuoverne le due gobbe. Gli fu detto che questo avrebbe probabilmente compromesso la galleggiabilità, ma il regista non cambiò idea. Gobbe rimosse, mostro inabissato. E da cinquant’anni attende di essere ritrovato.

Non è un errore del sonar o un effetto di pareidolia che ci induce a interpretare in modo errato una forma indistinta: è davvero il Mostro di Loch Ness. Ma non nel senso che state probabilmente immaginando. So di dare una delusione agli appassionati di criptozoologia, me compreso, ma si tratta del Mostro di Loch Ness costruito per il film del 1970 Vita privata di Sherlock Holmes (The Private Life of Sherlock Holmes), prodotto e diretto da Billy Wilder.

Il Mostro fu costruito da Wally Veevers, grande firma degli effetti speciali (2001 Odissea nello Spazio e mille altri titoli), ma non piacque a Wilder, che ordinò di rimuoverne le due gobbe. Gli fu detto che questo avrebbe probabilmente compromesso la galleggiabilità, ma il regista non cambiò idea. Gobbe rimosse, mostro inabissato. E da cinquant’anni attende di essere ritrovato.

Informatico scopre come avere pizza gratis per sempre

La pizza è il sostentamento preferito di tanti informatici, soprattutto dopo una notte insonne passata a sistemare qualche magagna di lavoro, per cui la scoperta di Paul Price, consulente di sicurezza inglese, è di quelle che generano un tremito nella Forza: come avere pizza gratis per sempre.

Un articolo su Vice spiega infatti che il consulente ha trovato un difetto nella versione inglese dell’app di Domino’s Pizza: i pagamenti non venivano verificati correttamente, per cui era abbastanza facile convincere l’app ad accettare pagamenti non validi, col risultato di avere appunto pizza gratis.

Pensando a un errore che si limitava all’app ma che sarebbe stato corretto dagli addetti alla gestione dell’ordine, ha provato a ordinare una pizza senza pagarla. L’ordine è stato eseguito senza problemi e la pizza gli è stata recapitata a casa. “Il mio primo pensiero: fantastico. Il mio secondo pensiero: perdindirindina”, racconta Paul Price. Ovviamente al posto di perdindirindina c’è un’espressione un po’ più colorita.

Price è stato onesto e ha pagato la pizza in contanti, avvisando poi la ditta, che ha corretto il difetto. Non tutti gli hacker sono malvagi: alcuni sanno resistere persino alla tentazione di avere pizza gratis per sempre.

Internet delle Cose, alcuni esempi d’insicurezza dalla Svizzera

Il motore di ricerca per l'Internet delle Cose, Shodan, è un ottimo strumento di sensibilizzazione alla sicurezza, perché rivela i dispositivi connessi a Internet in modo insicuro. Ho già raccontato del generatore elettrico italiano comandabile via Internet da chiunque, ma queste insicurezze esistono dappertutto. Un ascoltatore del Disinformatico, Decio, è un amministratore di sistema con la passione per tutto quello che riguarda la sicurezza informatica e ha segnalato alcune chicche svizzere in questo campo: tutti dispositivi comandabili via Internet e raggiungibili senza password e senza cifratura.

Un impianto per spa comandabile:

Un navigatore connesso a Internet:

Un impianto di riscaldamento:

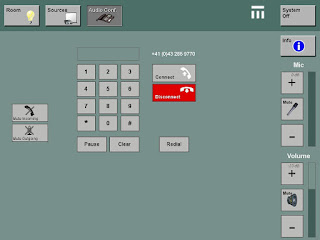

Un impianto telefonico:

E ci sono un po’ di computer accessibili presso il Politecnico di Zurigo (il link è accessibile a chiunque si registri su Shodan).

Niente paura: non sto istigando a commettere atti vandalici segnalando gli indirizzi IP di questi dispositivi vulnerabili, perché i loro responsabili sono già stati avvisati e hanno già provveduto a metterli in sicurezza. È proprio a questo che serve Shodan. Ma ci sono molti altri dispositivi svizzeri che restano vulnerabili, perché l'idea che un indirizzo IP sia un segreto difficile da trovare è molto diffusa. Ci sono su Shodan, per esempio, decine di schermate di login accessibili di macchine Windows. trovabili con un semplice comando, che per ora, però, non pubblico per ovvie ragioni.

Se avete computer o altri dispositivi comandabili a distanza connessi tramite VNC e simili, controllate che siano protetti da una buona password e dalla cifratura. Non lasciate che siano altri a prenderne il controllo.

Un impianto per spa comandabile:

Un navigatore connesso a Internet:

Un impianto di riscaldamento:

Un impianto telefonico:

E ci sono un po’ di computer accessibili presso il Politecnico di Zurigo (il link è accessibile a chiunque si registri su Shodan).

Niente paura: non sto istigando a commettere atti vandalici segnalando gli indirizzi IP di questi dispositivi vulnerabili, perché i loro responsabili sono già stati avvisati e hanno già provveduto a metterli in sicurezza. È proprio a questo che serve Shodan. Ma ci sono molti altri dispositivi svizzeri che restano vulnerabili, perché l'idea che un indirizzo IP sia un segreto difficile da trovare è molto diffusa. Ci sono su Shodan, per esempio, decine di schermate di login accessibili di macchine Windows. trovabili con un semplice comando, che per ora, però, non pubblico per ovvie ragioni.

Se avete computer o altri dispositivi comandabili a distanza connessi tramite VNC e simili, controllate che siano protetti da una buona password e dalla cifratura. Non lasciate che siano altri a prenderne il controllo.

Furti di dati personali, ma che male può capitare? Questo

In occasione di incursioni informatiche che rendono pubblici dati personali, come è capitato di recente con vari portali di ricerca di lavoro in Italia e in Ticino, capita spesso di sentire utenti liquidare l’incidente con un’alzata di spalle e l’obiezione “Cosa vuoi che se ne facciano dei miei dati personali? Non c’è niente di compromettente”.

In realtà i criminali informatici hanno un uso perfetto per questi dati personali: creare false mail infettanti perfettamente credibili, alle quali la vittima abbocca. La maggior parte dei messaggi-esca dei truffatori, quelli che fingono di provenire da banche o da servizi online e invitano a cliccare su un link per mettere in regola il proprio account o a scaricare un allegato contenente virus, è facilmente riconoscibile: è scritta in italiano traballante (o addirittura in altre lingue), è intestata a un generico “gentile utente” e contiene espressioni che una banca o un servizio online difficilmente userebbe. L’utente riconosce la trappola e cancella il messaggio senza seguirne le istruzioni.

Ma i furti di dati personali consentono di fabbricare mail di phishing estremamente personalizzate. Una falsa mail di un’agenzia di riscossione crediti, o di un corriere di spedizioni che vi avvisa di un pacco da ritirare, che riporti il vostro nome, cognome e indirizzo di casa o di lavoro ha buone probabilità di sembrare abbastanza credibile da stuzzicare la vostra curiosità e farvi aprire l’allegato. E a quel punto il danno è fatto.

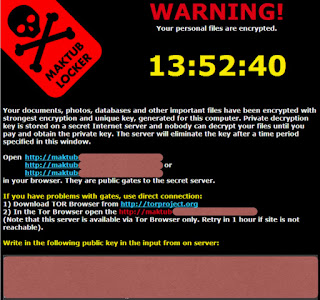

Questa è la tecnica letale usata da un attacco informatico segnalato da Naked Security: una mail-trappola che riporta nome e cognome della vittima insieme al suo indirizzo postale e porta le sue vittime a scaricare un finto documento che è in realtà un ransomware per Windows, denominato Maktub, che blocca i dati delle vittime con una password complicatissima e poi chiede un riscatto in denaro per fornire questa password.

Per evitare di finire in trappole come queste conviene adottare una regola generale: non cliccare mai su un link in un messaggio di questo genere e non scaricare e aprire eventuali allegati, ma usare un altro canale (per esempio una telefonata) per verificare che il messaggio sia autentico, cliccando o aprendo solo dopo che questo controllo ha dato esito positivo.

In realtà i criminali informatici hanno un uso perfetto per questi dati personali: creare false mail infettanti perfettamente credibili, alle quali la vittima abbocca. La maggior parte dei messaggi-esca dei truffatori, quelli che fingono di provenire da banche o da servizi online e invitano a cliccare su un link per mettere in regola il proprio account o a scaricare un allegato contenente virus, è facilmente riconoscibile: è scritta in italiano traballante (o addirittura in altre lingue), è intestata a un generico “gentile utente” e contiene espressioni che una banca o un servizio online difficilmente userebbe. L’utente riconosce la trappola e cancella il messaggio senza seguirne le istruzioni.

Ma i furti di dati personali consentono di fabbricare mail di phishing estremamente personalizzate. Una falsa mail di un’agenzia di riscossione crediti, o di un corriere di spedizioni che vi avvisa di un pacco da ritirare, che riporti il vostro nome, cognome e indirizzo di casa o di lavoro ha buone probabilità di sembrare abbastanza credibile da stuzzicare la vostra curiosità e farvi aprire l’allegato. E a quel punto il danno è fatto.

Questa è la tecnica letale usata da un attacco informatico segnalato da Naked Security: una mail-trappola che riporta nome e cognome della vittima insieme al suo indirizzo postale e porta le sue vittime a scaricare un finto documento che è in realtà un ransomware per Windows, denominato Maktub, che blocca i dati delle vittime con una password complicatissima e poi chiede un riscatto in denaro per fornire questa password.

Per evitare di finire in trappole come queste conviene adottare una regola generale: non cliccare mai su un link in un messaggio di questo genere e non scaricare e aprire eventuali allegati, ma usare un altro canale (per esempio una telefonata) per verificare che il messaggio sia autentico, cliccando o aprendo solo dopo che questo controllo ha dato esito positivo.

Bloccare o non bloccare la pubblicità nei siti? Se contiene malware, sì

|

| Invito del Guardian a chi usa adblocker. |

Gli utenti più coscienziosi disattivano gli adblocker per i siti che frequentano abitualmente, quelli di buona reputazione, in modo da contribuire a sostenerli senza però essere afflitti dalle pubblicità rumorose o invadenti degli altri siti che incontrano durante la navigazione in Rete. Ma sono pochi ad avere quest’attenzione: la maggior parte tiene l’adblocker attivo ovunque e al diavolo le conseguenze.

A complicare la situazione è arrivata una tecnica di attacco non nuova ma sempre più efficiente. Si chiama malvertising, ossia “pubblicità contenente malware”. Moltissimi siti si appoggiano ad agenzie pubblicitarie per l’inserimento delle pubblicità nelle proprie pagine, e queste agenzie non si limitano a inserire un’immagine ma vi associano degli script che analizzano l’effetto del messaggio pubblicitario, tracciano l’utente e raccolgono altre informazioni di marketing. I criminali informatici si fingono inserzionisti pubblicitari e mandano alle agenzie dei finti spot che includono script ostili. Il risultato è che gli attacchi informatici di questo tipo compaiono anche nei siti di ottima reputazione, come è successo recentemente in Olanda e ai visitatori di siti come BBC, MSN, AOL, New York Times, che si sono visti attaccare da pubblicità contenenti il ransomware Teslacrypt.

Per difendersi da questi attacchi un adblocker è estremamente efficace, ma usarlo significa togliere ossigeno ai siti che ci interessano. In realtà questi attacchi sfruttano falle di sicurezza in versioni non aggiornate di Flash o Java o in browser o sistemi operativi non aggiornati. Conviene quindi stare aggiornati e trovare maniere alternative di sostenere i siti che si apprezzano, per esempio tramite abbonamenti volontari, come ha fatto il Guardian britannico.

2016/04/12

12 aprile 1981: vent’anni dopo Gagarin avevamo già un aereo che andava nello spazio

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori ed è tratto dal mio e-book gratuito Almanacco dello Spazio. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/04/13 15:20.

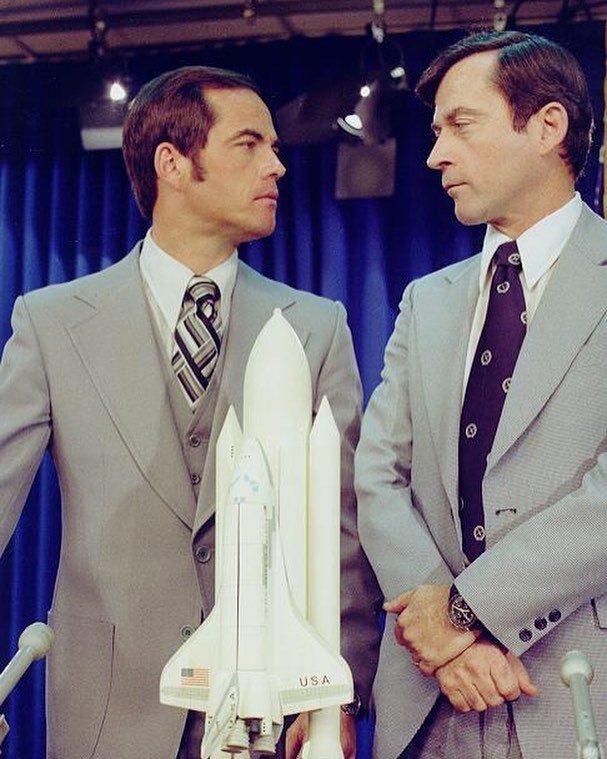

Sono le sette del mattino, ora della Florida, del 12 aprile 1981: a vent’anni esatti dal primo volo spaziale di un essere umano, dopo aver visitato sei volte la Luna, debutta il Columbia, che si leva dalla Rampa A del Complesso di Lancio 39 del Kennedy Space Center e in otto minuti porta nello spazio John Young (veterano di due voli in orbita terrestre con Gemini 3 e 10 e di due missioni lunari con Apollo 10 e 16) e Bob Crippen (al suo primo volo) per la missione STS-1, la prima di ben 135 che verranno effettuate nell’arco di trent'anni dalla flotta degli Shuttle (oltre al Columbia ci saranno poi Atlantis, Challenger, Endeavour e Discovery). STS sta per Space Transportation System. In questa prima missione il Columbia vola per due giorni, 6 ore e 20 minuti ed effettua 37 orbite, rientrando e planando sulla pista 23 presso la base militare Edwards in California il 14 aprile.

Il volo di debutto del Columbia avviene esattamente a vent’anni di distanza dallo storico volo di Gagarin solo per una felice coincidenza: la data di lancio prevista inizialmente per il Columbia era il 10 aprile, ma un malfunzionamento di uno dei computer di bordo ha imposto un rinvio di due giorni.

La missione è costellata di primati: è il primo volo con equipaggio da parte degli Stati Uniti dopo sei anni di pausa (il volo precedente era stato l’Apollo-Soyuz nel 1975); è la prima volta che un veicolo spaziale statunitense trasporta un equipaggio durante il volo inaugurale; è la prima volta che la NASA usa motori a propellente solido per un lancio con equipaggio; è la prima volta che un equipaggio rientra da un volo orbitale usando un veicolo dotato di ali, che effettua una planata e atterra come un aliante, invece di una capsula che precipita dallo spazio e poi tocca terra appesa a dei paracadute; è il primo volo di un veicolo orbitale riutilizzabile (solo il grande serbatoio esterno viene eliminato a ogni lancio, mentre i razzi laterali a propellente solido ricadono nell’oceano sotto dei paracadute e vengono recuperati); il Columbia è il veicolo spaziale più pesante (96 tonnellate, esclusi i razzi laterali e il serbatoio esterno) mai lanciato e riportato a terra fino a quel momento; è il primo a usare uno scudo termico ceramico riutilizzabile; è il primo aereo-razzo a volare in atmosfera a oltre 10 volte la velocità del suono; è il primo veicolo spaziale a usare un sistema di manovra interamente digitale fly-by-wire, progenitore di quelli usati oggi sugli aerei di linea.

La tecnologia avanzatissima (per l'epoca) dello Shuttle non è priva di rischi, dettati non solo dai finanziamenti insufficienti, che impongono scelte tecniche meno caute, ma anche dai requisiti estremi imposti dal Dipartimento della Difesa statunitense, che intende usare questo veicolo per missioni militari: durante il volo inaugurale e anche in quelli successivi, molte piastrelle dello scudo termico si staccheranno o verranno asportate dalla violenza del decollo. Nel 2003 John Young rivelerà che durante questo primo volo del Columbia la protezione termica ha una falla che permette a dei gas roventi di penetrare nel vano del carrello destro, facendolo cedere parzialmente. Il fatto stesso di mettere degli astronauti a bordo di un veicolo spaziale radicalmente nuovo che non ha mai volato prima, invece di effettuare un volo di verifica generale senza equipaggio, denota un’accettazione del rischio molto diversa da quella consueta della NASA, tanto che la NASA stessa definisce questa missione “il volo di collaudo più coraggioso della storia”.

L’America ritorna nello spazio: sono momenti di entusiasmo che però cederanno poi il passo alla realtà. Far volare “una farfalla legata ad un proiettile”, come dicono i suoi equipaggi, come se fosse un camion spaziale è un’impresa che spinge ogni volta al limite le risorse tecniche e umane della NASA.

La manutenzione del veicolo per riportarlo in condizioni di volo si rivelerà molto più complessa e costosa del previsto, rendendo impossibile arrivare alla frequenza di voli quasi settimanale annunciata all’inizio del progetto. La flotta Shuttle non raggiungerà mai i livelli di affidabilità attesi e le riduzioni di costo previste e causerà la morte di quattordici astronauti in due incidenti (Challenger, 1986, e Columbia, 2003). I lanci militari previsti dalla base di Vandenberg non avverranno mai, nonostante sia stata costruita un’apposita rampa di lancio, a causa di questi problemi, e il Dipartimento della Difesa tornerà gradualmente a usare vettori non riutilizzabili e senza equipaggio. Ma lo Shuttle e la sua grande capacità di trasporto (sia dalla Terra, sia verso la Terra), insieme all’insostituibile versatilità dei suoi equipaggi, daranno vita a moltissimi progetti spaziali, come il telescopio spaziale Hubble, i laboratori Spacehab e Spacelab, le sonde Galileo e Magellan e quasi tutta la Stazione Spaziale Internazionale.

Il Columbia volerà in tutto 28 volte, per un totale di poco meno di 301 giorni nello spazio, e concluderà tragicamente la propria storia disintegrandosi durante il rientro il primo febbraio 2003, portando con sé i sette membri del suo equipaggio. Ma questo, in quel festoso giorno di aprile del 1981, non lo sa ancora nessuno.

Sono le sette del mattino, ora della Florida, del 12 aprile 1981: a vent’anni esatti dal primo volo spaziale di un essere umano, dopo aver visitato sei volte la Luna, debutta il Columbia, che si leva dalla Rampa A del Complesso di Lancio 39 del Kennedy Space Center e in otto minuti porta nello spazio John Young (veterano di due voli in orbita terrestre con Gemini 3 e 10 e di due missioni lunari con Apollo 10 e 16) e Bob Crippen (al suo primo volo) per la missione STS-1, la prima di ben 135 che verranno effettuate nell’arco di trent'anni dalla flotta degli Shuttle (oltre al Columbia ci saranno poi Atlantis, Challenger, Endeavour e Discovery). STS sta per Space Transportation System. In questa prima missione il Columbia vola per due giorni, 6 ore e 20 minuti ed effettua 37 orbite, rientrando e planando sulla pista 23 presso la base militare Edwards in California il 14 aprile.

Il volo di debutto del Columbia avviene esattamente a vent’anni di distanza dallo storico volo di Gagarin solo per una felice coincidenza: la data di lancio prevista inizialmente per il Columbia era il 10 aprile, ma un malfunzionamento di uno dei computer di bordo ha imposto un rinvio di due giorni.

La missione è costellata di primati: è il primo volo con equipaggio da parte degli Stati Uniti dopo sei anni di pausa (il volo precedente era stato l’Apollo-Soyuz nel 1975); è la prima volta che un veicolo spaziale statunitense trasporta un equipaggio durante il volo inaugurale; è la prima volta che la NASA usa motori a propellente solido per un lancio con equipaggio; è la prima volta che un equipaggio rientra da un volo orbitale usando un veicolo dotato di ali, che effettua una planata e atterra come un aliante, invece di una capsula che precipita dallo spazio e poi tocca terra appesa a dei paracadute; è il primo volo di un veicolo orbitale riutilizzabile (solo il grande serbatoio esterno viene eliminato a ogni lancio, mentre i razzi laterali a propellente solido ricadono nell’oceano sotto dei paracadute e vengono recuperati); il Columbia è il veicolo spaziale più pesante (96 tonnellate, esclusi i razzi laterali e il serbatoio esterno) mai lanciato e riportato a terra fino a quel momento; è il primo a usare uno scudo termico ceramico riutilizzabile; è il primo aereo-razzo a volare in atmosfera a oltre 10 volte la velocità del suono; è il primo veicolo spaziale a usare un sistema di manovra interamente digitale fly-by-wire, progenitore di quelli usati oggi sugli aerei di linea.

La tecnologia avanzatissima (per l'epoca) dello Shuttle non è priva di rischi, dettati non solo dai finanziamenti insufficienti, che impongono scelte tecniche meno caute, ma anche dai requisiti estremi imposti dal Dipartimento della Difesa statunitense, che intende usare questo veicolo per missioni militari: durante il volo inaugurale e anche in quelli successivi, molte piastrelle dello scudo termico si staccheranno o verranno asportate dalla violenza del decollo. Nel 2003 John Young rivelerà che durante questo primo volo del Columbia la protezione termica ha una falla che permette a dei gas roventi di penetrare nel vano del carrello destro, facendolo cedere parzialmente. Il fatto stesso di mettere degli astronauti a bordo di un veicolo spaziale radicalmente nuovo che non ha mai volato prima, invece di effettuare un volo di verifica generale senza equipaggio, denota un’accettazione del rischio molto diversa da quella consueta della NASA, tanto che la NASA stessa definisce questa missione “il volo di collaudo più coraggioso della storia”.

|

| Gli astronauti non sanno prendersi sul serio. Crippen e Young il giorno prima di andare nello spazio su un aereo-razzo che non ha mai volato prima. |

L’America ritorna nello spazio: sono momenti di entusiasmo che però cederanno poi il passo alla realtà. Far volare “una farfalla legata ad un proiettile”, come dicono i suoi equipaggi, come se fosse un camion spaziale è un’impresa che spinge ogni volta al limite le risorse tecniche e umane della NASA.

La manutenzione del veicolo per riportarlo in condizioni di volo si rivelerà molto più complessa e costosa del previsto, rendendo impossibile arrivare alla frequenza di voli quasi settimanale annunciata all’inizio del progetto. La flotta Shuttle non raggiungerà mai i livelli di affidabilità attesi e le riduzioni di costo previste e causerà la morte di quattordici astronauti in due incidenti (Challenger, 1986, e Columbia, 2003). I lanci militari previsti dalla base di Vandenberg non avverranno mai, nonostante sia stata costruita un’apposita rampa di lancio, a causa di questi problemi, e il Dipartimento della Difesa tornerà gradualmente a usare vettori non riutilizzabili e senza equipaggio. Ma lo Shuttle e la sua grande capacità di trasporto (sia dalla Terra, sia verso la Terra), insieme all’insostituibile versatilità dei suoi equipaggi, daranno vita a moltissimi progetti spaziali, come il telescopio spaziale Hubble, i laboratori Spacehab e Spacelab, le sonde Galileo e Magellan e quasi tutta la Stazione Spaziale Internazionale.

Il Columbia volerà in tutto 28 volte, per un totale di poco meno di 301 giorni nello spazio, e concluderà tragicamente la propria storia disintegrandosi durante il rientro il primo febbraio 2003, portando con sé i sette membri del suo equipaggio. Ma questo, in quel festoso giorno di aprile del 1981, non lo sa ancora nessuno.

Lo storico volo spaziale di Gagarin fu intercettato e confermato dalla NSA

Questo articolo era stato scritto inizialmente per Il

Disinformatico

della Radiotelevisione Svizzera ma non è più disponibile sul sito della RSI,

per cui lo ripubblico qui in versione aggiornata. Ultimo aggiornamento:

2016/04/12 18:50.

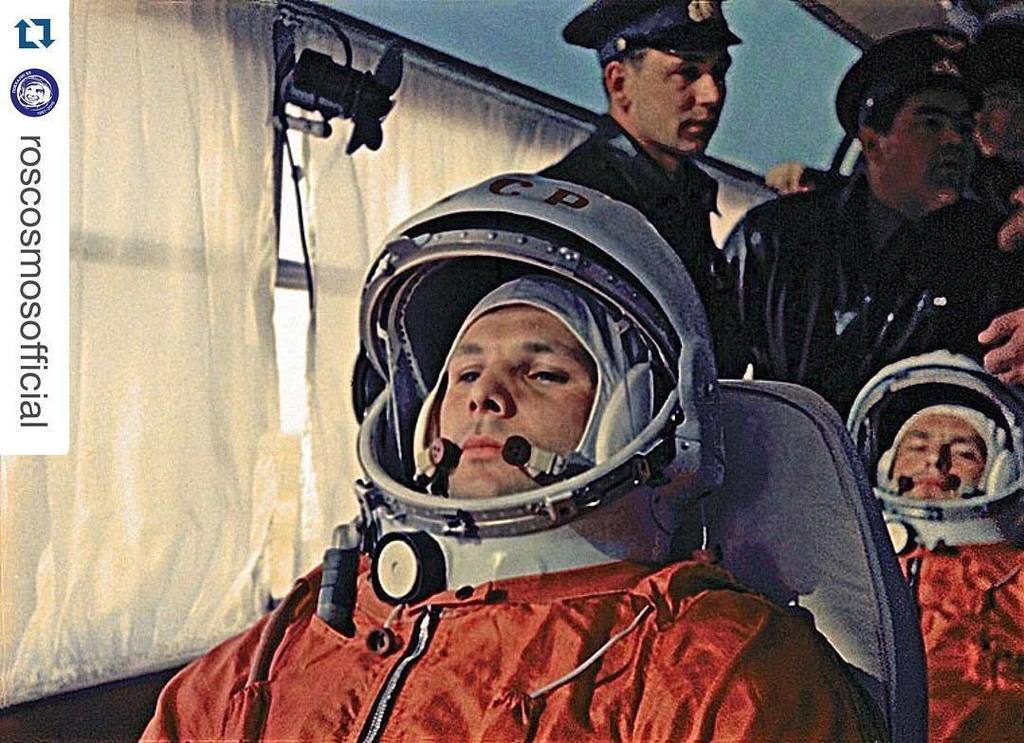

Si celebra oggi il cinquantacinquesimo anniversario del primo volo spaziale

umano, quello effettuato dal russo Yuri Gagarin il 12 aprile 1961, e tornano le

ipotesi di messinscena o di altri voli precedenti che sarebbero falliti

tragicamente e sarebbero stati censurati e tenuti nascosti. C'è un fatto poco

conosciuto che può essere utile per chiarire come andarono le cose e conferma

che Gagarin andò davvero nello spazio: le sue trasmissioni video furono

intercettate dai servizi di intelligence statunitensi. Le immagini,

sgranate e distorte ma sufficienti a confermare la presenza di un cosmonauta a

bordo del veicolo orbitante, sono pubblicate da Sven Grahn in un

dettagliatissimo articolo intitolato

TV from Vostok. Le vedete qui accanto.

Si celebra oggi il cinquantacinquesimo anniversario del primo volo spaziale

umano, quello effettuato dal russo Yuri Gagarin il 12 aprile 1961, e tornano le

ipotesi di messinscena o di altri voli precedenti che sarebbero falliti

tragicamente e sarebbero stati censurati e tenuti nascosti. C'è un fatto poco

conosciuto che può essere utile per chiarire come andarono le cose e conferma

che Gagarin andò davvero nello spazio: le sue trasmissioni video furono

intercettate dai servizi di intelligence statunitensi. Le immagini,

sgranate e distorte ma sufficienti a confermare la presenza di un cosmonauta a

bordo del veicolo orbitante, sono pubblicate da Sven Grahn in un

dettagliatissimo articolo intitolato

TV from Vostok. Le vedete qui accanto.

La fonte di queste immagini è un documento della CIA oggi disponibile su Internet: s’intitola Snooping on Space Pictures, risale al 1964 e fu reso pubblico nel 1994. Nel documento si dichiara che “venti minuti [dopo il decollo della Vostok] furono rilevate trasmissioni mentre il veicolo passava sopra l’Alaska. Solo 58 minuti dopo il lancio, l’NSA riferì che la lettura in tempo reale dei segnali mostrava chiaramente un uomo e lo mostrava mentre si muoveva. Prima che Gagarin avesse completato il suo storico volo di 108 minuti, elementi dell’intelligence avevano una conferma tecnica che un cosmonauta sovietico era in orbita ed era vivo.”

L'annuncio ufficiale di Radio Mosca fu diramato pochi minuti prima di questa conferma. Presso Firstorbit.org c’è un magnifico video commemorativo, First Orbit, realizzato per il cinquantenario della missione, che ricostruisce con estrema fedeltà, attraverso immagini reali riprese da Paolo Nespoli a bordo della Stazione Spaziale Internazionale fra dicembre 2010 e gennaio 2011, quello che vide Gagarin durante la sua orbita. Il sito include una vasta collezione di registrazioni filmate e sonore e di fotografie rare.

Per tutti coloro che sono intrigati dalle tesi di chi sostiene che ci furono altri cosmonauti prima di Gagarin e che Yuri fu il primo a tornare vivo rimando all’ottimo libro di Luca Boschini, Cosmonauti perduti (edito da Prometeo), che grazie a ricerche approfondite sui documenti sovietici originali smonta queste fantasie ma rivela intrighi ancora più affascinanti: non dimentichiamo che all’epoca il volo di Gagarin, come tutto il programma spaziale sovietico, fu coperto da un segreto ossessivo che oggi sembra quasi inconcepibile.

Nelle comunicazioni radio del volo di Gagarin, i responsabili e i tecnici a terra furono citati usando numeri al posto dei nomi (Sergei Korolev era il Numero 20, il generale Nikolai Kamanin era il Numero 33; Leonov fu citato solo come Blondin). Il fatto che Gagarin non rimase a bordo fino all'atterraggio (perché la capsula non era in grado di effettuare un atterraggio morbido) fu tenuto segreto, anche per non invalidare l'omologazione internazionale del record. Le foto degli altri cosmonauti furono censurate sistematicamente per nasconderne le identità. La forma della Vostok rimase ignota, obbligando i giornali a lavorare di fantasia.

Adesso siamo abituati a vedere i lanci delle Soyuz russe in diretta TV e ci sembra normale avere la GoPro di bordo che mostra Samantha Cristoforetti (e prossimamente Paolo Nespoli) all’interno della capsula mentre si arrampica verso lo spazio; ma queste sarebbero state cose inaudite in quell’incredibile giorno di aprile del 1961, quando la fantascienza divenne realtà, soltanto sedici anni dopo la fine della Seconda Guerra Mondiale.

Ecco un po’ di copertine di giornali e riviste italiane dell’epoca, tratte dall’archivio di Gianluca Atti, che ringrazio per aver messo a disposizione la sua vasta collezione anche per l’Almanacco dello Spazio. Notate le rappresentazioni della Vostok totalmente inventate: nessuno sapeva com’era realmente al di fuori di pochissimi addetti ai lavori in Unione Sovietica. L’ultima immagine la mostra com’era realmente.

-a.jpg)

Si celebra oggi il cinquantacinquesimo anniversario del primo volo spaziale

umano, quello effettuato dal russo Yuri Gagarin il 12 aprile 1961, e tornano le

ipotesi di messinscena o di altri voli precedenti che sarebbero falliti

tragicamente e sarebbero stati censurati e tenuti nascosti. C'è un fatto poco

conosciuto che può essere utile per chiarire come andarono le cose e conferma

che Gagarin andò davvero nello spazio: le sue trasmissioni video furono

intercettate dai servizi di intelligence statunitensi. Le immagini,

sgranate e distorte ma sufficienti a confermare la presenza di un cosmonauta a

bordo del veicolo orbitante, sono pubblicate da Sven Grahn in un

dettagliatissimo articolo intitolato

TV from Vostok. Le vedete qui accanto.

Si celebra oggi il cinquantacinquesimo anniversario del primo volo spaziale

umano, quello effettuato dal russo Yuri Gagarin il 12 aprile 1961, e tornano le

ipotesi di messinscena o di altri voli precedenti che sarebbero falliti

tragicamente e sarebbero stati censurati e tenuti nascosti. C'è un fatto poco

conosciuto che può essere utile per chiarire come andarono le cose e conferma

che Gagarin andò davvero nello spazio: le sue trasmissioni video furono

intercettate dai servizi di intelligence statunitensi. Le immagini,

sgranate e distorte ma sufficienti a confermare la presenza di un cosmonauta a

bordo del veicolo orbitante, sono pubblicate da Sven Grahn in un

dettagliatissimo articolo intitolato

TV from Vostok. Le vedete qui accanto.La fonte di queste immagini è un documento della CIA oggi disponibile su Internet: s’intitola Snooping on Space Pictures, risale al 1964 e fu reso pubblico nel 1994. Nel documento si dichiara che “venti minuti [dopo il decollo della Vostok] furono rilevate trasmissioni mentre il veicolo passava sopra l’Alaska. Solo 58 minuti dopo il lancio, l’NSA riferì che la lettura in tempo reale dei segnali mostrava chiaramente un uomo e lo mostrava mentre si muoveva. Prima che Gagarin avesse completato il suo storico volo di 108 minuti, elementi dell’intelligence avevano una conferma tecnica che un cosmonauta sovietico era in orbita ed era vivo.”

L'annuncio ufficiale di Radio Mosca fu diramato pochi minuti prima di questa conferma. Presso Firstorbit.org c’è un magnifico video commemorativo, First Orbit, realizzato per il cinquantenario della missione, che ricostruisce con estrema fedeltà, attraverso immagini reali riprese da Paolo Nespoli a bordo della Stazione Spaziale Internazionale fra dicembre 2010 e gennaio 2011, quello che vide Gagarin durante la sua orbita. Il sito include una vasta collezione di registrazioni filmate e sonore e di fotografie rare.

Per tutti coloro che sono intrigati dalle tesi di chi sostiene che ci furono altri cosmonauti prima di Gagarin e che Yuri fu il primo a tornare vivo rimando all’ottimo libro di Luca Boschini, Cosmonauti perduti (edito da Prometeo), che grazie a ricerche approfondite sui documenti sovietici originali smonta queste fantasie ma rivela intrighi ancora più affascinanti: non dimentichiamo che all’epoca il volo di Gagarin, come tutto il programma spaziale sovietico, fu coperto da un segreto ossessivo che oggi sembra quasi inconcepibile.

Nelle comunicazioni radio del volo di Gagarin, i responsabili e i tecnici a terra furono citati usando numeri al posto dei nomi (Sergei Korolev era il Numero 20, il generale Nikolai Kamanin era il Numero 33; Leonov fu citato solo come Blondin). Il fatto che Gagarin non rimase a bordo fino all'atterraggio (perché la capsula non era in grado di effettuare un atterraggio morbido) fu tenuto segreto, anche per non invalidare l'omologazione internazionale del record. Le foto degli altri cosmonauti furono censurate sistematicamente per nasconderne le identità. La forma della Vostok rimase ignota, obbligando i giornali a lavorare di fantasia.

Una foto di Gagarin rilasciata in tempi recenti dall’ente spaziale russo Roscosmos.

Adesso siamo abituati a vedere i lanci delle Soyuz russe in diretta TV e ci sembra normale avere la GoPro di bordo che mostra Samantha Cristoforetti (e prossimamente Paolo Nespoli) all’interno della capsula mentre si arrampica verso lo spazio; ma queste sarebbero state cose inaudite in quell’incredibile giorno di aprile del 1961, quando la fantascienza divenne realtà, soltanto sedici anni dopo la fine della Seconda Guerra Mondiale.

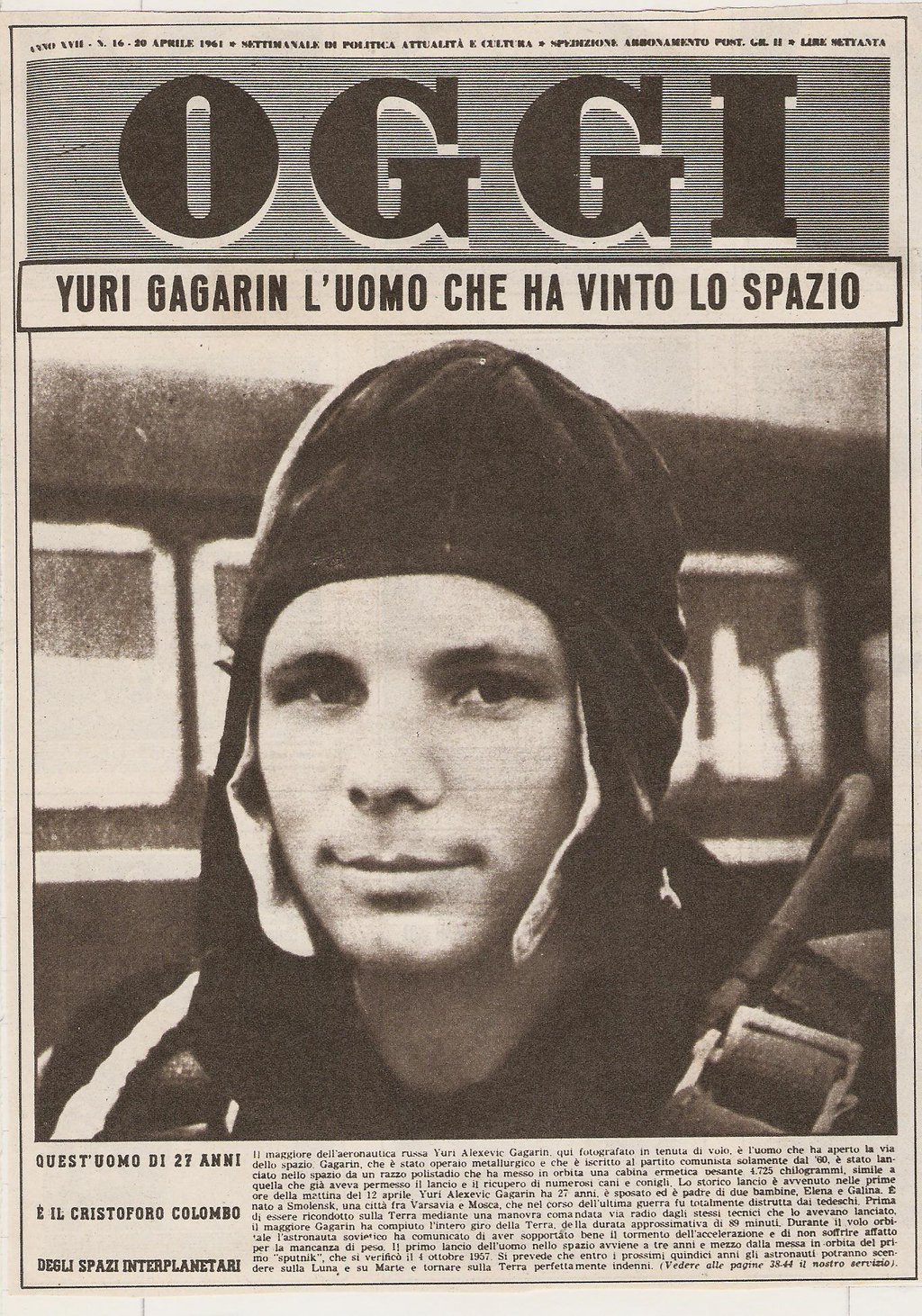

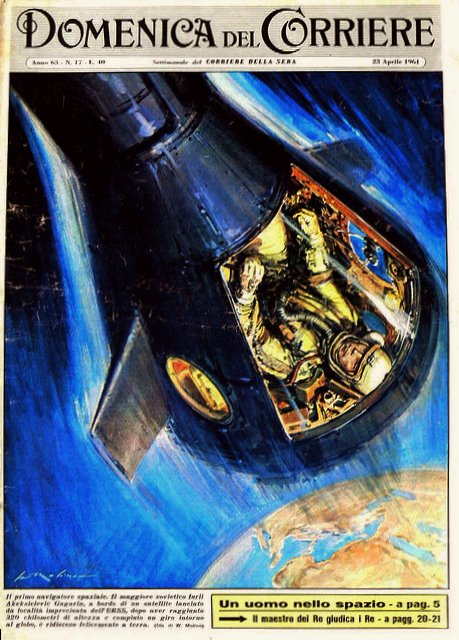

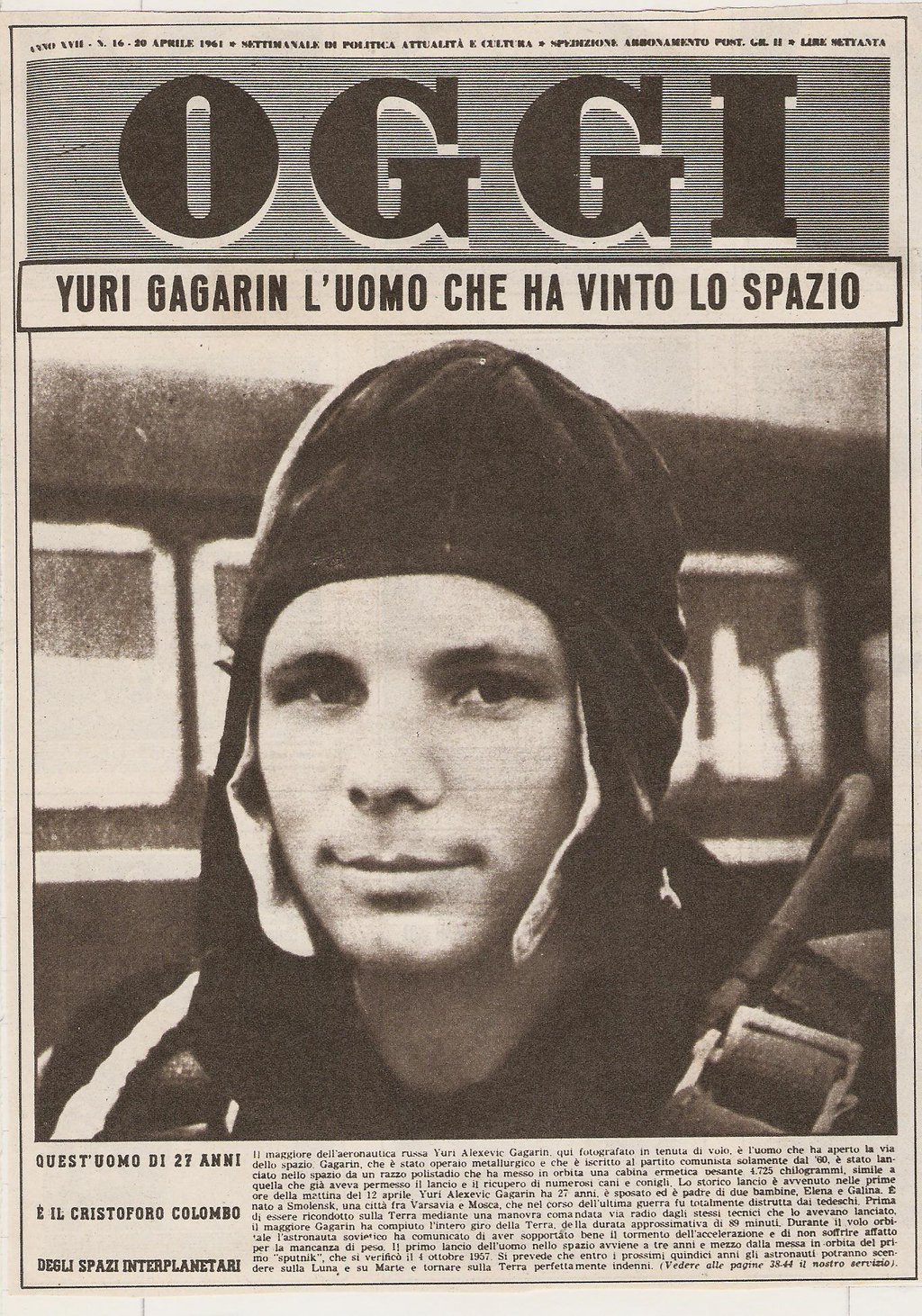

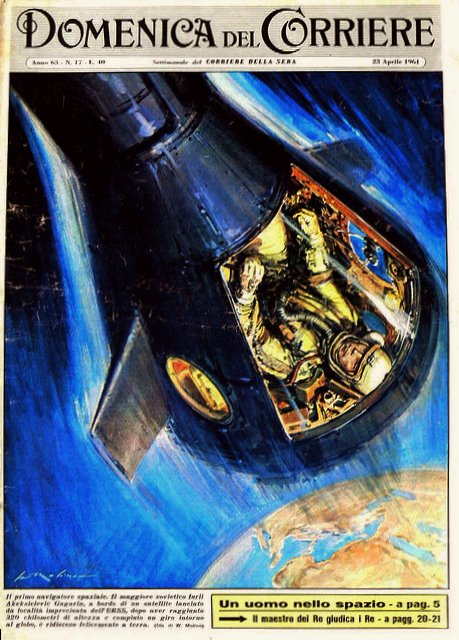

Ecco un po’ di copertine di giornali e riviste italiane dell’epoca, tratte dall’archivio di Gianluca Atti, che ringrazio per aver messo a disposizione la sua vasta collezione anche per l’Almanacco dello Spazio. Notate le rappresentazioni della Vostok totalmente inventate: nessuno sapeva com’era realmente al di fuori di pochissimi addetti ai lavori in Unione Sovietica. L’ultima immagine la mostra com’era realmente.

Gagarin, in tuta da paracadutista e pilota (non in tuta spaziale), su Oggi.

L’illustrazione totalmente fantastica e improbabile della Domenica del Corriere, con una capsula alata e dotata di finestrini enormi.

L’illustrazione di Stampa Sera mostra addirittura Gagarin seduto in direzione opposta al senso di marcia.

-a.jpg)

La realtà, rivelata tempo dopo: la vera configurazione della Vostok.

Iscriviti a:

Post (Atom)