Ultimo aggiornamento: 2019/03/07 13:00. Per maggiori informazioni sulle auto elettriche, con le risposte ai dubbi più frequenti, segnalo il mio blog apposito, Fuori di Tesla.

Ultimo aggiornamento: 2019/03/07 13:00. Per maggiori informazioni sulle auto elettriche, con le risposte ai dubbi più frequenti, segnalo il mio blog apposito, Fuori di Tesla.

Il sito Difesaonline.it ha deciso, non si sa bene perché, di occuparsi di auto elettriche. E lo ha fatto non con un articolo, ma pubblicando una lettera di un lettore. Un lettore di cui non viene pubblicata la firma ma che dichiara di essere

“un professionista del settore”. Di quale settore? Non lo possiamo sapere, perché è anonimo.

Difesaonline decide di dare alla lettera (archiviata

qui su Archive.is) un titolo assolutamente sobrio e pacato e per nulla acchiappaclic:

“La morte viaggia su auto elettrica: le verità scomode delle auto ecologiche”.

La morte, addirittura. E

per illustrare la morte che “viaggia su auto elettrica” mostra incidenti di auto a pistoni.

Infatti basta

usare Tineye per scoprire che la foto in testa alla lettera mostra un

incidente fra due minivan (non elettrici) avvenuto negli Stati Uniti nel 2016. La seconda foto mostrata nella lettera, invece, è tratta da

qui e mostra un vistoso tubo di scappamento. Neanche questa è un’auto elettrica. Cominciamo bene.

A tutti quelli che da un paio di giorni mi chiedono di debunkare queste presunte

“verità scomode” ho

risposto ricordando appunto che non si tratta di un articolo, ma di una lettera, e per di più anonima. Preferite fidarvi di un anonimo che non ha il coraggio di esporsi, o degli esperti che quotidianamente ci mettono la firma e la faccia?

In ossequio alla

Teoria della Montagna di M*, non ho quindi intenzione di perdere tempo a smontare una per una tutte le baggianate scritte in questa lettera, che non solo è anonima, ma è completamente priva di qualunque pezza d’appoggio. Difesaonline.it vi sta chiedendo, insomma, di accettare ciecamente, sulla fiducia, le affermazioni non documentate di un anonimo. Valutate voi se sia il caso.

Segnalo giusto un paio di perle:

...le prese elettriche domestiche solitamente sono limitate ad un carico massimo di 1500 Watt. A 2300W per 8 ore consecutive il rischio di incendio del garage tende a diventare una certezza…

Il

“professionista del settore” mi dovrà allora spiegare come mai il mio garage, nel quale carico da un anno la mia auto elettrica, non ha ancora preso fuoco. Come mai? Semplice.

Perché non sono così cretino da collegare un apparecchio elettrico a una presa non adatta. Una regola elementare che vale per un tostapane come per una Tesla. Però Difesaonline non ha sentito il bisogno di titolare

“La morte viaggia sul pane a fette: le verità scomode dei tostapane”.

E come notano i commenti arrivati dopo la pubblicazione iniziale di questo articolo,

la frase dell’anonimo “le prese elettriche domestiche solitamente sono limitate ad un carico massimo di 1500 Watt” è semplicemente falsa. Se fosse vera, sarebbe impossibile usare una lavatrice o un trapano. Se questo è il livello di competenza del

“professionista del settore”, non è un buon segno.

La lettera contiene anche sparate come questa:

TIR da 1.500.000 km/anno a veicolo

Faccio il conticino della serva: un milione e mezzo di chilometri l’anno fanno 4109 km al giorno per 365 giorni l’anno. Per fare 4109 km in un giorno, guidando per 24 ore filate, bisogna percorrere 170 chilometri ogni ora senza mai fermarsi. TIR che corrono a 170 all’ora? Se tutti i conti e ragionamenti del “professionista” sono fatti cinofallicamente come questo, siamo a posto.

Lasciamo stare, poi, il fatto che la lettera del “professionista” parta con un lungo discorso su

navi e sottomarini. Che cosa c’entri con le auto non si sa, a meno che l’anonimo pensi che abbiamo tutti la Lotus Esprit di 007.

Superata questa prolissa divagazione, finalmente si arriva al dunque: il pericolo mortale sta nel rischio di folgorazione da parte delle batterie delle auto elettriche in caso di incidente.

Stiamo parlando di batterie in grado di accumulare tensioni di circa 400 Volt DC ed erogare correnti fino a 125 Ampère. Tutti sapete cosa succede se mettete due dita nella presa di corrente di casa vostra, dalla quale escono 220V (AC) e al massimo 16 Ampère!

Certo, e siccome lo sappiamo,

non mettiamo le dita nella presa di corrente. E se dobbiamo lavorare su componenti in tensione, li isoliamo o ci proteggiamo adeguatamente. È quello che fanno i Vigili del Fuoco.

E chi progetta le auto elettriche, non essendo scemo, predispone sezionatori e fusibili in ciascun modulo della batteria. L’anonimo lo sa, ma sostiene che

“il singolo modulo, individualmente, possa costituire un pericolo letale istantaneo.” Prove? Nessuna. Esempi concreti? Zero. Calcoli? Nemmeno l’ombra.

Ma fa niente: bisogna credergli sulla fiducia. I soccorritori, ribadisce l’anonimo, rischiano comunque di essere folgorati, con tanto di lettere tutte maiuscole:

...se c’è stata la rottura dell’involucro della batteria di alta tensione i suoi moduli interni potrebbero essere in corto circuito con la carrozzeria e così UCCIDERE chi entra in contatto con la carrozzeria.

Mentre se c’è stata la rottura di un serbatoio in un’auto a pistoni e ci sono in giro vapori di benzina non succede assolutamente nulla, giusto?

L’anonimo forse non considera che i soccorritori professionisti indossano indumenti protettivi e guanti e scarponi isolanti. Non arrivano a tirarti fuori dall’auto indossando le Crocs e una camicia hawaiana.

Servirebbe inoltre un miracolo di sfiga per far in modo che dei moduli di batterie si rompano catastroficamente senza che scattino i loro fusibili interni e si dispongano (chissà come) proprio in modo da scaricare tensione sulla carrozzeria e poi sui soccorritori.

Come spiega bene

questa risposta su Quora, le batterie delle auto elettriche sono composte da tante piccole batterie da circa 4 volt ciascuna, collegate in configurazione mista serie/parallelo. Per prendere una scossa significativa, una persona dovrebbe quindi usare il proprio corpo per chiudere il circuito fra una lunga serie intatta di queste batterie. In altre parole, farlo apposta. Come mettere le dita nella presa.

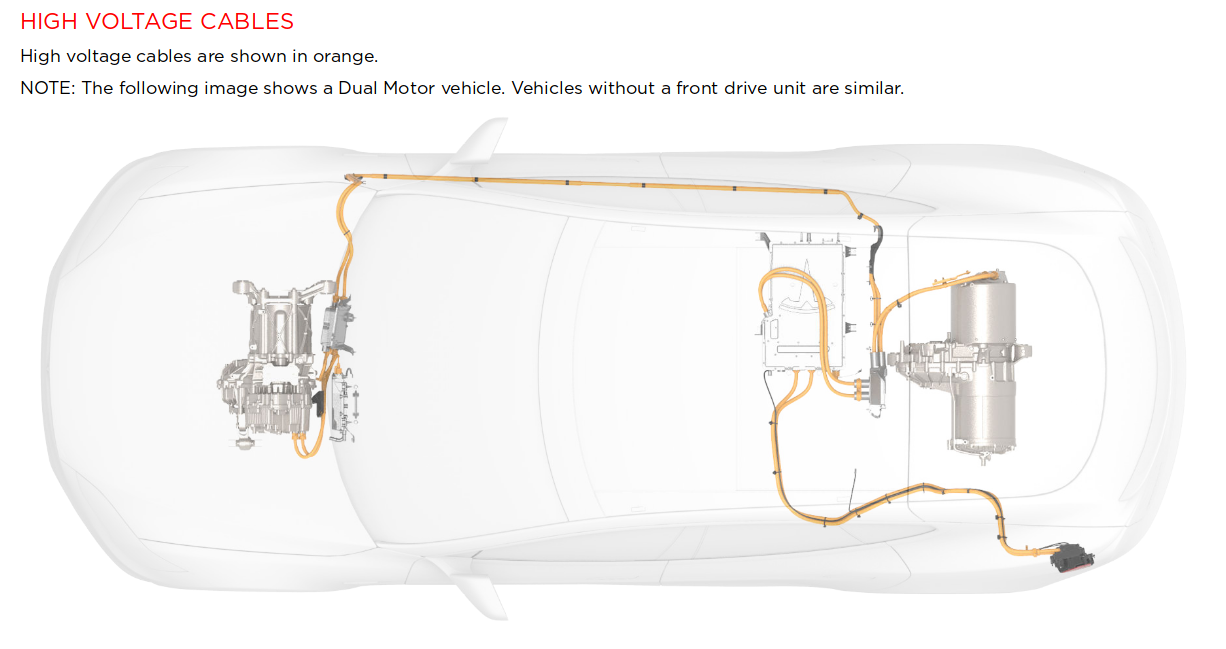

Nelle auto elettriche ci sono anche cavi sotto tensione. Ma se date un’occhiata alle

informazioni per soccorritori di Tesla, per esempio, diventa chiaro che questi cavi sono pochi, protetti e ben localizzati. È quasi impossibile collegare accidentalmente positivo e negativo attraverso il proprio corpo in modo da prendere una scossa.

Certo, questo non impedisce a soccorritori male informati di rifiutarsi di intervenire su un’auto elettrica per

paura di essere folgorati, come raccontato

qui su Electrocuted.com, ma

questo documento della Insurance Institute for Highway Safety del 2016 trova che le auto elettriche

“sono più resistenti agli incidenti di quanto lo siano le loro controparti a energia tradizionale”.

Ma l’anonimo preferisce ignorare i fatti e lanciare profezie di sventura:

Con la diffusione di queste auto ci saranno sempre più morti folgorati.

Davvero? Ci sono in circolazione circa

due milioni di auto elettriche (

dati Statista 2017). Tesla, da sola, nel 2018 ne ha messe circolazione altre

245.000 e spiccioli. Alcune, purtroppo, sono state coinvolte in incidenti violentissimi. Quanti

“morti folgorati” ci sono stati? Non me ne risulta neanche uno, né fra i passeggeri né fra i soccorritori. Correggetemi se sbaglio.

La lettera è invece sfacciatamente pro-metano, proposto come se fosse inesauribile e fatto di eterei peti d’unicorno. La realtà è ben diversa:

lo dice il CNR, ossia gente che ci mette nome, cognome e qualifica invece di fare l’anonimo che lancia il sasso e nasconde la mano. Lo dice anche

questo studio di Transport and Environment, spiegato da

Qualenergia.

---

In sintesi: Difesaonline ha pubblicato uno scritto di puro terrorismo mediatico, perfetto per attirare clic (ha già oltre 63.000 visualizzazioni) ma completamente ingannevole, privo di qualunque fonte e socialmente irresponsabile. Voglio sperare che il movente sia semplicemente l’ignoranza e l’incompetenza dell’anonimo che l’ha redatto e della redazione che ha scelto di pubblicarlo.

E vorrei tanto sapere perché un sito dedicato alla difesa militare si sia sentito in dovere di parlare di auto elettriche.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

È disponibile lo streaming audio della puntata del 29 marzo del Disinformatico della Radiotelevisione Svizzera.

È disponibile lo streaming audio della puntata del 29 marzo del Disinformatico della Radiotelevisione Svizzera.