Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2017/05/30

Podcast del Disinformatico del 2017/05/26

È disponibile per lo scaricamento il podcast della puntata di venerdì scorso del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2017/05/26

Antibufala: Avril Lavigne morta e sostituita da una sosia!

Il mondo della musica è ricco di leggende e di storie strane. Poche, però, sono bizzarre come quelle che raccontano che un artista è morto ed è stato segretamente rimpiazzato.

Era già successo decenni fa per Paul McCartney dei Beatles, che secondo i teorici di questa cospirazione sarebbe morto negli anni Sessanta in un incidente d’auto e sarebbe poi stato sostituito di nascosto da un musicista che aveva sembianze molto simili, perfezionate con un intervento di chirurgia plastica. Come facesse questo sosia ad essere anche bravo a suonare e ad avere la stessa voce di McCartney non è mai stato spiegato.

Adesso è (di nuovo) il turno di Avril Lavigne. Come racconta il Guardian, circola dal 2005 ma è riaffiorata di recente la teoria, diffusa su Internet, che Avril Lavigne sia stata sostituita da una sosia di nome Melissa nel 2003. Melissa era la controfigura dell’artista all'inizio della sua carriera. Ma Avril Lavigne sarebbe morta (non si sa bene quando) e la casa discografica avrebbe dato a Melissa l’incarico di sostituirla a tempo pieno.

Le presunte prove di questa sostituzione sono, come al solito, solidissime (si fa per dire): sono il fatto che Avril portava i pantaloni ma Melissa predilige le gonne, o differenze nel viso attuale rispetto alle fattezze di una quindicina d’anni fa (perché nel mondo del complottismo la gente non cambia mai fisionomia quando cresce o invecchia), oppure allusioni nascoste nei testi delle canzoni, come in Slipped Away, perché viene detto che “il giorno che sei scivolata via è stato il giorno che ho scoperto che non sarei stata più la stessa” (“The day you slipped away was the day I found it won’t be the same”).

Il Guardian cita anche altre teorie di sostituzione che riguardano Taylor Swift (che sarebbe il clone di una sacerdotessa satanica) e Beyoncé (che sarebbe un clone piazzato dagli Illuminati o dalla massoneria). Posso capire, umanamente, le teorie che sostengono che un artista molto amato non sia morto e sia ancora in vita segretamente: è difficile accettare la morte di una persona che si venera. Ma quelli che sostengono queste sostituzioni sono, per me, incomprensibili nella loro arroganza di aver capito qualcosa che gli altri, chissà perché, non riescono a cogliere.

Era già successo decenni fa per Paul McCartney dei Beatles, che secondo i teorici di questa cospirazione sarebbe morto negli anni Sessanta in un incidente d’auto e sarebbe poi stato sostituito di nascosto da un musicista che aveva sembianze molto simili, perfezionate con un intervento di chirurgia plastica. Come facesse questo sosia ad essere anche bravo a suonare e ad avere la stessa voce di McCartney non è mai stato spiegato.

Adesso è (di nuovo) il turno di Avril Lavigne. Come racconta il Guardian, circola dal 2005 ma è riaffiorata di recente la teoria, diffusa su Internet, che Avril Lavigne sia stata sostituita da una sosia di nome Melissa nel 2003. Melissa era la controfigura dell’artista all'inizio della sua carriera. Ma Avril Lavigne sarebbe morta (non si sa bene quando) e la casa discografica avrebbe dato a Melissa l’incarico di sostituirla a tempo pieno.

Le presunte prove di questa sostituzione sono, come al solito, solidissime (si fa per dire): sono il fatto che Avril portava i pantaloni ma Melissa predilige le gonne, o differenze nel viso attuale rispetto alle fattezze di una quindicina d’anni fa (perché nel mondo del complottismo la gente non cambia mai fisionomia quando cresce o invecchia), oppure allusioni nascoste nei testi delle canzoni, come in Slipped Away, perché viene detto che “il giorno che sei scivolata via è stato il giorno che ho scoperto che non sarei stata più la stessa” (“The day you slipped away was the day I found it won’t be the same”).

Il Guardian cita anche altre teorie di sostituzione che riguardano Taylor Swift (che sarebbe il clone di una sacerdotessa satanica) e Beyoncé (che sarebbe un clone piazzato dagli Illuminati o dalla massoneria). Posso capire, umanamente, le teorie che sostengono che un artista molto amato non sia morto e sia ancora in vita segretamente: è difficile accettare la morte di una persona che si venera. Ma quelli che sostengono queste sostituzioni sono, per me, incomprensibili nella loro arroganza di aver capito qualcosa che gli altri, chissà perché, non riescono a cogliere.

Antibufala: allarme per le foto delle caramelle di droga a forma di orsetti

Sta circolando, soprattutto su WhatsApp, un allarme a proposito di presunte pastiglie di droga confezionate a forma di orsetto per spacciarle ai bambini delle scuole elementari. L’allarme è accompagnato dalla foto mostrata qui accanto e da un testo di questo genere:

Ma come spiega il sito antibufala Snopes.com in un’indagine apposita, si tratta di un falso allarme. La foto in sé è autentica, nel senso che mostra davvero delle pastiglie di ecstasy a forma di orsetto, ma il contesto è falso.

L’immagine risale infatti al 2016 e si riferisce al consumo da parte di adulti: quindi non mostra pastiglie ritrovate nelle scuole elementari in Italia o in Svizzera. Inoltre non c’è nessuna prova che l'ecstasy sia spacciato ai bambini usando questa forma per attirarli: in realtà queste sostanze vengono smerciate in pastiglie che hanno moltissime forme differenti. Ed è estremamente implausibile che degli spacciatori tentino di vendere ecstasy ai bambini delle elementari, che cinicamente parlando non sono un mercato particolarmente ricco e promettente; è ancora meno credibile che gli spacciatori la regalino, visto che il contenuto mostrato nella foto avrebbe un valore commerciale di qualche centinaio di euro.

Questo non ha impedito a quest’immagine di essere usata anche da siti autorevoli come illustrazione del fenomeno delle forme insolite di pastiglie di stupefacenti, ma la forma infantile non indica affatto che si tratta di un prodotto destinato ai bambini.

Concentrarsi su una forma specifica di pastiglia e usarla come indicatore di pericolo, invece di parlare del problema degli stupefacenti in generale, rischia di creare confusione e distrarre dal tema centrale, esattamente come sta avvenendo in questi giorni con la psicosi per il Blue Whale Challenge. Non importa che forma hanno: mai accettare caramelle dagli sconosciuti.

“Salve a tutti,oggi mi hanno mandato questa foto e segnalato che come potete vedere sembrano caramelle a forma di orsacchiotto, ma purtroppo così non è, sembra sia una nuova droga che si sta inserendo addirittura nelle scuole elementari per adescare i bambini, io personalmente sono rimasta letteralmente scioccata! Vi chiedo una cortesia: chi ha amici con bambini sia alle elementari, che alle medie faccia girare questa foto e avvisi i genitori. Grazie a tutti. Stiamo arrivando davvero a livelli paurosi … Dio mio!”

Ma come spiega il sito antibufala Snopes.com in un’indagine apposita, si tratta di un falso allarme. La foto in sé è autentica, nel senso che mostra davvero delle pastiglie di ecstasy a forma di orsetto, ma il contesto è falso.

L’immagine risale infatti al 2016 e si riferisce al consumo da parte di adulti: quindi non mostra pastiglie ritrovate nelle scuole elementari in Italia o in Svizzera. Inoltre non c’è nessuna prova che l'ecstasy sia spacciato ai bambini usando questa forma per attirarli: in realtà queste sostanze vengono smerciate in pastiglie che hanno moltissime forme differenti. Ed è estremamente implausibile che degli spacciatori tentino di vendere ecstasy ai bambini delle elementari, che cinicamente parlando non sono un mercato particolarmente ricco e promettente; è ancora meno credibile che gli spacciatori la regalino, visto che il contenuto mostrato nella foto avrebbe un valore commerciale di qualche centinaio di euro.

Questo non ha impedito a quest’immagine di essere usata anche da siti autorevoli come illustrazione del fenomeno delle forme insolite di pastiglie di stupefacenti, ma la forma infantile non indica affatto che si tratta di un prodotto destinato ai bambini.

Concentrarsi su una forma specifica di pastiglia e usarla come indicatore di pericolo, invece di parlare del problema degli stupefacenti in generale, rischia di creare confusione e distrarre dal tema centrale, esattamente come sta avvenendo in questi giorni con la psicosi per il Blue Whale Challenge. Non importa che forma hanno: mai accettare caramelle dagli sconosciuti.

Labels:

antibufala,

falsi allarmi,

ReteTreRSI,

Whatsapp

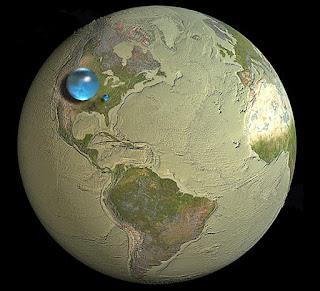

Antibufala: l’immagine di tutta l’acqua sulla Terra raccolta in una “goccia” gigante

|

| Credit: Howard Perlman, USGS; globe illustration by Jack Cook, Woods Hole Oceanographic Institution (©); Adam Nieman. |

La fonte di quest’immagine, infatti, è l’autorevole USGS, che la pubblica e spiega in una pagina apposita insieme a molti altri dati e grafici. La sfera d’acqua misura circa 860 miglia (circa 1380 km di diametro). Il velo d’acqua che copre gran parte del pianeta, se radunato così, sembra davvero misero.

Ma la cosa più impressionante è che accanto a questa sfera grande ce ne sono due molto più piccole: quella intermedia misura circa 270 km di diametro e rappresenta tutta l’acqua dolce del mondo (presente nel sottosuolo, nei laghi, nelle paludi e nei fiumi): quella che possiamo usare per vivere e per coltivare e che ammonta a circa il 2,5% di tutta l’acqua del pianeta. La sfera più piccola delle tre, invece, rappresenta l’acqua dolce disponibile nei laghi e nei fiumi e ha un diametro di circa 56 km.

Quella pallina azzurra è tutta l’acqua che si contende l’umanità. Non conviene sprecarla.

Labels:

antibufala,

ReteTreRSI,

scienza incredibile

Twitter, come difendersi dal monitoraggio pubblicitario e dalla localizzazione

Molti utenti sanno che i social network ci offrono gratuitamente i loro servizi perché li paghiamo permettendo che raccolgano dati sui nostri legami affettivi, sui nostri gusti personali, sui nostri spostamenti e sulle nostre abitudini, da rivendere ai pubblicitari. È per questo che quando cercate su Internet informazioni per esempio su ristoranti, viaggi o scarpe subito dopo vi compaiono ovunque, e specialmente nei social network, proprio le pubblicità di ristoranti, viaggi e scarpe.

Molti utenti sanno che i social network ci offrono gratuitamente i loro servizi perché li paghiamo permettendo che raccolgano dati sui nostri legami affettivi, sui nostri gusti personali, sui nostri spostamenti e sulle nostre abitudini, da rivendere ai pubblicitari. È per questo che quando cercate su Internet informazioni per esempio su ristoranti, viaggi o scarpe subito dopo vi compaiono ovunque, e specialmente nei social network, proprio le pubblicità di ristoranti, viaggi e scarpe.Ma non tutti sanno quanto sia profonda e invasiva questa raccolta di dati, perché i social network non la pubblicizzano granché e ne cambiano spesso le regole. Vediamo come rivelare i dettagli e la portata della raccolta di dati fatta da Twitter, che di recente ha appunto diffuso agli utenti un avviso di cambiamento degli annunci pubblicitari.

Se volete sapere quanti sono e chi sono i pubblicitari che vi pedinano su Twitter, preparatevi a una sorpresa. Andate nell'app di Twitter e scegliete Impostazioni - Privacy e sicurezza - Personalizzazione e dati, attivate la personalizzazione (se per caso la trovate spenta) e scegliete Vedi i tuoi dati di Twitter. Qui scegliete la scheda I tuoi dati e cercate la voce Tailored audience (che stranamente resta in inglese anche nella versione italiana).

Troverete dei numeri impressionanti: io, nei miei account, ho scoperto di far parte di ben 1523 pubblici (nel senso di plurale di "pubblico") e di essere seguito da 628 inserzionisti. Anche un altro mio account ha rivelato numeri analoghi pur non essendo particolarmente attivo o seguito.

Fatto questo, potete chiedere di sapere chi sono questi inserzionisti toccando la voce Richiedi lista inserzionisti: l'elenco vi arriverà successivamente (con molta calma).

Sempre nella scheda I tuoi dati, sfogliate la sezione Interessi: troverete un elenco dei temi che vi interessano secondo Twitter, dedotti partendo dai contenuti dei vostri tweet. Non è una raccolta molto precisa: io sarei particolarmente interessato agli accessori da donna e ai viaggi di lusso e sarei un fan delle celebrità e del gossip. Ma anche no.

E a proposito di pedinamento pubblicitario, date un'occhiata anche alla sezione Luoghi in cui sei stato. Toccando Modifica scoprirete che Twitter registra silenziosamente i nomi dei luoghi che visitate, a disposizione di chiunque metta le mani sul vostro telefonino.

Se volete bloccare questo genere di sorveglianza pubblicitaria, scegliete Impostazioni - Privacy e sicurezza - Personalizzazione e dati e disabilitate tutto. Poi andate in Vedi i tuoi dati di Twitter, scegliete la scheda I tuoi dati e disabilitate tutte le voci negli elenchi Interessato a e Noto per.

Infine potete negare il permesso a Twitter di accedere alla vostra geolocalizzazione: su Android andate nell'app di Twitter e scegliete Impostazioni - Posizione e proxy; su iPhone andate nelle impostazioni di iOS e scegliete Privacy - Localizzazione e spegnete selettivamente la geolocalizzazione di Twitter.

Sfuggire all'occhio insonne dei pubblicitari social, come vedete, non è facile.

Fonti aggiuntive: The Verge.

Labels:

privacy,

pubblicità,

ReteTreRSI,

social network,

Twitter

Dovete spostare petabyte di dati? Col camion si fa prima, parola di Amazon

Nel 2001 scrissi un articoletto che segnalava il fatto che già allora Linux, a differenza di Windows XP, aveva iniziato a supportare file singoli con dimensioni fino a 144 petabyte (un petabyte equivale a mille terabyte o un milione di gigabyte; in pratica, mille dei dischi rigidi standard di oggi). All’epoca la notizia aveva suscitato qualche ecchissenefrega, visto che l’idea di file così colossali pareva remota.

Ma gli anni passano, la tecnologia galoppa, e così già nel 2013 segnalavo vari casi pratici di aziende e centri di ricerca che generavano petabyte di dati (suddivisi però in file multipli e non in un singolo file). Oggi le aziende di questo genere sono aumentate e hanno un problema: trasferire queste quantità inimmaginabili di dati.

Gizmodo e Wired spiegano che Amazon ha introdotto da poco un servizio per il trasferimento di grandi quantità di dati tramite camion, perché è più veloce che farlo via Internet.

Può sembrare assurdo, ma considerate che un singolo autoarticolato di Amazon Web Services, chiamato Snowmobile, contiene fino a 100 petabyte, ossia abbastanza da contenere cinque copie integrali dell’Internet Archive, ossia non solo di tutta l'Internet attuale, ma anche di tutte le sue versioni passate e archiviate. E ci sono aziende come DigitalGlobe, che collezionano e vendono immagini satellitari di tutto il pianeta per consentire rilievi, tracciamenti e statistiche, che hanno petabyte di dati da salvare e spostare: DigitalGlobe, per esempio aggiunge ai propri archivi 100 terabyte di dati al giorno.

"Caricare" di dati un camion da 100 petabyte richiede una decina di giorni, e ci vuole altrettanto tempo per scaricarli, mentre il viaggio fisico dei dati da una costa degli Stati Uniti a quella opposta richiede circa 45 ore. Cento petabyte, insomma, vengono trasferiti tramite camion in circa 22 giorni. La stessa quantità di dati, trasferita tramite servizi Internet ad alta velocità come Google Fiber (1 gigabit al secondo), richiederebbe quasi trent'anni. Le connessioni sperimentali più veloci oggi disponibili (circa 1 terabit/secondo) permetterebbero di trasferire 100 petabyte in una decina di giorni, ma sono appunto sperimentali e non funzionano su lunghe distanze. Per cui il camion batte Internet.

Ma gli anni passano, la tecnologia galoppa, e così già nel 2013 segnalavo vari casi pratici di aziende e centri di ricerca che generavano petabyte di dati (suddivisi però in file multipli e non in un singolo file). Oggi le aziende di questo genere sono aumentate e hanno un problema: trasferire queste quantità inimmaginabili di dati.

Gizmodo e Wired spiegano che Amazon ha introdotto da poco un servizio per il trasferimento di grandi quantità di dati tramite camion, perché è più veloce che farlo via Internet.

Può sembrare assurdo, ma considerate che un singolo autoarticolato di Amazon Web Services, chiamato Snowmobile, contiene fino a 100 petabyte, ossia abbastanza da contenere cinque copie integrali dell’Internet Archive, ossia non solo di tutta l'Internet attuale, ma anche di tutte le sue versioni passate e archiviate. E ci sono aziende come DigitalGlobe, che collezionano e vendono immagini satellitari di tutto il pianeta per consentire rilievi, tracciamenti e statistiche, che hanno petabyte di dati da salvare e spostare: DigitalGlobe, per esempio aggiunge ai propri archivi 100 terabyte di dati al giorno.

"Caricare" di dati un camion da 100 petabyte richiede una decina di giorni, e ci vuole altrettanto tempo per scaricarli, mentre il viaggio fisico dei dati da una costa degli Stati Uniti a quella opposta richiede circa 45 ore. Cento petabyte, insomma, vengono trasferiti tramite camion in circa 22 giorni. La stessa quantità di dati, trasferita tramite servizi Internet ad alta velocità come Google Fiber (1 gigabit al secondo), richiederebbe quasi trent'anni. Le connessioni sperimentali più veloci oggi disponibili (circa 1 terabit/secondo) permetterebbero di trasferire 100 petabyte in una decina di giorni, ma sono appunto sperimentali e non funzionano su lunghe distanze. Per cui il camion batte Internet.

2017/05/25

Cos’è successo realmente a Schiaparelli? La spiegazione dell’ESA

Quando ho scritto questo articolo nel quale riferivo le prime informazioni non ufficiali sulle cause dello schianto su Marte della sonda Schiaparelli ci sono state un po' di polemiche e di reazioni incredule nei commenti. Adesso è uscita la spiegazione ufficiale dell’ESA, che a pagina 12 del PDF EXOMARS 2016 - Schiaparelli Anomaly Inquiry (linkato in fondo alla pagina) riporta questa frase:

Che è quello che avevo scritto.

Because of the error in the estimated attitude that occurred at parachute inflation, the GNC Software projected the RDA range measurements with an erroneous off-vertical angle and deduced a negative altitude (cosinus of angles > 90 degrees are negative). There was no check on board of the plausibility of this altitude calculation

Che è quello che avevo scritto.

2017/05/22

Ci vediamo a Pergola (PU) domani alle 21? Ci saranno quelli di Lercio

Domani 23 maggio alle 21 sarò a Pergola (Pesaro e Urbino), al Tennis Club Bruno Melandri in viale Martiri della Libertà 25, per tenere una conferenza intitolata Bufale e disinformazione: come difendersi? nell'ambito del ciclo Apertamente. Sarà una conferenza un po' diversa dal solito, anche perché la farò insieme a due del team di Lercio.

Domani 23 maggio alle 21 sarò a Pergola (Pesaro e Urbino), al Tennis Club Bruno Melandri in viale Martiri della Libertà 25, per tenere una conferenza intitolata Bufale e disinformazione: come difendersi? nell'ambito del ciclo Apertamente. Sarà una conferenza un po' diversa dal solito, anche perché la farò insieme a due del team di Lercio.L'ingresso è libero: trovate maggiori dettagli qui e qui su Facebook.

2017/05/19

Podcast del Disinformatico del 2017/05/19

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Wannacry una settimana dopo; il punto della situazione

Ultimo aggiornamento: 2017/05/20 20:40.

Ultimo aggiornamento: 2017/05/20 20:40. È passata una settimana dall'inizio di uno degli attacchi informatici più pesanti degli ultimi anni: il ransomware Wannacry, che ha fatto danni in tutto il mondo. Ne ho già parlato in questo articolo, ma riassumo qui le novità di questi primi sette giorni di quella che si annuncia come una convivenza a lungo termine con una serie di attacchi molto potenti.

Prima di tutto, sono a disposizione le istruzioni ufficiali su come difendersi da Wannacry fornite rispettivamente dalla Polizia di Stato italiana e dal GovCERT svizzero. In sintesi: se avete un Windows recente e aggiornato con le patch di sicurezza probabilmente non avrete problemi.

È importante sottolineare ancora una volta che questo malware, a differenza degli attacchi di ransomware abituali, si diffonde attraverso le condivisioni aperte incautamente verso Internet, senza richiedere l'apertura di allegati ricevuti via mail.

Un ricercatore, Adrien Guinet di Quarkslab, ha trovato che su Windows XP la chiave di decrittazione dei dati è a volte recuperabile se non si spegne il computer dopo l’infezione, ma XP è uno dei sistemi meno colpiti. Sulla base del suo lavoro è stato approntato WanaKiwi, un software di recupero che a quanto pare funziona anche su Windows 7, Vista, Server 2003 e Server 2008.

Un altro aspetto importante è che la vulnerabilità sta toccando anche dispositivi medicali, come quelli radiologici della Siemens:

WannaCry ransomware infected actual radiology tech in American hospitals https://t.co/t43t6fh1lM pic.twitter.com/Q2Ra0gpvxY— Forbes Tech News (@ForbesTech) 17 maggio 2017

Gli incassi in Bitcoin dei criminali informatici vengono monitorati da vari account Twitter, come @actual_ransom, e intorno a metà giornata erano arrivati a quasi 91.000 dollari suddivisi in poco meno di 300 pagamenti. Una miseria, rispetto ai danni causati, ma soprattutto una cifra intoccabile, visto che sarà difficilissimo che qualcuno accetti bitcoin provenienti dai portafogli dei criminali, che a questo punto hanno probabilmente alle calcagna gli esperti informatici dei servizi di sicurezza di mezzo pianeta.

Resta valida la raccomandazione di non pagare il riscatto, perché i criminali devono rispondere manualmente a ogni singola vittima e quindi i tempi di risposta sono lunghissimi a causa del numero elevato di vittime.

Circolano già le prime teorie sull'identità di questi criminali, e qualcuno punta il dito verso la Corea del Nord per via di alcune analogie nel codice del malware usato, ma è decisamente poco per formulare accuse attendibili. Bruce Schneier è cautamente scettico.

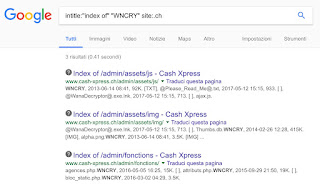

In Svizzera il bilancio ufficiale è molto modesto, anche se Angelo Consoli sospetta che non tutto sia stato messo in luce adeguatamente. Per sapere quali e quanti sono i siti colpiti è possibile fare una prima ricognizione sommaria usando semplicemente Google per trovare i siti che espongono a Internet pagine Web cifrate da Wannacry, i cui file hanno quindi l'estensione wcry, come in questo esempio:

intitle:"index of" "WNCRY" site:.ch

Per cercare in altri paesi o domini di primo livello basta sostituire ch con il dominio corrispondente (per esempio it o fr o com). In Svizzera, per esempio, emerge Cash-Xpress, il cui sito pre-attacco è archiviato qui presso Archive.org e oggi versa in condizioni molto tristi:

Per una scansione più profonda occorrono altre tecniche: per esempio, si può usare Shodan per cercare i sistemi che hanno lasciato aperta verso Internet la porta 445 (un requisito per essere infettabili via Internet), dando i parametri port:445 country:ch (dove ovviamente al posto di ch si può specificare un altro paese oppure non specificare nulla e ottenere una mappa come quella mostrata in cima a questo articolo).

Combinando i dati raccolti da Shodan con questo script per nmap si può verificare quali di questi siti imprudentemente aperti sono effettivamente vulnerabili a Wannacry (perché usano Windows e non hanno installato gli aggiornamenti di Microsoft). Prima di farlo, naturalmente, verificate attentamente la legalità di effettuare una scansione di questo genere.

Secondo dati che mi sono stati forniti da chi ha fatto questo genere di scansione, al 15/5 c’erano in Svizzera circa 3000 indirizzi IP con porta 445 (SMB) aperta verso Internet e ancora ieri una trentina di questi erano vulnerabili a Wannacry; in Italia al 18/5 c’erano circa 15.000 indirizzi con porta 445 aperta, dei quali 247 ieri risultavano vulnerabili a Wannacry. I dati completi di questa scansione, con i domini corrispondenti agli indirizzi IP attaccabili, sono a disposizione delle autorità di sicurezza informatica dei rispettivi paesi qualora li trovassero utili: basta chiedermeli.

Intanto viene segnalato un altro malware che sfrutta la falla di Windows usata da Wannacry:

Prepare to laugh- "regdrv.exe" delivered via SMB EternalBlue exploit, adds "Security Fix" rule disabling SMB (and talks to server in Russia) pic.twitter.com/2DN3M835eU— Kevin Beaumont (@GossiTheDog) May 17, 2017

La tempesta, insomma, non è ancora passata e già si parla della prossima ondata: fra i grimaldelli informatici sottratti all’NSA ci sono infatti altri malware, come per esempio EsteemAudit, che si propaga in modo analogo a Wannacry attraverso le connessioni condivise di sistemi Windows non aggiornati (Financial Times; Fortinet).

Mikko Hyppönen di F-Secure spiega molto bene la dinamica di funzionamento e diffusione di Wannacry in questo video:

Labels:

attacchi informatici,

malware,

ransomware,

ReteTreRSI,

Wannacry

Blue Whale, mito di morte pericolosamente gonfiato dal giornalismo sensazionalista

Pubblicazione iniziale: 2017/05/19 7:44. L'articolo è stato aggiornato dopo la pubblicazione iniziale per chiarire alcuni concetti. Ultimo aggiornamento: 2021/01/23 9:44.

Pubblicazione iniziale: 2017/05/19 7:44. L'articolo è stato aggiornato dopo la pubblicazione iniziale per chiarire alcuni concetti. Ultimo aggiornamento: 2021/01/23 9:44.Vorrei dirlo subito, chiaro e tondo: il Blue Whale Challenge, la serie di sfide coordinate da fantomatici “curatori” che porterebbero al suicidio di cui si parla tanto ultimamente, soprattutto dopo un servizio trasmesso da Le Iene il 14 maggio scorso, per ora è un mito senza prove; ma rischia di trasformarsi in realtà se si continua a parlarne in modo irresponsabile, sensazionalista e acchiappaclic, quasi compiacendosi di raccontarne i dettagli, di descrivere l'elenco preciso delle sfide da superare, come stanno facendo tanti giornali e come ha fatto appunto Le Iene con un servizio agghiacciante, durato oltre mezz'ora, che ha indugiato lungamente su immagini scioccanti ma ha portato ben pochi elementi concreti e ha spesso creato accostamenti falsi e ingannevoli.

Continuare con questi toni gridati, spettacolarizzare le sofferenze, rischia di creare solo fascino morboso e di ispirare emulatori invece di affrontare seriamente un problema gravissimo come quello del suicidio fra gli adolescenti.

Aggiornamento (2017/05/22 10:20): Come era facile prevedere, con questo sensazionalismo giornalistico il mito di nicchia è diventato realtà di massa. Si è creata una psicosi collettiva per cui non si parla d'altro e si regala visibilità a questo Blue Whale Challenge, contribuendo a diffonderlo e a dargli potere psicologico.

È importante chiarire un equivoco ricorrente: non sto dicendo che il Blue Whale Challenge è una bufala. Sto dicendo che era un fenomeno relativamente limitato e poco conosciuto, che è diventato enorme per colpa del giornalismo irresponsabile. Se volete approfondire, leggete questo articolo di Rosita Rijtano.

Il suicidio giovanile è un problema serio. Parlarne in toni che lo rendono spettacolare e alimentano miti non fa altro che peggiorare il problema ed è una violazione delle regole basilari del giornalismo e delle raccomandazioni degli esperti.

Provo quindi a fare un passo indietro ed esaminare con calma i fatti. Ma prima vorrei mettere in chiaro un'altra cosa: le persone crudeli, i malati di mente, gli idioti che per malsano divertimento o incoscienza istigano i ragazzi e le ragazze a fare cose pericolose o a compiere gesti estremi esistono realmente, e da sempre, su Internet e fuori da Internet. Poco importa se stavolta si fanno chiamare Blue Whale (balenottera azzurra, non "balena blu") o in qualunque altro modo. Quello che conta è che questi istigatori, "curatori" o "tutor" non hanno poteri magici, non sono una setta o un culto internazionale organizzato, e non è vero che vanno in giro a ricattare e punire chi si rifiuta di seguire le loro istruzioni.

Questa gente disturbata ha potere soltanto se glielo diamo noi: se i genitori lasciano che i figli giovanissimi parlino con gli sconosciuti e girino su Internet senza tenerli d'occhio e senza spiegare loro com'è il mondo; se si crede a tutto quello che si vede su Internet; se i giornalisti presentano questi adescatori come dei geni della perversione e si attaccano a etichette di facile presa come appunto Blue Whale Challenge.

Il Blue Whale Challenge è come Slenderman o Talking Angela: esiste e fa danni solo se crediamo che esista e gli diamo visibilità senza fare critica. Più lo pubblicizziamo e ci concentriamo sul mito, parlandone in toni di certezza (Gdp.ch, per esempio, anche qui), più lo rinforziamo e facciamo il suo gioco. Non facciamoci trollare crudelmente.

In particolare, cerchiamo di non fare l'errore di concentrarci solo sul caso Blue Whale e sulla sua specifica mitologia, ma cogliamo l'occasione per parlare con i ragazzi e le ragazze del problema generale del suicidio giovanile, nei toni e nei modi consigliati dagli esperti, che segnalo più avanti.

Cogliamo quest'occasione per metterli in guardia contro tutti i criminali e malati di mente che, con qualsiasi etichetta e qualsiasi mezzo, possono spingerli a buttare via la loro vita. Leggiamo insieme a loro la ridicola lista di "sfide" per toglierle potere. Proviamo a occuparci un po' di più di come passano il loro tempo invece di parcheggiarli davanti allo smartphone o al videogioco. E cogliamo l'occasione, magari, per dare loro un abbraccio in più, una parola in più, un sorriso in più, per ricordare loro che ciascuno di loro è unico e prezioso.

I fatti e le origini del mito

Secondo le indagini del giornalista Russell Smith, del collega debunker David Puente, di Know Your Meme, de Il Post e del sito antibufala Snopes, il mito del Blue Whale Challenge (BWC) è iniziato a maggio del 2016, quando la rete televisiva russa RT (Russia Today) ha trasmesso un servizio sui gruppi di discussione sul suicidio presenti sul social network VK. In questo servizio non si parlava specificamente del BWC, ma più generalmente della piaga del suicidio giovanile in Russia.

Sempre a maggio del 2016, un'altra testata giornalistica russa, la Novaya Gazeta, ha citato per la prima volta specificamente qualcosa che somiglia al Blue Whale Challenge («киты плывут вверх» e simili), dichiarando che su 130 suicidi giovanili avvenuti in Russia fra novembre 2015 e aprile 2016 almeno 80 erano collegati a questa serie di sfide e a vari gruppi che usano la balena come nome o simbolo (ma, ancora una volta, non erano collegati specificamente al BWC).

La risonanza di questo servizio e di questo articolo ha inevitabilmente generato imitatori, per cui in Rete ha preso a diffondersi una serie di immagini e di memi dedicati alle varie sigle e parole chiave incentrate sulle balene. E non sono mancati gli sciacalli che hanno speculato sulla vicenda creando pagine social sul tema che generavano guadagni pubblicitari, come nota Sofia Lincos su Queryonline.

A novembre 2016 il sito di notizie russo RBTH ha annunciato l'arresto di un uomo, Filipp Budeikin, accusato di aver gestito un gruppo dedicato al suicidio su VK. Ma RBTH non ha menzionato specificamente il Blue Whale Challenge. Non c'è nessun legame fra Budeikin e il BWC. Eppure l'arresto è stato interpretato lo stesso dai media come una conferma dell'esistenza e dell'efficacia del Blue Whale Challenge.

Le dichiarazioni sprezzanti di Budeikin sulle proprie vittime, riportate mesi dopo dai giornali sensazionalisti di lingua inglese (Daily Mail e Metro) e dalla BBC, provengono da un solo sito russo ma sono rimaste prive di qualunque conferma. Budeikin si è dichiarato colpevole di istigazione al suicidio di almeno 16 ragazze; ma non è chiaro se le ragazze abbiano seguito fino in fondo le sue istruzioni.

Sono stati ancora i giornali scandalistici britannici a pompare la notizia a febbraio e marzo di quest'anno: il Daily Mail, il Daily Express e il Sun hanno ripetuto il dato sbagliato dei 130 morti attribuiti al BWC senza fare alcuna verifica, copiando ciecamente le prime fonti russe (ma, va detto, precisando quasi sempre in piccolo che non ci sono conferme). La polizia britannica ha pubblicato un tweet di avvertimento ai genitori, a titolo prudenziale in risposta agli strilli di questi giornali, e questo per molti adulti ha "autenticato" la storia.

Ma i giornalisti che fanno indagini, come quelli di Radio Free Europe, hanno notato a febbraio 2017 che né i 130 suicidi né l'arresto in Russia sono stati legati concretamente al Blue Whale Challenge. I giornalisti di RFE hanno tentato di infiltrarsi in presunti gruppi BWC usando false identità e gli hashtag che sarebbero associati al BWC (#F57 #F58 #СИНИЙ КИТ) ma non hanno trovato nulla, tranne un presunto “curatore” che però dopo la prima sfida (simulata dai giornalisti) è sparito.

La BBC ha riassunto bene la questione: "In realtà non ci sono dati ufficiali che colleghino specificamente una singola morte al Blue Whale Challenge [...] ma il concetto indubbiamente esiste".

Le parole di Matteo Viviani nel servizio de Le Iene sono insomma sbagliate e ingannevoli: a parte le dichiarazioni di un intervistato (Sergey Pestov), non ci sono prove che "centinaia di adolescenti si sono suicidati [...] per seguire le regole di un macabro gioco: la Blue Whale" (a 1:50). Il servizio stesso indica che nel caso del ragazzo suicidatosi a Livorno non ci sono prove di legame specifico con il Blue Whale Challenge (a 23:20). Anzi, la dichiarazione del dirigente locale della Squadra Mobile, Giuseppe Testaì, smentisce quest'ipotesi: “Si tratta di un dramma privato, legato a motivi esclusivamente familiari”. Quindi tutta la parte del servizio de Le Iene dedicata a tentare di collegare questo suicidio italiano al Blue Whale Challenge intervistando un compagno di scuola della vittima è una bufala.

Anche i video mostrati nel servizio de Le Iene, veri o falsi che siano, non contengono alcun riferimento preciso al Blue Whale Challenge ma sono facilmente reperibili con una ricerca in Google, come notano i commenti dei lettori qui sotto.

In Svizzera, invece, il caso che Tio.ch dichiara confermato nel Canton Vaud è basato esclusivamente su una telefonata al numero di un'associazione di sostegno ai giovani (147); l'altro caso riportato da Le Nouvelliste è pura congettura: "à ce stade des investigations, il n'y a aucun lien avéré avec ce "Blue Whale Challenge". Rien n'indique que la jeune fille était dans cette démarche. Nous privilégions pour l'heure la piste d'un défi lancé entre camarades", dice la polizia (ma questo non ha impedito al titolista di citare il Blue Whale Challenge).

Come parlare correttamente del suicidio giovanile

Io non sono un esperto e non voglio fingere di esserlo: quindi vi invito a consultare i vostri esperti locali (come 147.ch, disponibile anche in italiano). Le raccomandazioni degli esperti concordano su alcuni punti (informativa ISTAT; linee guida generali OMS; risorse della International Association for Suicide Prevention), che valgono specialmente per i giornalisti (linee guida OMS specifiche) ma riguardano chiunque:

- È importante evitare di indugiare sulle descrizioni dei dettagli di un suicidio o indicarne i luoghi: questo tende ad aumentare il rischio di imitazione.

- Bisogna invece concentrarsi sui sentimenti evocati dalla notizia.

- Bisogna essere sinceri, chiari e concisi, senza usare giri di parole o eufemismi che possono creare equivoci.

- Bisogna spiegare che è normale provare sentimenti come rabbia, colpa, paura, insensibilità apparente di fronte a un dramma come questo.

- Non bisogna indugiare sulle ipotetiche colpe o responsabilità, ma ispirare e manifestare offerte di ascolto, sicurezza, protezione e amore.

Conclusioni

Dall'analisi dei fatti emerge insomma che Blue Whale è solo una delle tante etichette, più o meno temporanee, di un problema ben più durevole e ampio: quello dei gruppi online e delle pagine dei social network che alimentano il disagio giovanile e sono infestate da bulli e predatori. È importante parlare della questione nel suo complesso con i propri figli e, se siete docenti, con i propri studenti, per evitare che si diffondano false credenze sull'onnipotenza di questi "tutor" o "curatori", come è già accaduto per altri casi, come appunto Slenderman.

Concentrarsi solo su questa sigla, o sulle altre che circolano, e tentare di attribuire ogni suicidio giovanile al Blue Whale Challenge è quindi soltanto una pigrizia mentale, una scorciatoia giornalistica per creare titoli sensazionali e acchiappaclic, che rischia di distrarci dalla vera questione, di scatenare psicosi e di dare una gruccia verbale comoda agli sciacalli.

Conseguenze

Le prime conseguenze di questa psicosi si stanno già facendo sentire: circola infatti la falsa notizia di una prima vittima italiana del Blue Whale Challenge ad Avellino, ma è opera di un sito sparabufale. Un lettore mi segnala un altro esempio di sciacallaggio acchiappaclic in Italia:

Ciao @disinformatico— Tindaro (@Claud1_One) May 20, 2017

Volevo segnalarti come questi siti cavalchino l'onda della #Bluewhale #ClickBait #bufala pic.twitter.com/Xf7EjaZBPi

Un'altra conseguenza assurda di questo clima di isteria è che ci sono app e locali il cui nome richiama per puro caso la balenottera azzurra e che per questo vengono inondati di insulti e di recensioni negative da utenti che chiaramente non hanno capito un'acca di come funziona Internet (o il mondo, probabilmente). Per non parlare delle teorie di complotto anti-Putin de Il Giornale.

Fonti aggiuntive: Tio.ch, Butac.it (video), Bufale.net, Thatsmag, Wired UK, Vita.it, The Submarine, Ansa, Tio.ch.

Aggiornamento (2017/10/09)

Le Iene ha riparlato dell’argomento: i dettagli sono in questo mio articolo.

Labels:

antibufala,

creepypasta,

Le Iene,

ReteTreRSI

2017/05/18

Il primo trailer di Star Trek: Discovery, la nuova serie TV. Boh

Se non funziona il video qui sopra, provate il tweet ufficiale:

At the edge of the universe, Discovery begins. https://t.co/xIWmNDREAb #StarTrekDiscovery pic.twitter.com/xlpH3Oe238

— Star Trek: Discovery (@startrekcbs) 17 maggio 2017

Se son rose, fioriranno.

2017/05/17

Wannacry a Radio3Scienza, il podcast

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/05/17 18:00.

Stamattina sono stato ospite telefonico di Radio3 per parlare di Wannacry insieme a Carola Frediani. Se volete riascoltare i consigli e gli aggiornamenti che sono stati proposti, qui trovate il podcast. Buon ascolto.

Stamattina sono stato ospite telefonico di Radio3 per parlare di Wannacry insieme a Carola Frediani. Se volete riascoltare i consigli e gli aggiornamenti che sono stati proposti, qui trovate il podcast. Buon ascolto.

2017/05/14

Ci vediamo a Torino oggi alle 14 per parlar di bufale e disinformazione?

Oggi dalle 14 alle 15 sarò a Torino, in Corso Luigi Settembrini 164, al Festival A Bit Of History per una conferenza sulle bufale e la disinformazione mediatica.

Nell'ora successiva sarò a disposizione per due chiacchiere e per chiunque voglia acquistare il mio libro sul complottismo spaziale "Luna? Sì, ci siamo andati!" o le ultime copie rimaste del libro “Vaccini, complotti e pseudoscienza” al quale ho contribuito con un capitolo dedicato alle origini giornalistiche del mito del legame vaccini-autismo.

Trovate maggiori dettagli presso http://abitofhistory.it/speakers/paolo-attivissimo/.

Nell'ora successiva sarò a disposizione per due chiacchiere e per chiunque voglia acquistare il mio libro sul complottismo spaziale "Luna? Sì, ci siamo andati!" o le ultime copie rimaste del libro “Vaccini, complotti e pseudoscienza” al quale ho contribuito con un capitolo dedicato alle origini giornalistiche del mito del legame vaccini-autismo.

Trovate maggiori dettagli presso http://abitofhistory.it/speakers/paolo-attivissimo/.

2017/05/12

WannaCry, attacco ransomware planetario: i fatti, i danni e come rimediare

|

| Credit: |

Pubblicazione iniziale: 2017/05/12 18:53. Ultimo aggiornamento: 2017/05/16 13:50. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

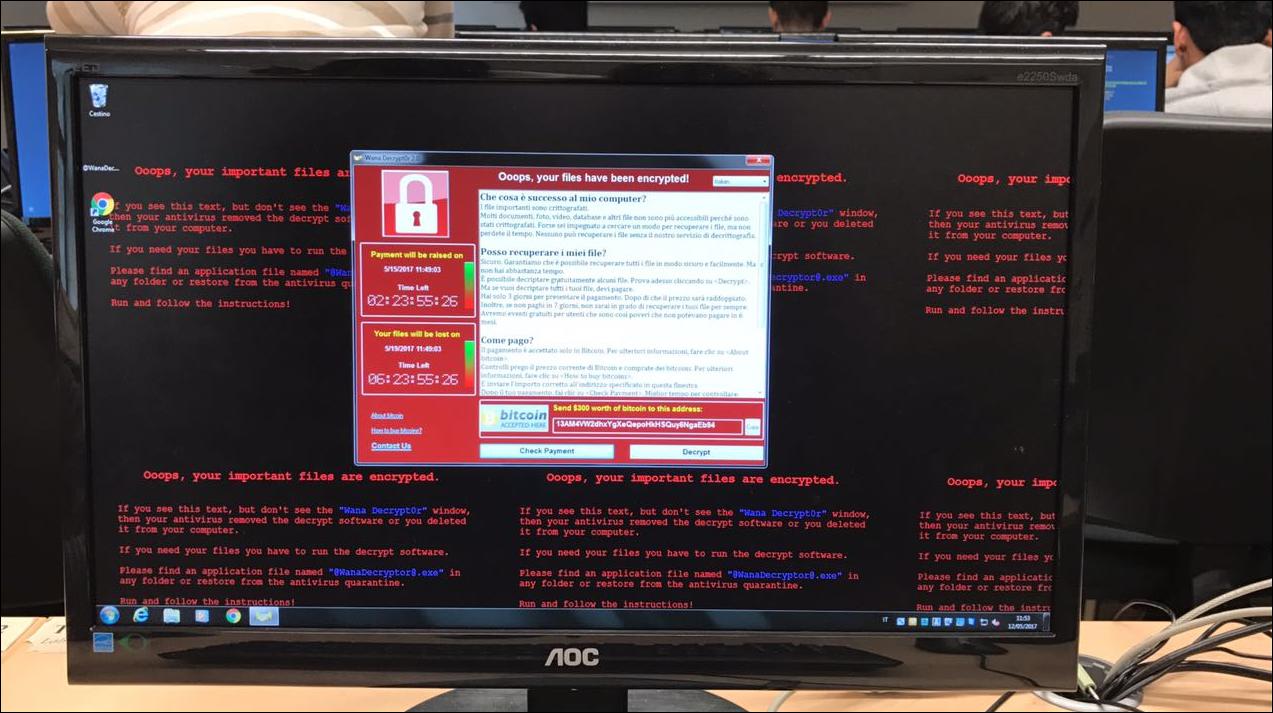

2017/05/12 18:53. Da qualche ora è in corso un attacco informatico su una scala che, senza esagerazioni, si può definire planetaria. Sono stati colpiti ospedali, università, compagnie telefoniche, aziende in almeno 70 paesi: in pratica, chiunque sia stato così idiota da non aggiornare i propri sistemi. Eh sì, perché la correzione di Windows che rende immuni a questo attacco è già disponibile da mesi. Non c’è niente di speciale o di imprevedibile in quest’incursione ricattatoria.

La tecnica è la solita: ransomware. In altre parole, i computer vengono infettati e i dati che contengono vengono cifrati con una password nota solo ai criminali. Per avere questa password bisogna pagare un riscatto. Se volete leggere il resoconto di un caso concreto che ho seguito, eccolo.

Il malware è stato denominato WanaCrypt0r 2.0 o WCry/WannaCry. La patch di aggiornamento di Windows da installare per bloccarlo è la MS17-010, disponibile da marzo scorso.

Ripeto: la patch è disponibile da marzo. Se non avete aggiornato i vostri computer, ve la siete cercata.

Aggiornerò questo articolo man mano che avrò novità. Adesso piantatela di leggere e andate immediatamente a patchare. Se non potete patchare, spegnete e scollegate i vostri computer Windows. E raccomandate la vostra anima alla vostra divinità preferita.

This is the day #wcry pic.twitter.com/yGPGfXDkNi— Vladimir Ivanov (@ivladdalvi) May 13, 2017

Just got to Frankfurt and took a picture of this... #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p— Marco Aguilar (@Avas_Marco) May 12, 2017

Here's what a London GP sees when trying to connect to the NHS network pic.twitter.com/lV8zXarAXS— Rory Cellan-Jones (@ruskin147) May 12, 2017

— Andrew Tinits (@amtinits) May 12, 2017

2017/05/13 09:00. Durante la serata e la notte ho raccolto un po' di informazioni per rispondere alle domande più frequenti. Le trovate qui sotto.

Cosa posso fare per difendermi?

1. Aggiornate il vostro Windows per installare gli aggiornamenti correttivi (patch). Se non sapete come fare, chiedete a qualcuno che lo sa. Microsoft ha radunato tutte le patch per le varie versioni di Windows qui (spiegone).

2. Aggiornate il vostro antivirus. Praticamente tutti gli antivirus sul mercato riconoscono ormai questo malware.

3. Fate un backup di tutti i vostri dati e scollegatelo dalla rete locale.

4. Chiedetevi perché non avete fatto queste cose prima d’ora e perché c’è voluto un disastro planetario per farvele fare.

5. Come regola generale, non aprite allegati nelle mail senza averli prima controllati con un antivirus aggiornato (anche se questo ransomware non usa la mail per propagarsi, gli altri lo fanno).

6. Disabilitate SMB 1.0 come descritto qui.

7. Controllate di non avere condivisioni SMB aperte che si affacciano a Internet, incluse quelle su VPN.

8. Se avete un computer infetto, non collegatelo alla rete locale; tenterà di infettare tutti gli altri computer della rete.

9. Se siete responsabili della sicurezza di una rete, consentite il libero accesso a questo URL per bloccare l'attacco (per ragioni descritte qui sotto): www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Sono stato colpito e i miei dati sono cifrati. Cosa posso fare?

1. Se avete un backup recente dei dati, usatelo per ripristinarli.

2. Se scoprite che anche il backup è cifrato (perché poco furbamente fate i backup su un disco di rete invece che su supporti fisicamente rimovibili), avete solo due possibilità: tentare di ricostruire da capo i dati cifrati oppure pagare il riscatto, sperando che i criminali vi diano davvero la chiave di decifrazione.

Non sono al corrente di vittime che abbiano pagato il riscatto, abbiano ottenuto la chiave di decifrazione e siano riusciti a recuperare i propri dati. Tutte le società di sicurezza informatica sconsigliano di pagare, perché questo alimenta e incentiva attacchi di questo genere.

Non uso Windows, sono al sicuro?

Il malware colpisce soltanto sistemi Windows e soltanto se non aggiornati. Se usate MacOS, Linux, Android, Windows Phone, iOS, ChromeOS o qualunque altro sistema operativo diverso da Windows non avete problemi.

Naturalmente se il vostro lavoro o i vostri dati dipendono da qualcun altro che ha computer Windows vulnerabili, potreste avere problemi lo stesso.

Quali versioni di Windows sono vulnerabili?

Windows Vista SP2, Windows Server 2008 SP2 e R2 SP1, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2012 e R2, Windows 10, e Windows Server 2016 se non sono stati aggiornati da marzo scorso.

Windows XP è vulnerabile ma non è più supportato da Microsoft da aprile 2014. Se lo usate ancora su un computer connesso a Internet, come il servizio sanitario britannico, state cercando guai. In via eccezionale, Microsoft ha comunque rilasciato una patch anche per XP.

Come faccio a sapere se il mio Windows è aggiornato e quindi immune?

Se avete gli aggiornamenti automatici di Windows e una versione recente di Windows, siete a posto. Se avete Windows 10 Creators Update, siete immuni a questo problema.

Su Windows 7 e 8, andate a Pannello di controllo - Programmi - Programmi e funzionalità - Visualizza aggiornamenti installati. Su Windows 10 (da Anniversary Update in poi), date un’occhiata a Impostazioni - Aggiornamenti e sicurezza - Windows Update - Cronologia. Per le versioni pre-Anniversary Update di 10 vale la procedura descritta per Windows 7 e 8. Grazie a Ruggio81 per queste info.

Se siete tecnici e sapete usare Metasploit, ci sono delle istruzioni apposite; oppure potreste usare il Microsoft Baseline Security Analyzer.

Come si diffonde l’attacco?

Il malware si propaga da solo da una rete locale all'altra via Internet cercando e sfruttando le condivisioni di rete SMB maldestramente rivolte verso Internet: questo è quello che emerge dall'analisi fatta da Malwarebytes (v. sezione "SMB vulnerability leveraged to spread ransomware worldwide"). Non è necessaria alcuna azione da parte dell'utente.

Quando il malware riesce a insediarsi in un computer di una rete locale, cerca di propagarsi agli altri computer della rete usando di nuovo le condivisioni SMB e sfruttandone la vulnerabilità già citata. Basta quindi che in un’azienda s’infetti un singolo computer Windows per rischiare di infettare tutti gli altri computer Windows non aggiornati presenti sulla stessa rete locale.

Alcune delle fonti citate in fondo a questo articolo ipotizzano per ora che l’intrusione iniziale possa avvenire (anche) in modo classico, attraverso una mail contenente un allegato infettante oppure una pagina Web contenente codice ostile, ma finora nessuno ha presentato prove di diffusione via mail.

Va notata la scelta del momento per l’attacco: nel pomeriggio di venerdì in Europa, quando gli addetti alla sicurezza di molte aziende hanno già lasciato il posto di lavoro o lo stanno per lasciare e appena prima dei backup di fine settimana, in modo da massimizzare il danno.

Dopo alcune ore, Malwaretech ha preso il controllo (sinkhole) di uno dei domini citati nel malware:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Malwaretech ha scoperto poi (e raccontato magnificamente qui) che questo dominio veniva utilizzato dai criminali come riferimento per la gestione del malware: se esiste ed è accessibile, il malware non effettua cifratura, come spiegato qui da Malwarebytes; se il malware non riesce a raggiungere questo sito, prosegue la propria opera distruttiva. Il sito è probabilmente usato come test dal malware per sapere se sta girando in una sandbox (ambiente di test) o su un computer reale: è una tecnica usata spesso in questo campo.

Il risultato è che al momento un computer vulnerabile si può ancora infettare ma l’infezione non cifra più i dati, per cui l'attacco per ora è stato in gran parte neutralizzato da Malwaretech grazie a un colpo di fortuna e alle tecniche dilettantesche usate dai criminali. Ma se non installate gli aggiornamenti correttivi, nulla impedisce ad altri criminali di ritentare con una versione di malware più robusta. E ci sono già segnali non confermati che questo sta accadendo.

Il mio antivirus rileverà l’attacco?

Se è aggiornato, molto probabilmente sì. Ormai lo fanno praticamente tutti.

Quali paesi/enti sono stati colpiti? C’è una mappa?

Nel Regno Unito sono stati colpiti in particolare l'intero sistema sanitario nazionale (costretto a sospendere tutte le attività non urgenti; sono coinvolti ospedali, cliniche, ambulatori, anche a livello dei centralini telefonici; si prevede una paralisi di vari giorni) e la Nissan.

In Francia è stata colpita la Renault.

In Slovenia il malware ha bloccato la produzione dello stabilimento Renault.

In Spagna hanno avuto gravi problemi la compagnia telefonica spagnola Telefónica e altre aziende nel settore dell’energia (Iberdola e Gas Natural).

Negli Stati Uniti anche FedEx è stata colpita.

In Russia ci sono segnalazioni di problemi presso banche (Sberbank, VTB) e ferrovie (RZD).

Sono segnalate infezioni in Russia, Turchia, Germania, Vietnam, Filippine, Italia, Cina, Ucraina, Stati Uniti, Argentina e altri paesi, per un totale di almeno 74 paesi secondo la BBC.

La Svizzera è stata sostanzialmente risparmiata, grazie anche all'informativa diramata da MELANI (la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione).

Il New York Times parla di 45.000 attacchi (e presumibilmente altrettante infezioni). Su Malwaretech.com c'è una mappa animata.

Se cercate su Google intitle:"index of" "WNCRY" troverete un elenco di siti colpiti.

In less than 3 hours (even can say less than 2 hours if we count it from the explosion), they got victims already from 11 countries: pic.twitter.com/cKOF4YpVbT— MalwareHunterTeam (@malwrhunterteam) 12 maggio 2017

Boom, we have insight!#WannaCrypt pic.twitter.com/Tji2e1D6sK— MalwareTech (@MalwareTechBlog) 12 maggio 2017

Voglio informazioni tecniche, ce ne sono?

Ci sono quelle di Kaspersky e quelle di rain1 (che include tutti i testi del malware in varie lingue); anche Ars Technica ne ha pubblicate. Emsisoft ha scritto un’analisi della crittografia usata. VirusTotal ha ottime info. C'è anche un video dimostrativo di un attacco. E Talos Intelligence ha info anche sul sinkholing usato per bloccare l’attacco. L'analisi di Microsoft è qui; le informazioni di F-Secure sono qui e qui.

2017/05/13 11:10: The Register ha fatto un ottimo punto della situazione; idem Malwarebytes qui.

Chi ci guadagna?

Ci guadagnano i criminali, per ora sconosciuti, che incassano i Bitcoin pagati dalle vittime. Uno dei portafogli digitali usati dai criminali dovrebbe essere questo, ma per ora non sembra che stia crescendo granché (ma mentre scrivo queste righe è venerdì sera, per cui molte aziende reagiranno lentamente). Un altro sarebbe qui. Queste fonti sono confermate da Kaspersky.

In chiaro:

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

Un conteggio aggiornato alle 10 del 13/5 stima un incasso totale circa 14 bitcoin, ossia circa 21.000 euro al cambio attuale. Ma probabilmente il grosso arriverà lunedì, alla riapertura degli uffici.

Un conteggio aggiornato alle 14 del 15/5 stima circa 29,4 bitcoin, ossia circa 50.000 dollari.

Cosa c’entra l’NSA?

L'attacco usa una tecnica presente in uno strumento d'intrusione sviluppato dall'NSA, chiamato EternalBlue/DoublePulsar, che è stato trafugato insieme ad altri da un'organizzazione criminale che si fa chiamare ShadowBrokers e che ha dapprima cercato di guadagnare mettendo all’asta la refurtiva e poi, di fronte al fallimento dell’asta, ha pubblicato tutto online, a disposizione di chiunque. EternalBlue/DoublePulsar è stato analizzato e poi ricreato da criminali informatici che lo stanno sfruttando per questo attacco.

Di chi è la colpa?

Fondamentalmente è dell’NSA, che ha fabbricato armi informatiche pericolosissime e non ha saputo tenerle al sicuro: è come se avesse fabbricato un’arma batteriologica (che già è una pessima idea perché uccide chiunque, non solo il nemico) e poi oltretutto l’avesse lasciata su un davanzale, a portata di tutti.

Ed è colpa dell'NSA anche perché ha tenuto per sé la conoscenza delle falle sfruttate da queste armi invece di condividerla con Microsoft e consentirle di correggere la vulnerabilità diffondendo un aggiornamento del proprio software. In sintesi, l'NSA ha scoperto un pericolo riguardante migliaia di aziende e sistemi vitali degli Stati Uniti e non ne ha informato nessuno per tenersi un vantaggio operativo: lo ha annunciato a Microsoft soltanto dopo che si è accorta che Shadowbrokers aveva rubato le sue tecniche.

Despite warnings, @NSAGov built dangerous attack tools that could target Western software. Today we see the cost: https://t.co/u6J3bcHnXE— Edward Snowden (@Snowden) May 12, 2017

Whoa: @NSAGov decision to build attack tools targeting US software now threatens the lives of hospital patients. https://t.co/HXRV9uYOuU— Edward Snowden (@Snowden) May 12, 2017

Ma non è colpa di Wikileaks?

No: è un equivoco piuttosto diffuso. Gli strumenti d’attacco dell’NSA sono stati trafugati e poi pubblicati da ShadowBrokers, non da Wikileaks.

NOTE: WikiLeaks has not released exploit code to the CIA's "zero day" hacking software. See https://t.co/h5wzfrReyy for details— WikiLeaks (@wikileaks) May 12, 2017

Fonti: CCN-CERT, scheda informativa Microsoft, informazioni Microsoft sulla falla MS17-010, bollettino Microsoft sulla falla MS17-010, New York Times, The Register, Motherboard, Brian Krebs, BBC, The Intercept, Graham Cluley, Sophos, ANSA.

Podcast del Disinformatico del 2017/05/12

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

1250 modelli di telecamere di sicurezza vulnerabili da remoto

È sempre più diffusa l'abitudine di installare sistemi di sorveglianza basati su telecamere IP connesse a Internet: costano poco, si installano facilmente e permettono il comando remoto. Il guaio è che molte permettono il comando remoto a chiunque. Ne ho già parlato in passato, ma è arrivata la segnalazione di una nuova infornata di telecamere IP vulnerabili: ben 1250 modelli, fabbricati da un'azienda cinese non specificata e messi in vendita con vari marchi.

Usare questo genere di telecamere significa facilitare il lavoro ai ladri, che possono tenere d'occhio il loro bersaglio per conoscerlo prima dell'intrusione e poi cancellare le registrazioni video.

Trovare queste telecamere vulnerabili non è difficile: lo ha fatto un esperto di sicurezza, Pierre Kim, che ha usato il motore di ricerca Shodan per localizzare almeno 185.000 esemplari di questi dispositivi in tutto il mondo. Kim ha scoperto che la falla può essere sfruttata anche per trasformare queste telecamere in un esercito di aggressori che sommergono di traffico un sito Web preso di mira.

Poco dopo la scoperta di Pierre Kim è apparso in Rete un malware che la sfrutta. Si chiama Persirai e prende appunto il controllo di queste telecamere maldestramente progettate, reclutandole a forza in botnet per effettuare attacchi di denial of service. Finezza: Persirai modifica i dispositivi infettati, riparandone i difetti in modo che non possano essere sfruttati da altri malware, per così dire, concorrenti.

Quello dell'Internet delle Cose è un universo poco visibile ma nel quale si combattono vere e proprie guerre, tanto che ci sono malware come BrickerBot che addirittura fanno vigilantismo e attaccano i dispositivi vulnerabili per disabilitarli, in modo che non possano essere utilizzati per scopi malefici.

Fonti aggiuntive: BoingBoing, CSO Online.

Usare questo genere di telecamere significa facilitare il lavoro ai ladri, che possono tenere d'occhio il loro bersaglio per conoscerlo prima dell'intrusione e poi cancellare le registrazioni video.

Trovare queste telecamere vulnerabili non è difficile: lo ha fatto un esperto di sicurezza, Pierre Kim, che ha usato il motore di ricerca Shodan per localizzare almeno 185.000 esemplari di questi dispositivi in tutto il mondo. Kim ha scoperto che la falla può essere sfruttata anche per trasformare queste telecamere in un esercito di aggressori che sommergono di traffico un sito Web preso di mira.

Poco dopo la scoperta di Pierre Kim è apparso in Rete un malware che la sfrutta. Si chiama Persirai e prende appunto il controllo di queste telecamere maldestramente progettate, reclutandole a forza in botnet per effettuare attacchi di denial of service. Finezza: Persirai modifica i dispositivi infettati, riparandone i difetti in modo che non possano essere sfruttati da altri malware, per così dire, concorrenti.

Quello dell'Internet delle Cose è un universo poco visibile ma nel quale si combattono vere e proprie guerre, tanto che ci sono malware come BrickerBot che addirittura fanno vigilantismo e attaccano i dispositivi vulnerabili per disabilitarli, in modo che non possano essere utilizzati per scopi malefici.

Fonti aggiuntive: BoingBoing, CSO Online.

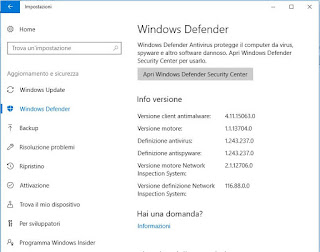

Antivirus Microsoft era sfruttabile per installare virus: aggiornatelo

Ironie dell'informatica: Windows Defender, il prodotto anti-malware di Microsoft integrato nelle versioni recenti di Windows, è risultato sfruttabile per infettare un computer semplicemente mandandogli una mail o un messaggio che venga esaminato da Defender. Sui sistemi non aggiornati all'ultima versione l'attacco ha successo senza alcun intervento dell'utente.

Ironie dell'informatica: Windows Defender, il prodotto anti-malware di Microsoft integrato nelle versioni recenti di Windows, è risultato sfruttabile per infettare un computer semplicemente mandandogli una mail o un messaggio che venga esaminato da Defender. Sui sistemi non aggiornati all'ultima versione l'attacco ha successo senza alcun intervento dell'utente.Niente panico: dopo l'annuncio pubblico della scoperta della falla sabato scorso da parte di Tavis Ormandy (Google Project Zero), Microsoft è corsa subito ai ripari e la falla è stata turata martedì scorso a tempo di record.

Se vi interessano i dettagli tecnici, segnalo questo articolo di Ars Technica e l'avviso di Microsoft; se volete verificare se avete l'aggiornamento che risolve questa magagna decisamente grave, in Windows 10 andate a Start - Impostazioni - Aggiornamento e sicurezza - Windows Defender e controllate che alla voce Versione motore ci sia un numero non minore di 1.1.13704.0. Se non l'avete, aggiornatevi usando le consuete procedure di Windows.

Labels:

aggiornamenti software,

antivirus,

Microsoft,

ReteTreRSI,

Windows 10

Le app che sussurrano ai pubblicitari: tracciamento degli smartphone tramite ultrasuoni

Siete il tipo di persona che cerca di non ascoltare le pubblicità televisive o nei centri commerciali per non farsene influenzare negli acquisti? È uno sforzo nobile, ma forse non avete considerato che il vostro smartphone potrebbe ascoltarle comunque di nascosto per voi e manipolarvi di conseguenza.

Alcuni ricercatori dell'Università Tecnica di Braunschweig, in Germania, hanno pubblicato un'indagine sul mondo dei cosiddetti beacon ultrasonici (Privacy Threats through Ultrasonic Side Channels on Mobile Devices). Si tratta di suoni acutissimi, che l'orecchio umano non è in grado di percepire ma che il microfono di un telefonino capta senza problemi.

Questi suoni vengono inseriti segretamente nell'audio delle pubblicità o nella musica dei centri commerciali e vengono ricevuti altrettanto segretamente da varie app per dispositivi Android (i ricercatori hanno studiato solo dispositivi Android e non hanno raccolto dati su comportamenti analoghi di app per iPhone). In questo modo è possibile sapere per esempio quali programmi televisivi state guardando e anche in quale punto di un centro commerciale vi trovate, anche se avete spento la localizzazione tramite GPS. Una forma di sorveglianza decisamente invadente e soprattutto spesso non dichiarata.

Non è un problema teorico: i ricercatori hanno trovato questi sistemi di pedinamento ultrasonico in quattro dei 35 centri commerciali che hanno visitato in due città europee (non specificate nella ricerca). Hanno inoltre rilevato numerose app Android che ascoltano questi segnali nascosti: app di aziende come Shopkick, Lisnr o Signal360, che sfruttano questa tecnica per sapere quando entrate in uno dei centri commerciali convenzionati e bombardarvi di pubblicità o di buoni acquisto su misura.

I ricercatori tedeschi dichiarano inoltre di aver trovato in Google Play oltre 200 esempi di app contenenti il sistema di tracciamento ultrasonico della Silverpush. Molte di queste app sono state scaricate milioni di volte, sono legate a marchi commerciali molto conosciuti e si presentano come app dedicate a tutt'altro scopo; pochissime, oltre a quelle che ho citato prima, avvisano chiaramente l'utente che sorvegliano e registrano le sue abitudini tramite suoni diffusi nell'ambiente e captati dallo smartphone. L'azienda, però, ha dichiarato di aver interrotto l'uso di questa tecnologia.

Molte persone non sono particolarmente turbate dall'idea di regalare informazioni personali ai pubblicitari in cambio di qualcosa, però ci tengono comunque a sapere se e quando vengono tracciate commercialmente, in modo da poter fare perlomeno una scelta informata: se volete tutelarvi contro questo genere d'invasione silenziosa della vostra vita e avete uno smartphone dotato di Android 6.0 o successivo, potete andare in Impostazioni - App, toccare l'icona dell'ingranaggio, scegliere Autorizzazioni app e poi Microfono per avere un elenco delle app che hanno il permesso di usare il microfono. Se ne vedete qualcuna che non conoscete, toglietele il permesso toccando il selettore a scorrimento a destra del nome dell'app.

Se non volete dedicarvi a questo genere di acrobazie, prendete perlomeno l'abitudine di installare solo le app che vi servono veramente: questa è comunque una buona precauzione per evitare non solo il tracciamento ultrasonico ma anche molte truffe e infezioni informatiche e vari bombardamenti pubblicitari indesiderati, in modo da non dover passare dall'uomo che sussurrava ai cavalli all'app che sussurra ai pubblicitari.

Fonti aggiuntive: Ars Technica.

Alcuni ricercatori dell'Università Tecnica di Braunschweig, in Germania, hanno pubblicato un'indagine sul mondo dei cosiddetti beacon ultrasonici (Privacy Threats through Ultrasonic Side Channels on Mobile Devices). Si tratta di suoni acutissimi, che l'orecchio umano non è in grado di percepire ma che il microfono di un telefonino capta senza problemi.

Questi suoni vengono inseriti segretamente nell'audio delle pubblicità o nella musica dei centri commerciali e vengono ricevuti altrettanto segretamente da varie app per dispositivi Android (i ricercatori hanno studiato solo dispositivi Android e non hanno raccolto dati su comportamenti analoghi di app per iPhone). In questo modo è possibile sapere per esempio quali programmi televisivi state guardando e anche in quale punto di un centro commerciale vi trovate, anche se avete spento la localizzazione tramite GPS. Una forma di sorveglianza decisamente invadente e soprattutto spesso non dichiarata.

Non è un problema teorico: i ricercatori hanno trovato questi sistemi di pedinamento ultrasonico in quattro dei 35 centri commerciali che hanno visitato in due città europee (non specificate nella ricerca). Hanno inoltre rilevato numerose app Android che ascoltano questi segnali nascosti: app di aziende come Shopkick, Lisnr o Signal360, che sfruttano questa tecnica per sapere quando entrate in uno dei centri commerciali convenzionati e bombardarvi di pubblicità o di buoni acquisto su misura.

I ricercatori tedeschi dichiarano inoltre di aver trovato in Google Play oltre 200 esempi di app contenenti il sistema di tracciamento ultrasonico della Silverpush. Molte di queste app sono state scaricate milioni di volte, sono legate a marchi commerciali molto conosciuti e si presentano come app dedicate a tutt'altro scopo; pochissime, oltre a quelle che ho citato prima, avvisano chiaramente l'utente che sorvegliano e registrano le sue abitudini tramite suoni diffusi nell'ambiente e captati dallo smartphone. L'azienda, però, ha dichiarato di aver interrotto l'uso di questa tecnologia.

Molte persone non sono particolarmente turbate dall'idea di regalare informazioni personali ai pubblicitari in cambio di qualcosa, però ci tengono comunque a sapere se e quando vengono tracciate commercialmente, in modo da poter fare perlomeno una scelta informata: se volete tutelarvi contro questo genere d'invasione silenziosa della vostra vita e avete uno smartphone dotato di Android 6.0 o successivo, potete andare in Impostazioni - App, toccare l'icona dell'ingranaggio, scegliere Autorizzazioni app e poi Microfono per avere un elenco delle app che hanno il permesso di usare il microfono. Se ne vedete qualcuna che non conoscete, toglietele il permesso toccando il selettore a scorrimento a destra del nome dell'app.

Se non volete dedicarvi a questo genere di acrobazie, prendete perlomeno l'abitudine di installare solo le app che vi servono veramente: questa è comunque una buona precauzione per evitare non solo il tracciamento ultrasonico ma anche molte truffe e infezioni informatiche e vari bombardamenti pubblicitari indesiderati, in modo da non dover passare dall'uomo che sussurrava ai cavalli all'app che sussurra ai pubblicitari.

Fonti aggiuntive: Ars Technica.

Labels:

geolocalizzazione,

ReteTreRSI,

sorveglianza

Giornata difficile? Mai come quella di chi ha rivelato per errore l’esistenza di un supercomputer NSA

Se pensate che la vostra vita informatica sia una valle di lacrime costellata di errori imbarazzanti, consolatevi. Qualunque scivolone abbiate fatto ultimamente, è difficile che sia grosso come quello di chi ha rivelato per sbaglio l'esistenza di un supercomputer segreto che si sospetta venga usato dall'NSA.

E non si è limitato a rivelarla: ne ha messi online, accessibili a chiunque, anche i dettagli tecnici e i manuali, sparsi su centinaia di pagine di documenti liberamente scaricabili senza digitare password o scavalcare firewall o altro.

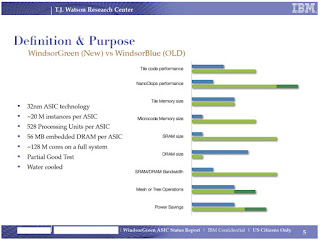

La scoperta è stata fatta a dicembre scorso da un informatico che ha comprensibilmente chiesto di restare anonimo e ha raccontato tutto a The Intercept. L’informatico si è accorto, facendo una normale ricerca, che all’Institute for Mathematics and Advanced Supercomputing della New York University c’era un disco di backup connesso a Internet. Questo disco era pieno di documenti dedicati al sistema di supercalcolo finora segreto, denominato WindsorGreen, che secondo gli esperti sarebbe usato dall'NSA per analizzare i sistemi crittografici e trovarne le vulnerabilità oppure per fare decifrazione per forza bruta (tentando centinaia di miliardi di password).

Trovare questi dati era incredibilmente facile usando il motore di ricerca Shodan (e, mi raccomando, non cercate in Google frasi come “DISTRIBUTION LIMITED TO U.S. GOVERNMENT AGENCIES ONLY”, “REQUESTS FOR THIS DOCUMENT MUST BE REFERRED TO AND APPROVED BY THE DOD” oppure “IBM Confidential”). Il disco è stato rimosso da Internet dopo che l’informatico ha avvisato l’università: cosa che gli è stato particolarmente facile fare, perché su quel disco c'era anche la corrispondenza privata dei responsabili dell'istituto con i loro committenti militari.

Quanto è potente questo supercomputer finora segreto? Secondo gli esperti consultati da The Intercept, è largamente superiore a qualunque dei supercomputer suoi contemporanei, perlomeno in campo crittografico. E i documenti risalgono al 2012, per cui chissà cos'altro è già stato realizzato per arrivare a potenze di decrittazione ancora più vertiginose.

E non si è limitato a rivelarla: ne ha messi online, accessibili a chiunque, anche i dettagli tecnici e i manuali, sparsi su centinaia di pagine di documenti liberamente scaricabili senza digitare password o scavalcare firewall o altro.

La scoperta è stata fatta a dicembre scorso da un informatico che ha comprensibilmente chiesto di restare anonimo e ha raccontato tutto a The Intercept. L’informatico si è accorto, facendo una normale ricerca, che all’Institute for Mathematics and Advanced Supercomputing della New York University c’era un disco di backup connesso a Internet. Questo disco era pieno di documenti dedicati al sistema di supercalcolo finora segreto, denominato WindsorGreen, che secondo gli esperti sarebbe usato dall'NSA per analizzare i sistemi crittografici e trovarne le vulnerabilità oppure per fare decifrazione per forza bruta (tentando centinaia di miliardi di password).

Trovare questi dati era incredibilmente facile usando il motore di ricerca Shodan (e, mi raccomando, non cercate in Google frasi come “DISTRIBUTION LIMITED TO U.S. GOVERNMENT AGENCIES ONLY”, “REQUESTS FOR THIS DOCUMENT MUST BE REFERRED TO AND APPROVED BY THE DOD” oppure “IBM Confidential”). Il disco è stato rimosso da Internet dopo che l’informatico ha avvisato l’università: cosa che gli è stato particolarmente facile fare, perché su quel disco c'era anche la corrispondenza privata dei responsabili dell'istituto con i loro committenti militari.

Quanto è potente questo supercomputer finora segreto? Secondo gli esperti consultati da The Intercept, è largamente superiore a qualunque dei supercomputer suoi contemporanei, perlomeno in campo crittografico. E i documenti risalgono al 2012, per cui chissà cos'altro è già stato realizzato per arrivare a potenze di decrittazione ancora più vertiginose.

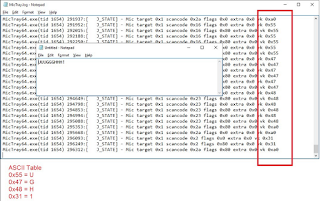

Molti laptop HP contengono un keylogger che registra ogni digitazione. Ce l’ha messo HP

|

| Credit: @jarwidmark. |

Numerosi modelli di computer portatili venduti da HP registrano di nascosto tutto quello che digitate, comprese le password, consentendo a un malintenzionato di recuperarle facilmente. Non è colpa di un malware installato da chissà chi: il registratore di digitazioni, o keylogger in gergo tecnico, è preinstallato direttamente da HP.

La bizzarra scoperta è opera di una società svizzera di sicurezza informatica, chiamata modzero, che l'ha segnalata pubblicamente in questo articolo e in questa nota tecnica.

Il registratore è integrato in un driver audio della Conexant, specificamente in un file chiamato MicTray64.exe, che intercetta tutte le digitazioni e le registra in un file sul disco rigido del computer presso C:\Users\Public\MicTray.log. Non si sa perché esista questa funzione di registrazione non dichiarata.

Il file MicTray.log può essere letto da qualunque applicazione, per cui un malware che infettasse uno di questi laptop potrebbe leggerselo per rubare tutte le password e tutto quello che viene scritto senza fare nulla che possa allarmare l’antivirus. Allo stesso modo, se un computer viene usato da più di una persona, un utente può sbirciare facilmente tutto quello che è stato scritto dagli altri.

L'unica attenuante è che il file viene azzerato a ogni riavvio, per cui è abbastanza difficile recuperare digitazioni e password del passato (ma in teoria lo si potrebbe fare attingendo a qualche backup).

Secondo modzero, sia HP sia Conexant sono state avvisate a fine aprile ma non hanno risposto costruttivamente e quindi per ora chi ha un computer dotato di questo grave difetto può risolverlo provvisoriamente cancellando il file C:\Windows\System32\MicTray64.exe e l'archivio delle digitazioni presso C:\Users\Public\MicTray.log.

L'elenco parziale dei modelli HP colpiti è qui, ma il problema potrebbe riguardare anche altre marche che usano i driver Conexant.

2017/05/12 15:45. HP ha rilasciato una dichiarazione in proposito, che riporto qui sotto, e il Telegraph segnala che HP ha messo a disposizione tramite Windows Update un aggiornamento che corregge il problema per i modelli del 2016. La correzione per i modelli del 2015 dovrebbe arrivare a breve.

HP is committed to the security and privacy of its customers and we are aware of the keylogger issue on select HP PCs. HP has no access to customer data as a result of this issue. Our supplier partner developed software to test audio functionality prior to product launch and it should not have been included in the final shipped version. Fixes will be available shortly via HP.com

Ancora una volta, purtroppo, è stato necessario rivelare pubblicamente un problema informatico perché contattare privatamente l’azienda responsabile non è servito a nulla.

Labels:

EPIC FAIL,

HP,

keylogger,

malware,

ReteTreRSI

2017/05/10

Ci vediamo oggi alle 18 a Bolzano per parlare di Luna e complotti?

Stasera alle 18 sarò a Bolzano, all'Aula Magna in via Firenze 51, per una conferenza sul cospirazionismo lunare e sulla disinformazione in generale, organizzata dal MUA (Movimento Universitario Altoatesino). L'ingresso è libero. Maggiori dettagli sono qui su Upad.it.

2017/05/09

Ci vediamo a Padova oggi alle 18:30 per parlare di complotti?

Oggi alle 18:30 sarò ospite del Cicap Veneto a Padova, all'Aula I dell'Interchimico, in via Marzolo 1, per una conferenza intitolata "È tutto un complotto!" dedicata all'esplorazione delle più celebri tesi cospirazioniste e delle caratteristiche che le accomunano, per aiutare a distinguere meglio i complotti inventati da quelli reali. L'incontro è aperto a tutti.

2017/05/06

#Bastabufale: il testo del mio intervento a Montecitorio; video della sessione del 2/5

Quello che segue è il testo che avevo preparato per il mio intervento alla sessione di Bastabufale tenutasi a Montecitorio il 2 maggio scorso, con i link alle fonti che ho utilizzato.

Il video dell’intera sessione è in fondo al testo: dopo l'introduzione della Presidente della Camera, inizio io intorno a 19:10; il Ministro dell'Istruzione Valeria Fedeli inizia a 34:50; a 51:50 parla il presidente di Confindustria Vincenzo Boccia; a 1:00:00 inizia Monica Maggioni, presidente della Rai; a 1:14:42 parla Maurizio Costa, presidente FIEG; a 1:35:00 interviene il presidente di Pubblicità Progresso Alberto Contri; a 1:39:00 c'è il video di Makkox, seguito dall'intervento di Richard Allan, vicepresidente per la policy di Facebook in Europa; da 1:57:00 inizia la premiazione del concorso “Bufale in Rete”.

Il video dell’intera sessione è in fondo al testo: dopo l'introduzione della Presidente della Camera, inizio io intorno a 19:10; il Ministro dell'Istruzione Valeria Fedeli inizia a 34:50; a 51:50 parla il presidente di Confindustria Vincenzo Boccia; a 1:00:00 inizia Monica Maggioni, presidente della Rai; a 1:14:42 parla Maurizio Costa, presidente FIEG; a 1:35:00 interviene il presidente di Pubblicità Progresso Alberto Contri; a 1:39:00 c'è il video di Makkox, seguito dall'intervento di Richard Allan, vicepresidente per la policy di Facebook in Europa; da 1:57:00 inizia la premiazione del concorso “Bufale in Rete”.

Buongiorno a tutti. L'iniziativa Bastabufale della Presidente della Camera Laura Boldrini è il primo sforzo coordinato delle istituzioni per occuparsi del tema della falsa informazione. Uno sforzo necessario, perché i danni causati da questo fenomeno spesso sottovalutato toccano tutti i cittadini su temi importanti come la salute, la sicurezza e le scelte dei rappresentanti politici. Uno sforzo prezioso, perché senza questo coordinamento istituzionale autorevole non sarebbe stato possibile portare all'attenzione dell'opinione pubblica la reale natura del problema e riunire le risorse che possono contribuire ad arginarlo.

Il contrasto ai danni della disinformazione pilotata parte innanzi tutto dalla conoscenza del problema. Quando ho cominciato a occuparmi di bufale su Internet come informatico e come giornalista, tanti anni fa, si trattava di un tema tutto sommato semplice: le bufale erano quasi sempre disseminate da persone comuni, che si trovavano improvvisamente ad avere a disposizione un nuovo potere di comunicare e non si rendevano conto della responsabilità comportata da questo potere.

Per una vasta fetta delle persone comuni, per i non addetti ai lavori, la bufala o la fake news è ancora fatta così, basata su errori ed equivoci in buona fede, propagata in modo dilettantesco. In altre parole, non viene vista come un problema grave. Il termine stesso, "bufala", suona frivolo e sminuisce il tema.