Ultimo aggiornamento: 2017/12/12 9:20.

Siete genitori preoccupati per i vostri figli e le loro attività online e vorreste usare la tecnologia per tenerli d’occhio? Non siete i soli: è un sentimento molto diffuso ma purtroppo a volte mal riposto.

Provo a mettere un po’ d’ordine negli aspetti legali, tecnici e pratici dei vari dispositivi tecnologici che oggi consentono a un genitore di creare una sorta di salvagente elettronico (o, per alcuni, guinzaglio) per i propri figli.

Che cosa si può fare tecnicamente?

Il bouquet di possibilità tecniche è decisamente ricco. È possibile tracciare la localizzazione, per sapere in ogni momento dove si trova il figlio, usando apposite app per smartphone o per smartwatch oppure dispositivi di tracciamento incorporati permanentemente negli indumenti o nella cartella, che utilizzano la rete cellulare. Lasciate perdere i vari chip sottopelle raccontati ogni tanto dai giornali: sono, per ora, solo storielle acchiappaclic a causa della loro portata limitatissima (qualche metro nelle condizioni migliori).

Questi dispositivi di localizzazione possono informare costantemente sulla posizione del minore oppure inviare un segnale soltanto se il minore si trova al di fuori di una zona o di un percorso prestabilito (per esempio non segue il normale tragitto casa-scuola), e in questo caso si parla di

geofencing: in pratica si crea una sorta di “recinto” elettronico. Un’altra modalità è la localizzazione soltanto su richiesta del genitore: il figlio è libero di andare dove vuole e non viene sorvegliato costantemente, ma se il genitore ha bisogno può sapere dove si trova.

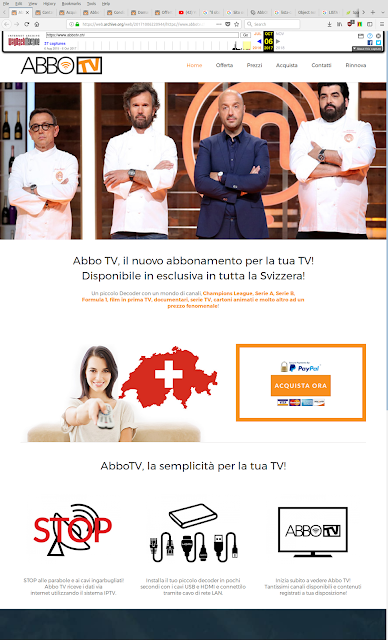

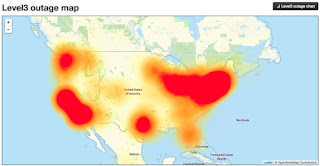

Esistono inoltre app, da installare su smartphone e computer usati dai figli, che consentono di monitorare a distanza qualunque loro attività online: telefonate, messaggi SMS, social network (compresi i messaggi criptati di WhatsApp), foto, mail e ogni cosa digitata sulla tastiera. In alternativa al monitoraggio, si possono imporre dei filtri o impostare degli allarmi: per esempio, si possono bloccare gli acquisti online, limitare gli orari e i tempi di utilizzo, si può impedire l’accesso a siti indesiderati o inadatti, si possono scegliere le persone con le quali il minore può chattare, oppure si può essere semplicemente avvisati in modo silenzioso quando il figlio fa una di queste cose.

Ma è legale?

Avrete notato che la tecnologia consente un livello di sorveglianza mai visto prima, degno di uno stato di polizia o di un Grande Fratello orwelliano. Se foste nei panni dei vostri figli, probabilmente non gradireste l’idea di essere pedinati e osservati costantemente.

La questione della legalità di questi sistemi di sorveglianza è complessa e non voglio sostituirmi agli esperti, ma ci sono alcuni criteri di fondo da considerare, come la

Convenzione sui Diritti dell’Infanzia dell’ONU: in molti ordinamenti giuridici nazionali, i genitori hanno il diritto di correzione e controllo e l’obbligo di vigilanza ed educazione verso i minorenni, e in alcuni casi questo diritto e quest’obbligo possono prevalere sul diritto del figlio (anche minorenne) di avere una sfera privata. Per esempio un genitore solitamente può sorvegliare elettronicamente un minorenne se questo serve realisticamente a proteggerlo da un pericolo concreto (o a impedirgli comportamenti che possono danneggiare altri) ma non se la sorveglianza diventa morbosa o è spinta da semplice curiosità.

Va considerato, inoltre, che i genitori sono legalmente responsabili di quello che fanno i loro figli minorenni e che di solito gli abbonamenti alla rete telefonica cellulare o ai giochi online sono intestati ai genitori, per cui queste responsabilità normalmente giustificano una ragionevole sorveglianza.

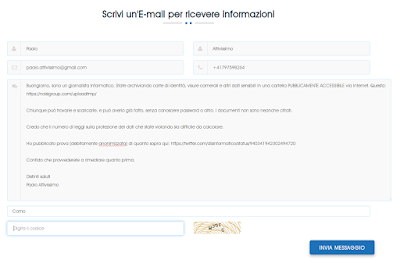

Un altro criterio è la trasparenza: un conto è sorvegliare l’attività digitale dei figli

di nascosto e un altro è farlo con il loro consenso o perlomeno avvisandoli che sono sorvegliati. Legalismi a parte, si tratta anche di decidere che tipo di rapporto si vuole avere con i propri figli.

Tutto cambia se il figlio non è minorenne: in tal caso qualunque sorveglianza occulta non consensuale è quasi sicuramente illegale, salvo casi molti particolari legati per esempio a condizioni mediche o psicologiche.

Il consiglio pratico è quindi di limitare la sorveglianza allo stretto indispensabile per la protezione dei figli, distinguere bene fra minorenni e maggiorenni, e scegliere se possibile la via del consenso.

Sorveglianza soft

Se si tratta semplicemente di sapere dove si trova un figlio in momenti specifici della giornata (e se un figlio vuole rassicurare i genitori ansiosi), esistono vari sistemi semplici e gratuiti di localizzazione

volontaria, basati sugli smartphone, come

Life360.

Per esempio, il figlio può condividere la propria localizzazione con i genitori usando WhatsApp: apre una chat (anche di gruppo), tocca l’icona degli allegati, sceglie

Posizione e poi

Condividi posizione attuale e decide un limite di tempo per il quale segnalare la propria posizione. Le istruzioni di WhatsApp sono

qui.

La stessa condivisione temporanea della localizzazione è possibile in Google Maps: al figlio basta toccare il pallino blu che indica la propria posizione, scegliere

Condividi la tua posizione, scegliere una durata e un destinatario. Le istruzioni di Google sono

qui.

Se figlio e genitore usano Facebook Messenger, possono condividere la posizione aprendo una conversazione, toccando il simbolo

“+” e poi toccando

Luogo. Le istruzioni di Facebook sono

qui.

Sorveglianza approfondita e non consensuale

Ci sono, purtroppo, casi in cui il consenso non c’è o non basta: un figlio ribelle, che ha cattive compagnie, che ha sviluppato una dipendenza da videogiochi o da social network, che è preso di mira da un bullo a scuola o da un molestatore che gli spegne lo smartphone, che ha problemi di attenzione, memoria o orientamento, o più semplicemente un figlio molto piccolo che non sa come usare uno smartphone o uno più grande che si sta divertendo troppo e si dimentica che doveva attivare la localizzazione per non impensierire i genitori.

In casi come questi ci sono dispositivi di localizzazione automatici e autonomi da integrare negli indumenti (per esempio nelle

scarpe) o cucire dentro una

cartella o zainetto. Ci sono anche braccialetti, smartwatch e ciondoli, che hanno a volte anche una funzione di allarme. Hanno una propria batteria e una propria SIM, per cui funzionano senza dipendere da un telefonino, e in molti casi la loro batteria si carica senza doverli rimuovere dal loro alloggiamento.

Per sorvegliare completamente le attività online servono invece applicazioni apposite, alcune delle quali sono completamente invisibili se l’utente non è particolarmente esperto. Ne trovate un buon elenco

qui su Laleggepertutti.it.

L’altra faccia della sorveglianza

Le possibilità sono tante, insomma, ma ci sono anche alcuni rischi che è meglio considerare attentamente. Per esempio, questi gadget digitali possono creare l’

illusione del controllo, perché il figlio usa il telefonino o la connessione Internet di qualcun altro e non lascia tracce sul proprio, oppure affida il telefonino a un compagno che resta a scuola e quindi elude la geolocalizzazione.

Non bisogna trascurare, inoltre, il costo di alcuni di questi sistemi e l’onere di sfogliare grandi quantità di dati, schermate e spostamenti ogni giorno, e c’è anche il rischio che altri possano mettere le mani su tutte queste informazioni sensibili accumulate. Ma le infinite opzioni di localizzazione e di sorveglianza sono anche una buona occasione per educare i figli a non dare a terzi con leggerezza le proprie informazioni, anche se non sembrano particolarmente private. Il battito del cuore e i movimenti del polso registrati da uno smartwatch, per esempio, possono sembrare irrilevanti in termini di privacy, ma in realtà possono essere usati anche per monitorare l’attività sessuale.