Nota: alcuni nomi, luoghi e riferimenti temporali sono stati alterati per rispettare la riservatezza delle aziende e delle persone coinvolte senza cambiare il senso e la fedeltà del racconto, che pubblico in forma anonimizzata con il consenso degli interessati. Ultimo aggiornamento: 2017/04/21 10:50.

Quello che segue è un racconto di un grave attacco informatico a un'azienda che ho seguito personalmente come giornalista, arrivando a dialogare con gli aggressori, ma è soprattutto un promemoria del fatto che storie come questa possono capitare a chiunque e dovunque e hanno conseguenze pesanti per chi non fa prevenzione.

Quindi

fate sempre copie dei vostri dati; isolate fisicamente queste copie da Internet e dalla vostra rete aziendale; addestrate i vostri dipendenti a essere sospettosi; impostate i computer in modo che non possano eseguire programmi o codici scaricati da Internet.

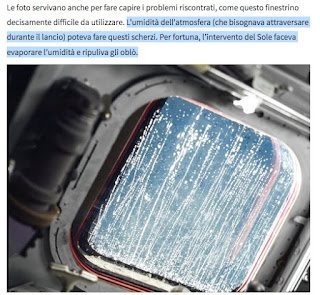

Ringrazio l’azienda e i tecnici che hanno dato il consenso alla pubblicazione di questo resoconto e hanno raccolto le immagini che lo illustrano.

3 marzo 2017, 2:00 AM

Sono le due del mattino: come capita spesso agli informatici, sono ancora al computer e mi vedo arrivare una mail intitolata

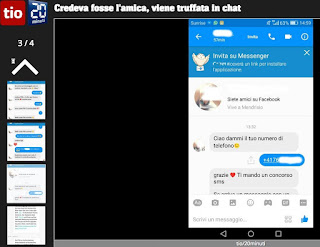

Urgente ransomware. Se qualcuno mi scrive a quest'ora, dev'essere davvero urgente, per cui leggo subito la mail, che dice che un'azienda della regione in cui abito è stata attaccata da criminali informatici e

"tutto è stato criptato". Sono scomparsi tutti i dati di produzione; cosa peggiore, sono stati criptati anche i backup. Senza i dati aziendali ci saranno più di cinquanta dipendenti che non potranno lavorare: niente mail, niente contabilità, niente di niente.

I criminali vogliono 2 bitcoin di riscatto (circa 2000 franchi) entro cinque giorni per fornire la chiave di decifrazione. Trascorsi questi cinque giorni, il riscatto raddoppierà. L'azienda pensa subito di pagare, perché ogni giorni di inattività costa migliaia di franchi, ma i titolari non sanno come procurarsi i bitcoin e così chiedono aiuto a me.

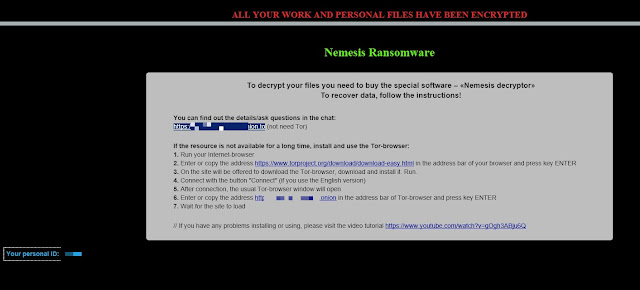

Avendo già visto cosa succede e come ci si sente in casi come questi, rispondo subito nonostante l'orario: chiedo una schermata che mostri l'avviso visualizzato dal ransomware, per capire se per caso è uno di

quelli per i quali esiste già una chiave di sblocco conosciuta (nel qual caso non ci sarebbe bisogno di pagare) o uno di quelli che cifra i dati ma non li decifra (nel qual caso è inutile pagare, perché tanto i dati non verranno recuperati).

Ricevo la schermata, scritta in buon inglese: il ransomware è

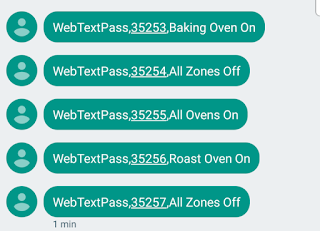

Nemesis, che non ha chiavi di decifrazione note. Però ha una chat interattiva (sì, si può dialogare con il "servizio clienti" dei criminali) e anche un pratico

link a un video

tutorial presente su Youtube (ma non creato dai criminali) che spiega come installare il browser Tor per poi accedere alla chat.

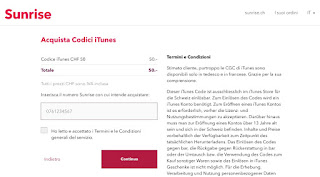

C'è il problema di procurarsi i bitcoin: io non li posso fornire, perché dal punto di vista legale, visto che so a cosa servono, un mio aiuto potrebbe essere considerato come una forma di assistenza ai criminali e quindi di complicità. Posso solo indicare alcune informazioni pubbliche (per esempio il fatto che si possono

acquistare bitcoin presso le stazioni ferroviarie svizzere) e citare le

raccomandazioni di MELANI (la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione della Confederazione), che sconsigliano di pagare.

Raccomando di spegnere appena possibile tutti i computer affetti e di isolarli da qualunque connessione di rete cablata o Wi-Fi. In casi come questi, infatti, bisogna presumere che tutti i computer della rete aziendale siano infetti e debbano essere bonificati uno per uno. Fino a quel momento, nessuno di essi deve collegarsi a Internet o alla rete aziendale per non reinfettarsi e reinfettare gli altri computer.

Bisogna anche pensare a eventuali dispositivi o macchinari connessi alla rete aziendale: il ransomware colpisce i sistemi Windows, ma che succede se uno dei macchinari è comandato da un PC che usa questo sistema operativo?

Consiglio inoltre di non tentare di risolvere l'attacco usando antivirus o altro, almeno fino a quando non saranno stati recuperati i dati: c'è il rischio che l'antivirus riconosca e rimuova il malware che serve per la decrittazione (ammesso, e non concesso, che i criminali siano di parola e diano la chiave di decrittazione).

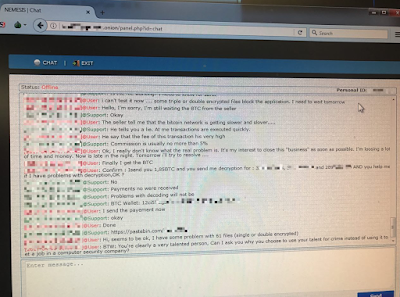

Il sistemista chiamato dall'azienda per risolvere la crisi, Giovanni (non è il suo vero nome e non è lui responsabile delle scelte informatiche dell'azienda), è già al lavoro ed è già in chat con i truffatori da mezzanotte. Ormai è chiaro che i dati non sono recuperabili in altro modo e che l'unica via per tentare di far ripartire l'azienda è pagare il riscatto, sperando che i criminali siano di parola e diano la chiave di decrittazione.

@Support: Hello!

Are your files encrypted?

@User: Yes

@Support: Please your all personal IDs

@Support: I need all the IDs to calculate the total cost and possible discounts

[...]

Il ransomware, infatti, genera uno più numeri identificativi individuali (ID), che i criminali usano per generare la chiave di decrittazione. Notate il tono professionale, quasi da servizio clienti, appunto, del criminale che chiede i dati per calcolare persino gli eventuali sconti.

Il criminale fornisce le coordinate del proprio

wallet nel quale versare i bitcoin e offre persino consigli su come proteggersi e del software che dà "immunità" contro ulteriori attacchi: in pratica, un pizzo. Che naturalmente si paga a parte.

@Support: Tips, programs to protect your computer. Immunity from nemesis.

@Support: 200$. This is bought separately.

I criminali sembrano quasi cortesi, dei ladri gentiluomini, ma Giovanni scopre che gli hanno installato nei computer aziendali un

malware,

RPD Patch, pronto a colpire.

3 marzo 2017, pomeriggio

Primo giorno di paralisi dell'azienda. Giovanni, il sistemista, si è procurato un po' di bitcoin e inizia a negoziare con i criminali. A loro risulta che i computer infettati siano cinque, ciascuno con una chiave separata, ma Giovanni ha poco meno di 2 bitcoin e quindi i criminali sono disposti a dargli solo due chiavi di decrittazione. Si offrono di fare uno sconto: se l'azienda paga 4 bitcoin, daranno tutte le chiavi e anche l'immunità da futuri attacchi. Il sistemista comincia a pagare per due chiavi. Invia i bitcoin e aspetta, sperando che arrivino le chiavi.

Passano vari minuti di angoscia senza risposta. E se i criminali si tengono i soldi senza fornire le chiavi? Sarebbe un danno aggiuntivo a un'azienda che sta già perdendo soldi perché è ferma, oltre a essere una beffa amara. Ma alla fine arriva, sempre via chat, un link a una pagina di Pastebin.com che contiene le chiavi per decrittare.

Giovanni prova le chiavi su un file: funzionano. Il file viene decrittato e recuperato.

Sembra che tutto si sia risolto, ma dopo quattro ore di decrittazione Giovanni deve ricontattare (sempre in chat) i criminali: alcuni file non sono recuperabili. I criminali spiegano il motivo: sono stati cifrati più volte perché erano accessibili tramite più di una condivisione di rete. I file in questione sono dati vitali, per cui l'azienda deve pagare ancora. Giovanni tenta una trattativa sul prezzo (gli asterischi indicano dei dati che ho omesso per riservatezza):

@Support: Hello, This means that the file has been encrypted several times. To decrypt the file completely, you need to decrypt it with each IDs.

@Support: Starting at the end

@Support: First 289*******, then 337*******, 326*******, 208*******

@User: but we have the decrypt only for 208******* and 105********

@Support: If you pay for all IDs, therefore, this is not a problem. I wrote you the decoding order. Eventually the file will be fully decrypted.

@Support: Yes. What keys you indicated, such and received. Pay for the rest and you will be able to decrypt the files in reverse order.

@User: for 289*******, 337*******, 326******* need I to pay 2 BTC or there is a little discount?

@User: 2 BTC or a little bit discount?

@Support: To decrypt current the file with the ID 337********, you need to decrypt first with the ID 289*******, etc

@User: I understand....

@User: I just want to know the final price

@Support: I'm ready to make a discount. Total for 3 servers(289*******, 337*******, 326*******): 1.85 BTC

@User: OK, thanks! but will be Tomorrow, is 11:18 pm here now

La giornata del sistemista termina poi oltre mezzanotte, risolvendo insieme ai criminali alcuni problemi tecnici nel funzionamento della decrittazione, ma restano ancora molti dati indispensabili che non sono stati decrittati. Addirittura i criminali si offrono di risolvere il problema proponendo di mandare a loro i file problematici:

@Support: Send me encrypted files. Upload to ge.tt, sendspace.com or mega.nz

[...]

@Support: I passed your problemed file to our programmer. Wait for the result

@User: OK Thanks

4 marzo 2017

Secondo giorno di paralisi dell'azienda. I bitcoin restanti da pagare non sono ancora arrivati. Giovanni prende tempo: ha comunque da fare, perché nonostante la decrittazione i dati di Exchange non sono più leggibili ed Exchange non parte, per cui deve migrare tutto al volo su Office365.

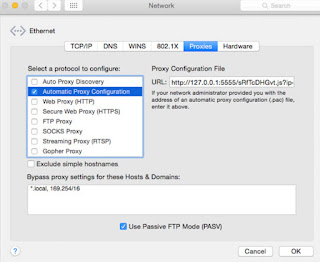

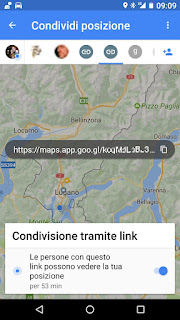

C'è poi da scoprire come è stato sferrato l'attacco. Le tracce che vengono scoperte dal sistemista sono piuttosto chiare: stavolta non è stata usata la classica mail con allegato infetto, ma i criminali avevano le password di accesso remoto ad almeno un server. Come è possibile? Probabilmente le hanno ottenute grazie a un precedente attacco informatico a un fornitore dell'azienda che aveva queste password. E purtroppo, per ragioni di convenienza pratica, non c'era un controllo sull'origine dei tentativi di accesso, per cui i server accettavano connessioni di qualunque provenienza invece di accettare solo quelle provenienti dagli indirizzi IP del fornitore.

5 marzo 2017

Inizia il terzo giorno di paralisi (non più totale; parte dei dati è tornata disponibile). I bitcoin sono arrivati: Giovanni li versa ai criminali e li avvisa in chat del pagamento effettuato. I criminali forniscono prontamente le ulteriori chiavi di decrittazione e Giovanni le usa: dopo tre notti e tre giorni di lavoro tutto sembra in ordine.

Sono quasi le tre del pomeriggio, e tramite Giovanni pongo ai truffatori un paio di domande: come mai fanno i criminali invece di usare il loro talento tecnico in un'azienda di sicurezza informatica? Risposta secca: le aziende pagano poco e questo a loro non piace. Il fatto che la risposta usi

"We" è una conferma diretta che si tratta di un gruppo e non di un singolo criminale.

@User: BTW: You're clearly a very talented person, Can I ask you why you choose to use your talent for crime instead of using it to get a job in a computer security company?

@Support: Hello. Decrypt the problem files on a separate computer. They are not infected, do not worry. Thank you. In companies, pay little. We do not like it.

Chiedo se hanno mai considerato i danni che causano: perdite di posti di lavoro, piccole aziende costrette a chiudere. Anche qui, risposta secca, che stride con la professionalità dell'assistenza tecnica fornita fin qui:

"Non m'importa. Addio".

@User: Have you thought about the damage you cause with your ransomware? People lose their jobs. Small companies may have to close. Don't you care even a little?

@Support: I do not care. Bye.

@User: bye

Un'ultima domanda: quale sarebbe stato il software per garantire l'immunità?

@Support: Anti-ransomware by Kaspersky LAB, Anti-virus software(nod32 or kis), Comodo firewall

Buono a sapersi.

Epilogo

La vicenda che ho raccontato mostra che anche in una situazione quasi "ideale", per così dire, nella quale i dirigenti dell'azienda decidono subito come procedere, i sistemisti intervengono prontamente e in modo professionale e i criminali forniscono le chiavi di sblocco dei dati, i disagi causati dal ransomware restano forti:

-- giorni di lavoro perduti;

-- l'incertezza di non sapere se il malware è stato davvero estirpato del tutto;

-- la decrittazione che non è mai perfetta e lineare;

-- le inevitabili recriminazioni sul fatto che se fosse stato seguito il consiglio degli esperti di fare manualmente un backup periodico fisicamente isolato (nastri o dischi rigidi in cassaforte), invece di ricorrere a soluzioni automatiche su rete locale, l'attacco sarebbe stato evitabile.

È chiarissimo, in questo caso, che la prevenzione è tutto e investire per ottenerla è indispensabile. Spero che questa storia vissuta aiuti qualcuno a fare questo investimento ed evitare di finire vittima di criminali come questi.