L'articolo è stato aggiornato dopo la pubblicazione iniziale.

L'articolo è stato aggiornato dopo la pubblicazione iniziale.La falla di sicurezza denominata Heartbleed non è soltanto un problema per i gestori di siti: riguarda anche gli smartphone Android e alcuni dispositivi Apple.

Secondo Google, la versione 4.1.1 di Android, nota come Jelly Bean, è vulnerabile a questa falla di sicurezza di cui tanto si parla da qualche giorno. Sempre Google indica che sono attivi circa un miliardo di dispositivi Android e che circa un terzo di essi ha la versione 4.1.x di Android, per cui si può stimare ragionevolmente che i dispositivi Android vulnerabili siano alcuni milioni.

Google, responsabile di Android, ha già distribuito ai produttori di smartphone la correzione: spetta ora a questi ultimi distribuirla agli utenti. Nel frattempo potete verificare facilmente se siete vulnerabili a Heartbleed usando l'app Heartbleed Detector/ Security Scanner (in italiano Heartbleed Sicurezza Scanner). Controllate bene il nome e l'icona prima di installarla (la vedete qui sotto), perché ci sono parecchie imitazioni fasulle.

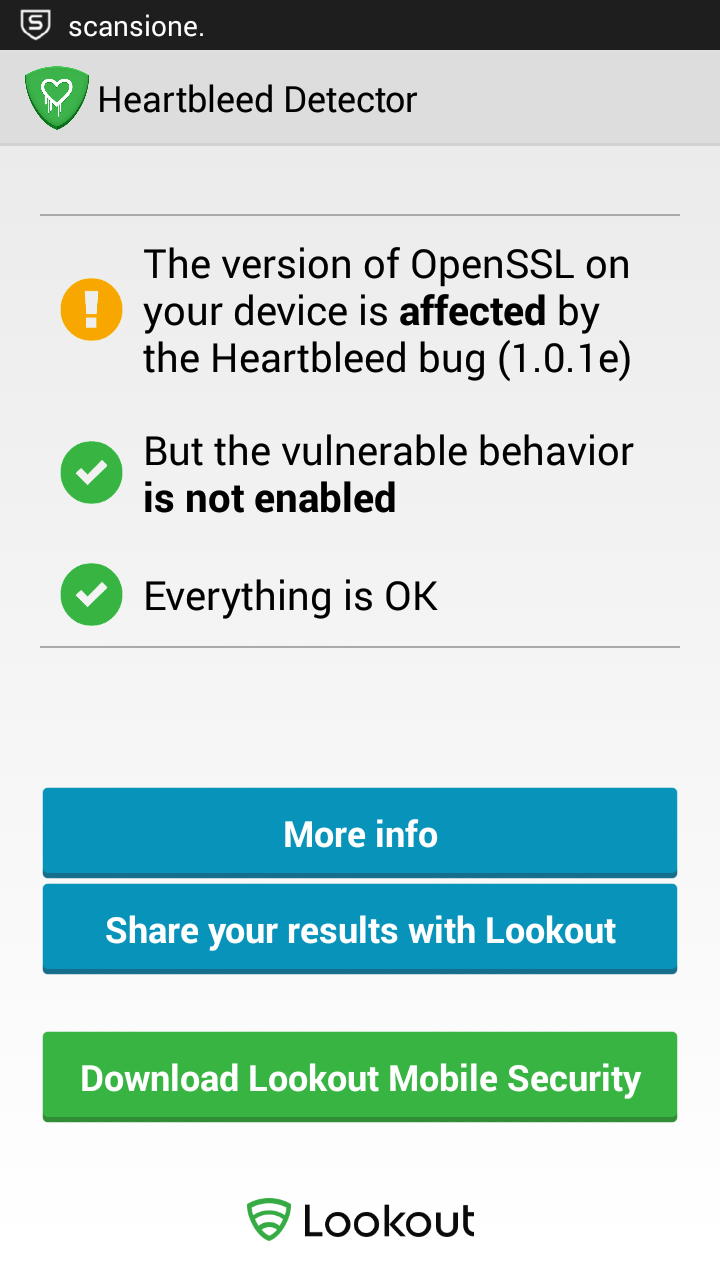

L'app comunica soltanto in inglese, ma è comunque abbastanza chiara: se dice “Everything is OK”, va tutto bene, anche se dice che il dispositivo è “affected”. La versione vulnerabile di OpenSSL può infatti essere presente ma con la funzione difettosa disattivata, e in questo caso non comporta rischi.

Per quanto riguarda i Mac, gli iPhone, gli iPod touch e gli iPad, invece, tutto a posto: Apple ha dichiarato che iOS e OS X non hanno mai usato la libreria OpenSSL che è al centro della falla Heartbleed. Ci sono invece problemi per i prodotti Apple Airport Extreme e AirPort Time Capsule, che in alcune versioni usano la libreria OpenSSL difettosa che sta alla base di Heartbleed. I loro utenti farebbero bene a scaricare e installare l'aggiornamento del firmware 7.7.3, per evitare accessi non autorizzati e altri problemi.

Nessun commento:

Posta un commento