Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2019/10/18

Come funziona una campagna di sextortion

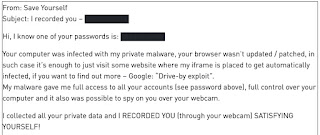

Vi ricordate la mail che diceva di provenire da un intruso informatico che era entrato nel vostro computer, aveva la vostra password, aveva registrato le vostre visite a siti pornografici e chiedeva soldi per non rivelarle ad amici, colleghi e membri di famiglia?

La BBC rivela i retroscena di quella vicenda, spiegando che è tuttora in corso una vasta campagna di estorsione informatica che usa una rete di oltre 450.000 computer per mandare mail come quella descritta. I computer non sono quelli degli organizzatori dell’estorsione: sono quelli degli utenti infetti.

L’indagine spiega che la campagna sta prendendo di mira circa 27 milioni di vittime potenziali, al ritmo di circa 30.000 ogni ora. Sono numeri che chiariscono che si tratta di operazioni professionali e ben organizzate e non di certo di dilettanti improvvisati, come molti pensano.

Ma funziona questo genere di estorsione? Davvero ci casca qualcuno? Sono domande molto frequenti. Secondo gli esperti di Check Point, queste reti informatiche criminali sono effettivamente remunerative, perché una volta che si ha il controllo di tanti computer è possibile usarli ripetutamente per vari attacchi. Questa campagna usa una rete di computer Mac e Windows infettati, una botnet, che è in funzione da oltre dieci anni ed è stata battezzata Phorpiex.

La vastità della botnet è dovuta alle nuove strategie dei criminali: un numero elevato di computer infetti significa che ciascuno di essi invia un numero basso di mail di estorsione e quindi non viene classificato come spammer. La maggior parte delle persone che riceve la mail dei criminali la ignora, ma se le mail inviate sono tante, il numero delle vittime che pagano è comunque sufficiente a dare un guadagno ai criminali.

Check Point ha monitorato uno dei wallet di criptovalute usati dai truffatori per ricevere i pagamenti dalle vittime e ha visto che contiene circa 14 bitcoin, che al cambio attuale sono circa 110.000 franchi, raccolti nel corso di cinque mesi e ricevuti da circa 160 vittime. Per una campagna da 30.000 mail l’ora, 160 vittime in cinque mesi possono sembrare poche, ma visti i costi bassissimi di gestione vanno bene lo stesso.

Difendersi da questo attacco ed evitare di diventare parte di una botnet non è difficile: di solito è sufficiente tenere aggiornati il sistema operativo e le app, in particolare il browser.

Quello che conta è capire che non si tratta di ragazzini che operano da uno scantinato, ma di professionisti che fanno questi inganni per lavoro e che quindi non vanno sottovalutati.

La BBC rivela i retroscena di quella vicenda, spiegando che è tuttora in corso una vasta campagna di estorsione informatica che usa una rete di oltre 450.000 computer per mandare mail come quella descritta. I computer non sono quelli degli organizzatori dell’estorsione: sono quelli degli utenti infetti.

L’indagine spiega che la campagna sta prendendo di mira circa 27 milioni di vittime potenziali, al ritmo di circa 30.000 ogni ora. Sono numeri che chiariscono che si tratta di operazioni professionali e ben organizzate e non di certo di dilettanti improvvisati, come molti pensano.

Ma funziona questo genere di estorsione? Davvero ci casca qualcuno? Sono domande molto frequenti. Secondo gli esperti di Check Point, queste reti informatiche criminali sono effettivamente remunerative, perché una volta che si ha il controllo di tanti computer è possibile usarli ripetutamente per vari attacchi. Questa campagna usa una rete di computer Mac e Windows infettati, una botnet, che è in funzione da oltre dieci anni ed è stata battezzata Phorpiex.

La vastità della botnet è dovuta alle nuove strategie dei criminali: un numero elevato di computer infetti significa che ciascuno di essi invia un numero basso di mail di estorsione e quindi non viene classificato come spammer. La maggior parte delle persone che riceve la mail dei criminali la ignora, ma se le mail inviate sono tante, il numero delle vittime che pagano è comunque sufficiente a dare un guadagno ai criminali.

Check Point ha monitorato uno dei wallet di criptovalute usati dai truffatori per ricevere i pagamenti dalle vittime e ha visto che contiene circa 14 bitcoin, che al cambio attuale sono circa 110.000 franchi, raccolti nel corso di cinque mesi e ricevuti da circa 160 vittime. Per una campagna da 30.000 mail l’ora, 160 vittime in cinque mesi possono sembrare poche, ma visti i costi bassissimi di gestione vanno bene lo stesso.

Difendersi da questo attacco ed evitare di diventare parte di una botnet non è difficile: di solito è sufficiente tenere aggiornati il sistema operativo e le app, in particolare il browser.

Quello che conta è capire che non si tratta di ragazzini che operano da uno scantinato, ma di professionisti che fanno questi inganni per lavoro e che quindi non vanno sottovalutati.

Iscriviti a:

Commenti sul post (Atom)

Nessun commento:

Posta un commento