Ultimo aggiornamento: 2021/08/13 11:00.

È disponibile subito il podcast di oggi de Il Disinformatico della Rete Tre della Radiotelevisione Svizzera, condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico. Se volete scaricarlo, ecco il link diretto. Questa è l’edizione estiva, dedicata a un singolo argomento.

I podcast del Disinformatico di Rete Tre sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano il testo e i link alle fonti della storia di oggi, sono qui sotto!

Nota: la parola CLIP nel testo che segue non è un segnaposto in attesa che io inserisca dei contenuti. Indica semplicemente che in quel punto del podcast c’è uno spezzone audio. Se volete sentirlo, ascoltate il podcast oppure guardate il video che ho incluso nella trascrizione.

---

CLIP: (in sottofondo) Numbers-intro

State ascoltando uno spezzone di quello che per quasi un secolo è stato uno dei misteri più bizzarri della storia della radiofonia, dell’informatica e della crittografia insieme: numeri, trasmessi via radio in onde corte da stazioni sconosciute ma ricevibili in quasi tutto il mondo. Soltanto numeri, recitati per ore di fila, in questo esempio in spagnolo.

Nessuno capiva cosa fossero, e chi lo sapeva stava ben zitto, per cui vennero chiamate semplicemente numbers station: le stazioni dei numeri. Se giocate a Call Of Duty: Black Ops, avrete notato che il protagonista, Alex Mason, è tormentato da una serie di numeri di cui non capisce il senso.

CLIP: Mason (video)

Quei numeri misteriosi sono quelli delle numbers station. Questa è la storia di questo mistero, di come è stato probabilmente risolto e del suo strano legame con l’informatica.

SIGLA

La più antica tra le stazioni radio sparse per il mondo che trasmettono soltanto numeri, le cosiddette numbers station, risale ai tempi della Prima Guerra Mondiale. Trasmetteva, appunto, numeri, usando il codice Morse. Nei decenni successivi ne comparvero altre, più moderne, che trasmettevano sempre numeri, ma recitati a voce, in varie lingue: spagnolo, tedesco, russo, ceco, con voci maschili o femminili. Poi sono arrivate le voci sintetiche.

Negli anni Settanta del secolo scorso, una di queste stazioni misteriose trasmetteva da Londra, specificamente dalla zona di Bletchley Park, che è suolo sacro per gli informatici, visto che è qui che Alan Turing, uno dei padri dell’informatica, progettò uno dei primi computer durante la Seconda Guerra Mondiale, allo scopo di decifrare i codici segreti delle comunicazioni radio dei nazisti. Questa numbers station diffondeva puntualmente una musichetta e poi una voce con spiccatissimo accento british declamava dei numeri, come in questo esempio:

CLIP: British

A chi fossero destinate queste trasmissioni interminabili, o a cosa servissero, ufficialmente non si poteva dire. Tutti le potevano ascoltare liberamente, e molti radioamatori intrigati dal mistero lo facevano: bastava procurarsi una radio che ricevesse le onde corte.

Nei primi anni Novanta un musicista londinese, Akin Fernandez, si appassionò totalmente a questo mistero e pubblicò addirittura una compilation su quattro CD di registrazioni di queste trasmissioni, intitolata The Conet Project. Il titolo è ispirato a una parola in ceco che Fernandez sentiva spesso negli elenchi di numeri e che vuol dire “fine”.

Questa pubblicazione spinse finalmente un funzionario governativo britannico a parlare pubblicamente di queste number station nel 1998, dichiarando però al quotidiano Daily Telegraph che queste stazioni “sono quello che supponete che siano. La gente non dovrebbe esserne perplessa. Non sono, diciamo, destinate al pubblico”. Tutto qui.

Ancora oggi la documentazione ufficiale sulla natura e l’origine delle numbers station è scarsissima. Ci sono alcuni documenti di un processo svoltosi negli Stati Uniti alla fine degli anni Novanta, dei vecchi rapporti del Ministero degli Interni polacco e ceco, e poco altro: solo pochi indizi sparsi, raccolti dagli appassionati di radioascolto di vari paesi, che negli ultimi decenni si sono organizzati scambiandosi segnalazioni via Internet sulle frequenze radio utilizzate dalle singole stazioni, classificandone gli orari di trasmissione, le lingue utilizzate e altri dettagli. Il loro lavoro ha permesso di localizzare approssimativamente alcune di esse, per esempio a Cuba, a Cipro, in Russia e negli Stati Uniti.

CLIP: Russo

Anche se tutto questo può dare l’impressione di essere una tesi di complotto partorita da gente che non ha di meglio da fare che ascoltare per ore numeri trasmessi da chissà chi, di fatto queste stazioni esistono e hanno dei comportamenti ben precisi, e quindi costituiscono un mistero che ha una base di dati concreta e indagabile.

Mettendo insieme tutti i dati raccolti dagli appassionati e quei pochi accenni pubblicati da fonti ufficiali e da alcuni ex agenti governativi, insieme a un pizzico di conoscenza informatica, viene fuori una spiegazione credibile, coerente e intrigante di queste numbers station: spionaggio internazionale.

Secondo questa spiegazione, le numbers station sono dei sistemi di comunicazione cifrata con agenti in territorio nemico che usano la tecnica del cosiddetto one time pad o cifrario monouso. Gli one time pad sono delle sequenze di numeri casuali, scritte su un foglietto, che vengono usate per cifrare e decifrare un messaggio in maniera molto semplice ma molto robusta, se il sistema viene usato una sola volta (per questo si chiama one time) e senza commettere errori.

Il bello è che non ha bisogno di un computer, bastano carta e penna (per questo si chiama pad, ossia “blocco per appunti”) e basta un minimo di aritmetica.

Il messaggio cifrato risultante è una sequenza di numeri che può essere trasmessa apertamente, perché senza il one time pad esatto corrispondente è impossibile decifrarlo. Chi trasmette e chi riceve devono semplicemente mettersi d’accordo su quale specifico one time pad usare per un certo messaggio.

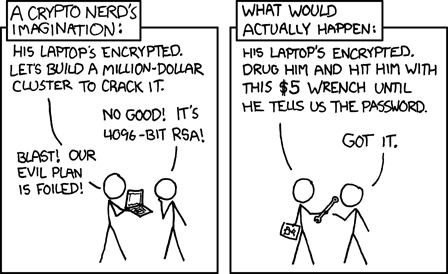

In pratica, una spia viene mandata all’estero dandole una serie di one time pad, che può essere minuscola (un one time pad sta sul retro di un francobollo). I suoi mandanti possono mandarle poi istruzioni trasmettendole via radio apertamente ma in forma cifrata, e la spia può riceverle liberamente, senza rivelare la propria posizione, usando una banale radiolina a onde corte facilmente acquistabile in qualunque negozio di elettronica di consumo senza creare sospetti. Deve soltanto trascrivere i numeri trasmessi e poi usare il one time pad per delle semplici addizioni. A parte la serie di one time pad, la spia viaggia senza avere con sé nulla di insolito: niente computer, niente programmi sospetti di crittografia, nessun trasmettitore o altro gadget rivelatore.

Le sequenze di numeri vengono trasmesse ripetutamente per evitare errori di trascrizione e compensare eventuali interferenze e interruzioni del segnale radio, che viaggia anche per migliaia di chilometri.

Inoltre vengono trasmesse anche delle sequenze fittizie, perché altrimenti sarebbe facile per il controspionaggio abbinare i periodi in cui vengono effettuate trasmissioni con le attività delle persone sospettate di spionaggio. Per esempio, se una stazione smettesse di trasmettere ogni volta che una presunta spia è in viaggio, allora sarebbe possibile stabilire un nesso fra stazione e spia. Sappiamo tutte queste cose anche grazie a un libro, Compromised, scritto dall’ex agente dell’FBI Peter Strzok, che racconta la vicenda della cattura di due spie russe, Andrey Bezrukov e Elena Vavilova, che avevano operato per vent’anni negli Stati Uniti, fino al 2010, facendosi chiamare rispettivamente Donald Howard Heathfield e Tracey Lee Ann Foley e spacciandosi per cittadini canadesi.

In questo libro l’ex agente dell’FBI spiega di aver sorvegliato le due spie mentre ricevevano e decifravano trasmissioni di numeri in onde corte nella loro casa in Massachusetts. Le trasmissioni arrivavano non dalla Russia, ma da Cuba. Sono proprio quelle di cui avete sentito uno spezzone all’inizio di questo podcast.

CLIP: Numbers-intro (pezzo differente)

L’ex agente Strzok spiega che un errore madornale nelle trasmissioni cubane permise di capire quando venivano inviati messaggi reali e quando invece venivano diffuse sequenze fittizie. L’FBI si accorse che le sequenze fittizie coincidevano esattamente con i momenti in cui le due persone sospettate erano in viaggio.

Il caso delle due spie russe non è l’unico che rivela la natura delle numbers station: ce ne sono almeno altri tre, fra il 2001 e il 2009 e sempre negli Stati Uniti, i cui atti pubblici indicano che le spie ricevevano ordini tramite segnali radio in onde corte. E dato che esistono stazioni di questo tipo di vari altri paesi, Stati Uniti compresi, è presumibile che vengano usate dalle spie di tutto il mondo.

Il mistero delle stazioni di numeri, insomma, sembra ragionevolmente risolto: ma che c’entra con l’informatica, visto che si tratta di un sistema che fa appunto a meno dei computer? La risposta è che il mistero è stato quasi sicuramente risolto grazie alla collaborazione degli appassionati via Internet e grazie alle tecnologie informatiche che hanno consentito la raccolta e la condivisione planetaria dei dati raccolti da questi appassionati.

Ma c’è anche un altro aspetto molto informatico: un one time pad, nonostante la sua semplicità, non è decifrabile da nessun computer, non importa quanto sia potente: la dimostrazione matematica di questa straordinaria proprietà, denominata sicurezza perfetta, fu data negli anni Quaranta del secolo scorso da Claude Shannon, celebre fondatore della teoria matematica della crittografia. La scoperta fu talmente importante che restò un segreto militare per alcuni anni. Oggi ne parliamo apertamente in un videogioco come Call of Duty Black Ops.

Persino gli ormai imminenti computer quantistici non possono violare un one time pad usato correttamente, mentre i sistemi di crittografia che usiamo abitualmente su Internet, nei nostri computer e telefonini, sono certamente violabili se si usa una potenza di calcolo sufficiente.

Insomma, stavolta carta, penna e cervello fino battono il supercomputer. È una soddisfazione sempre più rara, di questi tempi.

Fonti aggiuntive: Matt Blaze, NSA,

Il Disinformatico,

Washington Post,

GameRant, Wikipedia, Salon.