Poche ore dopo la diffusione della notizia dell’elezione di Donald Trump a presidente degli Stati Uniti sono partite almeno cinque ondate di attacchi informatici piuttosto sofisticati e mirati che sfruttano l’emozione e l’interesse per l’evento.

Poche ore dopo la diffusione della notizia dell’elezione di Donald Trump a presidente degli Stati Uniti sono partite almeno cinque ondate di attacchi informatici piuttosto sofisticati e mirati che sfruttano l’emozione e l’interesse per l’evento.Secondo la società di sicurezza informatica Volexity, gli attacchi si basano su mail che contengono allegati pericolosi o link che portano a siti-trappola e prendono di mira specificamente persone che lavorano per governi, università e organizzazioni non governative.

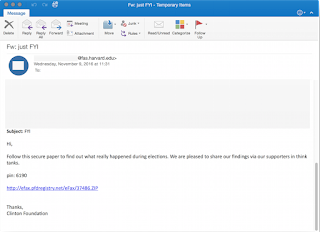

I messaggi sembrano provenire per esempio da un professore di Harvard che apparentemente inoltra una notizia diffusa dalla Clinton Foundation e promette di rivelare “cosa è successo veramente durante le elezioni”. La cosa più preoccupante è che alcuni antivirus non rilevano la trappola, che è un allegato in formato ZIP protetto da una password fornita nel messaggio.

La migliore difesa contro questo tipo di attacco è il buon senso: lo stile del messaggio e il fatto che includa un allegato protetto da password (con la password inclusa nel messaggio) sono indizi sospetti, perché cifrare un documento e includerne la password è un assurdo dal punto di vista della sicurezza. In realtà questa cifratura serve solo a impedire che gli antivirus possano analizzare l’allegato e scoprire che è infetto.

Nessun commento:

Posta un commento