Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2017/10/13

Microsoft, aggiornamenti di sicurezza importanti risolvono attacco già in corso

Il più recente aggiornamento di sicurezza per chi usa software Microsoft è piuttosto massiccio: risolve una sessantina di falle che riguardano Internet Explorer, Edge, Windows, Office, Skype e altro ancora. È consigliabile installare questo aggiornamento appena possibile, anche perché una delle falle corrette viene già sfruttata attivamente per attacchi informatici.

La falla in questione, la CVE-2017-11826, riguarda quasi tutte le versioni di Microsoft Office e permette a un aggressore di prendere il controllo del computer della vittima semplicemente mandando alla vittima un file Office appositamente confezionato e convincendola ad aprirlo.

Per esempio, potreste trovarvi con il computer infettato semplicemente perché avete ricevuto una mail con un allegato Word che sembrava provenire da un amico o da un cliente e avete aperto l’allegato con Word non aggiornato: una tecnica classica, che in questo caso non è ipotetica ma molto concreta, dato che sono già stati segnalati attacchi che la sfruttano e campioni di documenti infettanti.

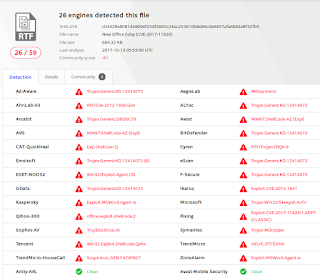

Uno di questi, rilevato a fine settembre, mostra bene cone funzionano in concreto questi attacchi: l’aggressore ha preso di mira un numero limitato di bersagli, in modo da limitare il rischio di essere scoperto dai sistemi sentinella degli antivirus; ha creato un documento in formato RTF che a sua volta conteneva un file docx di Word. Il testo del documento era costruito su misura per essere allettante per le vittime, inducendole ad aprirlo. Una volta aperto, il documento installava un trojan con controllo remoto per rubare dati sensibili alle vittime, andando a caccia di tutti i file nei formati più diffusi usati per documenti, presentazioni e immagini (doc, docx, pdf, ppt, xls, eml, jpg, png e altri ancora) per poi inviarli via Internet al centro di comando e controllo dell’aggressore. Un sistema perfetto per procurarsi informazioni da sfruttare in seguito per attacchi mirati ai dipendenti, per esempio per convincerli a effettuare trasferimenti di denaro verso conti che sembrano quelli dei fornitori ma appartengono in realtà ai truffatori.

Conviene quindi aggiornare i prodotti Microsoft, se li usate, avere un antivirus aggiornato e comunque usare prudenza (per esempio un prodotto alternativo come Libreoffice) nell’aprire gli allegati di qualunque provenienza.

La falla in questione, la CVE-2017-11826, riguarda quasi tutte le versioni di Microsoft Office e permette a un aggressore di prendere il controllo del computer della vittima semplicemente mandando alla vittima un file Office appositamente confezionato e convincendola ad aprirlo.

Per esempio, potreste trovarvi con il computer infettato semplicemente perché avete ricevuto una mail con un allegato Word che sembrava provenire da un amico o da un cliente e avete aperto l’allegato con Word non aggiornato: una tecnica classica, che in questo caso non è ipotetica ma molto concreta, dato che sono già stati segnalati attacchi che la sfruttano e campioni di documenti infettanti.

Uno di questi, rilevato a fine settembre, mostra bene cone funzionano in concreto questi attacchi: l’aggressore ha preso di mira un numero limitato di bersagli, in modo da limitare il rischio di essere scoperto dai sistemi sentinella degli antivirus; ha creato un documento in formato RTF che a sua volta conteneva un file docx di Word. Il testo del documento era costruito su misura per essere allettante per le vittime, inducendole ad aprirlo. Una volta aperto, il documento installava un trojan con controllo remoto per rubare dati sensibili alle vittime, andando a caccia di tutti i file nei formati più diffusi usati per documenti, presentazioni e immagini (doc, docx, pdf, ppt, xls, eml, jpg, png e altri ancora) per poi inviarli via Internet al centro di comando e controllo dell’aggressore. Un sistema perfetto per procurarsi informazioni da sfruttare in seguito per attacchi mirati ai dipendenti, per esempio per convincerli a effettuare trasferimenti di denaro verso conti che sembrano quelli dei fornitori ma appartengono in realtà ai truffatori.

Conviene quindi aggiornare i prodotti Microsoft, se li usate, avere un antivirus aggiornato e comunque usare prudenza (per esempio un prodotto alternativo come Libreoffice) nell’aprire gli allegati di qualunque provenienza.

Iscriviti a:

Commenti sul post (Atom)

Nessun commento:

Posta un commento