È disponibile subito il podcast di oggi de Il Disinformatico della

Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo

trovate presso

www.rsi.ch/ildisinformatico

(link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite

feed RSS,

iTunes,

Google Podcasts

e

Spotify.

Buon ascolto, e se vi interessano il testo integrale e i link alle fonti di

questa puntata, sono qui sotto.

---

[CLIP: Audio di Pong]

Questi suoni sintetici, secchi e semplici, sono inconfondibili per chiunque

abbia qualche anno sulle spalle e si ricordi il debutto dei primi giochi

elettronici: sono quelli di Pong, il mitico ping-pong elettronico, che

in questi giorni compie ben cinquant’anni. Oggi, invece, siamo alle prese con

l’intelligenza artificiale e con le sue sorprese continue, mentre dall’Asia

arriva una storia di ransomware decisamente bizzarra, in cui i

criminali informatici si rifiutano di attaccare una compagnia aerea con

una giustificazione molto insolita.

Sono questi gli argomenti della puntata del 9 dicembre 2022 del

Disinformatico, il podcast della Radiotelevisione Svizzera dedicato

alle notizie dal mondo dell’informatica. Benvenuti. Io sono, come al solito,

Paolo Attivissimo.

[CLIP: Sigla di apertura]

50 anni di Pong, ma con sorpresa

Alla fine di novembre del 1972, cinquant’anni fa, fu rilasciato uno dei

videogiochi più famosi di sempre: Pong. La sua storia merita di essere

raccontata in una maniera adatta al mezzo secolo di informatica che ci separa

dai quei timidi primi passi nell’intrattenimento digitale. Ascoltatela con

attenzione.

Pong è stato uno dei primi videogiochi mai realizzati ed è diventato

rapidamente un successo commerciale negli anni '70. Fu ideato e sviluppato da

Atari, una delle più grandi società di videogiochi dell'epoca. Nolan Bushnell

è stato il fondatore di Atari e quindi uno dei principali sviluppatori di

Pong. Bushnell fu anche il principale promotore di Pong, che fu pubblicizzato

con successo attraverso manifesti e pubblicità televisive.

Pong era un semplice gioco basato sulla racchetta e sulla pallina, in cui i

giocatori dovevano spostare le proprie racchette per colpire la pallina e

impedire all'avversario di segnare un punto. Nonostante la sua semplicità,

Pong divenne presto un fenomeno di massa, con milioni di persone che giocavano

nei bar, nei locali e nelle sale giochi di tutto il mondo.

Bushnell ebbe l'idea di creare un videogioco basato sulla racchetta e sulla

pallina dopo aver giocato a un gioco simile su una macchina da bar. Bushnell e

il suo team di sviluppatori lavorarono per mesi per creare il prototipo di

Pong, che fu poi testato in alcuni locali per valutarne l'appeal. Dopo aver

apportato alcune modifiche, Pong fu finalmente lanciato sul mercato e divenne

un successo commerciale senza precedenti.

Pong fu anche il primo videogioco a essere distribuito per console per il

mercato domestico, aprendo la strada a un'intera generazione di giochi per la

televisione. Con il suo successo, ha segnato l'inizio dell'era dei videogiochi

e ha contribuito a creare un mercato che oggi è valutato in miliardi di

dollari.

Anche se Pong è stato superato dalla tecnologia moderna e dai giochi più

complessi di oggi, rimane un pezzo importante della storia dei videogiochi e

continua a essere apprezzato da molti appassionati di tutte le età.

---

Vi è sembrata una descrizione un po’ fiacca, ripetitiva e priva di dettagli?

Beh, considerate però che è stata scritta

in pochi secondi e senza alcuna fatica da parte mia: infatti l’ha

generata interamente un software di intelligenza artificiale. Adesso capite

perché vi ho chiesto di ascoltarla con attenzione. Se non ve l’avessi detto,

ve ne sareste accorti?

Mi affretto a dire che da qui in poi, invece, il testo di questo podcast è

opera mia. Almeno quasi tutto.

Il software in questione si chiama ChatGPT ed è stato presentato pochi

giorni fa, causando ilarità e al tempo stesso preoccupazione in chiunque

scriva testi per lavoro. Ilarità perché è anche capace di

spiegare la fisica quantistica in rima nello stile di Snoop Dogg, e preoccupazione perché se un software riesce a generare in qualche istante

un testo passabile come quello che avete sentito, a cosa servono scrittori e

giornalisti? E come faranno i docenti a capire se i loro studenti hanno

davvero scritto il testo della loro ricerca o del loro tema ma hanno una prosa

asciutta e poco talento oppure se lo sono invece fatto generare pigramente da

un software?

[Nota: esistono dei

rilevatori

di output per GPT-2 che funzionano per ora anche con ChatGPT come strumenti

antiplagio e antifrode, ma bisogna saperli installare e usare]

Potete provare ChatGPT gratuitamente: è sufficiente creare un account presso

chat.openai.com

e mettersi pazientemente in fila, perché sono moltissimi gli utenti che lo

stanno provando e magari anche già usando per lavoro. Se avete fretta, c’è

anche una versione a pagamento, che si chiama

Playground.

Il suo funzionamento pratico è molto semplice; la complessità è tutta

dietro le quinte. Come per i

generatori di immagini che ho descritto in altre puntate di questo podcast,

tutto parte da una breve frase, denominata in gergo prompt, che

l’utente immette per dare istruzioni al software. Il bello di ChatGPT è che a

differenza di molti software analoghi anche recenti, questo genera testi

anche in italiano. È sufficiente che il prompt sia in italiano o, in generale, nella lingua

nella quale volete ottenere il testo generato.

Per fargli generare quel blando riassunto della storia di Pong (che

effettivamente compie cinquant’anni in questi giorni) gli ho semplicemente

chiesto

“Scrivimi la storia del videogioco Pong nello stile di un giornalista”

e poi

“Raccontami in dettaglio quale ruolo ebbe Nolan Bushnell nella creazione

del videogioco Pong”. Il resto, ossia la struttura delle frasi e i riferimenti ad Atari, lo ha

generato ChatGPT, direttamente in italiano. Io ho solo tolto qualche

ripetizione.

[Date un‘occhiata allo spettacolare esempio di fuffa di marketing creato da Matteo Flora, nel tweet qui sotto:]

ChatGPT è comunque ottimizzato per la lingua inglese, ed è in questa lingua

che fornisce i risultati più strepitosi, generando riassunti, convertendo i

titoli di film in emoji, generando poesie, filastrocche e recensioni di

ristoranti, scrivendo

trame di sitcom e racconti erotici, traducendo da una lingua a un’altra e da un linguaggio di programmazione a

un altro, chiacchierando in maniera naturale ricordandosi anche le frasi

precedenti della conversazione e fornendo

molte altre funzioni

che fino a pochi anni fa sarebbero state considerate impossibili per un

software.

Per ora i testi generati da ChatGPT sono ancora riconoscibili da un lettore

attento, e se state pensando di usarlo per scuola o per lavoro tenete presente

che spesso si

inventa

dettagli inesistenti ma apparentemente plausibili [come nella descrizione di Pong, che contiene parecchi dettagli completamente falsi]. Ma questo software, e

l’intero settore della generazione di contenuti tramite intelligenza

artificiale, si sta evolvendo a velocità impressionante, tanto che il sito

Stack Overflow, punto di riferimento per risolvere qualunque problema di

programmazione, ha temporaneamente

bandito

le “soluzioni” generate da ChatGPT, perché sono troppo facili da generare e

sono spessissimo sbagliate ma a prima vista molto credibili. Riconoscerle

richiede un occhio esperto, e quindi i moderatori sono stati sopraffatti

dall’ondata di soluzioni fasulle prodotte da ChatGPT.

Artisti, traduttori e autori di testi si sentono comprensibilmente minacciati

e temono di restare senza lavoro, soppiantati da computer veloci e

instancabili che producono a bassissimo costo materiale blando e superficiale

ma comunque accettabile per molte situazioni anche professionali.

Perché

pagare un illustratore per una copertina di un libro, quando c’è Midjourney

che la genera in un minuto e costa qualche centesimo? Perché pagare un

cronista per descrivere una partita, quando c’è un software capace di farlo

usando anche i cliché tipici del settore?

Ma il problema rischia di essere ben più grande. Con questi software, generare

milioni di articoli falsi ma sufficientemente credibili da ingannare il

lettore non esperto, ossia fabbricare fake news, costa incredibilmente

poco. È la realtà stessa che rischia di essere annacquata fino a

scomparire.

Se vi state chiedendo se questo scenario si possa evitare, per esempio tramite

una riqualificazione del giornalismo, non siete i soli. Una

risposta

arriva dal tecnologo Dominic Ligot:

“man mano che i social media e l’intelligenza artificiale continuano a

evolversi e diventano più prevalenti, il giornalismo dovrà adattarsi e

cambiare per restare efficace e continuare ad avere importanza. Uno dei modi

principali nei quali dovrà cambiare è l’inclusione di nuove tecnologie e

nuove piattaforme nelle sue pratiche e nei suoi processi. Per esempio, i giornalisti dovranno imparare come usare gli strumenti dell’intelligenza

artificiale e dei social media per identificare e verificare le fonti, per

analizzare e interpretare grandi quantità di dati, e per produrre contenuti

interessanti e coinvolgenti su misura per le preferenze ed esigenze del

pubblico online.”

Parole convincenti, vero? Ma non sono di Dominic Ligot: lui le ha

semplicemente fornite al pubblico. Avete indovinato: le ha fatte generare da

ChatGPT.

Fonti aggiuntive:

Ars Technica, BBC,

The Verge, Cnet,

AI4business.it.

50 anni di Pong (stavolta sul serio)

[Credit per l’immagine:

Wikipedia/Chris Rand]

Lasciando da parte i riassuntini annacquati generati dall’intelligenza

artificiale, sono effettivamente passati 50 anni dal 29 novembre 1972, quando

la neonata azienda statunitense Atari Inc. presentò negli Stati Uniti il

videogioco Pong.

Uno schermo rigorosamente in bianco e nero, due “racchette” disegnate sotto

forma di semplici rettangoli che si potevano muovere solo lateralmente, una

“pallina” che era in realtà un quadratino bianco, e degli effetti sonori

elementari oggi fanno sorridere, ma all’epoca erano assolutamente

rivoluzionari, specialmente nelle sale giochi affollate di apparecchi

completamente elettromeccanici. Questa era elettronica, era il futuro.

Pong, però, non fu creato da Atari in senso stretto. Il primo ping-pong

elettronico fu offerto dalla console di gioco Odyssey della Magnavox, sempre

nel 1972; i due fondatori di Atari, Nolan Bushnell e Ted Dabney, imitarono il

gioco della Magnavox creandone una versione per le sale giochi.

Un’idea

assolutamente vincente: nel giro di due anni Atari vendette più di 8000 esemplari, che furono una

miniera d’oro: il loro guasto più frequente era dovuto al fatto che il

contenitore delle monete necessarie per giocare era strapieno.

Atari offrì una versione domestica di Pong solo nel 1975. Nel frattempo

Magnavox aveva fatto causa ad Atari per aver copiato la sua idea, ma Atari

raggiunse un accordo economico con l’azienda, diventando licenziataria del

ping-pong elettronico originale.

Una chicca per nostalgici: se vi sembra di ricordare che Pong avesse un

difetto, per cui la racchetta non arrivava fino all’angolo superiore dell’area

di gioco ed era quindi impossibile fermare la pallina se finiva in quella

zona, ricordate bene. Non eravate voi a sbagliare il movimento della

racchetta.

Però non si trattava un guasto del singolo apparecchio: erano tutti così,

e lo erano intenzionalmente. Il progettista di Pong, Allan Alcorn, aveva

infatti scelto un circuito di controllo delle racchette che aveva un difetto

intrinseco, e invece di perdere tempo cercando un modo di compensarlo lo

lasciò nel gioco per renderlo più difficile e per limitare la durata delle

partite.

Fonti: Britannica,

Wikipedia.

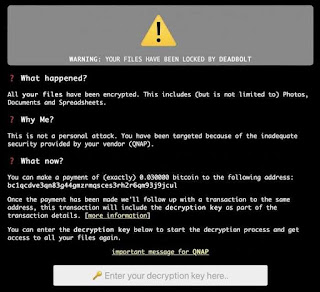

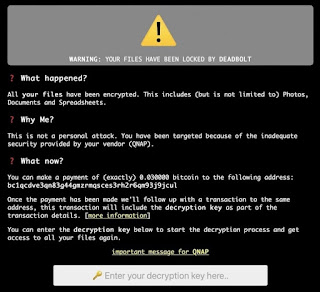

Criminali dediti al ransomware si rifiutano di attaccare una compagnia aerea:

è troppo insicura

[Credit per lo screenshot:

DataBreaches.net]

L’esperto di sicurezza informatica Graham Cluley

segnala

una storia davvero insolita negli annali degli attacchi informatici di

ransomware, quelli basati sul furto o blocco dei dati di un’azienda e

sulla richiesta di denaro per non divulgarli o per sbloccarli.

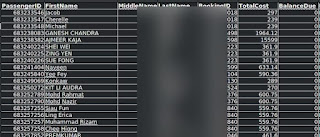

A metà novembre 2022 la banda informatica nota come Daixin Team ha attaccato

la compagnia aerea malese

Air Asia, sottraendo i dati

personali di cinque milioni di passeggeri e di tutti i dipendenti.

Per dimostrare di aver realmente compiuto il furto, i criminali hanno inviato

al sito

DataBreaches.net

e alla compagnia aerea un campione dei dati: nomi, date di nascita, indirizzi,

data di assunzione, domanda di recupero account, risposta alla domanda di

recupero e altro ancora.

Secondo quanto riferiscono i criminali attraverso un portavoce (perché sì, le

bande criminali informatiche oggi sono talmente organizzate da avere anche dei

portavoce), Air Asia è entrata in trattativa, ma sembra che alla fine non

abbia pagato alcun riscatto.

Tuttavia lo stesso portavoce della banda ha dichiarato che Daixin Team ha

cifrato i dati sui computer della compagnia e ne ha cancellato anche le copie

di backup, però si rifiuta di attaccare più a fondo Air Asia a causa della

“organizzazione caotica della rete” e della

“assenza di qualunque standard” che ha

“causato l’irritazione del gruppo e il completo rifiuto di ripetere l’attacco”. Dicono proprio

così.

Il portavoce dei criminali ha aggiunto che

“la rete interna era configurata senza alcuna regola e quindi funzionava

malissimo”

e che “la protezione della rete era molto, molto debole”. È

probabilmente la prima volta che si parla di un attacco informatico sventato

dalla troppa insicurezza della vittima.

È già umiliante per una compagnia aerea farsi rubare i dati dei clienti;

sentire che i ladri sono talmente disgustati dalle carenze di sicurezza del

bersaglio da rifiutarsi di attaccarlo ancora è lo schiaffo finale.

Air Asia non ha rilasciato dichiarazioni. E prima che pensiate che Daixin Team

sia un gruppo di ladri di buon cuore, va detto che la banda ha dichiarato che

intende comunque disseminare i dati dei passeggeri e dei dipendenti e

pubblicare informazioni sulle vulnerabilità della rete informatica di Air

Asia. Il suo rifiuto di attaccare più a fondo è probabilmente legato, molto

più pragmaticamente, al rischio di toccare infrastrutture informatiche

critiche come sistemi radar o di controllo del traffico aereo e causare

incidenti aerei con conseguenze potenzialmente fatali che mobiliterebbero le

risorse di polizia molto più di quanto lo faccia un tentativo di estorsione

informatica.

In ogni caso, è improbabile che questa cautela dei criminali sia consolatoria

o rassicurante per i passeggeri passati, presenti o futuri della compagnia

aerea. E contare sulla pena o compassione dei ladri non è una strategia

difensiva da imitare.