Se giocate a Minecraft su computer Windows o Linux e siete appassionati di modding, ossia dell’aggiunta o modifica di funzioni, oggetti, ambienti e altro ancora al gioco di base, vi conviene fare più attenzione del solito a cosa scaricate e da dove lo scaricate.

Ai primi di giugno, infatti, due fra le più importanti piattaforme di distribuzione di queste modifiche, o mod, sono state attaccate, violando vari account, e molte mod e molti plugin per Minecraft disponibili tramite queste piattaforme sono stati infettati e distribuiti agli utenti.

Il risultato è che chi ha scaricato modpack molto popolari, come Better Minecraft, che ha oltre quattro milioni e mezzo di download, può trovarsi con il computer infetto da un malware che ruba le credenziali di accesso salvate nei browser e quelle degli account Minecraft, Microsoft e Discord e si insedia permanentemente sul computer, aggiornandosi man mano.

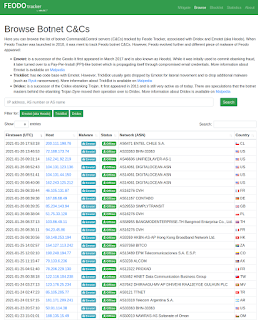

Le piattaforme di modding prese di mira sono CurseForge e Bukkit, e l’elenco di mod e modpack infettate è piuttosto lungo (lo trovate per esempio su BleepingComputer.com) e non si sa se sia completo.

Per evitare panico inutile, soprattutto fra i giocatori più giovani e i loro genitori, è importante sottolineare che il problema riguarda esclusivamente chi ha installato modifiche a Minecraft e usa computer Windows o Linux. Chi gioca semplicemente a Minecraft di base e usa altri dispositivi non basati su Windows o Linux non è coinvolto in questo problema.

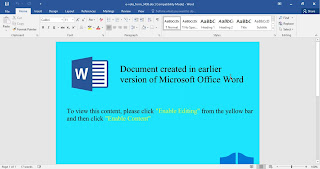

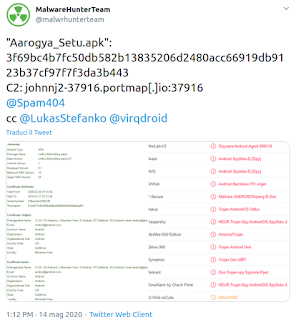

Ma per chi ama il modding e usa questi sistemi operativi il danno è molto serio, anche in termini di fiducia. Gli aggressori informatici hanno infatti preso di mira siti attendibili, come appunto CurseForge e Bukkit, e li hanno indotti a distribuire il loro malware, denominato Fractureiser. Per prima cosa hanno preso il controllo di alcuni account su queste piattaforme e hanno inserito del codice ostile nei plugin e nelle mod offerte da questi account. Poi questi software modificati e infetti sono stati adottati automaticamente da vari modpack molto popolari e quindi sono stati distribuiti automaticamente agli utenti fino al momento in cui sono intervenuti i gestori di queste piattaforme e hanno ripulito i propri sistemi.

Chi ha scaricato ed eseguito una di queste mod infette, distribuite più o meno nelle ultime tre settimane, ha probabilmente infettato il proprio computer. Fortunatamente ci sono degli script di scansione per Windows e per Linux che rilevano i sintomi di un’infezione; in alternativa è possibile controllare manualmente se il Registro di Windows è stato alterato o se ci sono altri file ostili sul computer.

I principali antivirus si stanno già aggiornando per rilevare questi sintomi, per cui se avete dubbi conviene aspettare ancora qualche ora e poi aggiornare il vostro antivirus e rifare una scansione completa.

Se purtroppo scoprite di avere il computer infetto, è consigliabile reinstallare il sistema operativo e cambiare tutte le proprie password, partendo subito da quelle dei servizi più interessanti per i criminali, ossia quelle che proteggono criptovalute, caselle di mail e conti correnti.

Maggiori dettagli tecnici sul malware Fractureiser e sulla tecnica di attacco dei criminali informatici sono disponibili sul già citato BleepingComputer e su Tripwire [anche su CurseForge, Hackmd.io, Prismlauncher.org e Github]. Una delle piattaforme colpite, CurseForge, ha inoltre pubblicato una descrizione approfondita delle varie fasi di questo attacco mirato e sofisticato e delle misure di protezione da adottare.

Questo attacco è particolarmente interessante, perché sovverte uno dei consigli di sicurezza più frequenti, ossia quello di scaricare solo software da siti attendibili, e lo usa per abbassare le difese degli utenti, perché sfrutta proprio questi siti di cui l’utente si fida. Qui le vittime non sono giocatori incauti che hanno scaricato software da siti sconosciuti e senza garanzie; sono persone che si sono rivolte a piattaforme universalmente considerate sicure.

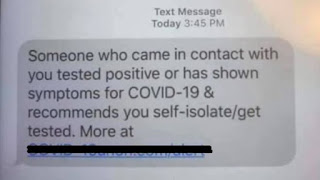

Inoltre l’attacco prende di mira una categoria di utenti che è solitamente meno attenta di altre alla sicurezza informatica, cioè i gamer giovani e giovanissimi, che probabilmente non si aspettano di essere attaccati, specialmente da qualcosa che scaricano da un sito di ottima reputazione. Sui loro computer spesso ci sono informazioni e password non solo loro, ma anche di altri membri della famiglia, che valgono soldi per i criminali.

Ancora una volta, insomma, la sicurezza informatica si conferma un problema che tocca tutti. Nessuno può permettersi il lusso di dire “ma chi vuoi che se la prenda con me, io non ho niente che interessi ai ladri”. È proprio su questo modo di pensare che contano quei ladri.