Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta smart home. Mostra tutti i post

Visualizzazione post con etichetta smart home. Mostra tutti i post

2019/12/20

I problemi di sicurezza delle serrature “smart”: KeyWe Smart Lock

C’è chi installa serrature digitali pensando di proteggere meglio la propria casa, ma occorre scegliere i modelli con molta attenzione per evitare di ridurre la sicurezza domestica.

La società di sicurezza informatica F-Secure ha infatti scoperto un difetto di progettazione in una serratura “smart”, la KeyWe Smart Lock (in vendita per esempio su Amazon.com), che consente a un aggressore informatico di prendere facilmente il controllo della serratura.

Questa serratura “smart” permette di aprire e chiudere una porta usando un’app (perché oggi usare una chiave è così poco cool), ma ha un difettuccio: le comunicazioni fra l’app e la serratura avvengono tramite Bluetooth (la versione Low Energy), e a causa di come è scritto il software della serratura è sufficiente intercettare queste comunicazioni Bluetooth (uno sniffer costa pochissimo) per calcolare i codici di controllo della serratura.

La crittografia usata per le comunicazioni, infatti, è legata all’indirizzo hardware del dispositivo, per cui è facilmente aggirabile.

Ciliegina sulla torta, la serratura non è aggiornabile con un nuovo firmware: l’unico rimedio è cambiarla.

La casa produttrice introdurrà la possibilità di aggiornamento nei modelli futuri, ma quelli già venduti resteranno vulnerabili.

Trovate tutti i dettagli della vicenda nell’advisory e nell’analisi tecnica di F-Secure.

La società di sicurezza informatica F-Secure ha infatti scoperto un difetto di progettazione in una serratura “smart”, la KeyWe Smart Lock (in vendita per esempio su Amazon.com), che consente a un aggressore informatico di prendere facilmente il controllo della serratura.

Questa serratura “smart” permette di aprire e chiudere una porta usando un’app (perché oggi usare una chiave è così poco cool), ma ha un difettuccio: le comunicazioni fra l’app e la serratura avvengono tramite Bluetooth (la versione Low Energy), e a causa di come è scritto il software della serratura è sufficiente intercettare queste comunicazioni Bluetooth (uno sniffer costa pochissimo) per calcolare i codici di controllo della serratura.

La crittografia usata per le comunicazioni, infatti, è legata all’indirizzo hardware del dispositivo, per cui è facilmente aggirabile.

Ciliegina sulla torta, la serratura non è aggiornabile con un nuovo firmware: l’unico rimedio è cambiarla.

La casa produttrice introdurrà la possibilità di aggiornamento nei modelli futuri, ma quelli già venduti resteranno vulnerabili.

Trovate tutti i dettagli della vicenda nell’advisory e nell’analisi tecnica di F-Secure.

2019/09/06

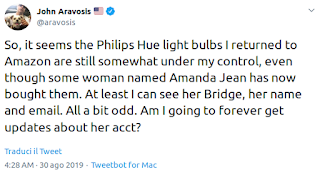

Lampadine così “smart” che le comandi anche dopo che le hai restituite

Se avete comperato o state pensando di comperare delle lampadine smart Philips Hue, fate molta attenzione: se sono state usate da qualcuno prima di voi, quella persona potrebbe averne ancora il controllo.

Lo ha scoperto John Aravosis, di Americablog, quando ne ha comprate alcune e le ha restituite ad Amazon. Si è accorto che le stesse lampadine sono state consegnate a un nuovo cliente, ma il comando delle lampadine è rimasto in parte a lui e gli arrivano aggiornamenti costanti sullo stato di questi dispositivi e sul Bridge che le collega. Aravosis vede anche il nome e cognome del nuovo acquirente e il suo indirizzo di e-mail.

La storia è raccontata qui, e si conclude con una decisione discutibile: dopo aver eliminato dal proprio account Philips le vecchie lampadine, Aravosis ha cancellato l’intero account, sperando che in questo modo non si sia cancellato anche quello della nuova acquirente.

Avete mai comprato lampadine smart? Le comprereste, considerando queste vulnerabilità?

Lo ha scoperto John Aravosis, di Americablog, quando ne ha comprate alcune e le ha restituite ad Amazon. Si è accorto che le stesse lampadine sono state consegnate a un nuovo cliente, ma il comando delle lampadine è rimasto in parte a lui e gli arrivano aggiornamenti costanti sullo stato di questi dispositivi e sul Bridge che le collega. Aravosis vede anche il nome e cognome del nuovo acquirente e il suo indirizzo di e-mail.

La storia è raccontata qui, e si conclude con una decisione discutibile: dopo aver eliminato dal proprio account Philips le vecchie lampadine, Aravosis ha cancellato l’intero account, sperando che in questo modo non si sia cancellato anche quello della nuova acquirente.

Avete mai comprato lampadine smart? Le comprereste, considerando queste vulnerabilità?

Iscriviti a:

Post (Atom)