Man mano che l’elettronica si diffonde nelle automobili aumenta la quantità di

dati digitali che questa elettronica raccoglie, e capita sempre più spesso che

questi dati vengano anche trasmessi in tempo reale alle case costruttrici. È

la cosiddetta telemetria, resa popolare dalle corse automobilistiche,

le cui dirette televisive vengono arricchite dalla condivisione con gli

spettatori della velocità, dell’accelerazione e di vari altri dati che

arrivano via radio dalle singole vetture.

Di recente ho avuto la possibilità di esaminare da vicino quali dati vengono

raccolti da uno di questi sistemi di telemetria installati su auto da strada, ed è stata un’esperienza

illuminante: il livello di dettaglio è impressionante, e le implicazioni in

termini di privacy personale e di analisi degli incidenti meritano decisamente

di essere valutate con molta attenzione.

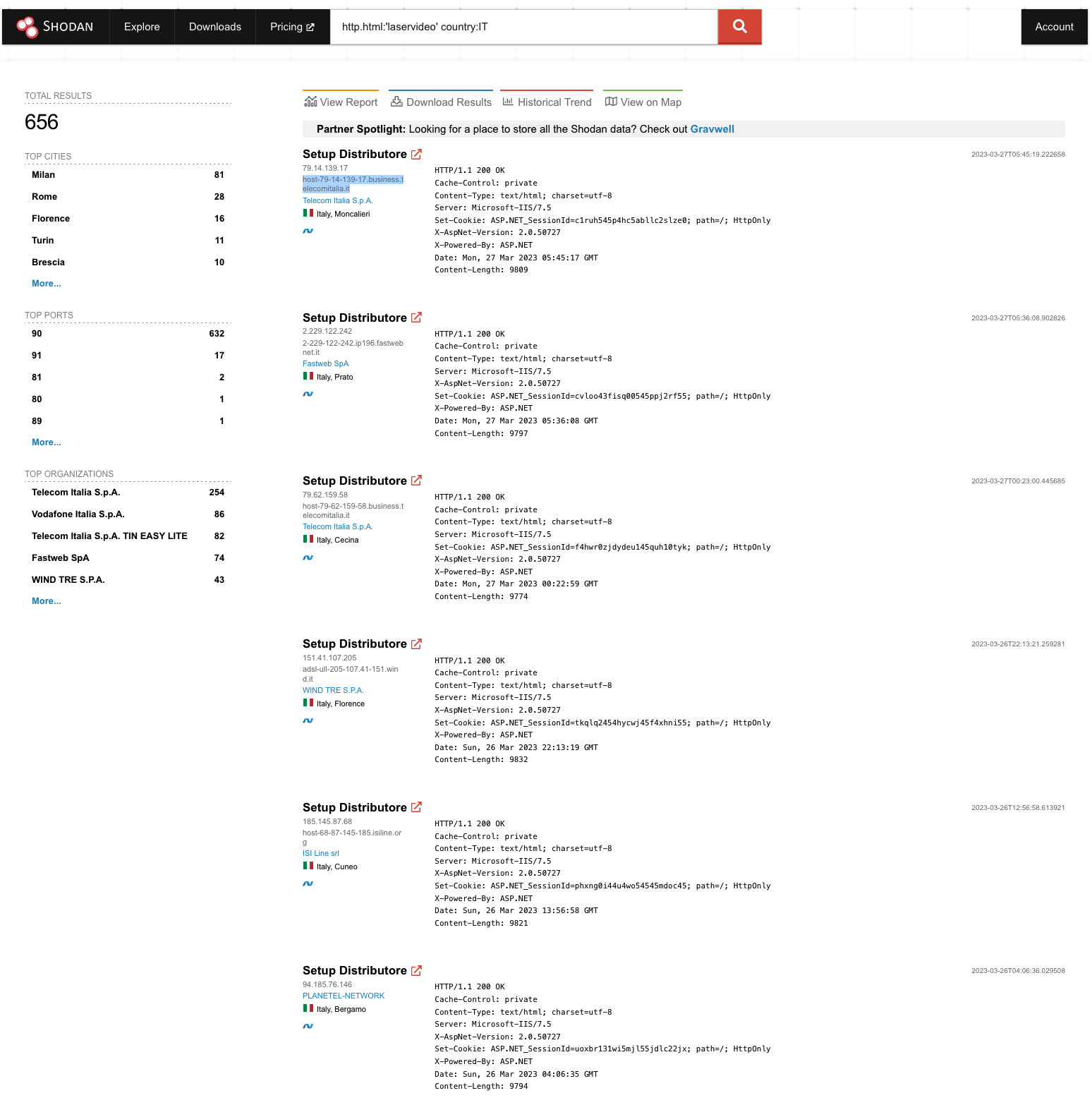

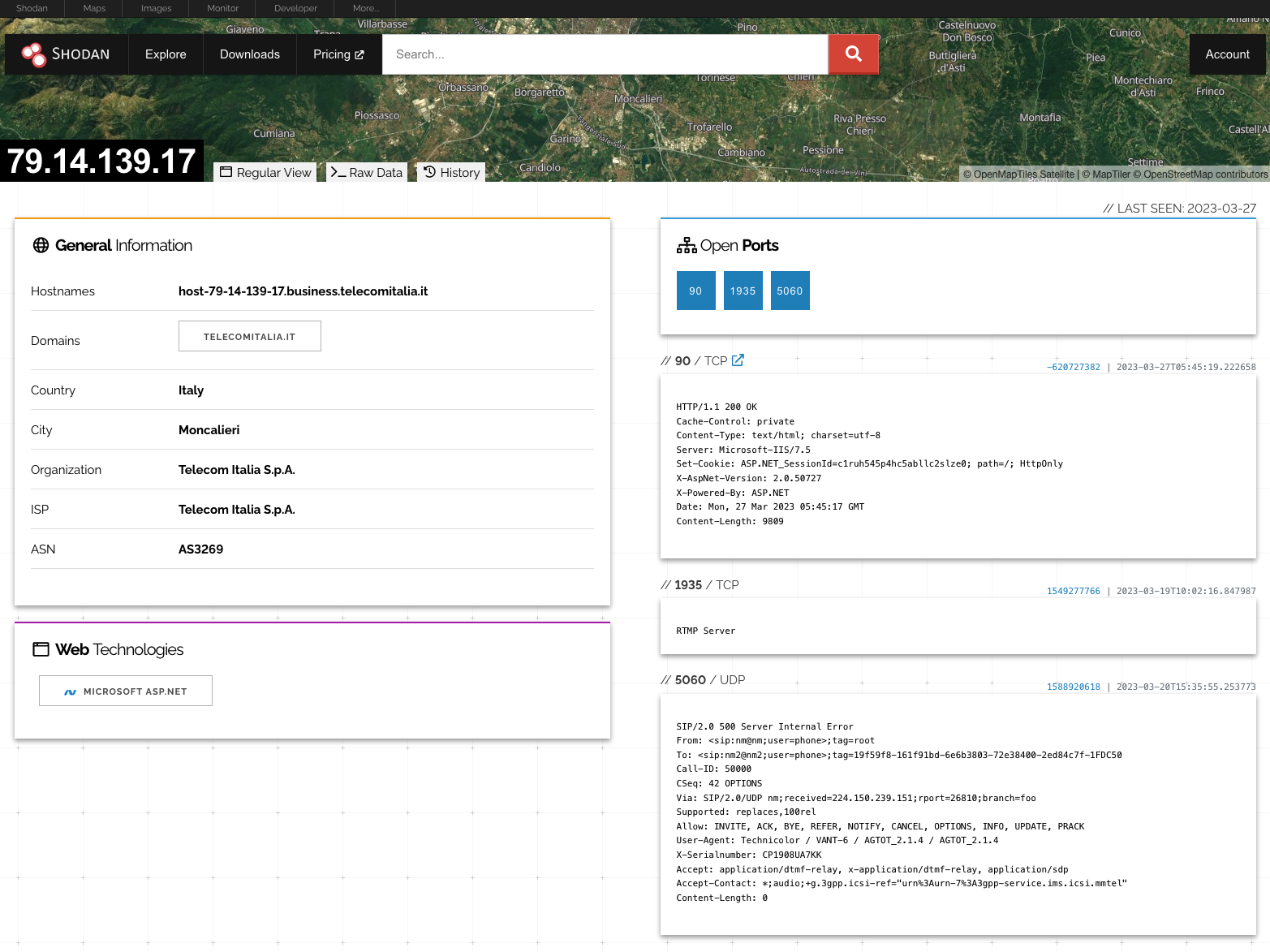

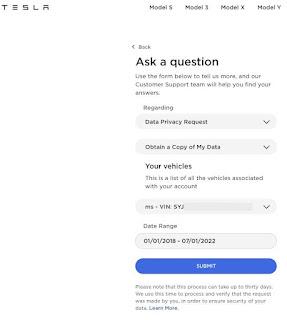

I dati di telemetria che ho esaminato si riferiscono a Tesla, che è una delle

marche che maggiormente punta sulla connettività e sul software per le proprie

automobili, ma anche altre case produttrici adottano soluzioni analoghe. Sono

dati che risiedono in una memoria locale, a bordo del veicolo, e vengono

trasmessi sostanzialmente in tempo reale alla casa costruttrice, che li

custodisce, conserva e analizza. Ogni proprietario di un’auto di questa marca

può richiederli accedendo alla

pagina apposita del sito di

Tesla con le proprie credenziali e seguendo le

apposite istruzioni. Esiste anche un’opzione di richiesta

dei dati dell’Event Data Recorder, un registratore di bordo

paragonabile alla “scatola nera” usata in aviazione, che è

accessibile

all’utente tramite cavi appositi e un software gratuito per Windows, fornito

dalla casa automobilistica.

Il file che si ottiene è in formato CSV standard e può essere letto da qualsiasi

applicazione compatibile, come Excel, Numbers o LibreOffice. È enorme e

dettagliatissimo: un solo giorno di telemetria può contenere decine di

migliaia di righe e occupare vari megabyte.

Ogni riga include un’indicazione della data e dell’ora precisa di ciascun

evento registrato. E gli eventi sono davvero tanti: vengono memorizzati oltre

240 parametri distinti, che permettono di ricostruire la dinamica di un

incidente in estremo dettaglio. Istante per istante, la telemetria annota

diligentemente dati ovvi, come la velocità, la direzione di marcia o

l’azionamento del freno o dell’acceleratore, e dati meno intuitivi, come il

rilevamento della presenza delle mani sul volante, l’accelerazione laterale e

longitudinale, la velocità di rotazione del veicolo intorno all’asse verticale

(in pratica la direzione nella quale sta curvando), la posizione del volante,

l’attivazione dell’ABS, le impostazioni delle funzioni di guida assistita e

persino le regolazioni dell’aria condizionata, dello sbrinatore e delle luci

interne.

Ma ci sono anche dati che riguardano la sfera personale: per esempio, vengono

registrate la presenza o assenza di persone sui vari sedili, l’apertura e

chiusura delle portiere, la regolazione dei sedili e la chiusura delle cinture

di sicurezza. Sorprendentemente, nel campione che ho potuto esaminare mancano

le coordinate GPS.

Comunque sia, con una varietà di dati del genere è possibile ricostruire gli eventi con

grande precisione, istante per istante, documentando quante persone erano a

bordo, a che velocità effettiva stava viaggiando il veicolo in un dato

momento, quando e con che forza è stato premuto il pedale del freno, e così

via, ma è anche possibile ricostruire i comportamenti privati delle persone, attraverso l’analisi dell’apertura delle portiere o della presenza di persone sui vari sedili.

Non c’è scampo, insomma, per chi dice per esempio che non stava correndo

troppo o che era solo in auto quando in realtà superava i limiti di velocità

in complice compagnia. Ma allo stesso tempo c’è un supporto prezioso e

oggettivo per documentare come sono andate realmente le cose in caso di

incidente, come in un

caso recente

avvenuto in Italia proprio con una Tesla, o per qualunque altra

controversia.

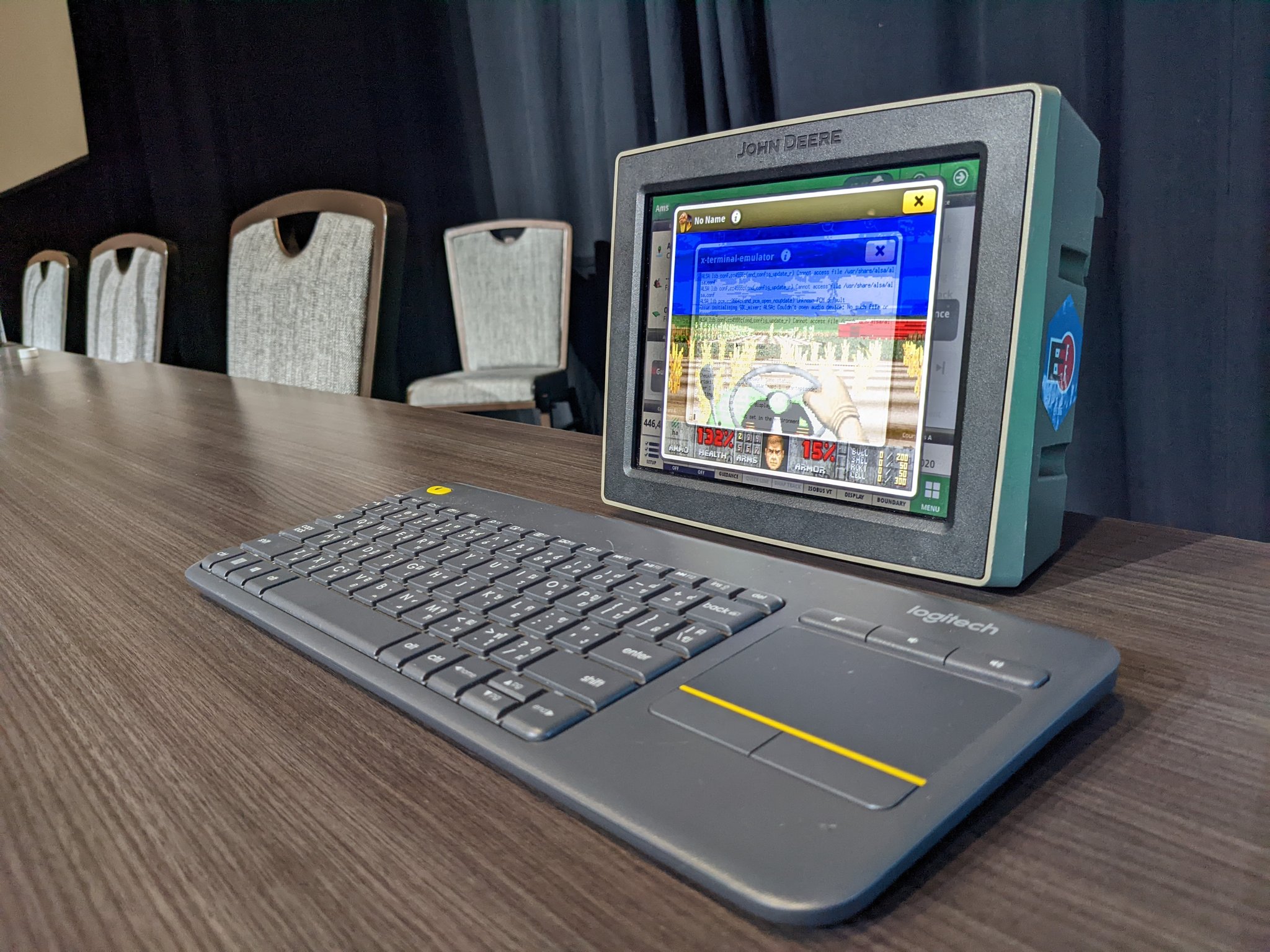

Per esempio, la storia delle automobili di quasi tutte le marche è ricca di

casi di

accelerazione improvvisa e incontrollata

dovuti a fattori tecnici in alcuni casi e a fattori umani in altri: avere un

registratore di bordo permette di chiarire una volta per tutte le responsabilità delle

parti.

Questo è l’elenco completo (refusi compresi) dei parametri in un file di

telemetria di Tesla: ho evidenziato alcuni dei più significativi.

VIN

DATE (UTC)

Charge Handle Communication Signal

Charge Cable Connected

Charge Cable Secured

Charge Port Door Button Pressed

Auto Lane Change State

Autosteer Driver Hands On Detection

-

Autosteer State (Unavailable is recorded when Autosteer is not available,

SNA is recorded when system state is not available)

-

Accelerator Pedal Position (%)

-

Brake Pedal Application

Cruise Control Set Speed (mph / kph)

Cruise Control State

Gear Selection

-

Vehicle Speed (kph) (Positive is forward direction)

UI Setting - Steering Sensitivity

-

Primary Steering Angle Sensor (degrees) (Positive indicates right

turn)

-

Primary Steering Torque Sensor (Nm) (Positive indicates right turn)

-

ABS Brake Event

Brake Master Cylinder Pressure (bar)

-

Brake Pedal Manual Application

-

Passenger Seat Occupant Classification

-

Accelerator Pedal Position Maximum - Sensor A (%) (max since previous

sample)

Frontal Collision Detected

Left-side Collision Detected

Rear Collision Detected

Right-side Collision Detected

Rollover Detected

Deployment Type

Crash Algorithm Wake-Up

-

Lateral Acceleration (m/s^2)

-

Longitudinal Acceleration (m/s^2)

Near Deploy Front Collision Detected

Near Deploy Left-side Collision Detected

Near Deploy Rear Collision Detected

Near Deploy Right-side Collision Detected

Near Deploy Rollover Detected

Driver Seat Track Position Status

Passenger Seat Track Position Status

-

Vehicle Yaw Rate (Positive indicates left turn)

Gear Selector Stalk Status

UI Setting - PIN to Drive

PIN Tto Drive accepted

Requested Charge Current (Amps)

UI Setting - Automatic Emergency Braking

UI Setting - Automatic High Beam

UI Setting - Vehicle Alarm

UI Setting - Automatic High/Low Beams Enabled

UI Setting - Automatic Lane Change

Request Automatic Parking

UI Request - Enable Charging

UI Setting - Door Child Locking

UI Request - close Charge Port Door

UI Setting - Navigate on Autopilot

UI Request - Factory Reset

UI Setting - Forward Collision Warning

UI Setting - Forward Collision Warning Sensitivity

UI Request - Follow Navigate on Autopilot Route

UI Request - Front Trunk Open

UI Setting - Disable Air Conditioning

Air Conditioning - Air Distribution Mode

Air Conditioning - Cabin Blower Setting

Air Conditioning - Cabin Defog Mode

Air Conditioning - Cabin Air Recirculation Mode

Air Conditioning - Rear Cabin Blower Setting

Seating - Left Front Temperature

Seating - Right Front Temperature

Air Conditioning - State

UI Setting - Autosteer

UI Setting - Lane Departure Warning

UI Setting - Headlamps

UI Request - Vehicle Lock/Unlock

UI Setting - Mirror Fold

Navigation Route Active

Navigating to Supercharger

-

Odometer (Kilometers)

UI Request - Open Charger Port Door

UI Request - Park Brake

UI Setting - Acceleration Mode

Mobile App - Remote Closure Request

Mobile App - Remote Start Request

UI Setting - Headlamps After Exit

Auto Summon Status

UI Setting - Steering Mode

UI Setting - Stopping Mode

Summon State

UI Request - Track Mode

UI Request - Trunk Open/Close

UI Setting - Lane Change Mode

UI Setting - Unlock On Park

Air Conditioning - Left Side, Split/Focus

Air Conditioning - Left Side, Split Percentage

Air Conditioning - Left Side, Vertical Position

Air Conditioning - Left Side, Horizontal Position

Air Conditioning - Right Side, Split/Focus

Air Conditioning - Right Side, Split Percentage

Air Conditioning - Right Side, Vertical Position

Air Conditioning - Right Side, Horizontal Position

UI Setting - Walk Away Door Locking

UI Setting - Winch Mode

UI Request - Wiper Mode

Wiper Speed

Daytime Running Light Status - Left

Daytime Running Light Status - Right

Seat Occupancy Status - Left Side, Front

Front Trunk Access Post Usage

Front Trunk Release - Interior Switch

-

Front Passenger Present

Cabin Preconditioning Status

Overhead Map Light - Front Left Switch

Overhead Map Light - Front Right Switch

Overhead Map Light - Rear Left Switch

Overhead Map Light - Rear Right Switch

Left Brake Light

Left Rear Window Auto-Down Switch

Left Rear Window Auto-Up Switch

Left Rear Window Down Switch

Left Front Window Auto-Down Switch

Left Rear Window Auto-Down Switch

Right Front Window Auto-Down Switch

Right Rear Window Auto-Down Switch

Left Front Window Auto-Up Switch

Left Rear Window Auto-Up Switch

Right Front Window Auto-Up Switch

Right Rear Window Auto-Up Switch

Left Front Window Down Switch

Left Rear Window Down Switch

Right Front Window Down Switch

Right Rear Window Down Switch

Left Front Window Up Switch

Left Rear Window Up Switch

Right Front Window Up Switch

Right Rear Window Up Switch

Left Rear Window Up Switch

Steering Column Profile Recall

-

Front Left Seatbelt Buckle Status

Door External Release - Left side, Front

Front Left Seat - Backrest Position

Switch Request - Front Left Seat Backrest Back

Switch Request - Front Left Seat Backrest Forward

Switch Request - Front Left Seat Lift Down

Front Left Seat - Lift Position

Switch Request - Front Left Seat Switch Lift Up

Switch Request - Front Left Seat Switch Lumbar Down

Switch Request - Front Left Seat Switch Lumbar In

Switch Request - Front Left Seat Switch Lumbar Out

Switch Request - Front Left Seat Switch Lumbar Up

Switch Request - Front Left Seat Switch Tilt Down

Front Left Seat - Tilt Position

Switch Request - Front Left Seat Switch Tilt Up

Switch Request - Front Left Seat Track Back

Switch Request - Front Left Seat Track Forward

Front Left Seat - Track Position

Hazard Warning Switch Status

Horn Switch Status

-

Seat Occupancy Status - Rear, Centre

Rear Air Conditioning Control Switch Status

-

Door External Release - Left side, Rear

-

Door Internal Release - Left side, Rear

Seatbelt Buckle Status - Left Side, Rear

-

Seat Occupancy Status - Left Side, Rear

-

Seat Occupancy Status - Right Side, Rear

Seat Profile Recall - Left Side, Front

Left Steering Wheel Switch - Pressed

Left Steering Wheel Switch - Scroll

Left Steering Wheel Switch - Tilt Left

Left Steering Wheel Switch - Tilt Right

Right Steering Wheel Switch - Pressed

Right Steering Wheel Switch - Scroll

Right Steering Wheel Switch - Tilt Left

Right Steering Wheel Switch - Tilt Right

Right Brake Light

Right Front Window, Auto-Down Switch

Right Rear Window, Auto-Down Switch

Right Front Window, Auto-Up Switch

Right Rear Window, Auto-Up Switch

Right Front Window, Down Switch

Right Rear Window, Down Switch

Left Front Window, Auto-Down Switch

Left Rear Window, Auto-Down Switch

Right Rear Window, Auto-Down Switch

Left Front Window, Auto-Up Switch

Left Rear Window, Auto-Up Switch

Right Rear Window, Auto-Up Switch

Left Front Window, Down Switch

Left Rear Window, Down Switch

Right Rear Window, Down Switch

Left Front Window, Up Switch

Left Rear Window, Up Switch

Right Rear Window, Up Switch

Right Front Window, Up Switch

Right Rear Window, Up Switch

Seatbelt Buckle Status - Right Side, Front

-

Door External Release - Right Side, Front

-

Door Internal Release - Right Side, Front

Front Right Seat - Backrest Position

Switch Request - Front Right Seat Backrest Back

Switch Request - Front Right Seat Backrest Forward

Switch Request - Front Right Seat Lift Down

Front Right Seat - Lift Position

Switch Request - Front Right Seat Switch Lift Up

Switch Request - Front Right Seat Switch Lumbar Down

Switch Request - Front Right Seat Switch Lumbar In

Switch Request - Front Right Seat Switch Lumbar Out

Switch Request - Front Right Seat Switch Lumbar Up

Switch Request - Front Right Seat Switch Tilt Down

-

Front Right Seat - Tilt Position

Switch Request - Front Right Seat Switch Tilt Up

Switch Request - Front Right Seat Track Back

Switch Request - Front Right Seat Track Forward

Front Right Seat - Track Position

-

Seatbelt Buckle Status - Centre, Rear

-

Door External Release - Right Side, Rear

-

Door Internal Release - Right Side, Rear

-

Seatbelt Buckle Status - Right, Rear

-

Seat Profile Recall - Front Right

Bluetooth Device 0 Status

Bluetooth Device 1 Status

Bluetooth Device 2 Status

Bluetooth Device 3 Status

Multiple NFC Cards Detected at Left Pillar

Multiple NFC Cards Detected at Right Pillar

ID of NFC card at Left Reader

ID of NFC card at Right Reader

Multiple NFC Cards Detected at Centre Console

ID of NFC card at Centre Console Reader

Lock/Unlock Authentication from Pillar Reader

Drive Authentication from Centre Console Reader

-

Identity of the Active Key Device

Vehicle Alarm Status

Vehicle Authentication Status

Charge Port Door Lock Status

Charge Port Door Request

Lock Request Type

Summon Request Status

Trunk Movement Status

Mobile App Request - Left Front Window

Mobile App Request - Left Rear Window

Mobile App Request - Right Front Window

Mobile App Request - Right Rear Window

Mobile App Window Request Type