Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta Lenovo. Mostra tutti i post

Visualizzazione post con etichetta Lenovo. Mostra tutti i post

2015/02/20

Lenovo ha preinstallato malware sui suoi PC: devastata la sicurezza degli utenti

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Incredibile. Lenovo ha distribuito intenzionalmente dei PC Windows sui quali aveva preinstallato un software pubblicitario che iniettava pubblicità nei siti Web visitati dagli utenti e devastava la sicurezza della loro navigazione.

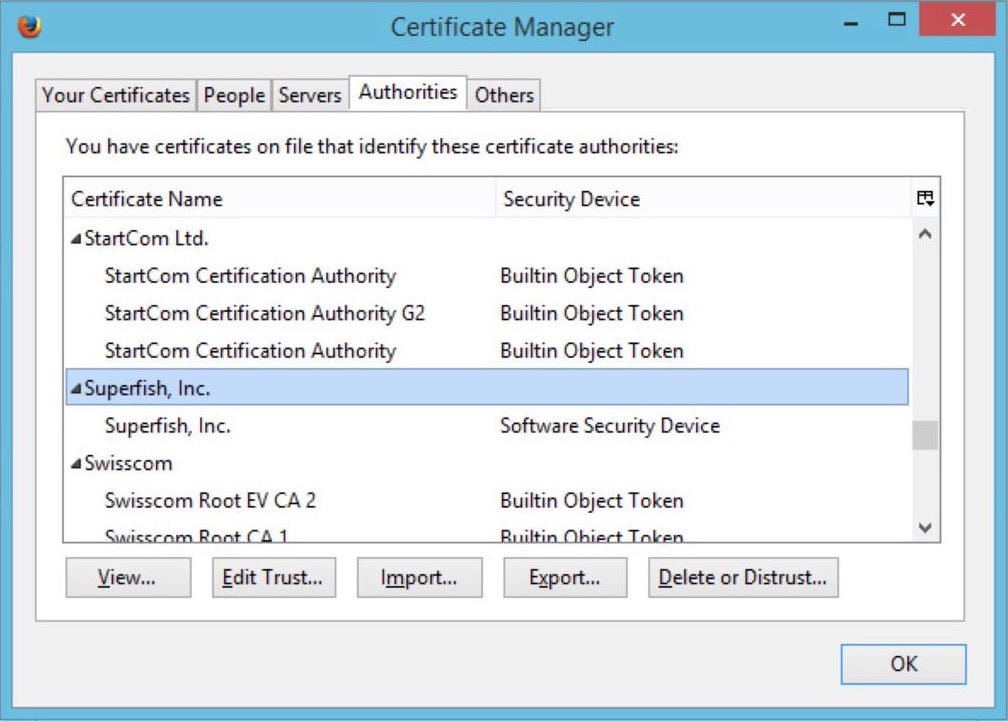

Il software, denominato Superfish, installa infatti falsi certificati digitali di sicurezza che gli permettono di intercettare i dati degli utenti anche quando viaggiano su connessioni protette cifrate, per esempio per effettuare transazioni bancarie o immettere password.

C'è di peggio: la chiave di cifratura di questi falsi certificati è la stessa per tutti gli esemplari di computer della Lenovo ed è nota (è basata sul nome dell'azienda che ha creato il software), per cui grazie a Superfish qualunque criminale informatico può creare falsi siti che si autenticano con HTTPS (il lucchetto chiuso, solitamente considerato garanzia di autenticità di un sito). I computer della Lenovo dotati di Superfish accetteranno questi siti come autentici invece di avvisare gli utenti che si tratta di trappole. Rubare le password di questi utenti diventa una passeggiata.

Non è finita: altre marche di computer potrebbero essere vulnerabili allo stesso modo perché altri software, per esempio alcuni sistemi di controllo parentale, usano lo stesso sistema di falsi certificati digitali.

Questo genere di comportamento si chiama in gergo man in the middle (“uomo in mezzo” o “intromissione”, per usare una traduzione libera) ed è tipico del peggior malware. Il fatto che lo installi un'azienda molto nota come Lenovo non cambia i fatti: se inietta pubblicità come fa il malware, se falsifica certificati digitali come fa il malware, se intercetta i contenuti delle navigazioni personali come fa il malware, se rende vulnerabili gli utenti come fa il malware, allora è malware, tant'è vero che alcuni antivirus lo segnalano, sia pure chiamandolo “adware” per evitare di accusare Lenovo di crimini informatici e quindi esporsi a liti legali.

Lenovo si è scusata, ha dichiarato di aver smesso di preinstallare Superfish a gennaio 2015 e di aver disabilitato Superfish sui suoi computer in vendita; ha inoltre pubblicato l'elenco dei modelli coinvolti (esclusivamente laptop), ribadendo che l'utente può rifiutare Superfish durante l'attivazione iniziale del computer e offrendo istruzioni per rimuovere Superfish e il suo falso certificato di sicurezza. Il problema, ovviamente, è che molti acquirenti di computer di questa marca non verranno a sapere che esiste questa vulnerabilità e comunque non saranno in grado di seguire le complesse istruzioni di rimozione (descritte in dettaglio da Ars Technica) o di reinstallare da capo una copia pulita di Windows.

Alcuni esperti di sicurezza informatica hanno già predisposto siti di test (per esempio https://filippo.io/Badfish o https://canibesuperphished.com) che permettono agli acquirenti di computer Lenovo (e anche di altre marche) di sapere se sono vulnerabili o no a questo problema. Il test vale solo per Internet Explorer o Chrome (non per Firefox) e va effettuato con ciascuno dei browser installati. I primi risultati di questi siti di test indicano che circa il 10% degli utenti che effettuano il test risulta essere affetto da Superfish.

Molti si chiederanno cosa possa spingere una grande marca come Lenovo a installare software che mina alla base la sicurezza dei suoi clienti e rovina la reputazione dell'azienda. La spiegazione più probabile è puramente economica: i margini di profitto su prodotti generici come i personal computer Windows per uso privato sono bassissimi e la concorrenza è spietata, per cui molti produttori (non solo Lenovo) si fanno pagare da società di marketing per preinstallare software pubblicitario. Lenovo ha dichiarato che il suo intento era di “aiutare i clienti a scoprire potenzialmente dei prodotti interessanti durante lo shopping” e che “il rapporto con Superfish non è finanziariamente significativo”, ma i dati tecnici rendono poco credibili queste giustificazioni.

Fonti: BBC, Ars Technica, TheNextWeb, Engadget, Lenovo, Punto Informatico.

Incredibile. Lenovo ha distribuito intenzionalmente dei PC Windows sui quali aveva preinstallato un software pubblicitario che iniettava pubblicità nei siti Web visitati dagli utenti e devastava la sicurezza della loro navigazione.

Il software, denominato Superfish, installa infatti falsi certificati digitali di sicurezza che gli permettono di intercettare i dati degli utenti anche quando viaggiano su connessioni protette cifrate, per esempio per effettuare transazioni bancarie o immettere password.

C'è di peggio: la chiave di cifratura di questi falsi certificati è la stessa per tutti gli esemplari di computer della Lenovo ed è nota (è basata sul nome dell'azienda che ha creato il software), per cui grazie a Superfish qualunque criminale informatico può creare falsi siti che si autenticano con HTTPS (il lucchetto chiuso, solitamente considerato garanzia di autenticità di un sito). I computer della Lenovo dotati di Superfish accetteranno questi siti come autentici invece di avvisare gli utenti che si tratta di trappole. Rubare le password di questi utenti diventa una passeggiata.

Non è finita: altre marche di computer potrebbero essere vulnerabili allo stesso modo perché altri software, per esempio alcuni sistemi di controllo parentale, usano lo stesso sistema di falsi certificati digitali.

Questo genere di comportamento si chiama in gergo man in the middle (“uomo in mezzo” o “intromissione”, per usare una traduzione libera) ed è tipico del peggior malware. Il fatto che lo installi un'azienda molto nota come Lenovo non cambia i fatti: se inietta pubblicità come fa il malware, se falsifica certificati digitali come fa il malware, se intercetta i contenuti delle navigazioni personali come fa il malware, se rende vulnerabili gli utenti come fa il malware, allora è malware, tant'è vero che alcuni antivirus lo segnalano, sia pure chiamandolo “adware” per evitare di accusare Lenovo di crimini informatici e quindi esporsi a liti legali.

Lenovo si è scusata, ha dichiarato di aver smesso di preinstallare Superfish a gennaio 2015 e di aver disabilitato Superfish sui suoi computer in vendita; ha inoltre pubblicato l'elenco dei modelli coinvolti (esclusivamente laptop), ribadendo che l'utente può rifiutare Superfish durante l'attivazione iniziale del computer e offrendo istruzioni per rimuovere Superfish e il suo falso certificato di sicurezza. Il problema, ovviamente, è che molti acquirenti di computer di questa marca non verranno a sapere che esiste questa vulnerabilità e comunque non saranno in grado di seguire le complesse istruzioni di rimozione (descritte in dettaglio da Ars Technica) o di reinstallare da capo una copia pulita di Windows.

Alcuni esperti di sicurezza informatica hanno già predisposto siti di test (per esempio https://filippo.io/Badfish o https://canibesuperphished.com) che permettono agli acquirenti di computer Lenovo (e anche di altre marche) di sapere se sono vulnerabili o no a questo problema. Il test vale solo per Internet Explorer o Chrome (non per Firefox) e va effettuato con ciascuno dei browser installati. I primi risultati di questi siti di test indicano che circa il 10% degli utenti che effettuano il test risulta essere affetto da Superfish.

Molti si chiederanno cosa possa spingere una grande marca come Lenovo a installare software che mina alla base la sicurezza dei suoi clienti e rovina la reputazione dell'azienda. La spiegazione più probabile è puramente economica: i margini di profitto su prodotti generici come i personal computer Windows per uso privato sono bassissimi e la concorrenza è spietata, per cui molti produttori (non solo Lenovo) si fanno pagare da società di marketing per preinstallare software pubblicitario. Lenovo ha dichiarato che il suo intento era di “aiutare i clienti a scoprire potenzialmente dei prodotti interessanti durante lo shopping” e che “il rapporto con Superfish non è finanziariamente significativo”, ma i dati tecnici rendono poco credibili queste giustificazioni.

Fonti: BBC, Ars Technica, TheNextWeb, Engadget, Lenovo, Punto Informatico.

Labels:

attacchi informatici,

crittografia,

furto di password,

Lenovo,

malware,

ReteTreRSI,

Windows

Iscriviti a:

Post (Atom)