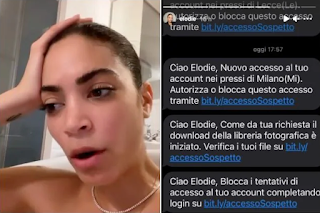

La cantante italiana Elodie ha segnalato su Instagram di essere stata oggetto di un tentativo di phishing: qualcuno le ha mandato vari messaggi che sembravano degli avvisi di sicurezza per un suo account contenente foto ma in realtà erano dei falsi generati dal suo aggressore.

Si è accorta in tempo del tentativo e

non è caduta nella trappola. Ha pubblicato i messaggi-truffa, e questo

permette di studiare da vicino un caso concreto di tentato furto di

credenziali che avrebbe potuto avere conseguenze personali e professionali

pesanti.

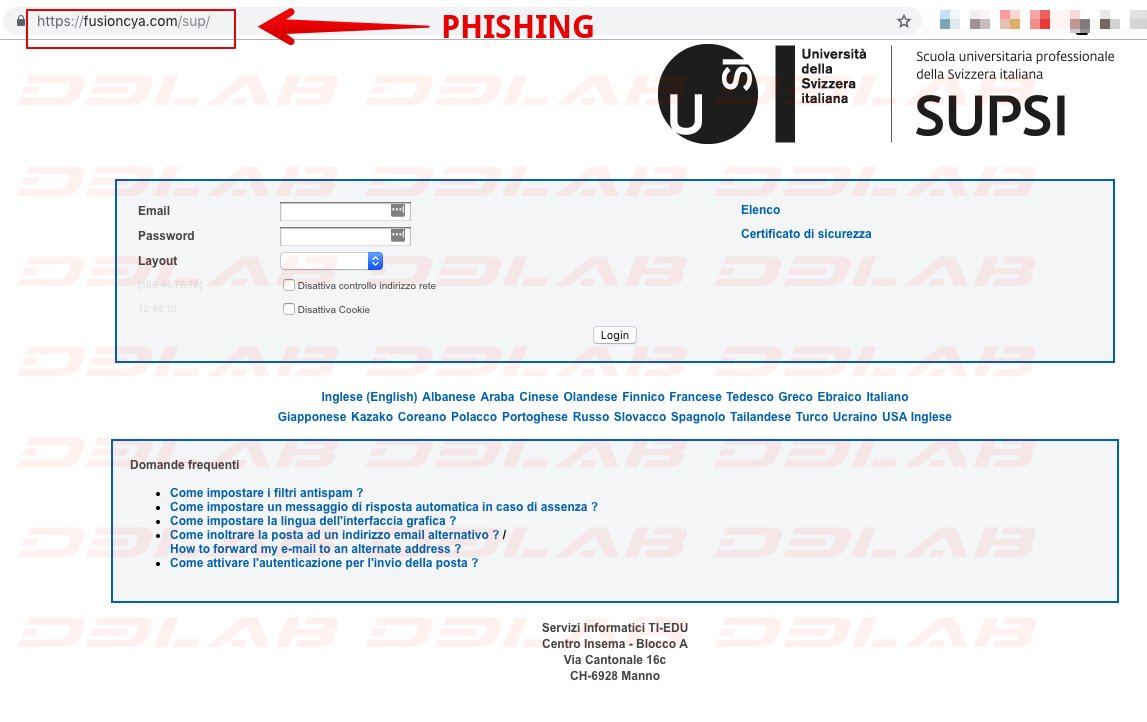

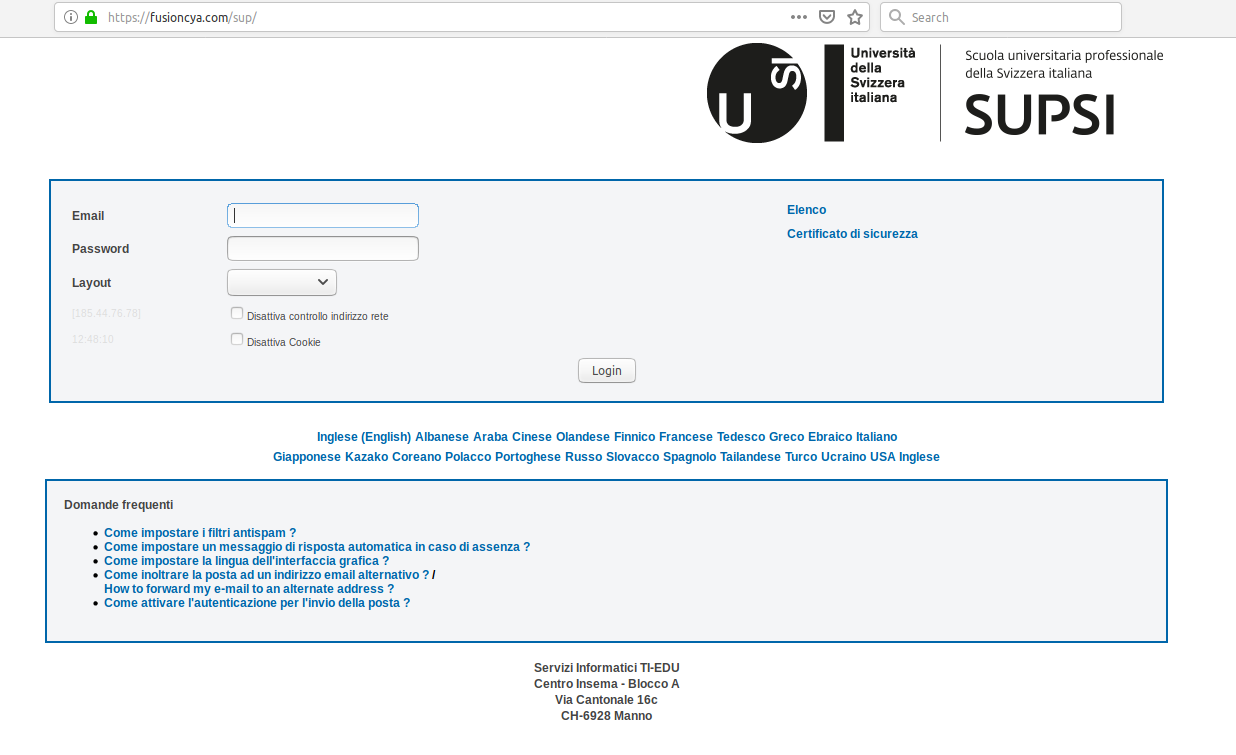

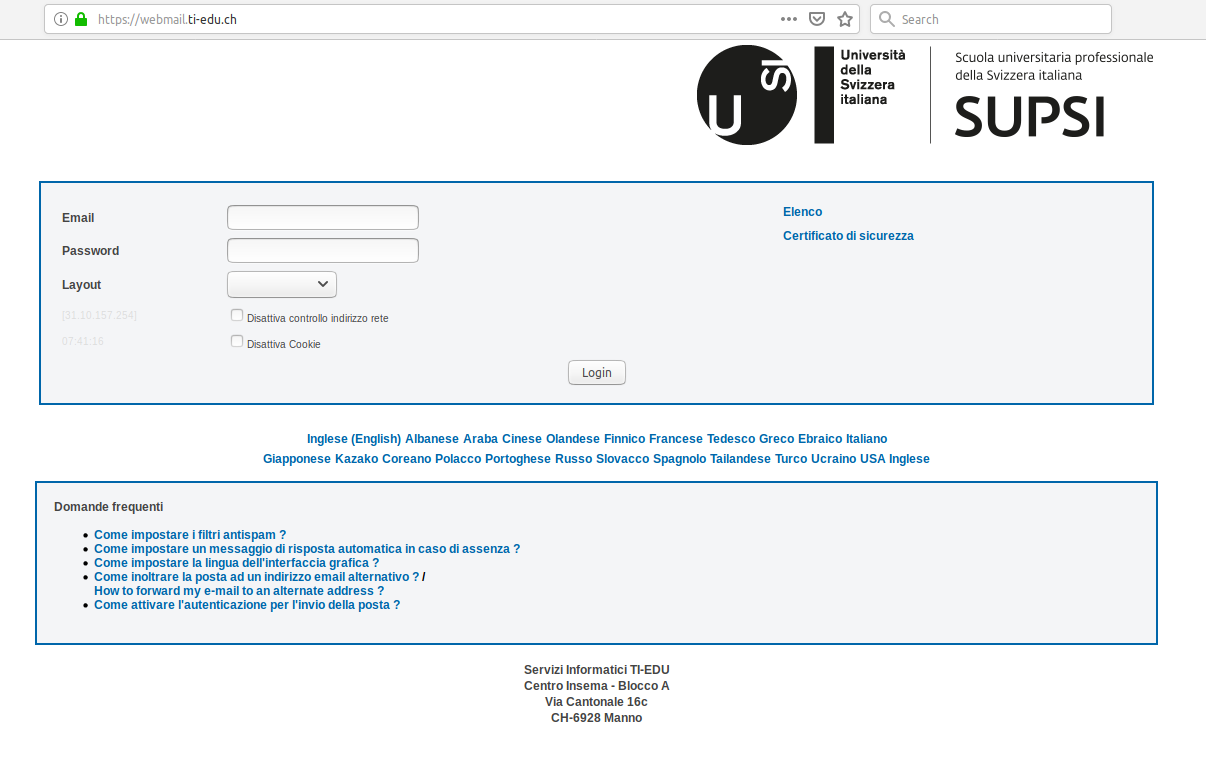

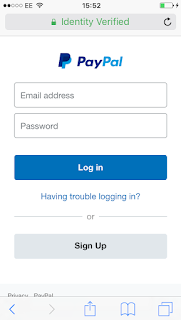

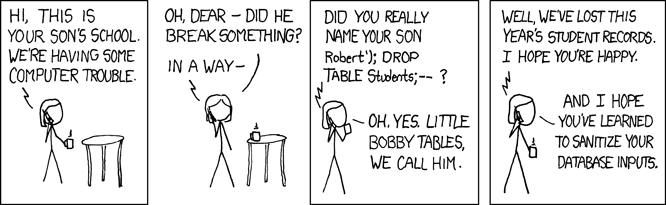

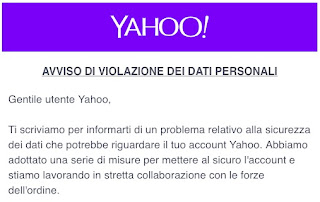

La prima cosa interessante è il testo degli avvisi, costruito in modo da sembrare realistico, personale e preoccupante: “Ciao Elodie, Nuovo accesso al tuo account nei pressi di Milano(Mi). Autorizza o blocca questo accesso tramite [link]”; “Ciao Elodie, Come da tua richiesta il download della libreria fotografica è iniziato. Verifica i tuoi file su [link]”; “Ciao Elodie, Blocca i tentativi di accesso al tuo account completando il login su [link]”; e così via. Tutti i messaggi sono pensati in modo da indurre la vittima a cliccare sul link, dove troverà una finta pagina di login, gestita in realtà dai truffatori. Se dovesse digitare la propria password in questa pagina falsa, regalerà il controllo del proprio account ai malviventi.

Il link è la seconda cosa interessante: è sempre uguale, ed ha la forma bit [punto] ly/accessoSospetto. Anche il nome del link è scelto in modo da sembrare un riferimento a una pagina di verifica di sicurezza antifrode.

Si tratta di un link abbreviato: la sua versione estesa, e quindi il vero

indirizzo web della pagina-trappola, è

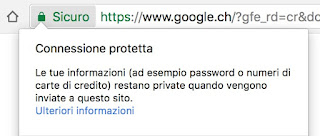

https://www.iclooud[punto]co/b/VerificaAccesso/. Notate l’iclooud

con due O, che è facile scambiare per iCloud di Apple. Secondo

Domaintools,

Iclooud[punto]co risiedeva in Germania all’indirizzo IP 185.219.221.184

ed è stato creato 87 giorni fa, il primo marzo 2021. Ora non risponde più:

meglio così.

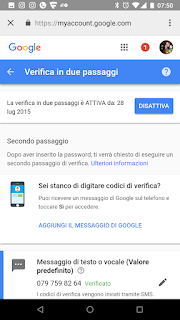

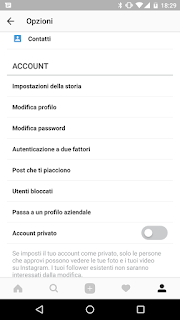

Per evitare questo genere di truffa, conviene abituarsi a non cliccare

sui link di allerta e conviene

attivare

l’autenticazione a due fattori. Forse ora che il tentativo di

phishing è capitato a una persona così seguita, un po’ di gente starà

più attenta. Forse.

Fonti:

Yahoo Notizie,

Fanpage.it.