Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta macro. Mostra tutti i post

Visualizzazione post con etichetta macro. Mostra tutti i post

2020/06/12

Truffatori informatici si attaccano a tutto: anche a Black Lives Matter

Abuse.ch segnala un malware che conferma la regola che i truffatori informatici non si fermano davanti a nulla e approfittano di qualunque argomento di grande visibilità per diffondere le proprie trappole.

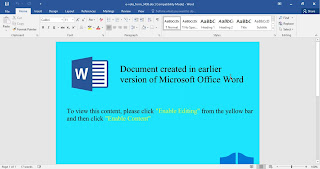

Lo schema è quello classico ma sempre efficace: alla vittima arriva un documento Microsoft Word che contiene un avviso dall’aria del tutto innocua, secondo il quale il documento è stato creato con una versione precedente di Word e quindi per leggerlo è necessario cliccare su Enable editing (Abilita modifica) e poi Enable Content (Abilita contenuto).

Ma se si seguono queste istruzioni, si abilita l’esecuzione delle macro, ossia comandi nascosti dentro il documento, che prendono il controllo del computer della vittima, in questo caso eseguendo un malware che scarica il virus vero e proprio, denominato Trickbot, che può fare qualunque cosa decidano i suoi creatori, come per esempio accedere ai conti bancari gestiti con l’online banking oppure installare un ransomware.

Fin qui tutto abbastanza normale, perlomeno per come si comporta il crimine informatico, ma la differenza è che l’esca, ossia il tema della mail che contiene il documento Word infettante, è un’offerta di votare in modo anonimo a proposito del movimento Black Lives Matter, che è di enorme attualità in questo momento.

Morale della storia: non aprite allegati inattesi, non importa chi ve li ha (apparentemente) mandati; non abilitate mai il contenuto solo perché ve lo chiede un documento ricevuto da chissà chi; lasciate che il vostro antivirus controlli tutti gli allegati prima di aprirli.

Fonte aggiuntiva: Sophos.

Lo schema è quello classico ma sempre efficace: alla vittima arriva un documento Microsoft Word che contiene un avviso dall’aria del tutto innocua, secondo il quale il documento è stato creato con una versione precedente di Word e quindi per leggerlo è necessario cliccare su Enable editing (Abilita modifica) e poi Enable Content (Abilita contenuto).

Ma se si seguono queste istruzioni, si abilita l’esecuzione delle macro, ossia comandi nascosti dentro il documento, che prendono il controllo del computer della vittima, in questo caso eseguendo un malware che scarica il virus vero e proprio, denominato Trickbot, che può fare qualunque cosa decidano i suoi creatori, come per esempio accedere ai conti bancari gestiti con l’online banking oppure installare un ransomware.

Fin qui tutto abbastanza normale, perlomeno per come si comporta il crimine informatico, ma la differenza è che l’esca, ossia il tema della mail che contiene il documento Word infettante, è un’offerta di votare in modo anonimo a proposito del movimento Black Lives Matter, che è di enorme attualità in questo momento.

Morale della storia: non aprite allegati inattesi, non importa chi ve li ha (apparentemente) mandati; non abilitate mai il contenuto solo perché ve lo chiede un documento ricevuto da chissà chi; lasciate che il vostro antivirus controlli tutti gli allegati prima di aprirli.

Fonte aggiuntiva: Sophos.

2017/04/14

Se la tua fotocopiatrice ti manda una mail, non aprirla con un vecchio Word

L'informatico Graham Cluley segnala che il recente aggiornamento di Microsoft Word corregge 44 vulnerabilità (di cui 13 critiche) e in particolare ne risolve una (la CVE-2017-0199) che è piuttosto insolita ed è già usata intensamente dai criminali informatici per disseminare un malware di nome Dridex, che ruba denaro attaccando i sistemi di pagamento via Internet.

È un attacco differente da quelli standard, che usano invece il classico metodo delle macro di Word: la trappola inizia ad agire quando la vittima riceve una mail che sembra provenire dalla fotocopiatrice della rete locale e apparentemente contiene una scansione come allegato in formato Word.

McAfee spiega che il documento Word è in realtà un file in formato RTF, al quale è stata data l'estensione .DOC. Il documento-trappola contiene un oggetto embedded e quando viene aperto mostra un finto testo intanto che il malware scarica silenziosamente il codice ostile di Dridex.

Visto che si tratta di una vulnerabilità già in corso di sfruttamento, è importante scaricare e installare appena possibile gli aggiornamenti di sicurezza predisposti da Microsoft. Come regola generale, inoltre, è buona cosa fermarsi sempre a pensare prima di aprire un allegato, specialmente se inatteso.

È un attacco differente da quelli standard, che usano invece il classico metodo delle macro di Word: la trappola inizia ad agire quando la vittima riceve una mail che sembra provenire dalla fotocopiatrice della rete locale e apparentemente contiene una scansione come allegato in formato Word.

McAfee spiega che il documento Word è in realtà un file in formato RTF, al quale è stata data l'estensione .DOC. Il documento-trappola contiene un oggetto embedded e quando viene aperto mostra un finto testo intanto che il malware scarica silenziosamente il codice ostile di Dridex.

Visto che si tratta di una vulnerabilità già in corso di sfruttamento, è importante scaricare e installare appena possibile gli aggiornamenti di sicurezza predisposti da Microsoft. Come regola generale, inoltre, è buona cosa fermarsi sempre a pensare prima di aprire un allegato, specialmente se inatteso.

Iscriviti a:

Post (Atom)