Questo articolo è disponibile anche in versione podcast audio.

Il 19 ottobre scorso Microsoft ha annunciato che i dati riservati di alcuni suoi clienti e potenziali clienti sono stati resi pubblicamente accessibili via Internet a causa di un suo errore di configurazione. I dati includono dettagli delle strutture aziendali, le fatture, i listini prezzi, i dettagli dei progetti, i nomi e numeri di telefono dei dipendenti e il contenuto delle loro mail.

L’azienda minimizza e nota che l’errore è stato corretto poco dopo la sua segnalazione da parte della società di sicurezza informatica SOCRadar il 24 settembre scorso, ma alcuni esperti non sono altrettanto rassicuranti.

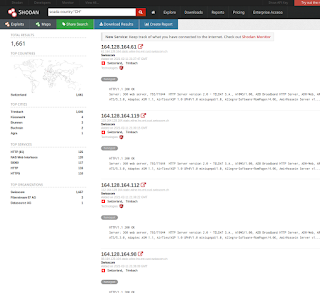

I dati sono stati infatti catalogati da siti come Grayhat Warfare e come avviene sempre in questi casi non c’è modo di sapere quanti malintenzionati hanno avuto il tempo di procurarsene una copia.

The Microsoft bucket has been publicly indexed for months, it's called olyympusv2 hosted on Azure blob storage - it was publicly readable. It's even in search engines.https://t.co/5iBIb2qvue pic.twitter.com/5zjC0IC4wh

— Kevin Beaumont (@GossiTheDog) October 20, 2022

Secondo l’avviso pubblicato da SOCRadar, il problema non riguarda soltanto Microsoft ma tocca anche Amazon e Google, che hanno malconfigurato vari server contenenti dati sensibili dei propri clienti aziendali.

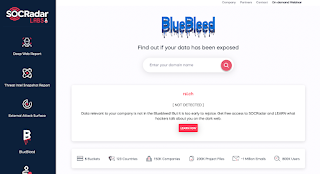

SOCRadar ha raccolto le informazioni su queste violazioni di riservatezza in un’apposita pagina del proprio sito, che consente di sapere se un’azienda è coinvolta o meno digitandone il nome di dominio nella casella di ricerca, e ha dato alla vicenda il nome BlueBleed.

In totale sono circa 150.000 le aziende interessate, che appartengono a 123 paesi. Le mail rese troppo visibili sono circa un milione e gli utenti sono circa 800.000. Responsabilmente, SOCRadar non rivela i dati ma si limita a dire se sono presenti o meno negli archivi resi eccessivamente accessibili dai servizi cloud di Microsoft, Amazon e Google. Se la vostra azienda usa servizi cloud di questi tre grandi nomi è opportuno dedicare un minuto a un controllo per vedere se è fra quelle coinvolte.

Va ricordato che i dati ottenuti da fughe di questo genere vengono solitamente utilizzati dai criminali online per ricatti ed estorsioni o per carpire illecitamente la fiducia dei dipendenti di un’azienda presa di mira manifestando di conoscere informazioni aziendali riservate, ma vengono anche a volte semplicemente rivenduti al miglior offerente, per cui non è mai il caso di ignorare segnalazioni di cloud colabrodo come questa.

---

2022/10/27 8:45. I bucket lasciati aperti non sono finiti:

I found another of the MSFT Bluebleed buckets, with the SQL databases. Contains databases Datastore, WMIDataStore, Olympusv2Backup and Datawarehouse_backup - has been kicking around for some time. pic.twitter.com/s35dN0C7Sg

— Kevin Beaumont (@GossiTheDog) October 26, 2022

Fonte aggiuntiva: Bleeping Computer, Graham Cluley.