Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2015/02/20

Equation Group infetta i dischi rigidi in modo invisibile

Roba da fantascienza. Un gruppo di intrusi informatici probabilmente legato all'NSA, l'ente di sicurezza e sorveglianza statunitense, infetta impunemente di nascosto da più di un decennio i computer di tutto il mondo. Lo segnala la società di sicurezza informatica russa Kaspersky in un dettagliatissimo rapporto che profuma di spy-story.

Fra le tecniche utilizzate ne spicca una: un malware in grado di riscrivere il firmware (il software di controllo di base) dei dischi rigidi di Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba e Seagate. Il malware creava su ogni disco rigido infettato un deposito nascosto nel quale archiviare dati intercettati. L'archivio e il malware non venivano rilevati dagli antivirus e sopravvivevano allegramente alla cancellazione e alla riformattazione del disco e alla reinstallazione del sistema operativo. La capacità tecnica di creare un malware del genere implica risorse tecniche eccezionali, compreso l'accesso al codice sorgente dei fabbricanti di dischi rigidi.

Un altro esempio notevole: nel 2009 dei ricercatori scientifici che avevano partecipato a una conferenza a Houston, in Texas, ricevettero per posta un CD contenente i documenti della conferenza, come capita normalmente. Ma il CD originale era stato intercettato in transito nel sistema postale ed era stato sostituito con una copia che iniettava nel computer un software-spia.

Anche le penne USB venivano usate come vettori d'infezione già nel 2008 da questi intrusi d'alto livello, che sfruttavano una falla di Windows all'epoca sconosciuta che consentiva d'infettare un PC semplicemente inserendo la penna, anche se l'Autorun era disattivato.

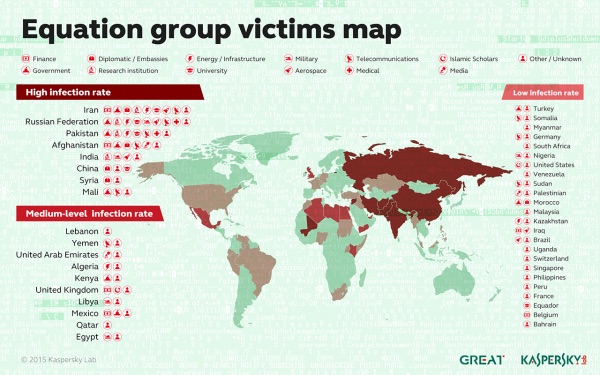

Kaspersky chiama questa squadra d'élite Equation Group per via della passione dei suoi membri per gli algoritmi di cifratura e le tecniche matematiche avanzate usate per nascondere i dati. La società di sicurezza informatica ha documentato circa 500 infezioni perpetrate dall'Equation Group in almeno 42 paesi: in cima alla lista dei paesi colpiti ci sono Iran, Russia, Pakistan, Afghanistan, India, Siria e Mali.

L'utente comune probabilmente non ha motivo di preoccuparsi di questo genere di attacco: a differenza delle forme di sorveglianza di massa usate da altre organizzazioni, secondo Kaspersky questo gruppo effettua attacchi con precisione chirurgica contro utenti estremamente specifici (governi, sistemi militari, società di telecomunicazione, banche, operatori del settore energetico, ricercatori nucleari e attivisti islamici) ed è in mano a gente spettacolarmente competente, anche se è emerso un caso, risalente al 2010, di un utente comune che è stato colpito da Fanny, uno dei malware per chiavette USB dell'Equation Group.

Tuttavia l'esistenza di strumenti d'attacco così sofisticati e invisibili pone un problema di fondo non banale: se esiste malware in grado di alterare il funzionamento di base di un disco rigido e depositarvi dati senza lasciare tracce rilevabili, molte delle tecniche d'informatica forense usate comunemente per documentare reati informatici non possono essere più considerate perfettamente attendibili. D'ora in poi i criminali potranno sempre insinuare il ragionevole dubbio che i reati commessi tramite i loro computer siano stati perpetrati da qualche malware a loro insaputa.

Fonti: Reuters, Ars Technica, TomsHw.

Fra le tecniche utilizzate ne spicca una: un malware in grado di riscrivere il firmware (il software di controllo di base) dei dischi rigidi di Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba e Seagate. Il malware creava su ogni disco rigido infettato un deposito nascosto nel quale archiviare dati intercettati. L'archivio e il malware non venivano rilevati dagli antivirus e sopravvivevano allegramente alla cancellazione e alla riformattazione del disco e alla reinstallazione del sistema operativo. La capacità tecnica di creare un malware del genere implica risorse tecniche eccezionali, compreso l'accesso al codice sorgente dei fabbricanti di dischi rigidi.

Un altro esempio notevole: nel 2009 dei ricercatori scientifici che avevano partecipato a una conferenza a Houston, in Texas, ricevettero per posta un CD contenente i documenti della conferenza, come capita normalmente. Ma il CD originale era stato intercettato in transito nel sistema postale ed era stato sostituito con una copia che iniettava nel computer un software-spia.

Anche le penne USB venivano usate come vettori d'infezione già nel 2008 da questi intrusi d'alto livello, che sfruttavano una falla di Windows all'epoca sconosciuta che consentiva d'infettare un PC semplicemente inserendo la penna, anche se l'Autorun era disattivato.

Kaspersky chiama questa squadra d'élite Equation Group per via della passione dei suoi membri per gli algoritmi di cifratura e le tecniche matematiche avanzate usate per nascondere i dati. La società di sicurezza informatica ha documentato circa 500 infezioni perpetrate dall'Equation Group in almeno 42 paesi: in cima alla lista dei paesi colpiti ci sono Iran, Russia, Pakistan, Afghanistan, India, Siria e Mali.

L'utente comune probabilmente non ha motivo di preoccuparsi di questo genere di attacco: a differenza delle forme di sorveglianza di massa usate da altre organizzazioni, secondo Kaspersky questo gruppo effettua attacchi con precisione chirurgica contro utenti estremamente specifici (governi, sistemi militari, società di telecomunicazione, banche, operatori del settore energetico, ricercatori nucleari e attivisti islamici) ed è in mano a gente spettacolarmente competente, anche se è emerso un caso, risalente al 2010, di un utente comune che è stato colpito da Fanny, uno dei malware per chiavette USB dell'Equation Group.

Tuttavia l'esistenza di strumenti d'attacco così sofisticati e invisibili pone un problema di fondo non banale: se esiste malware in grado di alterare il funzionamento di base di un disco rigido e depositarvi dati senza lasciare tracce rilevabili, molte delle tecniche d'informatica forense usate comunemente per documentare reati informatici non possono essere più considerate perfettamente attendibili. D'ora in poi i criminali potranno sempre insinuare il ragionevole dubbio che i reati commessi tramite i loro computer siano stati perpetrati da qualche malware a loro insaputa.

Fonti: Reuters, Ars Technica, TomsHw.

Iscriviti a:

Commenti sul post (Atom)

Nessun commento:

Posta un commento