Il Beverly Hills Country Club era un nightclub e ristorante. Uno enorme. Poteva accogliere fino a tremila persone ogni sera. Persone che venivano a godersi cene a più portate e ad assistere a spettacoli di prima categoria. Il 28 maggio 1977, un diciannovenne di nome Walter Bailey stava lavorando al Beverly Hills Country Club come cameriere. Attorno alle otto, quella sera, fu fermato da un altro cameriere che gli chiese se sapeva dov'erano i proprietari del club. Walter non lo sapeva e chiese il motivo della domanda. L'altro cameriere gli disse che c'era un piccolo incendio causato dall'elettricità in una delle stanze al centro del complesso e che quindi stava cercando i proprietari.

The Beverly Hills Country Club was a nightclub and a restaurant. A huge one. It could seat up to three thousand people every single night. People who would come to enjoy multi-course dinners and watch first-class entertainment. On the 28th of May in 1977, a nineteen-year-old guy called Walter Bailey was working at the Beverly Hills Country Club as a waiter. At around 8 o'clock that evening, Walter was stopped by another waiter who asked Walter if he knew where the owners of the club are. And Walter didn't and he asked why. And the other waiter told him that there's a small electrical fire in one of the rooms in the center of the complex, so he’s trying to find the owners.

Walter si interessò e decise di investigare, e quindi lasciò la sala da ballo, dove stava servendo, e andò al centro del Country Club, verso la stanza che conteneva l'incendio. Mentre si avvicinava alla stanza poteva vedere che c'era del fumo che usciva dalla parte superiore della porta che conduceva alla stanza. Così si rese conto che lì dentro c'era un grosso incendio e fu abbastanza sveglio da non aprire la porta. Invece tornò nella propria sala da ballo. Il complesso aveva molte sale da ballo differenti, e quella dove lui stava servendo ospitava più di 900 persone sedute. Così andò lì, trovò il proprio capo e gli disse, “C'è un incendio nell'edificio e dobbiamo evacuare questa sala.” Il capo si limitò a guardarlo con espressione smarrita.

Walter got interested and he decided to investigate, so he left his ballroom where he was serving and he went to the center of the Country Club, towards the room which had the fire. And as he was getting closer to this room he could see that there was smoke pouring out from the top of the door that led to the room. So he realized that there's a big fire inside the room and he was clever enough not to open the door. Instead he returned back to his ballroom. The complex had multiple different ballrooms and the one where he was serving in had over 900 people seated down. So he went there and he found his boss and he told his boss, “There’s a fire in the building and we have to evacuate this room”. And his boss was just looking at him blankly.

Dovete capire che c'erano novecento persone sedute lì dentro e che queste persone stavano festeggiando cose come per esempio i propri matrimoni. C'erano numerose feste di matrimonio fra i presenti, per esempio spose in abito nuziale; c'erano persone che festeggiavano il cinquantesimo compleanno o anniversario di matrimonio con le proprie famiglie assistendo a spettacoli, bevendo e godendosi il cibo. Poi Walter vide che c'era in realtà anche una fila di persone che stavano ancora entrando nella sala. Così andò verso la fila e disse “Seguitemi tutti”. Poi guidò questa fila lungo diversi corridoi per uscire dal complesso in uno spiazzo interno e disse loro “Aspettate qui, per favore.” Nessuno si chiese neanche il perché; stavano semplicemente seguendo gli ordini.

And now you have to understand there were nine hundred people seated down there, and these people were celebrating things like their weddings. There were multiple wedding parties in the audience, like brides in their wedding dresses; there were people celebrating their 50th anniversaries or fiftieth birthdays with their families, watching entertainment and drinking and enjoying the food. And then Walter saw that there was actually a queue of people who are still coming into the room, so he went to the queue and he told them “Everybody follow me”. And then he walked this queue through different corridors out from the complex to the courtyard and he told them “Please wait here.” Nobody even asked why; they were just following orders.

Ma tornando nella propria sala da ballo, Walter vide con orrore che tutti erano ancora seduti. L’orchestra stava ancora suonando, alcune persone stavano ancora ordinando dei cocktail. Allora decise di agire. Pensò, “Finirò nei guai per questo”, ma ciò nonostante salì sul palco, prese il microfono dal cantante, disse di fermare la musica e poi si rivolse alla folla. Disse: “Ascoltatemi tutti. Se guardate alla vostra destra, c'è un'uscita in quella parete laggiù. Se guardate alla vostra sinistra, c'è un'uscita in quella parete laggiù, e sul retro ce n'è un'altra. Alzatevi tutti adesso e abbandonate la sala.” E questo è quello che fece la gente; seguì gli ordini.

But as Walter returned to his ballroom, to his horror he saw that everybody was still sitting down. The band was still playing, people were still ordering cocktails. And then he decided to act. He thought to himself, “I'm gonna get into trouble over this”, but nevertheless he climbed to the stage, he took the microphone from the singer of the band, he told the band to stop and then he addressed the crowd. He told the crowd, “Everybody listen up. If you look on your right side, there’s an exit in the wall over there. If you look on your left side, there's an exit in the wall over there, and in the back there's one more exit. Everybody stand up right now and leave the room.” And that's what people did; they followed orders.

Quella sera il Country Club, nel Kentucky, fu raso al suolo dall'incendio. La sala da ballo che Walter – il diciannovenne Walter – aveva fatto evacuare fu divorata dalle fiamme dieci minuti dopo che lui aveva deciso di prendere il microfono. Walter salvò centinaia di persone. Altri nel complesso non furono altrettanto fortunati. Più di 165 persone morirono nell'incendio quella notte.

And that night the Kentucky Country Club burned to the ground. The ballroom that Walter – the 19-year-old Walter – evacuated was engulfed in flames in ten minutes from the moment when he took the mike. Walter saved hundreds of people. There were other people in the complex who weren't so lucky. Over 165 people died that night in that fire.

Ma questa storia mi fa venire in mente le nostre azioni di oggi, nelle nostre vite odierne, nelle nostre vite digitali odierne, perché si stanno spostando sempre di più verso il mondo online. Assistiamo a cose che non stanno andando bene nel nostro mondo online, e pochissime persone stanno facendo qualcosa. Sentiamo un gran parlare di cose tipo il Grande Fratello o “la società del Grande Fratello”, ma vorrei invece citare un futurologo recentemente scomparso e un mio connazionale finlandese, Mika Mannermaa, che nei suoi libri scrisse molto sul futuro e scrisse di come non credeva davvero in una società del Grande Fratello. Credeva, piuttosto, che saremmo entrati a far parte di una società di “Qualche Fratello”. Una società nella quale c'è sempre qualcuno che ci guarda. Non necessariamente il Grande Fratello, non necessariamente il governo, ma qualcuno. Osservò anche che stiamo vivendo una vita da acquario, nella quale non abbiamo pareti, o meglio le abbiamo ma sono trasparenti.

But that story reminds me of our own actions today, in our lives today, in our digital lives today, because our lives are moving more and more to the online world. We're seeing things going wrong in our online world, and very few people are taking action. And we hear a lot of talks about things like the Big Brother or “Big Brother society”, but I'd like to actually quote a late futurologist and a fellow Finn, Mika Mannermaa, who in his books wrote a lot about the future, and he wrote about how he actually doesn't believe in a Big Brother society. He sort of believed more that we will be entering a “Some Brother” society. A society where there's always someone watching. Not necessarily the Big Brother, not necessarily the government, but someone. And he also made the note that we are living an aquarium life, where we have no walls, or we have walls, but they can be seen through.

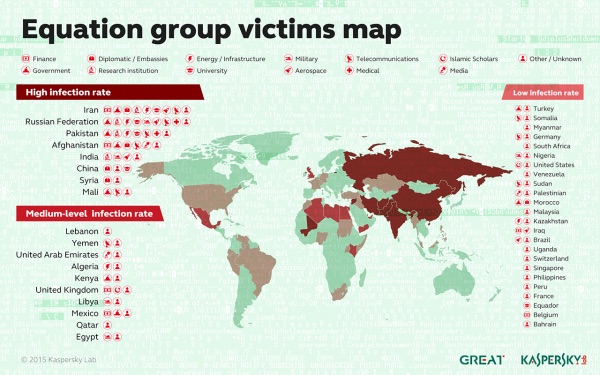

Ora un po' di questa mentalità del “Qualche Fratello” che guarda si nota nelle azioni dei governi. Per esempio, soltanto nel corso di quest'ultimo anno, nei nostri laboratori presso la F-Secure, abbiamo analizzato cinque famiglie di malware che crediamo provengano dal governo russo. Malware come Sandworm e Cosmicduke, che sono stati trovati principalmente provenienti dall'Ucraina, che proprio ora è un paese nel mezzo di una crisi, o malware come Havex, che è il primo malware che abbiamo visto dai tempi di Stuxnet che sta effettivamente cercando di trovare e fare il fingerprinting degli apparati di automazione delle fabbriche. Riteniamo che questi provengano dal governo russo.

Now some of this “Some Brother” watching mentality can be seen from the actual action of governments. For example, during just this year, in our labs at F-Secure, we’ve analyzed five malware families which we believe to be coming from the Russian government. Malware like Sandworm and Cosmicduke, which have mostly been found from Ukraine, which is a country in the middle of a crisis right now, or malware like Havex, which is the first malware we’ve seen since Stuxnet that's actually trying to find and fingerprint factory automation gear. And we believe these are coming from the Russian government.

E poi abbiamo il governo cinese. In effetti i primissimi attacchi mirati lanciati da un governo, ovunque nel mondo, che abbiamo mai visto provenivano dal governo cinese, e questo succedeva più di dieci anni fa. Esattamente un anno fa io ero su questo stesso palco a parlarvi di attacchi avvenuti proprio qui a Bruxelles, di attacchi che prendevano di mira le compagnie telefoniche locali. Attacchi che ora capiamo molto meglio. A un anno di distanza li capiamo molto meglio.

And then we have the Chinese government. In fact the very first targeted attacks launched by any government anywhere in the world we ever saw were coming from the Chinese government, and that was more than ten years ago. And exactly a year ago I was on this very stage speaking to you about attacks right here in Brussels, about attacks targeting local telcos. Attacks that we now understand much better. A year later, we understand them much better.

Per esempio, ora sappiamo esattamente da dove arrivavano questi attacchi. Arrivavano dai servizi di intelligence inglesi, dal GCHQ. Sappiamo anche il tipo esatto di malware che è stato usato in questi attacchi. È un malware chiamato Regin, che crediamo sia stato sviluppato insieme dall'intelligence britannica e da quella americana. Abbiamo imparato molto di più riguardo i bersagli di questi attacchi, perché c’erano molti più bersagli di quanti ne conoscessimo un anno fa.

For example, we now know exactly where these attacks were coming from. They were coming from the UK intelligence, from GCHQ. We also know which exact malware was being used in these attacks. It’s a piece of malware called Regin, which we believe was developed together with the British intelligence and the US intelligence. And we learned much more about the targets of these attacks, because there were many more targets than just what we knew a year ago.

Per esempio, sappiamo che questo malware e queste operazioni avviate dall'intelligence britannica stavano prendendo di mira membri della comunità accademica qui in Belgio: professori e altre persone del genere. Stavano anche prendendo di mira bersagli in Austria, compresa l'IAEA – l'agenzia internazionale per l'energia nucleare in Austria.

For example, we know that this malware and these operations launched by the UK intelligence were targeting academics here in Belgium. Professors, people like that. They were also targeting targets in Austria, including the IAEA – the International Atomic Energy Agency in Austria.

Ora sappiamo anche che uno dei più grandi gruppi di bersagli nel mondo era in Irlanda, e questa è una buona indicazione di chi sta dietro questi attacchi. A chi interessa l'Irlanda? Beh, l'Irlanda interessa al Regno Unito. Ed è piuttosto notevole avere una situazione del genere, nella quale paesi membri dell'UE lanciano attacchi attivi, basati su malware, finanziati dai governi, verso altri paesi che fanno parte della stessa Unione Europea. Ma questo è il punto al quale siamo arrivati oggi.

Now we also know that one of the largest amounts of targets anywhere in the world were in Ireland, which is a good indication of who’s behind the attacks. Who's interested in Ireland? Well, the United Kingdom is interested in Ireland. And it's quite remarkable when we have a situation like this, where fellow EU countries are launching active government-funded malware attacks against fellow EU countries. But that’s where we are today.

Ma ci sono entità che stanno cercando di contrattaccare. Un paio di anni fa il governo statunitense ha tentato di accedere ai dati di svariate aziende della Silicon Valley. Una di queste aziende era Yahoo. Yahoo ha cercato di combattere quegli attacchi, che erano molto simili a quelli che abbiamo visto proprio adesso in Germania.

But there are parties which are trying to fight back. The US government tried to gain access to the data of several of the Silicon Valley companies a couple of years ago. One of the companies was Yahoo. Yahoo tried to fight back those attacks, and these attacks are actually very similar to the attacks we've been seeing just now in Germany.

Questo è Ali Fares. Lavora per un'azienda che si chiama Stellar, che è una compagnia telefonica tedesca, un provider in telecomunicazioni tedesco che offre connettività tramite connessioni satellitari. La rivista Der Spiegel ha svolto un’indagine e ha scoperto che ancora una volta l'intelligence britannica aveva penetrato le compagnie telefoniche in Europa e in questo caso aveva penetrato la rete di Stellar.

This guy is Ali Fares. He works for a company called Stellar, which is a German telco company, a German telecommunications provider which provides connectivity over satellite links. Der Spiegel magazine did an investigation in which they found out that once again the British intelligence had been breaching telcos in Europe, in this case the network of Stellar.

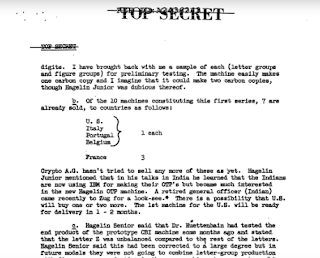

Così qui abbiamo un video in cui i giornalisti di Der Spiegel vanno a incontrare i tecnici di questa azienda, la Stellar, e mostrano loro i dati rivelati da Edward Snowden. File che dimostrano che Stellar – la loro stessa azienda – è stata presa di mira e violata informaticamente dall'intelligence britannica. Stanno vedendo ora per la prima volta queste slide che elencano la loro stessa azienda tra gli obiettivi che sono stati violati dalle agenzie di intelligence britanniche. Poi viene mostrata loro un'altra slide, che elenca i bersagli: i nomi dei tecnici dell'azienda. E vedono i propri nomi elencati in questo documento top secret. Si rendono conto solo ora che hanno subito un attacco informatico personale.

So here we have a video clip of the Der Spiegel journalists going and meeting engineers at this Stellar company and showing them files leaked by Edward Snowden. Files which prove that Stellar – their own company – has been targeted and hacked by British intelligence. They are now seeing for the very first time these slides which list their own company among the targets which have been hacked by UK intelligence agencies. Then they’re shown another slide, which lists the targets: the names of the engineers in the company. And they see their own names listed in this top secret file. They just now realize that they, personally, have been hacked.

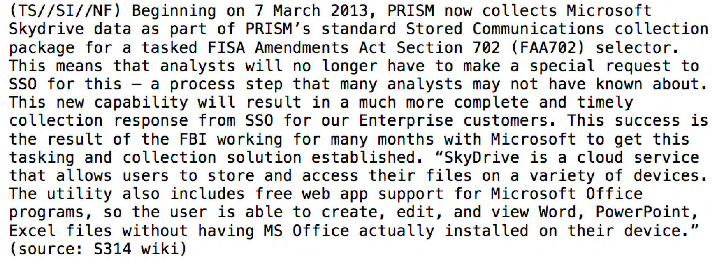

Quindi, tornando a Yahoo, Yahoo cercò di lottare contro il governo statunitense. Non voleva dare accesso ai dati dei propri clienti. Questa lotta si svolgeva in un tribunale segreto; esistono cose del genere, tribunali segreti, negli Stati Uniti. È il cosiddetto tribunale FISA o tribunale del Foreign Intelligence Surveillance Act (Legge sulla Sorveglianza dei Servizi di Intelligence Stranieri), nel quale un avvocato di Yahoo cercava di difendere gli utenti di Yahoo dal governo statunitense. E i giudici del tribunale fecero dei commenti interessanti.

So returning back to Yahoo. Yahoo tried to fight the US government. They didn't want to give access to their customers’ data. And this fight was happening in a secret court; there are such things, secret courts, in the United States. It’s the so-called FISA court or Foreign Intelligence Surveillance Act court, in which a lawyer from Yahoo was trying to defend the users of Yahoo against the US government. And the judges in the court made interesting comments.

Per esempio, uno dei giudici sosteneva che non ci poteva essere alcun danno per i clienti di Yahoo, dato che la sorveglianza sarebbe stata segreta, il che significava che i clienti non avrebbero saputo che venivano osservati. Quindi come avrebbero potuto subire danni, se non sapevano di essere osservati? E in realtà aveva ragione: questa tesi fu accolta, secondo le leggi statunitensi, e l’azione legale di Yahoo fu rigettata. Fu poi usata come precedente legale per effettuare sorveglianze simili anche su altre società della Silicon Valley.

For example, one of the judges was claiming that there couldn't possibly be any damage to customers of Yahoo, since this surveillance will be secret, which means that the customers will not know that they are being watched. So how could they possibly have any damage, since they will not know that they are being watched? And he was actually right, this actually stood, based on the US law and Yahoo's case was thrown out. And it was then used as a legal precedent to do similar surveillance against other Silicon Valley-based companies as well.

Quindi permettetemi di citare un mio amico, Aral Balkan della Indytech. Fece un’ottima osservazione sul fatto che una volta “privato” aveva un significato completamente diverso. “Privato” significava che andavi con un tuo amico – solo voi due – in un posto dove non c'era nessun altro e parlavate in privato. Era quello il suo significato.

So let me quote a friend of mine, Aral Balkan from Indytech. He made a great comment about how “private” used to mean something completely different. “Private” used to mean something where you would go with your friend – just the two of you – where there's no one else and you would speak in private. That's what it used to mean.

Beh, al giorno d'oggi, nel mondo online, “privato” non ha quel significato. Per esempio, quando siete su Facebook e mandate un messaggio privato, in realtà non lo mandate a qualcun altro; lo date a Facebook e Facebook lo dà al vostro amico. È un po’ come se diceste il vostro messaggio privato al vostro zio viscido e poi lo zio viscido lo dicesse al vostro amico. Giusto? È la stessa cosa.

Well, today in the online world “private” doesn't mean that. For example, when you're on Facebook and you send a private message, you don't actually send it to someone else; you give it to Facebook and Facebook gives it to your friend. This is sort of like you would tell your private message to your creepy uncle and then the creepy uncle would tell it to your friend. Right? That's the equivalent.

E lo zio viscido più grande che abbiamo su Internet è Google. Google, che vede esattamente quello che stiamo facendo e quello che stiamo pensando. Google, che fornisce servizi eccellenti e grandiosi. Li usiamo tutti, e quel che è meglio, sono gratuiti. Il che è notevole, quando si pensa che azienda enorme è Google e quanto sono costose le sue attività. Infatti Google spende ogni trimestre più o meno due miliardi di dollari per i propri data center. Investe ogni tre mesi più di due miliardi per costruire data center sempre più grandi. Eppure i servizi che fornisce sono gratuiti. E quello che è ancora più sorprendente, Google guadagna. Ha un guadagno annuo di 12 miliardi, che dimostra chiaramente che non esiste nulla di gratuito. Questo è il valore dei nostri dati per Google.

And the largest creepy uncle we have on the Net is Google. Google, who sees exactly what we are doing and what we are thinking. Google, who provides excellent and great services. We all use them, and what's even better, these services are free. Which is remarkable, when you consider how big a company Google is and how expensive their operations are. In fact Google spends every quarter roughly two billion dollars into their data centers. They’re investing every quarter over two billion into building larger and larger data centers. Yet the services they provide are free. And what's even more remarkable, Google is profitable. They make 12 billion dollars profit every year, which nicely illustrates that there is no such thing as free. That's how valuable our data is to Google.

Non esistono pasti gratuiti; non esistono motori di ricerca gratuiti; non esistono depositi nel cloud gratuiti; non esistono webmail gratuite. Le uniche cose su Internet che sono davvero gratuite sono cose come il kernel di Linux e i progetti open source. La maggior parte delle cose che vengono chiamate “gratuite” non è affatto gratuita.

There are no free lunches; there are no free search engines; there are no free cloud storages; there are no free webmails; the only things on the Net which really and truly are free are things like, you know, the Linux kernel, open source projects. Most of the things which are called “free” are not free.

Per esempio, le app. Non esistono app gratuite. Sappiamo che tutti i negozi di app sono pieni di app gratuite; nessuna di esse è gratuita. Lo vedete quando ne scaricate una semplice, come un'applicazione che fa diventare il vostro telefonino una torcia, ma quando date un'occhiata più da vicino a che tipo di diritti o permessi richiede al vostro dispositivo, vuole sapere dove siete e accedere ai vostri contatti e a Internet, ovviamente. Perché una torcia dovrebbe averne bisogno? Non esistono pasti gratuiti; non esistono app gratuite.

For example, apps. There are no free apps. We know that all the app stores are filled with free apps; none of them are free. And you see this when you go and download something simple. You know, an application which will turn your phone into a flashlight or a torch, and then when you take a closer look at what kind of rights or permissions it requires from your handset, it wants to know your location and gain access to your contacts and to the Internet, of course. Why would a flashlight need that? There is no free lunch; there are no free apps.

Quindi è facile dare la colpa all'utente. Gli utenti stanno facendo errori stupidi. Ho sentito una bella storia su di loro; un tizio aveva un vecchio computer fisso al lavoro e ne aveva preso uno nuovo e quindi voleva trasferire i propri dati da quello vecchio a quello nuovo. Così andò nella propria cartella Documenti, selezionò con il mouse tutti i propri file e poi fece clic destro e selezionò Copia; poi scollegò il mouse dal computer, lo collegò al nuovo computer e cliccò su Incolla. E questo non è un utente stupido: in realtà questo è ovviamente un uomo molto intelligente che semplicemente non ha una formazione sufficiente – voglio dire, potrebbe funzionare in quel modo; ma semplicemente non lo fa.

So it's easy to blame the user. The users are making stupid mistakes. I heard a good story about users; about this guy who had an old desktop computer at his work and he got a new computer, so he wanted to move his files from the old computer to the new computer. So what he did is he went to his My Documents folder and with his mouse he selected all of his files then he right-clicked and selected Copy, then he disconnected the mouse from the computer, connected it to the new computer, and clicked Paste. And that's not a stupid user: that’s actually obviously a very smart man who simply hasn't had the training – I mean, it could work like that; it just doesn’t.

E un'altra cosa che fanno gli utenti è mentire. Qual è la bugia più grande su Internet? La bugia più grande su Internet è “Ho letto e accetto il contratto di licenza”. Lo facciamo tutti. Noi sappiamo che lo fate, perché lo abbiamo proprio verificato. Abbiamo messo un accesso Wi-Fi gratuito a Londra qualche mese fa, in modo che potevate avere accesso gratuito ad un hotspot Wi-Fi ma ovviamente dovevate leggere i contratti di licenza per avere accesso. E nel nostro contratto di licenza avevamo una piccola clausola che diceva che avreste dovuto darci il vostro primogenito. E tutti hanno cliccato su OK. Ora, non siamo davvero andati a prendere il primogenito; credo che avremmo davvero dovuto farlo – sfondare le loro porte e dire “Salve, siamo venuti a prendere Jamie”. Non lo abbiamo fatto.

And another thing users do is that they lie. What is the biggest lie on the Internet? The biggest lie on the Internet is “I have read and I agree to the license agreement”. We all do this. We know you do this, because we actually tested this. We set up a free Wi-Fi hotspot in London earlier this year, so you got free access to a Wi-Fi hotspot, but of course you had to read through the end-user license agreement to get the access. And in our license agreement we had a slight clause which said that you will have to give your firstborn child to us. And everybody clicked OK. Now, we didn't actually go and pick up the firstborn child; I think we really should have – you know, go through their doors and say “Hello, we've come to pick up Jamie”. We didn't do that.

Oggi dobbiamo accettare dei contratti di licenza anche quando usiamo i nostri dispositivi, come le nostre lavatrici smart o i nostri campanelli smart o le nostre smart TV. Lasciate che vi confidi un segreto: quando sentite che la macchina è “smart”, intelligente, quello che vuol dire veramente è che è sfruttabile. “Intelligente” significa “sfruttabile”. “Smart TV” vuol dire “TV sfruttabile”; “smartphone” vuol dire “telefonino sfruttabile”, e così via. Questo è quello che vuol dire.

And we have to accept the license agreements today even when we use our devices, like our smart washing machines or smart doorbells or our smart TVs. Let me tell you a secret: when you hear that the machine is “smart”, what it actually means is that it’s exploitable. “Smart” means “exploitable”. “Smart TV” means an “exploitable TV”; “smartphone” means an “exploitable phone”, and so on. That’s what it means.

E questi dispositivi, quando andate a leggere i loro contratti di licenza, hanno cose sorprendenti. Per esempio, la Smart TV della Samsung vi spiega che questa funzione di riconoscimento vocale nella vostra TV registrerà quello che dite nelle vicinanze del televisore, quindi per favore tenete presente che se le vostre parole includono informazioni personali o sensibili, queste informazioni verranno registrate dal vostro televisore – nel vostro soggiorno. O se state giocando ad un videogioco di calcio con la vostra X-Box e vi capita di imprecare quando il computer fa un punto contro di voi, vi registrerà mentre imprecate nel vostro soggiorno e vi manderà delle ammonizioni perché avete detto una parolaccia nel vostro soggiorno. È come avere degli zii viscidi dentro le nostre console di gioco e nei nostri televisori. Viviamo una vita da acquario.

And these devices, when you go and read their license agreements, have surprising things. So for example, the Samsung Smart TV explains to you that this voice recognition feature in your TV will record what you speak around the TV, so please be aware that if your spoken words include personal or sensitive information it will be recorded by your television – in your living room. Or if you're playing a game of football with your X-Box and you happen to swear when the computer scores against you, it will actually record you swearing in your living room and will give you warnings because you swear in your living room. This is sort of like having the creepy uncles in our gaming consoles and inside our television sets. We are living an aquarium life.

Oppure un'altra cosa grandiosa che è successa col nuovo iPhone, che ora ha questa app che tiene traccia della vostra salute. Un utente si è accorto che l’app stava monitorando i suoi passi, così ha chiesto online una cosa del tipo “Okay, sta contando i miei passi, non ho mai abilitato questa cosa, come faccio a impedire al mio telefono di contare i miei passi?” E la risposta è stata che in realtà ha contato i tuoi passi sin dall'iPhone 4S – semplicemente prima non te lo faceva vedere. E ovviamente se non era un problema per te prima, come mai è un problema adesso? E non c'è modo di disabilitare questa funzione.

Or a great thing that happened with the new iPhone, which now has this health app which tracks your health. And one user noticed that it was tracking his steps, so he asked a question online, like, “Okay it's counting my steps, I actually never enabled this, how do I stop my phone from counting my steps?” And the answer was that actually, it's been counting your steps already from iPhone 4s – it just never showed it to you before. And obviously if it hasn't been a problem for you before, how come it's a problem now? And there's no way to disable it.

E c'è gente che ti dirà che non c'è niente da fare contro queste cose. Non c'è niente che si possa fare, quindi non dovresti neanche provare a fare qualcosa. Io non ci credo. Io credo che quando vediamo che le cose non vanno bene, dovremmo fermarci; e anche se pensiamo che questo ci metterà nei guai, dovremmo agire.

And there are people who will tell you that there's nothing you could do about these things. There's nothing that could be done, so you shouldn't even try to do anything at all. And I don't believe in that. I believe that when we see things going wrong, we should stop; and even though we might think that this will get us into trouble, we should act.

Spero che abbiamo la forza e il coraggio di agire. Spero di avere io la forza e il coraggio di agire. Spero che abbiate la forza e il coraggio di agire quando le cose vanno male. Spero che abbiate la forza e il coraggio di pensare “Questo mi metterà nei guai,” ma che quando ce n'è bisogno siate voi quelli che fermano l’orchestra e prendono in mano il microfono. Grazie mille.

I hope we have the strength and guts to act. I hope I have the strength and guts to act. I hope you have the strength and the guts to act when things go wrong. I hope you have the strength and guts to think “This will get me into trouble,” but when needed I hope you are the one who will stop the band and grab the microphone. Thank you very much. |