Venerdì scorso (21 ottobre) gran parte di Internet è diventata inaccessibile: sono andati in tilt siti popolarissimi come Twitter, Netflix, Reddit, CNN e molti altri. Non per un guasto, ma per un attacco, effettuato con una tecnica molto particolare: gli aggressori hanno preso il controllo di un elevatissimo numero di telecamere e videoregistratori digitali connessi a Internet e li hanno indotti a inondare di traffico di dati un fornitore di servizi, Dyn, dai quali dipendono molti dei grandi nomi della Rete. Saturando Dyn, questa rete di dispositivi (botnet) ha mandato in crisi i sistemi di risoluzione dei nomi dei siti (DNS, domain name system) che traducono il nome di un sito nelle sue coordinate su Internet (indirizzo IP) e consentono quindi agli utenti di raggiungere un sito digitandone il nome.

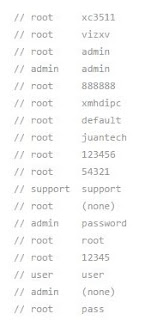

Venerdì scorso (21 ottobre) gran parte di Internet è diventata inaccessibile: sono andati in tilt siti popolarissimi come Twitter, Netflix, Reddit, CNN e molti altri. Non per un guasto, ma per un attacco, effettuato con una tecnica molto particolare: gli aggressori hanno preso il controllo di un elevatissimo numero di telecamere e videoregistratori digitali connessi a Internet e li hanno indotti a inondare di traffico di dati un fornitore di servizi, Dyn, dai quali dipendono molti dei grandi nomi della Rete. Saturando Dyn, questa rete di dispositivi (botnet) ha mandato in crisi i sistemi di risoluzione dei nomi dei siti (DNS, domain name system) che traducono il nome di un sito nelle sue coordinate su Internet (indirizzo IP) e consentono quindi agli utenti di raggiungere un sito digitandone il nome.Le stime aggiornate, a una settimana dall’attacco, parlano di circa centomila dispositivi comandati a distanza tramite un malware denominato Mirai, che si diffonde da solo sfruttando la pessima sicurezza dei dispositivi connessi a Internet, in particolare contenenti componenti fabbricati dalla marca cinese XiongMai Technologies ma anche stampanti della Panasonic e router di SNC e ZTE, che hanno password di amministrazione banali, fisse e non modificabili ma soprattutto note a chiunque, come admin, 123456 o password. Il malware, in sintesi, entrava in questi dispositivi dalla porta principale tentando un breve elenco di password standard fino a trovare quella giusta e poi iniziava a trasmettere dati in quantità verso Dyn e altri bersagli, saturandoli.

Il fatto che le password non erano modificabili significa che l’attacco non è colpa degli utenti che comprano dispositivi insicuri e li collegano a Internet, ma dei fabbricanti di questi dispositivi, che non rispettano le norme più elementari della sicurezza informatica. XiongMai ha dovuto richiamare alcuni dei propri prodotti venduti negli Stati Uniti, ma è difficile che un richiamo possa togliere da Internet tutti i dispositivi vulnerabili. In altre parole, aspettiamoci altri attacchi come questo.

Sapere chi ha lanciato l’attacco è molto difficile, perché il codice di Mirai è stato reso pubblico (da qualcuno che dice di esserne l’autore) alla fine di settembre e quindi può averlo usato chiunque; inoltre localizzare i centri di controllo della botnet è arduo. Sta ora ai fornitori di accesso a Internet filtrare il traffico in modo da bloccare quello proveniente da questi dispositivi, ma ci vorranno anni prima che questa vulnerabilità perfettamente evitabile venga chiusa. Nel frattempo, se avete telecamere o videoregistratori connessi a Internet, cercate di scoprire se sono fra quelle difettose e infettabili (ci sono servizi come questo di MalwareInt che le indicano su una mappa) e se sono accessibili dall’esterno (con strumenti come questo). Meglio ancora, scollegatele se non sono strettamente indispensabili.

Fonti: Krebs on Security, The Register, Incapsula, Dyn, Ars Technica.