Nei giorni scorsi un gruppo di aggressori informatici filorussi che si fa chiamare NoName ha attirato su di sé parecchia attenzione mediatica rivendicando pubblicamente attacchi contro numerosi siti istituzionali e aziendali svizzeri, come RUAG, la rete di trasporto che copre il cantone di Zurigo e le aree adiacenti, Svizzera Turismo, SwissID (RSI), il sito della Città di Bellinzona, i siti del Canton Basilea Città, della città di Zurigo, di San Gallo (RSI; La Regione), dell’aeroporto di Ginevra (Swissinfo) e anche il sito del Parlamento svizzero, Parlament.ch (Swissinfo).

Così mi sono iscritto al loro canale su Telegram e ho monitorato un po’ le loro attività. Il quadro tecnico che ne risulta è piuttosto dilettantesco, con alcuni scivoloni che permettono di capire meglio il modo di operare di questo gruppo.

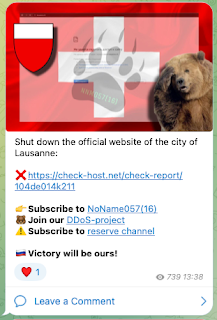

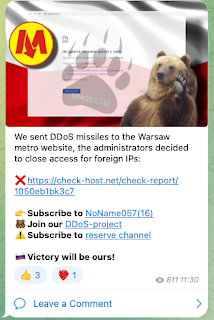

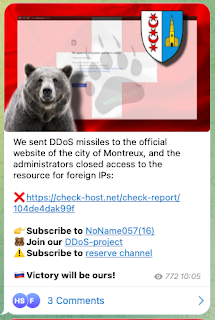

Prima di tutto, chiarisco che non c’è nulla di speciale nel mio monitoraggio: il canale Telegram di NoName è pubblico e quindi facilmente consultabile da chiunque, sia in russo sia in inglese. Anche la tecnica di attacco usata da NoName non è particolarmente sofisticata: è un classico distributed denial of service o DDOS, cioè una interdizione di un sito effettuata sommergendolo di centinaia di migliaia di richieste di accesso fasulle, provenienti da computer o altri dispositivi gestiti o coordinati dagli aggressori.

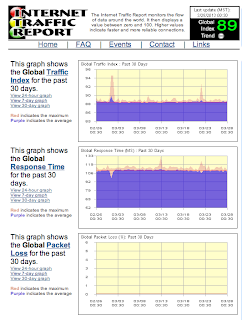

Questo tipo di attacco non comporta nessuna violazione dell’integrità del sito. Semplicemente, il sito diventa temporaneamente irraggiungibile per gli utenti legittimi, e questo può causare disagi se si tratta di un sito di commercio o di servizio al pubblico, ma a parte questo il sito resta integro e inviolato.

Per fare un paragone, immaginate mille persone che si accalcano davanti alla porta d’ingresso di una banca e impediscono ai clienti di entrare e fare operazioni agli sportelli: la banca in sé rimane sicura e non viene danneggiato o rubato nulla. Una volta che la folla si è stufata di accalcarsi e se ne va, tutto torna come prima.

Questo non vuol dire che attacchi di questo tipo siano innocui o trascurabili: un’interruzione di un servizio comporta costi e problemi concreti. Nel 2010, per esempio, il sito di Postfinance fu bloccato da un attacco DDOS lanciato per protestare contro la chiusura delle donazioni al sito Wikileaks e del conto di Julian Assange in Svizzera (CdT), rendendo difficili se non impossibili le transazioni con i numerosi servizi online di Postfinance. Nel 2013 un altro DDOS importante colpì la Svizzera, cercando di sfruttarne l’infrastruttura Internet per amplificare un’interdizione rivolta però a siti statunitensi [ma Switch.ch respinse rapidamente il tentativo]

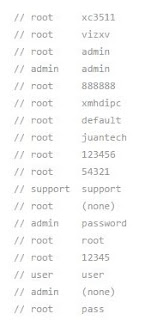

Questi attacchi, fra l’altro, non coinvolgono soltanto computer, che spesso appartengono a utenti ignari che si sono fatti infettare da un malware che visita a ripetizione il sito-bersaglio; già da qualche anno vengono sfruttati anche altri tipi di dispositivi connessi, comprese persino le telecamere di sorveglianza, perché sono più facili da infettare e spesso meno protette rispetto ai computer. È quindi importante evitare di diventare aiutanti involontari di queste aggressioni, come può capitare a chi lascia le password predefinite nei propri dispositivi e non li aggiorna.

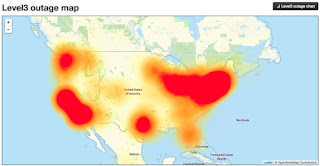

Chiarito tutto questo, veniamo a NoName: il canale Telegram di questo gruppo annuncia trionfalmente di aver “ucciso” vari siti svizzeri (usando proprio la parola inglese killed), ma si tratta solo di attacchi DDOS. Passato l’attacco, il sito resta intatto e torna accessibile come prima. E la rassegna eterogenea dei siti presi di mira suggerisce un approccio molto a casaccio di NoName: la loro idea di trionfo è, per esempio, interdire momentaneamente il sito della società di navigazione del lago di Lucerna o il sito del centro per la sicurezza stradale di Obvaldo e Nidvaldo, per poi passare ad altri siti in Danimarca, Svezia, Polonia, Belgio, Regno Unito, Grecia e Canada, con una predilezione solo momentanea per i siti svizzeri. Sono tutti attacchi di breve durata e non sostenibili: dopo qualche ora NoName passa ai bersagli successivi, liberando l’accesso a quelli attaccati prima.

Dai loro annunci, inoltre, emerge un indicatore tecnico piuttosto utile: in varie occasioni NoName nota che i siti si sono difesi bloccando l’accesso da parte di dispositivi che hanno un indirizzo IP estero.

Questo sembra indicare che NoName non abbia sotto il proprio controllo un numero significativo di dispositivi in nessuno dei paesi presi di mira, e che quindi gli amministratori dei siti possano difendersi abbastanza facilmente bloccando appunto le richieste di consultazione che arrivano dall’estero e specificamente dalla Russia. Ci sono ovviamente anche strategie di difesa più sofisticate, ma il fatto che NoName sia seriamente ostacolata da una misura così semplice la dice lunga sulla scarsità delle sue risorse.

Anche il numero di annunci di siti attaccati ogni giorno, ossia normalmente non più di una decina, permette di valutare le effettive capacità di NoName:

- 10 giugno: 8

- 11 giugno: 9

- 12 giugno: 7

- 13 giugno: 12

- 14 giugno: 9

- 15 giugno: 9

- 16 giugno: 8

- 17 giugno: 10

- 18 giugno: 10

- 19 giugno: 7

- 20 giugno: 8

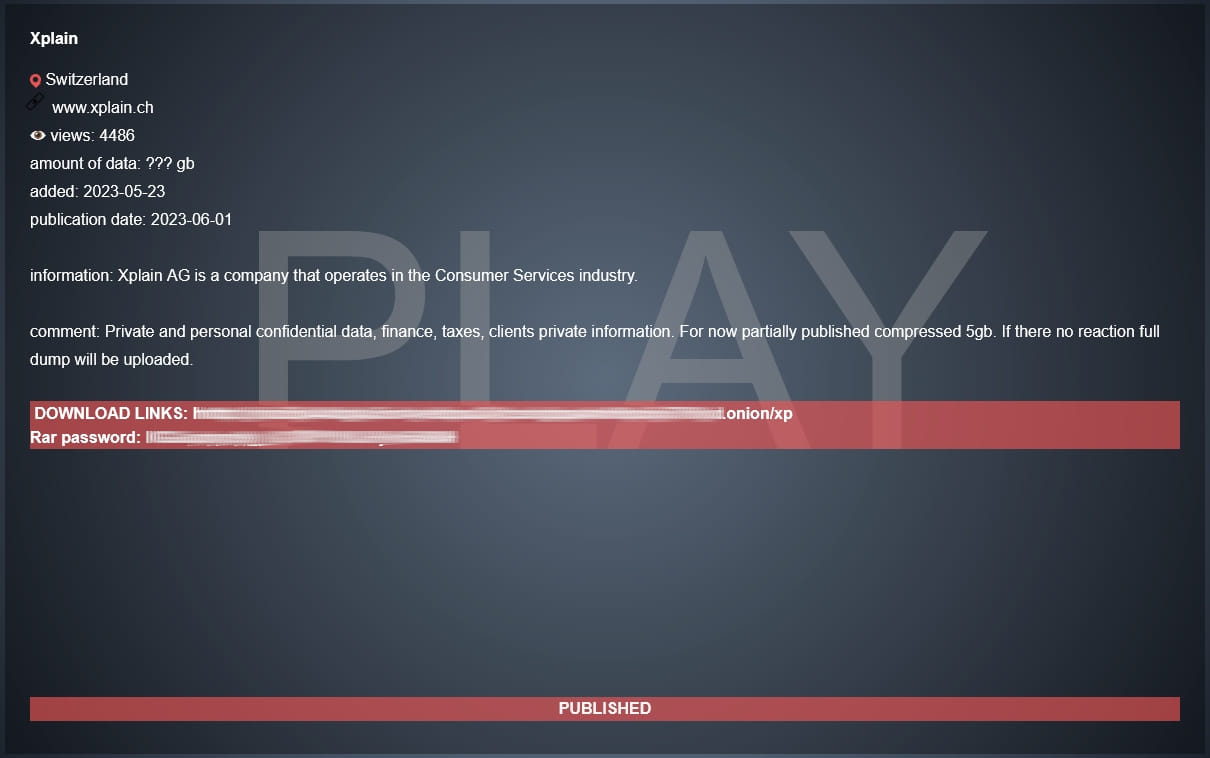

Si tratta insomma di attacchi che fanno notizia, perché toccano obiettivi ben visibili al grande pubblico, ma la loro sostanza tecnica è davvero modesta e banale in confronto a quella degli attacchi effettuati da bande criminali specializzate. La speranza è che l’attenzione attirata sul problema della sicurezza informatica da queste scorribande superficiali serva a incoraggiare tutti gli utenti ad agire concretamente.

Questa non è una cyberguerra combattuta su qualche fronte immaginario e lontano, da geni dell’informatica: è un conflitto digitale che sfrutta i nostri dispositivi elettronici a casa e in ufficio, e quindi ciascuno di noi può avere un ruolo attivo nella difesa. A volte possono bastare piccole cose, come un cambio di password per la telecamera di sorveglianza o l’aggiornamento puntuale del software, per evitare di diventare complici involontari.