Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2018/02/02

In calo il ransomware, aumenta il cryptomining

Esistono le mode anche nel crimine informatico: negli anni scorsi i creatori di malware si sono concentrati sulla produzione e disseminazione di ransomware, che bloccava l’accesso ai dati dei computer delle vittime e chiedeva a queste vittime di pagare un riscatto per togliere questo blocco.

Questa strategia purtroppo ha funzionato molto bene, visto che molti privati e moltissime aziende grandi e piccole non avevano copie di sicurezza dei propri dati, non avevano difese informatiche adeguate e non avevano investito nella formazione del personale per prepararlo a riconoscere i tentativi di attacco ransomware. Ma a furia di prendere batoste, gli utenti hanno iniziato a reagire e il ransomware sta iniziando a scemare.

Ma non è tutto merito degli utenti: come nota Tripwire, i criminali hanno capito che obbligare le vittime a fare pagamenti di riscatti in bitcoin o altre criptovalute era scomodo e poco efficace (molti decidevano di non pagare oppure non sapevano come fare), e così è arrivato un nuovo tipo di malware: il cryptomining. In pratica, i computer delle vittime vengono infettati silenziosamente per usarli per generare criptovalute che vengono recapitate automaticamente agli aggressori, senza alcun intervento delle vittime, che neanche si accorgono di essere infettate e che i loro computer stanno lavorando per i criminali.

Tripwire segnala, a questo proposito, una rete di circa 520.000 computer Windows infetti, denominata Smomirnu, che da maggio dell’anno scorso usa questi computer per effettuare i calcoli matematici necessari per produrre criptovalute (specificamente Monero). Si stima che questo attacco silenzioso abbia generato alcuni milioni di dollari per i criminali che l’hanno lanciato. E non è l’unico del suo genere, nota Talos Intelligence.

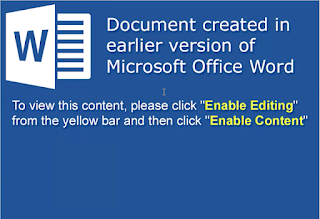

Difendersi richiede le stesse attenzioni già usate per il ransomware: il malware di cryptomining si annida in documenti Word apparentemente innocui inviati come allegati via mail (curricula, fatture e simili) e colpisce i computer non aggiornati.

La sua principale differenza rispetto al ransomware è che un attacco di cryptomining non blocca il lavoro in modo evidente, ma si limita a rallentare i computer della vittima e ad aumentare i loro consumi di energia, causando aumenti delle bollette elettriche. Se notate che il vostro computer è diventato lento e che la sua ventola gira molto più del solito, potrebbe essere colpa di un attacco di cryptomining. In pratica, voi pagate per generare soldi per i criminali.

Questa strategia purtroppo ha funzionato molto bene, visto che molti privati e moltissime aziende grandi e piccole non avevano copie di sicurezza dei propri dati, non avevano difese informatiche adeguate e non avevano investito nella formazione del personale per prepararlo a riconoscere i tentativi di attacco ransomware. Ma a furia di prendere batoste, gli utenti hanno iniziato a reagire e il ransomware sta iniziando a scemare.

Ma non è tutto merito degli utenti: come nota Tripwire, i criminali hanno capito che obbligare le vittime a fare pagamenti di riscatti in bitcoin o altre criptovalute era scomodo e poco efficace (molti decidevano di non pagare oppure non sapevano come fare), e così è arrivato un nuovo tipo di malware: il cryptomining. In pratica, i computer delle vittime vengono infettati silenziosamente per usarli per generare criptovalute che vengono recapitate automaticamente agli aggressori, senza alcun intervento delle vittime, che neanche si accorgono di essere infettate e che i loro computer stanno lavorando per i criminali.

Tripwire segnala, a questo proposito, una rete di circa 520.000 computer Windows infetti, denominata Smomirnu, che da maggio dell’anno scorso usa questi computer per effettuare i calcoli matematici necessari per produrre criptovalute (specificamente Monero). Si stima che questo attacco silenzioso abbia generato alcuni milioni di dollari per i criminali che l’hanno lanciato. E non è l’unico del suo genere, nota Talos Intelligence.

Difendersi richiede le stesse attenzioni già usate per il ransomware: il malware di cryptomining si annida in documenti Word apparentemente innocui inviati come allegati via mail (curricula, fatture e simili) e colpisce i computer non aggiornati.

La sua principale differenza rispetto al ransomware è che un attacco di cryptomining non blocca il lavoro in modo evidente, ma si limita a rallentare i computer della vittima e ad aumentare i loro consumi di energia, causando aumenti delle bollette elettriche. Se notate che il vostro computer è diventato lento e che la sua ventola gira molto più del solito, potrebbe essere colpa di un attacco di cryptomining. In pratica, voi pagate per generare soldi per i criminali.

Iscriviti a:

Commenti sul post (Atom)

Nessun commento:

Posta un commento