L’ingresso al Festival è libero e gratuito; per alcune attività è necessaria la prenotazione e i biglietti si ricevono via mail.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2022/09/11

Oggi al Festival dell’Ingegneria del Politecnico di Milano parlo di fake news

2022/09/09

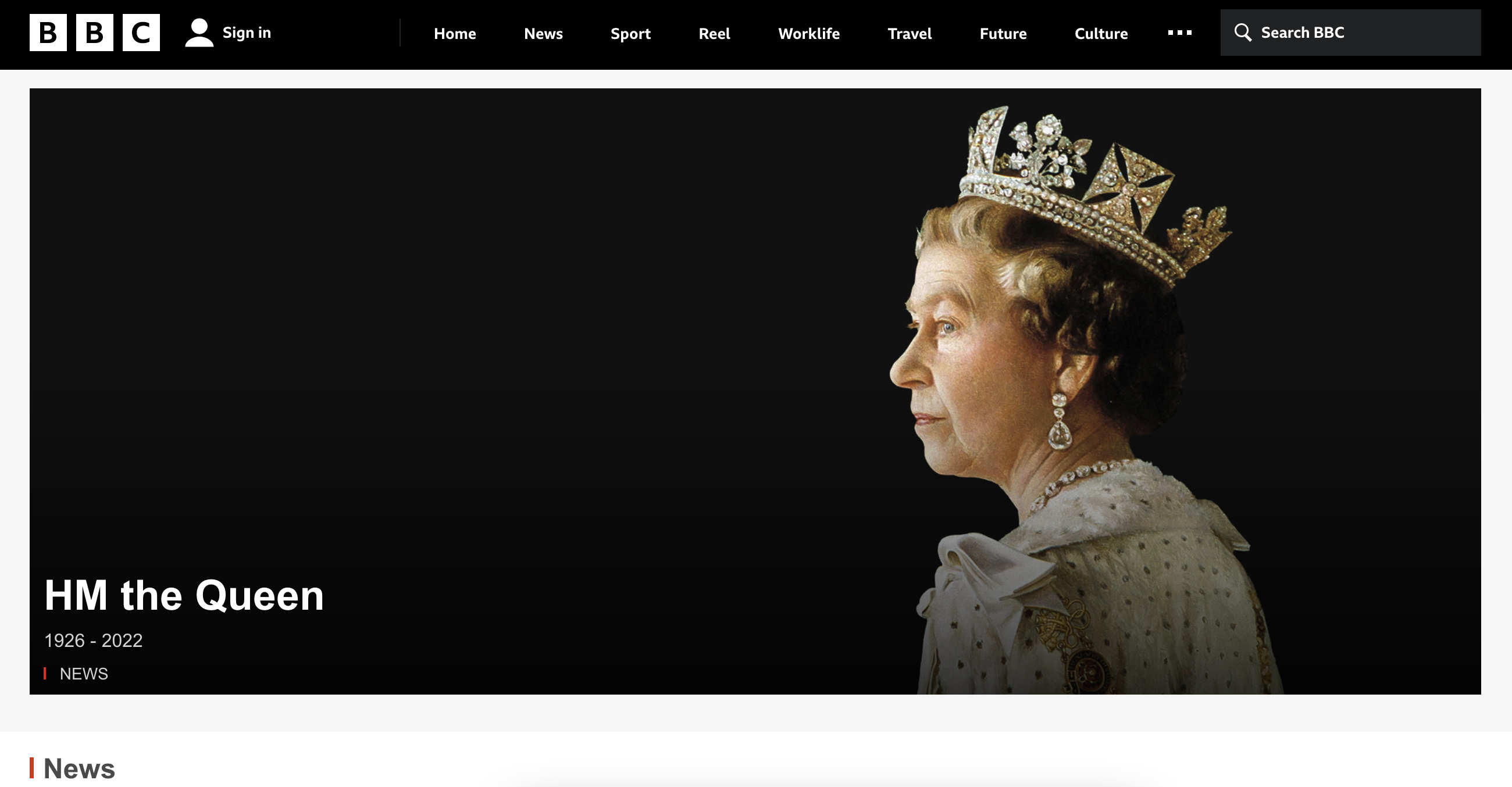

Elisabetta II, 1926-2022

Questa è la grafica, magnificamente sobria, del sito della BBC ieri, nel giorno dell’annuncio della morte della regina Elisabetta II, che ha regnato per settant’anni.

La maggior parte dei suoi sudditi, e delle persone oggi viventi in qualunque paese del mondo, non ha nessun ricordo di un monarca britannico diversi da lei. Per il Regno Unito (sempre meno unito) è un momento atteso ma non per questo meno surreale: cambiano di colpo l’inno nazionale, le diciture su tutti i passaporti e tutti i documenti legali, i nomi dei tribunali e dei legali (il Queen’s Counsel diventa King’s Counsel), le buche delle lettere, le etichette dei prodotti, gli stemmi sui francobolli e sulle divise della polizia e mille altre sfaccettature della vita quotidiana.

Here is the moment Huw Edwards on BBC One announced the death of HM The Queen. pic.twitter.com/ar08Ox27Cr

— Scott Bryan (@scottygb) September 8, 2022

Come molti di voi sanno, sono cittadino britannico, nato a York, per cui la notizia mi tocca da vicino. Non sono mai stato un fan della famiglia reale e personalmente trovo che una monarchia sia una delle tante istituzioni insostenibilmente sfarzose e prive di senso nell’era moderna. Ma non posso che ammirare il garbo, la tenacia, la serietà e il pizzico di controllato umorismo con cui Elizabeth Alexandra Mary Windsor ha vissuto sotto i riflettori svolgendo per sette decenni un lavoro difficile che non si era neanche scelta.

Podcast RSI - Dati personali a spasso nel cloud, ladro maldestro di profili Instagram

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico (link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano i testi e i link alle fonti di questa puntata, sono qui sotto.

---

2022/09/08

Dati a spasso nel cloud: un’azienda italiana ha lasciato accessibili le scansioni dei documenti dei clienti

Questo articolo è disponibile anche in versione podcast audio. Ultimo aggiornamento: 2022/09/09 13:00.

Il cloud è bello. Permette di accedere ai propri dati da qualunque dispositivo in qualunque momento, consente la condivisione e la collaborazione, riduce i costi aziendali. Ma quando è fatto male e configurato peggio, apre la strada a disastri di sicurezza e i dati personali diventano accessibili e rubabili da chiunque. Oggi vi racconto uno di questi disastri.

Mi è arrivata la segnalazione confidenziale, tramite un’app di messaggistica sicura, di un’azienda italiana che ha un bucket Amazon completamente aperto e world-readable che causa un data leak gravissimo.

Traduzione: le scansioni dei documenti d’identità dei clienti di quell’azienda sono leggibili e scaricabili da chiunque usando un semplice programma di navigazione, senza dover digitare password o altro, in violazione di tutti i princìpi e le leggi sulla protezione dei dati personali. Nomi, cognomi, fotografie, tessere sanitarie, moduli con indirizzi di casa e date di nascita, insomma tutto quello che serve per un furto di identità di massa o per una serie di truffe online, è aperto e a disposizione di qualunque saccheggiatore.

Partiamo dalle basi. Un bucket è un contenitore di dati del servizio cloud di Amazon. Molti utenti comuni non lo sanno, ma Amazon, oltre a essere un immenso negozio online, è anche un grandissimo fornitore di servizi cloud. In pratica, numerosissime aziende di tutto il mondo affittano spazio sui server di Amazon e vi depositano i propri dati. Invece di costruirsi un cloud interno, con tutti i costi e le complicazioni del caso, creano un cloud sui computer di Amazon.

Il problema è che se questo cloud non viene impostato correttamente, i dati sono accessibili a chiunque, ossia sono leggibili da tutto il mondo: world-readable, appunto. Basta digitare in un qualsiasi browser il nome del bucket dell’azienda, che è facilmente reperibile o intuibile, seguito da .s3.amazonaws.com, e si ottiene un elenco di tutti i file presenti nel bucket.

A quel punto diventa banale creare un programma o script che legga questo elenco e si scarichi tutti i file del bucket della malcapitata azienda, creando una fuga di dati, ossia un data leak, di proporzioni epiche.

E in effetti il caso che mi è stato segnalato è particolarmente imbarazzante e grave. Ho verificato personalmente che i dati dei clienti dell’azienda, circa un migliaio di file, sono perfettamente accessibili. Non faccio il nome dell’azienda per ovvie ragioni di sicurezza e mi limito a dire che si tratta di un nome piuttosto noto nel settore della fornitura di energia elettrica e di gas in Italia.

Vedo per esempio la carta d’identità di Francesca, che abita a Casalecchio di Reno, e anche la sua patente e la sua tessera sanitaria. Vedo i documenti di Aurora, nata a Bologna nel 1997, e quelli parecchio sgualciti di Roberto, nato a Prato nel 1975. Di queste persone vedo date di nascita, indirizzi di casa, fotografie a colori. E ce ne sono tante, tante altre, inconsapevoli del fatto che i loro dati personali sono a spasso sul Web. Se vi siete mai chiesti come fanno i criminali ad aprire conti correnti o abbonamenti telefonici o altri servizi senza usare i propri dati personali e farsi tracciare, ora avete la risposta.

---

Ora che l’emorragia di dati è accertata, resta il problema di cosa fare. È impraticabile contattare i singoli utenti per avvisarli che le scansioni dei loro documenti sono accessibili via Internet e che quindi devono fare attenzione a eventuali attivazioni fraudolente di servizi a loro nome ed eventualmente denunciare l’azienda in questione per violazione delle norme sulla riservatezza dei dati. Gli utenti da contattare sarebbero troppi, e comunque molti di loro sarebbero diffidenti verso chiunque li contattasse con un avviso del genere.

Le vittime dell’errore informatico resteranno quindi, purtroppo, all’oscuro di tutto. Si potrebbe allora contattare l’azienda in questione e avvisarla. Ma chi mi ha segnalato il problema dice di averlo già fatto, senza ottenere risultato. L’ho fatto anch’io, trovando con fatica nel sito dell’azienda l’indirizzo di mail del responsabile per la protezione dei dati, e gli ho scritto avvisandolo che avrei raccontato pubblicamente la vicenda. Al momento in cui registro questo podcast non ho ancora avuto risposta. Ma un primo risultato sembra che ci sia: poco dopo l’invio della mia mail, i dati non risultano più accessibili. Forse la segnalazione ha avuto effetto.

Purtroppo capita spesso che le aziende facciano invece finta di niente e continuino a lasciare in bella vista i dati dei loro clienti nonostante siano state ampiamente avvisate. In casi come questi si finisce per fare una segnalazione al Garante per la privacy [in Svizzera si fa all’Incaricato Federale per la Protezione dei Dati], che prende poi i provvedimenti del caso, che possono includere sanzioni molto elevate.

Queste sanzioni per chi commette errori grossolani dovrebbero in teoria fare da deterrente e indurre le aziende a lavorare con più attenzione, ma non sempre è così. In ogni caso, le sanzioni non risolvono il problema che le informazioni personali degli utenti sono ormai disseminate su Internet e non c’è modo di riprenderle. E ovviamente dati come la data di nascita o il nome e cognome non sono modificabili in caso di furto come si fa con le password.

L’unica, magra consolazione è che almeno alcuni dei documenti hanno una data di scadenza, per cui fra qualche anno le loro scansioni non saranno utilizzabili. Nel frattempo, a noi utenti, ai quali viene chiesto continuamente di mandare scansioni di documenti per fare acquisti e attivazioni online di ogni genere, non resta che alzare la guardia, rifiutando se possibile queste scansioni e facendo attenzione a eventuali avvisi di attivazione di servizi o di acquisti sospetti.

---

Addendum post-podcast 1: Molti commentatori mi hanno giustamente chiesto come mai non ho segnalato alle autorità, per esempio alla Polizia Postale, questa violazione delle norme sulla protezione dei dati, dato che si tratta quasi sicuramente di un reato di cui ho notizia. La risposta è che ho scelto la strada che prometteva di tutelare più rapidamente le vittime di questa situazione, ossia i titolari dei documenti pubblicati online.

Se avessi fatto la segnalazione alla Postale o al Garante Privacy italiano, ci sarebbe stata l’incognita dei suoi tempi di intervento, oltre al tempo che avrei dovuto spendere per spiegare in dettaglio l’accaduto e per rispondere all’inevitabile domanda “Ma lei come ha fatto a scoprirlo?” che mi avrebbe portato a dover spiegare tutta la questione delle fonti confidenziali e della loro tutela giornalistica. Mandando una mail direttamente all’azienda, invece, c’era la speranza che ci sarebbe stato un intervento immediato, e stavolta è andata così. Se non ci fosse stato l’intervento, a quel punto avrei seguito la strada ben più lenta e tortuosa della segnalazione alle autorità competenti.

In questo caso è bastata una normale mail (neanche una PEC) molto concisa al DPO (data protection officer o responsabile per la protezione dei dati) dell'azienda. Questa:

Buongiorno, sono un giornalista informatico. Vi segnalo che un vostro

bucket Amazon è completamente aperto e accessibile a chiunque,

consentendo di accedere a scansioni di documenti personali.

Link di esempio:

https://[omissis].amazonaws.com/filled/[omissis].JPG

Sto preparando un articolo sulla vicenda, nel quale non citerò

esplicitamente il nome della vostra azienda per tutelare i vostri clienti.

Naturalmente è opportuno che provvediate a chiudere questa vulnerabilità.

Vi chiedo, se possibile, un commento pubblicabile sulla questione.

L'articolo sarà pubblicato tra circa due ore su Disinformatico.info.

Cordiali saluti

Paolo Attivissimo

Sono passate ormai quasi 24 ore da quando ho inviato la mail, ma non ho ancora ricevuto nessuna comunicazione da parte del DPO, nemmeno un semplice “grazie”. Presumo che non arriverà mai.

---

Addendum post-podcast 2: Dai commenti arriva un suggerimento protettivo interessante: quando si fa una scansione/fotocopia di un documento di identità, apporre sopra l’immagine una dicitura del tipo “Scansione ad uso esclusivo di [NomeAzienda]”. In caso di fuga di dati, questo permette di tracciarne la fonte; in caso di uso fraudolento di una scansione o fotocopia, mette in allarme l’azienda alla quale viene inviata indebitamente.

Un ladro cerca di rubarmi l’account Instagram. Risate e tecniche di autodifesa

Questo articolo è disponibile anche in versione podcast audio.

Non tutti i criminali informatici sono dei geni del male. Pochi giorni fa un aspirante truffatore ha tentato di prendersela con me e rubare il mio account Instagram. Non è andata come sperava, e la sua disavventura mi offre l’occasione di ripassare un paio di trucchi di sicurezza e di trappole di Instagram che è meglio conoscere per difendersi. Ma c’è anche parecchio da ridere.

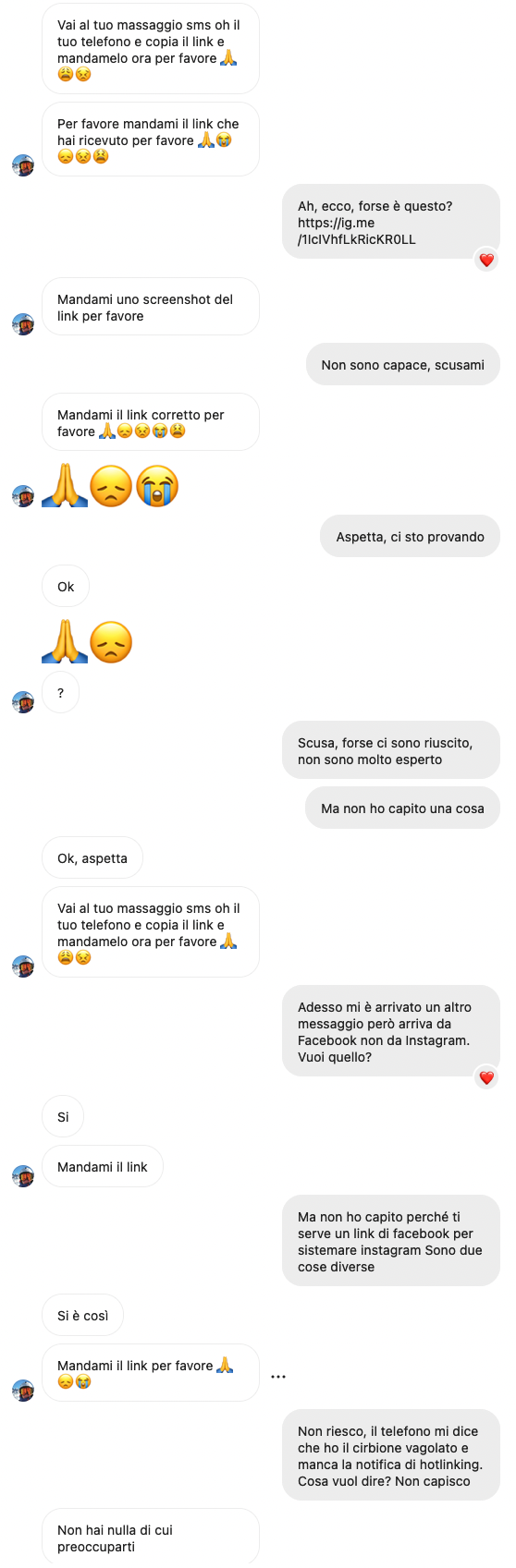

Tutto comincia con una trappola classica. Un mio conoscente su Instagram mi manda un messaggio privato usando un italiano improbabile: “voglio disturbarti affatto, ma ho bisogno del aiuto per qualcosa, per favore”, condito con vari emoji di supplica. Gli chiedo come lo posso aiutare.

Lui risponde così: “Sto cercando di iscrivermi con il mio Instagram il mio nuovo telefono e Instagram non mi permette che mi hanno mostrato 2 amici che posso contattare per aiutarmi a ricevere un link. Per favore, se ricevi il link mandamelo così posso effettuare il login”.

Nei suoi messaggi successivi mi spiega insistentemente che dovrei ricevere tramite SMS un link, che dovrei poi mandargli subito. In effetti mi arriva sul telefonino un SMS che indica come mittente Facebook, dice “Tocca per accedere al tuo account Instagram” e prosegue con un link del tipo https://ig.me/ seguito da tante lettere e tanti numeri. Attenzione: è questa la trappola da evitare. Questo link non va dato assolutamente a nessuno, perché è un link temporaneo che permette a chi ce l’ha di prendere il controllo dell’account senza dover immettere password.

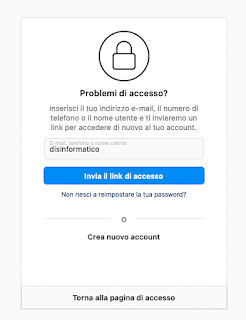

In pratica, un ladro di account ha preso il controllo dell’account Instagram del mio conoscente e mi sta contattando, fingendo di essere lui. Vuole rubare anche il mio account, e quindi è andato su Instagram, ha immesso il mio nome utente nella schermata di login e ha cliccato su “Hai dimenticato la password?”, e così Instagram lo ha portato alla schermata di reset della password.

Questa schermata è pensata per consentire a un utente di rientrare nel proprio account anche se non si ricorda la password: cliccando sul pulsante Invia il link di accesso, l’utente riceve sul proprio smartphone un SMS che contiene un link temporaneo di accesso diretto. Ma se l’utente manda quel link a qualcun altro, sarà quel qualcun altro a prendere il controllo del suo account Instagram.

Purtroppo Instagram commette il grave errore di non includere in questo SMS un avvertimento che dica chiaramente che il link non va mandato a nessuno. Le vittime di questa truffa ricevono l’SMS e la richiesta di quello che credono sia un loro amico che ha bisogno di aiuto e quindi mandano questo SMS all’impostore. E così si fanno rubare l’account Instagram.

Quindi mi raccomando: se ricevete un SMS contenente un link che invita a toccarlo per accedere al vostro account Instagram, non condividetelo con nessuno.

È chiaro, insomma, che sto interagendo con un ladro, e in particolare con un ladro particolarmente sprovveduto, perché nella mia bio su Instagram c’è chiaramente indicato che mi occupo di sicurezza informatica e quindi non sono un bersaglio facile.

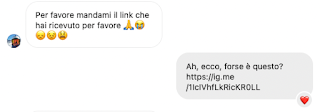

A questo punto posso permettermi di giocare un po’ con l’aspirante ladro. Faccio finta di cadere nella trappola e gli mando un link leggermente alterato: al posto delle lettere e dei numeri che mi sono arrivati nell’SMS gli scrivo 1IcIVhfLkRicKR0LL. Qualunque ladro anche solo vagamente attento dovrebbe notare che le ultime lettere di questo link compongono la parola rickroll, che è il nome di una burla classica di Internet descritta in una puntata precedente di questo podcast. Non solo il ladro non se ne accorge, ma mi ringrazia anche con un cuoricino.

Passano alcuni minuti, durante i quali il truffatore evidentemente digita pazientemente il link falso e si rende conto che non funziona. Così mi chiede di mandargli uno screenshot, probabilmente perché pensa che io sia un imbranato.

A questo punto decido di dargli corda e fargli perdere tempo credendo di essere a un passo dal mettere a segno il furto di account. Parte un lungo dialogo: fingo di non essere esperto, e mi invento le scuse più bislacche. Cose del tipo “Non riesco, il telefono mi dice che ho il cirbione vagolato e manca la notifica di hotlinking. Cosa vuol dire? Non capisco”. E lui, pazientemente, risponde. "Non hai nulla di cui preoccuparti. Mandami il link dopo di che andrà tutto bene”.

“Sì, ma cos'è questo cirbione vagolato?” Sono due parole prese dal lessico fantastico del fumettista Jacovitti. Il truffatore non si rende conto che lo sto prendendo in giro.

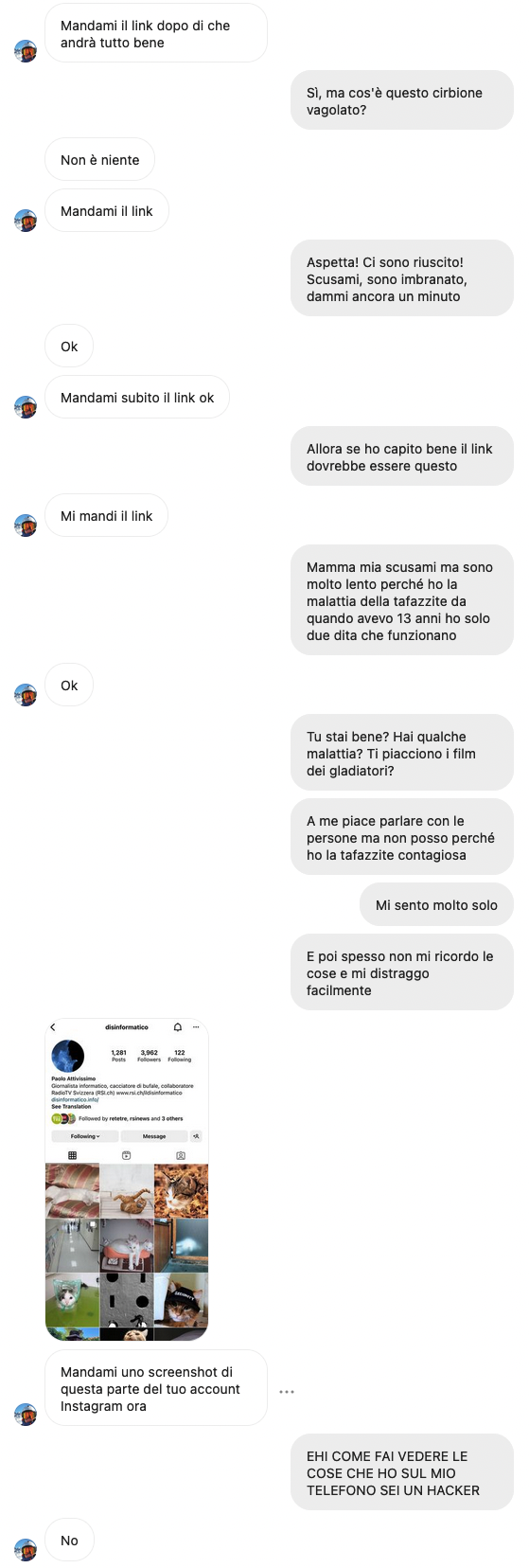

“Non è niente. Mandami il link”, risponde. Gli chiedo scusa, dicendogli “Mamma mia scusami ma sono molto lento perché ho la malattia della tafazzite da quando avevo 13 anni ho solo due dita che funzionano”. Lui, imperterrito, insiste. Gli chiedo altre cose assurde: “Tu stai bene? Hai qualche malattia? Ti piacciono i film dei gladiatori? A me piace parlare con le persone ma non posso perché ho la tafazzite contagiosa”.

Niente. Neanche la citazione di malattie inesistenti come la tafazzite contagiosa o di battute celebri del film L’aereo più pazzo del mondo gli fa accendere la lampadina. Mi manda uno screenshot del mio profilo, dicendomi “Mandami uno screenshot di questa parte del tuo account Instagram ora”. È una mia impressione o il suo tono comincia a essere esasperato?

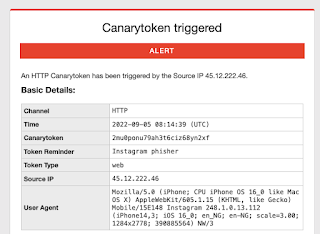

Il tempo passa e lo scambio di messaggi prosegue. Gli dico che mi sono spaventato perché temo che lui sia un hacker e questo mi ha causato problemi di incontinenza, e lui mi risponde “Oh, mi dispiace tanto. Ti aiuterò con 1.000€”, dimostrando così che è una persona in carne e ossa e non un bot o sistema automatico. Poi gli dico che faccio intervenire la mia inesistente figlia Giuditta e gli mando, finalmente, il link che continua insistemente a chiedermi. Ma il link che gli mando è un canary token, ossia un link speciale, che si può creare gratuitamente per esempio presso Canarytokens.org e che quando viene cliccato manda a chi l’ha creato delle informazioni su chi ha cliccato.

In altre parole, se il truffatore clicca sul link, riceverò le sue coordinate: il suo indirizzo IP, il tipo di telefono che sta usando, e altre informazioni interessanti. Ma il link è chiaramente riconoscibile, perché contiene il nome del sito Canarytokens, per cui non mi aspetto che ci caschi. Per confonderlo e come ulteriore presa in giro, gli dico che Giuditta, la mia figlia immaginaria che mi sta aiutando, gli ha mandato per errore il link alle sue foto intime e gli chiedo di non guardarle.

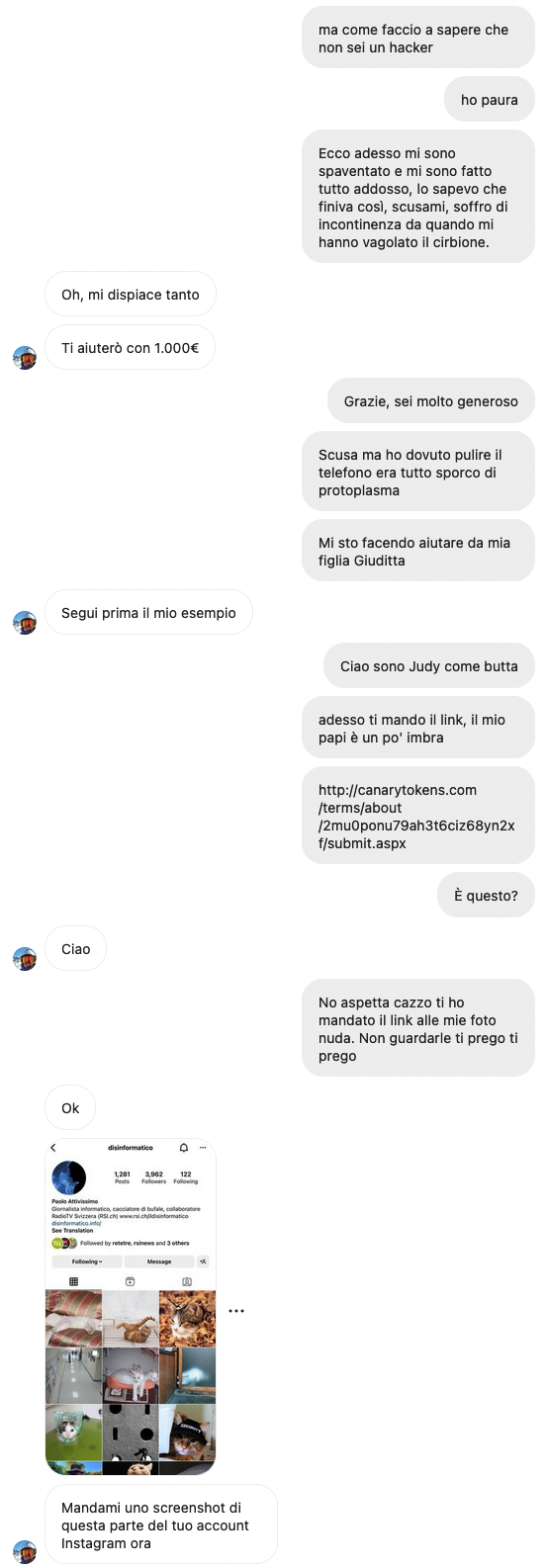

Ovviamente il truffatore non resiste alla tentazione e clicca sul link. Mi arrivano le informazioni su di lui. Risulta che usa un iPhone e che il suo indirizzo IP è svizzero, ma è quello di un servizio di VPN, per cui probabilmente l’aspirante ladro di account sta altrove [probabilmente in Nigeria, a giudicare dal parametro en_NG, che è il locale di quel paese; la dicitura “Instagram phisher” l’ho generata io come promemoria della funzione di questo token].

A questo punto l’ho già tenuto in ballo per oltre un’ora, e ho ottenuto tutto quello che mi serviva, per cui lancio la burla finale: “BUONGIORNO” gli scrivo “QUESTO È IL SERVIZIO SVIZZERO DI SICUREZZA DIGITALE. QUESTO ACCOUNT VIENE MONITORATO. SIGNOR MONI [è questo il nome dell’account rubato] LEI È PREGATO DI IDENTIFICARSI CON UNA IMMAGINE DI UN DOCUMENTO DI IDENTITÀ E DI PRESENTARSI ALLA CENTRALE DI SICUREZZA DI EGERKINGEN ENTRO 24 ORE PER UN INTERROGATORIO. FIRMATO AGENTE HUBER.”

Improvvisamente cala il silenzio. Il truffatore non si fa più vivo; non risponde ai miei messaggi successivi. Gli lascio un messaggio di congedo, nel quale gli spiego chi sono e che ho raccontato il suo tentativo di furto in diretta su Twitter per far divertire chi mi legge. Gli dico anche che so benissimo che lui è un criminale che sa bene che sta commettendo un reato e aggiungo che spero che la conversazione gli sia stata di lezione: le vittime, insomma, a volte sanno reagire.

Per me la vicenda sarebbe finita, ma a sorpresa, alcune ore più tardi, mi chiede ancora di mandargli il link. Probabilmente sta gestendo contemporaneamente vari tentativi di truffa e ha perso il filo del discorso.

Decisamente non tutti i criminali sono geni del male. Siate più svegli di loro.

Se vi interessa l’intera conversazione che qui vi ho riassunto, gli screenshot sono qui sotto. Buon divertimento e prudenza.

Fonti aggiuntive: Punto Informatico, Mobileworld.it.

2022/09/07

Con i rincari delle bollette, mi conviene ancora usare un’auto elettrica?

Ultimo aggiornamento: 2022/09/07 11:15.

L’ondata globale di rincari delle tariffe elettriche generata dalla crisi

energetica ha ovviamente spinto gli hater della mobilità elettrica ai

soliti gné gné sulla falsariga di

“e adesso che la corrente aumenta non ti conviene più tanto l’auto

elettrica, eh?”. Mi piacerebbe capire perché esistono gli hater delle auto elettriche

ma non, che so, degli asciugacapelli o delle piastre di cottura a induzione,

ma questa è un’altra storia.

Rispondo pubblicamente qui agli gné gné e ai curiosi con i dettagli del mio

caso personale (spoilerone: sì, mi conviene tanto lo stesso). Magari possono

interessare a qualcuno per fare paragoni o conoscere la realtà di un paese che

ha da poco

superato l’80%

di consumo elettrico coperto da energie rinnovabili (68% idroelettrico). Al

momento il cambio euro/franco è sostanzialmente alla pari, per cui scusatemi

se non indico le conversioni.

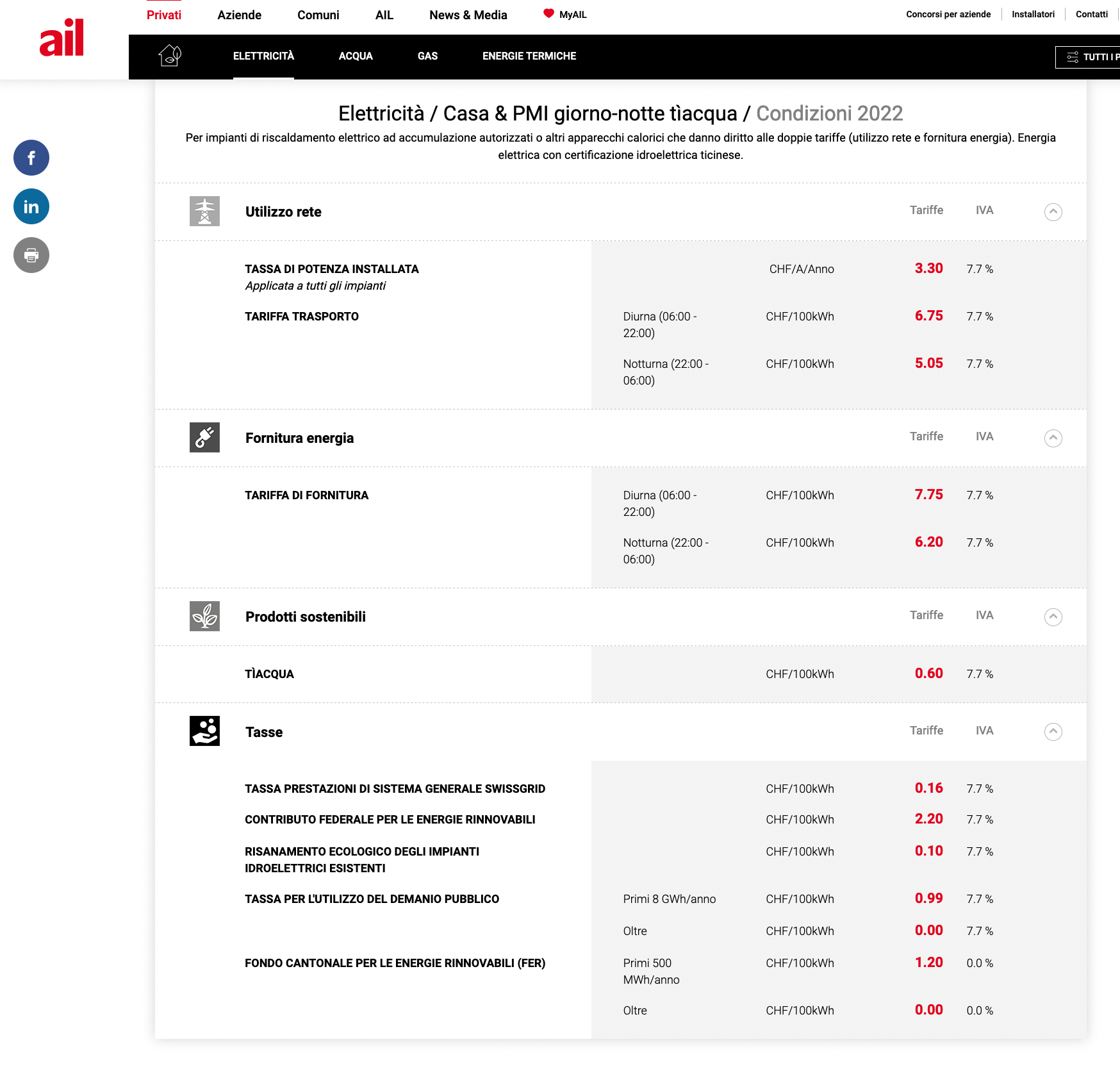

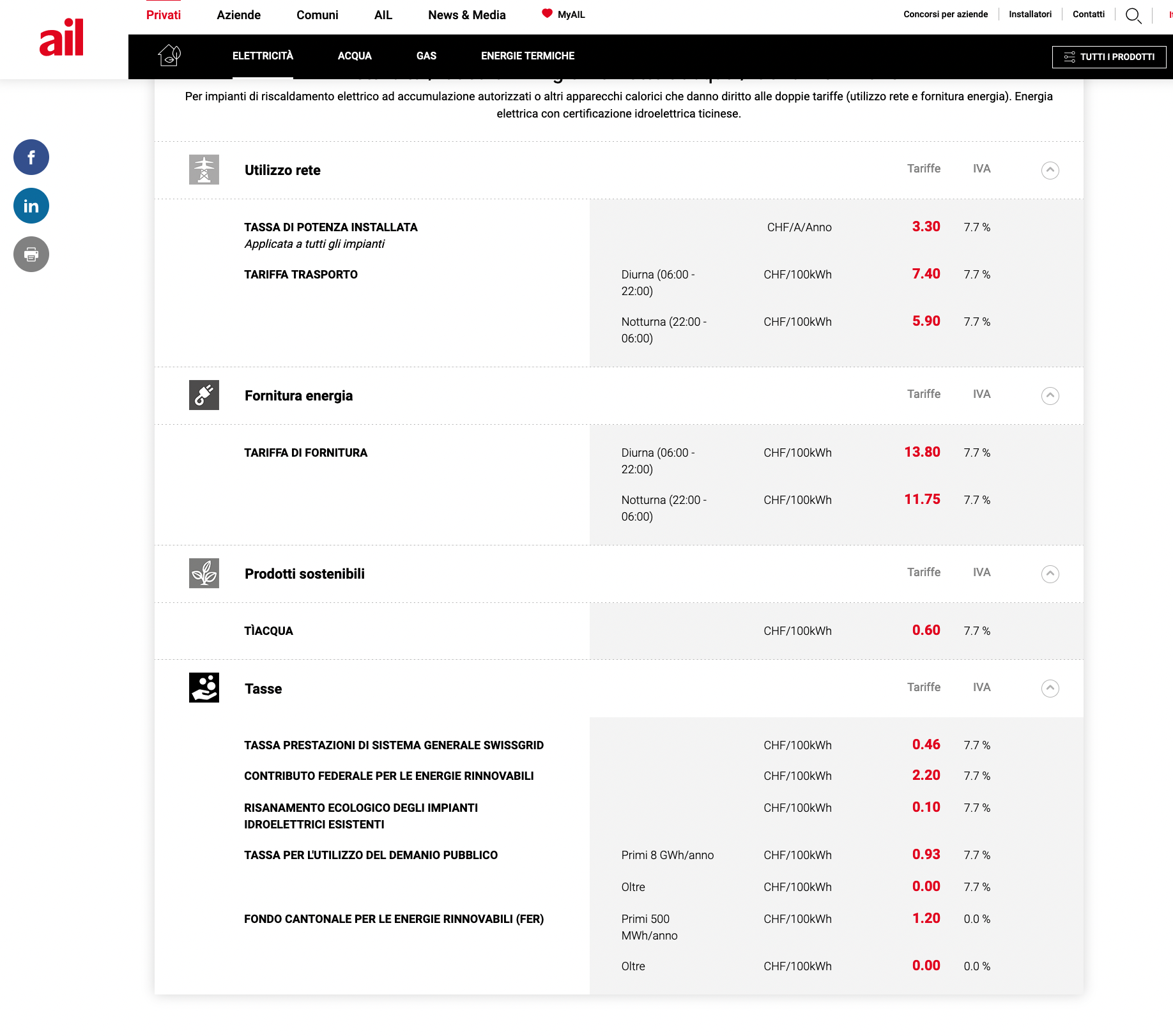

Sono uscite da poco le tariffe 2023 del mio fornitore di energia elettrica (AIL); i dettagli sono indicati sul sito dell'AIL nel Rendiconto 2021 e nel Rapporto annuale integrato.

Io ho attualmente un contratto Casa tìacqua giorno-notte, che attualmente ha i seguenti costi, IVA 7,7% esclusa (in grassetto i costi 2023):

-

un costo fisso di 3,30 CHF/A/anno (invariata; ho un contratto da 25A,

quindi 82,5 CHF/anno)

-

una tariffa di trasporto diurna (dalle 6 alle 22) di 6,75 CHF/100 kWh

(7,40)

-

una tariffa di trasporto notturna (dalle 22 alle 6) di 5,05 CHF/100

kWh (5,90)

A questo si aggiunge la tariffa di fornitura:

- diurna (6-22) di 7,75 CHF/100 kWh (13,80)

- notturna (22-6) di 6,20 CHF/100 kWh (11,75)

C’è anche un contributo all’ambiente:

- 0,60 CHF/100 kWh (a qualunque orario) (invariato)

Sul fronte fiscale, invece:

-

Tassa prestazioni di sistema generale Swissgrid: 0,16 CHF/100 kWh

(0,46)

-

Contributo federale per le energie rinnovabili: 2,20 CHF/100 kWh

(invariato)

-

Risanamento ecologico impianti idroelettrici esistenti: 0,10 CHF/100 kWh

(invariato)

-

Tassa per l’utilizzo del demanio pubblico: 0,99 CHF/100 kWh

(0,93, ridotto)

-

Fondo cantonale per le energie rinnovabili: 1,20 CHF/100 kWh (invariato)

Se ho fatto bene i conti, questo porta a un costo complessivo (IVA inclusa) al kWh di 0,21 CHF di giorno

e 0,18 CHF di notte. Un “pieno” della mia auto elettrica principale (una Tesla

Model S da 62 kWh reali), pari a 330 km di autonomia a velocità autostradali,

attualmente mi costa quindi 13,13 CHF se fatto di giorno e 10,96 CHF se fatto

di notte sulla mia presa elettrica domestica. Il costo attuale per 100 km è 3,98 CHF per carica diurna e 3,32 CHF

per carica notturna.

Con gli aumenti 2023, il costo complessivo al kWh passerà a 0,29 CHF/kWh di giorno e a 0,25 di notte e quindi lo stesso “pieno” verrà a costare 17,8 CHF se fatto di giorno e 15,4 se fatto di notte. Il costo per 100 km diventerà 5,38 CHF per carica diurna e 4,66 CHF per carica notturna.

Considerato che in un anno i consumi complessivi dell’abitazione (incluse le

due auto elettriche) ammontano a circa 8.800 kWh (4.400 diurni, 4.400

notturni), la bolletta annua del Maniero Digitale (che non ha gas ma ha scaldabagno, forno e fornelli elettrici) dovrebbe passare da circa 1700 CHF a circa 2400 CHF,

aumentando di circa 700 CHF. Spiacevole, ma sopportabile rispetto ai salassi che

stanno colpendo tanti utenti privati e commerciali.

È ancora conveniente per me la carica dell’auto elettrica rispetto al carburante? Sì. Anche alla tariffa elettrica massima, spendo 5,38 CHF/100 km. La benzina, qui in Svizzera, attualmente costa 2,07 CHF/litro, per cui con quello che spendo per fare 100 km in auto elettrica potrei comprarne 2,6 litri. Il che significa che per pareggiare dovrei avere un’auto a carburante che fa 38,5 km/litro. Direi che conviene ancora.

E non per mettere il dito nella piaga, ma posso caricare gratis a IKEA e ho

ancora 10.000 km di carica gratuita ai Supercharger Tesla. Entrambi si trovano

a due chilometri dal Maniero, nel centro commerciale dove vado

abitualmente. Sì, sono fortunato e me ne rendo conto.

1995: Piero Angela presenta “Internet per tutti”

Era una sera del 1995 (il 28 aprile, per la precisione). Alla Rai c’era Superquark, di cui ovviamente non mi perdevo mai una puntata. Vidi che Piero Angela stava parlando di Internet, che allora era una novità, come sentite dalle sue parole. Poi, a sorpresa, presentò il mio libro Internet per tutti. Un momento magico che ha contribuito tanto alla mia carriera. Grazie, Piero, e non solo di questo.

Fra l’altro, se volete leggere quel mio libro e farvi un tuffo nell’Internet di quasi trent’anni fa (con cose come archie, gopher e WAIS), è disponibile integralmente online.

2022/09/03

Artemis, perché si studiano di nuovo le radiazioni? Non è già stato fatto 50 anni fa?

Ultimo aggiornamento: 2022/09/04 12:20.

Mi stanno arrivando molte richieste di sapere come mai oggi vengono fatti studi sulle radiazioni che potrebbero subire gli astronauti delle future missioni lunari del programma Artemis. In fin dei conti, se le radiazioni non furono un problema 50 anni fa non lo saranno sicuramente oggi, no?

In molti casi il tono è velatamente lunacomplottista, ma visto che è un dubbio ragionevole, rispondo lo stesso alla domanda attingendo anche a quello che ho scritto nel mio libro Luna? Sì, ci siamo andati!

Il fatto che si debba collaudare la tenuta alle radiazioni della capsula Orion

(la parte del veicolo spaziale che raggiungerà la Luna) non dovrebbe stupire:

prima di tutto, è un veicolo completamente nuovo, e come ogni veicolo nuovo va collaudato il più possibile prima di

mettere a rischio vite umane a bordo. Non è che siccome la Fiat una volta ha

fatto i crash test alla Panda trent’anni fa allora non li deve più fare per tutti gli altri

modelli successivi che produce. Sono stati fatti calcoli e simulazioni, ma visto che ci

sono di mezzo degli astronauti non ci si accontenta delle stime: serve la prova pratica. Non solo del veicolo, ma anche delle tute spaziali, che sono differenti da quelle di cinquant’anni fa.

Inoltre l’elettronica integrata usata nei veicoli spaziali di oggi è più

sensibile agli effetti delle radiazioni di quanto lo fossero i cablaggi e i

circuiti integrati semplici degli anni Sessanta del secolo scorso. Questo può sembrare strano

per chi non conosce la materia, ma i componenti di oggi sono più vulnerabili

rispetto a quelli del passato perché sono molto più piccoli: una particella

energetica che colpisse una delle loro microscopiche celle di memoria potrebbe

alterarne il contenuto e quindi generare indicazioni o istruzioni errate. Le

poche celle di memoria dei computer Apollo, invece, essendo enormemente più

grandi, non erano influenzabili da una singola particella.

La maggiore resistenza dei componenti d’epoca rispetto a quelli odierni è un

fenomeno ben documentato anche nelle missioni spaziali senza equipaggi: i

processori, le memorie e gli altri componenti installati a bordo delle sonde

spaziali, per esempio, sono spesso molto

“primitivi”

rispetto a quelli che usiamo comunemente nei nostri computer o smartphone

sulla Terra proprio perché devono sopportare un ambiente ostile (non solo

radiazioni, ma anche sbalzi estremi di temperatura).

C’è anche una differenza importante di traiettoria rispetto alle missioni

Apollo: secondo le

dichiarazioni pubbliche

rilasciate nel 2018 da Nujoud Merancy, responsabile per la pianificazione

delle missioni esplorative Orion per la NASA e in risposta a una mia

domanda, la capsula Orion non eviterà attivamente le zone più dense delle fasce di

Van Allen come fecero invece le missioni Apollo.

Per il veicolo, dice Merancy, non ci sono rischi elevati, grazie alla protezione avanzata contro le radiazioni e all’uso di quattro computer che lavorano in parallelo; per gli equipaggi, invece, le stime indicano che a bordo della capsula Orion l’esposizione degli astronauti alle radiazioni sarà complessivamente inferiore a quella prodotta da sei mesi a bordo della Stazione Spaziale Internazionale, e qualora una traiettoria comportasse un’esposizione eccessiva verrebbe ridefinita in modo da evitare le zone di radiazioni più intense. Ma sono stime, e quindi prima di rischiare la vita degli astronauti si vogliono raccogliere dati reali.

Inoltre le missioni lunari del programma Artemis saranno molto più lunghe di quelle Apollo, per cui è importante avere dati precisi: un margine di errore anche piccolo diventa grande se si moltiplica per una durata molto elevata.

Un altro fattore di differenza rispetto alle missioni Apollo è l’intensità dell’attività solare: in questo periodo è molto elevata e lo sarà anche nei prossimi anni, secondo un ciclo di circa undici anni che è abbastanza regolare e prevedibile. Anche le missioni Apollo volarono durante un periodo di attività solare mediamente più intensa, ma essendo brevi poterono rischiare e partirono in momenti in cui non c’erano picchi di attività (Apollo 11, in particolare, volò durante otto giorni di grande calma solare, secondo il Solar-Terrestrial Centre of Excellence). Gli astronauti Apollo furono fortunati: nel 1972, fra Apollo 16 e 17, si verificò un brillamento solare molto intenso. Se ci fossero stati astronauti sulla Luna o in un viaggio lunare, avrebbero probabilmente subìto una dose letale di radiazioni (Space Weather Center); Apollo 12 volò durante un picco di emissioni ultraviolette solari e Apollo 16 volò durante un aumento del flusso di protoni energetici (Interplanetary Conditions during the Apollo Missions, di T.J. Stubbs, Lunar and Planetary Institute, 2012). Le missioni Artemis, essendo molto più lunghe, non potranno affidarsi alla speranza che non ci siano eventi solari intensi e dovranno quindi prevedere una schermatura molto più efficace, che va ovviamente testata.

Quindi gli astronauti di oggi si troveranno a volare verso la Luna in condizioni nettamente differenti da quelle degli anni Sessanta:

- capsula diversa

- tute diverse

- traiettoria diversa

- ambiente spaziale diverso

Per raccogliere questi dati sono stati allestiti per la missione Artemis I degli speciali manichini, denominati Helga e Zohar, imbottiti di sensori per rilevare le radiazioni che arrivano in cabina. Uno dei due manichini indosserà un apposito giubbetto antiradiazioni, chiamato Astrorad, mentre l’altro volerà senza questa protezione, in modo da poter misurare l’efficacia del giubbetto.

I voli molto lunghi del programma Artemis, infatti, aumentano le probabilità che si verifichi un “brillamento solare” (o solar flare, un aumento improvviso delle radiazioni emesse dal Sole) o un altro evento che causi picchi di radiazioni durante una missione, per cui la capsula Orion (diversamente da quella Apollo) è progettata in modo da avere una zona centrale inferiore particolarmente schermata nella quale gli astronauti potrebbero rifugiarsi.

Se volete saperne di più, c’è un documento riassuntivo in inglese sul sito della NASA.

“E l’auto elettrica come la ricarichi durante il blackout?” e altri tormentoni da crisi energetica

Le recenti preoccupazioni per l’approvvigionamento di energia elettrica, derivanti dagli osceni capricci di Putin e dalla siccità quasi mondiale, hanno scatenato gli hater della mobilità elettrica, che ripetono ossessivamente le stesse domande fatte senza pensare e senza informarsi.

Rispondo pubblicamente qui, così ho un link rapido da fornire con tutti i dati al prossimo che fa la stessa domanda. Ovviamente il link è anche a vostra disposizione, qualora vi capitasse una discussione analoga.

Ecco un esempio di tweet attaccabrighe strafottente:

E l'auto elettrica come la ricarichi durante un blackout?

— mystica (@mystica7711) September 3, 2022

E se tutti acquistassero l'auto elettrica di quanta energia avremo bisogno poi?

Risposta:

1. Hai considerato, spero, che le pompe di benzina sono elettriche?

2. 5-6 kWh al giorno a testa, in media. In Italia

la percorrenza media è 31 km/giorno per automobilista; in Svizzera la percorrenza media è circa 24 km/giorno per ogni auto. Un’auto elettrica fa 6-7 km con un kWh. Quindi bastano quei pochi kWh al giorno. Più che gestibile. Fonti e approfondimenti: https://fuoriditesla.blogspot.com/2017/07/119-ma-se-tutti-passeranno-alle-auto.html.

3. Durante un blackout un'elettrica si può caricare anche così. Con un'auto a benzina no, se non c'è corrente nelle pompe dei distributori.

2022/09/01

Podcast RSI - Story: The Big Rick, storia di un attacco informatico a lieto fine

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico (link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano il testo integrale e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: rumori-aula]

[sotto voce] Siamo nell’Illinois, a Cook County, in un’aula scolastica. Sono le 10.55 del 30 aprile 2021. La voce che sentite è quella di un docente, perplesso e confuso perché il videoproiettore dell’aula si è acceso automaticamente e sta mostrando un conto alla rovescia di cinque minuti e un messaggio: “Si prega di restare in attesa per questo messaggio importante.” C’è chi pensa che si tratti di un annuncio del presidente degli Stati Uniti o di qualche altra autorità.

Nessuno sa ancora che in realtà oltre cinquecento tra monitor e teleschermi dell’intero distretto scolastico 214, composto da sei scuole che gestiscono in tutto circa dodicimila studenti, sono ora sotto il controllo di un gruppo di intrusi informatici e stanno mostrando lo stesso conto alla rovescia. L’intrusione è stata preparata pazientemente nel corso di vari anni, penetrando lentamente nei sistemi informatici della scuola, svolgendo prove generali nelle aule di notte e prendendo il controllo del software scolastico che sorveglia i computer degli studenti e registra tutto quello che scrivono e visualizzano sui loro schermi. Oggi questa incursione sta finalmente per arrivare all’obiettivo lungamente atteso.

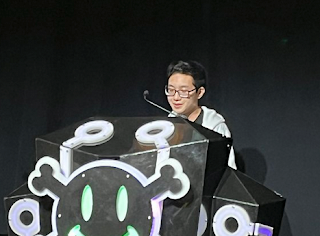

È un attacco informatico decisamente illegale, eppure gli intrusi non verranno puniti ma addirittura verranno elogiati. Uno di loro andrà alla stampa e al rinomato convegno internazionale di sicurezza informatica DEF CON per presentare con orgoglio tutti i dettagli dell’incursione, dando il proprio nome e cognome, ossia Minh Duong: è uno degli studenti del distretto scolastico di Cook County. E lo scopo di tutto questo sofisticato attacco è celebrare una tradizione informatica che ha radici lontane, perché uno dei suoi elementi fondamentali risale al 1987.

Questa è la storia dell’attacco informatico noto come The Big Rick, una delle più belle lezioni di sicurezza informatica degli ultimi anni.

Benvenuti a questa puntata del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Prima di tutto, una precisazione fondamentale. Violare sistemi informatici scolastici è un reato e può portare a danni materiali e a perdite di dati estremamente gravi. La storia di Minh Duong non è un esempio da imitare, ma è un’illustrazione molto efficace della fragilità di questi sistemi e della grande attenzione che richiedono e non sempre ricevono. Le condizioni nelle quali Minh Duong e i suoi complici hanno evitato un processo e una condanna sono molto particolari e difficilmente ripetibili.

Chiarito questo, tutta la storia comincia alcuni anni prima, quando Minh Duong frequenta il primo anno alla scuola superiore di Cook County. Insieme ad alcuni amici, il ragazzo usa un computer situato in un armadietto della scuola per effettuare un cosiddetto port scanning, una sorta di ricognizione digitale dell’intera rete informatica del distretto scolastico. Il responsabile informatico della scuola nota questa attività e intima a Minh Duong e ai suoi amici di interromperla. Ma ormai è troppo tardi: la ricognizione ha consegnato al gruppo di aspiranti intrusi la mappa di metà della rete scolastica. I ragazzi scoprono così che sulla rete ci sono stampanti, telefoni IP e persino telecamere di sorveglianza completamente accessibili, senza alcuna password.

Minh Duong, a 14 anni, può quindi vedere quello che vedono tutte le telecamere del complesso scolastico.

I responsabili tecnici della scuola vengono avvisati della situazione e mettono una protezione informatica più ragionevole alle telecamere (le mettono dietro delle ACL restrictions). Ma non pensano al sistema IPTV, ossia all’impianto che diffonde in streaming i segnali video alle centinaia di videoproiettori e televisori del distretto scolastico attraverso la sua rete informatica. Questo impianto è gestito tramite dispositivi della ditta Exterity, comandabili da remoto, sui quali gira Linux, e Minh Duong ha pieno accesso a tutti questi dispositivi. Fa qualche esperimento e poi lascia perdere.

---

Passa qualche anno, e all’inizio del 2021, quando Minh Duong ha 19 anni e la sua scuola ritorna alle lezioni in presenza dopo un periodo di didattica a distanza a causa del Covid, il ragazzo si rende conto che questo sarebbe un buon momento per effettuare un attacco informatico tramite l’impianto video davanti a tutti gli studenti.

Con tre amici, noti solo come Shapes, Jimmy e Green, Minh Duong (che si fa chiamare WhiteHoodHacker) scopre che ha ancora quell’accesso all’impianto video scolastico scoperto cinque anni prima. Per non lasciare tracce dei preparativi dell’attacco, si procura una copia per docenti del software Lanschool utilizzato dal distretto scolastico, che consente di bloccare a distanza i computer degli studenti, di osservarli e controllarli e di caricarvi ed eseguirvi programmi.

Lanschool è un software molto invadente, che addirittura registra tutto quello che viene digitato dagli studenti sui computer scolastici. Ironicamente, è proprio questa profonda invasività a consentire a questi giovani hacker di passare inosservati, installando i propri programmi e script di attacco sui computer degli altri studenti.

E qui arriva la prima lezione di sicurezza informatica di questa vicenda: quando si indebolisce la sicurezza di un computer per consentirne la sorveglianza e il controllo a distanza da parte dei buoni, la si indebolisce anche per i cattivi. I sistemi informatici non possono sapere se chi usa questi indebolimenti è un buono o un cattivo, un gendarme o un ladro, un sorvegliante scolastico o un hacker ostile. Per cui la cosa giusta da fare è non consentire sorveglianze e controlli a distanza addirittura con permessi di scrittura, anche per rispettare la privacy degli utenti.

---

La seconda lezione di sicurezza della storia di Minh Duong è che se si vuole sperare di passarla liscia dopo un’intrusione informatica, bisogna assicurarsi di non causare danni. Non si deve accedere a dati personali, non si devono fare modifiche ai sistemi e l’effetto dell’attacco deve essere innocuo, anche nella scelta del momento della sua esecuzione.

I quattro hacker scelgono infatti le 11 del mattino del 30 aprile, che è un venerdì di fine sessione scolastica, per cui il loro attacco non interromperà le lezioni ma avverrà appena prima che tutti gli studenti lascino le rispettive aule. E soprattutto decidono che il loro attacco informatico sarà spettacolare ma privo di conseguenze. Scelgono infatti di compiere un cosiddetto rickroll.

Per chi non conoscesse questa tradizione informatica, il rickroll consiste nel creare una situazione di grande attesa e poi presentare a sorpresa, al posto di quello che la vittima si aspettava, il video della canzone del 1987 di Rick Astley Never Gonna Give You Up. Per esempio, se qualcuno vi manda un link dicendo che porta a un video piccante di qualche celebrità, ma quando vi cliccate sopra parte la canzone di Rick Astley, siete stati rickrollati.

Questo scherzo è nato nel 2007 ed è ormai un classico della cultura online, tanto che il video della canzone di Rick Astley su YouTube ha oltre un miliardo e duecento milioni di visualizzazioni. Persino Rick Astley stesso è stato rickrollato in alcune occasioni, e il fenomeno ha ridato slancio alla sua carriera musicale.

Tutto è pronto, insomma, per l’attacco al sistema video scolastico. Ma tre giorni prima di sferrarlo, i quattro ragazzi scoprono gli indirizzi IP, ossia le coordinate sulla rete, degli altoparlanti della scuola. Sì, anche il sistema di annunci è informatizzato. E la password di uno degli amministratori è banalissima: è quella usata come esempio nel manuale dell’impianto. Invece quella del superutente che può gestire tutti gli avvisi acustici di tutte le sedi scolastiche è proprio la parola password, come racconta Minh Duong nel suo resoconto pubblico (le slide della sua presentazione alla DEF CON forniscono ulteriori dettagli). E così la canzone di Rick Astley viene caricata su tutti gli altoparlanti delle scuole, pronta per il momento fatidico.

Terza lezione di sicurezza informatica: mai usare password banali o addirittura predefinite, ma soprattutto mai pensare che tanto una password offre solo un accesso limitato e quindi non è un problema se è facile da indovinare, perché quell’accesso limitato può essere ampliato fino a sfondare tutte le difese e saltare da un sistema all’altro.

---

I preparativi sono meticolosissimi: durante una serie di prove notturne viene verificato che il programma automatico installato su tutti i dispositivi di controllo dei monitor e dei videoproiettori riprodurrà al momento opportuno un file contenente il video di Rick Astley, forzerà l’uso della porta HDMI impedendo agli utenti di cambiare sorgente del segnale, disabiliterà i telecomandi a infrarossi e accenderà i videoproiettori mettendo il loro volume al massimo. Terminata l’incursione, ripristinerà tutte le impostazioni precedenti.

E così, alle 11 in punto del 30 aprile 2021, Minh Duong, Shapes, Jimmy e Green diventano gli autori del più grande rickroll di massa mai documentato: le note della canzone di Rick Astley risuonano in tutte le aule e nei corridoi, il video appare sugli schermi, e gli studenti e i docenti che sono rimasti per cinque minuti in attesa di quell’“annuncio importante” capiscono di essere stati rickrollati.

[CLIP del rickroll]

L’incursione informatica viene presa bene. Una delle docenti si mette a ballare; un altro insegnante fa addirittura i complimenti online agli intrusi, che per il momento sono ignoti, anche se è abbastanza evidente che si tratti di una burla studentesca.

😂😂😂 Very clever, seniors! #D214RickRoll pic.twitter.com/AJQgjH8E1A

— Melissa Curtis (@melissacurtis26) April 30, 2021

Ma si tratta comunque di una violazione di vari sistemi informatici, con utilizzazione di password altrui. I quattro ragazzi evitano l’ira dei dirigenti scolastici perché giocano subito la loro carta migliore: prima di effettuare l’attacco hanno preparato un dettagliatissimo dossier di 26 pagine e lo hanno inviato anonimamente agli amministratori subito dopo il successo del loro rickroll. Nel rapporto hanno delineato i princìpi etici che hanno seguito, hanno spiegato esattamente cosa hanno fatto e hanno fornito consigli su come evitare che potesse accadere di nuovo. Hanno poi incontrato via Zoom i responsabili informatici del distretto scolastico.

Ciliegina sulla torta, i ragazzi hanno scoperto e comunicato responsabilmente all’azienda produttrice e alle autorità una grave falla tecnica (una privilege escalation to root) che avevano scoperto nei dispositivi della Exterity usati dalla rete scolastica. Un portavoce del distretto scolastico ha dichiarato che l’episodio sarebbe stato considerato come un normale test di penetrazione, e anche i tecnici informatici hanno apprezzato la condotta molto professionale e trasparente degli studenti-intrusi.

Oggi Minh Duong studia informatica alla prestigiosa University of Illinois a Urbana-Champaign e presenta la storia della sua incursione alle conferenze di sicurezza informatica, ma in un’intervista a Wired sottolinea ripetutamente che sconsiglia a chiunque di fare quello che ha fatto lui con i suoi amici, perché si tratta comunque di una serie di comportamenti illegali e severamente punibili.

Una volta tanto, insomma, è andata bene; gli aggressori si sono dimostrati responsabili e si sono limitati a far suonare Never Gonna Give You Up a cinquecento e passa dispositivi, regalando a tanti una risata, quando avrebbero potuto sabotare pesantemente gli impianti scolastici e cancellare dati o accedere a informazioni private sensibili e diffonderle. Ma sono stati anche fortunati, perché hanno trovato dei dirigenti scolastici che hanno saputo apprezzare il loro approccio etico e goliardico e hanno sistemato le falle segnalate invece di farsi prendere dall’imbarazzo e reagire con un panico vendicativo, come accade invece troppo spesso.

Quindi se siete studenti e notate una falla informatica nella vostra scuola, non fate come i quattro hacker dell’Illinois. Ma se siete responsabili informatici o utenti amministratori di questi sistemi, controllate le vostre configurazioni e assicuratevi almeno che non sia possibile usare la parola password come password. Là fuori, oltre agli studenti burloni, ci sono anche vandali e criminali informatici che non aspettano altro che un vostro passo falso per chiedervi un riscatto invece di suonare Rick Astley.