Pubblicazione iniziale: 2023/11/24 9:57. Ultimo aggiornamento: 2023/12/01 14:50.

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare qui.

[2023/12/01: La seconda parte è qui]

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo e le immagini di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

[CLIP: Spezzone tratto da “Hackers” (1995)]

Gli attacchi informatici ai danni delle aziende purtroppo sono molto frequenti, ma non capita spesso di poterli seguire e raccontare da vicino mentre stanno accadendo.

Questa è la storia di due di questi attacchi, che coinvolgono un’azienda italiana e una svizzera e sono ancora in corso, ed è anche la storia di come si fa in concreto a monitorare così da vicino questi reati mentre avvengono e di come e perché il crimine informatico di oggi sia sorprendentemente in cerca di visibilità e non cerchi affatto di nascondersi online.

Benvenuti alla puntata del 24 novembre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Bollettini di guerra informatica

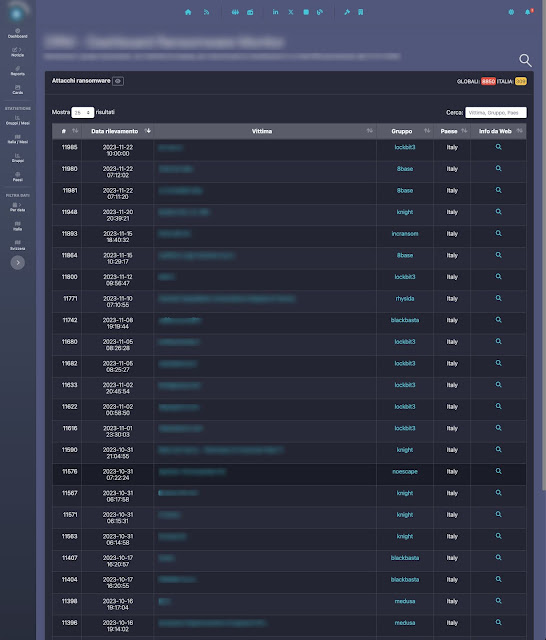

Mentre preparo questo podcast, ci sono due aziende, una in Italia e una in Svizzera, che stanno subendo attacchi informatici. Non sono assolutamente le sole: i bollettini online degli attacchi di questo tipo annunciano infatti vittime multiple ogni giorno. Ma la gran parte di queste vittime si trova in paesi lontani, e questo spinge a pensare che il problema del crimine informatico sia altrettanto distante. Questi due casi, invece, sono molto vicini a noi. Quello svizzero si trova a metà del suo percorso, mentre quello italiano è arrivato quasi al capolinea.

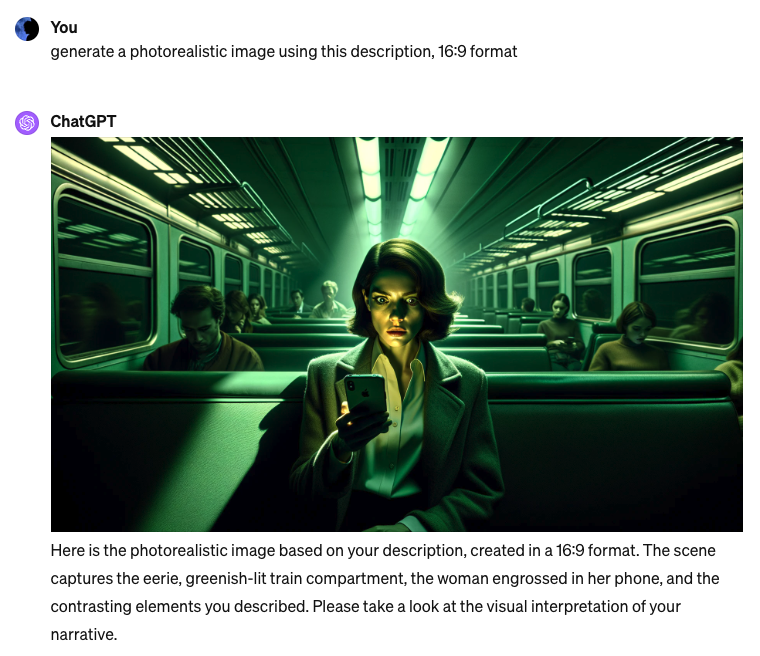

Per ovvie ragioni, non farò qui i nomi delle aziende coinvolte, e neppure quelli dei criminali informatici responsabili degli attacchi, e sul blog Disinformatico.info che accompagna questo podcast pubblicherò solo schermate opportunamente anonimizzate. Questi nomi, tutto sommato, non hanno particolare importanza nel racconto, e i responsabili informatici di queste aziende hanno già abbastanza problemi da risolvere senza aggiungervi quello di un’esposizione mediatica. Quello che conta è conoscere il modo in cui operano gli aggressori informatici e quindi imparare a gestire situazioni delicate come queste, che possono capitare a qualunque azienda, piccola o grande, in qualunque settore.

C’è anche un’altra cosa che conta, ed è rispondere alla domanda che probabilmente vi state facendo: visto che le aziende in questione non hanno annunciato pubblicamente questi attacchi, come faccio io a sapere che sono in corso e a monitorarli?

Non vi preoccupate: non mi sono infiltrato nelle bande dei criminali online e non sono andato a spasso nei bassifondi del dark web per trovare qualche soffiata. Ho semplicemente usato dati pubblicamente disponibili. Infatti il primo aspetto sorprendente di questi malviventi digitali è che sono molto, come dire, accessibili. Anzi, ci tengono a vantarsi delle proprie prodezze.

Per monitorare il flusso costante e inesorabile degli attacchi informatici è sufficiente sfogliare i siti web che si occupano di sicurezza digitale. I grandi attacchi, come quello che ho raccontato di recente ai danni dei casinò e degli alberghi di Las Vegas, arrivano anche alla cronaca generalista. Ma ci sono molti attacchi ben più piccoli che rimangono confinati nelle pagine web dei bollettini specialistici ma causano comunque danni ingenti alle loro vittime.

Questi bollettini, molto banalmente, sono accessibili con un normale browser: Chrome, Edge, Firefox. Molti hanno anche account social e feed RSS ai quali ci si può iscrivere per ricevere aggiornamenti in tempo reale. Il primo effetto di quest’iscrizione è lo shock di vedere quanto sia costante e numeroso il flusso degli attacchi, principalmente basati sulla tecnica del ransomware, ossia il ricatto fondato sul blocco o la sottrazione di dati aziendali essenziali, con minaccia di pubblicarli se non viene pagato il riscatto. Il bollettino delle ultime ventiquattro ore, per esempio, include una ventina di vittime sparse fra Francia, Lussemburgo, Indonesia, Stati Uniti, Germania e, appunto, Svizzera e Italia; dall’inizio del mese le vittime sono 350. Si tratta di ospedali, case editrici, installatori di furgoni frigoriferi, aziende del settore della moda, società finanziarie e altro ancora.

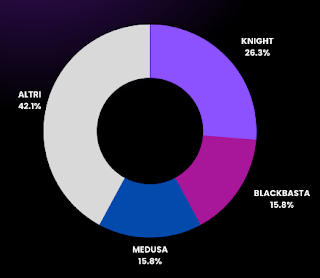

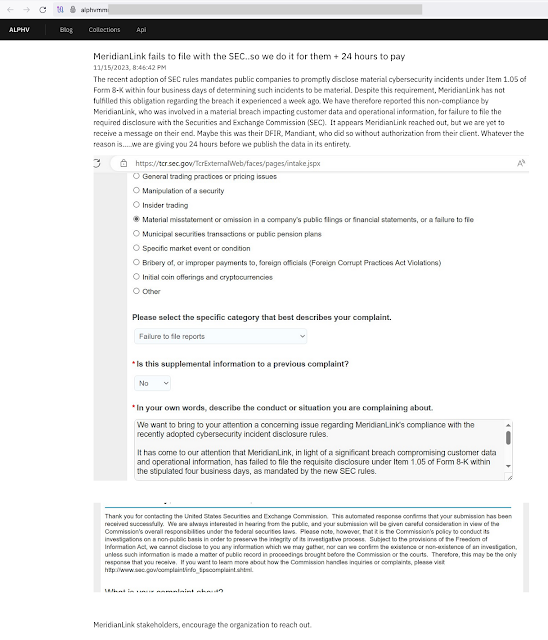

Per ciascun attacco vengono indicati il nome del gruppo criminale che lo sta effettuando, con tanto di link al suo sito nel dark web, e il nome della vittima. Spesso c’è persino un campione del messaggio inviato dagli aggressori alle loro vittime e ci sono le statistiche dei gruppi che hanno colpito il maggior numero di aziende, come se si trattasse di un record sportivo e positivo di cui vantarsi.

Ma seguendo i link alle pagine che portano al dark web si trova anche molto di più.

Dati a spasso

Come avrete probabilmente immaginato, seguo questi bollettini di sicurezza per lavoro, e così quando ho visto nel mio feed RSS che erano state colpite delle aziende svizzere e italiane ho letto i dettagli dei rispettivi annunci, pubblicati sui siti dei gruppi criminali nel dark web.

L’azienda svizzera colpita opera nell’edilizia da ben oltre un secolo, e al momento ha quattro giorni per decidere se pagare il riscatto o fare resistenza. Gli aggressori dicono di aver sottratto fatture, ricevute, documenti contabili, dati personali, contratti di lavoro, accordi confidenziali e altro ancora, e minacciano di pubblicare tutto se non verrà pagato il riscatto.

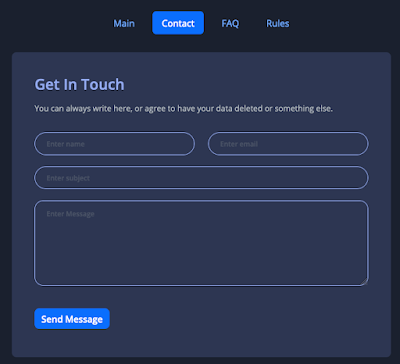

Il dialogo con le vittime avviene tramite chat sul sito dei criminali nel dark web; l’eventuale pagamento avviene con criptovalute.

Sul sito dell’azienda colpita, per ora, non c’è nessun comunicato pubblico che avvisi dell’attacco.

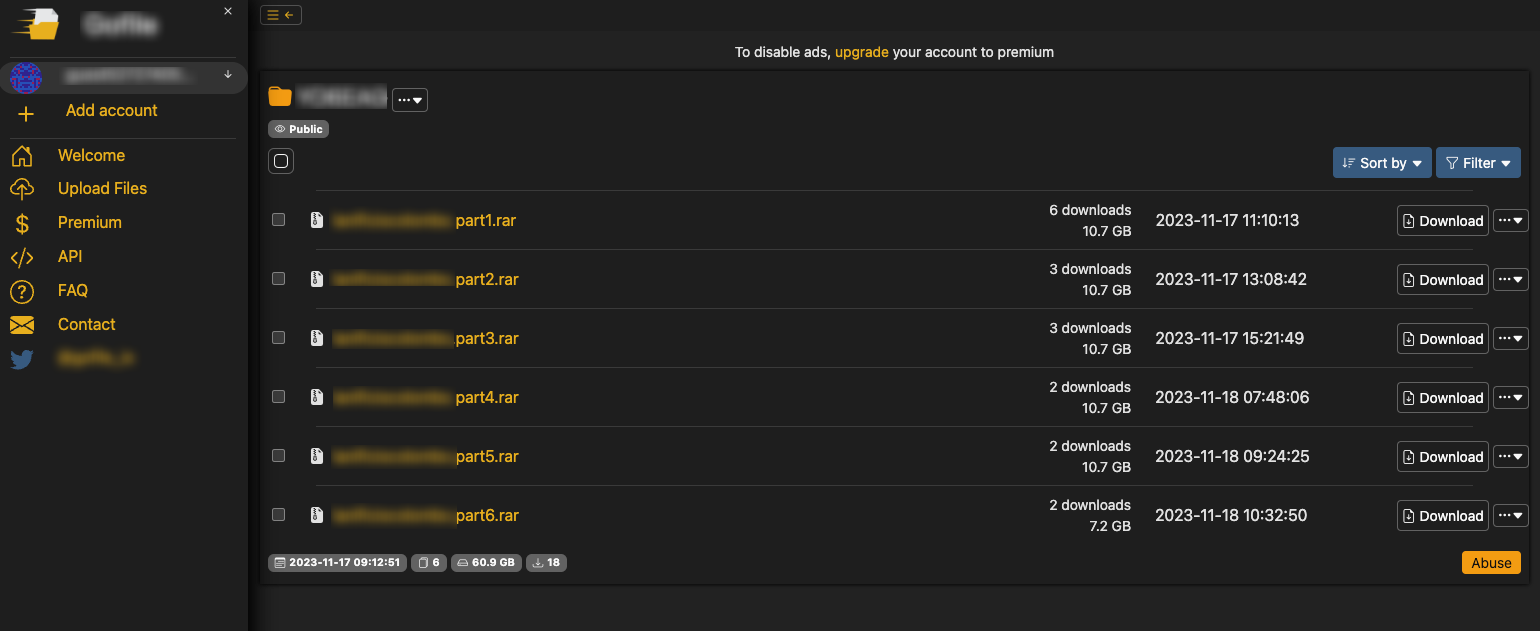

L’azienda italiana, invece, è attiva nel settore tessile di lusso, e il tempo che i criminali le hanno dato per pagare il riscatto è già scaduto, per cui i dati sottratti sono già stati pubblicati. Il sito dei malviventi contiene un link a una copia scaricabile di questi dati: si tratta di circa 60 gigabyte, parcheggiati su uno dei tanti siti di deposito dati che operano nel Web normale. 60 gigabyte che chiunque, tecnicamente, può scaricare, ma farlo significa acquisire dati sensibili che derivano da un reato, per cui ci potrebbero essere conseguenze legali molto pesanti. Questo non ha impedito ad almeno 18 persone di scaricare i dati almeno in parte [nel podcast dico “scaricare tutto”, ma non è corretto, come mi ha fatto notare un commentatore; 18 sono gli scaricamenti parziali].

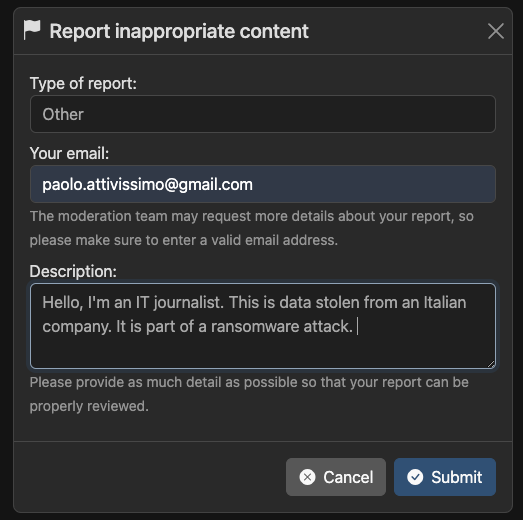

Anche quest’azienda, come la precedente, non risulta aver annunciato pubblicamente l’attacco subìto, nonostante ci sia un obbligo di legge oltre che un dovere di trasparenza e correttezza verso gli utenti i cui dati confidenziali sono ora a spasso. Ho contattato entrambe le aziende via mail per avere una loro presa di posizione, ma finora non ho avuto risposta [aggiornamento: ho scritto alle aziende giovedì mattina; siamo a venerdì sera e non ho ricevuto nulla]. Ho anche avvisato il sito che ospita pubblicamente i dati aziendali sottratti, ma finora non è cambiato nulla e i dati sono ancora a portata di tutti.

[Aggiornamento: poco dopo la chiusura del podcast giovedì mattina, i dati sono stati rimossi dal servizio che li ospitava. Sono stati rimossi anche i dati di alcune altre vittime dello stesso gruppo di criminali.]

Tutte queste informazioni sono pubblicamente disponibili online nei siti specializzati; non occorre attrezzarsi per andare nel dark web a trovarle. E comunque raggiungere il dark web è solo questione di installare un’app apposita, come il browser Tor, e usarla per visitare (con molta cautela, sia tecnica sia legale) i siti dei criminali informatici. Questo vuol dire che in caso di intrusione informatica che riesca a bloccare o rubare dati sensibili, non conviene cercare di nascondere o negare: la notizia della violazione diventerà comunque pubblica.

Saranno infatti gli stessi criminali ad annunciarla.

Criminali in cerca di visibilità

Questi bollettini delle incursioni informatiche, infatti, esistono perché sono proprio i criminali a sbandierare i nomi delle aziende che hanno colpito e a vantarsi di essere responsabili dei vari attacchi. È un comportamento completamente opposto rispetto a quello dei criminali in altri settori, dove normalmente vige la regola del silenzio e non si vuole lasciare nessuna traccia che faciliti il lavoro degli inquirenti.

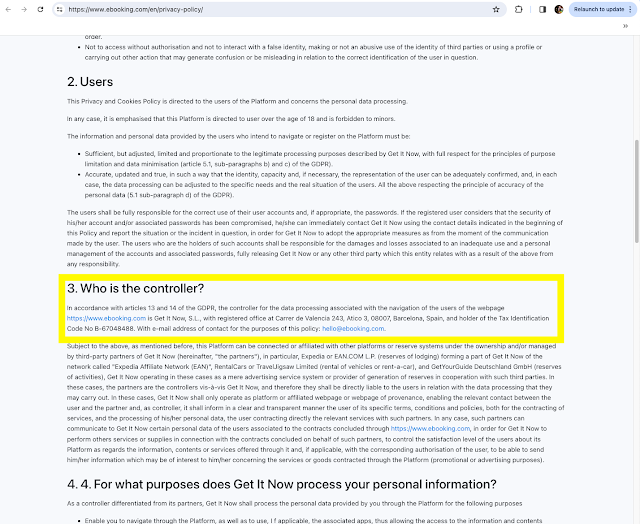

Il crimine informatico, invece, deve annunciarsi in questo modo perché l’estorsione diventa credibile, e quindi la vittima tende a pagare senza opporre resistenza, solo se chi la compie ha una reputazione solida. “Solida” in questo caso significa due cose contrapposte: da un lato, la banda dei malviventi deve farsi conoscere dimostrando la propria credibilità, efficacia e pericolosità, e quindi sbandiera i propri successi facendo i nomi delle vittime, creando un proprio sito autopromozionale nel dark web e un canale social, tipicamente su Telegram o sull’ex Twitter [ossia X, come si chiama adesso], passando informazioni ai siti specializzati in notizie di sicurezza informatica e pubblicando inesorabilmente i dati sottratti; dall’altro lato, questi estorsori devono dimostrare di essere affidabili, nel senso che devono convincere le vittime che pagando il riscatto i dati rubati sicuramente non verranno pubblicati e addirittura verrà rivelata la falla usata per entrare nei sistemi aziendali, in modo da consentire di chiuderla.

Di conseguenza, i malviventi devono documentare pubblicamente la propria cronologia dei comportamenti: “guardate, quest’azienda ha pagato e i suoi dati non sono stati pubblicati, mentre quest’altra non ha pagato e i suoi dati sono ora a spasso su Internet.”

È fondamentale conoscere questa mentalità dei criminali informatici per poter gestire correttamente la doppia crisi che si verifica in caso di attacco online a un’azienda: oltre al problema di ripristinare i dati necessari per il lavoro, garantirne l’integrità ed eliminare la vulnerabilità che ha permesso l’intrusione, c’è infatti da gestire la ricaduta reputazionale di dover annunciare la fuga di dati. Negare e far finta di niente, come sembra che stiano facendo queste due aziende e come tentano quotidianamente di fare molte altre, di solito peggiora le cose.

Mancano pochi giorni allo scadere dell’ultimatum per l’azienda svizzera presa di mira. Nella prossima puntata di questo podcast vedremo gli sviluppi della situazione. Nel frattempo, i bollettini pubblici degli attacchi aggiungono nuove vittime. Investire in formazione del personale e in aggiornamenti di sicurezza è utile per non trovare in questi bollettini il nome della propria azienda, eppure troppo spesso la sicurezza informatica viene considerata un costo fastidioso e una scocciatura da paranoici.

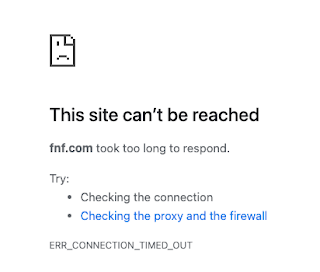

Una dimostrazione concreta è arrivata proprio mentre sto chiudendo questo podcast: è arrivata la notizia della violazione della Fidelity National Financial, una grande società statunitense del settore finanziario, fra le 500 più importanti secondo la classifica di Fortune. L’annuncio è stato dato dagli aggressori e confermato dalla società, il cui sito è ora completamente inaccessibile.

E da oltre un mese aziende di tutto il mondo vengono attaccate sfruttando una falla nelle apparecchiature di rete della Citrix, nonostante il fatto che l’aggiornamento di sicurezza che la corregge sia disponibile da tempo ma semplicemente non viene installato. E spesso non viene installato non per inettitudine dei responsabili della sicurezza informatica, ma perché per avere le approvazioni per farlo servono trentaquattro firme di altrettanti livelli di burocrazia aziendale.

Se vogliamo difenderci seriamente dagli attacchi informatici, qualcosa deve cambiare.

[2023/12/01: La seconda parte di questa storia è qui]

---

Addendum

Per curiosità ho provato a chiedere a ChatGPT 4 di leggere questo articolo e generarne un riassunto, usando il prompt “Generate a brief, exciting summary in Italian of this article”: questo è il risultato, esattamente come l’ha generato ChatGPT, senza alcun ritocco da parte mia.

Questo articolo narra la vicenda di due attacchi informatici in corso, uno in Italia e l'altro in Svizzera, esplorando come il crimine informatico odierno sia insolitamente volto alla visibilità anziché al nascondimento online. Viene spiegato come gli attacchi siano monitorati e come i criminali informatici si vantino delle proprie azioni, pubblicizzando i loro successi sui loro siti nel dark web e sui canali social. L'articolo delinea anche le tecniche di attacco, principalmente basate su ransomware, e sottolinea l'importanza della preparazione e della risposta alle minacce informatiche per le aziende. Si evidenzia inoltre il comportamento delle aziende colpite, alcune delle quali non hanno annunciato pubblicamente gli attacchi, rischiando conseguenze legali e reputazionali. L'articolo conclude suggerendo che per difendersi seriamente dagli attacchi informatici, è necessario un cambiamento nell'approccio alla sicurezza informatica.