Andrea Lazzarotto, ci descriva brevemente la sua professione.

Io mi occupo di sviluppo software e consulenza informatica forense, che poi è forse l'attività più correlata anche alla tematica di cui parleremo oggi. Il consulente informatico forense è una figura professionale che si occupa di assistere i propri clienti dal punto di vista tecnico, nel mio caso informatico, nelle vicende che possono essere ad esempio giudiziarie, quindi a carattere penale, o anche in controversie di tipo civile, in cui si entra in un contesto in cui viene introdotta un qualche tipo di evidenza e di prova informatica o digitale. Quindi non necessariamente solo casi in cui magari si ha a che fare con crimini prettamente informatici, come immaginiamo un'azione di violazione di un sistema informatico, ma anche in realtà situazioni in cui gli elementi digitali possono entrare in casistiche che di fatto non erano vicende informatiche. Pensiamo ad esempio all'analisi di un dispositivo come un cellulare, che può anche venire fuori in vicende di altro tipo, come minacce oppure anche concorrenze sleali. Quindi io affianco il cliente dal punto di vista tecnico, mentre l'avvocato lo affianca dal punto di vista legale.

Parliamo in particolare di reclami presso il garante privacy, che per molti sono un mistero. Sentiamo sui giornali che ci sono violazioni dei dati, fughe di dati, data breach e via dicendo e molto spesso queste aziende coinvolte vengono segnalate al Garante, o il Garante avvia un’istruttoria e poi a volte c'è una sanzione, una pena di qualche tipo. In concreto, che cosa succede quando un sito si lascia sfuggire dei dati che vengono poi presi da un attore ostile che cerca di rivenderli? O comunque quando un sito se li è lasciati scappare e quindi ha commesso una violazione della garanzia di riservatezza fatta ai clienti?

In questo caso dobbiamo distinguere tra cosa succede ai dati che sono stati violati e cosa succede invece all'azienda che potrebbe essersi resa responsabile o comunque negligente da questo punto di vista.

Per quanto riguarda i dati la situazione è un po' complicata, nel senso che una volta che è avvenuto un data breach e quindi questi dati sono stati violati e acceduti da soggetti ignoti e indeterminati, è probabile che, soprattutto se sono non dati di una singola persona, ma solitamente succede che vengono acceduti interi archivi, ad esempio di dati di tutti i clienti o di una buona parte dei clienti, questi dati abbiano per i criminali informatici un valore economico di fatto, perché il motivo per cui avvengono queste violazioni è generalmente di tipo economico.

Le persone che si introducono nei sistemi per violare i dati e carpirli, dopo li vanno solitamente a rivendere in una sorta di mercato nero. Ci sono online questi mercati, questi marketplace, in cui chi ha rubato dei dati solitamente cerca di rivenderli a terzi per i motivi più disparati.

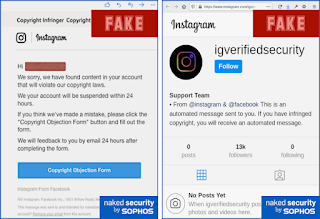

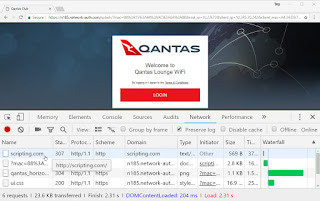

Ad esempio, se sono stati rubati nei casi più gravi i dati di pagamento, questi dati di pagamento ovviamente fanno gola a chi poi va a fare le truffe sulle carte di credito sia per rubare direttamente denaro oppure anche per fare degli acquisti usando carte altrui. Se invece si tratta di dati, diciamo, magari anche un po' meno correlati al pagamento, un po' meno privati, come ad esempio delle liste di indirizzi email, queste liste di indirizzi email potrebbero ad esempio fare gola a persone che fanno attività di spamming, che significa mandare delle email pubblicitarie non sollecitate e non autorizzate a una vasta quantità di persone per fare pubblicità oppure anche per fare delle truffe, perché anche le email vengono usate a volte per mandare messaggi di cosiddetto phishing. Il phishing è una tecnica di attacco verso le persone per cui ci si spaccia per un sito affidabile, per esempio Facebook oppure Microsoft, e si manda un'email fasulla alla vittima in cui si richiede di cliccare un link per ad esempio rieffettuare l'accesso, per esempio per fare una verifica di un account, oppure ci si può anche fingere la banca e far cliccare il link malevolo a una persona in modo da indurla a fidarsi, magari perché vede il logo della banca o la grafica perfetta del sito che è stata clonata, e quindi avere gli indirizzi mail di tante persone aumenta la quantità di potenziali vittime che si vanno a colpire.

Poi, per la parte delle aziende, la questione è un po' più variata, nel senso che ci sono due strumenti che le persone possono utilizzare. La segnalazione è uno strumento che può utilizzare sostanzialmente chiunque per scrivere all'autorità garante per la protezione dei dati personali, ad esempio quella italiana o a seconda di dove uno risiede, per comunicare che c'è una certa situazione. Non è necessario per la segnalazione essere una delle persone che ha subito il data breach.

Invece le persone che sono state soggette di un data breach o comunque vedono violati i propri diritti alla riservatezza, alla protezione dei dati personali, possono utilizzare uno strumento un po' più specifico che è il reclamo. Il reclamo quindi deve essere fatto dall'interessato, o direttamente o tramite il proprio avvocato; quindi si va a scrivere al Garante per segnalare questo tipo di comportamento. Potrebbe essere un reclamo verso l'azienda: se io scopro che l'azienda X ha subito un data breach e io ero uno dei clienti dell'azienda X, ragionevolmente posso pensare che i miei dati siano stati violati e vado a fare un reclamo verso l'azienda X. Oppure nel caso ad esempio arrivino attività di pubblicità, quindi mi arrivano email pubblicitari di spam e io non so perché sto ricevendo un email pubblicitario dell'azienda Ypsilon che per qualche motivo ha il mio indirizzo email ma non mi risulta di averglielo fornito, posso anche in quel caso fare un reclamo.

Diciamo che in questo caso, soprattutto prima di fare un reclamo per un'attività di spamming, la cosa da fare preventivamente è contattare il titolare del trattamento, quindi l'azienda per cui vengono mandate le comunicazioni pubblicitarie, e fare una richiesta di esercizio dei diritti in materia di protezione dei dati personali, qui in Europa abbiamo il GDPR, e si può fare una richiesta di accesso ai dati personali, quindi richiedere all'azienda che ci sta scrivendo quali sono i dati personali nostri che sono in suo possesso, quali sono anche le categorie che vengono trattate, le finalità per cui vengono trattate, quindi nel caso specifico dovranno comunicare ad esempio che le stanno usando per mandarci questa email pubblicitaria, e quali sono eventualmente i criteri con cui vengono stabiliti di periodo di conservazione e anche l'origine dei dati, perché se io ricevo una comunicazione pubblicitaria posso richiedere qual è l'origine del mio indirizzo di posta o indirizzo email su cui mi sta venendo mandata la pubblicità.

Poi si può richiedere anche, sempre ai sensi del GDPR, la richiesta di intervento. Quindi si può richiedere, ad esempio, di cancellare i dati perché magari non è mai stato richiesto di ricevere pubblicità oppure si era richiesto in passato ma non si desidera più riceverla.

E poi, infine, un'altra cosa che si può fare è una richiesta di opposizione al trattamento per le finalità di marketing. Questa richiesta poi dovrà essere riscontrata dall'azienda entro 30 giorni dal momento in cui è stata inviata. Se la risposta, quindi il riscontro, non è ritenuto sufficiente perché l'azienda o non ha risposto, oppure ha risposto in modo evasivo o non ha accolto la richiesta, a quel punto chiaramente si può fare un reclamo al garante per la protezione dei dati personali, descrivendo anche il fatto che è stata inviata una richiesta e che la risposta eventualmente ricevuta non è ritenuta soddisfacente.

Queste segnalazioni, questi reclami, vanno fatti secondo qualche procedura particolare, per esempio bisogna mandare una posta elettronica certificata, bisogna immettere dei dati nel sito del garante? Come si procede in pratica? Supponiamo che io sia vittima di un data breach, quindi so che i miei dati personali di qualche genere, per esempio una login e una password di un mio account, sono stati esposti da una ditta. Cosa faccio?

Sicuramente se ho già le evidenze che i miei dati certamente sono stati coinvolti nel breach, posso contattare direttamente il garante. Oppure, una cosa che possiamo consigliare è che per essere certi di essere nel breach, perché a volte questi breach riguardano una fetta di utenti ma non tutti gli utenti di un'azienda, possiamo contattare proprio l'azienda stessa. Quindi anche in questo caso possiamo fare un esercizio dei diritti ai sensi del GDPR, per cui troviamo anche una modulistica, diciamo un esempio di richiesta, sul sito del garante.

Ad esempio, il Garante della privacy italiano ci fornisce un esempio di richiesta [dovrebbe essere questo], però in realtà la richiesta verso l'azienda può essere fatta sostanzialmente in forma libera, quindi anche contattando il servizio clienti tramite l'email che viene messa a disposizione; oppure, se si vuole essere più formali e più sicuri dell'invio, si può inviare una raccomandata con avviso di ricevimento o una PEC. Quindi nella richiesta possiamo descrivere, ad esempio, come è capitato anche a me di fare in un caso, che tramite la stampa è stato riscontrato che l'azienda ha subito un data breach o comunque ha visto acceduti i propri dati di alcuni clienti da parte di ignoti. In ragione di ciò si richiede all'azienda di fornire una copia di tutti i dati personali e indicare soprattutto se questi dati o quali di questi dati sono stati coinvolti nella violazione. In questo caso, come dicevo prima, la richiesta di esercizio dei diritti deve essere riscontrata entro 30 giorni; questo è un obbligo legale previsto dal GDPR, quindi l'azienda non può ignorarla, o comunque se lo fa si espone eventualmente a delle conseguenze.

Trascorsi questi 30 giorni possiamo avere ricevuto una risposta che ci chiarisce esattamente cosa è successo, oppure avere non ricevuto una risposta, oppure un riscontro inadeguato. In questi casi, se abbiamo ricevuto la risposta che ci dice che effettivamente i nostri dati sono stati violati, oppure se non abbiamo ricevuto un riscontro, possiamo procedere a effettuare un reclamo all'autorità garante.

Anche per il reclamo, il Garante della privacy italiano ci fornisce un modello. In questo caso il reclamo viene fatto tramite la trasmissione appunto all'autorità del nostro reclamo all'ufficio protocollo, quindi viene fatto o tramite una PEC, che è il metodo più semplice, oppure tramite una raccomandata. Nel caso in cui mandiamo una PEC possiamo avere l'atto firmato digitalmente, quindi se siamo in possesso di una firma digitale possiamo semplicemente sottoscrivere il PDF. Se invece facciamo un reclamo scritto che firmiamo a penna, dovremo poi allegare anche un documento di identità per farci riconoscere.

Per le aziende che subiscono questi data breach, quali sono le conseguenze? C'è una sanzione? Il Garante, una volta accettato il reclamo, che cosa fa concretamente? Molto spesso chi non segue queste vicende in dettaglio non ha una percezione molto chiara di tutti i passaggi successivi al reclamo o alla segnalazione.

Ci possono essere diversi tipi di risultato, che vanno dal caso in cui si è verificato che il reclamo non è fondato, oppure è un reclamo relativo a un fatto non particolarmente grave, come ad esempio un'e-mail pubblicitaria, e poi il titolare del trattamento, quindi l'azienda, ha riscontrato e accolto la richiesta di cancellazione, ad esempio, dalle email pubblicitarie; il reclamo può essere anche archiviato, quindi il procedimento viene archiviato senza particolari conseguenze.

Oppure, nei casi un po' più gravi, un po' più fondati, ci sono vari tipi di sanzioni, dal più semplice, che può essere un ammonimento. L'ammonimento sembra una sciocchezza, come se fosse sgridare un bambino, ma in realtà dal punto di vista privacy è una sanzione che ha un suo significato, perché poi eventuali successive violazioni verrebbero valutate in modo anche più grave.

In alternativa ci possono essere delle imposizioni, quindi l'autorità garante, ordina, impone di terminare il trattamento, quindi può anche disporre un divieto di ulteriore trattamento dei dati, sempre ad esempio se parliamo di trasmissione di materiale pubblicitario; l'autorità potrebbe vietare il successivo trattamento di questi dati, oppure ci possono essere delle sanzioni in denaro, quindi quelle che un po' impropriamente a volte definiamo multe. Non sono multe, ma sono sanzioni pecuniarie che vengono calcolate anche in base alla grandezza dell'azienda, a quanto è il volume, il giro d'affari, quindi anche quanto è il fatturato annuo e anche ovviamente alla gravità della violazione, perché ci sono condotte che sono più gravi e altre che sono meno gravi. Infatti le sanzioni hanno un massimo che può raggiungere anche cifre molto elevate, perché pensiamo che il massimo che la legge prevede fino a 10 o 20 milioni di euro oppure dal 2 al 4% del fatturato mondiale annuo, se questo è superiore. Diciamo che è una norma, quella del massimo della sanzione che è stata prevista soprattutto per le aziende molto grandi, le multinazionali.

L'importo, l'ammontare di questa sanzione a chi finisce? Alla vittima, al garante, altrove?

Il reclamante in questo contesto non riceve denaro, il procedimento innanzi al Garante non è come un processo civile in cui vado a chiedere i danni, ma è un procedimento in cui l'interessato fa rispettare i propri diritti alla privacy. Quindi la sanzione non va a finire in mano al reclamante, ma viene elargita di fatto all'autorità, quindi è come se fosse una multa, anche se non è una multa.

Facciamo un caso concreto: un utente che non è coinvolto direttamente, non sono i suoi dati a essere stati trafugati, ma si accorge che c'è un'azienda che sta disseminando consapevolmente o meno i dati dei suoi clienti, fatture, documenti di identità, si accorge di questa cosa. Fa quindi una segnalazione al garante. A quel punto il garante che cosa fa? Manterrà aggiornata la persona che ha fatto la segnalazione o ci sarà un rapporto soltanto con la ditta interessata?

Per quanto riguarda le segnalazioni, da quello che so, anche se non ho moltissima esperienza perché seguo abitualmente tanti reclami ma non molte segnalazioni, siccome il segnalante non è direttamente interessato, ovviamente non viene messo al corrente di tutto l'iter e di tutto quello che segue. Salvo che ci sono diversi casi in cui, alla fine dell'istruttoria e dell'eventuale decisione sanzionatoria, il Garante della privacy alcuni provvedimenti li pubblica. Anche la pubblicazione sul sito del Garante è una sanzione accessoria che può essere comminata per alcuni casi un po' più gravi; invece se una persona è reclamante, quindi è direttamente interessata, chiaramente viene tenuta al corrente del percorso che segue l’istruttoria.

Con che frequenza avvengono situazioni di questo tipo, ossia che ci siano reclami non per spamming ma proprio per violazione dei dati, dati disseminati?

È un po' difficile da stimare, anche perché queste situazioni di data breach in realtà non sempre vengono messe alla luce come dovrebbero. Diciamo che il GDPR prevede che nel momento in cui un'azienda si rende conto che ha subìto un data breach o comunque che ha subìto una violazione che potrebbe anche avere esposto dei dati personali, deve agire in un tempo molto breve, perché la legge prevede un termine di 72 ore, salvo casi particolari.

In queste 72 ore dovrebbe fare una valutazione di quella che è stata la violazione e determinare se fare una segnalazione al garante, quindi tra virgolette autosegnalarsi in un certo senso, oppure se è stato un caso particolarmente piccolo, non vi è anzi l'obbligo necessariamente di comunicarlo all'autorità, ma deve essere annotato su un apposito registro interno, che è il registro delle violazioni.

Adesso entriamo in una materia che è più legale, è tecnica e riguarda di più i DPO o gli avvocati, però diciamo che l'azienda che è messa al corrente dovrebbe segnalarsi da sola al garante. Se invece l'azienda non è al corrente, perché magari se ne accorge qualcun altro, allora può essere che un altro cittadino faccia la segnalazione all'azienda e a quel punto parte il termine. E' anche vero che in alcuni casi può anche succedere, soprattutto con aziende piccole e non strutturate, che l'azienda preferisca o ritenga di non gestire particolarmente bene questa cosa, magari perché pensa che nascondere la testa sotto la sabbia possa essere una buona strategia; può capitare anche quello.

Quindi in casi come questi, se l'azienda fa finta di niente e i dati rimangono aperti e accessibili, qual è il passo successivo?

Nel caso in cui una persona o interessata o un semplice segnalante decida di fare qualcosa, può fare una segnalazione o un reclamo all'autorità garante.

C'è da dire una cosa, comunque, che soprattutto per le segnalazioni abbiamo fatto prima l'esempio che se uno scopre in modo accidentale che un'azienda espone dati di altri può fare la segnalazione, certamente può farlo. Quello che è un po' problematico, dal mio punto di vista in Italia, è che la definizione che abbiamo dal punto di vista del codice penale, quindi parlo dell'articolo dell'ipotesi di reato di accesso abusivo a sistema informatico, è estremamente vaga.

Se andiamo a leggere letteralmente l'articolo, ci sono scenari in cui uno potrebbe scoprire in modo di tutto accidentale, ad esempio perché cerca delle parole su Google e uno dei link lo riporta a un documento che presenta dati personali che non c'era motivo di esporre o per altri motivi. Questo potrebbe portare una persona a vedersi, diciamo, paventata la minaccia più o meno fondata, diciamo anche magari per spaventarlo, di una possibile querela per accesso abusivo a sistema informatico, perché se noi andiamo a vedere l'articolo 615 ter, si parla di accedere a una risorsa, quindi a un sistema informatico, contro la volontà espressa o tacita di chi ha diritto di escluderlo.

Uno potrebbe dirmi “ma perché tu hai aperto questo documento PDF con i dati personali dei miei clienti?”. “Stavo cercando su Google un'altra cosa, ho cliccato un link e è venuto fuori quel documento”. “Però io non volevo che tu accedessi a quel documento, quindi la mia volontà era quella di non farti accedere ai dati.” Allora comincia a diventare complicato.

È chiaro che poi lì si parlerebbe di sistemi protetti da misure di sicurezza, però purtroppo c'è anche questa cosa che non abbiamo un framework legale, diciamo un sistema per cui chi va a segnalare alle aziende che ha questo problema di privacy viene tutelato legalmente in modo automatico, come stanno pensando di fare in altri paesi europei, cioè di mettere delle regole per cui se tu segnali una problematica a un'azienda sei sostanzialmente schermato da possibili denunce o altri tipi di azioni.

In Italia non abbiamo questo, quindi rimane tutto in seno al buon senso delle singole aziende. Sicuramente ci sono tante aziende che di fronte a una segnalazione del genere ringrazierebbero e quindi ne vinceremmo tutti perché l'azienda scopre un problema, lo risolve e ne mitiga gli effetti. Ma io immagino che ci possono anche essere aziende che non siano molto felici di vedersi segnalate queste problematiche, perché poi devono gestire queste situazioni.

La situazione varia da paese a paese. Ci sono dei paesi che hanno già attivato questo scudo per chi fa segnalazioni di questo genere? Se sì, quali sono?

Stavo leggendo qualche ora fa una notizia relativa al Belgio, su una cosa in fase di pianificazione, e lì si parlava proprio di accessi dei controlli di sicurezza sulle aziende, quindi è una tematica più ampia rispetto allo semplice accertamento della protezione dei dati. In Belgio stanno pensando di tutelare legalmente i dati e di tutelare legalmente coloro che scoprano in modo più o meno accidentale che un'azienda ha problemi di sicurezza informatica e nel momento in cui chi lo scopre lo segnala immediatamente, cioè entro tre giorni, all'azienda.

Stanno pensando di introdurre proprio una sorta di immunità da eventuali conseguenze. Questo tipo di iniziative, secondo me, ha un impatto molto positivo, perché spesso si tende a scoprire in modo del tutto fortuito documenti tramite Google, per esempio, documenti PDF o file Excel o altre cose che contengono dati personali. E la frase standard che circola un po' anche fra i miei conoscenti, i colleghi, è "OK, fai finta che non abbia visto niente e lascia stare, perché se lo segnali non sai mai cosa potrebbe succedere, potrebbero ringraziarti o potrebbero anche minacciarti di una denuncia perché stavi aprendo un PDF che hai trovato casualmente su Google".

Invece avendo una sorta di scudo, automaticamente tutte le persone verrebbero invogliate a segnalare queste scoperte, anche accidentali, e di conseguenza si migliora complessivamente lo stato della sicurezza informatica e della protezione dei dati.

La situazione è ancora complessa, è ancora in divenire, però c'è un problema di proteggere appunto chi trova queste cose e poi cerca di fare il suo dovere di cittadino in un certo senso.

Voi che siete nel settore, siete in tanti ma avete tutti lavoro a tempo pieno per gestire questi problemi o i casi sono relativamente pochi per cui tutto sommato si naviga abbastanza bene?

È difficile parlare un po' per categoria, perché in realtà tanti professionisti anche in questo settore si specializzano in diverse categorie. Ci sono colleghi che si occupano tantissimo di dati personali, di privacy, ci sono altri colleghi che magari vedono pochi casi perché si occupano di più di altre cose come la sicurezza informatica nelle aziende oppure anche le perizie su smartphone e così via. Quindi è un po' difficile fare un commento generale su questo aspetto.

Io personalmente devo dire che nel mio caso la maggior parte dei reclami che seguo dal punto di vista privacy sono cose che seguo io personalmente come diretto interessato e reclamante come privato cittadino, mentre lavorativamente me ne capitano meno spesso.

Le aziende italiane sono attente al problema o lo prendono sotto gamba? Perché sembra perché ci siano molti casi, anche piuttosto grossi, di aziende che si fanno trovare con i dati a spasso. C'è un problema di sensibilità delle aziende secondo lei?

Secondo me sì e direi inoltre che è un problema di sensibilità, un problema forse anche culturale, cioè manca la cultura della sicurezza informatica. Dobbiamo tenere in considerazione, comunque, che in Italia soprattutto le aziende sono molto, in grandissima percentuale sono PMI e ci sono anche tantissimi casi di aziende che hanno 1, 2, 3, 5 persone all'interno in tutta l'azienda, quindi parliamo proprio di microimprese, e chiaramente in questi contesti è molto difficile avere tutte le competenze anche dal punto di vista della sicurezza informatica, perché una grande azienda, che può essere la classica grande azienda americana che ha migliaia e migliaia di addetti, al suo interno avrà un'unità dedicata alla sicurezza informatica, mentre una microimpresa probabilmente si rivolge per fare le proprie attività anche a fornitori esterni o consulenti quando serve, che gli sistemano il sito, gli sistemano il gestionale e così via. Quindi manca un po' anche la cultura della fiducia perché certi tipi di istruzioni probabilmente non vengono neanche visti con la dovuta considerazione. Cioè ci sono piccole aziende, soprattutto che quando si parla del problema della tutela dei dati rispondono "Sì, ma vuoi che vengano proprio da me ad attaccare? Non sono Microsoft, una piccola azienda, quindi cosa vuoi che mi succeda?” Di conseguenza si sottovaluta probabilmente anche il problema.

Ringrazio Andrea Lazzarotto per questa esplorazione molto esaustiva del settore dei reclami, di come ci si interfaccia con un garante europeo e spero che tutto sommato rimanga... senza lavoro, almeno da questo punto di vista. Ma nel frattempo per chi volesse sapere esattamente che fine fanno i suoi dati e che tipo di reazione e risposta c'è da parte dell'autorità, abbiamo qualche luce in più sull'argomento. Grazie ancora Andrea Lazzarotto.

Grazie a voi.