Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2013/02/04

Whatsapp a pagamento: la bufala non è diventata realtà

C'è chi, come La Stampa, titola “Whatsapp a pagamento, la bufala diventa realtà” e chi, come tanti internauti, annuncia che Whatsapp diventa a pagamento. Ma la bufala non è diventata realtà (è tuttora una bufala) e Whatsapp non è “diventato” a pagamento: lo è sempre stato.

Ai primi di gennaio 2012 circolava un appello-bufala secondo la quale Whatsapp stava per diventare a pagamento per chi non era utilizzatore frequente: per evitare il pagamento bisognava inviare l'appello ad almeno dieci contatti. Ma era appunto una bufala (ne avevo scritto in questo articolo) e lo aveva dichiarato esplicitamente anche Whatsapp.

Inoltre Whatsapp è già a pagamento da un pezzo. La versione iOS/iPhone costa 99 centesimi di dollaro (screenshot). La versione Android costa 99 cent l'anno dopo il primo anno, che è gratuito: c'è scritto chiaramente nella pagina di download presso Whatsapp.com (perlomeno se sapete leggere l'inglese; screenshot). Ed è così almeno da un anno. La pagina dell'app su Google Play, invece, la indica come gratuita (schermata qui accanto), e questo può aver alimentato la confusione.

Trovo comunque piuttosto ridicola la spilorceria di chi protesta e insorge contro la richiesta di pagare ben 79 eurocentesimi l'anno per usare un'app che fa risparmiare moltissimo sulle telecomunicazioni. Settantanove centesimi. Accidenti, che salasso.

Se proprio ci si vuole indignare per Whatsapp, sarebbe semmai il caso di farlo in merito al fatto che nelle versioni Blackberry, Android, Windows e Nokia questa app obbliga l'utente a mandare a Whatsapp.com tutta la propria rubrica degli indirizzi (per la versione iPhone è facoltativo). In altre parole, se avete affidato il vostro numero di telefono o altri dati personali a un amico che usa Whatsapp, quell'amico li ha passati a Whatsapp.com. Ma se è il tipo di persona che “scopre” solo ora che Whatsapp si paga, difficilmente sarà il tipo che capisce il concetto di rispettare la privacy altrui e non mandare in giro i dati personali degli amici.

Ai primi di gennaio 2012 circolava un appello-bufala secondo la quale Whatsapp stava per diventare a pagamento per chi non era utilizzatore frequente: per evitare il pagamento bisognava inviare l'appello ad almeno dieci contatti. Ma era appunto una bufala (ne avevo scritto in questo articolo) e lo aveva dichiarato esplicitamente anche Whatsapp.

Inoltre Whatsapp è già a pagamento da un pezzo. La versione iOS/iPhone costa 99 centesimi di dollaro (screenshot). La versione Android costa 99 cent l'anno dopo il primo anno, che è gratuito: c'è scritto chiaramente nella pagina di download presso Whatsapp.com (perlomeno se sapete leggere l'inglese; screenshot). Ed è così almeno da un anno. La pagina dell'app su Google Play, invece, la indica come gratuita (schermata qui accanto), e questo può aver alimentato la confusione.

Trovo comunque piuttosto ridicola la spilorceria di chi protesta e insorge contro la richiesta di pagare ben 79 eurocentesimi l'anno per usare un'app che fa risparmiare moltissimo sulle telecomunicazioni. Settantanove centesimi. Accidenti, che salasso.

Se proprio ci si vuole indignare per Whatsapp, sarebbe semmai il caso di farlo in merito al fatto che nelle versioni Blackberry, Android, Windows e Nokia questa app obbliga l'utente a mandare a Whatsapp.com tutta la propria rubrica degli indirizzi (per la versione iPhone è facoltativo). In altre parole, se avete affidato il vostro numero di telefono o altri dati personali a un amico che usa Whatsapp, quell'amico li ha passati a Whatsapp.com. Ma se è il tipo di persona che “scopre” solo ora che Whatsapp si paga, difficilmente sarà il tipo che capisce il concetto di rispettare la privacy altrui e non mandare in giro i dati personali degli amici.

I “fuori onda” dello sbarco sulla Luna

Durante la discesa verso la Luna che portò Neil Armstrong e Buzz Aldrin a essere i primi uomini a camminare su un altro corpo celeste nel luglio del 1969, a bordo del loro veicolo c'era un registratore a nastro sul quale rimasero incise le conversazioni private, non trasmesse verso Terra, dei due astronauti.

Durante la discesa verso la Luna che portò Neil Armstrong e Buzz Aldrin a essere i primi uomini a camminare su un altro corpo celeste nel luglio del 1969, a bordo del loro veicolo c'era un registratore a nastro sul quale rimasero incise le conversazioni private, non trasmesse verso Terra, dei due astronauti.Ho recuperato dagli archivi NASA questa registrazione e l'ho sincronizzata con l'audio trasmesso e con le immagini della discesa, e ne è venuto fuori un quadro più completo di questa fase dell'impresa.

Alcune parti dell'audio trasmesso che prima erano incomprensibili a causa delle interferenze o delle perdite di segnale radio sono ora decifrabili e Neil Armstrong risulta parecchio più loquace ed emotivo di quanto sembri nella registrazione dell'audio pubblico.

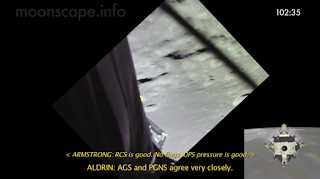

Per esempio, nell'audio di bordo c'è un punto nel quale Armstrong ammette una certa difficoltà e Aldrin sembra confortarlo (intorno a 102:37):

Armstrong: Well, I tell you, this is much harder to do than it was... [Be', te lo devo dire, è molto più difficile da fare di quanto lo fosse...]

Aldrin: Keep it going. [Continua così]

Emerge anche il talento di Armstrong, che si accorge di essere in anticipo di tre secondi rispetto al piano di volo (a circa 102:36). Nell'audio trasmesso verso Houston, Neil parla semplicemente di un anticipo:

Armstrong: Our position checks down range show us to be a little long. [I nostri controlli di posizione davanti a noi ci indicano che siamo un po' lunghi]

Ma nell'audio in cabina è molto più specifico:

Armstrong: Okay, we went by the three-minute point early. We're long. [OK, abbiamo passato in anticipo il riferimento dei tre minuti. Siamo lunghi]

[...]

Armstrong: Roger, about three seconds long. [Roger, lunghi di circa tre secondi]

Poi è il turno di Aldrin di essere emotivo, quando mette fretta ad Armstrong: il propellente di atterraggio del loro veicolo (il modulo lunare o LM) si sta esaurendo e Neil sta ancora volando in cerca di un punto sicuro dove posare il veicolo, e così Buzz (a 102:43) dapprima chiede a Neil di rallentare (“Slow it up”) e poi (solo nell'audio di bordo) cambia tono ed esorta a far atterrare il LM (“Ease her down”). Va notato che benché la qualifica di Aldrin sia quella di Lunar Module Pilot, in realtà è sempre il comandante a pilotare il LM, mentre il Pilot gli fornisce l'assistenza strumentale e gestisce il computer.

Il video dell'allunaggio, con l'audio di bordo sincronizzato, è qui sotto e fa parte del progetto Moonscape (al quale potete contribuire in vari modi, se vi va). L'audio di bordo è identificato visivamente usando le parentesi angolari e un font corsivo e più piccolo ed è sul canale sinistro, mentre l'audio trasmesso da e verso Terra è al centro e le voci dei tecnici del Controllo Missione sono sul canale destro.

Labels:

astronautichicche,

chicche,

Moonscape,

spazio

2013/02/03

La TV svizzera insegue i truffatori del Web

Venerdì scorso la trasmissione Patti Chiari della Radiotelevisione Svizzera ha dedicato una puntata intera al problema delle truffe online, specialmente quella detta “alla nigeriana” (la promessa di un lauto incasso se la vittima anticipa una piccola somma), e quella del ricatto tramite sesso via webcam (la sessione video della vittima viene registrata e poi il truffatore minaccia di divulgare la registrazione compromettente).

Istintivamente viene da pensare che non ci possa cascare più nessuno, ma non è così: le truffe costruiscono documenti falsi e attingono a notizie di cronaca reali per autenticarsi e rendersi credibili. E non bisogna sottovalutare la forza persuasiva di chi offre un legame sentimentale a chi si sente solo.

La trasmissione, alla quale ho partecipato creando un piccolo honeypot, ha raccolto testimonianze di vittime e rintracciato i truffatori, che oggi hanno come base principale la Costa d'Avorio. Il comandante della cellula di polizia specializzata nella lotta al crimine informatico in quel paese è stato ospite in studio e ha presentato i dati e i risultati della sua attività, mostrando anche l'inseguimento e l'arresto di uno di questi criminali. C'è anche chi cerca di proteggere le vittime e vendicarsi dei truffatori compiendo vere e proprie intrusioni nei loro computer.

Se vi interessa l'argomento, soprattutto per capire come funziona tutto il meccanismo della truffa, chi sono i truffatori e i truffati e quali sono le responsabilità degli intermediari involontari come Western Union, la puntata è disponibile in streaming qui sul sito della RSI. Anche la sezione dei commenti della trasmissione è decisamente illuminante.

Istintivamente viene da pensare che non ci possa cascare più nessuno, ma non è così: le truffe costruiscono documenti falsi e attingono a notizie di cronaca reali per autenticarsi e rendersi credibili. E non bisogna sottovalutare la forza persuasiva di chi offre un legame sentimentale a chi si sente solo.

La trasmissione, alla quale ho partecipato creando un piccolo honeypot, ha raccolto testimonianze di vittime e rintracciato i truffatori, che oggi hanno come base principale la Costa d'Avorio. Il comandante della cellula di polizia specializzata nella lotta al crimine informatico in quel paese è stato ospite in studio e ha presentato i dati e i risultati della sua attività, mostrando anche l'inseguimento e l'arresto di uno di questi criminali. C'è anche chi cerca di proteggere le vittime e vendicarsi dei truffatori compiendo vere e proprie intrusioni nei loro computer.

Se vi interessa l'argomento, soprattutto per capire come funziona tutto il meccanismo della truffa, chi sono i truffatori e i truffati e quali sono le responsabilità degli intermediari involontari come Western Union, la puntata è disponibile in streaming qui sul sito della RSI. Anche la sezione dei commenti della trasmissione è decisamente illuminante.

2013/02/01

Dieci anni fa lo Shuttle Columbia cadde dal cielo

Ricordo una voce del Controllo Missione che cercava ripetutamente, oltre ogni buon senso e ogni speranza, di avere risposta alle sue chiamate via radio dallo Shuttle Columbia che stava rientrando sulla Terra al termine della propria missione. Ricordo le prime immagini di quei frammenti brillanti che solcavano in gruppo il cielo, tracciando scie bianche che non lasciavano spazio a conclusioni alternative.

Ricordo la voce rotta del direttore di volo che dava l'ordine che nessun direttore vorrebbe mai dare: chiudere a chiave le porte della sala controllo e sigillare i computer. L'ordine significa che la missione si è conclusa in tragedia e che ora bisogna congelare la situazione per capire cosa è andato terribilmente storto. Sette astronauti erano morti: Rick Husband, William McCool, Michael Anderson, Kalpana Chawla, David Brown, Laurel Clark, Ilan Ramon. Di loro restavano soltanto le immagini, a quel punto amaramente fuori luogo, dei loro sorrisi e dei loro sereni resoconti degli esperimenti svolti durante la missione, trasmesse a terra prima del rientro. C'era persino un video, recuperato fra i rottami, che mostrava l'equipaggio durante le fasi iniziali del rientro, ignaro di quello che sarebbe accaduto pochi minuti più tardi.

Durante il decollo, lo Shuttle era stato colpito all'ala sinistra da un frammento della schiuma isolante dei supporti del grande serbatoio di propellente che accompagnava la navetta. Il danno sembrava a prima vista trascurabile e la fase orbitale della missione era stata completata normalmente, ma l'impatto aveva in realtà aperto un varco nell'ala attraverso il quale, durante il rientro, era penetrato un getto dell'aria rovente che circondava il velivolo, fondendo la struttura dall'interno. L'ala si era spezzata e il velivolo spaziale privo di controllo si era disintegrato mentre correva a venti volte la velocità del suono, a circa 70 chilometri di quota.

All'epoca erano circolate le storie più strane e alcuni giornali avevano pubblicato falsi scoop sul disastro. Nel 2008 fu pubblicato il rapporto finale sulle cause della perdita dell'equipaggio e del veicolo.Questo secondo incidente mortale con uno Shuttle (dopo quello del Challenger nel 1986) fu l'inizio della fine per questo veicolo straordinario.

Oggi la NASA ha ricordato quel giorno e gli altri astronauti perduti (di Apollo 1 e del Challenger) con numerose cerimonie. Qui sotto vedete l'astronauta lunare Buzz Aldrin insieme a Charlie Bolden, amministratore generale della NASA, al cimitero di Arlington. Altre foto sono qui.

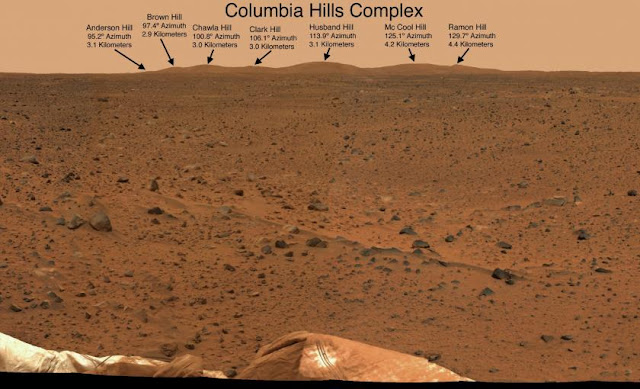

Su Marte ci sono le Columbia Hills, battezzate con questo nome in onore dell'equipaggio perduto. Emily Lakdawalla, della Planetary Society, ha segnalato le immagini qui sotto, che le mostrano come le vedeva il robot Spirit: un anno e mezzo più tardi quello stesso robot si arrampicò sulla più alta di quelle colline, la Husband Hill.

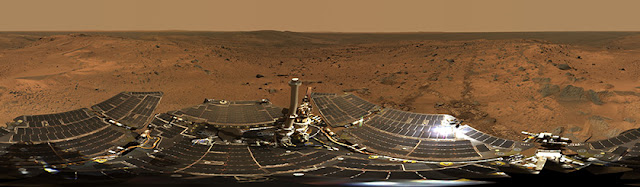

Ecco la vista panoramica di Spirit dalla Husband Hill, al termine dell'arrampicata:

Per aspera ad astra.

Ricordo la voce rotta del direttore di volo che dava l'ordine che nessun direttore vorrebbe mai dare: chiudere a chiave le porte della sala controllo e sigillare i computer. L'ordine significa che la missione si è conclusa in tragedia e che ora bisogna congelare la situazione per capire cosa è andato terribilmente storto. Sette astronauti erano morti: Rick Husband, William McCool, Michael Anderson, Kalpana Chawla, David Brown, Laurel Clark, Ilan Ramon. Di loro restavano soltanto le immagini, a quel punto amaramente fuori luogo, dei loro sorrisi e dei loro sereni resoconti degli esperimenti svolti durante la missione, trasmesse a terra prima del rientro. C'era persino un video, recuperato fra i rottami, che mostrava l'equipaggio durante le fasi iniziali del rientro, ignaro di quello che sarebbe accaduto pochi minuti più tardi.

Durante il decollo, lo Shuttle era stato colpito all'ala sinistra da un frammento della schiuma isolante dei supporti del grande serbatoio di propellente che accompagnava la navetta. Il danno sembrava a prima vista trascurabile e la fase orbitale della missione era stata completata normalmente, ma l'impatto aveva in realtà aperto un varco nell'ala attraverso il quale, durante il rientro, era penetrato un getto dell'aria rovente che circondava il velivolo, fondendo la struttura dall'interno. L'ala si era spezzata e il velivolo spaziale privo di controllo si era disintegrato mentre correva a venti volte la velocità del suono, a circa 70 chilometri di quota.

All'epoca erano circolate le storie più strane e alcuni giornali avevano pubblicato falsi scoop sul disastro. Nel 2008 fu pubblicato il rapporto finale sulle cause della perdita dell'equipaggio e del veicolo.Questo secondo incidente mortale con uno Shuttle (dopo quello del Challenger nel 1986) fu l'inizio della fine per questo veicolo straordinario.

Oggi la NASA ha ricordato quel giorno e gli altri astronauti perduti (di Apollo 1 e del Challenger) con numerose cerimonie. Qui sotto vedete l'astronauta lunare Buzz Aldrin insieme a Charlie Bolden, amministratore generale della NASA, al cimitero di Arlington. Altre foto sono qui.

|

| Credit: NASA/Bill Ingalls. Le lapidi sono quelle di Gus Grissom e Roger Chaffee (Apollo 1), amici di Aldrin. |

Su Marte ci sono le Columbia Hills, battezzate con questo nome in onore dell'equipaggio perduto. Emily Lakdawalla, della Planetary Society, ha segnalato le immagini qui sotto, che le mostrano come le vedeva il robot Spirit: un anno e mezzo più tardi quello stesso robot si arrampicò sulla più alta di quelle colline, la Husband Hill.

Ecco la vista panoramica di Spirit dalla Husband Hill, al termine dell'arrampicata:

Per aspera ad astra.

Podcast del Disinformatico radio di oggi

Se vi interessano i bari su Ruzzle, l'analisi del vostro profilo Facebook con Wolfram Alpha, le stampanti e le telecamere IP vulnerabili che si possono scoprire tramite i googledork, provate il mio podcast per la Radiotelevisione Svizzera di oggi, fresco fresco per voi.

Le parole di Internet: googledork

Questo articolo era stato pubblicato inizialmente l’1/2/2013 sul sito della

Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più

disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la

consultazione.

googledork. Utente il cui comportamento inetto o incompetente viene rivelato da una ricerca in Google, ma anche uso di Google come strumento per scoprire vulnerabilità in servizi accessibili via Internet.

Ricerche in Google appositamente confezionate, come quelle citate a proposito di stampanti e telecamere di sorveglianza vulnerabili, permettono a un aggressore di effettuare una perlustrazione a distanza di sicurezza di un potenziale bersaglio di un attacco informatico. Dato che Google fa da tramite inconsapevole, il bersaglio non sa chi lo sta scandagliando e non si accorge neppure di essere sotto attacco.

Alcuni esempi di googledork, da usare con cautela e buon senso, per verificare che un sito militare o governativo anglofono non esponga pubblicamente documenti riservati:

"top secret site:mil"

"confidential site:mil"

“filetype:txt site:gov top secret”

"allintitle: restricted filetype:doc site:gov"

Ulteriori esempi sono disponibili presso Googlebig.com ed Exploit-db.com.

googledork. Utente il cui comportamento inetto o incompetente viene rivelato da una ricerca in Google, ma anche uso di Google come strumento per scoprire vulnerabilità in servizi accessibili via Internet.

Ricerche in Google appositamente confezionate, come quelle citate a proposito di stampanti e telecamere di sorveglianza vulnerabili, permettono a un aggressore di effettuare una perlustrazione a distanza di sicurezza di un potenziale bersaglio di un attacco informatico. Dato che Google fa da tramite inconsapevole, il bersaglio non sa chi lo sta scandagliando e non si accorge neppure di essere sotto attacco.

Alcuni esempi di googledork, da usare con cautela e buon senso, per verificare che un sito militare o governativo anglofono non esponga pubblicamente documenti riservati:

"top secret site:mil"

"confidential site:mil"

“filetype:txt site:gov top secret”

"allintitle: restricted filetype:doc site:gov"

Ulteriori esempi sono disponibili presso Googlebig.com ed Exploit-db.com.

In attesa di Facebook Graph Search, c’è Wolfram Alpha

Questo articolo era stato pubblicato inizialmente l'1/2/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Se non siete fra i fortunati ai quali Facebook ha già concesso l'uso di Graph Search, il motore di ricerca interno del gigantesco social network, potete consolarvi con Wolfram Alpha: non offre le stesse funzioni di Graph Search, ma consente comunque una visione dettagliatissima della propria rete di amicizie online.

Per usare Wolfram Alpha come scandaglio di Facebook basta digitare nella sua casella le parole “facebook report” (oppure cliccare direttamente su questo link), cliccare poi su “Analyze my Facebook data” e attendere qualche decina di secondi intanto che Wolfram Alpha esplora la vasta rete interconnessa di dati che abbiamo creato in Facebook. Volendo si possono attivare anche le analisi storiche (historical analytics) per vedere come si evolve nel tempo la propria attività su Facebook.

Il risultato è impressionante: statistiche sul numero di foto, link e messaggi di stato pubblicati, il numero e la media dei “mi piace” e dei commenti che gli amici hanno assegnato ai nostri post, le parole che usiamo più frequentemente, il post che è piaciuto di più, quello più commentato.

Si passa poi alle informazioni sui nostri amici: quelli che commentano più assiduamente, la ripartizione percentuale in uomini e donne, il grafico delle proporzioni fra amici single, legati sentimentalmente, fidanzati o sposati (a sua volta suddivisibile per età), le loro fasce d'età e località dichiarate, persino la distribuzione mensile dei compleanni, i nomi più comuni e gli amici con il maggior e minor numero di amici in comune con noi. E poi ci sono i grafici delle “isole” di relazioni fra persone. C'è insomma abbastanza materiale da tenerci indaffarati fino all'arrivo di Graph Search e anche oltre.

Se non siete fra i fortunati ai quali Facebook ha già concesso l'uso di Graph Search, il motore di ricerca interno del gigantesco social network, potete consolarvi con Wolfram Alpha: non offre le stesse funzioni di Graph Search, ma consente comunque una visione dettagliatissima della propria rete di amicizie online.

Per usare Wolfram Alpha come scandaglio di Facebook basta digitare nella sua casella le parole “facebook report” (oppure cliccare direttamente su questo link), cliccare poi su “Analyze my Facebook data” e attendere qualche decina di secondi intanto che Wolfram Alpha esplora la vasta rete interconnessa di dati che abbiamo creato in Facebook. Volendo si possono attivare anche le analisi storiche (historical analytics) per vedere come si evolve nel tempo la propria attività su Facebook.

Il risultato è impressionante: statistiche sul numero di foto, link e messaggi di stato pubblicati, il numero e la media dei “mi piace” e dei commenti che gli amici hanno assegnato ai nostri post, le parole che usiamo più frequentemente, il post che è piaciuto di più, quello più commentato.

Si passa poi alle informazioni sui nostri amici: quelli che commentano più assiduamente, la ripartizione percentuale in uomini e donne, il grafico delle proporzioni fra amici single, legati sentimentalmente, fidanzati o sposati (a sua volta suddivisibile per età), le loro fasce d'età e località dichiarate, persino la distribuzione mensile dei compleanni, i nomi più comuni e gli amici con il maggior e minor numero di amici in comune con noi. E poi ci sono i grafici delle “isole” di relazioni fra persone. C'è insomma abbastanza materiale da tenerci indaffarati fino all'arrivo di Graph Search e anche oltre.

Telecamere IP vulnerabili permettono di guardarvi in casa

Questo articolo era stato pubblicato inizialmente l'1/2/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Le cosiddette telecamere IP, ossia telecamere di sorveglianza pensate per essere collegate senza fili (tramite WiFi) o via cavo di rete con un computer che le coordina, sono molto pratiche: si installano facilmente, costano spesso meno dei sistemi tradizionali e si interfacciano bene con Internet, permettendo di ricevere avvisi e di effettuare monitoraggi a distanza anche tramite telefoni cellulari.

Purtroppo, però, il loro uso dell'informatica per abbattere i costi non sempre è corretto e ogni tanto emergono i casi di telecamere che invece di consentire al proprietario di sorvegliare la propria abitazione permettono agli aspiranti ladri di spiare dentro la casa apparentemente protetta. Per esempio, pochi giorni fa è stata annunciata una vulnerabilità che permette a un intruso digitale non solo di vedere quello che vedono queste telecamere di alcune marche anche molto conosciute, ma anche di osservare e cancellare quello che è stato registrato dalla centralina dell'impianto di sorveglianza. Una ricerca opportunamente confezionata ha rivelato circa 58.000 di questi impianti che sono accessibili via Internet.

Forbes.com ha pubblicato i nomi delle marche coinvolte: in attesa che vengano distribuiti degli aggiornamenti correttivi, il consiglio degli esperti è disattivare temporaneamente la funzione UPnP dei propri router per impedire che l'impianto di sorveglianza si renda accessibile via Internet.

Le cosiddette telecamere IP, ossia telecamere di sorveglianza pensate per essere collegate senza fili (tramite WiFi) o via cavo di rete con un computer che le coordina, sono molto pratiche: si installano facilmente, costano spesso meno dei sistemi tradizionali e si interfacciano bene con Internet, permettendo di ricevere avvisi e di effettuare monitoraggi a distanza anche tramite telefoni cellulari.

Purtroppo, però, il loro uso dell'informatica per abbattere i costi non sempre è corretto e ogni tanto emergono i casi di telecamere che invece di consentire al proprietario di sorvegliare la propria abitazione permettono agli aspiranti ladri di spiare dentro la casa apparentemente protetta. Per esempio, pochi giorni fa è stata annunciata una vulnerabilità che permette a un intruso digitale non solo di vedere quello che vedono queste telecamere di alcune marche anche molto conosciute, ma anche di osservare e cancellare quello che è stato registrato dalla centralina dell'impianto di sorveglianza. Una ricerca opportunamente confezionata ha rivelato circa 58.000 di questi impianti che sono accessibili via Internet.

Forbes.com ha pubblicato i nomi delle marche coinvolte: in attesa che vengano distribuiti degli aggiornamenti correttivi, il consiglio degli esperti è disattivare temporaneamente la funzione UPnP dei propri router per impedire che l'impianto di sorveglianza si renda accessibile via Internet.

Stampanti insicure si aprono a scherzi, meglio controllare

Questo articolo era stato pubblicato inizialmente l'1/2/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Sempre più spesso le stampanti sono collegate in rete, tramite un cavo o via WiFi, in modo da essere utilizzabili contemporaneamente da più persone. A volte, però, questo collegamento è impostato in modo scorretto da chi installa la stampante e la rende accessibile a chiunque via Internet, col risultato di permettere anche agli estranei di comandarla a distanza.

Questo è ovviamente un problema di sicurezza, non soltanto per gli scherzi e i danni che un aggressore può produrre (per esempio inviando alla stampante un'immagine volgare oppure l'ordine di stampare centinaia di pagine interamente nere, esaurendo rapidamente il toner o l'inchiostro oltre che la carta), ma anche per l'appiglio che la stampante può offrire all'intruso che la infetta o riprogramma, aprendo la rete informatica locale ad attacchi più profondi.

Questo errore d'installazione è facilissimo da identificare, sia da parte degli aggressori, sia (per fortuna) da parte degli installatori attenti: basta usare Google. Il sito Port3000 spiega come basta un'istruzione di ricerca in Google appositamente confezionata per far elencare a Google le stampanti della HP che sono pubblicamente accessibili. Risultano quasi 87.000 stampanti a rischio, sparse per il mondo.

Che fare? Se avete una stampante di rete, è il caso di verificare se è accessibile dall'esterno (o di chiedere a un tecnico di farlo per voi). Se volete essere altruisti, potete localizzare le stampanti vulnerabili trovate da Google (il loro indirizzo IP vi permette di risalire al provider e al proprietario) e avvisare i responsabili, oppure più semplicemente stampare sulla loro stampante vulnerabile un avviso che attirerà sicuramente la loro attenzione.

Sempre più spesso le stampanti sono collegate in rete, tramite un cavo o via WiFi, in modo da essere utilizzabili contemporaneamente da più persone. A volte, però, questo collegamento è impostato in modo scorretto da chi installa la stampante e la rende accessibile a chiunque via Internet, col risultato di permettere anche agli estranei di comandarla a distanza.

Questo è ovviamente un problema di sicurezza, non soltanto per gli scherzi e i danni che un aggressore può produrre (per esempio inviando alla stampante un'immagine volgare oppure l'ordine di stampare centinaia di pagine interamente nere, esaurendo rapidamente il toner o l'inchiostro oltre che la carta), ma anche per l'appiglio che la stampante può offrire all'intruso che la infetta o riprogramma, aprendo la rete informatica locale ad attacchi più profondi.

Questo errore d'installazione è facilissimo da identificare, sia da parte degli aggressori, sia (per fortuna) da parte degli installatori attenti: basta usare Google. Il sito Port3000 spiega come basta un'istruzione di ricerca in Google appositamente confezionata per far elencare a Google le stampanti della HP che sono pubblicamente accessibili. Risultano quasi 87.000 stampanti a rischio, sparse per il mondo.

Che fare? Se avete una stampante di rete, è il caso di verificare se è accessibile dall'esterno (o di chiedere a un tecnico di farlo per voi). Se volete essere altruisti, potete localizzare le stampanti vulnerabili trovate da Google (il loro indirizzo IP vi permette di risalire al provider e al proprietario) e avvisare i responsabili, oppure più semplicemente stampare sulla loro stampante vulnerabile un avviso che attirerà sicuramente la loro attenzione.

Ruzzle, avversari troppo bravi? Forse stanno barando

Questo articolo era stato pubblicato inizialmente l'01/02/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Siete appassionati di Ruzzle, il gioco per iOS e Android che consiste nel comporre il maggior numero possibile di parole unendo le sedici lettere mostrate sullo schermo, confrontandosi con gli amici via Internet? Non siete i soli: Ruzzle dichiara di avere 18 milioni di giocatori.

Il gioco di base è gratuito; Ruzzle guadagna vendendo la versione a pagamento, che permette ai giocatori di avere accesso alle statistiche delle disfide e di allenarsi senza essere collegati a Internet o ad altri giocatori.

C'è chi lo considera un buon esercizio per la mente, e c'è anche chi si sorprende e si sente a disagio perché viene battuto sistematicamente dagli avversari. Non è detto che sia questione di superiorità linguistica degli altri giocatori: infatti esistono dei siti e dei programmi per barare a Ruzzle.

Si chiamano cheater o solver e funzionano in modo molto semplice: si digitano nella griglia di caselle del sito le lettere presenti nello schema di Ruzzle e si clicca sul pulsante di avvio. In pochi secondi il cheater restituisce l'elenco delle parole presenti nello schema e al giocatore non resta che digitarle sul proprio smartphone o tablet. Ci sono anche delle app per barare senza computer accanto.

Per sapere se qualcuno sta barando a Ruzzle ci sono due tecniche fondamentali ma per nulla informatiche: chiedergli che cosa vuol dire la parola complicatissima che ha trovato e giocare faccia a faccia invece che via Internet.

Iscriviti a:

Post (Atom)