Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta Wannacry. Mostra tutti i post

Visualizzazione post con etichetta Wannacry. Mostra tutti i post

2017/06/02

Le app Android per difendersi da WannaCry sono truffe di sciacalli

Come se non bastassero già i danni causati in tutto il mondo dal malware WannaCry, arrivano anche gli sciacalli. Graham Cluley mette in guardia controlo le app Android, presenti nel negozio ufficiale (Google Play), che dicono di proteggere gli utenti da WannaCry.

Queste app, nel migliore dei casi, sono inutili, perché WannaCry non ha effetto sui dispositivi Android, ma solo su quelli che usano Microsoft Windows. In altre parole, il vostro smartphone non ha alcun bisogno di essere protetto contro WannaCry, perché è naturalmente immune a questo attacco.

Nel caso peggiore, queste app fasulle possono chiedere accesso ai dati personali presenti nel dispositivo o bombardare l'utente di pubblicità indesiderata, come avviene con l'app WannaCry Ransomware Protection. Il fatto che queste app abbiano buone recensioni o siano in Google Play non è in alcun modo garanzia di qualità o sicurezza: lasciatele perdere.

Queste app, nel migliore dei casi, sono inutili, perché WannaCry non ha effetto sui dispositivi Android, ma solo su quelli che usano Microsoft Windows. In altre parole, il vostro smartphone non ha alcun bisogno di essere protetto contro WannaCry, perché è naturalmente immune a questo attacco.

Nel caso peggiore, queste app fasulle possono chiedere accesso ai dati personali presenti nel dispositivo o bombardare l'utente di pubblicità indesiderata, come avviene con l'app WannaCry Ransomware Protection. Il fatto che queste app abbiano buone recensioni o siano in Google Play non è in alcun modo garanzia di qualità o sicurezza: lasciatele perdere.

2017/05/19

Wannacry una settimana dopo; il punto della situazione

Ultimo aggiornamento: 2017/05/20 20:40.

Ultimo aggiornamento: 2017/05/20 20:40. È passata una settimana dall'inizio di uno degli attacchi informatici più pesanti degli ultimi anni: il ransomware Wannacry, che ha fatto danni in tutto il mondo. Ne ho già parlato in questo articolo, ma riassumo qui le novità di questi primi sette giorni di quella che si annuncia come una convivenza a lungo termine con una serie di attacchi molto potenti.

Prima di tutto, sono a disposizione le istruzioni ufficiali su come difendersi da Wannacry fornite rispettivamente dalla Polizia di Stato italiana e dal GovCERT svizzero. In sintesi: se avete un Windows recente e aggiornato con le patch di sicurezza probabilmente non avrete problemi.

È importante sottolineare ancora una volta che questo malware, a differenza degli attacchi di ransomware abituali, si diffonde attraverso le condivisioni aperte incautamente verso Internet, senza richiedere l'apertura di allegati ricevuti via mail.

Un ricercatore, Adrien Guinet di Quarkslab, ha trovato che su Windows XP la chiave di decrittazione dei dati è a volte recuperabile se non si spegne il computer dopo l’infezione, ma XP è uno dei sistemi meno colpiti. Sulla base del suo lavoro è stato approntato WanaKiwi, un software di recupero che a quanto pare funziona anche su Windows 7, Vista, Server 2003 e Server 2008.

Un altro aspetto importante è che la vulnerabilità sta toccando anche dispositivi medicali, come quelli radiologici della Siemens:

WannaCry ransomware infected actual radiology tech in American hospitals https://t.co/t43t6fh1lM pic.twitter.com/Q2Ra0gpvxY— Forbes Tech News (@ForbesTech) 17 maggio 2017

Gli incassi in Bitcoin dei criminali informatici vengono monitorati da vari account Twitter, come @actual_ransom, e intorno a metà giornata erano arrivati a quasi 91.000 dollari suddivisi in poco meno di 300 pagamenti. Una miseria, rispetto ai danni causati, ma soprattutto una cifra intoccabile, visto che sarà difficilissimo che qualcuno accetti bitcoin provenienti dai portafogli dei criminali, che a questo punto hanno probabilmente alle calcagna gli esperti informatici dei servizi di sicurezza di mezzo pianeta.

Resta valida la raccomandazione di non pagare il riscatto, perché i criminali devono rispondere manualmente a ogni singola vittima e quindi i tempi di risposta sono lunghissimi a causa del numero elevato di vittime.

Circolano già le prime teorie sull'identità di questi criminali, e qualcuno punta il dito verso la Corea del Nord per via di alcune analogie nel codice del malware usato, ma è decisamente poco per formulare accuse attendibili. Bruce Schneier è cautamente scettico.

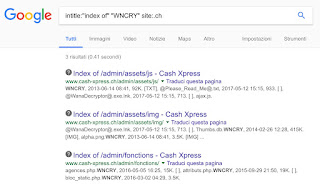

In Svizzera il bilancio ufficiale è molto modesto, anche se Angelo Consoli sospetta che non tutto sia stato messo in luce adeguatamente. Per sapere quali e quanti sono i siti colpiti è possibile fare una prima ricognizione sommaria usando semplicemente Google per trovare i siti che espongono a Internet pagine Web cifrate da Wannacry, i cui file hanno quindi l'estensione wcry, come in questo esempio:

intitle:"index of" "WNCRY" site:.ch

Per cercare in altri paesi o domini di primo livello basta sostituire ch con il dominio corrispondente (per esempio it o fr o com). In Svizzera, per esempio, emerge Cash-Xpress, il cui sito pre-attacco è archiviato qui presso Archive.org e oggi versa in condizioni molto tristi:

Per una scansione più profonda occorrono altre tecniche: per esempio, si può usare Shodan per cercare i sistemi che hanno lasciato aperta verso Internet la porta 445 (un requisito per essere infettabili via Internet), dando i parametri port:445 country:ch (dove ovviamente al posto di ch si può specificare un altro paese oppure non specificare nulla e ottenere una mappa come quella mostrata in cima a questo articolo).

Combinando i dati raccolti da Shodan con questo script per nmap si può verificare quali di questi siti imprudentemente aperti sono effettivamente vulnerabili a Wannacry (perché usano Windows e non hanno installato gli aggiornamenti di Microsoft). Prima di farlo, naturalmente, verificate attentamente la legalità di effettuare una scansione di questo genere.

Secondo dati che mi sono stati forniti da chi ha fatto questo genere di scansione, al 15/5 c’erano in Svizzera circa 3000 indirizzi IP con porta 445 (SMB) aperta verso Internet e ancora ieri una trentina di questi erano vulnerabili a Wannacry; in Italia al 18/5 c’erano circa 15.000 indirizzi con porta 445 aperta, dei quali 247 ieri risultavano vulnerabili a Wannacry. I dati completi di questa scansione, con i domini corrispondenti agli indirizzi IP attaccabili, sono a disposizione delle autorità di sicurezza informatica dei rispettivi paesi qualora li trovassero utili: basta chiedermeli.

Intanto viene segnalato un altro malware che sfrutta la falla di Windows usata da Wannacry:

Prepare to laugh- "regdrv.exe" delivered via SMB EternalBlue exploit, adds "Security Fix" rule disabling SMB (and talks to server in Russia) pic.twitter.com/2DN3M835eU— Kevin Beaumont (@GossiTheDog) May 17, 2017

La tempesta, insomma, non è ancora passata e già si parla della prossima ondata: fra i grimaldelli informatici sottratti all’NSA ci sono infatti altri malware, come per esempio EsteemAudit, che si propaga in modo analogo a Wannacry attraverso le connessioni condivise di sistemi Windows non aggiornati (Financial Times; Fortinet).

Mikko Hyppönen di F-Secure spiega molto bene la dinamica di funzionamento e diffusione di Wannacry in questo video:

Labels:

attacchi informatici,

malware,

ransomware,

ReteTreRSI,

Wannacry

2017/05/17

Wannacry a Radio3Scienza, il podcast

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/05/17 18:00.

Stamattina sono stato ospite telefonico di Radio3 per parlare di Wannacry insieme a Carola Frediani. Se volete riascoltare i consigli e gli aggiornamenti che sono stati proposti, qui trovate il podcast. Buon ascolto.

Stamattina sono stato ospite telefonico di Radio3 per parlare di Wannacry insieme a Carola Frediani. Se volete riascoltare i consigli e gli aggiornamenti che sono stati proposti, qui trovate il podcast. Buon ascolto.

2017/05/12

WannaCry, attacco ransomware planetario: i fatti, i danni e come rimediare

|

| Credit: |

Pubblicazione iniziale: 2017/05/12 18:53. Ultimo aggiornamento: 2017/05/16 13:50. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

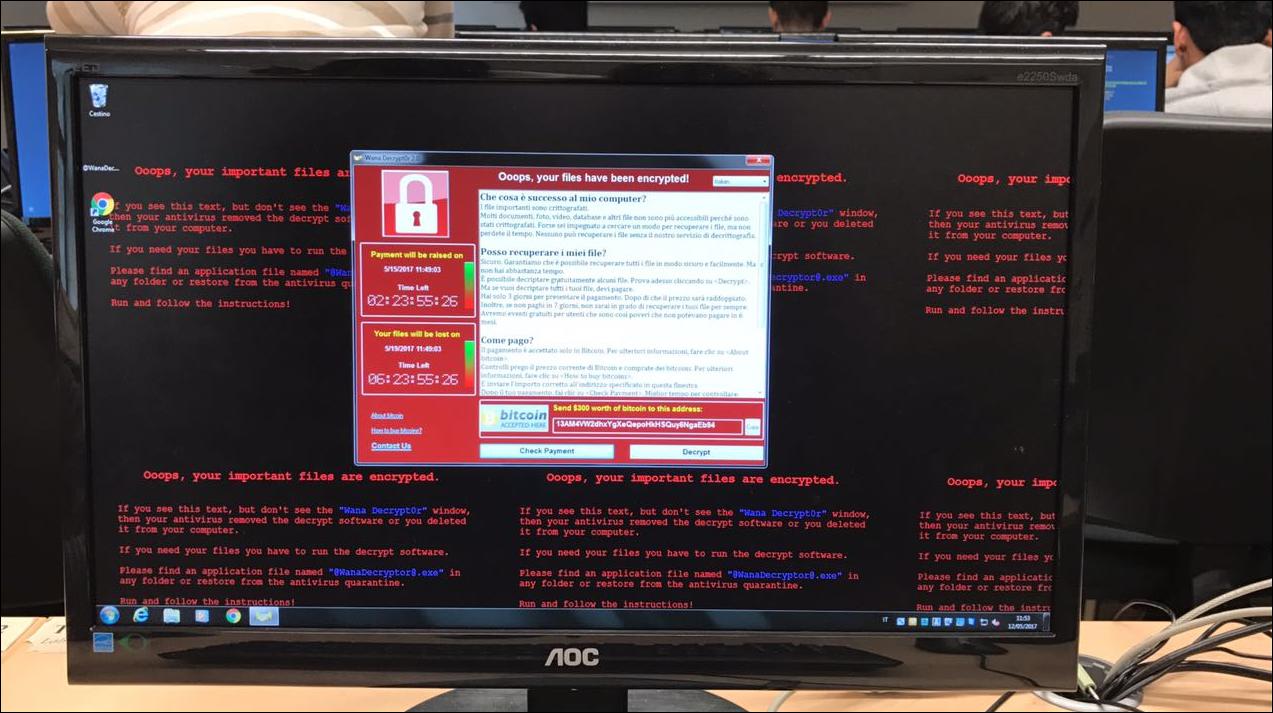

2017/05/12 18:53. Da qualche ora è in corso un attacco informatico su una scala che, senza esagerazioni, si può definire planetaria. Sono stati colpiti ospedali, università, compagnie telefoniche, aziende in almeno 70 paesi: in pratica, chiunque sia stato così idiota da non aggiornare i propri sistemi. Eh sì, perché la correzione di Windows che rende immuni a questo attacco è già disponibile da mesi. Non c’è niente di speciale o di imprevedibile in quest’incursione ricattatoria.

La tecnica è la solita: ransomware. In altre parole, i computer vengono infettati e i dati che contengono vengono cifrati con una password nota solo ai criminali. Per avere questa password bisogna pagare un riscatto. Se volete leggere il resoconto di un caso concreto che ho seguito, eccolo.

Il malware è stato denominato WanaCrypt0r 2.0 o WCry/WannaCry. La patch di aggiornamento di Windows da installare per bloccarlo è la MS17-010, disponibile da marzo scorso.

Ripeto: la patch è disponibile da marzo. Se non avete aggiornato i vostri computer, ve la siete cercata.

Aggiornerò questo articolo man mano che avrò novità. Adesso piantatela di leggere e andate immediatamente a patchare. Se non potete patchare, spegnete e scollegate i vostri computer Windows. E raccomandate la vostra anima alla vostra divinità preferita.

This is the day #wcry pic.twitter.com/yGPGfXDkNi— Vladimir Ivanov (@ivladdalvi) May 13, 2017

Just got to Frankfurt and took a picture of this... #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p— Marco Aguilar (@Avas_Marco) May 12, 2017

Here's what a London GP sees when trying to connect to the NHS network pic.twitter.com/lV8zXarAXS— Rory Cellan-Jones (@ruskin147) May 12, 2017

— Andrew Tinits (@amtinits) May 12, 2017

2017/05/13 09:00. Durante la serata e la notte ho raccolto un po' di informazioni per rispondere alle domande più frequenti. Le trovate qui sotto.

Cosa posso fare per difendermi?

1. Aggiornate il vostro Windows per installare gli aggiornamenti correttivi (patch). Se non sapete come fare, chiedete a qualcuno che lo sa. Microsoft ha radunato tutte le patch per le varie versioni di Windows qui (spiegone).

2. Aggiornate il vostro antivirus. Praticamente tutti gli antivirus sul mercato riconoscono ormai questo malware.

3. Fate un backup di tutti i vostri dati e scollegatelo dalla rete locale.

4. Chiedetevi perché non avete fatto queste cose prima d’ora e perché c’è voluto un disastro planetario per farvele fare.

5. Come regola generale, non aprite allegati nelle mail senza averli prima controllati con un antivirus aggiornato (anche se questo ransomware non usa la mail per propagarsi, gli altri lo fanno).

6. Disabilitate SMB 1.0 come descritto qui.

7. Controllate di non avere condivisioni SMB aperte che si affacciano a Internet, incluse quelle su VPN.

8. Se avete un computer infetto, non collegatelo alla rete locale; tenterà di infettare tutti gli altri computer della rete.

9. Se siete responsabili della sicurezza di una rete, consentite il libero accesso a questo URL per bloccare l'attacco (per ragioni descritte qui sotto): www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Sono stato colpito e i miei dati sono cifrati. Cosa posso fare?

1. Se avete un backup recente dei dati, usatelo per ripristinarli.

2. Se scoprite che anche il backup è cifrato (perché poco furbamente fate i backup su un disco di rete invece che su supporti fisicamente rimovibili), avete solo due possibilità: tentare di ricostruire da capo i dati cifrati oppure pagare il riscatto, sperando che i criminali vi diano davvero la chiave di decifrazione.

Non sono al corrente di vittime che abbiano pagato il riscatto, abbiano ottenuto la chiave di decifrazione e siano riusciti a recuperare i propri dati. Tutte le società di sicurezza informatica sconsigliano di pagare, perché questo alimenta e incentiva attacchi di questo genere.

Non uso Windows, sono al sicuro?

Il malware colpisce soltanto sistemi Windows e soltanto se non aggiornati. Se usate MacOS, Linux, Android, Windows Phone, iOS, ChromeOS o qualunque altro sistema operativo diverso da Windows non avete problemi.

Naturalmente se il vostro lavoro o i vostri dati dipendono da qualcun altro che ha computer Windows vulnerabili, potreste avere problemi lo stesso.

Quali versioni di Windows sono vulnerabili?

Windows Vista SP2, Windows Server 2008 SP2 e R2 SP1, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2012 e R2, Windows 10, e Windows Server 2016 se non sono stati aggiornati da marzo scorso.

Windows XP è vulnerabile ma non è più supportato da Microsoft da aprile 2014. Se lo usate ancora su un computer connesso a Internet, come il servizio sanitario britannico, state cercando guai. In via eccezionale, Microsoft ha comunque rilasciato una patch anche per XP.

Come faccio a sapere se il mio Windows è aggiornato e quindi immune?

Se avete gli aggiornamenti automatici di Windows e una versione recente di Windows, siete a posto. Se avete Windows 10 Creators Update, siete immuni a questo problema.

Su Windows 7 e 8, andate a Pannello di controllo - Programmi - Programmi e funzionalità - Visualizza aggiornamenti installati. Su Windows 10 (da Anniversary Update in poi), date un’occhiata a Impostazioni - Aggiornamenti e sicurezza - Windows Update - Cronologia. Per le versioni pre-Anniversary Update di 10 vale la procedura descritta per Windows 7 e 8. Grazie a Ruggio81 per queste info.

Se siete tecnici e sapete usare Metasploit, ci sono delle istruzioni apposite; oppure potreste usare il Microsoft Baseline Security Analyzer.

Come si diffonde l’attacco?

Il malware si propaga da solo da una rete locale all'altra via Internet cercando e sfruttando le condivisioni di rete SMB maldestramente rivolte verso Internet: questo è quello che emerge dall'analisi fatta da Malwarebytes (v. sezione "SMB vulnerability leveraged to spread ransomware worldwide"). Non è necessaria alcuna azione da parte dell'utente.

Quando il malware riesce a insediarsi in un computer di una rete locale, cerca di propagarsi agli altri computer della rete usando di nuovo le condivisioni SMB e sfruttandone la vulnerabilità già citata. Basta quindi che in un’azienda s’infetti un singolo computer Windows per rischiare di infettare tutti gli altri computer Windows non aggiornati presenti sulla stessa rete locale.

Alcune delle fonti citate in fondo a questo articolo ipotizzano per ora che l’intrusione iniziale possa avvenire (anche) in modo classico, attraverso una mail contenente un allegato infettante oppure una pagina Web contenente codice ostile, ma finora nessuno ha presentato prove di diffusione via mail.

Va notata la scelta del momento per l’attacco: nel pomeriggio di venerdì in Europa, quando gli addetti alla sicurezza di molte aziende hanno già lasciato il posto di lavoro o lo stanno per lasciare e appena prima dei backup di fine settimana, in modo da massimizzare il danno.

Dopo alcune ore, Malwaretech ha preso il controllo (sinkhole) di uno dei domini citati nel malware:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Malwaretech ha scoperto poi (e raccontato magnificamente qui) che questo dominio veniva utilizzato dai criminali come riferimento per la gestione del malware: se esiste ed è accessibile, il malware non effettua cifratura, come spiegato qui da Malwarebytes; se il malware non riesce a raggiungere questo sito, prosegue la propria opera distruttiva. Il sito è probabilmente usato come test dal malware per sapere se sta girando in una sandbox (ambiente di test) o su un computer reale: è una tecnica usata spesso in questo campo.

Il risultato è che al momento un computer vulnerabile si può ancora infettare ma l’infezione non cifra più i dati, per cui l'attacco per ora è stato in gran parte neutralizzato da Malwaretech grazie a un colpo di fortuna e alle tecniche dilettantesche usate dai criminali. Ma se non installate gli aggiornamenti correttivi, nulla impedisce ad altri criminali di ritentare con una versione di malware più robusta. E ci sono già segnali non confermati che questo sta accadendo.

Il mio antivirus rileverà l’attacco?

Se è aggiornato, molto probabilmente sì. Ormai lo fanno praticamente tutti.

Quali paesi/enti sono stati colpiti? C’è una mappa?

Nel Regno Unito sono stati colpiti in particolare l'intero sistema sanitario nazionale (costretto a sospendere tutte le attività non urgenti; sono coinvolti ospedali, cliniche, ambulatori, anche a livello dei centralini telefonici; si prevede una paralisi di vari giorni) e la Nissan.

In Francia è stata colpita la Renault.

In Slovenia il malware ha bloccato la produzione dello stabilimento Renault.

In Spagna hanno avuto gravi problemi la compagnia telefonica spagnola Telefónica e altre aziende nel settore dell’energia (Iberdola e Gas Natural).

Negli Stati Uniti anche FedEx è stata colpita.

In Russia ci sono segnalazioni di problemi presso banche (Sberbank, VTB) e ferrovie (RZD).

Sono segnalate infezioni in Russia, Turchia, Germania, Vietnam, Filippine, Italia, Cina, Ucraina, Stati Uniti, Argentina e altri paesi, per un totale di almeno 74 paesi secondo la BBC.

La Svizzera è stata sostanzialmente risparmiata, grazie anche all'informativa diramata da MELANI (la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione).

Il New York Times parla di 45.000 attacchi (e presumibilmente altrettante infezioni). Su Malwaretech.com c'è una mappa animata.

Se cercate su Google intitle:"index of" "WNCRY" troverete un elenco di siti colpiti.

In less than 3 hours (even can say less than 2 hours if we count it from the explosion), they got victims already from 11 countries: pic.twitter.com/cKOF4YpVbT— MalwareHunterTeam (@malwrhunterteam) 12 maggio 2017

Boom, we have insight!#WannaCrypt pic.twitter.com/Tji2e1D6sK— MalwareTech (@MalwareTechBlog) 12 maggio 2017

Voglio informazioni tecniche, ce ne sono?

Ci sono quelle di Kaspersky e quelle di rain1 (che include tutti i testi del malware in varie lingue); anche Ars Technica ne ha pubblicate. Emsisoft ha scritto un’analisi della crittografia usata. VirusTotal ha ottime info. C'è anche un video dimostrativo di un attacco. E Talos Intelligence ha info anche sul sinkholing usato per bloccare l’attacco. L'analisi di Microsoft è qui; le informazioni di F-Secure sono qui e qui.

2017/05/13 11:10: The Register ha fatto un ottimo punto della situazione; idem Malwarebytes qui.

Chi ci guadagna?

Ci guadagnano i criminali, per ora sconosciuti, che incassano i Bitcoin pagati dalle vittime. Uno dei portafogli digitali usati dai criminali dovrebbe essere questo, ma per ora non sembra che stia crescendo granché (ma mentre scrivo queste righe è venerdì sera, per cui molte aziende reagiranno lentamente). Un altro sarebbe qui. Queste fonti sono confermate da Kaspersky.

In chiaro:

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

Un conteggio aggiornato alle 10 del 13/5 stima un incasso totale circa 14 bitcoin, ossia circa 21.000 euro al cambio attuale. Ma probabilmente il grosso arriverà lunedì, alla riapertura degli uffici.

Un conteggio aggiornato alle 14 del 15/5 stima circa 29,4 bitcoin, ossia circa 50.000 dollari.

Cosa c’entra l’NSA?

L'attacco usa una tecnica presente in uno strumento d'intrusione sviluppato dall'NSA, chiamato EternalBlue/DoublePulsar, che è stato trafugato insieme ad altri da un'organizzazione criminale che si fa chiamare ShadowBrokers e che ha dapprima cercato di guadagnare mettendo all’asta la refurtiva e poi, di fronte al fallimento dell’asta, ha pubblicato tutto online, a disposizione di chiunque. EternalBlue/DoublePulsar è stato analizzato e poi ricreato da criminali informatici che lo stanno sfruttando per questo attacco.

Di chi è la colpa?

Fondamentalmente è dell’NSA, che ha fabbricato armi informatiche pericolosissime e non ha saputo tenerle al sicuro: è come se avesse fabbricato un’arma batteriologica (che già è una pessima idea perché uccide chiunque, non solo il nemico) e poi oltretutto l’avesse lasciata su un davanzale, a portata di tutti.

Ed è colpa dell'NSA anche perché ha tenuto per sé la conoscenza delle falle sfruttate da queste armi invece di condividerla con Microsoft e consentirle di correggere la vulnerabilità diffondendo un aggiornamento del proprio software. In sintesi, l'NSA ha scoperto un pericolo riguardante migliaia di aziende e sistemi vitali degli Stati Uniti e non ne ha informato nessuno per tenersi un vantaggio operativo: lo ha annunciato a Microsoft soltanto dopo che si è accorta che Shadowbrokers aveva rubato le sue tecniche.

Despite warnings, @NSAGov built dangerous attack tools that could target Western software. Today we see the cost: https://t.co/u6J3bcHnXE— Edward Snowden (@Snowden) May 12, 2017

Whoa: @NSAGov decision to build attack tools targeting US software now threatens the lives of hospital patients. https://t.co/HXRV9uYOuU— Edward Snowden (@Snowden) May 12, 2017

Ma non è colpa di Wikileaks?

No: è un equivoco piuttosto diffuso. Gli strumenti d’attacco dell’NSA sono stati trafugati e poi pubblicati da ShadowBrokers, non da Wikileaks.

NOTE: WikiLeaks has not released exploit code to the CIA's "zero day" hacking software. See https://t.co/h5wzfrReyy for details— WikiLeaks (@wikileaks) May 12, 2017

Fonti: CCN-CERT, scheda informativa Microsoft, informazioni Microsoft sulla falla MS17-010, bollettino Microsoft sulla falla MS17-010, New York Times, The Register, Motherboard, Brian Krebs, BBC, The Intercept, Graham Cluley, Sophos, ANSA.

Iscriviti a:

Post (Atom)