Pubblicazione iniziale: 2021/10/27 00:00. Ultimo aggiornamento: 2021/10/28 13:40.

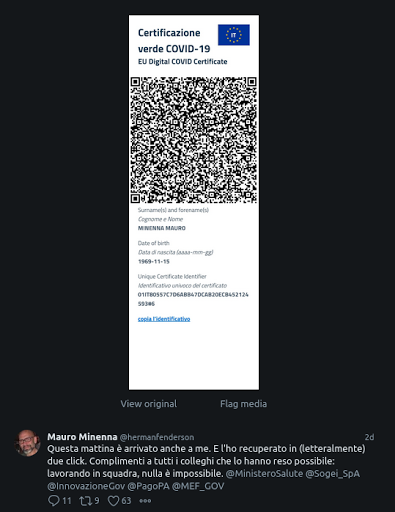

Sto ricevendo numerose segnalazioni di codici QR come quello qui accanto, che alcune applicazioni di verifica dei “green pass” considerano validi ma che sono intestati ad Adolf Hitler. Successivamente si sono aggiunti altri codici QR intestati a Topolino, a Spongebob e ad altri.

Provate a scansionare i primi tre codici QR di questo articolo con l’app italiana VerificaC19 o con l’app svizzera equivalente, CovidCheck: restituiscono HITLER come cognome, ADOLF come nome e 01.01.1900 (oppure 01.01.1930) come data di nascita. Cosa più importante, queste app di verifica li accettano come validi.

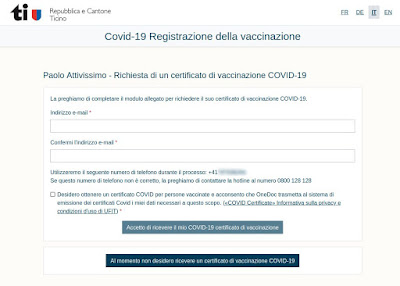

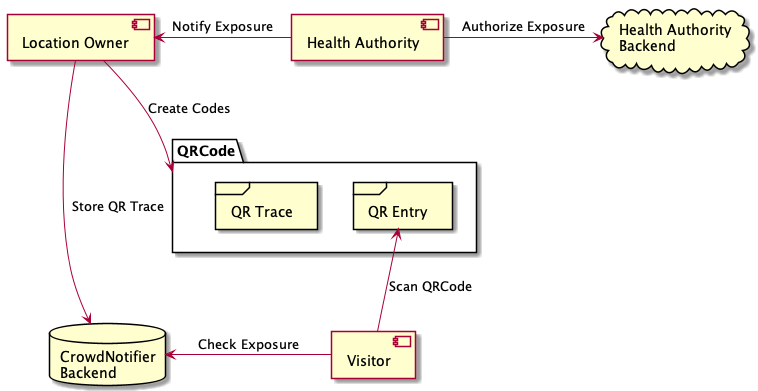

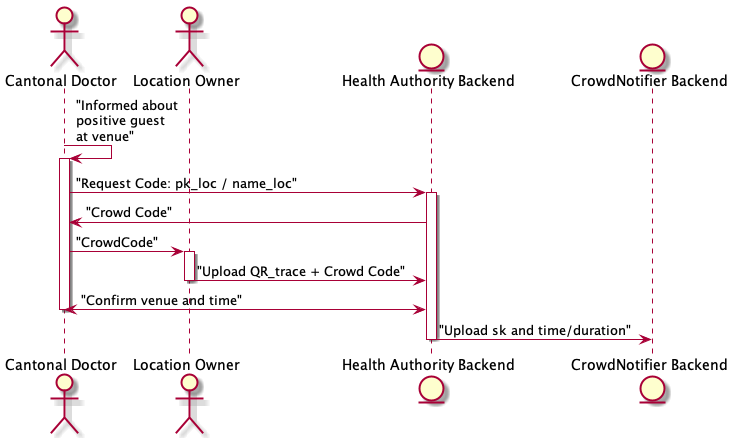

A prima vista sembrerebbe essere una gravissima violazione dell’affidabilità del sistema dei green pass o certificati Covid digitali, che minerebbe alla base la fiducia nel sistema di verifica. In teoria, infatti, soltanto gli enti o operatori sanitari autorizzati hanno le chiavi crittografiche private che consentono di generare green pass validi e rendono impossibile alterare un green pass esistente immettendovi per esempio un nome differente (questa è la procedura di richiesta di autorizzazione in Svizzera, per esempio). Ma affermazioni straordinarie richiedono prove straordinarie, che per ora scarseggiano.

Questo è un altro codice QR (segnalato da @reversebrain) che fornisce lo stesso risultato, anche qui con il nome e cognome interamente in maiuscolo:

Questo, invece, risulta valido ma intestato a Adolf Hitler (in

minuscolo tranne le iniziali), con data di nascita 01.01.1930:

Secondo le prime analisi (grazie @fuomag9 e alla sua app Green Pass Decoder), l’ente emittente indicato nei primi due codici QR sarebbe la CNAM francese (Caisse Nationale d’Assurance Maladie), ma secondo queste fonti e i commenti qui sotto il dato potrebbe essere stato immesso da chiunque abbia una chiave privata valida per l’emissione dei certificati Covid. La chiave privata, infatti, consente di firmare un certificato inserendovi qualunque valore o testo a piacere.

Il primo codice viene interpretato da Green Pass Decoder così:

{

1:"CNAM",

4:1697234400,

6:1635199742,

-260:{

1:{

"v":[

{

"ci":"URN:UVCI:01:FR:T5DWTJYS4ZR8#4",

"co":"FR",

"dn":2,

"dt":"2021-10-01",

"is":"CNAM",

"ma":"ORG-100030215",

"mp":"EU/1/20/1528",

"sd":2,

"tg":"840539006",

"vp":"J07BX03"

}

],

"dob":"1900-01-01",

"nam":{

"fn":"HITLER",

"gn":"ADOLF",

"fnt":"HITLER",

"gnt":"ADOLF"

},

"ver":"1.3.0"

}

}

}

Il secondo codice viene letto da Green Pass Decoder come se fosse identico al primo, mentre il terzo viene decifrato come segue:

{

4:1685101990,

6:1635098906,

1:"PL",

-260:{

1:{

"v":[

{

"dn":1,

"ma":"ORG-100001417",

"vp":"J07BX03",

"dt":"2021-07-11",

"co":"PL",

"ci":"URN:UVCI:01:PL:1/AF2AA5873FAF45DFA826B8A01237BDC4",

"mp":"EU/1/20/1525",

"is":"Centrum e-Zdrowia",

"sd":1,

"tg":"840539006"

}

],

"nam":{

"fnt":"HITLER",

"fn":"Hitler",

"gnt":"ADOLF",

"gn":"Adolf"

},

"ver":"1.0.0",

"dob":"1930-01-01"

}

}

}

Secondo queste info, dob è la data di nascita, fn è il cognome, gn è il nome, co è il paese di vaccinazione, dn è il numero di dosi ricevute, dt è la data di vaccinazione, is è l’ente che ha emesso il green pass, ma è il produttore del vaccino, mp è l’identificativo di prodotto del vaccino, sd è il numero totale di dosi, tg è la malattia coperta dal vaccino, vp indica vaccino o profilassi, ver è la versione dello schema, 4 indica la scadenza del codice e 6 indica la data di generazione del codice.

Su Raidforums c’è una discussione molto lunga e tecnica secondo la quale sembrerebbe che siano state trovate le chiavi private (o che siano state generate per forza bruta). Open ha indagato e dice che sembra che un utente polacco di Raidforums abbia creato un codice QR a nome di Hitler per dimostrare di essere in grado di farlo e offre il servizio a pagamento.

Se così fosse, chiunque potrebbe ottenere un green pass fraudolento e

l’intero sistema sarebbe da buttare e rifare da capo (o almeno sarebbe

necessario revocare tutte le chiavi private attuali e cambiarle) e in ogni

caso il green pass avrebbe perso gran parte della sua credibilità

presso l’opinione pubblica non esperta.

Stefano Zanero, docente di computer security e informatica forense al Politecnico di Milano, ha commentato pubblicamente in questo modo: “che si sia trattato di un leak o quantomeno di un abuso di chiavi di firma non è che sia discutibile, è abbastanza evidente.”

---

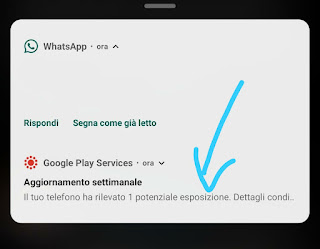

2021/10/27 1:25. VerificaC19 non riconosce più come validi i codici QR mostrati qui sopra, o perlomeno questo è quello che dice l’app sul mio telefono Android, mentre altre persone mi dicono che la loro app continua a ritenerli validi:

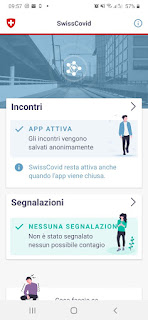

L’app svizzera CovidCheck, invece, li riconosce ancora validi.

---

2021/10.27 9:20. Oggi alle 9 circa ho registrato questi due video che documentano la situazione a quel momento (il rumore che sentite nei video è prodotto dalla mia gatta MiniCalzini, che è sorda e quindi non sa quanto è rumorosa quando fa le fusa):

---

2021/10/27 12:10. Ansa parla di chiavi sottratte e dice che “le chiavi che sono state sottratte sono state annullate e, di conseguenza, sono stati invalidati tutti i green pass generati con quei codici.”

---

2021/10/27 13:00. Ne parla anche Il Post. Sembra ormai piuttosto chiaro, anche da alcune verifiche tecniche che mi sono arrivate confidenzialmente, che almeno la chiave privata francese e quella polacca usate per firmare questi codici QR sono state rubate o ottenute in qualche altro modo.

Intanto c’è anche un altro codice QR, stavolta intestato a

Rokotepassieu (cognome) Ota Yhteyttä Wickr (nome) con data di

nascita 06.12.1917. Dai commenti mi dicono che Rokote in

finlandese vuol dire “vaccino”, quindi Rokotepassieu starebbe per

“Passi Vaccino EU”, e Ota Yhteyttä Wickr dovrebbe voler dire

“contattami su Wickr”). Viene tuttora riconosciuto come valido da CovidCheck

ma non da VerificaC19 (perlomeno sul mio telefono Android):

---

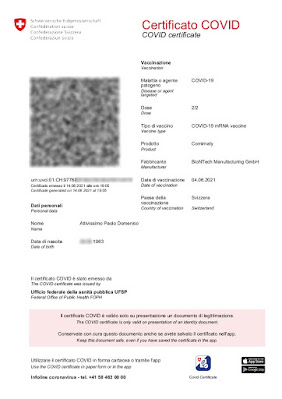

2021/10/27 14:15. VerificaC19 ora non riconosce più come valido il mio

green pass svizzero. La faccenda si fa personale.

---

2021/10/27 16:40. La vicenda è approdata anche in Svizzera (LaRegione; RSI.ch). Intanto Insicurezzadigitale.com segnala un sito nel Dark Web (la parte di Internet accessibile via Tor) che venderebbe green pass falsi a partire da 250 euro.

𝗨𝗽𝗱𝗮𝘁𝗲 #𝗚𝗿𝗲𝗲𝗻𝗣𝗮𝘀𝘀 𝗳𝗮𝗹𝘀𝗶: creato un sito sotto #Tor per la vendita.

— Claudio (@sonoclaudio) October 27, 2021

🔹 https://t.co/Gne0kqYkmk

Via, @nuke86 pic.twitter.com/eGf3hIdwO5

Per chiunque fosse tentato di acquistarne uno sentendosi particolarmente furbo, ho due spunti di riflessione:

- Il primo è che se sei disposto a violare la legge e a pagare 250 euro per qualcosa che potresti avere gratis semplicemente vaccinandoti, sei il bersaglio perfetto per gli spennapolli che popolano il Dark Web.

-

Il secondo è che se lo comperi, non illuderti che duri più di qualche ora:

basta che un singolo agente di polizia o addetto alla sicurezza ne compri

uno per sapere quale chiave privata è stata usata per generare i green pass

falsi e revocare quella chiave e con essa tutti i green pass truffaldini. Ma

i soldi che hai mandato ai truffatori non saranno altrettanto revocabili.

---

2021/10/27 20:40. Mi è stata segnalata da fonte confidenziale l’esistenza di un codice QR che viene riconosciuto come green pass valido, sia da VerificaC19 sia da Covid-Check, ed è intestato a Mickey Mouse, data di nascita 31 dicembre 2001. Eccolo.

2021/10/28 00:25. Mi è arrivata la segnalazione di un altro codice QR falso ma validato dall’app di verifica svizzera, stavolta a nome di Spongebob Squarepants, nato l’1/10/1900, vaccinato il 27 settembre 2021 nel Regno Unito, con Ministry of Health come emittente del certificato, tecnicamente valevole fino al 27 settembre 2022.

.@DavidPuente @disinformatico Greenpass a nome di Spongebob Squarepants. Generati da portale; questo screenshot viene da 4chan. Il pass é valido con VerificaC19 (28/10 01:11pm con update del 27 alle 11:43) pic.twitter.com/0XiKefUoNj

— Andrea Santaniello 🏴☠️ (@lupetto_) October 27, 2021

Sulla base di tutto questo, di questa analisi di Denys Vitali, di quest’altra analisi, del fatto che i green pass falsi sono apparentemente firmati dalle chiavi di numerosi paesi differenti e anche di alcune informazioni ricevute da fonti confidenziali, sembra che la spiegazione più plausibile (per ora, sottolineo, ipotetica) sia questa:

- alcuni membri di piccole organizzazioni sanitarie autorizzate a emettere i certificati Covid avrebbero deciso di abusare della fiducia concessa loro e della scarsità di controlli interni (logici e fisici) e quindi avrebbero creato questi codici QR falsi per burla o per soldi.

- Altri truffatori, nei forum online di criminali, avrebbero deciso di dire di poter generare green pass a pagamento e avrebbero usato questi green pass farlocchi come “dimostrazione” delle loro capacità. Gli allocchi pagherebbero e poi i truffatori scapperebbero coi soldi, senza consegnare il green pass promesso.

In tal caso, i green pass corrispondenti sarebbero formalmente “veri”, nel senso che sarebbero stati emessi da persone autorizzate, e non ci sarebbe stata alcuna sottrazione massiccia di chiavi crittografiche private di paesi multipli o sfruttamento di qualche falla tecnica del sistema o (ancora più improbabile) bruteforcing per trovare queste chiavi.

Quello degli addetti disonesti è insomma uno scenario che rispetta il Rasoio di Occam.

---

2021/10/28 11:25. Matteo Flora ha pubblicato un video nel quale mostra una tecnica che consentirebbe a quasi chiunque di generare un’anteprima del green pass, senza salvarla, potendo quindi creare codici QR validi ma falsi senza lasciarne traccia nel sistema. Questa sarebbe una falla procedurale davvero grossa, che ha parecchi indizi a supporto. Ecco il video:

---

2021/10/28 13:40. Sono stati trovati almeno sei punti di accesso al sistema di generazione delle anteprime dei green pass, lasciati stupidamente accessibili a chiunque. A questo punto è estremamente improbabile che siano state rubate chiavi crittografiche: i truffatori hanno semplicemente usato quello che gli addetti ai lavori hanno stupidamente lasciato in giro. Non c’è alcun bisogno di rubare chiavi, se la porta è aperta.

---

Se scoprite altri dettagli, segnalatemeli nei commenti; aggiornerò questo articolo man mano che avrò informazioni più dettagliate e sicure.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico) o altri metodi.