A volte le notizie false si avverano: un finto allarme informatico che risale a vent’anni fa è diventato realtà. Se avete un iPhone, questa storia vi riguarda.

Il primo aprile 2002 fu diffuso su Internet l’allarme per il virus informatico Power-Off o pHiSh, che aveva “un'efficacia notevolissima, in quanto riscrive direttamente il BIOS, rendendo quindi inaccessibili e inservibili i dischi rigidi, il mouse e la tastiera (i dati sono recuperabili soltanto smontando immediatamente i dischi rigidi e installandoli su un altro computer non infetto), ma soprattutto perché agisce prima dell'avvio del sistema operativo, ossia proprio quando l'antivirus non può fare nulla per fermarlo.”

L’allarme forniva molti altri dettagli sul funzionamento di questo virus, facendo notare che era particolarmente pericoloso perché agiva quando il computer era spento: “anche l'antivirus più moderno e aggiornato è attivo soltanto quando il sistema operativo è in funzione (e in realtà si avvia alcuni secondi dopo che è stato avviato il sistema operativo stesso, lasciando quindi una finestra di vulnerabilità anche verso altri virus meno sofisticati).”

Ma l’antivirus non può fare nulla prima che il sistema operativo si avvii e soprattutto non può' fare nulla quando il computer è spento. E qui, spiegava l’allarme, “entra in funzione pHiSh. Molti dei computer moderni, infatti, non si "spengono" mai completamente. Quando ad esempio dite a Windows di arrestare il sistema, alcune parti del computer rimangono sotto tensione. Il filo telefonico del modem rimane alimentato (come potete verificare con un tester), i condensatori e i compensatori di Heisenberg presenti nel computer mantengono un residuo di corrente e soprattutto il BIOS rimane alimentato da una batteria interna. Il computer è insomma in "sonno", ma non è del tutto inattivo, ed è a questo punto che agisce il nuovo virus.”

Questo avviso era un pesce d’aprile, scritto in un’epoca nella quale i pesci d’aprile non erano stati ancora travolti dalle fake news e dalle notizie vere ma surreali alle quali ci ha abituato la cronaca di questi ultimi anni, e si sa esattamente quando è stato creato e da chi. L’autore sono io, e trovate il testo integrale dell’allarme qui su Attivissimo.net.

Gli indizi del fatto che si trattasse di un pesce d’aprile erano tanti: a parte l’assurdità tecnica, la citazione dei “compensatori di Heisenberg” (che non esistono ma sono un’invenzione degli autori della serie di fantascienza Star Trek), il fatto che il nome del virus fosse pHiSh, ossia “pesce” in inglese, e la data di pubblicazione erano segnali abbastanza evidenti. Ma molti ci cascarono, vent’anni fa. A mia discolpa preciso che l’allarme suggeriva di rimediare al problema cambiando un’impostazione di Microsoft Outlook in un modo che migliorava davvero la sicurezza degli utenti.

Ma gli anni passano, la tecnologia corre, e quello che sembrava palesemente assurdo vent’anni fa oggi è reale. Un gruppo di ricercatori all’Università Tecnica di Darmstadt, in Germania, ha infatti pubblicato un articolo tecnico nel quale spiega che quando si “spegne” un iPhone, in realtà lo smartphone non si spegne completamente, e che questo fatto può essere sfruttato per far funzionare un malware che resta attivo anche quando un iPhone sembra spento.

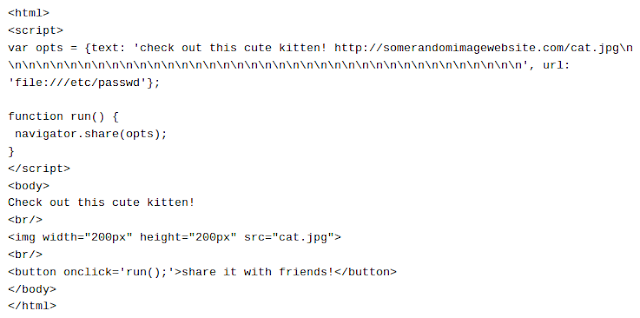

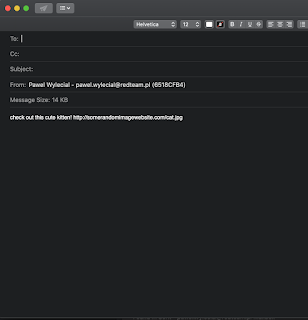

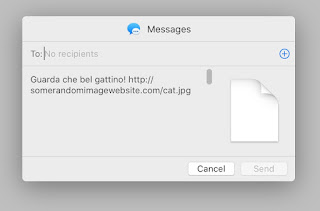

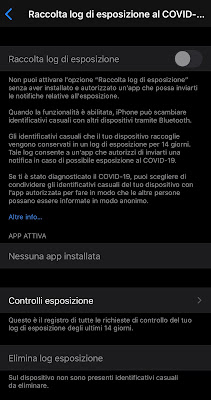

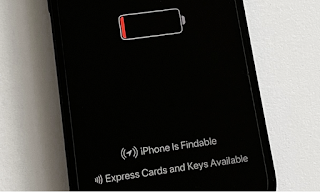

In sostanza, anche quando si dà il comando di spegnimento a un iPhone, alcuni circuiti integrati dentro il telefono continuano a funzionare in modalità a bassissimo consumo per circa 24 ore, per esempio per tenere attive le funzioni che consentono di ritrovare gli iPhone smarriti o rubati. Uno di questi circuiti integrati, quello che gestisce le comunicazioni Bluetooth, non ha nessun meccanismo di verifica del software (firmware) che esegue: non c’è firma digitale e non c’è neppure una cifratura. I ricercatori hanno approfittato di queste carenze per creare un software ostile che consente all’aggressore di tracciare la localizzazione del telefono e di eseguire funzioni quando il telefono è formalmente spento.

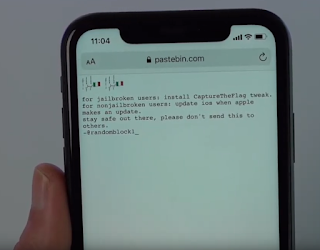

La tecnica di attacco descritta dai ricercatori di Darmstadt è abbastanza difficile da mettere in pratica, perché richiede accesso fisico al telefonino e richiede che lo smartphone sia stato sottoposto a jailbreak, ma il fatto che i componenti elettronici restano attivi quando l’utente crede che il telefonino sia spento apre la porta a scenari piuttosto preoccupanti. Se venisse scoperta una falla che consente di attaccare questi componenti tramite segnali radio, come è già accaduto per i dispositivi Android nel 2019, sarebbe un guaio notevole, perché rilevare un’infezione nel firmware di un componente elettronico è molto più difficile che rilevarla in iOS o Android, e correggere un difetto di sicurezza in un componente elettronico è praticamente impossibile.

Purtroppo l’idea di lasciare attivi alcuni componenti negli smartphone anche

quando sono “spenti” è abbastanza diffusa, perché questo consente di usare il

telefono per pagare o per aprire la serratura dell’auto anche quando la

batteria è quasi totalmente scarica; ma crea una situazione per nulla

intuitiva, nella quale l’utente crede che il proprio telefonino sia spento

quando in realtà è ancora acceso. E l’informatica è già abbastanza complicata

senza aggiungervi anche questi inganni terminologici.

Fonte aggiuntiva: Ars Technica.

.jpg)