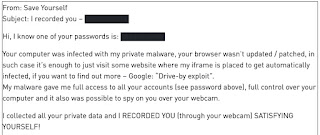

Vi ricordate la mail che diceva di provenire da un intruso informatico che era entrato nel vostro computer, aveva la vostra password, aveva registrato le vostre visite a siti pornografici e chiedeva soldi per non rivelarle ad amici, colleghi e membri di famiglia?

La BBC rivela i retroscena di quella vicenda, spiegando che è tuttora in corso una vasta campagna di estorsione informatica che usa una rete di oltre 450.000 computer per mandare mail come quella descritta. I computer non sono quelli degli organizzatori dell’estorsione: sono quelli degli utenti infetti.

L’indagine spiega che la campagna sta prendendo di mira circa 27 milioni di vittime potenziali, al ritmo di circa 30.000 ogni ora. Sono numeri che chiariscono che si tratta di operazioni professionali e ben organizzate e non di certo di dilettanti improvvisati, come molti pensano.

Ma funziona questo genere di estorsione? Davvero ci casca qualcuno? Sono domande molto frequenti. Secondo gli esperti di Check Point, queste reti informatiche criminali sono effettivamente remunerative, perché una volta che si ha il controllo di tanti computer è possibile usarli ripetutamente per vari attacchi. Questa campagna usa una rete di computer Mac e Windows infettati, una botnet, che è in funzione da oltre dieci anni ed è stata battezzata Phorpiex.

La vastità della botnet è dovuta alle nuove strategie dei criminali: un numero elevato di computer infetti significa che ciascuno di essi invia un numero basso di mail di estorsione e quindi non viene classificato come spammer. La maggior parte delle persone che riceve la mail dei criminali la ignora, ma se le mail inviate sono tante, il numero delle vittime che pagano è comunque sufficiente a dare un guadagno ai criminali.

Check Point ha monitorato uno dei wallet di criptovalute usati dai truffatori per ricevere i pagamenti dalle vittime e ha visto che contiene circa 14 bitcoin, che al cambio attuale sono circa 110.000 franchi, raccolti nel corso di cinque mesi e ricevuti da circa 160 vittime. Per una campagna da 30.000 mail l’ora, 160 vittime in cinque mesi possono sembrare poche, ma visti i costi bassissimi di gestione vanno bene lo stesso.

Difendersi da questo attacco ed evitare di diventare parte di una botnet non è difficile: di solito è sufficiente tenere aggiornati il sistema operativo e le app, in particolare il browser.

Quello che conta è capire che non si tratta di ragazzini che operano da uno scantinato, ma di professionisti che fanno questi inganni per lavoro e che quindi non vanno sottovalutati.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2019/10/18

I trucchi dei truffatori: il finto jailbreak per iOS

I ricercatori di sicurezza del gruppo Talos di Cisco hanno pubblicato un bell’esempio di come i criminali informatici usano la psicologia per arricchirsi.

Uno dei comportamenti più diffusi fra i proprietari di smartphone Apple è il jailbreak: la rimozione delle protezioni fornite da Apple. Lo scopo del jailbreak è far fare al telefono cose non previste dal produttore, come installare app non ufficiali o piratate. Pessima idea.

Da qualche tempo sta circolando una tecnica di jailbreak denominata checkra1n, che sfrutta una falla di sicurezza, battezzatta Checkm8, presente in molti dispositivi Apple. E così i criminali informatici, sapendo della voglia diffusa di fare jailbreak degli utenti, hanno allestito un sito, checkrain punto com (andateci a vostro rischio e pericolo), che dice di offrire questa tecnica. Lo vediamo all’opera in questo video.

Se lo guardate senza l’audio esplicativo, sembra davvero che il telefono venga sottoposto a un trattamento profondo di jailbreak. Le diciture sullo schermo sono molto convincenti e dettagliate, ma è tutta una finta: il telefono sta semplicemente mostrando un’animazione presente sul sito dei truffatori, senza mostrare che si tratta di un sito (grazie all’uso di una web clip).

Alla fine scatta la trappola: l’animazione dice che il jailbreak verrà completato solo se si installano due delle app elencate sullo schermo. Ma le app non tolgono affatto le protezioni da iOS: servono solo a generare clic fraudolenti nelle pubblicità online, che generano incassi per i truffatori. L’utente, attratto dal miraggio di poter fare il furbo, viene gabbato da chi è realmente furbo.

Uno dei comportamenti più diffusi fra i proprietari di smartphone Apple è il jailbreak: la rimozione delle protezioni fornite da Apple. Lo scopo del jailbreak è far fare al telefono cose non previste dal produttore, come installare app non ufficiali o piratate. Pessima idea.

Da qualche tempo sta circolando una tecnica di jailbreak denominata checkra1n, che sfrutta una falla di sicurezza, battezzatta Checkm8, presente in molti dispositivi Apple. E così i criminali informatici, sapendo della voglia diffusa di fare jailbreak degli utenti, hanno allestito un sito, checkrain punto com (andateci a vostro rischio e pericolo), che dice di offrire questa tecnica. Lo vediamo all’opera in questo video.

Se lo guardate senza l’audio esplicativo, sembra davvero che il telefono venga sottoposto a un trattamento profondo di jailbreak. Le diciture sullo schermo sono molto convincenti e dettagliate, ma è tutta una finta: il telefono sta semplicemente mostrando un’animazione presente sul sito dei truffatori, senza mostrare che si tratta di un sito (grazie all’uso di una web clip).

Alla fine scatta la trappola: l’animazione dice che il jailbreak verrà completato solo se si installano due delle app elencate sullo schermo. Ma le app non tolgono affatto le protezioni da iOS: servono solo a generare clic fraudolenti nelle pubblicità online, che generano incassi per i truffatori. L’utente, attratto dal miraggio di poter fare il furbo, viene gabbato da chi è realmente furbo.

Cose che non vorresti trovare in sala macchine: una scatola misteriosa collegata al motore della nave

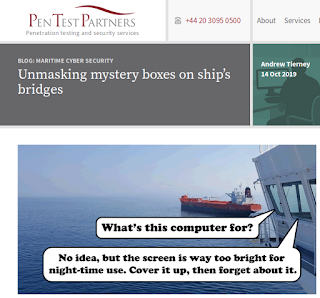

La britannica Pen Test Partners racconta una storia informatica da brivido ambientata in un luogo che difficilmente si associa ai computer: la sala macchine di una nave.

Durante un test di sicurezza, l’azienda ha scoperto che a bordo di una nave (non identificata per riservatezza professionale) c’era un dispositivo ignoto collegato alla rete informatica Ethernet della nave.

Nessuno degli addetti sapeva cosa fosse e non ce n’era traccia nell’inventario della nave. Eppure era accoppiato a un terminale Windows situato sul ponte, la cui luminosità era così intensa che l’equipaggio l’aveva coperto per non farsi abbagliare. Nessuno si era fermato a chiedersi cosa ci facesse lì: tutti hanno pensato che se era lì, ci doveva pur essere una buona ragione. E così il dispositivo era rimasto lì, in bella vista.

L’analisi degli esperti ha rivelato che dal terminale Windows uscivano cavi che lo collegavano ai motori della nave, undici ponti più in basso. Il terminale sconosciuto era in grado di intervenire sui comandi principali dei motori. Ciliegina sulla torta, sul terminale era installata una vecchia versione, difettosa e vulnerabile, di TeamViewer, il popolare programma di controllo remoto.

In altre parole, una nave stava circolando con un sistema di comando a distanza di cui nessuno sapeva nulla e che tutti avevano notato e ignorato presumendo che servisse a qualcosa.

Gli esperti hanno proseguito le proprie indagini e hanno scoperto che il dispositivo Windows era stato installato alcuni anni prima per consentire a un’azienda esterna di monitorare i consumi di carburante e poi era stato dimenticato. La collaborazione con l’azienda era finita, ma nessuno aveva provveduto a spegnere e disinstallare il comando remoto.

Questo malcostume è assai diffuso. Pen Test Partners ha notato che “in ogni singolo test svolto finora abbiamo trovato un sistema o dispositivo che nessuno dei pochi membri d’equipaggio che sapevano della sua esistenza era in grado di dirci a cosa servisse”.

Morale della storia: anche se non avete la responsabilità di una nave, ogni tanto una ricognizione della propria rete aziendale alla ricerca di dispositivi obsoleti o non autorizzati è una buona cosa. Perché se non la fate voi, state sicuri che la farà qualcun altro, probabilmente con cattive intenzioni.

Durante un test di sicurezza, l’azienda ha scoperto che a bordo di una nave (non identificata per riservatezza professionale) c’era un dispositivo ignoto collegato alla rete informatica Ethernet della nave.

Nessuno degli addetti sapeva cosa fosse e non ce n’era traccia nell’inventario della nave. Eppure era accoppiato a un terminale Windows situato sul ponte, la cui luminosità era così intensa che l’equipaggio l’aveva coperto per non farsi abbagliare. Nessuno si era fermato a chiedersi cosa ci facesse lì: tutti hanno pensato che se era lì, ci doveva pur essere una buona ragione. E così il dispositivo era rimasto lì, in bella vista.

L’analisi degli esperti ha rivelato che dal terminale Windows uscivano cavi che lo collegavano ai motori della nave, undici ponti più in basso. Il terminale sconosciuto era in grado di intervenire sui comandi principali dei motori. Ciliegina sulla torta, sul terminale era installata una vecchia versione, difettosa e vulnerabile, di TeamViewer, il popolare programma di controllo remoto.

In altre parole, una nave stava circolando con un sistema di comando a distanza di cui nessuno sapeva nulla e che tutti avevano notato e ignorato presumendo che servisse a qualcosa.

Gli esperti hanno proseguito le proprie indagini e hanno scoperto che il dispositivo Windows era stato installato alcuni anni prima per consentire a un’azienda esterna di monitorare i consumi di carburante e poi era stato dimenticato. La collaborazione con l’azienda era finita, ma nessuno aveva provveduto a spegnere e disinstallare il comando remoto.

Questo malcostume è assai diffuso. Pen Test Partners ha notato che “in ogni singolo test svolto finora abbiamo trovato un sistema o dispositivo che nessuno dei pochi membri d’equipaggio che sapevano della sua esistenza era in grado di dirci a cosa servisse”.

Morale della storia: anche se non avete la responsabilità di una nave, ogni tanto una ricognizione della propria rete aziendale alla ricerca di dispositivi obsoleti o non autorizzati è una buona cosa. Perché se non la fate voi, state sicuri che la farà qualcun altro, probabilmente con cattive intenzioni.

Smartphone Pixel 4 si sblocca anche a occhi chiusi

Visto che la notizia del Samsung S10 sbloccabile troppo facilmente si è rivelata una bufala, segnalo con un pizzico di cautela quest’altra notizia riguardante sistemi di sblocco biometrici.

Sono state pubblicate segnalazioni secondo le quali il Pixel 4, uno degli smartphone di punta di Google, avrebbe un sensore di riconoscimento facciale con un difetto fondamentale: funzionerebbe anche quando l’utente ha gli occhi chiusi.

Questo sensore usa un sistema di machine learning per riconoscere il volto del proprietario e non ha altri sistemi biometrici di accesso (nessun sensore d’impronta). Il software del sensore non controlla se l’utente ha gli occhi aperti o meno, e questo significa che il telefono può essere sbloccato da malintenzionati, bambini o partner ficcanaso semplicemente puntandolo verso il viso del proprietario mentre dorme o è incosciente.

Google ha confermato questa caratteristica nelle pagine di supporto dello smartphone (“Your phone can also be unlocked by someone else if it’s held up to your face, even if your eyes are closed”) e raccomanda di attivare il lockdown nelle situazioni non sicure.

La cosa curiosa è che le immagini del Pixel 4 circolate prima del lancio ufficiale del prodotto includevano un’impostazione etichettata “Richiedi che gli occhi siano aperti” nel menu del riconoscimento facciale, ma quest’opzione non risulta presente nei modelli messi in vendita.

Sono state pubblicate segnalazioni secondo le quali il Pixel 4, uno degli smartphone di punta di Google, avrebbe un sensore di riconoscimento facciale con un difetto fondamentale: funzionerebbe anche quando l’utente ha gli occhi chiusi.

Questo sensore usa un sistema di machine learning per riconoscere il volto del proprietario e non ha altri sistemi biometrici di accesso (nessun sensore d’impronta). Il software del sensore non controlla se l’utente ha gli occhi aperti o meno, e questo significa che il telefono può essere sbloccato da malintenzionati, bambini o partner ficcanaso semplicemente puntandolo verso il viso del proprietario mentre dorme o è incosciente.

Google ha confermato questa caratteristica nelle pagine di supporto dello smartphone (“Your phone can also be unlocked by someone else if it’s held up to your face, even if your eyes are closed”) e raccomanda di attivare il lockdown nelle situazioni non sicure.

La cosa curiosa è che le immagini del Pixel 4 circolate prima del lancio ufficiale del prodotto includevano un’impostazione etichettata “Richiedi che gli occhi siano aperti” nel menu del riconoscimento facciale, ma quest’opzione non risulta presente nei modelli messi in vendita.

Labels:

biometria,

Google,

ReteTreRSI,

riconoscimento facciale,

smartphone

Antibufala: Samsung Galaxy S10 sbloccabile con qualunque impronta digitale! (spoiler: no)

Ultimo aggiornamento: 2019/10/19 8:00.

Nei giorni scorsi è diventata virale la notizia che gli smartphone Samsung Galaxy S10 avrebbero un difetto di sicurezza nel sensore d’impronte, che sbloccherebbe il telefono accettando qualunque impronta digitale di chiunque. Non è così.

La notizia è partita dal tabloid britannico The Sun (copia su Archive.org), che ha raccontato la scoperta di una signora del Regno Unito che ha “scoperto che chiunque poteva accedere al suo telefonino Samsung dopo che aveva installato una protezione per lo schermo da £2,70 che aveva comprato su eBay”.

La notizia ha creato un certo panico mediatico, tanto che una banca online sudcoreana, KaKao Bank, ha consigliato ai propri clienti di disattivare l’opzione di riconoscimento delle impronte. Samsung ha dichiarato che il riconoscimento delle impronte digitali è difettoso e che diffonderà presto un aggiornamento correttivo.

Ma il problema non è drammatico come sembra. La signora britannica, infatti, ha commesso l’errore di memorizzare la propria impronta digitale dopo aver installato la protezione antigraffio, che copre il sensore e interferisce con il suo rilevamento delle impronte. In altre parole, quello che ha fatto la signora è un po’ come memorizzare la propria impronta dopo aver indossato dei guanti di gomma e stupirsi che chiunque indossi gli stessi guanti può sbloccare il telefono.

Alcune segnalazioni suggeriscono che il problema si manifesti anche se si registra l’impronta prima di aver applicato la protezione e che se si applica una protezione il sensore accetti come valida qualunque impronta (il che significherebbe che per sbloccare un telefonino di questo tipo basta appoggiarvi sopra una protezione), ma in ogni caso non si può biasimare la signora per il fatto di non conoscere i dettagli tecnici del funzionamento del suo smartphone e di non sapere che comprare e applicare la protezione sbagliata può sbaragliarne la sicurezza.

A differenza di molti smartphone, infatti, il sensore d’impronta del Galaxy S10 è integrato nello schermo e si basa su ultrasuoni invece di essere ottico o capacitivo come quelli consueti, per cui occorre usare specificamente le protezioni approvate e verificate da Samsung invece di quelle generiche comprate su eBay.

In sintesi: se avete un S10, niente panico. Se avete registrato la vostra impronta digitale dopo aver applicato una protezione allo schermo, toglietela e registrate di nuovo l’impronta, poi comprate una protezione approvata da Samsung. Tutto qui.

Lo stesso tipo di sensore ultrasonico è installato anche sul Note 10.

Fonti aggiuntive: Graham Cluley, The Register.

Nei giorni scorsi è diventata virale la notizia che gli smartphone Samsung Galaxy S10 avrebbero un difetto di sicurezza nel sensore d’impronte, che sbloccherebbe il telefono accettando qualunque impronta digitale di chiunque. Non è così.

La notizia è partita dal tabloid britannico The Sun (copia su Archive.org), che ha raccontato la scoperta di una signora del Regno Unito che ha “scoperto che chiunque poteva accedere al suo telefonino Samsung dopo che aveva installato una protezione per lo schermo da £2,70 che aveva comprato su eBay”.

La notizia ha creato un certo panico mediatico, tanto che una banca online sudcoreana, KaKao Bank, ha consigliato ai propri clienti di disattivare l’opzione di riconoscimento delle impronte. Samsung ha dichiarato che il riconoscimento delle impronte digitali è difettoso e che diffonderà presto un aggiornamento correttivo.

Ma il problema non è drammatico come sembra. La signora britannica, infatti, ha commesso l’errore di memorizzare la propria impronta digitale dopo aver installato la protezione antigraffio, che copre il sensore e interferisce con il suo rilevamento delle impronte. In altre parole, quello che ha fatto la signora è un po’ come memorizzare la propria impronta dopo aver indossato dei guanti di gomma e stupirsi che chiunque indossi gli stessi guanti può sbloccare il telefono.

Alcune segnalazioni suggeriscono che il problema si manifesti anche se si registra l’impronta prima di aver applicato la protezione e che se si applica una protezione il sensore accetti come valida qualunque impronta (il che significherebbe che per sbloccare un telefonino di questo tipo basta appoggiarvi sopra una protezione), ma in ogni caso non si può biasimare la signora per il fatto di non conoscere i dettagli tecnici del funzionamento del suo smartphone e di non sapere che comprare e applicare la protezione sbagliata può sbaragliarne la sicurezza.

A differenza di molti smartphone, infatti, il sensore d’impronta del Galaxy S10 è integrato nello schermo e si basa su ultrasuoni invece di essere ottico o capacitivo come quelli consueti, per cui occorre usare specificamente le protezioni approvate e verificate da Samsung invece di quelle generiche comprate su eBay.

In sintesi: se avete un S10, niente panico. Se avete registrato la vostra impronta digitale dopo aver applicato una protezione allo schermo, toglietela e registrate di nuovo l’impronta, poi comprate una protezione approvata da Samsung. Tutto qui.

Lo stesso tipo di sensore ultrasonico è installato anche sul Note 10.

Fonti aggiuntive: Graham Cluley, The Register.

Labels:

antibufala,

biometria,

ReteTreRSI,

Samsung,

smartphone

2019/10/17

Tute spaziali, tute spaziali ovunque

Nei giorni scorsi sono state presentate varie tute spaziali da usare nei futuri viaggi suborbitali, orbitali e lunari nazionali e commerciali. Forse è il caso di chiarire le differenze fra i vari modelli presentati, visto che sono molto profonde e possono creare confusione.

Cominciamo dalla tuta “più spaziale” di tutte: quella presentata dalla NASA come tuta da usare sulla Luna. Si chiama xEMU, che sta per Exploration Extravehicular Mobility Unit.

Si tratta di un prototipo di quella che dovrebbe essere indossata dagli astronauti americani quando torneranno sulla Luna, teoricamente nel 2024 ma più plausibilmente qualche anno più tardi. Rispetto alle tute Apollo di cinquant’anni fa ha parecchie migliorie.

Tanto per cominciare, è molto più flessibile: la donna che la indossava (l’ingegnera di tute spaziali Kristine Davis) si è chinata fino a terra a prendere un sasso, cosa impossibile con quelle Apollo, ma va detto che la tuta non era pressurizzata. Consente rotazioni del tronco e permette di flettere le gambe in una camminata più naturale. Infatti gli astronauti lunari Apollo saltellavano anche perché facevano una fatica enorme a piegare le durissime articolazioni delle gambe delle proprie tute.

Un’altra novità è che la tuta xEMU si adatta a una gamma di corporature molto più ampia, “dal primo percentile femminile al novantanovesimo percentile maschile”, secondo quanto ha dichiarato una delle progettiste durante la presentazione. Le tute Apollo, e anche quelle americane a bordo dello Shuttle e della Stazione Spaziale, non hanno questa adattabilità.

La xEMU è inoltre progettata per resistere meglio alla polvere lunare, finissima ed estremamente adesiva e abrasiva: a differenza di quelle Apollo, non ha cerniere lampo o cavi e i suoi componenti principali sono sigillati. Come si vede nella foto qui sopra, la calotta del casco è molto più grande e la sua parte trasparente è più ampia, offrendo un campo visivo maggiore all’astronauta.

Mancano per ora, però, alcuni dettagli importanti: non ci sono alette parasole (ma è prevista una visiera protettiva sacrificabile, facilmente sostituibile) e non c’è nulla che consenta agli astronauti di fare adattamenti di pressione stringendo il naso o semplicemente di grattarsi il naso o il viso quando serve (le tute attuali hanno un dispositivo Valsalva apposito).

Non ci sarà lo “Snoopy cap”, il cappuccio reggimicrofoni usato dagli astronauti attuali, che è scomodo e spesso causa forte sudorazione: la tuta sarà invece dotata di microfoni multipli che si attiveranno automaticamente.

Inoltre l’entrata nella tuta è relativamente semplificata: invece di due parti (“giacca” e “pantaloni”, da accoppiare a tenuta alla vita), la tuta è normalmente monoblocco (ha parti intercambiabili che però di solito restano montate) e vi si entra dallo sportello posteriore che sta fra lo “zaino” e la tuta stessa, ispirandosi al modello russo, come si può vedere nel video qui sotto. Entrare e uscire non è facile e richiede comunque assistenza, ma questa tecnica elimina uno dei punti delicati delle tute passate.

Lo “zaino” contiene la riserva d’aria e i filtri che rimuovono l’anidride carbonica espirata e anche gli odori e l’umidità, che invece tormentavano gli astronauti lunari Apollo. La miniaturizzazione della tecnologia in questi cinquant’anni ha reso possibile la duplicazione a bordo di quasi tutti i componenti del sistema di sopravvivenza, a differenza del passato, aumentando la sicurezza e l’affidabilità. La tuta xEMU è concepita per gestire temperature da -156°C a +120°C.

Sottolineo ancora una volta che si tratta di un prototipo, che non ha ancora superato i test in vuoto e le fasi di revisione avanzata previste per il 2021, per cui potrebbe subire ancora parecchie modifiche prima del suo debutto, che è previsto a bordo della Stazione prima dell’uso sulla Luna. Altre foto della tuta sono qui su Flickr.

La NASA ha anche presentato la tuta OCSS (Orion Crew Survival System), che è invece realizzata su misura per il singolo astronauta che viaggerà nel veicolo spaziale Orion verso la Luna ed eventualmente Marte; non viene usata per passeggiate spaziali o escursioni lunari, ma serve per proteggere l’astronauta in caso di decompressione improvvisa o incendio durante le fasi più delicate del volo spaziale, come il decollo e il rientro in atmosfera.

La OCSS deriva dalle tute usate a bordo degli Shuttle, ma è più leggera, assorbe meglio i rumori esterni ed è più facile da indossare e da collegare ai sistemi di comunicazione. Il colore arancione è stato scelto, come in passato, per avere la massima visibilità qualora gli astronauti dovessero uscire dalla capsula dopo un ammaraggio al ritorno sulla Terra. I guanti sono ora compatibili con gli schermi touch dei nuovi veicoli spaziali.

Questa tuta è pressurizzata e antincendio, e gestisce meglio le variazioni di temperatura. Sotto la tuta, gli astronauti indosseranno una sorta di calzamaglia foderata di tubicini nei quali scorre liquido refrigerante per rimuovere il calore corporeo in eccesso, come nelle tute attuali. In emergenza, la tuta consente all’astronauta di sopravvivere fino a sei giorni, anche se chiaramente non in condizioni molto agevoli.

La Virgin Galactic, infine, ha presentato le sue “tute spaziali” per i voli suborbitali commerciali che effettuerà a partire dal 2020.

Ho messo le virgolette intorno all’espressione tute spaziali perché Virgin Galactic le chiama così, e formalmente sono tute da usare nello spazio, ma non hanno nessuna delle caratteristiche di sopravvivenza delle tute spaziali convenzionali: si tratta più che altro di divise con alcune imbottiture e ottimizzazioni di traspirazione e termoregolazione, ma non sono in grado di proteggere un astronauta in caso di depressurizzazione della cabina.

Fonti aggiuntive: NASA, NASA, Virgin Galactic.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Cominciamo dalla tuta “più spaziale” di tutte: quella presentata dalla NASA come tuta da usare sulla Luna. Si chiama xEMU, che sta per Exploration Extravehicular Mobility Unit.

|

| La tuta lunare xEMU della NASA. Credit: Loren Grush/TheVerge. |

Si tratta di un prototipo di quella che dovrebbe essere indossata dagli astronauti americani quando torneranno sulla Luna, teoricamente nel 2024 ma più plausibilmente qualche anno più tardi. Rispetto alle tute Apollo di cinquant’anni fa ha parecchie migliorie.

Tanto per cominciare, è molto più flessibile: la donna che la indossava (l’ingegnera di tute spaziali Kristine Davis) si è chinata fino a terra a prendere un sasso, cosa impossibile con quelle Apollo, ma va detto che la tuta non era pressurizzata. Consente rotazioni del tronco e permette di flettere le gambe in una camminata più naturale. Infatti gli astronauti lunari Apollo saltellavano anche perché facevano una fatica enorme a piegare le durissime articolazioni delle gambe delle proprie tute.

Un’altra novità è che la tuta xEMU si adatta a una gamma di corporature molto più ampia, “dal primo percentile femminile al novantanovesimo percentile maschile”, secondo quanto ha dichiarato una delle progettiste durante la presentazione. Le tute Apollo, e anche quelle americane a bordo dello Shuttle e della Stazione Spaziale, non hanno questa adattabilità.

La xEMU è inoltre progettata per resistere meglio alla polvere lunare, finissima ed estremamente adesiva e abrasiva: a differenza di quelle Apollo, non ha cerniere lampo o cavi e i suoi componenti principali sono sigillati. Come si vede nella foto qui sopra, la calotta del casco è molto più grande e la sua parte trasparente è più ampia, offrendo un campo visivo maggiore all’astronauta.

Mancano per ora, però, alcuni dettagli importanti: non ci sono alette parasole (ma è prevista una visiera protettiva sacrificabile, facilmente sostituibile) e non c’è nulla che consenta agli astronauti di fare adattamenti di pressione stringendo il naso o semplicemente di grattarsi il naso o il viso quando serve (le tute attuali hanno un dispositivo Valsalva apposito).

Non ci sarà lo “Snoopy cap”, il cappuccio reggimicrofoni usato dagli astronauti attuali, che è scomodo e spesso causa forte sudorazione: la tuta sarà invece dotata di microfoni multipli che si attiveranno automaticamente.

Inoltre l’entrata nella tuta è relativamente semplificata: invece di due parti (“giacca” e “pantaloni”, da accoppiare a tenuta alla vita), la tuta è normalmente monoblocco (ha parti intercambiabili che però di solito restano montate) e vi si entra dallo sportello posteriore che sta fra lo “zaino” e la tuta stessa, ispirandosi al modello russo, come si può vedere nel video qui sotto. Entrare e uscire non è facile e richiede comunque assistenza, ma questa tecnica elimina uno dei punti delicati delle tute passate.

Lo “zaino” contiene la riserva d’aria e i filtri che rimuovono l’anidride carbonica espirata e anche gli odori e l’umidità, che invece tormentavano gli astronauti lunari Apollo. La miniaturizzazione della tecnologia in questi cinquant’anni ha reso possibile la duplicazione a bordo di quasi tutti i componenti del sistema di sopravvivenza, a differenza del passato, aumentando la sicurezza e l’affidabilità. La tuta xEMU è concepita per gestire temperature da -156°C a +120°C.

Sottolineo ancora una volta che si tratta di un prototipo, che non ha ancora superato i test in vuoto e le fasi di revisione avanzata previste per il 2021, per cui potrebbe subire ancora parecchie modifiche prima del suo debutto, che è previsto a bordo della Stazione prima dell’uso sulla Luna. Altre foto della tuta sono qui su Flickr.

---

La NASA ha anche presentato la tuta OCSS (Orion Crew Survival System), che è invece realizzata su misura per il singolo astronauta che viaggerà nel veicolo spaziale Orion verso la Luna ed eventualmente Marte; non viene usata per passeggiate spaziali o escursioni lunari, ma serve per proteggere l’astronauta in caso di decompressione improvvisa o incendio durante le fasi più delicate del volo spaziale, come il decollo e il rientro in atmosfera.

|

| Credit: NASA/Joel Kowsky. |

La OCSS deriva dalle tute usate a bordo degli Shuttle, ma è più leggera, assorbe meglio i rumori esterni ed è più facile da indossare e da collegare ai sistemi di comunicazione. Il colore arancione è stato scelto, come in passato, per avere la massima visibilità qualora gli astronauti dovessero uscire dalla capsula dopo un ammaraggio al ritorno sulla Terra. I guanti sono ora compatibili con gli schermi touch dei nuovi veicoli spaziali.

Questa tuta è pressurizzata e antincendio, e gestisce meglio le variazioni di temperatura. Sotto la tuta, gli astronauti indosseranno una sorta di calzamaglia foderata di tubicini nei quali scorre liquido refrigerante per rimuovere il calore corporeo in eccesso, come nelle tute attuali. In emergenza, la tuta consente all’astronauta di sopravvivere fino a sei giorni, anche se chiaramente non in condizioni molto agevoli.

---

La Virgin Galactic, infine, ha presentato le sue “tute spaziali” per i voli suborbitali commerciali che effettuerà a partire dal 2020.

Dancing in weightlessness. The world’s first exclusive spacewear system for private astronauts, designed by @UnderArmour in collaboration with @VirginGalactic. https://t.co/FpH4SIjvO0 pic.twitter.com/msXsBulHUi— Virgin Galactic (@virgingalactic) October 16, 2019

Ho messo le virgolette intorno all’espressione tute spaziali perché Virgin Galactic le chiama così, e formalmente sono tute da usare nello spazio, ma non hanno nessuna delle caratteristiche di sopravvivenza delle tute spaziali convenzionali: si tratta più che altro di divise con alcune imbottiture e ottimizzazioni di traspirazione e termoregolazione, ma non sono in grado di proteggere un astronauta in caso di depressurizzazione della cabina.

Fonti aggiuntive: NASA, NASA, Virgin Galactic.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Stasera parlo di complotti lunari a Cadro (Canton Ticino)

Come preannunciato nel calendario pubblico, questa sera alle 20:30 sarò ospite dell’Ideatorio di Cadro (Piazza del Municipio) per una conferenza-dibattito sul tema Complotti lunari: siamo mai stati sulla Luna?, con la moderazione di Giovanni Pellegri.

L’ingresso è libero e ci sarà ampio spazio per le domande del pubblico.

Aggiornamento (2020/04/19): Il video della conferenza è qui su Youtube.

L’ingresso è libero e ci sarà ampio spazio per le domande del pubblico.

Aggiornamento (2020/04/19): Il video della conferenza è qui su Youtube.

Labels:

conferenze,

Luna,

lunacomplottismo,

spazio

2019/10/16

Retrocomputing 26 ottobre a Milano: Once Upon a Sprite

Segnalo con piacere che l’amico Francesco Sblendorio, insieme con Andrea Ferlito (Codemotion), sta organizzando una giornata di storia dell’informatica, retrocomputing e videogioco classico a Milano sabato 26 ottobre dalle 10 alle 18:30, che si terrà alla Copernico Blend Tower di piazza Quattro Novembre, 7.

Ci saranno “storie, aneddoti, un po’di codice e tecniche arcane” e un coding challenge, spiega la pagina dell’evento, che presenta il programma completo.

Ci saranno “storie, aneddoti, un po’di codice e tecniche arcane” e un coding challenge, spiega la pagina dell’evento, che presenta il programma completo.

Deepfake sempre più sofisticati: un imitatore “aumentato”

Un imitatore, Jim Meskimen, presta la propria voce e le proprie movenze a questo deepfake, nel quale l’intelligenza artificiale e il talento del suo operatore, Sham00k, sostituiscono le fattezze dell'imitatore con quelle del personaggio imitato. Il risultato è impressionante, specialmente se conoscete le voci originali di questi attori e politici imitati.

Dietro le quinte:

Dietro le quinte:

2019/10/15

Video: una serata spaziale con l’astronauta Apollo Alfred Worden

Questo è il video dell’incontro pubblico con l’astronauta Alfred Worden di Apollo 15, tenutosi a Tradate il 2 ottobre scorso al Cinema Grassi di Tradate (strapieno) grazie all’impegno dell’associazione ASIMOF e del Gruppo Astronomico Tradatese. Ho avuto il piacere di essere il suo traduttore. Buona visione!

Iscriviti a:

Post (Atom)