Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

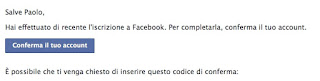

Questa sera, intorno alle 21:45, qualcuno ha usato un mio indirizzo di mail e il mio nome per aprire un account su Facebook. Me ne sono accorto perché mi è arrivata la notifica su quell’indirizzo di mail:

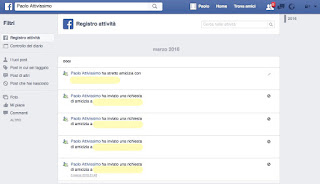

Per prendere subito il controllo dell’account ho confermato l’account e immesso il codice di conferma. Fin qui niente di speciale: la cosa che mi ha colpito è che dall’account non ancora confermato erano già partite delle richieste di amicizia.

Io ho confermato l’account intorno alle 23:15, ma alle 21:46 c’era già nel Registro Attività una prima richiesta di amicizia che “io” avrei inviato e le altre erano state fatte nei minuti successivi. Le richieste erano state inviate a persone che assolutamente non conosco: una era stata accettata.

Per il resto l’account era vuoto, a parte la data di nascita (14 marzo 1985, sbagliatissima). Ho cambiato il nome all’account per renderne evidente la natura fittizia, ho impostato una buona password, ho disconnesso gli eventuali dispositivi connessi (non ce n’erano) e ho deciso di tenere attivo l’account vuoto perché così facendo nessun altro può tentare di aprire un account usando quel mio indirizzo di mail (ho verificato che non è possibile).

A qualcuno è mai capitato qualcosa del genere? Il tentativo d’impostura non mi preoccupa, ma mi piacerebbe capire se la creazione di false richieste di amicizia prima ancora di confermare un account sia una funzione normale di Facebook o un bug.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2016/03/05

“Mah, io prendo le app da Aptoide e non mi è mai successo niente”. Fino al momento in cui succede

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Vado spessissimo nelle scuole a mostrare le trappole dei dispositivi digitali, troppo insicuri e pettegoli specialmente quando vengono usati in modo incauto, e una delle situazioni più frequenti che incontro è l’uso di Aptoide per installare app a scrocco sui dispositivi Android. Quando dico che non è prudente perché gli store alternativi a quello ufficiale contengono molte app infette (se sono fuori da Google Play ci sarà pure un motivo) arriva puntuale l’obiezione di uno che dice che lo fa da una vita ma non gli è mai successo niente.

Certo, gli rispondo. Non succede niente fino al momento in cui succede. Un po’ come andare in moto senza casco: non ti fai niente fino al momento in cui cadi e batti la testa.

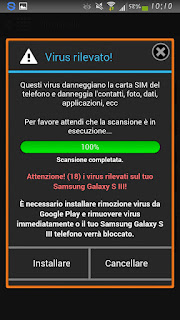

Stamattina mi è arrivata una dimostrazione perfetta di questa disinvoltura di tanti “nativi digitali”: la mail di panico di un giovane utente che ha installato Aptoide per il solito motivo (“volevo avere un videogioco gratis”). Ora si trova con “app rallentate, surriscaldamento eccessivo della batteria e ieri e oggi schermate di pubblicità di giochi e siti non adatti alla mia età (pornografici,..)”.

Queste sono le schermate che mi ha mandato: falsi avvisi antivirus, che probabilmente inducono a installare ulteriore malware, e un classico sito erotico.

Questi sono i consigli che gli ho dato: ditemi se ho dimenticato qualcosa.

– Segnati su carta (non nelle note) tutte le password che usi sul telefonino

– Fai una copia dei dati (musica/foto/documenti) che hai sul telefonino

– Azzera il telefonino facendo il ripristino di fabbrica (trovi le istruzioni con Google)

– Ricarica tutti gli account e le app (ma non Aptoide, ovviamente)

– Ricarica tutti i dati

– Installa un antivirus per Android (per esempio quello di Sophos, gratuito)

– Cambia tutte le password dei servizi che usi e segnatele (sempre su carta)

– Se hai associato una carta di credito al telefonino infetto o a uno degli account che usi su quel telefonino, tieni d'occhio l'estratto conto o blocca la carta

– D'ora in poi scarica solo app da Google Play; se sono a pagamento, pagale usando una tessera prepagata Google Play

– Non installare mai più Aptoide o altra roba del genere :-)

Vado spessissimo nelle scuole a mostrare le trappole dei dispositivi digitali, troppo insicuri e pettegoli specialmente quando vengono usati in modo incauto, e una delle situazioni più frequenti che incontro è l’uso di Aptoide per installare app a scrocco sui dispositivi Android. Quando dico che non è prudente perché gli store alternativi a quello ufficiale contengono molte app infette (se sono fuori da Google Play ci sarà pure un motivo) arriva puntuale l’obiezione di uno che dice che lo fa da una vita ma non gli è mai successo niente.

Certo, gli rispondo. Non succede niente fino al momento in cui succede. Un po’ come andare in moto senza casco: non ti fai niente fino al momento in cui cadi e batti la testa.

Stamattina mi è arrivata una dimostrazione perfetta di questa disinvoltura di tanti “nativi digitali”: la mail di panico di un giovane utente che ha installato Aptoide per il solito motivo (“volevo avere un videogioco gratis”). Ora si trova con “app rallentate, surriscaldamento eccessivo della batteria e ieri e oggi schermate di pubblicità di giochi e siti non adatti alla mia età (pornografici,..)”.

Queste sono le schermate che mi ha mandato: falsi avvisi antivirus, che probabilmente inducono a installare ulteriore malware, e un classico sito erotico.

Questi sono i consigli che gli ho dato: ditemi se ho dimenticato qualcosa.

– Segnati su carta (non nelle note) tutte le password che usi sul telefonino

– Fai una copia dei dati (musica/foto/documenti) che hai sul telefonino

– Azzera il telefonino facendo il ripristino di fabbrica (trovi le istruzioni con Google)

– Ricarica tutti gli account e le app (ma non Aptoide, ovviamente)

– Ricarica tutti i dati

– Installa un antivirus per Android (per esempio quello di Sophos, gratuito)

– Cambia tutte le password dei servizi che usi e segnatele (sempre su carta)

– Se hai associato una carta di credito al telefonino infetto o a uno degli account che usi su quel telefonino, tieni d'occhio l'estratto conto o blocca la carta

– D'ora in poi scarica solo app da Google Play; se sono a pagamento, pagale usando una tessera prepagata Google Play

– Non installare mai più Aptoide o altra roba del genere :-)

Labels:

Android,

malware,

nativi digitali,

sicurezza,

truffe

Lancio di SpaceX finalmente riuscito: satellite in orbita, rientro sperimentale fallito

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Ieri notte, alle 00.35 italiane, il Falcon 9 di SpaceX è finalmente partito per lo spazio, dopo quattro rinvii, portando nello spazio il satellite per telecomunicazioni SES-9 e collocandolo correttamente in orbita. Come ormai consueto, SpaceX ha effettuato un tentativo sperimentale di rientro controllato del primo stadio, in questo caso su una chiatta nell’Atlantico, che si è concluso con quello che Elon Musk ha definito “atterraggio duro”.

Mancano per ora immagini complete del rientro: il segnale video dalla chiatta si è interrotto, per ragioni non chiare, proprio quando si iniziava a scorgere il bagliore del motore dello stadio. SpaceX aveva messo le mani avanti dichiarando che il tentativo aveva poche probabilità di riuscita completa, a causa del profilo di missione molto impegnativo: collocare un satellite di 5300 kg in un’orbita che ha una quota massima di circa 40.000 km lascia pochissimo margine di propellente per il rientro e impone una velocità di rientro ancora più elevata del normale. Ma già riuscire a portare il primo stadio a centrare la chiatta con precisione in mezzo all’oceano è un grande risultato, che consente a SpaceX di acquisire nuovi dati e accumulare esperienza nei rientri controllati.

Un altro aspetto importante e interessante di questo lancio è l’uso di propellenti superraffreddati per aumentare le prestazioni: l’ossigeno liquido è stato caricato a -183°C (ghiaccia a -218°C) e il kerosene RP-1 è stato immesso a -6°C. Queste basse temperature riducono il volume del propellente e quindi consentono di imbarcarne di più; per contro, obbligano a concludere il rifornimento pochi minuti prima del lancio per evitare che il propellente si scaldi e si espanda. Questa tecnica è molto delicata e, che io sappia, è usata soltanto da SpaceX.

Questi sono due fotogrammi molto sgranati della diretta dell’atterraggio:

Ieri notte, alle 00.35 italiane, il Falcon 9 di SpaceX è finalmente partito per lo spazio, dopo quattro rinvii, portando nello spazio il satellite per telecomunicazioni SES-9 e collocandolo correttamente in orbita. Come ormai consueto, SpaceX ha effettuato un tentativo sperimentale di rientro controllato del primo stadio, in questo caso su una chiatta nell’Atlantico, che si è concluso con quello che Elon Musk ha definito “atterraggio duro”.

Mancano per ora immagini complete del rientro: il segnale video dalla chiatta si è interrotto, per ragioni non chiare, proprio quando si iniziava a scorgere il bagliore del motore dello stadio. SpaceX aveva messo le mani avanti dichiarando che il tentativo aveva poche probabilità di riuscita completa, a causa del profilo di missione molto impegnativo: collocare un satellite di 5300 kg in un’orbita che ha una quota massima di circa 40.000 km lascia pochissimo margine di propellente per il rientro e impone una velocità di rientro ancora più elevata del normale. Ma già riuscire a portare il primo stadio a centrare la chiatta con precisione in mezzo all’oceano è un grande risultato, che consente a SpaceX di acquisire nuovi dati e accumulare esperienza nei rientri controllati.

Un altro aspetto importante e interessante di questo lancio è l’uso di propellenti superraffreddati per aumentare le prestazioni: l’ossigeno liquido è stato caricato a -183°C (ghiaccia a -218°C) e il kerosene RP-1 è stato immesso a -6°C. Queste basse temperature riducono il volume del propellente e quindi consentono di imbarcarne di più; per contro, obbligano a concludere il rifornimento pochi minuti prima del lancio per evitare che il propellente si scaldi e si espanda. Questa tecnica è molto delicata e, che io sappia, è usata soltanto da SpaceX.

Questi sono due fotogrammi molto sgranati della diretta dell’atterraggio:

2016/03/04

Tastiera hardware su un iPad, come impostare il layout svizzero

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Pubblico un appunto veloce, visto che mi sono imbattuto in questo problema e non ho trovato fonti che dessero istruzioni precise e aggiornate e magari la stessa situazione capita a qualcun altro: se dovete configurare un iPad con una tastiera hardware (nel mio caso, un Air con tastiera Logitech Type+) e vi serve che l’iPad abbia l’interfaccia in italiano ma il layout di tastiera svizzero, si procede così:

Impostazioni - Generali - Tastiera - Tastiere (non hardware) - Aggiungi nuova tastiera - Francese (Svizzera). Toccare Modifica per eliminare le altre tastiere eventualmente già impostate.

Impostazioni - Generali - Tastiera - Tastiera hardware - Francese (Svizzera).

Non occorre riavviare. L’impostazione non è affatto intuitiva, con buona pace della presunta semplicità dei prodotti Apple, perché viene logico pensare che il layout di una tastiera hardware sia da impostare andando apppunto nella sezione Tastiera hardware. Solo che se ci si va senza aver prima scelto la tastiera software corrispondente a quella hardware desiderata, il layout desiderato (quello svizzero francese) non viene nemmeno elencato. Geniale.

Pubblico un appunto veloce, visto che mi sono imbattuto in questo problema e non ho trovato fonti che dessero istruzioni precise e aggiornate e magari la stessa situazione capita a qualcun altro: se dovete configurare un iPad con una tastiera hardware (nel mio caso, un Air con tastiera Logitech Type+) e vi serve che l’iPad abbia l’interfaccia in italiano ma il layout di tastiera svizzero, si procede così:

Impostazioni - Generali - Tastiera - Tastiere (non hardware) - Aggiungi nuova tastiera - Francese (Svizzera). Toccare Modifica per eliminare le altre tastiere eventualmente già impostate.

Impostazioni - Generali - Tastiera - Tastiera hardware - Francese (Svizzera).

Non occorre riavviare. L’impostazione non è affatto intuitiva, con buona pace della presunta semplicità dei prodotti Apple, perché viene logico pensare che il layout di una tastiera hardware sia da impostare andando apppunto nella sezione Tastiera hardware. Solo che se ci si va senza aver prima scelto la tastiera software corrispondente a quella hardware desiderata, il layout desiderato (quello svizzero francese) non viene nemmeno elencato. Geniale.

Podcast del Disinformatico del 2016/03/04

È disponibile per lo scaricamento il podcast (senza musica) della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Instagram inciampa e rende pubblici i messaggi privati

Viene facile pensare che i social network gestiscano in modo ben separato i messaggi privati e quelli pubblici, ma le cose stanno diversamente, come dimostra un incidente capitato a Instagram di recente: una nuova funzione della versione Android dell’app di questo social network ha reso possibile per errore leggere le notifiche dei messaggi privati.

Come spiega bene Naked Security, la nuova funzione consentiva di creare un account condiviso, da affiancare a quello privato, e di passare facilmente dall’uno all’altro. Il problema è che gli utenti si sono accorti che se condividevano un account con altri utenti, quegli utenti vedevano le notifiche dei messaggi privati dell’account privato e potevano quindi sapere con chi venivano scambiati messaggi privati, vedere la foto di copertina dell’account privato e una parte del messaggio teoricamente riservato.

Instagram ha poi corretto il problema, per cui se vedete che è disponibile un aggiornamento dell’app Android, installatelo subito. Le versioni iOS e Windows Phone dell’app non hanno questo difetto, a quanto risulta.

Cose che càpitano, certo, ma incidenti come questo sono un buon promemoria di come lavorano molti dei più grandi nomi dell’informatica: non dimentichiamo che fino a poco tempo fa il motto di Facebook, ora proprietaria di Instagram, era “Move fast and break things” (“Muoviti in fretta e rompi le cose”). Un motto che la dice lunga sul reale atteggiamento dei social network nei confronti degli utenti.

Come spiega bene Naked Security, la nuova funzione consentiva di creare un account condiviso, da affiancare a quello privato, e di passare facilmente dall’uno all’altro. Il problema è che gli utenti si sono accorti che se condividevano un account con altri utenti, quegli utenti vedevano le notifiche dei messaggi privati dell’account privato e potevano quindi sapere con chi venivano scambiati messaggi privati, vedere la foto di copertina dell’account privato e una parte del messaggio teoricamente riservato.

Instagram ha poi corretto il problema, per cui se vedete che è disponibile un aggiornamento dell’app Android, installatelo subito. Le versioni iOS e Windows Phone dell’app non hanno questo difetto, a quanto risulta.

Cose che càpitano, certo, ma incidenti come questo sono un buon promemoria di come lavorano molti dei più grandi nomi dell’informatica: non dimentichiamo che fino a poco tempo fa il motto di Facebook, ora proprietaria di Instagram, era “Move fast and break things” (“Muoviti in fretta e rompi le cose”). Un motto che la dice lunga sul reale atteggiamento dei social network nei confronti degli utenti.

Falla DROWN, cosa c’è da sapere (niente panico)

Si sta facendo un gran parlare di DROWN, una vulnerabilità dei siti Web che viene spesso presentata con toni catastrofici. Ma se non siete gestori di un sito Web c’è poco da preoccuparsi.

Il nome della falla è un acronimo (sta per Decrypting RSA with Obsolete and Weakened eNcryption, ossia “decifrazione RSA tramite cifratura obsoleta e indebolita”): descrive un problema del protocollo di sicurezza TLS/SSL, che per intenderci è quello che fa comparire il lucchetto nei browser e protegge le comunicazioni della maggior parte dei servizi di webmail.

Il problema è che esiste una versione vecchia e indebolita di questo protocollo, la cosiddetta Export grade, imposta molti anni fa dal governo statunitense per consentire una protezione ragionevole delle comunicazioni che al tempo stesso consentisse alle agenzie di sicurezza di intercettare e decifrare il traffico di dati in caso di necessità. Ormai questa versione è obsoleta e decifrarla è abbastanza banale, ma molti siti non l’hanno mai disattivata, per cui è ancora sfruttabile per attacchi alle singole connessioni TLS.

Tuttavia la tecnica di attacco è talmente complessa da renderla poco praticabile, come spiegato in dettaglio da questo articolo tecnico, per cui non c’è molto da preoccuparsi: esistono altre forme d’intrusione molto più efficienti. Di fatto, però, questo problema è una dimostrazione perfetta della pericolosità delle richieste governative di creare passepartout o di indebolire i sistemi di protezione, come sta facendo per esempio l’FBI con Apple in questi giorni. Non si crea maggiore sicurezza indebolendo la sicurezza di tutti: un concetto ovvio che purtroppo sembra sfuggire a molti governanti.

Presso Test.drownattack.com potete verificare se un sito è vulnerabile a DROWN, ma attenzione: i risultati sono tratti da una lista precompilata che potrebbe non rispecchiare la situazione corrente del sito, che magari nel frattempo è stato aggiornato e corretto.

Il nome della falla è un acronimo (sta per Decrypting RSA with Obsolete and Weakened eNcryption, ossia “decifrazione RSA tramite cifratura obsoleta e indebolita”): descrive un problema del protocollo di sicurezza TLS/SSL, che per intenderci è quello che fa comparire il lucchetto nei browser e protegge le comunicazioni della maggior parte dei servizi di webmail.

Il problema è che esiste una versione vecchia e indebolita di questo protocollo, la cosiddetta Export grade, imposta molti anni fa dal governo statunitense per consentire una protezione ragionevole delle comunicazioni che al tempo stesso consentisse alle agenzie di sicurezza di intercettare e decifrare il traffico di dati in caso di necessità. Ormai questa versione è obsoleta e decifrarla è abbastanza banale, ma molti siti non l’hanno mai disattivata, per cui è ancora sfruttabile per attacchi alle singole connessioni TLS.

Tuttavia la tecnica di attacco è talmente complessa da renderla poco praticabile, come spiegato in dettaglio da questo articolo tecnico, per cui non c’è molto da preoccuparsi: esistono altre forme d’intrusione molto più efficienti. Di fatto, però, questo problema è una dimostrazione perfetta della pericolosità delle richieste governative di creare passepartout o di indebolire i sistemi di protezione, come sta facendo per esempio l’FBI con Apple in questi giorni. Non si crea maggiore sicurezza indebolendo la sicurezza di tutti: un concetto ovvio che purtroppo sembra sfuggire a molti governanti.

Presso Test.drownattack.com potete verificare se un sito è vulnerabile a DROWN, ma attenzione: i risultati sono tratti da una lista precompilata che potrebbe non rispecchiare la situazione corrente del sito, che magari nel frattempo è stato aggiornato e corretto.

Facebook sa quando dormi e lo dice in giro

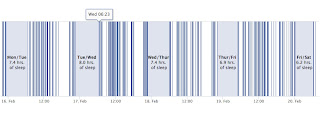

È facile non rendersi conto di quante informazioni personali lasciamo trapelare quando usiamo un social network e per questo bisogna fare attenzione nel concedere l’amicizia. Per esempio, Soren Louv-Jansen, uno sviluppatore software danese, ha scoperto che è possibile usare Facebook per tracciare le abitudini di sonno degli amici e ha pubblicato uno strumento che facilita questo monitoraggio.

In sintesi, Facebook aggiunge un timestamp (marcatore temporale), chiamato lastActiveTimes, che indica pubblicamente la data e ora dell'ultima volta che gli utenti amici sono stati attivi su Facebook e Messenger. Soren ha creato un software scaricabile che controlla questi timestamp ogni dieci minuti, il traduce e li usa per creare una mappa grafica dei cicli di sonno degli utenti.

“Il mio scopo non è spiare i miei amici. Voglio che le persone siano consapevoli che lasciano tracce digitali dovunque vadano”, dice lo sviluppatore, precisando che Facebook potrebbe decidere di nascondere quest’informazione ma potrà sempre raccoglierla per sé.

Facebook, però, non l’ha presa bene e ha avvisato Louv-Jansen che sta violando le condizioni d’uso del social network, invitandolo a non offrire il suo software di monitoraggio. Tuttavia Facebook, nelle sue dichiarazioni, ha aggiunto un dettaglio che rende ancora più intrusivo il monitoraggio delle attività altrui: i nostri cicli di sonno possono essere sorvegliati non solo dagli amici ma anche dalle persone che abbiamo aggiunto come contatto Messenger o con le quali abbiamo scambiato un messaggio.

Fonti aggiuntive: Washington Post, Naked Security.

In sintesi, Facebook aggiunge un timestamp (marcatore temporale), chiamato lastActiveTimes, che indica pubblicamente la data e ora dell'ultima volta che gli utenti amici sono stati attivi su Facebook e Messenger. Soren ha creato un software scaricabile che controlla questi timestamp ogni dieci minuti, il traduce e li usa per creare una mappa grafica dei cicli di sonno degli utenti.

“Il mio scopo non è spiare i miei amici. Voglio che le persone siano consapevoli che lasciano tracce digitali dovunque vadano”, dice lo sviluppatore, precisando che Facebook potrebbe decidere di nascondere quest’informazione ma potrà sempre raccoglierla per sé.

Facebook, però, non l’ha presa bene e ha avvisato Louv-Jansen che sta violando le condizioni d’uso del social network, invitandolo a non offrire il suo software di monitoraggio. Tuttavia Facebook, nelle sue dichiarazioni, ha aggiunto un dettaglio che rende ancora più intrusivo il monitoraggio delle attività altrui: i nostri cicli di sonno possono essere sorvegliati non solo dagli amici ma anche dalle persone che abbiamo aggiunto come contatto Messenger o con le quali abbiamo scambiato un messaggio.

Fonti aggiuntive: Washington Post, Naked Security.

Video impressionante di un robot “tormentato” dai suoi creatori: che emozioni vi suscita?

Come vi sentite a guardate questo video di Atlas, un robot umanoide della Boston Dynamics, messo alla prova dai suoi sviluppatori con modi decisamente brutali?

2016/03/02

Ultimo giorno per vedere al cinema il documentario su @Astrosamantha

Astrosamantha - la donna dei record nello spazio, il documentario di Gianluca Cerasola dedicato alla missione spaziale di Samantha Cristoforetti, è disponibile nei cinema italiani ancora per oggi, dopo il debutto di ieri.

Astrosamantha - la donna dei record nello spazio, il documentario di Gianluca Cerasola dedicato alla missione spaziale di Samantha Cristoforetti, è disponibile nei cinema italiani ancora per oggi, dopo il debutto di ieri.Se non volete perdervelo, questa è la vostra occasione: consultate sul sito ufficiale del documentario oppure qui l’elenco dei cinema che lo proiettano e godetevelo anche per me. Io, per impegni di lavoro, non riesco ad andare a vederlo: se lo vedete, ditemi nei commenti cosa ne pensate. Non temo gli spoiler sulla trama.

Iscriviti a:

Post (Atom)