Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2013/08/09

Missile Command nascosto in Youtube

Non so per quanto durerà, ma in questo momento c'è nascosto in Youtube un videogioco classico degli anni Ottanta: Missile Command.

Se volete provarlo, seguite questa guida. Buon divertimento.

Se volete provarlo, seguite questa guida. Buon divertimento.

Localizzare un Android smarrito o rubato

Nell'immagine qui accanto vedete un mio test di Android Device Manager, la soluzione di Google per localizzare dispositivi Android dispersi o rubati. Ero negli studi della Radiotelevisione Svizzera stamattina, per la diretta del Disinformatico radiofonico, per cui non posso dire che il test sia stato coronato da pieno successo, visto che la posizione indicata è piuttosto imprecisa.

Comunque sia, Android Device Manager è gratuito e permette non solo di localizzare lo smartphone ma anche di farlo squillare (anche se la suoneria è disattivata) e di cancellarne i dati a distanza (opzione utile in caso di furto o smarrimento definitivo). Le istruzioni sono qui.

Comunque sia, Android Device Manager è gratuito e permette non solo di localizzare lo smartphone ma anche di farlo squillare (anche se la suoneria è disattivata) e di cancellarne i dati a distanza (opzione utile in caso di furto o smarrimento definitivo). Le istruzioni sono qui.

Attacco informatico... alle toilette?

Pensate a un bersaglio di un attacco informatico. Computer? Ovvio. Telefonini o tablet? Banale. Server di una banca? Centrifuga di impianto di arricchimento di materiale fissile? Più interessante, ma già fatto.

C'è chi sceglie obiettivi più originali. Per esempio le toilette. Non sto scherzando: si può sabotare un water elettronico usando uno smartphone. Chicca: il codice di pairing è hardcoded (non modificabile), ed è “0000”. Tutta la vicenda è in questo mio articolo.

C'è chi sceglie obiettivi più originali. Per esempio le toilette. Non sto scherzando: si può sabotare un water elettronico usando uno smartphone. Chicca: il codice di pairing è hardcoded (non modificabile), ed è “0000”. Tutta la vicenda è in questo mio articolo.

Lo strano caso della fotocopiatrice che falsifica le copie

La Ribellione delle Macchine è cominciata. Le fotocopiatrici non sono più schiave diligenti che ricopiano fedelmente quello che viene dato loro da duplicare. Da tempo, silenziosamente, pazientemente, hanno iniziato ad alterare subdolamente le fotocopie, scambiandone numeri qua e là, senza dare nell'occhio.

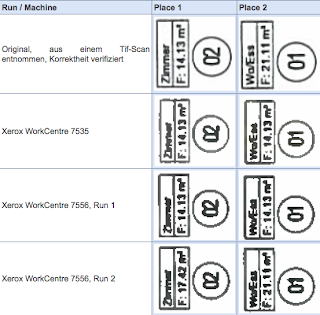

È la scoperta di un informatico tedesco: si è accorto che le copie prodotte da alcune fotocopiatrici della Xerox (e, si sospetta, anche di altre marche), se settate sulla modalità definita “normale”, cambiavano i numeri nei disegni tecnici, come nell'esempio qui accanto.

Immaginate quali possono essere le conseguenze di una fotocopia che riporta un dosaggio alterato di un farmaco o una misura sbagliata di un componente di precisione. Immaginate di andare in tribunale e cercare di giustificare la fatturazione falsa dicendo che la fotocopiatrice vi ha cambiato i dati. Buona fortuna.

Come è possibile? Semplice: qualche genio ha avuto l'idea brillante di introdurre un algoritmo lossy come opzione di scansione dei documenti. Questo, a casa mia, si chiama un epic fail. I dettagli sono qui.

È la scoperta di un informatico tedesco: si è accorto che le copie prodotte da alcune fotocopiatrici della Xerox (e, si sospetta, anche di altre marche), se settate sulla modalità definita “normale”, cambiavano i numeri nei disegni tecnici, come nell'esempio qui accanto.

Immaginate quali possono essere le conseguenze di una fotocopia che riporta un dosaggio alterato di un farmaco o una misura sbagliata di un componente di precisione. Immaginate di andare in tribunale e cercare di giustificare la fatturazione falsa dicendo che la fotocopiatrice vi ha cambiato i dati. Buona fortuna.

Come è possibile? Semplice: qualche genio ha avuto l'idea brillante di introdurre un algoritmo lossy come opzione di scansione dei documenti. Questo, a casa mia, si chiama un epic fail. I dettagli sono qui.

Lo strano caso della fotocopiatrice che cambia i numeri

Questo articolo era stato pubblicato inizialmente il 09/08/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

La ribellione

delle macchine è cominciata. Adesso le fotocopiatrici commettono

atti di silenzioso sabotaggio, alterando i dati nelle copie invece di

duplicarli fedelmente come hanno sempre fatto.

Immaginate i

danni che possono derivare da un disegno tecnico che riporta le

dimensioni sbagliate di un pezzo meccanico o di un edificio, da un

bilancio o una fattura contenente cifre alterate o da un'indicazione

alterata del dosaggio di un farmaco. Ci possono essere delle

conseguenze legali, e sarà ben difficile giustificarsi dicendo "la

fotocopiatrice ha cambiato i dati".

Ma potrebbe essere vero.

David

Kriesel, un informatico tedesco, ha scoperto che alcuni modelli di

fotocopiatrici digitali sono infedeli. In particolare, si è accorto

che i modelli WorkCentre 7535 e 7556 della Xerox che stava usando

cambiavano le cifre delle dimensioni delle stanze nella piantina che

Kriesel stava fotocopiando, trasformando per esempio la metratura di

una stanza da 21,11 metri quadri a 14,13. Ha poi scoperto che un

listino prezzi fotocopiato con questi apparecchi riportava importi

alterati (per esempio 85,40 euro al posto di 65,40).

Da quando

Kriesel ha pubblicato

la propria scoperta, sono giunte altre segnalazioni di fenomeni

analoghi riguardanti altri modelli della stessa marca. Non si tratta

di qualche pixel sbagliato, ma di intere porzioni scambiate di posto

e di interi caratteri sostituiti.

Il problema,

confermato da

Xerox, deriva dal fatto che queste fotocopiatrici (e anche quelle

di altre marche) hanno come opzione un algoritmo di compressione, il

Jbig2, che fa risparmiare molto spazio di memoria ma è “lossy”,

ossia non è perfettamente fedele bit per bit.

Xerox

sottolinea

che le impostazioni predefinite non usano quest'opzione (che però è

indicata come "normale"

dalla fotocopiatrice), ricorda che c'è un avviso tecnico

nell'interfaccia Web dell'apparecchio e propone un aggiornamento del

software delle fotocopiatrici che elimina del tutto questa

compressione “lossy” infedele.

Resta però

un enigma di fondo: capire quale forma bizzarra di pensiero ha spinto

le case produttrici di fotocopiatrici a introdurre, in un apparecchio

il cui scopo fondamentale è creare copie fedeli e affidabili, un

sistema di compressione che produce copie alterate.

Come trovare un dispositivo Android perduto: Android Device Manager

Questo articolo era stato pubblicato inizialmente il 09/08/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Capita, prima

o poi, di non ricordarsi dov'è il telefonino. Capita anche di

perderlo o di subirne il furto. Per i dispositivi Apple (iPhone,

iPad, iPod Touch e computer Mac recenti) c'è da tempo un servizio

Apple (iCloud o la relativa app) che permette di localizzarli, farli

squillare anche a suoneria spenta, contrassegnarli come rubati,

bloccarli o cancellarli a distanza.

Il mondo

Android, invece, non ha un servizio analogo integrato: occorre

rivolgersi ad app realizzate da altri sviluppatori. O meglio,

occorreva farlo, perché Google ha da poco reso

disponibile Android Device Manager (presso

android.com/devicemanager),

in italiano Gestione Dispositivi Android,

disponibile per tutti i dispositivi che usano Android versione 2.2 o

superiore.

Sul

dispositivo, le impostazioni sono nell'app Impostazioni

Google, che include la voce

Gestione Dispositivi Android,

nella quale va attivata la possibilità di localizzare il telefonino

o tablet e (facoltativamente) di cancellarne i dati. Nella stessa app

occorre anche andare in Geolocalizzazione

e attivare Accesso a posizione.

Serve, infine, un account Google associato al dispositivo.

Fatto tutto

questo, si visita la pagina Web di Android Device Manager e si

concede il permesso di utilizzare i dati di geolocalizzazione. Se il

dispositivo è acceso e connesso a una rete di trasmissione dati, il

servizio lo localizza con buona precisione e permette (se necessario)

di farlo squillare o di cancellarne i dati.

Attacco informatico... alle toilette?

Questo articolo era stato pubblicato inizialmente il 09/08/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Non è uno

scherzo: anche le toilette sono bersagli potenziali per gli attacchi

informatici. A patto che siano toilette elettroniche, s'intende: se

avete il modello meccanico potete stare tranquilli.

Chi invece ha

optato per le versioni supersofisticate potrebbe trovarsi colpito

dove non batte il sole: la società di sicurezza Trustwave ha

scoperto che

le toilette Satis della Inax possono essere sabotate usando

semplicemente uno smartphone.

Questi water,

infatti, sono comandabili a distanza tramite un'app Android apposita,

che consente di alzarne e abbassarne il coperchio, azionarne lo

sciacquone oppure attivarne la funzione bidet o asciugatura ad aria.

Le ragioni per le quali viene ritenuto necessario questo genere di

comando a distanza sono imperscrutabili.

I ricercatori

della Trustwave hanno notato che la connessione Bluetooth usata per

impartire questi comandi è protetta da un PIN non modificabile, che

è un banalissimo "0000".

Questo vuol dire che qualunque malintenzionato o burlone può

semplicemente scaricare sul proprio telefonino la app di controllo e

comandare qualunque toilette di questa marca e modello, per esempio

azionandone ripetutamente lo scarico per causare consumi anomali

d'acqua oppure abbassare a sorpresa il coperchio, "causando

disagi o preoccupazioni all'utente",

come dice eufemisticamente la ricerca.

Il videogioco nascosto in Youtube

Questo articolo era stato pubblicato inizialmente il 09/08/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Volete un

momento di frivolezza che vi permetta di bullarvi con gli amici per

le vostre conoscenze dei segreti dell'informatica? Ne ho uno fresco

fresco grazie a Youtube.

Andate su

Youtube e visualizzate un video qualunque. Cliccate con il mouse in

un'area vuota della pagina (non su un link, su un'icona o nella

casella di ricerca testuale) e digitate le cifre 1,

9, 8 e 0.

Comparirà

una versione di Missile Command, un videogioco classico degli anni

Ottanta (ecco il perché delle cifre), nel quale bisogna colpire e

neutralizzare i missili che cadono dal cielo prima che distruggano le

postazioni di difesa.

Se fallirete

la missione, il video di Youtube risulterà "distrutto"

(con tanto di effetto "crepe sul vetro") e dovrete

ricaricare la pagina. Buon divertimento con la grafica

ultrastilizzata e gli effetti sonori d'annata, che lasciava tutto

all'immaginazione del giocatore. Nostalgia pura.

Antibufala: se cerchi pentole a pressione su Google arriva l’antiterrorismo?

Questo articolo era stato pubblicato inizialmente il 09/08/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

La scoperta dell'esistenza di sistemi d'intercettazione del traffico Internet su vastissima scala, gestiti dal governo statunitense e rivelati dall'ex consulente dell'NSA Edward Snowden, ha creato una notevole agitazione nel pubblico. Quando Michele Catalano, una giornalista statunitense piuttosto ben conosciuta, ha annunciato sul proprio blog che dopo aver cercato pentole a pressione su Google aveva ricevuto una visita dei funzionari dell'antiterrorismo, è partito il panico mediatico della paranoia, anche nelle testate italofone.

L'episodio sembrava confermare la paura diffusa che Google segnali automaticamente alle autorità qualunque ricerca sospetta (le pentole a pressione sono usate nella fabbricazione di ordigni esplosivi usati spesso negli attentati), effettuando quindi una sorveglianza strettissima dei cittadini. In questo clima di sorveglianza pervasiva e di errori d'interpretazione dei dati, insomma, ci si poteva trovare nei guai con la giustizia semplicemente cercando termini del tutto innocenti su Internet.

Ma la storia è una bufala alla quale hanno abboccato molti media, incuranti dei dettagli poco chiari della vicenda. Le indagini dei più scettici hanno fatto emergere infatti la vera causa della visita delle autorità: una segnalazione da parte di un ex datore di lavoro, che aveva notato che il marito della giornalista aveva cercato pentole a pressione e zainetti (due oggetti usati nei recenti attentati di Boston) dal computer dell'ufficio.

Stavolta l'occhio onniveggente di Google non c'entra, ma storie come questa e soprattutto la loro diffusione esplosiva testimoniano quello che è già stato soprannominato “effetto Snowden”: un crollo drastico nella fiducia nelle garanzie democratiche di privacy in molti paesi, causato dall'esistenza di questi servizi d'intercettazione governativi, che secondo il Washington Post sta portando a consistenti annullamenti di contratti con fornitori di servizi cloud e Internet statunitensi.

Antibufala: se cerchi pentole a pressione su Google arriva l’antiterrorismo?

Dagli Stati Uniti arriva un classico esempio di “effetto Snowden”: ogni evento informatico insolito viene visto alla luce della paranoia derivante dall'esistenza dei sistemi d'intercettazione di massa del governo statunitense.

Michele [sic] Catalano, una giornalista statunitense piuttosto ben conosciuta, annuncia sul proprio blog che dopo aver cercato pentole a pressione su Google ha ricevuto una visita dei funzionari dell'antiterrorismo. Le pentole a pressione si usano per gli ordigni esplosivi improvvisati. Questo, secondo la sua deduzione istintiva, vuol dire che Google fa la spia, e lo fa anche con i cittadini americani.

Parte il panico mediatico, che arriva anche ai media italofoni. Ma è una bufala nata da un equivoco: se vi interessano i dettagli, li trovate in questo mio articolo per la Rete Tre della RSI.

Michele [sic] Catalano, una giornalista statunitense piuttosto ben conosciuta, annuncia sul proprio blog che dopo aver cercato pentole a pressione su Google ha ricevuto una visita dei funzionari dell'antiterrorismo. Le pentole a pressione si usano per gli ordigni esplosivi improvvisati. Questo, secondo la sua deduzione istintiva, vuol dire che Google fa la spia, e lo fa anche con i cittadini americani.

Parte il panico mediatico, che arriva anche ai media italofoni. Ma è una bufala nata da un equivoco: se vi interessano i dettagli, li trovate in questo mio articolo per la Rete Tre della RSI.

Labels:

antibufala,

Google,

intercettazioni,

sicurezza

Iscriviti a:

Post (Atom)