La spettacolare fotografia del passaggio di un ricognitore militare U-2 vicinissimo al pallone cinese è stata geolocalizzata indipendentemente da due ricercatori (Samir e Geoff Brumfiel), che nei rispettivi thread spiegano le tecniche usate per identificare il luogo nonostante il rifiuto dei militari di fornire informazioni sulla località. Trovate tutti i dettagli nel mio articolo dedicato alla foto.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2022/07/21

Dispositivi di tracciamento colabrodo mettono a rischio le flotte di trasporto su strada

Questo articolo è disponibile anche in versione podcast audio.

La gestione elettronica dei veicoli è una gran bella cosa, con tanti vantaggi, ma va fatta bene: se è fatta male, può avere conseguenze catastrofiche e inattese.

Un esempio in questo senso arriva nientemeno che dalla Cybersecurity and Infrastructure Security Agency del governo statunitense, che si occupa di sicurezza informatica delle infrastrutture ai più alti livelli.

Il CISA ha pubblicato un avviso a proposito della pericolosità di un dispositivo di tracciamento GPS dotato di ricetrasmettitore cellulare, molto usato dalle flotte di veicoli commerciali. Si chiama MV720 e lo fabbrica la MiCODUS. Questo dispositivo ha una serie di difetti informatici che possono permettere a un aggressore addirittura di prendere il controllo del veicolo, per esempio disattivandone l’antifurto e anche interrompendo l’erogazione di carburante oltre a tracciarne la posizione e i percorsi.

Fra questi difetti spicca un classico: una cosiddetta hardcoded password, ossia una password di amministrazione fissa e non modificabile, una sorta di passepartout, che permetterebbe a un aggressore di accedere al server di controllo e mandare comandi ai dispositivi di tracciamento tramite SMS.

Come se non bastasse, un altro difetto consente a un malintenzionato di mandare comandi, tramite SMS, senza aver bisogno di autenticarsi. E poi c’è un’altra falla, che permette di accedere ai dati degli altri utenti perché il server non verifica l’identificativo del dispositivo che viene inviato dall’utente. Il problema, quindi, rischia di riguardare tutti i dispositivi di tracciamento di questa marca.

Un vero disastro di incompetenza, insomma, che apre la porta ad attacchi di vario genere: a parte quelli strategici o politici e ideologici, ci sono quelli del crimine informatico organizzato. Con falle di questo livello, un’organizzazione criminale potrebbe per esempio ricattare un’azienda di trasporti, minacciando di fermare tutta la sua flotta di veicoli se non viene pagato un riscatto, oppure potrebbe acquisire i dati delle spedizioni e compiere furti mirati.

La scoperta di queste vulnerabilità è stata fatta dai ricercatori della società di sicurezza informatica statunitense Bitsight ed è stata descritta in un rapporto pubblico molto dettagliato dopo aver tentato inutilmente di avvisare la casa produttrice del dispositivo, la cinese MiCODUS, e dopo aver comunicato privatamente il problema alle autorità governative statunitensi per la sicurezza informatica.

Circa un milione e mezzo di utenti privati e di aziende che usano questi dispositivi in quasi 170 paesi, comprese forze militari, agenzie governative e corrieri, a questo punto hanno una sola strada per eliminare il rischio: assicurarsi che questi tracciatori non siano accessibili da Internet e usare accessi remoti sicuri, protetti per esempio da VPN. O, meglio ancora, rimuovere completamente questi dispositivi e sostituirli con alternative meno vulnerabili.

Il problema è ovviamente capire quali lo sono e quali no, ma grazie ai ricercatori almeno adesso sappiamo che questo, perlomeno, è da evitare.

2022/04/01

Podcast RSI - La Dannazione del Default: la strana storia delle case maledette dalla geolocalizzazione

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico (link diretto) e qui sotto.

I podcast del Disinformatico sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano i testi e i link alle fonti di questa puntata, sono qui sotto.

---

Prologo

CLIP AUDIO: Qualcuno bussa con forza a una porta

Siamo nello stato americano del Kansas, a maggio del 2011. La porta alla quale stanno bussando con insistenza due vicesceriffi è quella della fattoria dove abitano James e Theresa Arnold. Una coppia tranquilla che vive appena fuori Potwin, un paesino altrettanto tranquillo, con poco meno di cinquecento abitanti. James e Theresa si sono trasferiti lì da pochi giorni. I vicesceriffi stanno cercando un furgone rubato, di cui però la coppia non sa assolutamente nulla. La polizia tornerà ripetutamente, alla ricerca di refurtiva di vario genere, e ogni volta James e Theresa dovranno spiegare che non hanno nulla di rubato. Qualche tempo dopo, riceveranno più volte visite degli agenti dell’FBI, che cercano bambini scappati di casa. E poi arriveranno gli ispettori delle tasse, con l’accusa di frode fiscale. E infine la coppia verrà assediata dalle ambulanze in cerca di persone in pericolo di vita e dalle telefonate di persone che la accusano di truffe di vario genere. Non lo sanno ancora, ma la colpa di questi equivoci è tutta di MaxMind. No, non è un arcinemico dei fumetti: è un’azienda che, senza rendersene conto, ha condannato James e Theresa Arnold a un supplizio squisitamente informatico dal nome piuttosto criptico: il default di localizzazione degli indirizzi IP.

Questa è la storia di come una scelta informatica apparentemente banale può trasformare in un inferno la vita di persone innocenti.

Benvenuti al Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle storie insolite dell’informatica. Io sono Paolo Attivissimo.

SIGLA DI APERTURA

La fattoria di James e Theresa Arnold non è maledetta o posseduta dagli spiriti, e non nasconde un covo segreto di ladri e ricettatori. Lo sa bene il loro locatore, l’anziana signora Taylor: è tutto in regola e non c’è nessun deposito di refurtiva, ma misteriosamente tutte le persone che affittano la sua fattoria vengono bersagliate da richieste di pagamenti di tasse evase e da visite di agenti di polizia, di giorno e di notte, alla ricerca di merci rubate o persone scomparse. Ogni volta è necessario spiegare pazientemente che no, la refurtiva che la polizia sta cercando non è lì e nella fattoria non sono nascosti bambini scappati. E la cosa va avanti da almeno una decina d’anni. Lo sceriffo locale ha fatto mettere un cartello all’ingresso della fattoria avvisando tutti, e soprattutto i rappresentanti del fisco o delle forze dell’ordine federali, di non avvicinarsi e di contattarlo per chiarimenti.

Per venire a capo di questo mistero ci vorranno altri cinque anni e ci vorrà un uomo di nome Kashmir Hill. No, non è un detective: è un giornalista informatico. Arriviamo così al 2016, quando Hill, nell’ambito di un’indagine su un caso analogo avvenuto ad Atlanta, fa una scoperta che cambierà la vita della famiglia Arnold e la libererà (o quasi) dalla persecuzione.

Per capire questa scoperta bisogna fare un passo indietro e parlare di una cosa che a prima vista non c’entra nulla: la cartografia digitale, e specificamente la localizzazione degli indirizzi IP. Ogni dispositivo che si collega a Internet riceve un indirizzo IP, che è un identificativo unico che gli serve per comunicare con gli altri dispositivi. Quando visitate un sito con il vostro computer o smartphone, per esempio, il sito viene informato del vostro indirizzo IP. Ci sono aziende (per esempio Whatismyipaddress.com) che associano gli indirizzi IP ai luoghi geografici, per cui un sito può sapere se un visitatore si trova, che so, in Francia o negli Stati Uniti. Spesso questa associazione è abbastanza precisa da poter indicare la città esatta nella quale si trova l’utente, o addirittura l’edificio specifico. Spesso, ma non sempre.

CLIP: Maxmind

Maxmind, che ha sede in Massachusetts, è una delle aziende che vendono questo tipo di informazione, molto ambita per esempio dai pubblicitari, che la usano per mostrare a ogni utente pubblicità pertinenti alla sua regione. La usano anche le agenzie governative, per sapere dove si trovano le persone che si rivolgono a loro. MaxMind offre i propri servizi a oltre 5000 aziende.

Ma c’è un problema: l’associazione fra indirizzo IP e indirizzo geografico a volte sbaglia di grosso. In alcuni casi viene fatta facendo il cosiddetto wardriving, ossia mandando in giro automobili dotate di GPS e computer che cercano le reti Wi-Fi aperte, ne identificano gli indirizzi IP e li abbinano alle coordinate geografiche del posto in cui si trovano in quel momento. Altre volte viene fatta usando allo stesso modo gli smartphone degli utenti quando vanno in giro. In altri casi ancora viene ottenuta guardando l’indirizzo IP di un’azienda e guardando dove si trova fisicamente la sede di quell’azienda.

Ma in alcuni casi non è possibile risalire all’ubicazione geografica precisa di un certo indirizzo IP e quindi nei registri di aziende come MaxMind si annotano, al posto delle coordinate geografiche reali, delle coordinate di default. Se si sa soltanto che un certo indirizzo IP si trova da qualche parte in una certa città, allora a quell’indirizzo IP verranno abbinate le coordinate geografiche del centro di quella città.

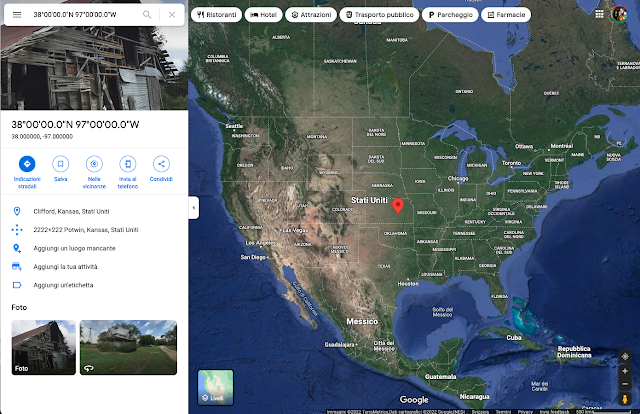

E se MaxMind non ha proprio nessun dato geografico da abbinare a un certo indirizzo IP, nasce un problema: qualcosa bisogna pur scrivere nel database delle coordinate, e così MaxMind assegna delle coordinate completamente arbitrarie. Specificamente, nel caso di qualunque indirizzo IP di cui sa solo che è statunitense, assegna le coordinate del centro geografico degli Stati Uniti, arrotondate per non avere troppe cifre decimali: 38 gradi nord, 97 gradi ovest.

Indovinate cosa c’è a quelle coordinate. Esatto: la fattoria degli Arnold.

In altre parole, qualunque reato o inadempienza fiscale associati a un indirizzo IP di cui MaxMind non ha informazioni geografiche punta a quella fattoria. Se funzionari governativi, inquirenti, ispettori delle tasse, forze dell’ordine chiedono a MaxMind dove si trova un certo indirizzo IP di cui MaxMind non sa nulla, l’azienda non risponde con un sincero “boh, non ne ho la minima idea”, ma fornisce le coordinate geografiche di James e Theresa Arnold. Che così si sono trovati accusati di reati informatici, furti di identità, molestie informatiche e persino di “detenzione di ragazze presso l’abitazione allo scopo di realizzare film pornografici”: così dicono i documenti legali.

Il giornalista informatico, Kashmir Hill, insieme all’esperto di sicurezza Dave Maynor, consulta un database pubblico di MaxMind e scopre che gli indirizzi IP di cui l’azienda non ha nessuna informazione reale di localizzazione sono oltre seicento milioni. Se uno di questi indirizzi IP viene usato da un truffatore o da un criminale informatico o da una persona in difficoltà che contatta un servizio di soccorso, MaxMind dirà che quel malfattore o quella persona nei guai sta a casa degli Arnold, a Potwin, in Kansas. Nessuno, alla MaxMind, si è chiesto se per caso alle coordinate geografiche di default immesse automaticamente nei loro archivi ci fosse qualcuno. Nessuno nell’azienda ha pensato di assegnare delle coordinate geografiche che non potessero causare problemi a persone innocenti e inconsapevoli.

Kashmir Hill, nel 2016, contatta i signori Arnold e spiega la sua scoperta. I coniugi, capita la causa dei loro problemi, avviano subito un’azione legale contro MaxMind, chiedendo un risarcimento di oltre 75.000 dollari. L’azienda si impegna a posizionare le coordinate di default nel centro di specchi d’acqua, boschi o parchi invece che davanti alle case delle persone. Ma molti dei clienti di MaxMind non aggiornano regolarmente i propri archivi, per cui la persecuzione non è ancora del tutto terminata.

La vicenda dei coniugi in Kansas non è l’unica del suo genere: il giornalista Hill cita molti altri casi, come quello del signor Tony Pav, che vive ad Ashburn, in Virginia, dove si trovano i grandi datacenter di Google e Facebook. Di conseguenza, oltre 17 milioni di indirizzi IP puntano ad Ashburn, e MaxMind aveva scelto, come coordinate geografiche generiche di Ashburn, proprio la casa di Tony Pav, che così una sera ha trovato la polizia che stava per sfondargli la porta alla ricerca di un laptop del governo che risultava trovarsi lì, perlomeno stando al suo indirizzo IP. Il povero signor Pav è perseguitato da situazioni di questo genere e teme che qualcuno che ha subìto un torto, prima o poi, venga di persona a casa sua a farsi giustizia sommaria. MaxMind ha cambiato anche queste coordinate.

E poi c’è anche il

caso

del signor Dobson di Las Vegas, che si vede perennemente incolpato

ingiustamente di aver rubato telefonini perché casa sua si trova proprio

davanti a un’antenna di telefonia mobile geolocalizzata.

Fra l’altro, questo non è un problema limitato agli Stati Uniti. Tre anni più tardi, nel 2019, a Pretoria, in Sud Africa, un uomo e sua madre si trovano accusati di rapimento da un investigatore privato che è sulle tracce di una bambina rapita ed è stato portato davanti alla casa dei due da un dispositivo di tracciamento che secondo lui è infallibile. La famiglia si trova spesso in situazioni del genere, a volte anche pericolosamente aggressive, perché la casa, come le precedenti, si trova in un punto geografico informaticamente maledetto.

In questo caso sudafricano, l’artefice della maledizione digitale è nientemeno che un’agenzia governativa di intelligence statunitense, la National Geospatial-Intelligence Agency.

CLIP: NGA

Quest’agenzia fa parte del Dipartimento della Difesa e fornisce anche servizi di geolocalizzazione aperti al pubblico. Per questi servizi ha scelto, per indicare l’intera città di Pretoria, le coordinate esatte della casa dei due malcapitati. E in questo caso non c’è nulla da fare, se non traslocare.

---

Questi episodi assurdi di persecuzione digitale dimostrano la noncuranza con la quale troppo spesso in informatica si scelgono valori predefiniti arbitrari senza pensare alle loro conseguenze nel mondo reale, ma mettono anche in luce due errori molto diffusi fra gli utenti: il primo è un’eccessiva e mal riposta fiducia nei servizi di localizzazione basati sugli indirizzi IP, che spesso contengono dati errati o inventati; il secondo è pensare che delle coordinate geografiche con tanti decimali siano precisissime, mentre in realtà quei decimali sono soltanto il risultato di approssimazioni e arrotondamenti.

Questi servizi, infatti, non sono pensati per trovare una specifica abitazione ma solo per dare un’indicazione approssimativa della zona geografica in cui dovrebbe trovarsi un certo dispositivo. Per cui se usate un sito come Iplocation.net, prendete i suoi risultati con molta cautela. A me, per esempio, dice che sono in questo momento a Zurigo, mentre in realtà mi trovo a Lugano, e dice di sapere dove mi trovo con ben dodici cifre decimali di precisione. In teoria, mi sta dicendo che sa dove mi trovo con una precisione di meno di un milionesimo di millimetro, ma in realtà sbaglia di circa 155 chilometri in linea d’aria.

Morale della storia: la geolocalizzazione è una cosa seria, ma se usata male può causare guai a non finire a persone che non hanno nessuna colpa. Per cui non andate a bussare a casa di sconosciuti perché la vostra app preferita di localizzazione tramite indirizzo IP vi ha portato davanti a una certa abitazione. E pregate di non abitare in una casa che qualche azienda, dall’altra parte del pianeta, ha scelto come coordinate di default per i propri archivi senza pensare alle conseguenze.

Fonti aggiuntive: Half As Interesting, Sophos, Ars Technica.

2021/01/08

Telegram a volte permette di localizzare gli utenti, ma niente panico

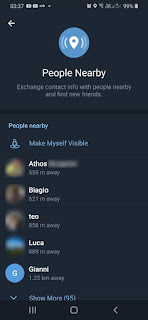

Niente panico: voi potete localizzare loro, ma loro non possono localizzare voi se non attivate la geolocalizzazione nelle autorizzazioni di Telegram e se non scegliete Rendimi visibile / Make Myself Visible. E in ogni caso sapere la distanza alla quale si trova una persona non consente di sapere in quale direzione si trova, per cui è un’informazione piuttosto approssimativa e poco sfruttabile per stalking, truffe o simili, anche se in certi casi sapere che una certa persona è nelle vicinanze quando non dovrebbe esserlo può essere comunque piuttosto rivelatore.

Il problema è che esiste un trucco per localizzare con precisione una persona tramite Telegram se ha attivato la funzione Persone vicine. Lo ha scoperto il ricercatore di sicurezza Ahmed Hassan: usando uno smartphone Android appositamente modificato (rootato), può alterare artificialmente la sua localizzazione (GPS spoofing) e far credere a Telegram di trovarsi in un luogo diverso da quello reale.

Hassan si è accorto che cambiando tre volte la propria localizzazione può individuare per triangolazione il punto preciso in cui si trova una persona elencata nelle Persone vicine. Ha segnalato la cosa ai responsabili di Telegram, che però hanno risposto che non è un difetto ma una funzione prevista.

In ogni caso, niente panico. Questa localizzazione funziona solo se usate la funzione Persone vicine e avete attivato la geolocalizzazione. Sugli iPhone recenti, inoltre, non fornisce indicazioni precise in nessun caso, grazie alle nuove funzioni salvaprivacy di iOS 14. Provate con i vostri amici.

Fonte: Ars Technica.

2020/10/12

Perché Immuni, Swisscovid e le altre app anti-coronavirus chiedono di attivare il GPS su Android? Lo spiegone

Ultimo aggiornamento: 2020/10/12 21:00.

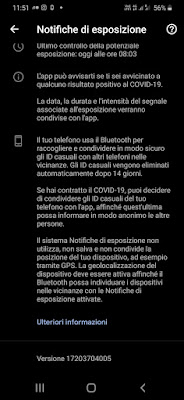

Rispondo a una domanda-tormentone che continua ad arrivarmi: se le app anti-Covid come Immuni e SwissCovid dicono di non fare tracciamento di posizione, come mai su Android chiedono di attivare la geolocalizzazione? E se attivano la geolocalizzazione, mi accendono il GPS e quindi si consuma di più la batteria?

Risposta breve: perché Android è fatto così. Per poter usare il Bluetooth come scanner, Android deve chiedere di attivare la geolocalizzazione, ma in realtà le app anti-Covid non la usano. Soprattutto non usano il GPS e quindi i consumi non aumentano. Fine della storia.

---

Risposta dettagliata: perché su Android, per attivare la scansione Bluetooth usata dalle app anti-Covid per rilevare la vicinanza di altri telefonini dotati di queste app bisogna attivare la funzione generale di geolocalizzazione, che usa non solo il GPS ma anche Bluetooth e Wi-Fi. È una questione tecnica ben nota, introdotta nella versione 6 di Android a protezione degli utenti e risolta diversamente nella versione 11. Comunque queste app anti-Covid non usano la geolocalizzazione: non vi hanno accesso. Pertanto non attivano il modulo GPS del telefono e quindi non aumentano il consumo di batteria del telefonino.

La Guida di Android di Google spiega la questione qui, nella sezione intitolata appunto Perché l'impostazione Geolocalizzazione del telefono deve essere attiva (grassetto aggiunto da me):

La tecnologia Notifiche di esposizione usa la scansione Bluetooth per capire quali dispositivi sono vicini l'uno all'altro. Sui telefoni con versioni del sistema operativo Android dalla 6.0 alla 10, il sistema Notifiche di esposizione utilizza la scansione Bluetooth. Affinché la scansione Bluetooth funzioni, l'impostazione Geolocalizzazione del dispositivo deve essere attiva per tutte le app, non solo per quelle create con il sistema Notifiche di esposizione.

Google e Apple hanno integrato delle misure di sicurezza per garantire che le app di tracciamento dei contatti governative create con il sistema SNE non possano dedurre la tua posizione. A tale scopo viene usata la rotazione degli ID casuali assegnati al tuo dispositivo affinché non sia possibile tracciare il tuo singolo dispositivo. Gli ID casuali non contengono informazioni sulla tua posizione quando vengono scambiati con altri dispositivi nel sistema.

“Attiva” non significa “usata”: significa “disponibile”. Android la offre, ma se l’utente non autorizza la singola app a usare la geolocalizzazione, o se il sistema vieta a un’app di usarla, l’app non può usarla.

Il concetto è spiegato su HDBlog.it dagli sviluppatori di Bending Spoons, l’azienda che ha creato Immuni:

Sugli smartphone Android, a causa di una limitazione del sistema operativo, il servizio di geolocalizzazione deve essere abilitato per permettere al sistema di notifiche di esposizione di Google di cercare segnali Bluetooth Low Energy e salvare i codici casuali degli smartphone degli utenti che si trovano lì vicini. Tuttavia, come si può vedere dalla lista di permessi richiesti da Immuni, l'app non è autorizzata ad accedere ad alcun dato di geolocalizzazione (inclusi i dati del GPS) e non può quindi sapere dove si trova l’utente.

La guida di Android presente sugli smartphone precisa che “sui telefoni con Android 11 non è necessario attivare l’impostazione Geolocalizzazione del telefono” e spiega di nuovo la necessità di tenere attiva la localizzazione nelle versioni precedenti di Android:

Il sistema Notifiche di esposizione non utilizza, non salva e non condivide la posizione del tuo dispositivo, ad esempio tramite GPS. La localizzazione del dispositivo deve essere attiva affinché il Bluetooth possa individuare i dispositivi nelle vicinanze con le Notifiche di esposizione attivate.

Screenshot:

La Guida di Android dice inoltre (grassetto aggiunto da me):

Il sistema Notifiche di esposizione non raccoglie e non utilizza i dati sulla posizione del dispositivo. Usa il Bluetooth per rilevare se ci sono due dispositivi vicini, senza rivelare informazioni sulla loro posizione.

Inoltre, l'app dell'autorità per la salute pubblica non è autorizzata a usare la posizione del tuo telefono o a monitorare la tua posizione in background.

E aggiunge: ”Il sistema Notifiche di esposizione non usa la posizione del dispositivo e abbiamo impedito alle app delle autorità per la salute pubblica che usano il sistema SNE di richiedere l'accesso alla posizione del dispositivo”.

Insomma: come detto da tutte le fonti in tutte le salse, la geolocalizzazione non viene usata dalle app anti-Covid. Quindi niente panico.

Potete verificarlo personalmente. Se avete Android 10, andate nelle Impostazioni di Android e procedete come segue (altre versioni di Android possono avere menu leggermente differenti).

- Scegliete Posizione - Autorizzazioni applicazione: vedrete quali app hanno accesso alla posizione: Immuni (o SwissCovid) non c’è.

- Scegliete Applicazioni - Immuni (o SwissCovid) - Autorizzazioni: noterete la dicitura Nessuna autorizzazione richiesta.

Le app anti-Covid non possono sapere dove siete e quindi preoccuparsi di essere spiati dallo stato tramite queste app non ha senso.

Ma un momento: Google potrebbe farlo, si obietta, per esempio tramite i Play Services e la localizzazione basata non su GPS ma sui Bluetooth e Wi-Fi visibili nelle vicinanze. In tal caso, se volete prevenire anche questa possibilità, potete disattivare la funzione di localizzazione tramite Bluetooth e Wi-Fi andando in Impostazioni - Posizione - Migliora precisione e disattivando Scansione Wi-Fi e Scansione Bluetooth.

Se invece volete sapere quali app stanno consumando più energia, potete andare in Impostazioni - Assistenza dispositivo - Batteria - Uso batteria. Magari scoprirete qual è l’app che realmente vi stia prosciugando la batteria.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2020/08/14

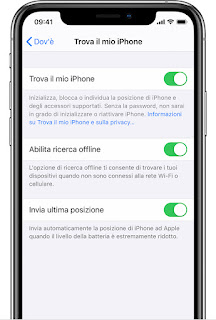

Meglio non affidarsi troppo a Trova il mio iPhone e simili

|

| Credit: Apple. |

Lo segnala, con un aneddoto personale, lo scrittore e giornalista informatico Cory Doctorow: sua figlia di undici anni era a lezioni di equitazione, ma non rispondeva alle chiamate. Lui ha usato Trova il mio iPhone, che ha indicato che il telefonino della figlia era a 21 chilometri dalla scuola. Temendo il peggio, ha allertato la polizia. Ma poco dopo, la figlia ha telefonato dalla scuola, dove era rimasta tutto il tempo.

Doctorow spiega che il problema nasce da due fattori. Il primo è che la localizzazione dei telefonini usa varie fonti: le reti Wi-Fi nelle vicinanze, il GPS e gli indirizzi IP assegnati dall’operatore telefonico. Ma se il GPS non è disponibile (per esempio al chiuso), servizi come Trova il mio iPhone possono usare soltanto le altre informazioni, che possono essere imprecise o semplicemente obsolete. Se il telefonino è in una zona dove c’è poco campo, il telefonino non può aggiornare il servizio di localizzazione dandogli i nomi delle reti Wi-Fi che vede in quel momento e quindi il servizio considera ancora valide le informazioni trasmessegli tempo prima. In questo caso, il telefonino risulta trovarsi in un luogo dal quale è passato, ma non è più lì.

Va anche peggio se la localizzazione può basarsi solo sull’indirizzo IP assegnato al telefonino, che è variabile e temporaneo. In questo caso, il telefonino può risultare apparentemente localizzato ovunque in un’area vastissima. E in alcuni casi va anche peggio, come è capitato a me.

Il secondo fattore, ancora più subdolo, è che le app di localizzazione spesso non indicano il margine di errore dei dati che mostrano. Le app indicano semplicemente “Il telefonino è esattamente qui o in questo cerchio”, ma non dicono mai “potrebbe trovarsi in questa zona ma non ne sono sicuro” e soprattutto non specificano mai quale metodo di localizzazione stanno usando. Questo porta a false certezze che possono essere molto fuorvianti.

Morale della storia: prima di accusare qualcuno esclusivamente sulla base della localizzazione del suo telefonino, pensateci due volte. Eviterete imbarazzi, come in un caso di presunta infedeltà che mi è capitato di seguire: lui accusava lei di essere andata misteriosamente al cinema in un’altra città invece del cinema locale come aveva detto che avrebbe fatto. In realtà lei era andata eccome al cinema locale, ma il Wi-Fi del cinema aveva lo stesso nome (SSID) di quello di tutte le altre sale della stessa catena, e il sistema di localizzazione aveva arbitrariamente scelto un cinema di una città lontana. Non è andata molto bene all’accusatore.

2020/07/24

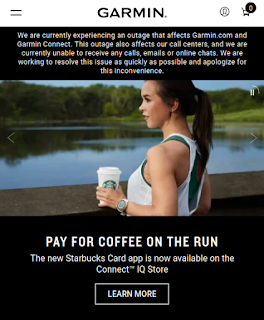

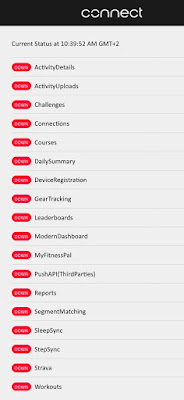

Il vostro Garmin non si sincronizza? Non è colpa vostra, l’azienda è sotto attacco

Mentre scrivo queste righe il sito della Garmin ospita una dicitura piuttosto inquietante: “We are currently experiencing an outage that affects Garmin.com and Garmin Connect. This outage also affects our call centers, and we are currently unable to receive any calls, emails or online chats. We are working to resolve this issue as quickly as possible and apologize for this inconvenience.”

Il sito è in queste condizioni da almeno mezza giornata (dai commenti mi dicono da ieri mattina, ora europea). Quindi se avete uno smartwatch o un altro dispositivo di quest’azienda e non riuscite a sincronizzarlo, non è colpa vostra: tutti i servizi di sincronizzazione sono fermi. Ci sono alcuni workaround per i più impazienti.

Secondo le informazioni raccolte da ZDNet, la Garmin è stata colpita da un attacco di ransomware e prevede di restare in queste condizioni per alcuni giorni mentre procede al ripristino dei propri sistemi, anche se ufficialmente l’azienda parla di un generico “outage” (guasto o interruzione).

Il problema non è banale, perché oltre ai vari appassionati di fitness che usano i suoi prodotti ci sono anche molte aziende che usano il servizio Garmin Connect per coordinare le proprie flotte e la propria logistica.

Sono infatti bloccati anche i suoi sistemi di navigazione aerea, senza i cui aggiornamenti molti piloti non possono volare legalmente. Anche l’app Garmin Pilot di pianificazione dei voli è fuori uso.

You may continue to use Garmin Pilot in flight. This outage also affects our call centers, and we are currently unable to receive any calls, emails or online chats. We are working to resolve this issue as quickly as possible and apologize for this inconvenience. (2/2)— Garmin Aviation (@GarminAviation) July 23, 2020

Lo stato dei servizi è consultabile in tempo reale presso Connect.garmin.com/status. Al momento è un bagno di sangue.

Garmin ha pubblicato un breve aggiornamento presso Garmin.com/en-US/outage/:

GARMIN OUTAGE

Garmin is currently experiencing an outage that affects Garmin services including Garmin Connect and flyGarmin. As a result of the outage, some features and services across these platforms are unavailable to customers. Additionally, our product support call centers are affected by the outage and as a result, we are currently unable to receive any calls, emails or online chats.

We are working to restore our systems as quickly as possible and apologize for the inconvenience. Additional updates will be provided as they become available.

FREQUENTLY ASKED QUESTIONS

Was any Garmin Connect customer data lost during the outage?

Although Garmin Connect is not accessible during the outage, activity and health and wellness data collected from Garmin devices during the outage is stored on the device and will appear in Garmin Connect once the user syncs their device.

I’m an inReach customer. Can I still use SOS and messaging during the outage?

inReach SOS and messaging remain fully functional and are not impacted by the outage. This includes the MapShare website and email reply page. The status for inReach can be found here.

I have a new Garmin product. When will I be able to pair it with Garmin Connect?

We are working as quickly as possible to restore Garmin Connect functionality. The status of Garmin Connect can be found here.

Was my data impacted as a result of the outage?

Garmin has no indication that this outage has affected your data, including activity, payment or other personal information.

2020/07/26 12:10

Bleepingcomputer scrive di avere conferma che si tratta di un attacco di ransomware e specificamente del ransomware denominato WastedLocker.

2020/07/27 22:40

Un comunicato stampa di Garmin conferma che si è trattato di un “attacco informatico che ha cifrato alcuni dei nostri sistemi” e che il ripristino dei sistemi colpiti è in corso. Questa è la parte saliente del comunicato:

OLATHE, Kan.--(BUSINESS WIRE)--Garmin Ltd. (NASDAQ: GRMN), today announced it was the victim of a cyber attack that encrypted some of our systems on July 23, 2020. As a result, many of our online services were interrupted including website functions, customer support, customer facing applications, and company communications. We immediately began to assess the nature of the attack and started remediation. We have no indication that any customer data, including payment information from Garmin Pay™, was accessed, lost or stolen. Additionally, the functionality of Garmin products was not affected, other than the ability to access online services.

Affected systems are being restored and we expect to return to normal operation over the next few days. We do not expect any material impact to our operations or financial results because of this outage. As our affected systems are restored, we expect some delays as the backlog of information is being processed. We are grateful for our customers’ patience and understanding during this incident and look forward to continuing to provide the exceptional customer service and support that has been our hallmark and tradition.

2020/07/30 22:50

Secondo quanto riportato da Sky News, Garmin avrebbe ottenuto una chiave di decrittazione dei propri dati. Di solito questo significa che l’azienda ha trovato il modo di far arrivare il riscatto ai criminali informatici; meno frequentemente, significa che gli esperti informatici che aiutano l’azienda hanno trovato un modo per calcolare questa chiave.

2020/02/04

Artista crea “ingorgo virtuale” su Google Maps con un carrellino pieno di smartphone. Qualche dubbio

Un artista, Simon Weckert, ha pubblicato un video in cui, a suo dire, ha creato un “ingorgo virtuale” su Google Maps usando 99 smartphone, trasformando una strada verde (traffico scorrevole) in una strada rossa (ingorgo o coda). Il concetto è tecnicamente molto interessante, perché se è reale consente di sabotare le informazioni di Google Maps e creare dei percorsi senza traffico che diventano sfruttabili da chi è complice del sabotaggio. Posso già immaginare un imprenditore che affitta i propri servizi ai ricchi che vogliono andare in giro senza la marmaglia tra i piedi, o azioni di protesta di un quartiere eccessivamente intasato dal traffico.

Ma bisogna vedere se è davvero reale. Una foto, sul sito di Weckert, fa sollevare due dubbi: ci stanno 99 telefonini in un carrellino così piccolo? E davvero gli schermi sono così luminosi da mostrare in pieno sole quello che hanno sullo schermo? È possibile che degli schermi retroilluminati abbiano ombre sulla propria superficie, come si vede qui sotto?

Ed è plausibile che nel dettaglio qui sotto, tratto da una foto presente sul sito di Weckert, gli schermi di questi smartphone siano così luminosi da essere bianchissimi mentre sono in piena luce diurna?

Ci sono anche altre contraddizioni nel racconto di Weckert: qui sul suo sito dice che sono “99 second hand smartphones”, ossia di seconda mano, ma altrove (Motherboard) risulta che siano stati noleggiati.

Il mio sospetto è che si tratti di una messinscena a scopo di provocazione artistica, fatta con dei simulacri di telefonini sui quali è stata stampata una schermata di Google Maps, ma comunque è interessante ragionare sulle sue implicazioni: sarebbe davvero possibile creare un ingorgo inesistente usando questa tecnica?

2020/02/04 18:40. Se siete curiosi di sapere quando sarebbe stato creato l’ingorgo virtuale, i dati EXIF di questa foto indicano 2019:10:06 alle 12:23:19; quelli di questa foto 2019:10:06 12:14:32 (e l’immagine include un cartello che dice “ab 07.16.19”; e quelli di questa foto 2019:10:06 alle 11:42:11.

2020/02/05 10:00. La Frankfurter Allgemeine ha intervistato Weckert, che ha detto che ciascuno dei 99 smartphone aveva una propria carta SIM connessa e ciascuno stava usando attivamente Maps per la navigazione. Weckert aggiunge di aver scoperto che se il carrellino si fermava, Maps non indicava un ingorgo e che lo stesso accadeva se un veicolo passava in fianco al carrellino a velocità normale. L’ingorgo risultava soltanto quando il carrellino era in movimento e la strada era deserta. Maggiori info sono su Android Authority.

Nel frattempo, un commentatore mi ha fatto notare in privato che è strano che l’ingorgo venga indicato in entrambe le direzioni di marcia, dato che Maps rileva la direzione di movimento degli smartphone. Lo stesso commentatore indica che i telefonini sembrano degli Huawei Mate 20, costosi e poco disponibili, ma di cui sono facilmente reperibili simulacri.

2020/02/16 14:10. Digitec.ch ha tentato di replicare a Zurigo l’esperimento di Weckert: i risultati sono molto interessanti. Prima di tutto, viene fatto notare che Weckert ha scelto due strade (il ponte Schilling e il ponte Ebert, entrambi a Berlino) lungo le quali non passano trasporti pubblici: cosa importante, perché un autobus contiene ben più di 99 persone con telefonini e Google rileva la localizzazione anche quando un telefonino non è in modalità navigatore e quindi un autobus potrebbe creare l’apparenza di un ingorgo. Digitec concorda nell’identificare i telefonini come Huawei Mate 20 Pro.

La replica dell’esperimento fatta da Digitec ha usato 47 telefonini, tutti dotati di SIM, più altri sette senza SIM, tutti in modalità navigatore e con una destinazione immessa.

La prima strada scelta per la replica (Giessereistrasse) non è percorsa da trasporti pubblici, ha poco traffico ed è stretta. L’esperimento fallisce: anche camminando avanti e indietro, in mezzo alla strada, con il carrellino di telefonini non si forma alcun ingorgo in Google Maps. Ma quando gli sperimentatori si fermano sull’angolo di una strada, si forma un finto ingorgo all’incrocio, che è anche possibile controllare e spostare.

La seconda strada (Förrlibuckstrasse) rivela che Google ha limiti di congestione differenti per ogni singola strada: quelle grandi richiedono tanti telefoni, quelle piccole pochi, e anche a parità di grandezza ci sono altri fattori di variabilità, come la presenza di un parcheggio multipiano (che rallenta il traffico e di cui Google tiene conto).

La terza strada (Pfingstweidstrasse) è una delle arterie principali di Zurigo, percorsa da trasporti pubblici, numerose auto e molti pedoni. Qui il carrellino pieno di telefonini è del tutto inefficace.

Le conclusioni della prova di Digitec.ch sono che è possibile creare un ingorgo virtuale con una sessantina di cellulari se la strada è piccola; altrimenti no. Google non si fa fregare così facilmente.

Fonti aggiuntive: Ars Technica, The Register.

2019/12/06

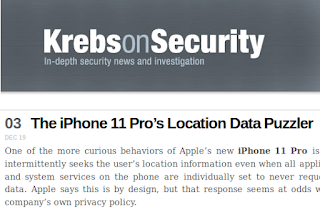

Perché gli iPhone si localizzano lo stesso quando la localizzazione è spenta?

Lo ha notato l’esperto di sicurezza Brian Krebs, documentando il fenomeno anche in video.

Visto che Apple si sta proponendo sempre più come azienda che tutela la privacy dei suoi clienti, la cosa è sembrata strana e contraddittoria, specialmente quando è arrivata la prima risposta ufficiale di Apple: l’icona compare perché ci sono servizi di localizzazione che non possono essere disattivati. L'unico modo per disattivare completamente la localizzazione è andare nelle Impostazioni e agire sul selettore generale della localizzazione.

Ma niente panico. Dopo la risposta enigmatica iniziale, Apple ha finalmente chiarito che si tratta di una localizzazione usata internamente dal telefono per sapere se si trova o no in un paese nel quale l’azienda non ha ancora ricevuto l’autorizzazione ad usare le frequenze radio per il servizio Ultra Wideband (UWB), usato per la condivisione di file con altri dispositivi Apple.

Mistero risolto, insomma, e Apple ha detto che attiverà un’opzione di disattivazione selettiva di questa localizzazione in un futuro aggiornamento. Ma resta il fatto che gli iPhone recenti hanno un servizio di localizzazione che gli utenti non possono spegnere singolarmente e che Apple non è stata molto chiara nel comunicare questa situazione.

Cosa più importante, casi come questi mostrano bene che gli smartphone hanno raggiunto un livello di complessità che supera ampiamente le capacità e le competenze degli utenti comuni e persino degli esperti.

2019/09/27

iOS 13 rivela quante app tracciano la nostra posizione

This has quickly become one of my favorite iOS 13 features. There’s no reason that an app I haven’t launched in months needs to be checking my location several times a day. pic.twitter.com/nrF2Vnt2md— Nick Arnott (@noir) September 26, 2019

Si tratta di una delle nuove funzioni del sistema operativo: la “trasparenza della posizione per le app”. Spiega Apple che “Quando un’app usa la tua posizione in background, deve inviarti una notifica, così puoi decidere se modificare i tuoi permessi.”

C’è chi nota che persino l’app del proprio auricolare sembra voler tracciare la localizzazione, e non si capisce quale sia l’utilità per l’utente. Fra l’altro, la notifica sullo schermo è molto vistosa e include anche una mappa dei luoghi nei quali l’app segnalata ha utilizzato la localizzazione.

La notifica consente poi di cambiare le impostazioni di localizzazione delle singole app, scegliendo di consentire la localizzazione soltanto durante l’uso dell’app oppure di consentirla sempre. Nelle Impostazioni, come in passato, è sempre possibile disabilitare permanentemente la localizzazione delle singole app.

2019/09/06

Tracciatori GPS troppo pettegoli e promiscui. 600.000 hanno password "123456"

Si tratta di dispositivi a basso costo (da 2 a 50 dollari), molto compatti, in vendita nei grandi negozi online sotto vari nomi, come T8 Mini GPS Tracker Locator, e tutti fabbricati dalla Shenzhen i365 Tech.

I dispositivi trasmettono tutti i dati senza alcuna cifratura, e così i ricercatori di Avast Threat Labs hanno scoperto che chiunque si trovi sulla stessa rete usata dallo smartphone e dall’app Web utilizzati per gestire questi tracciatori può intercettarne il traffico di informazioni e anche modificarlo, per esempio mandando un messaggio ingannevole allo smartphone oppure cambiando le coordinate geografiche segnalate dal dispositivo.

I ricercatori hanno scoperto che grazie alla progettazione poco attenta è anche possibile fare in modo che il tracciatore chiami un numero di telefono scelto dall’aggressore e gli trasmetta qualunque audio sia a portata del microfono incorporato nel dispositivo. Ed è solo l’inizio, perché poi si possono effettuare attacchi man in the middle e altre cose simpatiche di questo genere.

In altre parole, un dispositivo che si compra per proteggere qualcuno in realtà lo rende più vulnerabile.

L’azienda è stata allertata, ma finora non ha risposto, per cui i ricercatori hanno deciso di pubblicare la scoperta facendo il nome del prodotto in modo da dare a chi lo usa la possibilità di informarsi. L’unico rimedio, purtroppo, è smettere di usarlo.

2019/08/16

Tre parole per dire dove sei: What3words

L’app serve per quando ci si perde, per esempio durante un’escursione, e non si sa dove ci si trova, come è successo pochi giorni fa a Jess Tinsley e ai suoi amici, che si sono persi in un bosco di notte nella contea di Durham.

Quando hanno finalmente trovato una zona dove c’era il segnale della rete cellulare, hanno chiamato il numero di soccorso con uno smartphone. I soccorritori hanno consigliato loro di installare What3Words.

La ragione di questo consiglio insolito è che questa app genera una sequenza di tre parole che rappresentano le coordinate geografiche di localizzazione con una precisione di tre metri. Comunicare queste tre parole ai soccorritori, che le immettono nella propria copia dell’app, è infinitamente più semplice che dettare delle coordinate geografiche o condividere un link.

Per esempio, è decisamente più semplice dire eterni nuotato lavaggi che dettare 46°00'31.3"N 8°56'16.3"E (le coordinate della sede della Radiotelevisione Svizzera), magari su una connessione telefonica disturbata e debole. Eppure entrambi i dati puntano allo stesso luogo. Se per esempio non ci si può muovere per un infortunio e non c’è segnale della rete telefonica mobile ma il GPS dello smartphone funziona, è possibile affidare queste tre parole a una persona che vada a cercare soccorsi.

L’app, concepita nel 2013, suddivide il mondo intero in 57.000 miliardi di celle quadrate di tre metri per tre e assegna tre parole a ciascuna di queste celle. È possibile scegliere la lingua di queste parole (l’app permette di scegliere fra 35 lingue).

Senza arrivare a queste situazioni estreme, What3Words può essere un modo pratico per indicare con facilità un luogo esatto dove incontrarsi. La Mongolia ha adottato il sistema di tre parole per il proprio servizio postale e Mercedes Benz l’ha incorporato nelle proprie auto.

Aggiornamento: dai commenti mi segnalano che Swisstopo (l’ufficio federale svizzero di topografia) integra tra i vari sistemi di coordinate anche What3words qui: map.geo.admin.ch. È sufficiente cliccare con il tasto destro in qualsiasi luogo.

2019/01/25

Criminale incastrato dallo smartwatch

Un uomo di 38 anni responsabile di due omicidi nel Regno Unito è stato incastrato dai dati del suo orologio GPS Garmin Forerunner 10.

La polizia aveva già sospetti sull’uomo. Durante una perquisizione in casa sua, ha sequestrato lo smartwatch, che è stato analizzato da un perito. I dati di geolocalizzazione del Garmin hanno dimostrato che l‘uomo era stato nelle vicinanze della casa della vittima il 29 aprile 2015, due mesi prima dell’omicidio, presumibilmente per un sopralluogo.

L’orologio ha permesso di ricostruire il viaggio dell’omicida dalla propria casa fino al luogo del delitto, il suo appostamento per attendere la vittima e il suo percorso di fuga. I dati raccolti dallo smartwatch includevano naturalmente gli orari e anche le velocità, che hanno permesso di capire che l’omicida si spostava probabilmente in bicicletta e a piedi per essere più anonimo. Non è bastato.

L’assassino è stato processato e condannato all’ergastolo.

2018/10/12

Geolocalizzazione e gelosia: occhio agli errori tecnologici

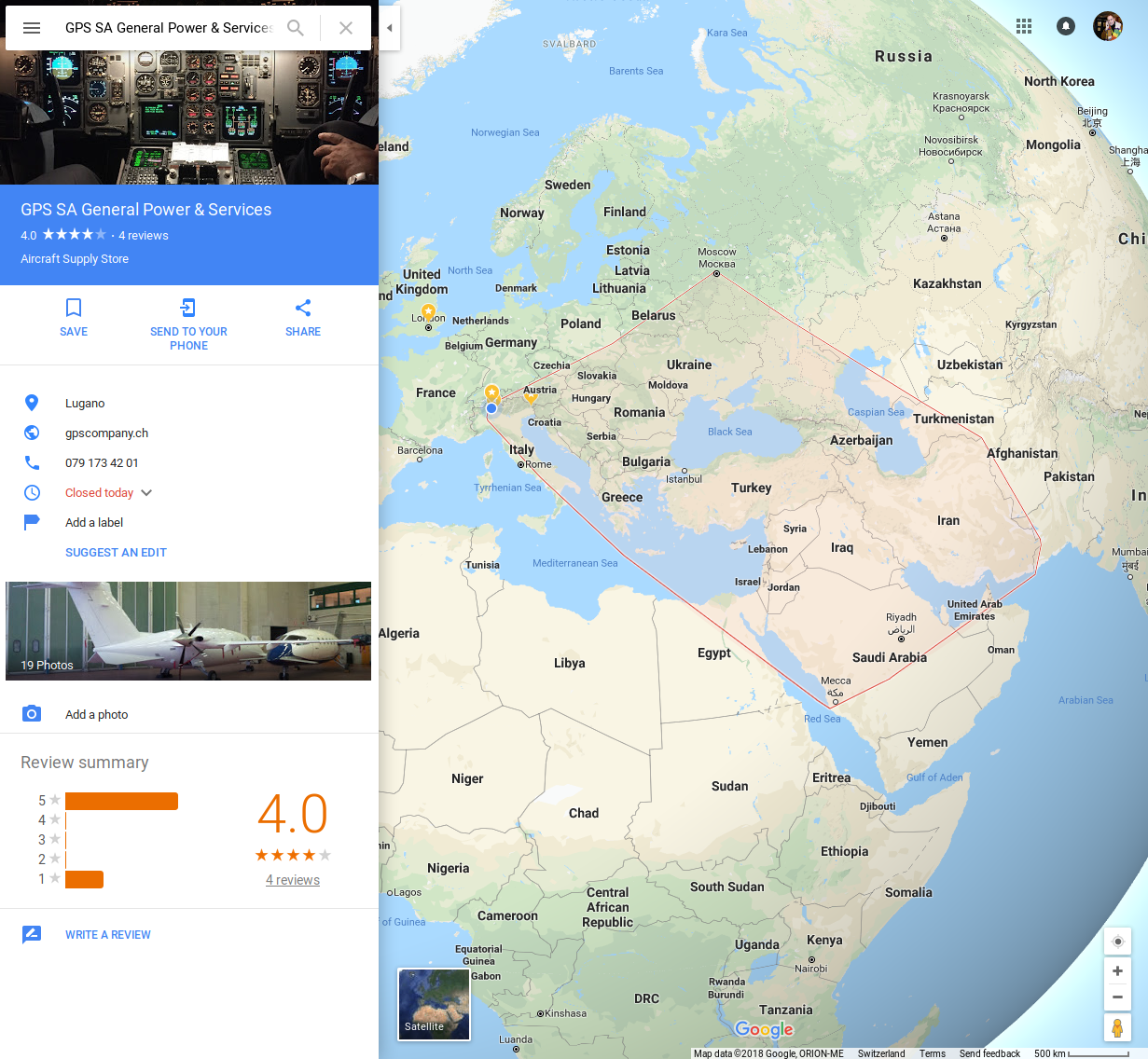

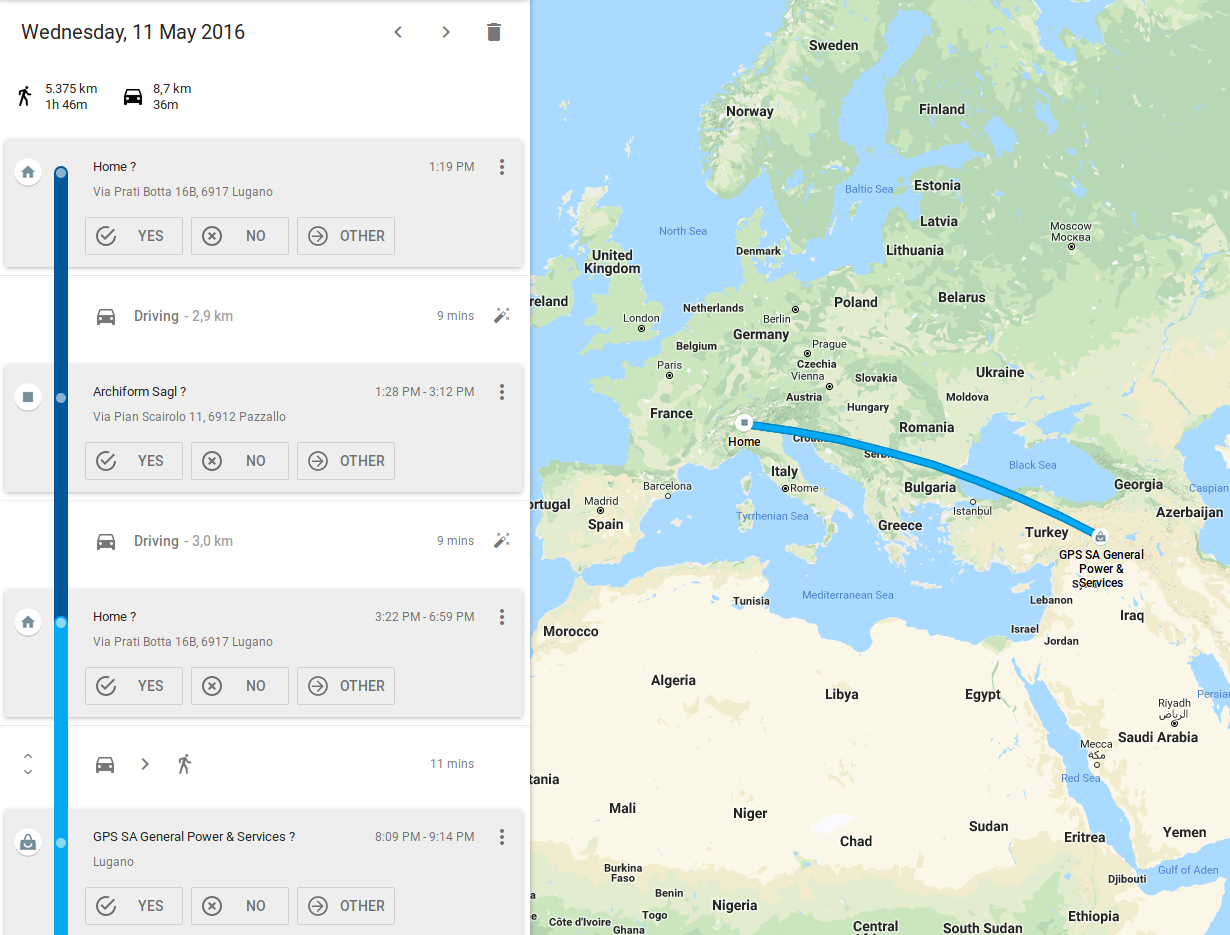

L’articolo di settimana scorsa nel quale ho segnalato che la cronologia delle mie localizzazioni in Google contiene un errore vistosissimo, ossia un viaggio che avrei fatto a piedi da Lugano fino alla Turchia, ha scatenato un po’di curiosità e quindi torno sull’argomento per mettere in guardia contro i possibili errori imbarazzanti della geolocalizzazione fatta dagli smartphone.

L’articolo di settimana scorsa nel quale ho segnalato che la cronologia delle mie localizzazioni in Google contiene un errore vistosissimo, ossia un viaggio che avrei fatto a piedi da Lugano fino alla Turchia, ha scatenato un po’di curiosità e quindi torno sull’argomento per mettere in guardia contro i possibili errori imbarazzanti della geolocalizzazione fatta dagli smartphone.Mi sono infatti arrivate numerose segnalazioni di partner sentimentali gelosi e di genitori preoccupati che sorvegliano rispettivamente partner e figli tramite funzioni come la Cronologia delle posizioni di Google (www.google.com/maps/timeline) o le Posizioni rilevanti nelle impostazioni degli iPhone e notano visite a luoghi sospetti. Questo scatena litigate, abbandoni o sgridate, ma attenzione: non è detto che i dati di geolocalizzazione siano affidabili.

La geolocalizzazione commerciale degli smartphone, infatti, non si basa soltanto sui dati che arrivano dai satelliti GPS, ma usa anche i segnali Wi-Fi. Per esempio, se passate vicino a un negozio che ha il Wi-Fi, Google spesso memorizza nella cronologia quel negozio, anche se non ci siete entrati. Se il luogo è un albergo di dubbia reputazione, la cosa può risultare imbarazzante. Se due luoghi hanno lo stesso nome di rete Wi-Fi e lo smartphone non vede o non riconosce altre reti Wi-Fi che gli permettono di risolvere l’ambiguità, può sbagliare luogo alla grande.

Un altro dato utilizzato spesso da questi sistemi di geolocalizzazione è l’indirizzo IP. In base a come è configurata la vostra connessione a Internet, può risultare che siete in un luogo ben diverso da quello reale, che spesso è quello nel quale il vostro fornitore di accesso a Internet si interfaccia con Internet vera e propria. Per esempio, in Svizzera molti utenti vengono geolocalizzati per errore a Zurigo o a Sachseln (presso le sedi dei vari fornitori).

Non ho ancora chiarito a cosa sia dovuto esattamente lo strano errore di Google nella mia cronologia, ma posso darvi alcuni indizi: la “località” in Turchia (dove non sono mai stato) si chiama, secondo Google, GPS SA General Power & Services, che però è un’azienda luganese (Gpscompany.ch). Questo è quello che mi mostra Google Maps se vi cerco il nome dell’azienda: non un punto di Lugano, ma un enorme perimetro al centro del quale c’è la Turchia.

Se avete idee in proposito, segnalatele nei commenti. E non siate precipitosi nell’accusare i vostri figli o partner di qualche apparente scappatella se non avete altri indizi oltre a quello tecnologico.

2018/10/09

Omicidio risolto da un Fitbit (o quasi)

|

| Credit: Fitbit.com. |

In California il presunto colpevole dell’omicidio di una donna di 67 anni, Karen Navarra, è stato incastrato proprio da un braccialetto di fitness. Non il suo, ma quello della sua vittima, come raccontano il New York Times e Naked Security.

Anthony Aiello, novantenne e patrigno della vittima, aveva detto alla polizia di essere andato a trovare la figliastra il giorno in cui è stata uccisa, l’8 settembre scorso, ma di averla lasciata ben prima dell’ora del delitto e anzi di averla notata passare in auto in compagnia di qualcuno nel tardo pomeriggio.

Ma Aiello non ha considerato che la figliastra indossava un braccialetto FitBit, che aveva registrato i battiti cardiaci della donna e li aveva trasmessi al suo computer e da lì agli archivi della casa produttrice del braccialetto digitale.

Gli inquirenti, armati di un mandato di perquisizione, hanno estratto i dati del braccialetto con l’aiuto di un responsabile della Fitbit e hanno visto che alle 15:20 del giorno del delitto il dispositivo aveva rilevato un improvviso aumento delle pulsazioni cardiache della donna, che erano completamente cessate alle 15:28.

Ma a quell’ora l’auto di Aiello era ancora parcheggiata accanto alla casa della vittima, come documentato da un’altra tecnologia: quella delle telecamere di sorveglianza.

I dati di un braccialetto di fitness non hanno necessariamente valore legale, soprattutto in un caso grave come un omicidio. Per cui a questo punto gli inquirenti hanno adottato una tecnica molto astuta: hanno interrogato Anthony Aiello, spiegandogli come funziona un Fitbit e raccontandogli che registra i movimenti fisici e i battiti cardiaci, assegnando a questi dati un riferimento temporale molto preciso. Infine gli hanno detto che i dati del Fitbit dimostravano che la figliastra era già morta quando lui l’aveva lasciata, e se ne sono andati lasciandolo nella stanza d’interrogatorio.

Secondo il rapporto di polizia, Aiello a quel punto ha cominciato a parlare da solo, dicendo ripetutamente “Sono rovinato”. Questo ha portato alla sua incriminazione per omicidio. A casa di Aiello sono stati anche trovati indumenti insanguinati.

Se Aiello verrà dichiarato colpevole, sarà insomma anche grazie alla traccia di dati digitali che ogni persona lascia dietro di sé, con telefonini che fanno geolocalizzazione silente, con acquisti effettuati con carte di credito, con le telecamere di sorveglianza e con i post nei social network. La tecnologia sta rendendo sempre più difficile mentire, e in casi come questo delitto è sicuramente un bene. Ma è anche importante ricordare che questa tecnologia non è perfetta: il mio account Google, legato al mio smartphone, giura che sono stato in Turchia l’11 maggio 2016, percorrendo 5375 chilometri in un’ora e 46 minuti a piedi. Attenzione, insomma, a non incriminare solo sulla base dei dati.

Nota: Visto che me lo state segnalando in parecchi, vorrei chiarire che so che il mio indirizzo di casa è visibile nell’immagine qui sotto. Va bene così. I complottisti verranno accolti con un sorriso e una fetta di torta. In faccia.

2018/04/25

Condividere la propria localizzazione senza far installare app: Glympse

Nonostante tutte le moderne tecnologie di geolocalizzazione integrate nei nostri smartphone, non è facile coordinare un raduno di tanti amici, colleghi o famigliari in un unico luogo e tenere traccia di dove sono tutti quanti. È difficile persino trovare il modo di comunicare la nostra posizione aggiornata a qualcuno con il quale abbiamo un appuntamento senza fermarci a scrivere un messaggio o telefonare, magari pericolosamente mentre si guida.

Certo, ci sono le app di localizzazione, ma di solito hanno il difetto che devono essere installate da tutti i partecipanti e spesso funzionano solo per un certo tipo di smartphone. Ma Glympse risolve in gran parte questi problemi: è gratuito e disponibile per Android e per iOS e non richiede necessariamente l’installazione.

Per esempio, immaginate di avere un appuntamento ma di essere imbottigliati nel traffico, per cui sarebbe comodo far sapere a un vostro amico dove siete e quanto manca al vostro arrivo, così non starà ad aspettarvi al freddo o sotto la pioggia. Se avete Glympse sul vostro smartphone, potete usarlo per mandare al vostro amico via mail, WhatsApp, Twitter, Telegram o altra app di messaggistica un semplice link a una mappa online che gli mostra nel browser questi dati, aggiornati in tempo reale, e gli fa sapere automaticamente quando arrivate sotto casa sua. L’amico non ha bisogno di installare nulla o di registrarsi, creare un account o condividere la propria rubrica degli indirizzi: il link funziona su qualunque smartphone e su qualunque computer.

Esistono anche i gruppi, che funzionano allo stesso modo e consentono a un gruppo di persone di sapere temporaneamente dove sono tutti i membri di quel gruppo.

In altre parole, solo chi vuole comunicare la propria posizione ha bisogno di installare l’app di Glympse, mentre chi vuole solo osservare le posizioni altrui non deve fare altro che cliccare sul link fornito. Questo è molto comodo per chi non vuole, non sa o non può installare app.

Potete scegliere facilmente per quanto tempo comunicare la vostra localizzazione, destinazione e velocità, fino a un massimo di 12 ore. Al termine di questo periodo la condivisione della localizzazione viene disattivata automaticamente. 48 ore dopo, i vostri dati di localizzazione raccolti da Glympse verranno resi anonimi e conservati solo in questa forma per essere venduti: è in questo modo che Glympse guadagna e si mantiene.

Ho provato Glympse di recente durante un viaggio, e funziona davvero bene, con indicazioni precise in tempo reale di posizione e velocità. I lettori mi hanno confermato di potermi seguire in tempo reale con facilità:

Se volete pedinarmi oggi, potete andare qui: https://t.co/3x6ODqCVC9 Sto testando un'app. Non occorre installare nulla o registrarsi: basta un browser.— Paolo Attivissimo (@disinformatico) 18 aprile 2018

Anche se qualche errore non è mancato nelle zone dove le gallerie impedivano al mio smartphone di captare il segnale GPS:

Ma che macchina state usando!?! è anfibia!!!! 😱🤪🤣 pic.twitter.com/sjcuuDSiGJ— Porske (@Porske01) 18 aprile 2018

Bisogna però fare un pochino di attenzione. I link temporanei di localizzazione sono utilizzabili da chiunque li venga a sapere e quindi ci si espone al rischio di essere pedinati da sconosciuti. Se si tratta di un evento pubblico questo certo non è un problema, ma se volete maggiore riservatezza potete creare un gruppo privato: in questo caso, però, è necessario che tutti i partecipanti usino l’app.

L’app chiede molti permessi nella sua installazione iniziale, ma è possibile limitarli e disattivare per esempio l’accesso al calendario, ai contatti, agli SMS e al telefono: funziona lo stesso.

In un’epoca in cui si comincia finalmente ad avere attenzione per la privacy digitale, avere un’app come Glympse, che consente di gestire la propria visibilità in modo semplice e intuitivo e di concederla solo quando si vuole, è un buon segno. Avere cura della propria privacy non significa rifiutare la tecnologia in blocco, ma soltanto quella troppo ficcanaso, e usare quella ben fatta.

Fonti aggiuntive: PC World, Android Guys, Lifewire.

2018/01/30

App di fitness rivela attività militari di tutto il mondo. E anche quelle dei civili

Quando gli esperti di sicurezza parlano della necessità di tutelare la privacy digitale e di non lasciare che le aziende possano raccogliere disinvoltamente dati sulle nostre attività capita spesso di sentire l’obiezione “Ma tanto io non ho niente da nascondere, e poi cosa vuoi che se ne facciano dei miei dati?”.

Una dimostrazione eloquente e un po' inquietante di quello che si può fare con dati apparentemente innocui se li si aggrega e analizza è arrivata proprio pochi giorni fa: gli esperti si sono accorti che i dati combinati dei braccialetti digitali di fitness rivelano l’ubicazione delle basi militari in vari paesi del mondo, compresi molti luoghi estremamente sensibili o segreti.

Molti utenti di questi dispositivi riversano le proprie passeggiate, corse, pedalate, nuotate, sciate o vogate in app come Strava, che si definisce un “social network per atleti”. Lo fanno per tracciare i propri progressi o per competere via Internet con altri utenti. Questi dati includono la distanza percorsa, la velocità e le calorie consumate e anche la geolocalizzazione. Gli utenti possono scegliere di non condividere questi dati, ma molti li lasciano liberamente accessibili. Tanto che male c’è? Anzi, magari c’è da mostrare agli amici qualche risultato.

Ma a novembre scorso Strava ha deciso di rendere pubblica su Internet una dettagliatissima mappa mondiale interattiva dei percorsi seguiti dai suoi utenti [circa 27 milioni] nel corso del tempo: circa un miliardo di attività [tre trilioni di coordinate latitudine-longitudine, 10 terabyte di dati]. In questa mappa i percorsi più frequentati sono evidenziati da linee più luminose.

Bell’idea, però quando queste linee tracciano percorsi in zone desertiche o interessate da conflitti, rivelano la presenza di una categoria di persone che comprensibilmente svolgono molta attività fisica: i militari, che per esempio fanno jogging dentro e intorno alle proprie basi, facendole così spiccare luminose nelle zone altrimenti disabitate e disegnandone i contorni e le forme interne, perché non hanno disabilitato la geolocalizzazione e non hanno attivato le opzioni di protezione della privacy offerte da Strava.

Strava released their global heatmap. 13 trillion GPS points from their users (turning off data sharing is an option). https://t.co/hA6jcxfBQI … It looks very pretty, but not amazing for Op-Sec. US Bases are clearly identifiable and mappable pic.twitter.com/rBgGnOzasq— Nathan Ruser (@Nrg8000) 27 gennaio 2018

Fitbit heatmap inside GCHQ building (left) is more hot than inside NSA building, probably because it rains all the time in the UK. https://t.co/a4a5AV4BCD pic.twitter.com/BCf8Hux2T2— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

Pretty faint but data from the Strava exercise app shows like China has deployed joggers to its disputed Woody Island in the South China Sea, in addition to fighter jets and HQ-9 SAMs pic.twitter.com/HG6zkb8tcw— Adam Rawnsley (@arawnsley) 27 gennaio 2018

A Russian soldier apparently went through the Kuzminsky base (largest of the new Russian bases near Ukrainian border) with their Strava tracking enabled. pic.twitter.com/4DdPfvvSkz— Aric Toler (@AricToler) 28 gennaio 2018

Looks like someone with a Fitbit was jogging a bit too close to the Korean DMZ https://t.co/6GgksVROTU pic.twitter.com/gV0vJy5VQM— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

North Korean and South Korean soldiers with Fitbits jogging in front of each other on both sides of the DMZ 🌈🌈🌈 https://t.co/ltjeLAPzlV pic.twitter.com/vm3Nnw88Fw— Mustafa Al-Bassam (@musalbas) 28 gennaio 2018

If soldiers use the app like normal people do, by turning it on tracking when they go to do exercise, it could be especially dangerous. This particular track looks like it logs a regular jogging route. I shouldn't be able to establish any Pattern of life info from this far away pic.twitter.com/Rf5mpAKme2— Nathan Ruser (@Nrg8000) 27 gennaio 2018

All activity + cycling routes around and inside Pine Gap military facility, Australia #Strava https://t.co/ZRYpYyMVvq https://t.co/K9dtVn3iVp pic.twitter.com/CE9jNWU6F5— Ketan Joshi (@KetanJ0) 28 gennaio 2018

This is Strava fitness tracker data at HMNB Clyde, a military base where Britain's nuclear weapons are stored. How are the security checks so bad in these places, that employees are allowed to bring arbitrary electronic devices in close proximity to nukes? https://t.co/5BtgiZ4NNK pic.twitter.com/e9mQpPbGD4— Mustafa Al-Bassam (@musalbas) 29 gennaio 2018

It gets better, someone even created a Strava run segment in the UK nuclear weapons military base (HMNB Clyde) called "You shouldn't be using Strava here", but it was clearly ignored by employees. pic.twitter.com/RCzktTefpS— Mustafa Al-Bassam (@musalbas) 29 gennaio 2018

So you could find out which hero did this? https://t.co/u06WLZsXPq pic.twitter.com/xsepQAR1pt— Dave Clark (@DaveClark_AFP) 29 gennaio 2018

Nei paesi in guerra questi dati rischiano di essere sfruttabili per esempio per un’imboscata o un attacco. La mappa, infatti, è consultabile da chiunque, ed è facile anche estrarne i dati individuali e scoprire i nomi degli utenti e i rispettivi percorsi abituali: dati perfetti per pedinare o rapire qualcuno. Su Twitter fioccano così le segnalazioni di installazioni militari sensibili di vari paesi, per esempio in Siria e in Afganistan, messe a nudo dalla decisione di Strava di rendere pubblici i propri dati senza pensare alle conseguenze, ma anche dalla mancanza di consapevolezza da parte di chi usa questi dispositivi e queste app di fitness in zone a rischio.

It just keeps getting deeper. You can also trivially scrape segments, to get a list of people who travelled a route, and trivially obtain a list of users. #Strava pic.twitter.com/U9DnPsyHUD— Paul D (@Paulmd199) 28 gennaio 2018

The Strava heatmap data leak just got a whole lot worse:— WIRED UK (@WiredUK) 29 gennaio 2018

- The data can be de-anonymised

- Includes names and running routes of people at high-security military facilities

- A quick search shows the names of 50 US personnel at a base in Afghanistan

https://t.co/JZCi7sINf8

Outside GCHQ: "Snowden's Way" (2,301 attempts by 573 people). pic.twitter.com/T7AQD1S9DH— Tobias Schneider (@tobiaschneider) 29 gennaio 2018

Anche se non vivete in una zona di guerra e non siete militari, affidare informazioni sensibili come la vostra posizione e i vostri percorsi abituali ad aziende che poi le pubblicano e le offrono a chiunque vi espone al rischio di stalking e altre molestie. Ne vale la pena, per potersi vantare delle proprie prodezze sportive? Pensateci: se la risposta è no, trovate la maniera di spegnere la geolocalizzazione.

You can see individuals that are using Strava by zooming it to houses that have a short line. Strava gives the ability to set up privacy zones, but it's not on by default. pic.twitter.com/azqZFXiVQZ— Brian (@BrianHaugli) 28 gennaio 2018

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 30 gennaio 2018. Fonti: The Verge, Hacker News, Ars Technica, The Register, Washington Post, Electronic Frontier Foundation.

Aggiornamento: 2018/01/30 9:50

Strava ha pubblicato un post di chiarimento, dal quale cito e traduco: “ci siamo resi conto nel corso del fine settimana che i membri di Strava nelle forze armate, fra gli operatori umanitari e altri che vivono all’estero possono aver condiviso la propria localizzazione in zone prive di altra densità di attività e così facendo possono aver inavvertitamente aumentato la consapevolezza di luoghi sensibili”. Ma pensarci prima di pubblicare la mappa no? Il post ricorda anche le istruzioni di privacy di Strava.

Più in generale, questa vicenda sottolinea tre principi di fondo:

- ogni dato personale è abusabile;

- affidare i propri dati personali a un’azienda motivata dal guadagno su quei dati è irresponsabile;

- sperare che quella società commerciale custodisca diligentemente i nostri dati invece di monetizzarli è una pia illusione.

Ora pensate a tutto quello che avete riversato in Facebook in questi anni. Non dite che non ve l’avevamo detto.

2017/12/29

Localizzare uno smartphone anche a GPS spento si può

Sappiamo tutti che uno smartphone sul quale sono attivi i servizi di localizzazione (GPS, soprattutto) è localizzabile da qualunque società commerciale che gestisca una delle app alle quali avete dato i permessi di tracciamento. Sappiamo inoltre che anche a GPS spento gli operatori telefonici, le forze dell’ordine e i servizi di soccorso sono in grado di localizzare qualunque telefonino acceso. Molti utenti sono convinti che per evitare il tracciamento commerciale (o da parte di un partner ficcanaso) basti disattivare la localizzazione nelle impostazioni del dispositivo. Non è così.

Alcuni ricercatori della Princeton University hanno creato un’app dimostrativa, chiamata PinMe, che consente di tracciare un telefonino anche a GPS spento, usando soltanto i dati raccolti dai vari sensori presenti nello smartphone (iOS o Android). La loro ricerca, pubblicata presso il sito dell'IEEE (PinMe: Tracking a Smartphone User around the World, accessibile a pagamento ma riassunta da Naked Security) mostra come i dati del barometro, dell’altimetro, del giroscopio, dell’accelerometro, del magnetometro e dell’orologio presenti nello smartphone siano sufficienti a determinare dove si trova un utente se li si aggrega e confronta con i dati pubblicamente disponibili.

Per esempio, l’accelerometro consente di capire il tipo di movimento: se è lento e oscillante, l’utente sta camminando. Se è più veloce e fa svolte a 90 gradi, l’utente sta andando in auto, in moto o in bici. Velocità superiori e curve ampie indicano l’uso di un treno o di un aereo. Se il barometro indica una pressione ridotta è un aereo. Incrociando per un po' di tempo i dati di pressione atmosferica con il fuso orario rilevato dal telefonino, con i dati pubblici di altimetria e con l’orientamento della bussola è possibile circoscrivere rapidamente la zona in cui può trovarsi l’utente.

A ogni svolta, per esempio, si riduce il numero di strade corrispondenti al percorso coperto. Durante una dimostrazione, i ricercatori hanno notato che bastano dodici svolte per sapere esattamente dove si trova l’auto nella quale l’utente si sta spostando.

I rimedi sono pochi. A parte la scelta drastica di smettere di usare uno smartphone e tornare a un telefonino classico, si può provare a togliere ogni app che non si usa più e a non installare app di dubbia provenienza. I ricercatori consigliano ai produttori di imporre ai sensori dei limiti alla frequenza con la quale raccolgono dati quando sono inattivi e di aggiungere degli interruttori fisici ai dispositivi, in modo da consentire di spegnere con certezza i sensori non utilizzati.