Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2014/04/08

Bel passaggio della Stazione Spaziale Internazionale poco fa sopra il Maniero Digitale

Stasera intorno alle 21.16 la Stazione Spaziale Internazionale è passata nel cielo sopra il Maniero Digitale ed è stata chiaramente visibile in tutto il Nord Italia (e, meno alta sull'orizzonte, anche nel resto della penisola). Mi sto dilettando a imparare a fotografarla, e quello che vedete qui sopra è uno dei primi risultati: la scia è la Stazione e la costellazione, riconoscibilissima, è Orione.

Dati tecnici: Canon EOS 550D, tempo di posa 30 secondi, ISO 100, f/5.6, obiettivo 18mm. Cavalletto: Gorilla Grip. Ho usato un cartoncino per coprire l'obiettivo intanto che si smorzava la vibrazione dello scatto dell'otturatore e dello specchio.

2014/04/06

Le bolle di Apollo 16, le balle dei complottisti

Mi sono arrivate parecchie richieste di chiarire un video, realizzato da un lunacomplottista al quale non voglio regalare pubblicità linkandolo, secondo il quale alcuni oggetti che si vedono muoversi nella ripresa di una passeggiata spaziale della missione Apollo 16 sarebbero bolle d'aria che tradirebbero il trucco (una ripresa in piscina) usato per simulare in studio l'escursione nello spazio.

Perché ovviamente alla NASA son cretini e lasciano le bolle dove non ci dovrebbero essere in una (presunta) messinscena dalla quale dipenderebbe la sorte dell'intera America.

Sorrido all'idea del complottista che ha speso ore a contare e tracciare ossessivamente, una per una, tutte le “bolle” in questione e a confezionare l'ennesimo videodelirio, il cui unico risultato è quello di mostrare che non ha niente di meglio da fare e che è totalmente, comicamente incompetente in materia astronautica (e non soltanto in quella), eppure si sente legittimato a mettere in dubbio la realtà delle missioni spaziali. Non solo quelle americane, ma anche quelle cinesi. In altre parole, sono tutti scemi e collusi, tranne lui, unico genio capace di vedere la verità che sfugge da quarant'anni agli esperti. Una personcina modesta, insomma.

Mah. Che vita grama dev'essere, quella di chi vede complotti, congiure, malizie e intrighi dietro ogni cosa. So, fra l'altro, che ha ronzato intorno ad alcune emittenti televisive italiane, sperando di vendere loro i suoi video complottisti, ma gli è andata buca. Considerata l'abbondanza di creduloni nella TV italiana, questo la dice lunga.

La spiegazione del presunto mistero delle “bolle” è molto semplice e interessante, per cui stamattina mi sono divertito a scriverla in un articoletto che ho condito con qualche chicca. Se vi interessa, è su Complotti Lunari qui.

Perché ovviamente alla NASA son cretini e lasciano le bolle dove non ci dovrebbero essere in una (presunta) messinscena dalla quale dipenderebbe la sorte dell'intera America.

Sorrido all'idea del complottista che ha speso ore a contare e tracciare ossessivamente, una per una, tutte le “bolle” in questione e a confezionare l'ennesimo videodelirio, il cui unico risultato è quello di mostrare che non ha niente di meglio da fare e che è totalmente, comicamente incompetente in materia astronautica (e non soltanto in quella), eppure si sente legittimato a mettere in dubbio la realtà delle missioni spaziali. Non solo quelle americane, ma anche quelle cinesi. In altre parole, sono tutti scemi e collusi, tranne lui, unico genio capace di vedere la verità che sfugge da quarant'anni agli esperti. Una personcina modesta, insomma.

Mah. Che vita grama dev'essere, quella di chi vede complotti, congiure, malizie e intrighi dietro ogni cosa. So, fra l'altro, che ha ronzato intorno ad alcune emittenti televisive italiane, sperando di vendere loro i suoi video complottisti, ma gli è andata buca. Considerata l'abbondanza di creduloni nella TV italiana, questo la dice lunga.

La spiegazione del presunto mistero delle “bolle” è molto semplice e interessante, per cui stamattina mi sono divertito a scriverla in un articoletto che ho condito con qualche chicca. Se vi interessa, è su Complotti Lunari qui.

Labels:

antibufala,

catlg,

complotti,

Luna,

lunacomplottismo

2014/04/04

Podcast del Disinformatico di oggi

È disponibile per lo scaricamento il podcast della puntata del Disinformatico radiofonico di oggi. Ecco i link ai dettagli dei temi che ho trattato:

Malware anche in Google Play: app popolari usavano i cellulari e tablet delle vittime per generare denaro digitale

Quella volta che i servizi segreti USA crearono un social network

Condannato boss della truffa telefonica della finta assistenza Microsoft

Il malware CryptoDefense cifra i dati delle sue vittime per ricattarle. Dimenticando la chiave sul loro PC

Smart TV vulnerabili, stavolta è il turno di Philips

Malware anche in Google Play: app popolari usavano i cellulari e tablet delle vittime per generare denaro digitale

Quella volta che i servizi segreti USA crearono un social network

Condannato boss della truffa telefonica della finta assistenza Microsoft

Il malware CryptoDefense cifra i dati delle sue vittime per ricattarle. Dimenticando la chiave sul loro PC

Smart TV vulnerabili, stavolta è il turno di Philips

Quella volta che i servizi segreti USA crearono un social network

|

| Fonte: Wikipedia |

Il social network in questione è, o meglio era, ZunZuneo, una sorta di Twitter cubano, basato esclusivamente sugli SMS per aggirare le severissime restrizioni imposte dal governo di Cuba sull'accesso a Internet. Tramite un complicato sistema di società di copertura costituite in vari paesi, a partire dal 2010 il governo USA, attraverso la propria Agenzia per lo Sviluppo Internazionale (USAID), aveva reclutato tecnici ignari per costituire il social network. L'attività era partita in modo innocente, inviando messaggi non controversi (notizie di sport, meteo e musica) ai cellulari dei cubani. L'intento era di passare, in una seconda fase, quando il numero di utenti fosse cresciuto sufficientemente, all'invio di messaggi antigovernativi, con la speranza di innescare un dialogo non censurato che portasse a una rivoluzione democratica.

Dalla Cubacel, la società telefonica cellulare statale cubana, furono prelevati circa 500.000 numeri di telefonino. I numeri furono smistati a varie società, in modo da farli sembrare provenienti da paesi sempre differenti e nascondere la loro origine statunitense e governativa. ZunZuneo arrivò ad avere un massimo di circa 40.000 iscritti, ai quali furono inviati messaggi di sondaggio apparentemente blandi, le cui risposte permettevano però di profilare le simpatie politiche degli utenti, ignari di usare un social network del governo americano.

Il governo cubano non rimase con le mani in mano: fece oscurare ZunZuneo per i cubani a metà del 2012 e il progetto fu abbandonato dalle autorità statunitensi. Ora, grazie al giornalismo investigativo, sappiamo i dettagli di questa vicenda surreale, raccontati qui.

Malware anche in Google Play: app popolari usavano i cellulari e tablet delle vittime per generare denaro digitale

Di solito il crimine informatico infetta gli smartphone, usando app ostili, per rubare password e dati personali oppure per far inviare SMS a costo maggiorato destinati a società gestite dai criminali stessi, e per queste cose la sorveglianza degli store di applicazioni (come App Store di Apple e Google Play di Google) è piuttosto ben attrezzata. Ma dalla società di sicurezza informatica Trend Micro arriva la segnalazione di un metodo di attacco insolito che è riuscito a superare anche i controlli dello store dei dispositivi Android, ossia Google Play.

Nello store erano infatti presenti due app truffaldine: Songs e Prized, ora rimosse, che sfruttavano la potenza di calcolo degli smartphone per effettuare di nascosto le complesse operazioni matematiche crittografiche che permettono di generare valuta digitale (come per esempio i bitcoin) in favore degli organizzatori del raggiro. La valuta era poi convertibile in denaro tradizionale.

Queste grandi elaborazioni, distribuite su un gran numero di dispositivi (Songs era stato scaricato da 1 a 5 milioni di volte e Prized era stato scaricato da 10.000 a 50.000 volte), hanno un problema fondamentale per gli utenti: fanno scaldare molto il processore dello smartphone e ne riducono drasticamente l'autonomia. Uno smartphone infettato da un'app di calcolo (o di mining di bitcoin) si scalda molto, esaurisce la propria batteria rapidamente e può effettuare numerose trasmissioni di dati che possono comportare salassi in bolletta. Questi fenomeni sono la chiave per rivelare se uno smartphone è infetto.

Nello store erano infatti presenti due app truffaldine: Songs e Prized, ora rimosse, che sfruttavano la potenza di calcolo degli smartphone per effettuare di nascosto le complesse operazioni matematiche crittografiche che permettono di generare valuta digitale (come per esempio i bitcoin) in favore degli organizzatori del raggiro. La valuta era poi convertibile in denaro tradizionale.

Queste grandi elaborazioni, distribuite su un gran numero di dispositivi (Songs era stato scaricato da 1 a 5 milioni di volte e Prized era stato scaricato da 10.000 a 50.000 volte), hanno un problema fondamentale per gli utenti: fanno scaldare molto il processore dello smartphone e ne riducono drasticamente l'autonomia. Uno smartphone infettato da un'app di calcolo (o di mining di bitcoin) si scalda molto, esaurisce la propria batteria rapidamente e può effettuare numerose trasmissioni di dati che possono comportare salassi in bolletta. Questi fenomeni sono la chiave per rivelare se uno smartphone è infetto.

Condannato boss della truffa telefonica della finta assistenza Microsoft

|

| Fonte: AntiFraudNews |

Vi siete mai chiesti chi c'è dietro le telefonate sospette che arrivano a casa e dicono, solitamente in inglese, di provenire dal servizio di assistenza clienti di Windows, annunciando che c'è un virus da eliminare? È abbastanza evidente che si tratta di una truffa, il cui scopo è convincere la vittima a farsi installare del malware oppure ad acquistare presunti antivirus. Ma chi la organizza?

Dal Regno Unito arriva la notizia della condanna di Mohammed Khalid Jamil, gestore di una società denominata Smart Support Guys, che aveva sede a Luton ma impiegava il personale di un call center in India per effettuare queste chiamate truffaldine a raffica. Le vittime venivano convinte, grazie a un trucco informatico, a installare del software di sicurezza o del malware e a pagare per il servizio fornito. La truffa messa in atto dall'azienda di Jamil faceva installare alle vittime l'antivirus di base di Microsoft, che è gratuito, ma chiedeva per questo software da 50 a 220 franchi (40-180 euro).

Molti si chiedono se davvero c'è chi abbocca trappole di questo genere: secondo un sondaggio del 2011, il 22% delle persone che riceve la chiamata ci casca. I criminali lavorano sui grandi numeri, effettuando campagne telefoniche a tappeto. Chi le riceve non si rende conto di essere solo uno dei tanti bersagliati a caso e questa selezione apparente contribuisce a rendere credibile la truffa.

Purtroppo la condanna è piuttosto lieve (multa e spese legali, pena detentiva sospesa), per cui farà poco per scoraggiare questo genere di crimine.

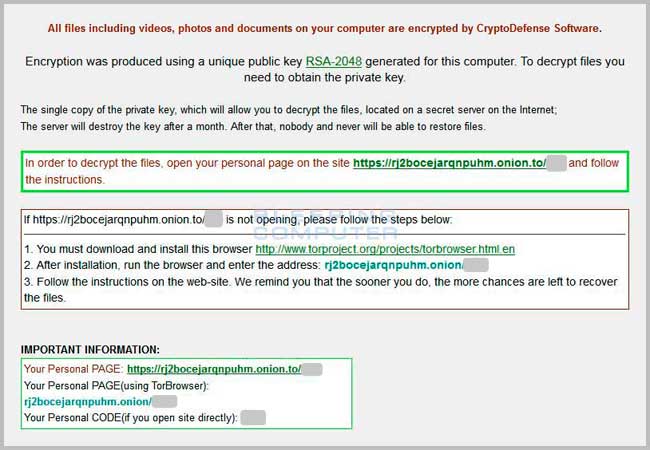

Il malware CryptoDefense cifra i dati delle sue vittime per ricattarle. Dimenticando la chiave sul loro PC

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Da qualche tempo stanno facendo danni consistenti gli attacchi informatici basati sul pagamento di un riscatto (ransomware): il criminale invia alle vittime un malware, spesso annidato in un allegato alla mail, che cifra i documenti informatici presenti sul PC o sulla rete delle vittime stesse e poi chiede un riscatto per rivelare la complicatissima password di decifrazione.

Chi si fa infettare e non ha una copia di sicurezza dei propri dati rischia di perdere tutto, per esempio tutti i documenti di lavoro, con effetti potenzialmente devastanti.

Fra i numerosi esemplari circolanti di questo genere di malware spicca CryptoDefense: i suoi creatori hanno incassato oltre 30.000 dollari al mese dalle proprie attività illegali. Purtroppo questo genere di crimine paga.

Pensavano di aver costruito una trappola letale: cifratura basata su chiave RSA a 2048 bit, raddoppio del riscatto dopo quattro giorni, uso della rete Tor per effettuare il pagamento (rigorosamente in bitcoin, difficili da tracciare). Il malware include anche dettagliate istruzioni per attivare il software Tor.

Ma i criminali hanno commesso un errore di proporzioni epiche, come racconta Symantec: il loro malware, infatti, lascia sul computer della vittima una copia della chiave di decifrazione. La chiave è nascosta, secondo The Register, nella cartella Application Data - Application Data - Microsoft - Crypto - RSA folder del computer aggredito. Per cui basta usarla per decifrare i dati e l'attacco viene neutralizzato.

Meglio, comunque, non contare sugli errori di programmazione dei criminali e fare prevenzione tenendo aggiornato l'antivirus e facendo attenzione prima di aprire qualunque allegato, anche se proviene apparentemente da un mittente attendibile.

Da qualche tempo stanno facendo danni consistenti gli attacchi informatici basati sul pagamento di un riscatto (ransomware): il criminale invia alle vittime un malware, spesso annidato in un allegato alla mail, che cifra i documenti informatici presenti sul PC o sulla rete delle vittime stesse e poi chiede un riscatto per rivelare la complicatissima password di decifrazione.

Chi si fa infettare e non ha una copia di sicurezza dei propri dati rischia di perdere tutto, per esempio tutti i documenti di lavoro, con effetti potenzialmente devastanti.

Fra i numerosi esemplari circolanti di questo genere di malware spicca CryptoDefense: i suoi creatori hanno incassato oltre 30.000 dollari al mese dalle proprie attività illegali. Purtroppo questo genere di crimine paga.

Pensavano di aver costruito una trappola letale: cifratura basata su chiave RSA a 2048 bit, raddoppio del riscatto dopo quattro giorni, uso della rete Tor per effettuare il pagamento (rigorosamente in bitcoin, difficili da tracciare). Il malware include anche dettagliate istruzioni per attivare il software Tor.

Ma i criminali hanno commesso un errore di proporzioni epiche, come racconta Symantec: il loro malware, infatti, lascia sul computer della vittima una copia della chiave di decifrazione. La chiave è nascosta, secondo The Register, nella cartella Application Data - Application Data - Microsoft - Crypto - RSA folder del computer aggredito. Per cui basta usarla per decifrare i dati e l'attacco viene neutralizzato.

Meglio, comunque, non contare sugli errori di programmazione dei criminali e fare prevenzione tenendo aggiornato l'antivirus e facendo attenzione prima di aprire qualunque allegato, anche se proviene apparentemente da un mittente attendibile.

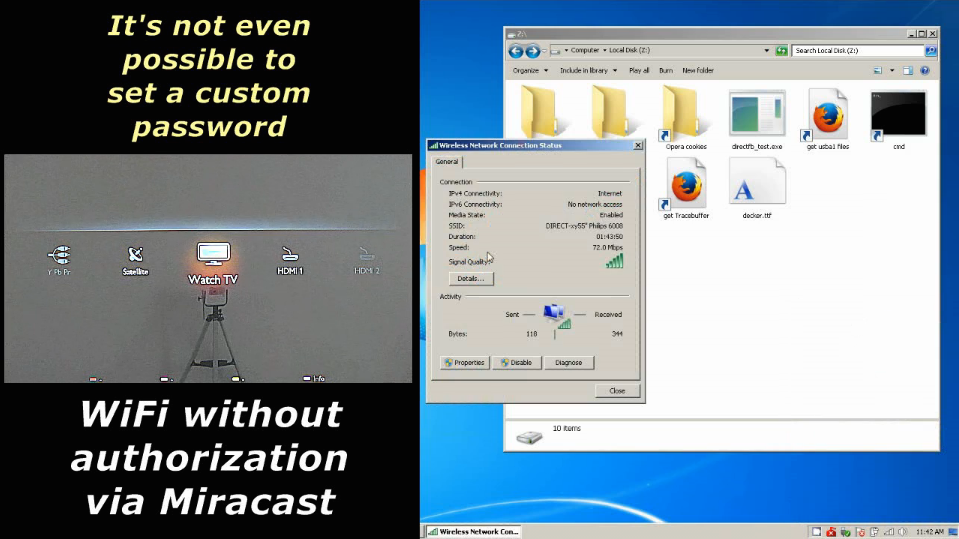

Smart TV vulnerabili, stavolta è il turno di Philips

Dopo Samsung e LG, ora tocca a Philips dimostrare che le aziende che producono elettrodomestici da collegare a Internet devono ancora imparare parecchie lezioni di sicurezza informatica e di privacy prima di proporci prodotti che non abbiano vulnerabilità imbarazzanti.

La società di sicurezza ReVuln ha infatti pubblicato un video nel quale mostra un errore fondamentale dei modelli 2013 delle cosiddette TV “smart” della Philips: la password del loro servizio WiFi, denominato Miracast, è fissa e non modificabile. Già questo è un errore da assoluti dilettanti, ma c'è di più: la password è Miracast.

In pratica, segnala ReVuln, chiunque sia a portata del ricevitore WiFi del televisore può collegarsi all'apparecchio e accedere ai file di sistema e di configurazione, leggere i file presenti sui dispositivi USB collegati al televisore, prendere il controllo dell'apparecchio e mostrare sul suo schermo qualunque immagine o video e rubare i cookie del browser del televisore. La TV sarà anche smart, ma non so se la stessa cosa si può dire per i suoi progettisti in fatto di sicurezza.

La società di sicurezza ReVuln ha infatti pubblicato un video nel quale mostra un errore fondamentale dei modelli 2013 delle cosiddette TV “smart” della Philips: la password del loro servizio WiFi, denominato Miracast, è fissa e non modificabile. Già questo è un errore da assoluti dilettanti, ma c'è di più: la password è Miracast.

In pratica, segnala ReVuln, chiunque sia a portata del ricevitore WiFi del televisore può collegarsi all'apparecchio e accedere ai file di sistema e di configurazione, leggere i file presenti sui dispositivi USB collegati al televisore, prendere il controllo dell'apparecchio e mostrare sul suo schermo qualunque immagine o video e rubare i cookie del browser del televisore. La TV sarà anche smart, ma non so se la stessa cosa si può dire per i suoi progettisti in fatto di sicurezza.

Labels:

falle di sicurezza,

Internet delle cose,

ReteTreRSI

2014/04/01

Ci vediamo oggi a Padova?

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

L'articolo è stato aggiornato dopo la pubblicazione iniziale. Lo so che la data di oggi può far pensare allo scherzo, ma l'immagine qui accanto (creata da Roberto Rizzato) è l'unico pesce d'aprile che intendo proporre oggi, per cui chiarisco i dubbi di chi mi ha scritto e confermo che oggi alle 16 sarò davvero ospite del Dipartimento di Fisica a Padova (via Paolotti) per una conferenza sul tema delle bufale e leggende metropolitane e degli strumenti d'indagine. L'incontro è organizzato dal CICAP Veneto.

Podcast di venerdì scorso del Disinformatico

È disponibile per lo scaricamento il podcast della puntata del Disinformatico radiofonico di venerdì scorso. Questi i temi e i corrispondenti articoli d'accompagnamento:

Android, come scoprire le app ficcanaso o prosciugabatteria

Twitter cambia faccia e copia Facebook: arrivano i tag

Salvagente per Facebook: la notifica e i codici in caso di furto di account

Le applicazioni di Facebook sono impiccione: ecco come smascherarle

Arriva Microsoft Office per iPad

Buon ascolto!

Android, come scoprire le app ficcanaso o prosciugabatteria

Twitter cambia faccia e copia Facebook: arrivano i tag

Salvagente per Facebook: la notifica e i codici in caso di furto di account

Le applicazioni di Facebook sono impiccione: ecco come smascherarle

Arriva Microsoft Office per iPad

Buon ascolto!

Iscriviti a:

Post (Atom)