La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Su macOS si può diventare root senza digitare una password [aggiornamento: Apple ha rilasciato la correzione].

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

- se non siete ancora passati a High Sierra, aspettate a farlo;

- se usate High Sierra, non lasciate incustodito il vostro Mac sbloccato, disabilitate la manutenzione remota e installate subito l’aggiornamento correttivo quando Apple lo rilascerà [aggiornamento: è stato rilasciato].

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

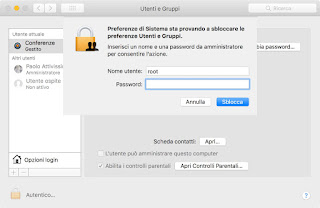

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

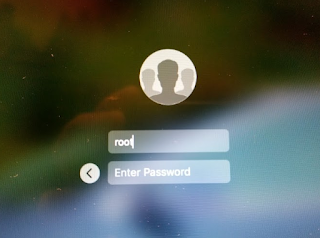

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

|

| Oops. |

Questo è un video che dimostra la vulnerabilità:

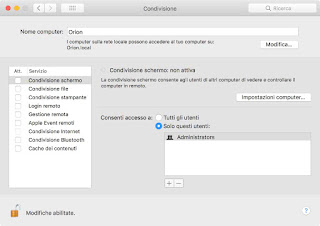

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

- andate in Preferenze di Sistema - Utenti e Gruppi;

- sbloccate le impostazioni usando la vostra password di amministratore;

- cliccate su Opzioni login;

- cliccate su Accedi o Modifica (il pulsante accanto a Server account rete);

- cliccate su Apri Utility Directory;

- cliccate sul lucchetto e immettete un nome utente e una password di amministratore;

- dal menu in alto, scegliete Modifica e poi Modifica la password dell’utente root;

- immettete una password robusta per l’account root.

Altre soluzioni sono descritte da ericjboyd (anche qui).

2017/11/29 18:00

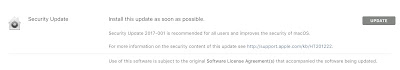

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.

2017/12/01 8:30

È emerso che l’aggiornamento correttivo di Apple rilasciato inizialmente causa problemi nella condivisione di file locali, costringendo gli utenti ad effettuare una procedura (non banale per molti utenti) di ulteriore correzione. Apple ha così rilasciato un ulteriore aggiornamento che corregge la magagna e a quanto pare si installa automaticamente. Per sapere se l‘avete installato, andate nell’elenco degli aggiornamenti nell’app App Store: dovreste trovare due aggiornamenti etichettati Security Update 2017-001.

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

Nessun commento:

Posta un commento