Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta Mac OS X. Mostra tutti i post

Visualizzazione post con etichetta Mac OS X. Mostra tutti i post

2019/10/10

MacOS Catalina, controllate le applicazioni prima di migrare

MacOS 10.15 Catalina è disponibile al pubblico da qualche giorno, ma prima di installarlo consiglio caldamente, oltre al consueto backup dei dati, di controllare se avete ancora applicazioni a 32 bit.

Catalina, infatti, non supporta più queste applicazioni. Se avete applicazioni a 32 bit che vi servono, controllate se ne esiste una versione a 64 bit e installatela.

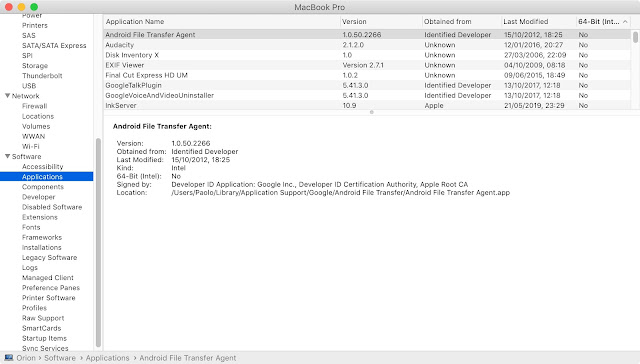

Per controllare quali applicazioni sono a 32 bit, mi associo al consiglio di @OSX_rulez: tenendo premuto il tasto Opzione, cliccate sul menu Mela e scegliete la voce “Informazioni di sistema”. Nella finestra che si apre, scegliete Software e poi Applicazioni e sfogliate la lista delle applicazioni, ordinandola in base alla colonna 64 bit).

Nel mio caso, ho trovato una sola applicazione importante a 32 bit, ossia Audacity, l’ho aggiornata alla 2.3.2 che è a 64 bit (e ho aggiornato la relativa libreria FFmpeg), e ho rinunciato alle altre.

Per installare Catalina servono almeno 12 GB di spazio libero secondo il programma d’installazione, ma in realtà ne servono almeno 20, perché l’aggiornamento ne pesa 8.

L’ho installato poco fa su uno dei miei laptop e sembra funzionare a dovere. Ora devo provare le sue nuove funzioni. In particolare mi interesserebbe Sidecar, che consente di usare un iPad come secondo schermo, ma il mio Macbook Pro è troppo vecchio (2015) e non è supportato per questa funzione.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Catalina, infatti, non supporta più queste applicazioni. Se avete applicazioni a 32 bit che vi servono, controllate se ne esiste una versione a 64 bit e installatela.

Per controllare quali applicazioni sono a 32 bit, mi associo al consiglio di @OSX_rulez: tenendo premuto il tasto Opzione, cliccate sul menu Mela e scegliete la voce “Informazioni di sistema”. Nella finestra che si apre, scegliete Software e poi Applicazioni e sfogliate la lista delle applicazioni, ordinandola in base alla colonna 64 bit).

Nel mio caso, ho trovato una sola applicazione importante a 32 bit, ossia Audacity, l’ho aggiornata alla 2.3.2 che è a 64 bit (e ho aggiornato la relativa libreria FFmpeg), e ho rinunciato alle altre.

Per installare Catalina servono almeno 12 GB di spazio libero secondo il programma d’installazione, ma in realtà ne servono almeno 20, perché l’aggiornamento ne pesa 8.

L’ho installato poco fa su uno dei miei laptop e sembra funzionare a dovere. Ora devo provare le sue nuove funzioni. In particolare mi interesserebbe Sidecar, che consente di usare un iPad come secondo schermo, ma il mio Macbook Pro è troppo vecchio (2015) e non è supportato per questa funzione.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Labels:

aggiornamenti software,

Apple,

Mac OS X,

MacOS

2019/01/22

Mac, se sparisce spazio libero su disco può essere colpa di Keynote

Magari questa annotazione può essere utile a qualcuno che, come me, usa assiduamente Keynote, il software per presentazioni di Apple.

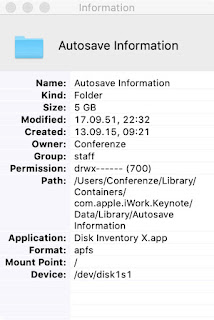

Il laptop che uso per le mie conferenze ha improvvisamente esaurito lo spazio libero su disco, per cui mi sono messo a cercare quali fossero i file più ingombranti. Ho usato Disk Inventory X, che mi ha permesso di notare che quindici gigabyte erano occupati dai file di Autosave di Keynote.

Questi file si trovano in /Users/[utente]/Library/Containers/com.apple.iWork/Keynote Data/Library/Autosave Information. Se Keynote è chiuso, si possono eliminare senza problemi.

15:15: Dai commenti mi segnalano che avevo già descritto questo trucchetto pochi mesi fa. Avevo la sensazione di averne già parlato, e ho pure cercato in archivio, senza però trovarlo. Ringrazio della segnalazione e mi arrendo al fatto che voi lettori conoscete questo blog meglio di me :-)

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Il laptop che uso per le mie conferenze ha improvvisamente esaurito lo spazio libero su disco, per cui mi sono messo a cercare quali fossero i file più ingombranti. Ho usato Disk Inventory X, che mi ha permesso di notare che quindici gigabyte erano occupati dai file di Autosave di Keynote.

Questi file si trovano in /Users/[utente]/Library/Containers/com.apple.iWork/Keynote Data/Library/Autosave Information. Se Keynote è chiuso, si possono eliminare senza problemi.

15:15: Dai commenti mi segnalano che avevo già descritto questo trucchetto pochi mesi fa. Avevo la sensazione di averne già parlato, e ho pure cercato in archivio, senza però trovarlo. Ringrazio della segnalazione e mi arrendo al fatto che voi lettori conoscete questo blog meglio di me :-)

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/11/02

Rituale aggiornamento per tutti i dispositivi Apple

Avete appena installato gli aggiornamenti di sicurezza sul vostro Mac, iPad, iPhone, Apple Watch, Apple TV? Preparatevi a installare gli aggiornamenti degli aggiornamenti. Apple ha rilasciato infatti iOS 12.1, Safari 12.0.1, macOS (Mojave 10.14.1 e aggiornamenti per Sierra e High Sierra), watchOS 5.1, tvOS 12.1 e altro ancora.

Anche stavolta si tratta di correzioni e sistemazioni di falle di sicurezza, per cui non si tratta di aggiornamenti puramente estetici: installare macOS aggiornato, per esempio, significa turare ben 71 falle, 19 delle quali permettono di eseguire codice a piacimento (in altre parole, prendere il controllo del vostro Mac) e altre sei permettono di bloccarne il funzionamento (denial of service).

L’aggiornamento di iOS, invece, corregge 32 falle, alcune delle quali sono sfruttabili anche via Internet. Ne vedete un paio di esempi qui sotto: il primo è spiegato qui dai suoi scopritori. Quindi datevi da fare.

Fonte aggiuntiva: Naked Security.

Anche stavolta si tratta di correzioni e sistemazioni di falle di sicurezza, per cui non si tratta di aggiornamenti puramente estetici: installare macOS aggiornato, per esempio, significa turare ben 71 falle, 19 delle quali permettono di eseguire codice a piacimento (in altre parole, prendere il controllo del vostro Mac) e altre sei permettono di bloccarne il funzionamento (denial of service).

L’aggiornamento di iOS, invece, corregge 32 falle, alcune delle quali sono sfruttabili anche via Internet. Ne vedete un paio di esempi qui sotto: il primo è spiegato qui dai suoi scopritori. Quindi datevi da fare.

iOS 12 / OS X *Remote Kernel Heap Overflow (CVE-2018-4407) POC* in a tweet:— Zuk (@ihackbanme) 1 novembre 2018

pip install scapy

sudo scapy

send(IP(dst=“Target IP“,options=[IPOption(“A”*8)])/TCP(dport=2323,options=[(19, “1"*18),(19, “2”*18)]))

Fonte aggiuntiva: Naked Security.

Labels:

aggiornamenti software,

Apple,

iOS,

Mac OS X,

MGD,

ReteTreRSI

2018/10/17

Mac, Keynote mangia tanto spazio. Come recuperarlo

Piccola chicca per utenti di Keynote su MacOS e per gli appassionati di informatica forense: se siete a corto di spazio su disco o state cercando tracce di una presentazione persa o cancellata (intenzionalmente o per errore), tenete presente che Keynote archivia una copia delle presentazioni qui: Libreria (Library) / Containers / com.apple.iWork.Keynote / Data / Library / Autosave Information. Nel mio caso vi ho trovato ben 5 gigabyte di file.

La scoperta è merito di Disk Inventory X, ottima app gratuita (sostenuta da donazioni) per visualizzare quali dati occupano maggiormente spazio su un disco.

La scoperta è merito di Disk Inventory X, ottima app gratuita (sostenuta da donazioni) per visualizzare quali dati occupano maggiormente spazio su un disco.

2018/10/05

Aggiornamenti per Windows, MacOS e Adobe

|

| Credit: Wikipedia. |

Non c’è particolare fretta di installare nessuno dei due; anzi, nel caso dell’aggiornamento di Windows vengono segnalati alcuni problemi, per cui è meglio aspettare.

Invece se siete ancora utenti di Adobe Flash vi conviene aggiornarlo subito, perché Acrobat e Reader per Mac e Windows hanno ben 85 falle, di cui 47 critiche. L’annuncio dell’aggiornamento è qui insieme agli aggiornamenti scaricabili.

Fonti aggiuntive: Sophos, Ars Technica.

Labels:

Adobe,

aggiornamenti software,

Mac OS X,

ReteTreRSI,

Windows 10

2018/09/14

Usate Adware Doctor, Dr Cleaner, Dr Antivirus o App Uninstall sul Mac? Meglio di no

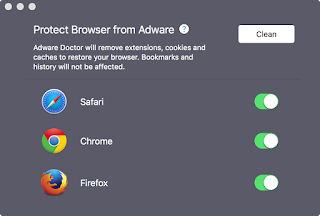

Non è il caso di fidarsi ciecamente delle applicazioni vendute tramite l’App Store per computer Apple. 9to5mac.com segnala infatti il caso di Adware Doctor, una delle app di utility a pagamento più popolari del negozio online per Mac, colta a registrare di nascosto la cronologia di navigazione di tutti i browser degli utenti e mandarla a un server in Cina.

La scoperta è opera di Privacy 1st; i dettagli sono stati documentati da ricercatore di sicurezza Patrick Wardle, che ha avvisato Apple. L’azienda ci ha messo un mese a rimuovere Adware Doctor dallo Store.

L’app registrava la cronologia di navigazione (di Safari, Firefox e Chrome) e altri dati in un file di nome history.zip protetto da una password fissa; questo file veniva poi inviato al server in Cina. Siccome si spacciava per un’app di sicurezza, l’utente non si insospettiva per il fatto che Adware Doctor chiedeva il permesso di accesso universale.

The Register segnala che un inciampo analogo riguarda alcuni prodotti di Trend Micro, come Dr Cleaner, Dr Antivirus e App Uninstall. Sono state rimosse dal Mac App Store dopo che è emerso che anche queste app raccoglievano le cronologie di navigazione degli utenti, come documentato da questo video. Trend Micro ha confermato la raccolta di dati personali ma ha dichiarato che si trattava di un evento occasionale e non di una raccolta sistematica e che la raccolta serviva per analizzare se l’utente era entrato in contatto con adware o altre minacce; inoltre questo comportamento veniva dichiarato esplicitamente nell’informativa offerta durante l’installazione. Questa funzione verrà comunque rimossa.

La scoperta è opera di Privacy 1st; i dettagli sono stati documentati da ricercatore di sicurezza Patrick Wardle, che ha avvisato Apple. L’azienda ci ha messo un mese a rimuovere Adware Doctor dallo Store.

L’app registrava la cronologia di navigazione (di Safari, Firefox e Chrome) e altri dati in un file di nome history.zip protetto da una password fissa; questo file veniva poi inviato al server in Cina. Siccome si spacciava per un’app di sicurezza, l’utente non si insospettiva per il fatto che Adware Doctor chiedeva il permesso di accesso universale.

The Register segnala che un inciampo analogo riguarda alcuni prodotti di Trend Micro, come Dr Cleaner, Dr Antivirus e App Uninstall. Sono state rimosse dal Mac App Store dopo che è emerso che anche queste app raccoglievano le cronologie di navigazione degli utenti, come documentato da questo video. Trend Micro ha confermato la raccolta di dati personali ma ha dichiarato che si trattava di un evento occasionale e non di una raccolta sistematica e che la raccolta serviva per analizzare se l’utente era entrato in contatto con adware o altre minacce; inoltre questo comportamento veniva dichiarato esplicitamente nell’informativa offerta durante l’installazione. Questa funzione verrà comunque rimossa.

Labels:

adware,

Apple,

Mac OS X,

malware,

privacy,

ReteTreRSI,

Trend Micro

2018/07/03

Mac, se un disco rigido rifiuta di farsi formattare

Scrivo qui questi appunti veloci perché potrebbero tornarmi utili e magari sono utili anche a voi se usate un Mac e stranamente non riuscite a formattare un disco rigido tramite Utility Disco.

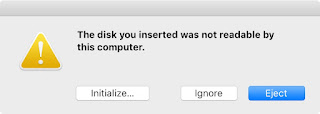

Qualche giorno fa mi è capitato un caso curioso: un collega mi ha portato un disco da 1 TB formattato per Mac (HFS), che però i miei Mac si rifiutavano di leggere (compariva la finestra di notifica The disk you inserted was not readable by this computer) e persino di formattare (cliccando su Initialize nella suddetta finestra di notifica).

Il mio collega l’aveva formattato sotto Windows con un’utility di formattazione di cui non ricordo il nome. Ma l’Utility Disco del Mac non lo riconosceva affatto.

Ho risolto il problema usando la riga di comando, specificamente il comando diskutil.

Per prima cosa ho verificato i nomi assegnati ai dischi connessi al Mac, per evitare di formattare quello sbagliato (sarebbe stato sgradevole):

Il disco da 1 TB era quindi /dev/disk2. Notate che diskutil lo identificava come FDisk_partition_scheme (partizione) e Windows_NTFS (volume) nonostante fosse stato teoricamente formattato Mac, mentre Utility Disco non lo riconosceva affatto (eppure i Mac leggono gli NTFS).

A questo punto ho potuto dare con attenzione il comando di formattazione, scegliendo il formato HFS+ journaled e dando il nome Mac al disco rigido:

Il Mac ha risposto così:

Il disco è diventato perfettamente leggibile e scrivibile dal Mac.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Qualche giorno fa mi è capitato un caso curioso: un collega mi ha portato un disco da 1 TB formattato per Mac (HFS), che però i miei Mac si rifiutavano di leggere (compariva la finestra di notifica The disk you inserted was not readable by this computer) e persino di formattare (cliccando su Initialize nella suddetta finestra di notifica).

Il mio collega l’aveva formattato sotto Windows con un’utility di formattazione di cui non ricordo il nome. Ma l’Utility Disco del Mac non lo riconosceva affatto.

Ho risolto il problema usando la riga di comando, specificamente il comando diskutil.

Per prima cosa ho verificato i nomi assegnati ai dischi connessi al Mac, per evitare di formattare quello sbagliato (sarebbe stato sgradevole):

Orion:~ Paolo$ diskutil list

/dev/disk0 (internal, physical):

#: TYPE NAME SIZE IDENTIFIER

0: GUID_partition_scheme *121.3 GB disk0

1: EFI EFI 209.7 MB disk0s1

2: Apple_APFS Container disk1 121.1 GB disk0s2

/dev/disk1 (synthesized):

#: TYPE NAME SIZE IDENTIFIER

0: APFS Container Scheme - +121.1 GB disk1

Physical Store disk0s2

1: APFS Volume Macintosh HD 102.8 GB disk1s1

2: APFS Volume Preboot 23.2 MB disk1s2

3: APFS Volume Recovery 518.1 MB disk1s3

4: APFS Volume VM 3.2 GB disk1s4

/dev/disk2 (external, physical):

#: TYPE NAME SIZE IDENTIFIER

0: FDisk_partition_scheme *1.0 TB disk2

1: Windows_NTFS 1.0 TB disk2s1

/dev/disk3 (external, physical):

#: TYPE NAME SIZE IDENTIFIER

0: GUID_partition_scheme *3.0 TB disk3

1: EFI EFI 314.6 MB disk3s1

2: Apple_HFS G 3TB STARTREK 3.0 TB disk3s2

Il disco da 1 TB era quindi /dev/disk2. Notate che diskutil lo identificava come FDisk_partition_scheme (partizione) e Windows_NTFS (volume) nonostante fosse stato teoricamente formattato Mac, mentre Utility Disco non lo riconosceva affatto (eppure i Mac leggono gli NTFS).

A questo punto ho potuto dare con attenzione il comando di formattazione, scegliendo il formato HFS+ journaled e dando il nome Mac al disco rigido:

Orion:~ Paolo$ diskutil eraseDisk JHFS+ Mac /dev/disk2

Il Mac ha risposto così:

Started erase on disk2 Unmounting disk Creating the partition map Waiting for partitions to activate Formatting disk2s2 as Mac OS Extended (Journaled) with name Mac Initialized /dev/rdisk2s2 as a 931 GB case-insensitive HFS Plus volume with a 81920k journal Mounting disk Finished erase on disk2

Il disco è diventato perfettamente leggibile e scrivibile dal Mac.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/06/08

Il “pallino nero della morte” colpisce Mac e iCosi; aggiornateli

Sta circolando un nuovo messaggio che blocca i dispositivi iOS e anche i Mac: si basa sull’emoji del pallino nero (⚫), come dimostrato in questo video:

Il messaggio contiene moltissimi caratteri Unicode nascosti e invisibili, che fanno fare gli straordinari al processore nel tentativo di elaborarli e lo portano al sovraccarico, facendo spesso crashare il dispositivo. Apple ha rilasciato gli aggiornamenti correttivi la settimana scorsa: installateli e sarete al sicuro.

Fonti: 9to5mac, Intego.

Il messaggio contiene moltissimi caratteri Unicode nascosti e invisibili, che fanno fare gli straordinari al processore nel tentativo di elaborarli e lo portano al sovraccarico, facendo spesso crashare il dispositivo. Apple ha rilasciato gli aggiornamenti correttivi la settimana scorsa: installateli e sarete al sicuro.

Fonti: 9to5mac, Intego.

Labels:

aggiornamenti software,

falle di sicurezza,

iOS,

Mac OS X,

ReteTreRSI

2018/04/27

iOS si aggiorna e risolve falla su codici QR

L’app Fotocamera di iOS, dalla versione 11 del sistema operativo, è in grado di decodificare i codici QR: basta inquadrarli e compare il testo equivalente.

È una funzione molto comoda, per esempio per indicare un link complicato a un sito, ma ha un difettuccio: è possibile ingannare questa decodifica e farle visualizzare il nome di un sito innocuo mentre in realtà il link porta a un sito ostile.

Lo ha scoperto il ricercatore di sicurezza informatica Roman Mueller di Infosec. Ha creato un codice QR contenente questo URL:

https://xxx\@facebook.com:443@infosec.rm-it.de/

e lo ha mostrato alla Fotocamera di iOS, che lo ha decodificato e gli ha chiesto se voleva “aprire ‘facebook.com’ in Safari”.

Chiaramente questo errore di interpretazione sarebbe usabilissimo per un attacco informatico, per esempio per un furto di password: basta creare un codice QR che visualizzi il nome di un sito nel quale l’utente è abituato a immettere una password (per esempio Google o Instagram o, appunto, Facebook) ma che porti in realtà a un sito-clone, gestito dal ladro di password, che ha la stessa grafica del sito autentico. L’utente si fida di quello che gli ha mostrato iOS (il nome del sito autentico), non fa ulteriori controlli e così immette la propria password nel sito del truffatore, che se la porta via.

Un altro esempio ancora più semplice è un codice QR che porta a un sito che visualizza il famoso carattere in lingua telugu che blocca gli iPhone non pienamente aggiornati.

La falla dei codici QR è in circolazione da qualche mese, ma c’è una buona notizia: Apple l’ha finalmente corretta il 24 aprile scorso con la versione 11.3.1 di iOS (e anche con la versione 10.13.4 di macOS). Conviene quindi installare questo aggiornamento con la procedura consueta (dopo aver fatto una copia di backup dei propri dati, per sicurezza): Impostazioni - Generali - Aggiornamento software.

Fonte aggiuntiva: Intego.

È una funzione molto comoda, per esempio per indicare un link complicato a un sito, ma ha un difettuccio: è possibile ingannare questa decodifica e farle visualizzare il nome di un sito innocuo mentre in realtà il link porta a un sito ostile.

Lo ha scoperto il ricercatore di sicurezza informatica Roman Mueller di Infosec. Ha creato un codice QR contenente questo URL:

https://xxx\@facebook.com:443@infosec.rm-it.de/

e lo ha mostrato alla Fotocamera di iOS, che lo ha decodificato e gli ha chiesto se voleva “aprire ‘facebook.com’ in Safari”.

Chiaramente questo errore di interpretazione sarebbe usabilissimo per un attacco informatico, per esempio per un furto di password: basta creare un codice QR che visualizzi il nome di un sito nel quale l’utente è abituato a immettere una password (per esempio Google o Instagram o, appunto, Facebook) ma che porti in realtà a un sito-clone, gestito dal ladro di password, che ha la stessa grafica del sito autentico. L’utente si fida di quello che gli ha mostrato iOS (il nome del sito autentico), non fa ulteriori controlli e così immette la propria password nel sito del truffatore, che se la porta via.

Un altro esempio ancora più semplice è un codice QR che porta a un sito che visualizza il famoso carattere in lingua telugu che blocca gli iPhone non pienamente aggiornati.

La falla dei codici QR è in circolazione da qualche mese, ma c’è una buona notizia: Apple l’ha finalmente corretta il 24 aprile scorso con la versione 11.3.1 di iOS (e anche con la versione 10.13.4 di macOS). Conviene quindi installare questo aggiornamento con la procedura consueta (dopo aver fatto una copia di backup dei propri dati, per sicurezza): Impostazioni - Generali - Aggiornamento software.

Fonte aggiuntiva: Intego.

Labels:

aggiornamenti software,

codici QR,

furto di password,

iOS,

Mac OS X,

ReteTreRSI

2018/02/21

Fine dell’angoscia per il carattere indiano che crasha gli iCosi

Panico generale per gli utenti di iPhone, iPad, Apple Watch, Mac e Apple TV: temono di ricevere in un messaggio il temutissimo carattere della lingua telugu (mostrato qui accanto) che manda in tilt tutti questi dispositivi se viene visualizzato.

Panico generale per gli utenti di iPhone, iPad, Apple Watch, Mac e Apple TV: temono di ricevere in un messaggio il temutissimo carattere della lingua telugu (mostrato qui accanto) che manda in tilt tutti questi dispositivi se viene visualizzato.Apple ha distribuito oggi un aggiornamento di iOS (11.2.6), macOS (10.13.3), watchOS (4.2.3) e tvOS (11.2.6) che risolve il problema, ma chi ha un dispositivo Apple non aggiornabile rischia di restare indifeso a lungo. E nel frattempo imperversano da giorni i guastafeste che pensano che sia divertente pubblicare nei social network questo carattere in modo da far crashare in massa i dispositivi Apple e mettere nei guai i loro utenti.

Non è la prima volta che i dispositivi Apple o di altre marche vengono messi in crisi da una cosa apparentemente così banale come un semplice carattere tipografico, ma stavolta gli effetti sono molto seri: c’è chi lamenta di non riuscire più a riavviare il telefonino o il tablet, trasformatosi in un costoso fermacarte.

Se potete, installate gli aggiornamenti [nota personale: su un mio Mac Mini del 2014 l’installazione ha richiesto una trentina di minuti, per molti dei quali il Mac non ha dato il minimo segno di vita (schermo totalmente nero); su un MacBook Pro del 2015 ci sono voluti 12 minuti e non ci sono state inquietanti schermate nere]. Se non potete, vi conviene imparare a fare prima di tutto un po’ di prevenzione. Il passo più importante è disattivare le anteprime delle notifiche, perché la paralisi completa del dispositivo avviene quando questo famigerato carattere viene visualizzato in una notifica. Nei dispositivi Apple che usano iOS, andate quindi nelle Impostazioni, scegliete Notifiche e poi scegliete Mai nella sezione Mostra anteprime.

Fatto questo, se qualcuno vi manderà il carattere in questione e non avete (ancora) installato l’aggiornamento, perlomeno non andrà in tilt l’intero dispositivo ma si bloccherà soltanto la specifica app di messaggistica (che può essere Telegram, Snapchat, Twitter o altre ancora). Riavviarla è inutile, perché si bloccherà di nuovo. In questo caso potete provare ad accedere al vostro account di messaggistica usando un’altra versione della stessa app che sta su un computer Windows o Linux o su un dispositivo Android, e cancellare da lì la conversazione che contiene il carattere famigerato. Questi sistemi, infatti, sono immuni al problema che causa il collasso.

Nel caso dell’app Messaggi di iOS, invece, occorre andare nelle Impostazioni, scegliere Generali e poi Spazio libero: qui troverete un elenco di app che include appunto l’app Messaggi. Se la selezionate, potrete poi scegliere la conversazione da eliminare e tutto tornerà a funzionare.

Ma che succede se è troppo tardi e il vostro iPhone o iPad è completamente bloccato? Vi conviene andare da un tecnico e chiedere il suo intervento. Se siete smanettoni e coraggiosi, potete provare a mettere il dispositivo in modalità DFU e tentare un ripristino da zero di iOS. Alcuni coraggiosi hanno tentato di risolvere il problema installando la versione beta (cioè instabile) di iOS 11.3, che ha già eliminato il difetto del carattere telugu. Ma se lo fate senza fare prima un backup perderete tutti i vostri dati.

Come fa un singolo carattere a causare così tanti problemi? In realtà il simbolo è una combinazione di lettere e segni che contiene complesse istruzioni di posizionamento, per cui non è come un semplice carattere alfabetico latino: visualizzarlo richiede invece una serie di calcoli che i sistemi operativi di Apple sbagliavano, causando il tilt.

Questo articolo è derivato dal testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 20 febbraio 2018.

Labels:

Apple,

disastri informatici,

iOS,

iPad,

iPhone,

Mac OS X,

RadioInBlu

2018/01/19

L’antivirus silenzioso dei Mac si aggiorna in segreto

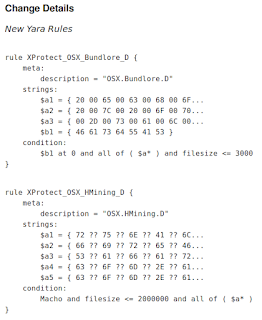

Contrariamente a un mito molto diffuso, i “virus” (più propriamente malware) per Mac esistono: ne abbiamo visto un esempio la settimana scorsa con il caso del malware che spiava gli utenti attraverso le telecamere dei loro Mac. Ma sono in pochi a sapere che Apple include nei propri Mac un “antivirus” per proteggerli contro alcuni malware particolarmente insidiosi. Questo antivirus esiste dal 2009, si chiama XProtect e si aggiorna senza avvisare l’utente. Apple non pubblica annunci o documentazione in proposito.

Funziona come i comuni antivirus: gestisce un elenco di minacce informatiche conosciute e confronta le loro caratteristiche con quelle di qualunque file scaricato. Se trova una corrispondenza, visualizza un avviso di pericolo. L’elenco di minacce si trova presso System/Library/Core Services/CoreTypes.bundle/Contents/Resources/XProtect.plist.

L’unico controllo che ha a disposizione l’utente è nelle Preferenze di Sistema, dove la voce App Store include un’opzione di installazione degli aggiornamenti di sistema e di sicurezza, che consente di attivare o disattivare gli aggiornamenti di XProtect. Volendo li si può disattivare, ma normalmente non ce n’è motivo ed è altamente sconsigliabile.

Questo “antivirus” di Apple è molto semplice e limitato, e non sostituisce quelli di altre marche ma li complementa: ora che sapete che c’è, non cambia il fatto che vi serve comunque installare un antivirus nel vostro Mac.

Se volete sapere cosa fa e contro cosa vi protegge questo antimalware silenzioso, la società di sicurezza informatica Digita Security ha attivato un servizio online che elenca la cronologia degli aggiornamenti e delle minacce gestite da XProtect: lo trovate presso Digitasecurity.com/xplorer. Lì scoprirete che Apple ha aggiornato XProtect senza dire niente a nessuno molto di recente: il 17 gennaio scorso. L’aggiornamento precedente risale al 30 novembre 2017.

Allo stesso indirizzo trovate anche la possibilità di ricevere una notifica via mail ogni volta che Apple effettua uno di questi aggiornamenti segreti e un’app per approfondire la conoscenza di XProtect.

Funziona come i comuni antivirus: gestisce un elenco di minacce informatiche conosciute e confronta le loro caratteristiche con quelle di qualunque file scaricato. Se trova una corrispondenza, visualizza un avviso di pericolo. L’elenco di minacce si trova presso System/Library/Core Services/CoreTypes.bundle/Contents/Resources/XProtect.plist.

L’unico controllo che ha a disposizione l’utente è nelle Preferenze di Sistema, dove la voce App Store include un’opzione di installazione degli aggiornamenti di sistema e di sicurezza, che consente di attivare o disattivare gli aggiornamenti di XProtect. Volendo li si può disattivare, ma normalmente non ce n’è motivo ed è altamente sconsigliabile.

Questo “antivirus” di Apple è molto semplice e limitato, e non sostituisce quelli di altre marche ma li complementa: ora che sapete che c’è, non cambia il fatto che vi serve comunque installare un antivirus nel vostro Mac.

Se volete sapere cosa fa e contro cosa vi protegge questo antimalware silenzioso, la società di sicurezza informatica Digita Security ha attivato un servizio online che elenca la cronologia degli aggiornamenti e delle minacce gestite da XProtect: lo trovate presso Digitasecurity.com/xplorer. Lì scoprirete che Apple ha aggiornato XProtect senza dire niente a nessuno molto di recente: il 17 gennaio scorso. L’aggiornamento precedente risale al 30 novembre 2017.

Allo stesso indirizzo trovate anche la possibilità di ricevere una notifica via mail ogni volta che Apple effettua uno di questi aggiornamenti segreti e un’app per approfondire la conoscenza di XProtect.

2018/01/12

Ancora su Spectre: iOS e macOS vanno aggiornati di nuovo

La coppia di vulnerabilità gravi denominata Spectre e Meltdown ha imposto a quasi tutti i produttori di sistemi operativi delle modifiche drastiche ai propri prodotti per contenere il danno, che è causato da un difetto presente in quasi tutti i processori recenti ed è solo in parte rimediabile attraverso soluzioni software.

La coppia di vulnerabilità gravi denominata Spectre e Meltdown ha imposto a quasi tutti i produttori di sistemi operativi delle modifiche drastiche ai propri prodotti per contenere il danno, che è causato da un difetto presente in quasi tutti i processori recenti ed è solo in parte rimediabile attraverso soluzioni software.Apple ha rilasciato degli ulteriori aggiornamenti per iOS, che arriva così alla versione 11.2.2, e per macOS High Sierra, che arriva alla versione 10.13.2.

Questi aggiornamenti si aggiungono a quelli già rilasciati nei giorni scorsi, che avevano mitigato Meltdown, e servono a ridurre gli effetti di Spectre.

iOS 11.2.2 è disponibile per gli iPhone dal 5s in poi, per gli iPad dall’Air in poi e per gli iPod touch dalla sesta generazione in poi. La procedura è la solita: Impostazioni - Generali - Aggiornamento software.

Anche Safari, il browser di Apple, va aggiornato alla versione 11.0.2. Se siete utenti Mac e non siete ancora passati a High Sierra, installate almeno l’aggiornamento di Safari, che è disponibile sia per El Capitan (10.11.6), sia per Sierra (10.12.6). Anche qui la procedura è quella consueta: Mela - Informazioni su questo Mac - Aggiornamento software.

Buone notizie, invece, per i proprietari di Apple Watch: per questo dispositivo non sono necessari aggiornamenti di sicurezza.

Fonte aggiuntiva: Ars Technica.

Labels:

aggiornamenti software,

Apple,

iOS,

Mac,

Mac OS X,

ReteTreRSI

Scavalcare la password di un Mac è un po’ troppo facile

In macOS High Sierra (10.13.2) c’è una falla che consente a un intruso locale di scavalcare in parte le protezioni del sistema operativo. Se il Mac è attivo con un account da amministratore (cosa normale) ed è momentaneamente incustodito (una classica situazione in famiglia o in ufficio, per esempio), un aggressore non ha bisogno di sapere la password di amministratore per cambiarne le impostazioni in alcune delle Preferenze di Sistema: il Mac accetta qualunque cosa scriviate come password.

Per esempio, se andate nelle Preferenze di Sistema e cliccate sull’icona dell’App Store e poi sul lucchetto per avere il permesso di effettuare modifiche, compare sullo schermo una richiesta di password, ma macOS accetta qualunque digitazione, sbloccando anche altre Preferenze di Sistema che normalmente sono protette da password. Questo consente a un aggressore, per esempio, di sbloccare gli acquisti nell’App Store (scenario classico: figlio o figlia che vuole comprare un gioco ma i genitori hanno bloccato gli acquisti). Le sezioni Utenti e Gruppi e Sicurezza e Privacy non hanno questa magagna.

Ho realizzato un video spiccio per dimostrare la falla su uno dei miei Mac:

Apple sta già correggendo questo difetto decisamente imbarazzante e rilascerà prossimamente un aggiornamento di macOS che la chiude. Nel frattempo, se avete amici che si vantano un po’ troppo della sicurezza del loro Mac, ora sapete come ridimensionarli.

Per esempio, se andate nelle Preferenze di Sistema e cliccate sull’icona dell’App Store e poi sul lucchetto per avere il permesso di effettuare modifiche, compare sullo schermo una richiesta di password, ma macOS accetta qualunque digitazione, sbloccando anche altre Preferenze di Sistema che normalmente sono protette da password. Questo consente a un aggressore, per esempio, di sbloccare gli acquisti nell’App Store (scenario classico: figlio o figlia che vuole comprare un gioco ma i genitori hanno bloccato gli acquisti). Le sezioni Utenti e Gruppi e Sicurezza e Privacy non hanno questa magagna.

Ho realizzato un video spiccio per dimostrare la falla su uno dei miei Mac:

Apple sta già correggendo questo difetto decisamente imbarazzante e rilascerà prossimamente un aggiornamento di macOS che la chiude. Nel frattempo, se avete amici che si vantano un po’ troppo della sicurezza del loro Mac, ora sapete come ridimensionarli.

Labels:

Apple,

Mac OS X,

password,

ReteTreRSI,

vulnerabilità

2018/01/05

Meltdown e Spectre, le cose da sapere e da fare (senza panico)

Ultimo aggiornamento: 2018/01/07 00:40.

Se avete sentito parlare in toni drammatici di due importanti falle informatiche annunciate in questi primi giorni del 2018, rilassatevi.

Sì, il problema è serio, ma se non siete informatici per lavoro (per esempio gestite una banca o un servizio cloud) probabilmente vi basta aggiornare il vostro Windows, Mac, Linux, Android o iOS e le vostre applicazioni (in particolare il browser) come consueto, senza panico. Forse dovrete aggiornare anche il firmware del vostro processore. Se invece siete informatici per lavoro, vi aspettano giorni difficili e mi dispiace molto per voi.

In estrema sintesi, Meltdown e Spectre sono i nomi dati a gravi difetti di progettazione e di funzionamento presenti in buona parte dei processori fabbricati dal 1995 in poi da Intel e in alcuni di quelli prodotti da AMD e progettati da Arm. Sono processori usati in computer, tablet, telefonini e molti altri dispositivi (comprese le auto “intelligenti”). Non si tratta dei soliti difetti di app o sistemi operativi: qui sono proprio i chip stessi a essere fallati.

Specificamente, Meltdown è un difetto dei processori della Intel (e del futuro Cortex-A75 della Arm), mentre Spectre (in due varianti) tocca non solo i processori di Intel ma anche quelli di AMD (Ryzen) e Arm usati sugli smartphone, secondo The Register. Meltdown è risolvibile via software; Spectre per ora no.

Questi difetti hanno una caratteristica comune: entrambi risiedono nelle funzioni di speculative execution dei processori e intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.

Questi difetti hanno una caratteristica comune: entrambi risiedono nelle funzioni di speculative execution dei processori e intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.

Questo consente per esempio a una pagina Web o a un’app ostile di rubare password (persino da un gestore di password), chiavi crittografiche, Bitcoin e altre criptovalute, mail, foto, documenti o altri dati o di eseguire istruzioni a suo piacimento sul vostro dispositivo. Basta usare del Javascript in un browser non aggiornato. In altre parole, è male.

Per i sistemi aziendali che usano macchine virtuali, è stato dimostrato che un attacco eseguito su una macchina virtuale può leggere la memoria fisica della macchina ospite (host) e da lì leggere la memoria di un’altra macchina virtuale presente sullo stesso host. Per chi gestisce o usa servizi cloud, insomma, è malissimo.

Tanto per darvi un’idea di quanto sia brutta questa situazione, il CERT statunitense aveva inizialmente consigliato di cambiare tutti i processori ("Fully removing the vulnerability requires replacing vulnerable CPU hardware.") (copia su Archive.is). Poi si è ricreduto.

Non risulta al momento che ci siano attacchi attivi che sfruttano queste falle, ma è probabilmente solo questione di tempo [2017/01/05 19:00: sono arrivati]. Le dimostrazioni di efficacia di queste falle realizzate dagli esperti, invece, sono già in circolazione:

Siccome cambiare processore non è granché fattibile nella maggior parte dei dispositivi, è necessario ricorrere a correzioni software, da scaricare tramite aggiornamenti del firmware, del sistema operativo e delle applicazioni.

Nonostante le preoccupazioni iniziali su possibili riduzioni delle prestazioni dei processori dovuti a queste correzioni, le prime indicazioni non rivelano rallentamenti avvertibili in circostanze normali [2018/01/07 00:40 segnalati tempi quasi doppi per il mining della criptovaluta Monero].

Per i computer, i tablet e i telefonini (almeno quelli aggiornabili), insomma, il problema è risolvibile, anche se ci sarà sicuramente qualcuno che non si aggiornerà perché si crede più intelligente degli altri o perché ha un capo che si crede più intelligente degli altri. Ma restano i vecchi smartphone e tutti gli altri dispositivi connessi a Internet, quelli dell’Internet delle Cose, come sistemi di monitoraggio e controllo remoto, “smart TV”, automobili, impianti di domotica, che forse non vedranno mai un aggiornamento.

Se volete saperne di più, in italiano potete leggere per esempio Siamogeek o Il Post; in inglese c’è una panoramica dettagliata su Gizmodo e nei siti dedicati alle vulnerabilità, ossia Meltdownattack.com e Spectreattack.com.

Se siete responsabili informatici di un’azienda, potreste trovare ispirazione in questi consigli per definire un piano d’azione. Preparate i fazzoletti.

Come facilmente prevedibile, cominciano ad arrivare i primi attacchi, basati su Spectre.

Fonti aggiuntive: Bruce Schneier, The Verge, Google Project Zero, Medium, ANSA, CERT, The Register, VirusBulletin, Sophos, BleepingComputer, BBC, Repubblica.

Se avete sentito parlare in toni drammatici di due importanti falle informatiche annunciate in questi primi giorni del 2018, rilassatevi.

Sì, il problema è serio, ma se non siete informatici per lavoro (per esempio gestite una banca o un servizio cloud) probabilmente vi basta aggiornare il vostro Windows, Mac, Linux, Android o iOS e le vostre applicazioni (in particolare il browser) come consueto, senza panico. Forse dovrete aggiornare anche il firmware del vostro processore. Se invece siete informatici per lavoro, vi aspettano giorni difficili e mi dispiace molto per voi.

In estrema sintesi, Meltdown e Spectre sono i nomi dati a gravi difetti di progettazione e di funzionamento presenti in buona parte dei processori fabbricati dal 1995 in poi da Intel e in alcuni di quelli prodotti da AMD e progettati da Arm. Sono processori usati in computer, tablet, telefonini e molti altri dispositivi (comprese le auto “intelligenti”). Non si tratta dei soliti difetti di app o sistemi operativi: qui sono proprio i chip stessi a essere fallati.

Specificamente, Meltdown è un difetto dei processori della Intel (e del futuro Cortex-A75 della Arm), mentre Spectre (in due varianti) tocca non solo i processori di Intel ma anche quelli di AMD (Ryzen) e Arm usati sugli smartphone, secondo The Register. Meltdown è risolvibile via software; Spectre per ora no.

Questi difetti hanno una caratteristica comune: entrambi risiedono nelle funzioni di speculative execution dei processori e intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.

Questi difetti hanno una caratteristica comune: entrambi risiedono nelle funzioni di speculative execution dei processori e intaccano le barriere protettive fondamentali che isolano un processo da un altro (per esempio un’app da un’altra). Normalmente un’app non può spiare i dati usati da un’altra app, ma con Meltdown e Spectre questo isolamento cade, e cade malamente, come racconta questo articolo tecnico.Questo consente per esempio a una pagina Web o a un’app ostile di rubare password (persino da un gestore di password), chiavi crittografiche, Bitcoin e altre criptovalute, mail, foto, documenti o altri dati o di eseguire istruzioni a suo piacimento sul vostro dispositivo. Basta usare del Javascript in un browser non aggiornato. In altre parole, è male.

Per i sistemi aziendali che usano macchine virtuali, è stato dimostrato che un attacco eseguito su una macchina virtuale può leggere la memoria fisica della macchina ospite (host) e da lì leggere la memoria di un’altra macchina virtuale presente sullo stesso host. Per chi gestisce o usa servizi cloud, insomma, è malissimo.

Tanto per darvi un’idea di quanto sia brutta questa situazione, il CERT statunitense aveva inizialmente consigliato di cambiare tutti i processori ("Fully removing the vulnerability requires replacing vulnerable CPU hardware.") (copia su Archive.is). Poi si è ricreduto.

Non risulta al momento che ci siano attacchi attivi che sfruttano queste falle, ma è probabilmente solo questione di tempo [2017/01/05 19:00: sono arrivati]. Le dimostrazioni di efficacia di queste falle realizzate dagli esperti, invece, sono già in circolazione:

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP— Michael Schwarz (@misc0110) 4 gennaio 2018

#Meltdown in Action: Dumping memory (GIF version) #intelbug #kaiser /cc @misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc— Moritz Lipp (@mlqxyz) 4 gennaio 2018

Siccome cambiare processore non è granché fattibile nella maggior parte dei dispositivi, è necessario ricorrere a correzioni software, da scaricare tramite aggiornamenti del firmware, del sistema operativo e delle applicazioni.

Nonostante le preoccupazioni iniziali su possibili riduzioni delle prestazioni dei processori dovuti a queste correzioni, le prime indicazioni non rivelano rallentamenti avvertibili in circostanze normali [2018/01/07 00:40 segnalati tempi quasi doppi per il mining della criptovaluta Monero].

- Per il firmware, Intel ha annunciato di aver già pubblicato aggiornamenti correttivi per “la maggior parte dei processori introdotti negli ultimi cinque anni”, ma solo per Meltdown; Spectre rimane. AMD ha pubblicato delle informazioni di base; Arm ha messo online un elenco dei prodotti vulnerabili e le patch per Linux.

- Per i dispositivi Apple, iOS risulta già corretto dalla versione 11.2, macOS dalla 10.13.2 e tvOS dalla 11.2 (watchOS non richiede aggiornamenti correttivi). Il browser Safari dovrebbe ricevere a breve un aggiornamento.

- Per Linux è disponibile un aggiornamento (piuttosto manuale). Il kernel 4.14.11, rilasciato il 3 gennaio, risolve le falle. Per sapere quale kernel avete, il comando (a terminale) è uname -r o uname -a.

- Per i dispositivi Android sono disponibili gli aggiornamenti della patch 2018-01-05 (almeno per i telefonini e tablet supportati dai produttori); per sapere se il vostro Android è aggiornato, seguite Impostazioni - Sistema - Informazioni sul telefono (o tablet) - Livello patch di sicurezza.

- Firefox è corretto dalla versione 57.0.4. Se avete una versione precedente, aggiornatela.

- Google Chrome sarà corretto dalla versione 64, che dovrebbe uscire il 23 gennaio; nel frattempo conviene attivare la site isolation come descritto qui.

- Microsoft Edge, Internet Explorer 11, Windows 10, Windows 8.1 e Windows 7 SP1 sono corretti con l’aggiornamento KB4056890 del 3 gennaio scorso (come spiegato nella Client Guidance for IT Pros, nella Server Guidance e nell’Advisory ADV180002 di Microsoft) e con l’aggiornamento KB4056892: lanciate Windows Update per aggiornarvi.

- Tuttavia ci sono conflitti con alcuni antivirus, per cui gli aggiornamenti non si installano sui dispositivi che hanno quegli antivirus (la lista è in continua evoluzione; Kaspersky era già a posto da fine dicembre). Siamo insomma all’ironia che gli antivirus ostacolano la sicurezza.

- Esiste un’app gratuita per verificare la corretta installazione degli aggiornamenti in Windows: si chiama SpecuCheck.

Per i computer, i tablet e i telefonini (almeno quelli aggiornabili), insomma, il problema è risolvibile, anche se ci sarà sicuramente qualcuno che non si aggiornerà perché si crede più intelligente degli altri o perché ha un capo che si crede più intelligente degli altri. Ma restano i vecchi smartphone e tutti gli altri dispositivi connessi a Internet, quelli dell’Internet delle Cose, come sistemi di monitoraggio e controllo remoto, “smart TV”, automobili, impianti di domotica, che forse non vedranno mai un aggiornamento.

Se volete saperne di più, in italiano potete leggere per esempio Siamogeek o Il Post; in inglese c’è una panoramica dettagliata su Gizmodo e nei siti dedicati alle vulnerabilità, ossia Meltdownattack.com e Spectreattack.com.

Se siete responsabili informatici di un’azienda, potreste trovare ispirazione in questi consigli per definire un piano d’azione. Preparate i fazzoletti.

2018/01/05 19:00

Come facilmente prevedibile, cominciano ad arrivare i primi attacchi, basati su Spectre.

#Spectre people just starting to play with proofs of concepthttps://t.co/v0ieaonHtBhttps://t.co/3WBueog66Yhttps://t.co/A1wMZcPaUQhttps://t.co/8i7NO4gSw9— Bernardo Quintero (@bquintero) January 5, 2018

Fonti aggiuntive: Bruce Schneier, The Verge, Google Project Zero, Medium, ANSA, CERT, The Register, VirusBulletin, Sophos, BleepingComputer, BBC, Repubblica.

Labels:

aggiornamenti software,

AMD,

Android,

ARM,

falle di sicurezza,

Intel,

iOS,

Mac OS X,

patch,

ReteTreRSI,

Windows

2017/11/29

Falla epica in macOS High Sierra: accesso locale e remoto senza password. Pronta la patch (doppia)

Ultimo aggiornamento: 2017/12/01 11:35.

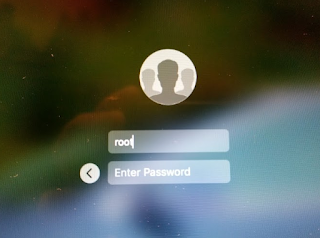

La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Su macOS si può diventare root senza digitare una password [aggiornamento: Apple ha rilasciato la correzione].

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

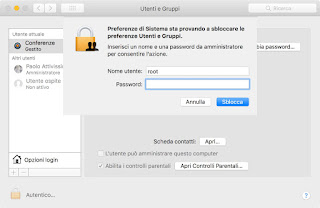

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

Questo è un video che dimostra la vulnerabilità:

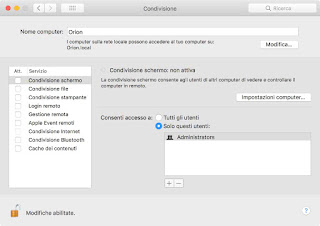

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

Altre soluzioni sono descritte da ericjboyd (anche qui).

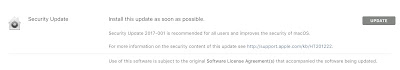

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.

È emerso che l’aggiornamento correttivo di Apple rilasciato inizialmente causa problemi nella condivisione di file locali, costringendo gli utenti ad effettuare una procedura (non banale per molti utenti) di ulteriore correzione. Apple ha così rilasciato un ulteriore aggiornamento che corregge la magagna e a quanto pare si installa automaticamente. Per sapere se l‘avete installato, andate nell’elenco degli aggiornamenti nell’app App Store: dovreste trovare due aggiornamenti etichettati Security Update 2017-001.

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Su macOS si può diventare root senza digitare una password [aggiornamento: Apple ha rilasciato la correzione].

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

- se non siete ancora passati a High Sierra, aspettate a farlo;

- se usate High Sierra, non lasciate incustodito il vostro Mac sbloccato, disabilitate la manutenzione remota e installate subito l’aggiornamento correttivo quando Apple lo rilascerà [aggiornamento: è stato rilasciato].

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

---

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

|

| Oops. |

Questo è un video che dimostra la vulnerabilità:

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

- andate in Preferenze di Sistema - Utenti e Gruppi;

- sbloccate le impostazioni usando la vostra password di amministratore;

- cliccate su Opzioni login;

- cliccate su Accedi o Modifica (il pulsante accanto a Server account rete);

- cliccate su Apri Utility Directory;

- cliccate sul lucchetto e immettete un nome utente e una password di amministratore;

- dal menu in alto, scegliete Modifica e poi Modifica la password dell’utente root;

- immettete una password robusta per l’account root.

Altre soluzioni sono descritte da ericjboyd (anche qui).

2017/11/29 18:00

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.

2017/12/01 8:30

È emerso che l’aggiornamento correttivo di Apple rilasciato inizialmente causa problemi nella condivisione di file locali, costringendo gli utenti ad effettuare una procedura (non banale per molti utenti) di ulteriore correzione. Apple ha così rilasciato un ulteriore aggiornamento che corregge la magagna e a quanto pare si installa automaticamente. Per sapere se l‘avete installato, andate nell’elenco degli aggiornamenti nell’app App Store: dovreste trovare due aggiornamenti etichettati Security Update 2017-001.

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

Labels:

Apple,

EPIC FAIL,

falle di sicurezza,

Mac OS X,

password,

ReteTreRSI

2017/10/19

MacOS X High Sierra, cambio utente troppo lento? Riparate i permessi

Da quando ho aggiornato il mio laptop Apple a macOS High Sierra, passare da un utente a un altro è diventato un processo lentissimo (ho due account utente sul laptop, uno per il lavoro generale e un altro che uso solo per fare presentazioni e conferenze, come ho raccontato qui).

Ho chiesto ieri sera su Twitter se altri avevano lo stesso problema, e in men che non si dica è arrivata la soluzione, grazie a @marcoluciano81: riparare i permessi.

Un rimedio classico, solo che in High Sierra la riparazione dei permessi non è più nel solito posto, ossia in Disk Utility/First Aid: bisogna aprire una finestra di terminale e digitare esattamente questo incantesimo.

diskutil resetUserPermissions / `id -u`Compare un’animazione fatta con i caratteri che pare presa di peso dagli anni Ottanta e poi la riparazione finisce. La questione è spiegata in questa pagina di supporto Apple.

Ta-da! Ora la commutazione da un utente all’altro è rapidissima come lo era prima. Condivido qui queste brevi istruzioni, nel caso servano a qualcun altro. Grazie, siete sempre una risorsa preziosa.

2017/10/06

MacOS, pasticci e gaffe negli aggiornamenti a High Sierra e iOS 11

Ultimo aggiornamento: 2017/10/06 16:20.

Se avete aspettato ad aggiornare il vostro macOS alla versione 10.13, denominata High Sierra, e ad aggiornare il vostro iPhone, iPad o iPod touch alla versione 11 di iOS, avete fatto bene: ci sono stati parecchi problemi, oltre a quelli segnalati la settimana scorsa, tanto che Apple ha pubblicato degli aggiornamenti agli aggiornamenti.

Per macOS è uscito il Supplemental Update, che oltre a risolvere alcuni problemi di stabilità del programma d'installazione, di Adobe InDesign e della mail di Yahoo aveva un difetto decisamente imbarazzante: le password di protezione dei dischi cifrati in formato APFS erano visualizzate sullo schermo quando si usavano le applicazioni di gestione dei dischi, come racconta Apple. I problemi con Unity, la suite di sviluppo di giochi multipiattaforma molto popolare fra gli utenti Mac e iOS, invece continuano e vale ancora la raccomandazione di non aggiornare macOS a High Sierra se usate Unity.

Per il mondo iOS, invece, sono stati distribuiti due aggiornamenti dopo il rilascio di iOS 11: il più recente, iOS 11.0.2, risolve i problemi di audio nelle telefonate fatte con l'iPhone 8, di sparizione di alcune foto (in realtà semplicemente nascoste ma non cancellate) e nella posta cifrata. Le magagne con chi usa Microsoft Exchange per la posta su iOS sono già state risolte con l'aggiornamento precedente (11.0.1).

Passati questi problemi di dentizione, per così dire, ora è probabilmente il momento giusto per aggiornare macOS e iOS se i vostri dispositivi lo consentono.

Se avete aspettato ad aggiornare il vostro macOS alla versione 10.13, denominata High Sierra, e ad aggiornare il vostro iPhone, iPad o iPod touch alla versione 11 di iOS, avete fatto bene: ci sono stati parecchi problemi, oltre a quelli segnalati la settimana scorsa, tanto che Apple ha pubblicato degli aggiornamenti agli aggiornamenti.

Per macOS è uscito il Supplemental Update, che oltre a risolvere alcuni problemi di stabilità del programma d'installazione, di Adobe InDesign e della mail di Yahoo aveva un difetto decisamente imbarazzante: le password di protezione dei dischi cifrati in formato APFS erano visualizzate sullo schermo quando si usavano le applicazioni di gestione dei dischi, come racconta Apple. I problemi con Unity, la suite di sviluppo di giochi multipiattaforma molto popolare fra gli utenti Mac e iOS, invece continuano e vale ancora la raccomandazione di non aggiornare macOS a High Sierra se usate Unity.

Per il mondo iOS, invece, sono stati distribuiti due aggiornamenti dopo il rilascio di iOS 11: il più recente, iOS 11.0.2, risolve i problemi di audio nelle telefonate fatte con l'iPhone 8, di sparizione di alcune foto (in realtà semplicemente nascoste ma non cancellate) e nella posta cifrata. Le magagne con chi usa Microsoft Exchange per la posta su iOS sono già state risolte con l'aggiornamento precedente (11.0.1).

Passati questi problemi di dentizione, per così dire, ora è probabilmente il momento giusto per aggiornare macOS e iOS se i vostri dispositivi lo consentono.

Labels:

aggiornamenti software,

iOS,

Mac OS X,

ReteTreRSI

2017/09/27

Arriva MacOS 10.13 High Sierra: aggiornamento importante ma non urgente

Ultimo aggiornamento: 2017/09/29 9:40.

Apple ha rilasciato l’aggiornamento gratuito del proprio sistema operativo per computer, macOS 10.13, denominato High Sierra: introduce parecchie novità tecniche, ma non c’è urgenza di installarlo. Anzi, vi conviene fare particolare attenzione prima di procedere.

I cambiamenti tecnici profondi di High Sierra comportano infatti una serie di incompatibilità con alcuni dispositivi e applicazioni: se usate una tavoletta grafica Wacom, per esempio, non funzionerà sotto High Sierra. Lo ha annunciato Wacom stessa, aggiungendo che il driver aggiornato necessario per far funzionare le tavolette sarà pronto entro fine ottobre.

L’altra incompatibilità importante riguarda alcune applicazioni non recenti, che cesseranno di funzionare se passate a High Sierra: è il caso, per esempio, di Microsoft Office 2011. Inoltre High Sierra è l’ultima versione che supporterà applicazioni a 32 bit “senza compromessi”; la versione successiva le supporterà, ma avviserà del problema, e quella ancora successiva rifiuterà di eseguirle. È quindi il caso di cominciare a pianificare la migrazione ad applicazioni a 64 bit, che tra un annetto saranno le uniche supportate. Per sapere se un’applicazione è a 32 o 64 bit, lanciate Informazioni di sistema (è nella cartella Applicazioni/Utility), raggiungete la sua sezione Software/Applicazioni, aspettate che si carichi l’elenco delle applicazioni e cercate la colonna 64 bit. Se dice Sì, l’applicazione è ovviamente a 64 bit; se dice No, non lo è e vi conviene aggiornarla o sostituirla se decidete di passare a High Sierra.

Visivamente, con High Sierra non cambia praticamente nulla: la novità principale è l’introduzione di un file system completamente nuovo, denominato APFS, che è concepito per offrire maggiore sicurezza (tramite cifratura a vari livelli), velocità e robustezza, ma è quasi invisibile (a parte il calcolo delle dimensioni delle cartelle, che diventa pressoché istantaneo).

Ci sono novità anche in campo multimediale, con nuovi formati come HEIF e HEVC che si affiancano a JPEG e H.264 rispettivamente per immagini e video, offrendo la stessa qualità con file grandi circa due terzi in meno, ma attenzione alla compatibilità con i sistemi Windows e Linux.

Si tratta comunque di una transizione importante, per cui valgono le regole consuete: prima di tutto fate una copia di sicurezza dei vostri dati e delle vostre applicazioni (usando per esempio Time Machine) e controllate l’integrità del disco lanciando l’opzione S.O.S. dell’applicazione Utility disco. Poi ritagliatevi un’oretta di tempo per lo scaricamento e l’aggiornamento.

In quanto all’allarme per una falla di sicurezza che consente a certe app di rubare le password anche in questa nuova versione di macOS, bisogna aspettare che Apple diffonda un aggiornamento correttivo. Nel frattempo è importante evitare di installare app non firmate digitalmente e provenienti da fonti poco attendibili, che sono le uniche che possono sfruttare questa falla. E, sopratutto, non cullarsi nell’illusione che i Mac siano invulnerabili.

Fonti aggiuntive: The Register, Intego, Ars Technica.

Apple ha rilasciato l’aggiornamento gratuito del proprio sistema operativo per computer, macOS 10.13, denominato High Sierra: introduce parecchie novità tecniche, ma non c’è urgenza di installarlo. Anzi, vi conviene fare particolare attenzione prima di procedere.

I cambiamenti tecnici profondi di High Sierra comportano infatti una serie di incompatibilità con alcuni dispositivi e applicazioni: se usate una tavoletta grafica Wacom, per esempio, non funzionerà sotto High Sierra. Lo ha annunciato Wacom stessa, aggiungendo che il driver aggiornato necessario per far funzionare le tavolette sarà pronto entro fine ottobre.

L’altra incompatibilità importante riguarda alcune applicazioni non recenti, che cesseranno di funzionare se passate a High Sierra: è il caso, per esempio, di Microsoft Office 2011. Inoltre High Sierra è l’ultima versione che supporterà applicazioni a 32 bit “senza compromessi”; la versione successiva le supporterà, ma avviserà del problema, e quella ancora successiva rifiuterà di eseguirle. È quindi il caso di cominciare a pianificare la migrazione ad applicazioni a 64 bit, che tra un annetto saranno le uniche supportate. Per sapere se un’applicazione è a 32 o 64 bit, lanciate Informazioni di sistema (è nella cartella Applicazioni/Utility), raggiungete la sua sezione Software/Applicazioni, aspettate che si carichi l’elenco delle applicazioni e cercate la colonna 64 bit. Se dice Sì, l’applicazione è ovviamente a 64 bit; se dice No, non lo è e vi conviene aggiornarla o sostituirla se decidete di passare a High Sierra.

Visivamente, con High Sierra non cambia praticamente nulla: la novità principale è l’introduzione di un file system completamente nuovo, denominato APFS, che è concepito per offrire maggiore sicurezza (tramite cifratura a vari livelli), velocità e robustezza, ma è quasi invisibile (a parte il calcolo delle dimensioni delle cartelle, che diventa pressoché istantaneo).

Ci sono novità anche in campo multimediale, con nuovi formati come HEIF e HEVC che si affiancano a JPEG e H.264 rispettivamente per immagini e video, offrendo la stessa qualità con file grandi circa due terzi in meno, ma attenzione alla compatibilità con i sistemi Windows e Linux.

Si tratta comunque di una transizione importante, per cui valgono le regole consuete: prima di tutto fate una copia di sicurezza dei vostri dati e delle vostre applicazioni (usando per esempio Time Machine) e controllate l’integrità del disco lanciando l’opzione S.O.S. dell’applicazione Utility disco. Poi ritagliatevi un’oretta di tempo per lo scaricamento e l’aggiornamento.

In quanto all’allarme per una falla di sicurezza che consente a certe app di rubare le password anche in questa nuova versione di macOS, bisogna aspettare che Apple diffonda un aggiornamento correttivo. Nel frattempo è importante evitare di installare app non firmate digitalmente e provenienti da fonti poco attendibili, che sono le uniche che possono sfruttare questa falla. E, sopratutto, non cullarsi nell’illusione che i Mac siano invulnerabili.

Fonti aggiuntive: The Register, Intego, Ars Technica.

Labels:

aggiornamenti software,

Apple,

Mac,

Mac OS X,

ReteTreRSI

2017/07/28

“Ma non esistono virus per Mac”: il caso FruitFly

|

| Credit: Patrick Wardle. |

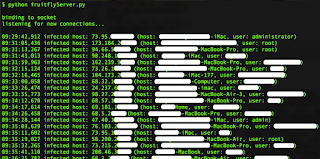

Il caso è stato battezzato FruitFly (moscerino della frutta) ed è stato scoperto a gennaio di quest’anno. Si tratta di un malware per Mac che probabilmente è sfuggito ai ricercatori e agli antivirus per almeno cinque anni, fino a quando il suo traffico di dati è stato scoperto da un amministratore di rete di un’università di cui non è stato reso noto il nome.

Questo malware è in grado, su un Mac, di catturare schermate, registrare quello che viene scritto sulla tastiera, scattare immagini attraverso la webcam, modificare file e raccogliere dati riguardanti il computer infettato. È particolarmente astuto: avvisa i suoi padroni quando l’utente sta usando il computer infettato e così agisce solo quando l’utente non è al computer.

Non si sa come si diffonde e chi sono i suoi autori e gestori: i siti attraverso i quali riceve i comandi non esistono più. Ma un esperto di sicurezza, Patrick Wardle (ex NSA), ha ricreato quei siti e si è messo in ascolto.

In pochissimo tempo ha cominciato a ricevere informazioni rubate da Mac sparsi un po’ ovunque ma situati principalmente negli Stati Uniti. Mac di utenti a caso, senza un nesso che li unisca, a conferma che i virus spesso attaccano a casaccio e che quindi pensare “Ma chi vuoi che mi prenda di mira” è un errore.

Apple ha rilasciato tempo fa degli aggiornamenti di MacOS che rilevano e bloccano FruitFly, e lo stesso fanno i principali antivirus in commercio. Morale della storia: gli aggiornamenti servono e gli antivirus pure. Anche su Mac.

Fonti: ZDnet, Intego, Intego.

2017/07/21

Apple, aggiornamenti di sicurezza essenziali (uno anche per Android)

Apple ha rilasciato iOS 10.3.3, che contiene correzioni fondamentali per quanto riguarda la sicurezza di base. Come descritto nelle note tecniche, è disponibile per iPhone 5 e successivi, per iPad di quarta generazione e successivi, e per gli iPod touch di sesta generazione.

L’aggiornamento corregge falle che consentono a un aggressore di prendere il controllo del dispositivo in vari modi, il più spettacolare e interessante dei quali è un attacco che prende di mira i componenti Wi-Fi dell’iCoso: “un aggressore a portata può riuscire a eseguire codice arbitrario sul chip Wi-Fi”, dice laconicamente Apple.

Questa falla, etichettata CVE-2017-941 e nota informalmente come Broadpwn, tocca anche tutti i dispositivi Android dotati dei chipset Wi-Fi BCM43xx di Broadcom, come descritto dal NIST qui e da Blackhat.com qui, e consente di prenderne il controllo senza alcuna interazione dell’utente, semplicemente emettendo un segnale Wi-Fi appositamente confezionato. Brutto affare, insomma: e mentre gli utenti Apple che hanno dispositivi recenti sono aggiornati e protetti in massa, molti utenti Android possono solo pregare che il loro produttore offra prima o poi un aggiornamento software (il mio Nexus 5X, aggiornato direttamente da Google, è già a posto).

Anche macOS viene aggiornato, portandolo alla versione 10.12.6. Ci sono aggiornamenti anche per tvOS (10.2.2) e watchOS (3.2.3). Come sempre, è opportuno installare tutti questi nuovi software appena possibile.

L’aggiornamento corregge falle che consentono a un aggressore di prendere il controllo del dispositivo in vari modi, il più spettacolare e interessante dei quali è un attacco che prende di mira i componenti Wi-Fi dell’iCoso: “un aggressore a portata può riuscire a eseguire codice arbitrario sul chip Wi-Fi”, dice laconicamente Apple.

Questa falla, etichettata CVE-2017-941 e nota informalmente come Broadpwn, tocca anche tutti i dispositivi Android dotati dei chipset Wi-Fi BCM43xx di Broadcom, come descritto dal NIST qui e da Blackhat.com qui, e consente di prenderne il controllo senza alcuna interazione dell’utente, semplicemente emettendo un segnale Wi-Fi appositamente confezionato. Brutto affare, insomma: e mentre gli utenti Apple che hanno dispositivi recenti sono aggiornati e protetti in massa, molti utenti Android possono solo pregare che il loro produttore offra prima o poi un aggiornamento software (il mio Nexus 5X, aggiornato direttamente da Google, è già a posto).

Anche macOS viene aggiornato, portandolo alla versione 10.12.6. Ci sono aggiornamenti anche per tvOS (10.2.2) e watchOS (3.2.3). Come sempre, è opportuno installare tutti questi nuovi software appena possibile.

Labels:

aggiornamenti software,

Apple,

iOS,

Mac OS X,

ReteTreRSI

Iscriviti a:

Post (Atom)