È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare qui.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: rumore di tastiera vecchio stile con “beep” multiplo di errore di immissione]

Addio, rumorosa e frustrante digitazione di password complicate: Google, Microsoft, Apple e molte altre aziende del settore informatico stanno spingendo gli utenti ad abbandonare le password in favore delle passkey, promettendo maggiore facilità d’uso e sicurezza. Questa facilità e sicurezza, però, si conquistano solo dopo aver imparato cosa sono e come funzionano queste passkey.

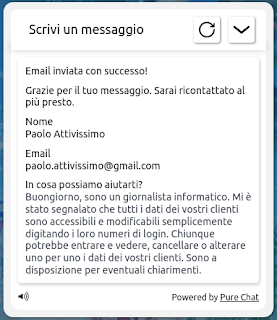

La transizione è inevitabile, per cui se volete conoscere questa novità, capire perché è davvero necessaria e adottarla in maniera indolore, o almeno in modo da ridurre il più possibile la scomodità, siete nel posto giusto; state ascoltando la puntata del 20 ottobre 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica e dedicato in questo caso, appunto, alle passkey. Io sono Paolo Attivissimo.

[SIGLA di apertura]

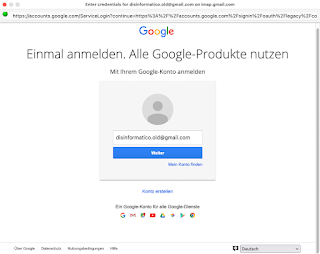

A partire dal 10 ottobre scorso, Google sta cominciando a chiedere agli utenti di passare dalle password alle passkey [immagine qui accanto]. Microsoft ha incluso il supporto alle passkey nell’aggiornamento di settembre di Windows 11, e Apple lo integra già a partire da iOS 16 e macOS 13.

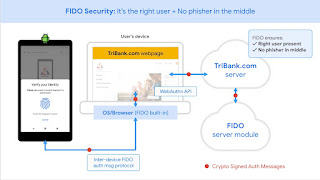

Nonostante l’assonanza, una passkey è molto differente da una password. La password è una sequenza di caratteri che dobbiamo immettere per accedere a un account o a un servizio. La passkey, invece, non si deve digitare: è un codice custodito in parte sul nostro dispositivo e in parte sul server che gestisce un servizio online. Le due parti sono protette dalla crittografia a chiave pubblica, secondo uno standard aperto adottato da quasi tutte le principali aziende informatiche.

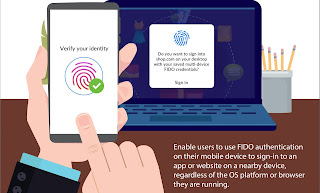

Il vantaggio principale delle passkey è che per accedere a un’app o a un sito non abbiamo più bisogno di digitare una password. Se accediamo usando uno smartphone, è sufficiente sbloccarlo usando il nostro PIN o l’impronta digitale o il riconoscimento facciale (o, per i più paranoici, un cosiddetto token di sicurezza hardware). Se accediamo usando invece un computer, è sufficiente avere il nostro smartphone nelle vicinanze del computer: sul telefono comparirà una richiesta di sblocco, e se la accettiamo il computer verrà autorizzato. Non ci servono più codici supplementari ricevuti via SMS o generati da app separate per l’autenticazione a due fattori.

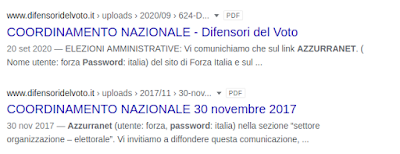

L’altro vantaggio fondamentale è che le passkey resistono alle tecniche di furto più diffuse, come il phishing o il keylogging. Nel phishing, la vittima viene convinta con l’inganno a immettere la password in un sito che sembra quello reale ma è in realtà una copia gestita dai truffatori; nel keylogging, l’aggressore intercetta tutto quello che scriviamo con la tastiera e quindi riceve anche la password. Ma se usiamo le passkey, non c’è più nulla di intercettabile. Se un sito che usiamo viene attaccato, non è più possibile rubarne l’archivio delle password, perché non c’è: al suo posto ci sono le passkey parziali, che però sono inutilizzabili senza la parte di passkey che risiede sul nostro dispositivo.

Le passkey eliminano anche uno dei pericoli più frequenti delle password: dimenticarsela. Qui non c’è più nulla da dimenticare, perché è tutto memorizzato nel nostro dispositivo. Di conseguenza, viene eliminato anche un altro rischio ricorrente, ossia l’abitudine diffusissima di usare la stessa password dappertutto, col risultato che se un aggressore scopre la password di uno dei nostri account ha automaticamente le password di tutti gli altri. Con le passkey, invece, ogni servizio ha automaticamente una credenziale differente.

Una volta tanto, insomma, siamo di fronte a un’innovazione tecnologica che ci chiede di fare meno cose di prima in cambio di maggiore sicurezza. Ma in pratica, come funziona?

Passkey in pratica: proteggere un account Google

Moltissimi utenti hanno un account Google, per cui descrivere come si migra dalle password alle passkey per il proprio account Google su un computer, tablet o smartphone è un buon esempio generale.

Per prima cosa entrate nel vostro account Google con un browser (per esempio Chrome o Safari), dando la password come consueto. Nella sezione Sicurezza troverete l’opzione Inizia a utilizzare le passkey. Cliccando su Usa passkey verrà creata una passkey per il vostro account Google. Tutto qui.

Da quel momento in poi non avrete più bisogno di digitare la vostra password di Google su quel dispositivo e sarà sufficiente usare il suo sistema di sblocco, che può essere un PIN, un sensore di impronte digitali o una telecamera con riconoscimento facciale.

Per chi ha uno smartphone Android, la passkey di Google normalmente è già stata generata automaticamente e non occorre fare nulla.

Per gli iPhone, invece, è necessario prima attivare il Portachiavi di iCloud e l’autenticazione a due fattori. Se non sono attivi, l’iPhone invita automaticamente ad attivarli. Poi si va nell’account Google, sempre nella sezione Sicurezza, e si clicca su Usa passkey.

La procedura per Windows 11 è sostanzialmente la stessa, con la differenza che si può scegliere dove viene salvata la passkey: sul computer stesso oppure su un altro dispositivo collegato. Se la si salva su un altro dispositivo, per usare la passkey quel dispositivo dovrà essere fisicamente vicino al computer. Se la si salva localmente, per usare la passkey bisognerà digitare il PIN di accesso a Windows oppure usare il riconoscimento facciale o l’impronta digitale.

Per chi usa Linux e ChromeOS, invece, il supporto alle passkey è normalmente limitato a quelle passkey salvate su un dispositivo esterno (per esempio un telefono o una chiave hardware).

Non vi preoccupate se vi perdete qualche passaggio di queste istruzioni effettivamente piuttosto complicate: le trovate descritte in dettaglio presso Disinformatico.info.

È importante ricordare che le passkey normalmente si affiancano alle password e non le sostituiscono; diventano però il primo metodo di autenticazione che viene proposto. Questo vuol dire che per ora è ancora possibile accedere agli account protetti da passkey anche usando le password di quegli account e di conseguenza, le password vanno ancora custodite con attenzione e devono essere ancora robuste e differenti, ma non è più necessario usarle.

L’altra questione importante da ricordare è che al momento molti siti non supportano ancora le passkey. Fra quelli che le supportano ci sono per esempio 1Password, Amazon, Okta, PayPal, Shopify, Kayak, iCloud, eBay, Uber, Adobe, Nintendo, TikTok e GitHub, ma a volte lo fanno solo in alcuni paesi [dopo la chiusura di questo podcast si è aggiunto anche WhatsApp su Android].

Non c’è comunque bisogno di rincorrere le notizie e gli aggiornamenti: se un sito o un’app inizia a supportare le passkey, il vostro dispositivo ve lo segnalerà automaticamente la prossima volta che vi accederete. In ogni caso, un elenco aggiornato dei siti che adottano le passkey è disponibile presso Passkeys.directory, mentre l’elenco dei dispositivi e browser supportati è presso il sito Passkeys.dev.

Le paure più frequenti

Le passkey sono un concetto nuovo, a differenza delle password, per cui è comprensibile che ci sia una certa riluttanza mista a diffidenza e che circolino molte preoccupazioni. Per esempio, si teme che se si perde il dispositivo sul quale risiede una passkey di un account diventi impossibile accedere a quell’account, ma in realtà si può continuare ad accedervi tramite la tradizionale password, almeno per ora, e si possono sempre usare i codici di recupero d’emergenza che ogni utente prudente dovrebbe aver salvato.

Un’altra ansia frequente è che se un aggressore si impossessa di uno smartphone sul quale risiedono delle passkey e quello smartphone è stato sbloccato dall’utente, l’aggressore avrà così accesso diretto agli account gestiti dalle passkey. Ma non è così, perché se ci proverà gli verrà chiesto di nuovo di far leggere l’impronta digitale o eseguire il riconoscimento facciale o immettere il PIN.

Alcuni utenti giustamente sensibili alla privacy sono contrari alle passkey perché richiedono di fornire un’impronta digitale o una scansione del proprio volto al gestore del servizio di passkey. Ma in realtà questi dati biometrici non lasciano mai il dispositivo dell’utente, e se si usa già il sensore d’impronte o la telecamera per sbloccare il telefono tanto vale usarlo anche per le passkey. In ogni caso, se non si vogliono fornire al dispositivo né impronte né immagini del proprio volto, ci si può sempre autenticare usando la password di sblocco del dispositivo, che vale anche per le passkey.

Altri utenti non si fidano di Apple, Microsoft o Google e quindi non vogliono che la parte segreta della passkey, quella che risiede sul dispositivo dell’utente, venga trasmessa a queste aziende quando si fa la sincronizzazione dei dati o quando si copia una passkey da un dispositivo a un altro. Anche questa preoccupazione, però, è infondata, perché in realtà la parte segreta della passkey non viene mai trasmessa in forma utilizzabile da terzi, perché è crittografata end-to-end, e anche se queste aziende o altre organizzazioni fossero capaci di superare questa crittografia non potrebbero usare le passkey senza essere fisicamente vicine al dispositivo dell’utente.

Insomma, le passkey sono una tecnologia nascente ma robusta e pensata bene per le esigenze degli utenti comuni, che comprensibilmente vogliono un sistema di autenticazione semplice da usare ma resistente agli attacchi. Ed è chiaro, dalle storie quotidiane di password perse, dimenticate o rubate e di account violati o irrecuperabili, che il sistema tradizionale scricchiola da tempo sotto il peso della sua complessità eccessiva. Vale quindi la pena di provare ad abituarsi adesso alla comodità di autenticarsi semplicemente appoggiando un dito su un sensore. È sicuramente meglio che avere la stessa password dappertutto e avere come password il nome seguito dall’anno di nascita.

Non lo fa più nessuno, vero? Vero?

Fonti aggiuntive: TechCrunch, Google, Ars Technica.