Ultimo aggiornamento: 2022/03/03 8:15.

Questo articolo è disponibile anche in versione podcast audio.

Poche ore fa mi è arrivato su Twitter questo messaggio diretto:

L

’account di nome

Feedback Team,

autenticato con tanto di bollino blu, mi ha segnalato una mia

violazione del copyright e mi ha detto che il mio account sarebbe stato rimosso

entro 48 ore se non avessi dato spiegazioni usando il link appositamente

fornito.

Per qualche secondo mi sono allarmato, perché in effetti era possibile che io avessi commesso una violazione di copyright in qualche immagine che avevo

postato, e l’account dal quale proveniva la segnalazione era

davvero autenticato: cliccando sul suo bollino, infatti, compariva la

normale informativa di Twitter sui motivi dell’autenticazione, che diceva che

l’account dal quale mi era arrivata la segnalazione era

“verificato poiché è considerato degno di nota nella categoria delle

istituzioni, dell’attualità, dello spettacolo o di un altro settore

specifico.”

Ma si trattava di una trappola ben costruita. Non era affatto un account tecnico di Twitter, nonostante fosse autenticato.

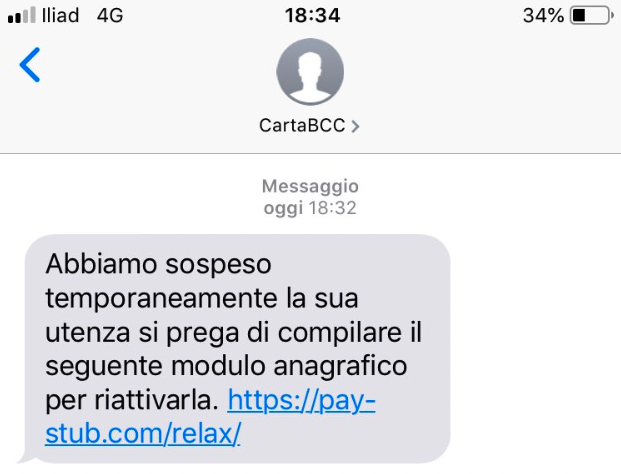

Il primo ingrediente di questa trappola era la psicologia. Il testo del messaggio era fatto su misura per creare ansia nel destinatario, tramite la minaccia di chiusura dell’account.

E confesso che ha funzionato. Nonostante io non sia -- come dire -- di primo pelo in fatto di

sicurezza informatica, la mia mente non ha nemmeno fatto caso alle

motivazioni dell’autenticazione: ha semplicemente registrato il fatto

che l’account era autenticato. Non mi sono accorto che un account di supporto

tecnico di Twitter non c’entrava nulla con

“istituzioni”, “attualità” o “spettacolo”. Voi ci avete fatto caso? Ecco un esempio perfetto

dei corti circuiti mentali che si instaurano quando si è agitati. I truffatori

li conoscono benissimo e li sfruttano senza pietà.

L’unico elemento che mi ha insospettito è stato il link a Google. Perché mai

Twitter avrebbe dovuto appoggiarsi a Google per ospitare le pagine di

richiesta di giustificazione?

Così mi sono fermato un momento a pensare e ho provato a controllare il nome

dell’account del presunto Feedback Team di Twitter: non quello indicato da

Twitter, ma quello presente nel link associato al messaggio: era

https://twitter.com/reazlepuff.

Decisamente non era un nome plausibile per un account tecnico di Twitter. Però

era autenticato. Come era possibile che un truffatore avesse un account

autenticato?

Lo spavento che avevo preso, e la consapevolezza che la trappola ben congegnata avrebbe causato danni a tanti, mi ha fatto inviperire e quindi ho lasciato al truffatore

un messaggio di risposta decisamente colorito ("F*** you, phishing ***hole", ma senza gli asterischi).

Me ne sarei pentito poche ore dopo.

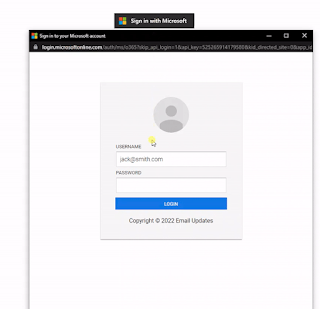

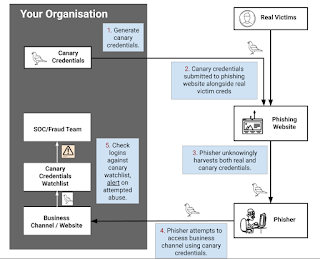

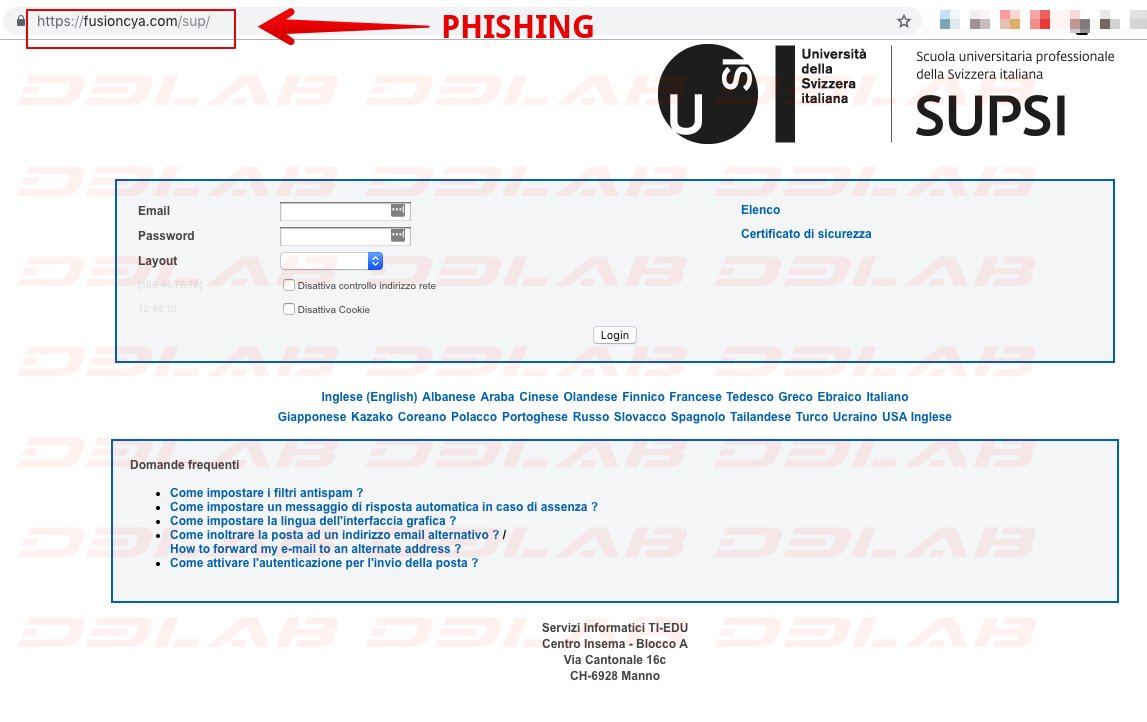

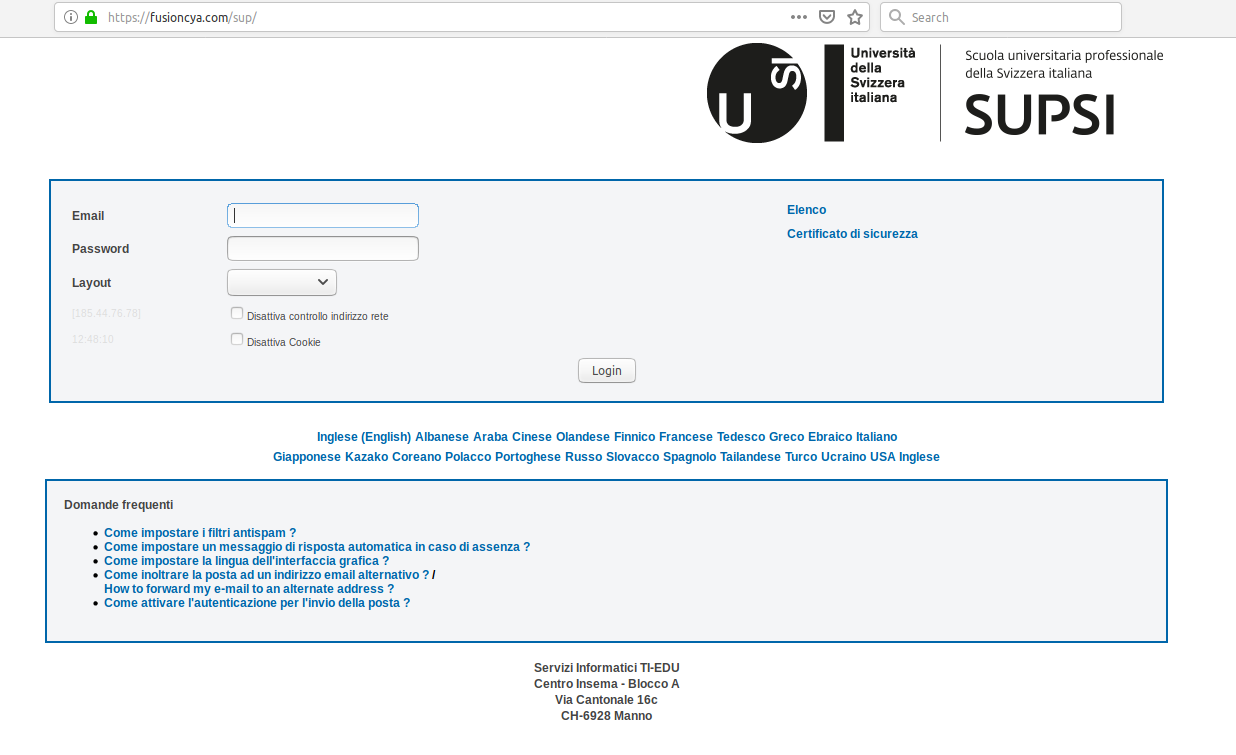

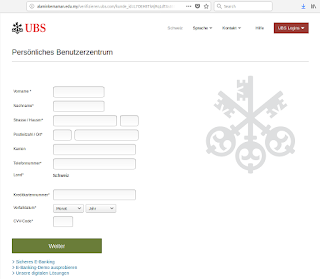

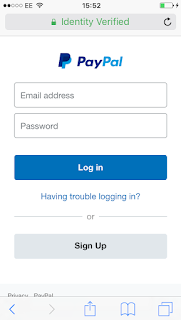

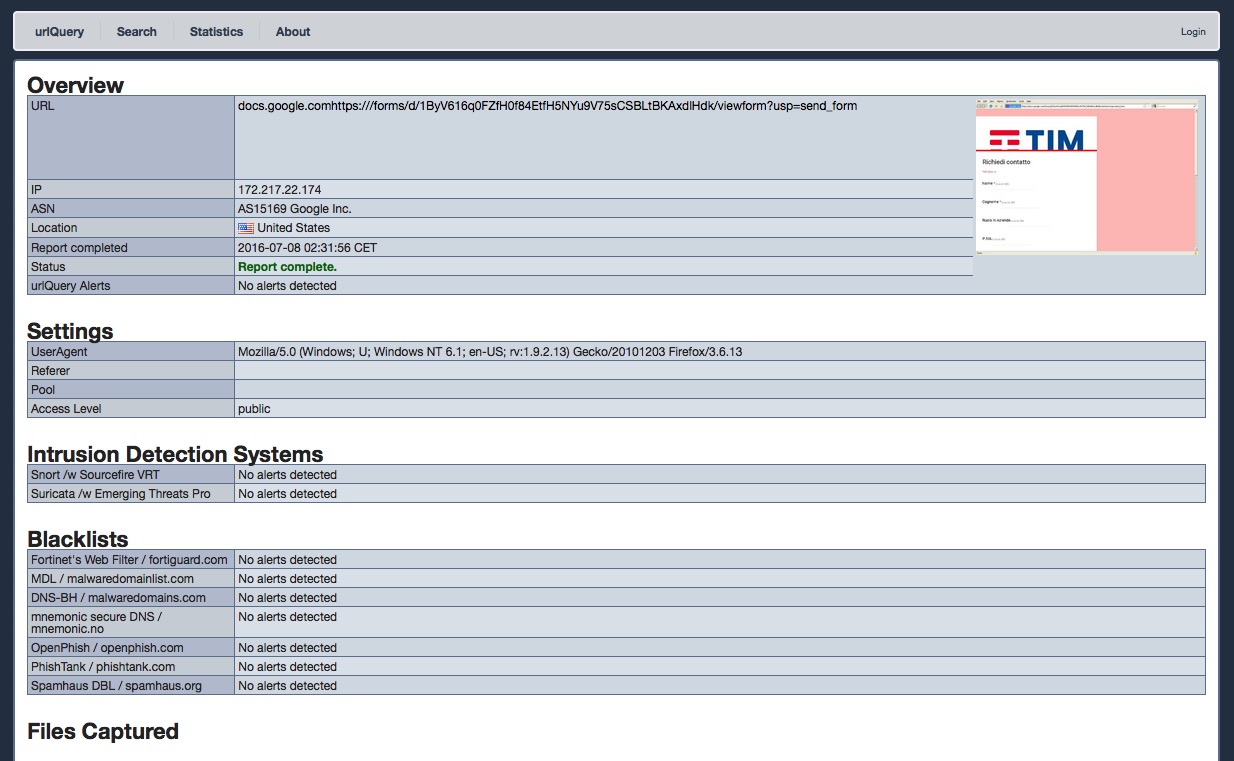

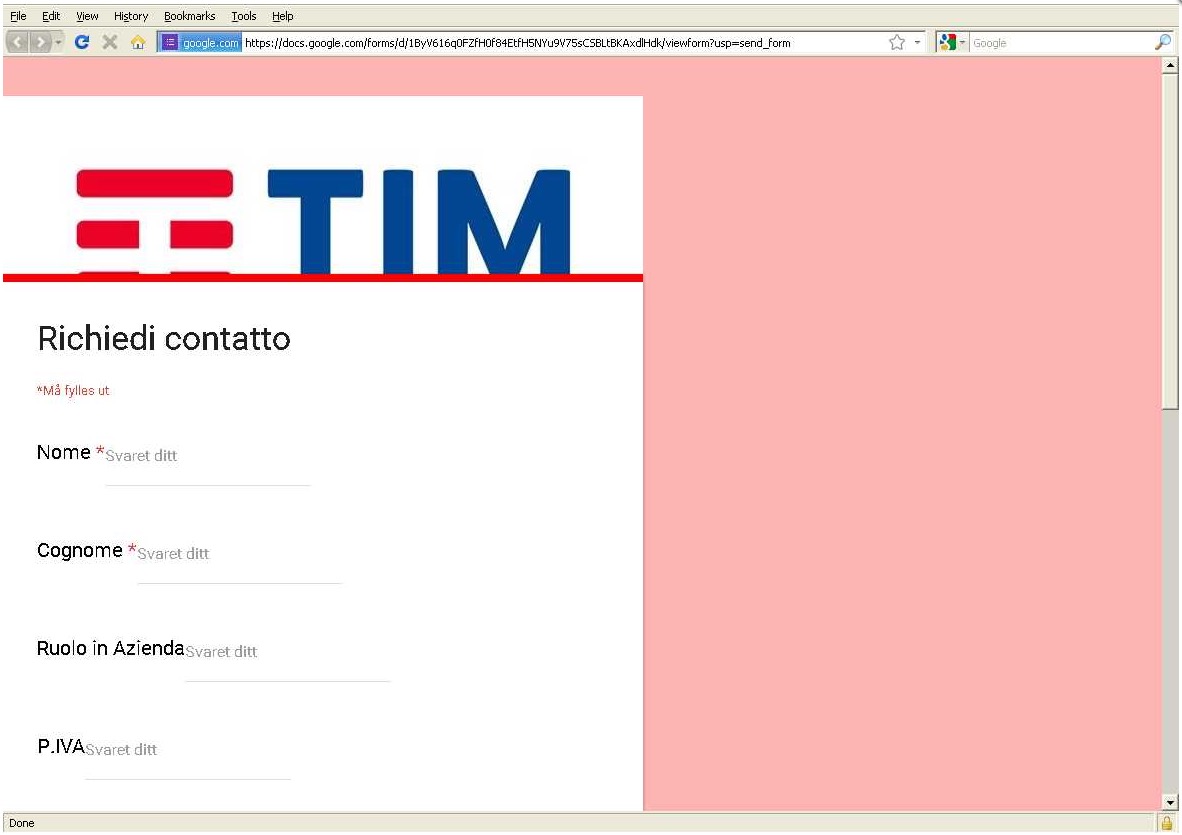

Lo scopo della trappola era il phishing, ossia il tentativo di rubare

login e password. Me ne sono accordo quando ho visitato con molta cautela (cioè con un browser di una

macchina virtuale) il link a Google indicato nel tweet del truffatore, ossia

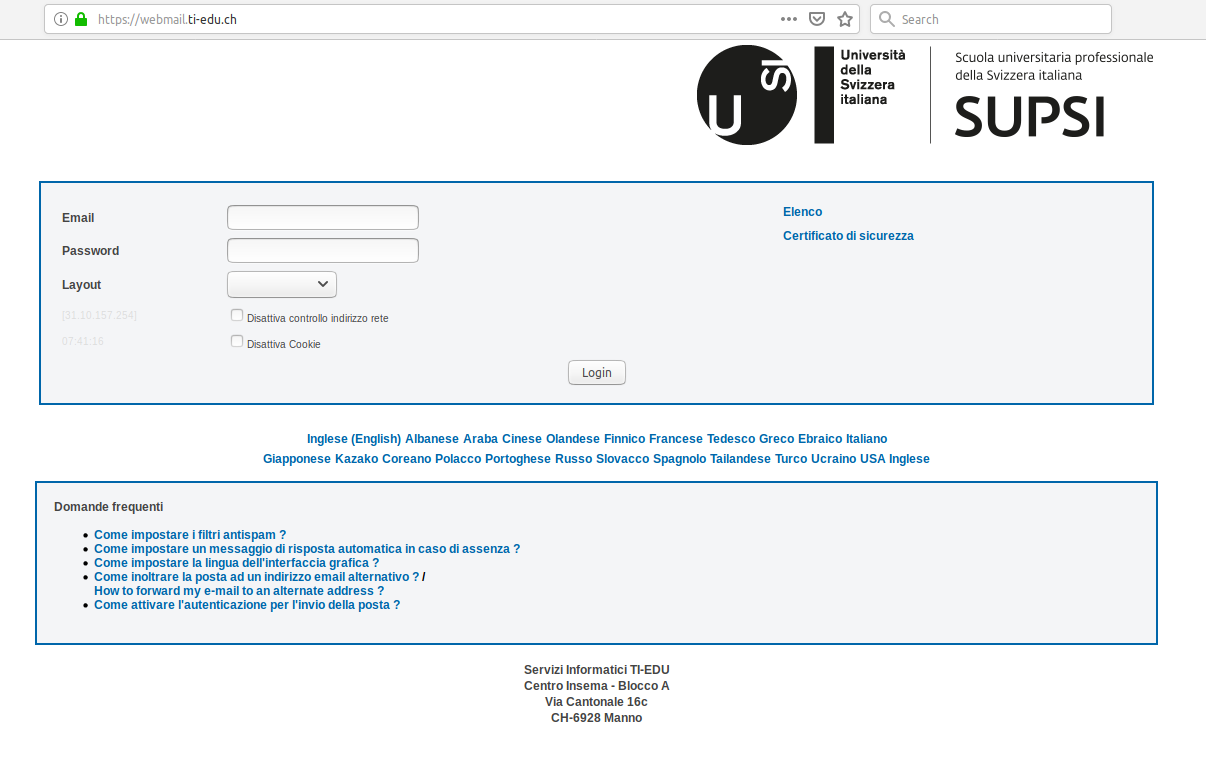

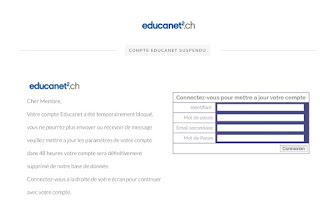

sites.google . com/view/case-02506828635-tw/ (copia permanente). Sullo schermo compariva quella che sembrava essere una pagina di login di Twitter, con tutta la grafica giusta e le diciture corrette, ma era

in realtà gestita dal truffatore.

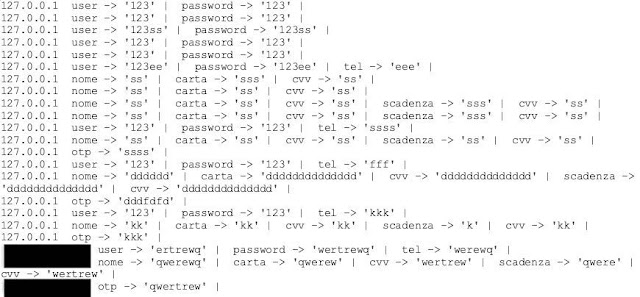

Chiunque avesse immesso il proprio nome utente e la propria password in questa

pagina avrebbe inviato questi dati al ladro, dandogli tutto il necessario per

prendere il controllo dell’account (salvo che avesse attivato l’autenticazione

a due fattori, cosa che purtroppo molti utenti ancora non fanno).

Così ho segnalato subito a Twitter e a Google l’account truffaldino,

rispettivamente tramite l’account @TwitterSafety e la pagina

Safebrowsing.google.com.

Restava il mistero di come avesse fatto il truffatore ad avere un account autenticato.

Una possibile spiegazione era che si trattasse di un account che era stato rubato a una persona reale, che in precedenza si era fatta autenticare da Twitter, in modo da avere il bollino blu di garanzia. In questo caso non sarebbe stato il ladro a ingannare i servizi di autenticazione di Twitter: più semplicemente, il truffatore avrebbe ereditato l’autenticazione fatta regolarmente dalla sua vittima. Questa sarebbe stata tutto sommato una buona notizia, perché avrebbe significato che il sistema di autenticazione non era stato compromesso.

Ma se le cose erano andate così, chi era la vittima autenticata? L’autenticazione su Twitter non è facile da avere, per cui doveva trattarsi di una persona o di un ente di una certa fama. Il nome reazlepuff non sembrava fornire indizi. Mi ci è voluta una ricerca approfondita nel motore di ricerca interno di Twitter (twitter.com/search) per trovare non tanto i suoi tweet, perché il truffatore li aveva nascosti, ma i tweet delle persone che le avevano scritto prima del furto dell’account (con la query https://twitter.com/search?lang=it&q=(to%3Areazlepuff)&src=typed_query). Questa ricerca indiretta mi ha permesso di scoprire di chi si trattava.

Ed è lì che è partito il mio imbarazzato pentimento.

Infatti la vittima del furto di account, la persona il cui account autenticato veniva adesso usato per trarre in inganno altri utenti di Twitter e rubare i loro account, era

Reality Winner, ex specialista di

intelligence statunitense, condannata nel 2018 a cinque anni di carcere in una vicenda di

whistleblowing molto clamorosa e controversa, finita in prima pagina su molti giornali statunitensi, per aver fornito alla stampa senza autorizzazione dei documenti governativi segreti sulle interferenze russe nelle elezioni americane del 2016: materiale di importanza cruciale per l’opinione pubblica.

In difesa di Reality Winner si erano schierate associazioni come la Electronic Frontier Foundation e la Freedom of the Press Foundation. La sua storia è raccontata qui da USA Today.

Sono riuscito a contattarla privatamente via Instagram, dove mi ha confermato di essere lei la titolare dell’account Twitter rubato e che stava cercando di riprenderne il controllo. L’autenticazione a due fattori non era stata violata.

È stato a quel punto che mi sono ricordato che avevo lasciato quel messaggio di insulti destinato al ladro, e mi sono reso conto che Reality Winner, una volta ripreso il controllo del proprio account, l’avrebbe letto e avrebbe pensato che fosse stato rivolto a lei.

Insomma, le mie prime parole su Twitter a una nota whistleblower finita in prima pagina, a una persona che si era appena fatta cinque anni di carcere per difendere la libertà di stampa e fornire al pubblico informazioni politicamente vitali e che si stava da poco riaffacciando a Internet oltre che alla vita normale dopo cinque anni di sostanziale isolamento digitale, sarebbero state “F*** you".

Mi sono precipitato a tentare di cancellarle, ma Twitter non consente di eliminare i messaggi diretti. Così ho riscritto di corsa a Reality Winner via Instagram, scusandomi profondamente e avvisandola che ero io il colpevole della pessima accoglienza verbale che avrebbe trovato.

Per fortuna l’ha presa molto sportivamente e mi ha perdonato con garbo quando il suo account è stato ripristinato (e la pagina del truffatore ora viene segnalata molto vistosamente come pericolosa da Google, come mostrato qui sotto). Ma la mia figuraccia resta. Mi raccomando: non fidatevi dei messaggi di avviso, neanche se arrivano da account autenticati, e soprattutto imparate dalle mie gaffe.